Schönen Tag. Heute bringe ich Ihnen ein paar kleine Tipps, wir werden die offenen Ports sehen, die wir haben. Dafür verwenden wir NMap, um es zu installieren.

En Debian / Ubuntu:

# apt-get install nmap

dann, um die offenen Ports auf Ihrem PC zu sehen. (In lokaler)

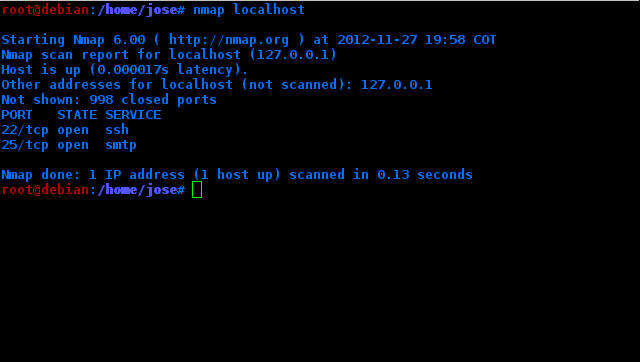

#nmap localhost

Dies sind die Ports, die lokal geöffnet sind, das heißt, sie gehen nicht unbedingt ins Internet. In meinem Fall ist der 22. für SSH und der 25. für SMTP geöffnet.

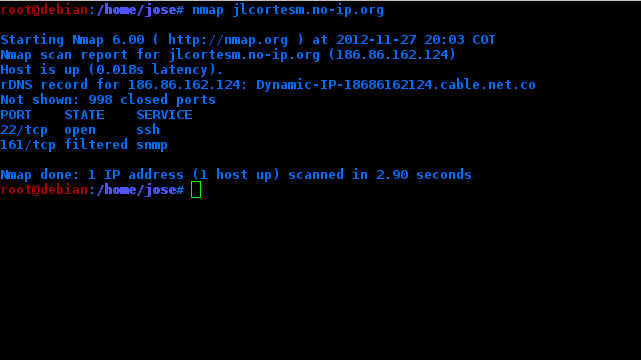

Um die offenen Ports auf meinem PC, aber im Internet zu sehen, mache ich die gleiche nmap, aber mit meiner IP-Adresse

In meinem Fall scheint der Host eingeschaltet zu sein, es werden jedoch keine offenen Ports angezeigt (es werden nur 1000 gescannt). Dies liegt daran, dass der Router ihn filtert, obwohl der Port auf meinem PC offen ist.

Aber wenn ich den jeweiligen Port am Router öffne ...

Die Tatsache, dass sie sehen können, welche Ports auf meinem PC offen sind, birgt ein gewisses Risiko für meinen Computer. Also werde ich meinen SSH-Server ein bisschen sichern. Dafür werde ich den Standardport (22) für jeden anderen ändern ...

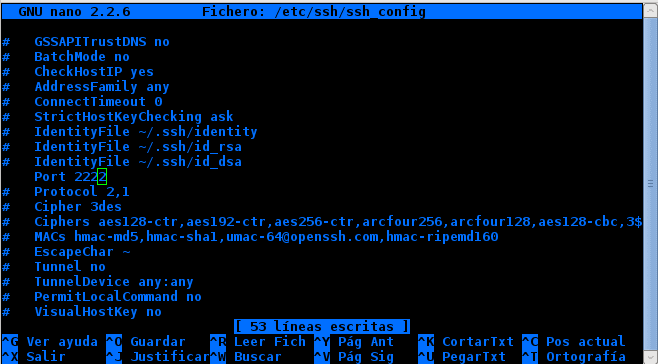

Ich gehe als root in die Datei / etc / ssh_config:

# nano /etc/ssh/ssh_config

Lass uns gehen, wo es heißt # port 22 .. wir löschen das # und ändern den Port für den gewünschten ..

In meinem Fall werde ich 2222 verwenden

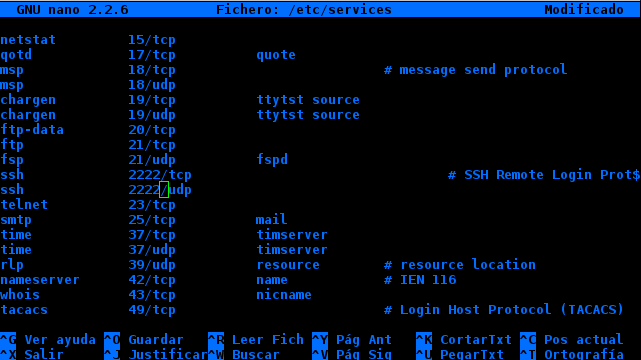

Wir machen dasselbe und suchen nach dem Wort "Port" in der Datei / etc / ssh / sshd_config Ändern Sie es in den gleichen Port, den wir verwenden werden. Jetzt bearbeiten wir / etc / Dienste

Wir suchen ssh und wir ändern die zwei Ports für den einen, den wir zuvor geändert haben.

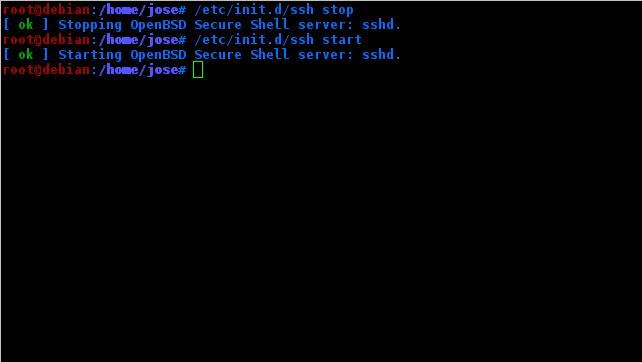

Jetzt setzen wir den Dienst zurück.

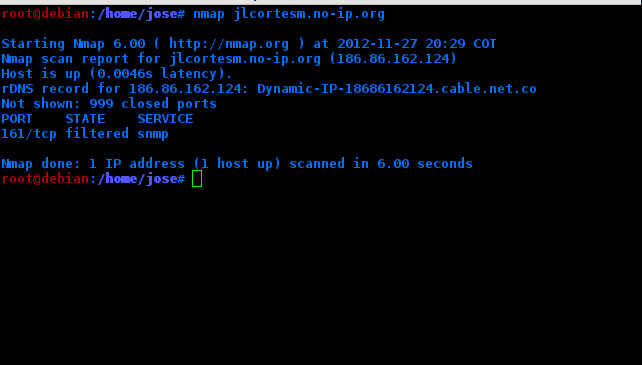

Und wir tun es nmap wieder.

Wie du siehst. Es kommt nichts über unseren Port und / oder den SSH-Service heraus.

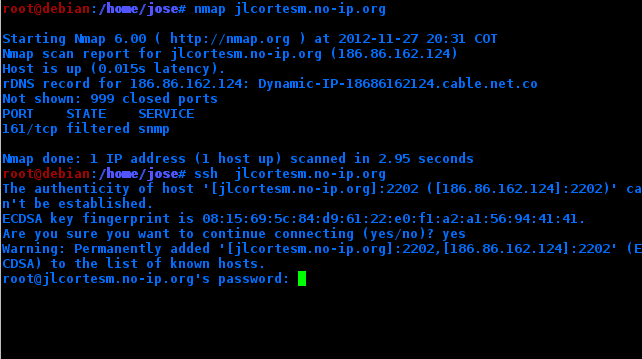

Aber funktioniert das SSH?

NA SICHER.

Wichtig ist, dass Sie bei der Eingabe von einem anderen Computer aus natürlich den von Ihnen verwendeten Port angeben müssen.

ssh -p 2222 IP (Zum Beispiel)

Sie können also die Ports eines anderen Dienstes ändern.

Saludos.!

Danke für den Tipp, interessant.

Und auf Spanisch? ha ha ha ha ha ha

Dies ist eine Wissenschaft, ich habe sie ausprobiert und sie ist nicht mehr mit dem Internet verbunden, haha, ein Freund hat mir geholfen, sie zu lösen, nachdem er den Artikel auf seinem Schoß gelesen hat. Er mochte sie sehr und installiert Ubuntu auf seinem Laptop, als er mir vorher sagte, dass dies nicht der Fall ist für ihn.

Grüße

haha ich weiß nicht was du falsch gemacht hast .. aber ich habe es so deutlich wie möglich gemacht. Aber wenn du willst, kann ich ein Video für dich machen. 🙂

Naaaaah, mir wird Netzwerke und Englisch verweigert, ich wollte schon lange lernen und ich habe wirklich keinen Lehrer gefunden, der geduldig mit mir ist, stellen Sie sich vor.

Bringe einem 40-jährigen Mann bei, als wäre er 10, hahahaha

haha Es ist nichts .. Mit einem Hangout oder so .. Sicher verstehst du mich.

Willkommen in diesem Treffpunkt!

^^

Landsmann, ausgezeichneter Beitrag.

Ich wage es, diese Herausforderung zu starten, um festzustellen, ob Port 2222 oO nicht angezeigt wird

Führen Sie Folgendes aus: sudo nmap -v -sS -A -p 1-65535 localhost

PS: Der Scan wird langsam sein ... Ich füge die Option "-v" hinzu, damit Sie sich nicht langweilen, wenn das Terminal etwas tut.

Offensichtlich, wenn ... Aber ich spreche von normalem Scan. Die nmap bietet viele Optionen und Funktionen und weiß, wie man sie verwendet. ihm entgeht kein Hafen.

Außerdem gibt es immer einen Weg. Besonders unter Linux ist nichts absolut sicher. Es ist nur ein kleiner Tipp: p

Meine Absicht war es nicht, die Tarntaktik herabzusetzen, sondern den Befehl nmap, den ich verlasse, wenn man sich nicht an den Port erinnert, der als Standardersatz ausgewählt wurde, ist gut (es ist schwierig, sich an ips und Ports zu erinnern ...). In meinem Fall musste ich über VNC eine Remoteverbindung zu PCs herstellen, deren Anschluss nicht der typische 5900 oder 5901 ist. Ein normaler Scan würde mir sagen, dass es keinen Überwachungsport für vnc gibt. Was ist also die Lösung? Antwort: Verwenden Sie nmap und erzwingen Sie die Abfrage aller Ports. 😉

Natürlich war ich nicht weit davon entfernt beleidigt. Wir wissen, dass nicht alles völlig sicher ist. Es gibt nur Sicherheitsstufen. Und es gibt immer etwas jenseits ... es gibt immer etwas, das die Sicherheit verletzt. Es ist ein guter Beitrag, Sie könnten ein kleines Tutorial auf nmap machen. 🙂 Grüße.

Eine perfekte Ergänzung zum vorherigen Beitrag. Ich weiß nicht, ob Sie es absichtlich getan haben, aber es ist großartig geworden. 🙂

Dies ist nur Sicherheit für Unklarheiten. Leider identifiziert es Sie mit der Option -v der nmap, dass der von Ihnen eingegebene Port der nmap entspricht. Um sich vor nmap zu schützen, müssen Sie iptables-Regeln verwenden, die einen Scan auch nicht vollständig schützen können. Aber hey, es funktioniert gegen das Hacken von Neulingen ...

Hallo, eine Frage, ich verstehe nicht, warum nmap den Port nach dem Ändern nicht entfernt. Bringt es standardmäßig einen Portbereich zum Scannen?

Ja, nmap scannt standardmäßig 1000 Ports. Wenn wir wissen, wie man damit umgeht, reicht dies nicht aus, um ssh oder einen anderen Dienst vor den Klauen von nmap zu schützen. Das beste wäre ein fail2ban und ein psad.

@ Jlcmux

Gestatten Sie mir, einige Korrekturen an dem vorzunehmen, was Sie gepostet haben. Ich korrigiere in Teilen:

1.

"Dies sind die Ports, die lokal geöffnet sind, das heißt, sie gehen nicht unbedingt ins Internet. In meinem Fall ist der 22. für SSH und der 25. für SMTP geöffnet."

Das ist nicht so. Dies sind die Ports, die auf dem Host geöffnet sind und die Sie im Bereich der ersten 1024 Ports scannen. Dies ist der Bereich, den NMAP standardmäßig scannt.

"Dies sind die Ports, die lokal geöffnet sind, das heißt, sie gehen nicht unbedingt ins Internet."

Sie sollten klarstellen, dass die einzige Möglichkeit, dass sie nicht ins Netz "gehen", darin besteht, dass sich Ihr Computer in einem schwimmenden Netzwerk befindet (NAT ist per Definition wiederum eine primitive Firewall) und dass die Ports auf dem Gerät nicht geöffnet sind Machen Sie NAT (normalerweise den Router) und leiten Sie diese Ports zu Ihrem Computer weiter (FORWARDING).

Wenn die Maschine direkt mit dem Modem verbunden ist, ist sie natürlich dem Netz ausgesetzt.

Zu dem von @taregon veröffentlichten Befehl, der der richtige ist, um alle Ports eines Computers zu scannen und zu tippen, können Sie unter anderem -sV hinzufügen, damit nmap versucht, herauszufinden, welcher Dienst auf jedem Port ausgeführt wird: sudo nmap -v -sS -sV -A -p 1-65535 localhost

Beispiel:

Starten von Nmap 6.25 ( http://nmap.org ) am 2012-12-06 13:39 ART

Nmap-Scan-Bericht für localhost.localdomain (127.0.0.1)

Der Host ist aktiv (0.00021 Sekunden Latenz).

Nicht gezeigt: 999 geschlossene Ports

PORT STATE SERVICE VERSION

631 / tcp open ipp CUPS 1.6

2222 / tcp open ssh OpenSSH 6.1 (Protokoll 2.0)

2.

«Die Tatsache, dass sie sehen können, welche Ports auf meinem PC offen sind, birgt ein gewisses Risiko für meinen Computer. Also werde ich meinen SSH-Server ein bisschen sichern. Dafür werde ich den Standardport (22) für jeden anderen ändern ...

Ich gehe als root in die Datei / etc / ssh_config:

# nano / etc / ssh / ssh_config

Wir gehen dorthin, wo # Port 22 steht. Wir löschen das # und ändern den Port für den gewünschten. »

NEIN! Eins hat nichts mit dem anderen zu tun!

/ etc / ssh / ssh_config verarbeitet nur Clientoptionen, sodass der dort festgelegte Port der ist, den der ssh-Client standardmäßig verwendet, um eine Verbindung zu ssh-Servern anstelle von Port 22 herzustellen.

Sie ändern den gewünschten Überwachungsport nur, indem Sie die in der Datei / etc / ssh / sshd_config angegebene Option ändern.

Schließlich können wir mit diesem Web-Tool testen, welche Ports auf unserem Computer geöffnet sind oder nicht, welche ausgeblendet sind, überprüfen, ob das Ping-Echo deaktiviert ist, und einige andere Dinge: https://www.grc.com/x/ne.dll?bh0bkyd2

Grüße.

Sehr gute Bewertung. ich mochte danke 😀

Tolles Tutorial von nmap

🙂 Grüße !!!

Begleiter, weiß jemand, wie ich die offenen Häfen einer anderen Person kennenlernen kann? von meinem Computer ???

Verwenden Sie den Befehl: nmap XXXX

Wo die x die IP des zu scannenden Computers sind

Hallo, zunächst einmal vielen Dank für das Teilen.

Ich habe ein Problem, hoffentlich können Sie mir helfen: Wenn Sie eine nmap mit meiner IP von demselben Computer aus ausführen, wird mir mitgeteilt, dass Port 3306 geöffnet ist und mit netstat sehe ich, dass der Port empfangsbereit ist. Wenn Sie jedoch einen Scan mit nmap von einem anderen PC aus durchführen, wird der offene Port 3306 nicht angezeigt.

Außerdem habe ich die Bin-Adresse bereits auf 0.0.0.0 geändert

Ich versuche, eine Java-Anwendung mit einer Datenbank auf einem LAMP-Server zu verbinden, und die Anwendung funktioniert, da ich bereits Abfragen auf einem anderen PC durchgeführt habe, auf dem ich einen Wamp-Server zum Testen eingerichtet habe und alles in Ordnung ist.

Irgendwelche Ideen? ich weiß nicht was ich sonst tun soll