Bekanntmachung: Als nächstes werden wir über verschiedene Tools sprechen, die mit den meisten GNU / Linux-Distributionen kompatibel sind. Wir werden darüber sprechen, wie man sie benutzt, wie sie funktionieren und wie sie grundlegend konfiguriert sind. Am Ende werden wir über einige Tipps sprechen, damit Ihre Browser-Erfahrung angemessen ist.

GNU / Linux-Systeme sind für ihre relative Sicherheit bekannt, die kommerziellen Systemen wie Microsoft Windows überlegen ist. Trotzdem bleiben sie nicht von Angriffen, Betrugstechniken, Rootkits und Pishing verschont, die mehr mit den Surfgewohnheiten des Benutzers im Internet und der wahllosen Verwendung von Repositorys und Anwendungen zu tun haben, die nicht aus offiziellen Quellen stammen, selbst wenn offizielle Software installiert wird ist anfällig: Wenn Sie beispielsweise Google Chrome installieren, das alle Ihre Surfgewohnheiten an die Server von Google sendet, werden Sie aufgefordert, schädliche Plug-Ins wie Flash oder proprietäres JS auszuführen. Viele Computersicherheitsgurus haben mir gesagt, dass es in einer Anwendung, die sich dem Datenschutz widmet, besser ist, kostenlos zu sein, damit Experten aus der ganzen Welt ihre Wirksamkeit testen, sogar Fehler vorschlagen und Fehler melden können.

Es gibt Hunderte von Anwendungen und Tools, dies sind nur einige der am häufigsten verwendeten und getesteten. Ich empfehle sie.

Anwendungen:

- Bleachbit. Diese Anwendung, die in den offiziellen Debian-Repositories verfügbar ist, dient dazu, Ihr System oberflächlich und auch gründlich zu reinigen. Beseitigen Sie beispielsweise fehlerhafte Protokolle, den Befehlsverlauf des Terminals, Miniaturansichten von Bildern usw. Im Bild sehen wir die Liste der Optionen, die mit diesem Tool "bereinigt" werden können. EFF in Ihrem Reiseführer (https://ssd.eff.org/en/module/how-delete-your-data-securely-linux) Selbstverteidigung zur Überwachung zeigt, wie dieses Tool verwendet wird. Installation: sudo apt-getbleichbit.

- Steghaut. Betrachten Sie dies als eine zweite Sicherheitsebene, um Informationen mithilfe der Stenografie auszublenden. Wenn Sie beispielsweise ein kompromittierendes Bild oder vertrauliche private Informationen in einem anderen normal aussehenden Bild ausblenden, können Sie Dokumente und verschiedene andere Dinge ausblenden. Hier ist ein kleines Tutorial http://steghide.sourceforge.net/documentation/manpage_es.phpSie können auch das Handbuch vom Terminal aus konsultieren. Installation: sudo apt-get install steghide

- GPG. In einem früheren Beitrag habe ich gesprochen und hier im Blog finden Sie Informationen zur Verwendung, Installation und Konfiguration dieses großartigen Verschlüsselungstools. Die gute Verwendung garantiert Sicherheit gegen das mögliche Abfangen Ihrer E-Mail- und Online-Kommunikation. Das Tolle daran ist, dass es in den meisten Distributionen bereits vorinstalliert ist.

- Eistaube. Die Debian-Version von Thunderbird wurde in einem früheren Beitrag zusammen mit der Enigmail-Erweiterung über dieses Tool besprochen. Zusätzlich zur Verwaltung Ihrer E-Mails funktioniert es wunderbar, sie zu schützen.

- Eiswiesel (uBlock, über config). Es ist nicht nur ein kostenloser Open-Source-Browser, sondern enthält standardmäßig auch mehrere Datenschutzeinstellungen: Es enthält nicht die Telemetrie, über die Firefox standardmäßig verfügt. Obwohl es Probleme beim Ausführen von Videos auf YouTube gibt, ist es ein großartiger Browser, der mit den angegebenen Add-Ons ein großartiger Verbündeter von Ihnen ist, wenn Sie das Web sicher erkunden. Lassen Sie uns über uBlock sprechen, die Erweiterung, die nicht nur Anzeigen blockiert, sondern auch die Ausführung von Skripten verhindern, Whitelists, Blacklists, soziale Schaltflächen usw. erstellen kann. Testen der Iceweasel-Sicherheit mit diesem Plugin, dem Web https://panopticlick.eff.org/ EFF gibt uns ein Ergebnis, das anzeigt, dass der Browser einen starken Schutz gegen Verfolgung und Überwachung hat. Trotzdem werden die Kennung des Browsers sowie unser Betriebssystem bekannt gegeben. Die folgenden Einstellungen können im about geändert werden: Konfiguration Ihres Browsers, verwenden Sie dieses Projekt auf Github: https://github.com/xombra/iceweasel/blob/master/prefs.js

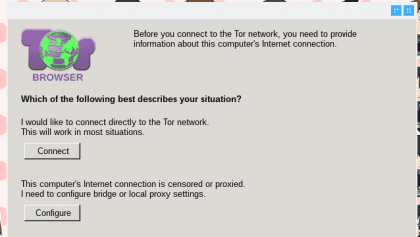

- Tor-Browser (Tor Button, NoScript, HTTPS Everywhere). Die Verwendung des Browsers ist nicht nur anonym, es ist auch besonders wichtig zu beachten, dass er leistungsstarke Erweiterungen enthält, die zusammen mit der Standardverschlüsselung des Zwiebelnetzwerks eine fantastische Erfahrung im Hinblick auf den Schutz Ihrer Privatsphäre bieten. Das NoScript-Plugin ist nützlich, um schädlichen Code zu blockieren, der möglicherweise auf mehreren Websites ausgeführt wird. Es ist auch möglich, das Ausführen von JavaScript mit gefährlichen Elementen zu vermeiden. Während HTTPS Everywhere uns hilft, indem es alle möglichen Verbindungen über das sichere Hypertext-Protokoll erzwingt. Alle diese Erweiterungen werden standardmäßig im Tor-Browser installiert. Weitere Funktionen und Tipps finden Sie auf der Projektseite: https://www.torproject.org/docs/documentation.html.en

- TrueCrypt. Verschlüsseln Sie Ihre Festplatten, Partitionen und externen Laufwerke. Schützt Ihre Dateien, indem verhindert wird, dass jemand sie ohne das richtige Kennwort öffnet. Es funktioniert wie ein elektronischer Safe, in dem Sie Ihre Dateien sicher unter Verschluss halten können. Dieses Tutorial für Linux kann einige Befehle auf Debian-basierten Systemen variieren. https://wiki.archlinux.org/index.php/TrueCrypt

- chkrootkit Hier Installationsdetails: http://www.chkrootkit.org/faq/. Einfach zu bedienendes und leistungsstarkes Tool, das Binärdateien und Systemdateien überprüft, Vergleiche anstellt und das Ergebnis zurückgibt. Dies können mögliche Änderungen, Infektionen und Schäden sein. Diese Änderungen können Folgendes bewirken: Remotebefehle ausführen, Ports öffnen, DoS-Angriffe ausführen, versteckte Webserver installieren, Bandbreite für Dateiübertragungen verwenden, mit Keylogern überwachen usw.

- TAILS. Das sichere Betriebssystem. Wenn Sie jemals den Roman Little Brother (von Cory Doctorow, Aktivist und Schriftsteller) gelesen haben, wird immer von einem sicheren Betriebssystem gesprochen, das die gesamte Kommunikation über das Netzwerk verschlüsselt. Genau das leistet TAILS zusätzlich zur Integration großartiger Tools zur Analyse, zum Schutz und zur Verbesserung der Privatsphäre. Selbst bei der Ausführung als Live-Betriebssystem hinterlässt es keine Spuren seiner Ausführung auf dem Computer. Der offizielle Download des ISO-Images erfolgt über den folgenden Link (Link) und die vollständige Dokumentation: https://tails.boum.org/doc/index.en.html.

- Tor-Messenger, Jabber. In einem früheren Beitrag wurde die Erstellung von Messaging-Diensten über XMPP und andere erwähnt. Es gibt vollständige Informationen zu diesen Tools. Sie können auch überprüfen: https://ossa.noblogs.org/xmpp-vs-whatssap/

Tipps:

Danke an Freunde der https://ossa.noblogs.org/ Auf verschiedenen Websites zum Schutz von Aktivisten wurde der folgende Berg von Tipps zusammengestellt, damit Sie sicher navigieren und gleichzeitig Ihre Privatsphäre schützen können.

Von der OSSA: https://ossa.noblogs.org/tor-buenas-practicas/

Von Whonix: https://www.whonix.org/wiki/DoNot

Von Hacktivisten: http://wiki.hacktivistas.net/index.php?title=Tools/

Berücksichtigen Sie, dass Datenschutz ein Recht ist, handeln Sie, verschlüsseln Sie, verwenden Sie Tor, profitieren Sie nicht von proprietärer Software, stellen Sie Fragen, seien Sie neugierig.

Für das Problem der Datenträgerverschlüsselung würde ich TrueCrypt (da das Projekt vor langer Zeit abgebrochen wurde) für VeraCrypt ändern, eine Verzweigung, die genauso funktioniert und bereits Leistungs- und Sicherheitsverbesserungen enthält, sowie solche, die noch ausstehen. Nach dem, was ich gesehen habe, ist es ein wenig bekanntes Projekt, das viel Leben kostet.

Viele Grüße!

Bleachbit Ich glaube nicht, dass ich es wieder verwenden werde. Plötzlich letzte Woche funktionierte mein Laptop nicht mehr (startete nicht) und es war knapp eine Woche her, seit ich Bleachbit installiert hatte. Ich kann nicht versichern, dass es an diesem Programm liegt, aber vielleicht ...

Es ist auch wahr, dass ich die aktuellste Version (von der offiziellen Website) installiert habe, da die in den Linux Mint-Repositorys enthaltene Version veraltet war. Das ist das Schlechte an dieser Distribution.

Chkrootkit Ich habe es versucht, aber dann erhalten Sie positive Ergebnisse, die Sie suchen, und es stellt sich heraus, dass es sich um falsch positive Ergebnisse handelt.

Ich denke, wenn Sie Linux Mint verwenden, hat Sie das Eindringen der Linux Mint-Server beeinflusst. Es scheint, dass sie es geschafft haben, Malware und Rootkit in die Updates zu schleichen, und sie haben es nicht bemerkt!: P.

Ich habe vergessen, dass bei einer Bereinigung mit Bleachbit jedes Mal fast 1 GB gelöscht wurden. Es scheint, dass eine unglaubliche Bereinigung durchgeführt wird, aber in Wirklichkeit nimmt das meiste, was gelöscht wird, die Dateien der Webbrowser und den .cache-Ordner auf Sie können "Von Hand" sehr einfach löschen, indem Sie bei jeder Reinigung etwa 100 MB löschen.

Was empfehlen Sie für eine Wartung im Reinigungsstil? Es ist so, dass ich Debian seit einer Woche installiere und die Anwendungen, die ich am häufigsten benutze, aber nach so viel Installation denke ich, dass es viel zu löschen gibt. Ich bleibe dran, danke.

Um ehrlich zu sein, bin ich kein Experte. Ich habe Bleachbit für die Wartung verwendet, weil ich denke, dass es Ccleaner am nächsten kommt, aber ich vertraue ihm nicht mehr.

Was ich von nun an tun werde, ist von Zeit zu Zeit:

sudo apt-get clean

sudo apt-get autoclean

sudo apt-get autoremove

Und löschen Sie einige Ordner aus .cache und Sie sind fertig. Ich habe auch keine Verbesserung bemerkt, als ich Bleachbit zum ersten Mal verwendet habe.

TrueCrypt war ein gutes Projekt, aber es ist bereits tot. Obwohl die letzte Analyse des Quellcodes besagt, dass es sicher ist, treten jeden Tag neue Sicherheitslücken auf, wobei der 0-Tag der gefährlichste ist. Aus diesem Grund ist ein Verschlüsselungsprogramm unerlässlich wie TrueCrypt zählt mit einer aktiven Community, um mögliche Schwachstellen zu beheben.

Andererseits gibt mir die Apache 2.0-Lizenz von VeraCrypt (© 2006-2016 Microsoft) nicht viel Vertrauen, ich bevorzuge stattdessen eine GPL oder BSD.

Ich empfehle:

Als Browser-Erweiterungen (nur Iceweasel und Firefox) verwenden Sie:

Abschließend möchte ich sagen, dass mir Ihre Beiträge sehr gut gefallen haben. Ich hoffe, dass sie mehr mit Themen wie Sicherheit, Datenschutz und ein bisschen hartem XD veröffentlicht werden. Schließlich möchte ich sagen, dass ich Steghide geliebt habe, ich kannte ihn nicht.

Ausgezeichneter Beitrag, wie finde ich dich in GNU social?

Ich habe gerade ein Konto erstellt

Es war notwendig, ein Antivirus wie ClamAV (das nicht schadet) oder eine Antimalware zu analysieren ... (Es ist nicht weit vom Thema Datenschutz entfernt)

In Bezug auf Kommunikation Telegramm ist sehr beliebt und immer mehr. Wir haben auch Tox und das aktuelle RIng (in einem anderen Beitrag erwähnt).

Vielen Dank für all Ihre Beiträge. Ich wusste nicht, dass Bleachbir so schlimm gescheitert ist. Auf meinen Computern hat es schon lange gut funktioniert. In Bezug auf GNU social weiß ich nicht, ob dies der Ort ist, an dem es veröffentlicht werden soll, aber ich habe einen Beitrag über kostenlose und unzensierte Alternativen zu Twitter und Facebook geplant.

Viele Grüße!