Dies ist mein erster Beitrag und ich bringe Ihnen dieses Tutorial zur Installation und Verwendung dieses Tools mit dem Namen Wep Crack, ein Frontend für aircrack-ng.

Nun, ich werde in meinen eigenen Worten erklären, worum es in diesem Programm geht:

Viele würden sagen Wep Crack Es ist für den illegalen oder falschen Gebrauch bestimmt, da Sie in anderen Netzwerken hängen, die nicht einmal Ihnen gehören, denn die Wahrheit ist, wenn es einen Grund gibt.

Aber was würde passieren, wenn Sie aus irgendeinem Grund die Internetrechnung nicht bezahlen könnten und sie abgeschnitten würden? Es ist nicht allen passiert, Sie werden einige Tage lang nicht surfen müssen, bis Sie die Schulden beglichen und das Internet neu gestartet haben, und glauben Sie mir, es ist heute verzweifelt, ohne diesen Service zu sein.

Stehlen Sie deshalb das Internet Ihres Nachbarn? Nun, selbst wenn wir es "falsch" sehen, können Sie sich selbst in der Notwendigkeit sehen, es zu tun. Wenn Ihr Nachbar schlau ist, schützen Sie sein WLAN 🙂

Übliche Installationen

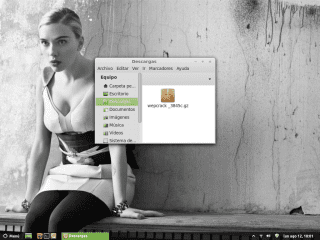

Zunächst laden wir das Programm herunter:

Wir suchen es in unserem Download-Ordner und doppelklicken auf unser Paket:

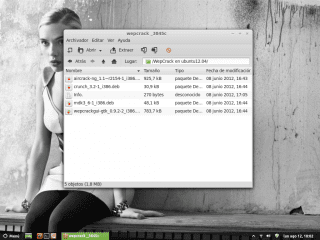

Jetzt werden wir jedes der Pakete installieren, die zu uns kommen, es gibt 4 und sie sind mit einem roten Punkt markiert. Wir doppelklicken nacheinander darauf und hoffen, dass sie installiert werden, damit wir es mit allen machen.

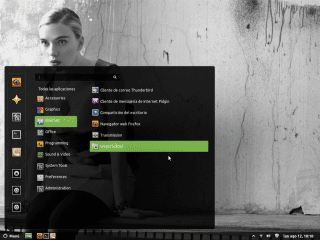

Wie Sie sehen können, nachdem Sie die vorherigen Schritte ausgeführt haben, haben wir unseren WepCrack bereits auf unserem Linux installiert und wie im Bild angegeben im Menü platziert.

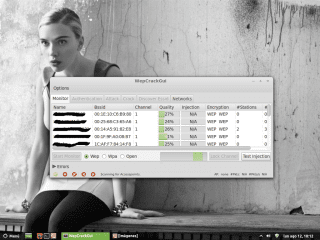

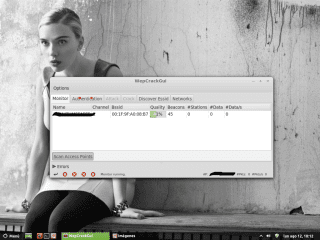

Nun, wenn wir es in Linux haben, werden wir es ausführen und das erste Fenster, das nicht angezeigt wird, zeigt uns die Netzwerke, die es erkennt. Dabei wählen wir ein Netzwerk aus und doppelklicken darauf.

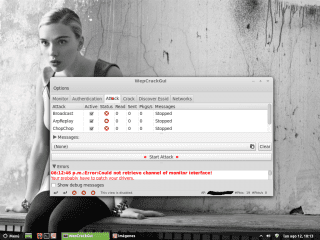

Nach Auswahl eines Netzwerks klicken wir auf "Authentifizierung".

Jetzt gehen wir zu "Attack" und klicken auf "Attack starten".

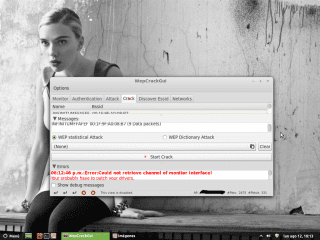

Wir sind fast fertig, wir müssen nur auf "Start Crack" klicken und warten, bis der SCHLÜSSEL nicht erscheint.

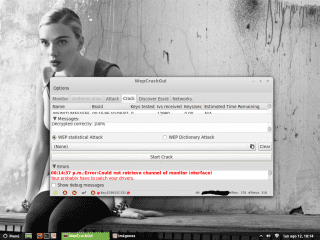

BEREIT!! Wie Sie sehen können, zeigt es uns bereits den SCHLÜSSEL des Netzwerks, das wir auswählen, und dies wäre der gesamte Prozess, bei dem wir das Programm schließen können oder wenn sie möchten, können sie mit anderen Netzwerken fortfahren, aber das sind alle.

Der Versuch, so wenig wie möglich zu beleidigen:

Aus meiner bescheidenen Sicht ist dieser Artikel überhaupt nicht didaktisch, er erklärt nur, wie man auf eine .deb klickt und wie man Wi-Fi von seinem Nachbarn "stiehlt" (jeder weiß, was er tut und was seine Moral besonders anzeigt Es ist mir wenig wichtig, aber als Autor des Artikels können Sie nicht sagen: "Nun, selbst wenn wir es" schlecht "sehen, haben Sie möglicherweise das Bedürfnis, es zu tun"). Ich denke, wenn Sie ein wenig mehr über Aircrack-ng oder den wahren Zweck des Tools sprechen, erhalten Sie mehr Inhalt. Andererseits gibt es mehrere Rechtschreib- und Grammatikfehler.

Normalerweise schreibe ich keine Kommentare, wenn ich nichts Gutes zu sagen habe, aber ich halte die Qualität der Artikel für wesentlich.

Ich denke, du bist der Gute, also lasse ich dich das Thema in Ordnung bringen

Es gibt mehr Lammer und interessante Tools wie Farn-WLAN-Cracker. Dies unterstützt das Angreifen von WPS, WPA2 und Sitzungsentführungen, das Abrufen der Position auf der Karte des angegriffenen Netzwerks usw.

Wenn jemand sein WLAN mit WEP schützt, verdient es, geknackt zu werden, Punkt!

In der Vergangenheit musste ich mein WLAN im Internet belassen, sonst wurden meine WLAN-Adapter unter Linux nach 30 Minuten mit wpa getrennt.

Fügen Sie eine zusätzliche Sicherheitsebene hinzu, setzen Sie die MAC-Adressfilterung ein und weisen Sie statische IP-Adressen zu.

Guter Beitrag, da viele frustriert sind, die Konsole zu benutzen. Die Wahrheit ist, dass es wirklich praktisch ist, wenn Sie die Backtrack-Live-CD nicht für diese Aufgabe verwenden möchten, sondern jeder für seine Aktionen verantwortlich ist.

In Bezug auf Wi-Fi-Diebstahl verwende ich WPA2, MAC-Adressfilter und statische IP-Nutzung, also habe ich es mit Beini (einem Live-CD-Dienstprogramm für Wi-Fi-Diebstahl-Lamming) versucht und es konnte nichts tun.

Nicht unbedingt, einige ISPs in Kolumbien verlassen den Access Point standardmäßig mit WEP-Verschlüsselung, ohne dass jemand etwas tun kann, um ihn zu ändern. Rufen Sie daher den Support an, um ihn ändern zu lassen, wie in meinem Fall. Was muss ich tun? Ein Skript [1], um sicherzustellen, dass sich in meinem Netzwerk kein Fremder befindet.

[1] http://pablox.co/script-centinela/

Einen Kommentar zu löschen, ohne sich selbst zu verteidigen, bedeutet mir zuzustimmen, aber gut….

Ich nehme es zurück.

Deshalb benutze ich immer Kabel oder meine SPS und schraube die Nachbarn. Wissen Sie, was ich getan habe, als ich zu Hause kein Internet hatte? Zahlen Sie für einen Spieß mit diesen 3 g und Voila. Genug Chorizar xD

Aber lassen Sie das WLAN frei, um eine Verbindung herzustellen und Mitm zu machen ... das macht mehr Spaß!

Es scheint mir ein Beitrag, der gelöscht werden sollte. Meiner Meinung nach ist es völlig illegal, für "diese Art von Werkzeug" zu werben.

Ich lasse das Signal offen, wobei die Mac-Adressen gefiltert sind, sodass der Router nur die Computer zulässt, die ich zuvor ausgewählt habe, um eine Verbindung herzustellen, während die Nachbarn dumm spielen.

Gleich!! wpa2 und Filter nach Mac, es ist ein Barde, eins nach dem anderen zu setzen, aber jetzt, wo Telefone mit WLAN im Überfluss vorhanden sind, ist es immer noch das Beste.

Und dieser Artikel ist ein "Fehlschlag", genügt es zu sagen, dass sein Zweck die Prüfung war. Nach jedem ist ein anderes Problem. Aber es scheint, dass jeder, der ein Programm wie dieses schreibt, als erstes daran denkt, von seinem Nachbarn zu stehlen (sicherlich hat der Hund des Nachbarn auf den Bürgersteig gekackt, lol).

Mit Kismet und Macchanger sind Sie bereits kaputt. XD

Richtig, und Sie werden auch bei Verwendung von WPA2 / AES nicht vom Riss verschont, obwohl die durch die MAC- und WPA2 / AES-Filterung bereitgestellte Sicherheitsschicht auch die meisten Skriptkinder fernhält.

Das Gleiche fällt sehr schnell auf, wenn sie Ihr WLAN stehlen ... insbesondere bei der XD-Download-Geschwindigkeit.

Das ist völlig richtig.

Das ist in Ordnung? Wenn ich mich anmelde, erhalte ich die Kommentare, die die Benutzer abgegeben haben und die die Moderatoren löschen. Ist es in Ordnung, dass dies so funktioniert?

Die Rechtfertigung dafür macht mich ein bisschen dumm, weil sie Ihr Internet abschneiden und Sie nicht dafür bezahlen müssen und daher ohne Erlaubnis das Signal eines Nachbarn nehmen.

So einfach wie 2 Dinge:

1.- Präsentieren Sie den Artikel und die Verwendung des Programms zum Testen der Netzwerksicherheit.

2.- Bitten Sie einen Nachbarn um Erlaubnis, sein Signal zu verwenden, und versuchen Sie, nur normal zu navigieren, ohne Downloads durchzuführen, die die Bandbreite beanspruchen.

Komplett wahr.

Nun, benutze es einfach nicht, Punkt.

Grüße

Wenn es nur entschlüsselt, ist es nicht so, es dient mehr dazu, uns bewusst zu machen, wie ungeschützt wir sind, als für die Verwendung mit schlechten Enden.

wep *

Ich denke, diese Veröffentlichung sollte nicht da sein, da es um illegale und bestrafte Themen geht.

Ich sage nicht, dass sie es nicht tun, aber dass dieser Blog es nicht veröffentlichen sollte, jeder ist kostenlos, aber ich denke, es gibt andere spezifische Foren und Blogs dafür.

Wenn Sie einen Beitrag wie diesen verfassen, geben Sie mindestens "Ich bin nicht verantwortlich" ein, damit sie ihre Sicherheit überprüfen.

Wie ich schon sagte, wenn es dir nicht gefällt oder du es nicht magst, benutze es nicht, Punkt.

Grüße

Mal sehen, ob wir jetzt alle nicht in der Lage sind, eine miserable Internetverbindung der unirmalita zu bezahlen, wir werden um das Haus herumgehen, aber dann, wenn wir für andere Laster bereits etwas übrig haben und darüber nicht verletzt, dafür auszugeben. Seien wir keine HYPOKRITEN und weniger didaktisch gegenüber den "Barcenas" und mehr Qualitäts- und Bildungsartikeln, natürlich nicht in diesem Sinne.

Dann bete

Ich denke, diese Art von Post verstärkt nur das Stereotyp, dass GNU / Linux-Benutzer es nur verwenden, weil es kostenlos ist.

Mal sehen .. Warum nicht wie in vielen Kommentaren oben Lösungen für das Problem anbieten, anstatt zu kritisieren, ob der Beitrag schlecht, gut oder unanständig ist? Warum sagen wir nicht, was wir tun können, um uns zu schützen?

Wir kehren zum Beispiel des Messers zurück: Die Tatsache, dass es Ihnen im Laden verkauft wird, bedeutet nicht, dass Sie es kaufen müssen, um jemanden zu töten.

Stehlen ist hässlich, es sollte nicht getan werden, aber das Tool existiert, es befindet sich in den Repositories, und Beiträge wie diese versuchen nur zu lehren, wie man sie benutzt. Ob wir es benutzen oder nicht, bleibt in unserem Gewissen.

Auch mein Volk: Wer frei von Sünde ist, wirft den ersten Stein.

Ich denke, mein Kommentar wurde nicht gut verstanden. Ich stelle klar, dass das Thema Moral für mich wenig wichtig ist. Was mich stört, ist die Art und Weise, wie ich mich dem Thema nähere, und die Vulgarität des Artikels ist nicht auf dem Niveau eines Benutzers von Linux würde ich erwarten.

Es ist ein Artikel für ein Windos-Forum, für einen Benutzer, der auf next, next, next drücken und den Pass erhalten möchte, ohne etwas zu lernen.

Und was gewinnen Sie, wenn Sie das alles sagen?

Wenn Sie so vieldeutig schreiben, wie Sie es gerade getan haben, dann verstehen Sie, warum es solche Probleme gibt.

Tatsächlich hätten Sie Ihren Artikel mit "Testen Sie die Sicherheit Ihres drahtlosen Netzwerks mit WepCrack in Linux Mint 13" betitelt, und so würden Sie solche unnötigen Beschwerden vermeiden (und ich sage dies aus eigener Erfahrung).

Sie haben Recht, aber so einfach, wer die Post nicht gerne verlässt

Ich denke, dass der Beitrag und wie sie bereits kommentiert hatten, bevor die Tools existieren, und dass jeder sie nach Belieben und Wissen verwendet, dass jeder sie verwendet, wie er sie verwenden möchte, und ich glaube, dass das Niveau eines Linux-Benutzers nur besteht ermutigt zu werden, die Änderung vorzunehmen, oder ich weiß nicht, auf welcher Ebene ich sie verwenden müsste ……. Kannst du mir sagen, was ich tun soll? …………. Nun, selbst wenn Sie mir sagen, wie das System, das ich benutze, bin ich KOSTENLOS !!!!!

Ich kümmere mich um die moralische Frage der Sache, Stehlen ist nicht nur hässlich, es ist ein Verbrechen.

Es ist eine Sache zu berichten, dass dieses Tool existiert, und eine andere, zu lehren, wie man es installiert und wie man es benutzt. Im Gegenteil, ein moralisch akzeptabler Posten sollte darüber informieren, wie man sich gegen dieses "Werkzeug" verteidigt. Deshalb funktioniert das Beispiel des Messers bei mir nicht, es ist, als hätte der Verkäufer des «Messers» Ihnen beigebracht, wie man jemandem effizient die Kehle durchschneidet, und Ihnen gesagt, dass es an Ihnen liegt, wenn Sie jemanden töten. Ich wiederhole, dass dieser Beitrag entfernt werden sollte.

Grüße

Nun, jeder hat seine Meinung und ich respektiere deine 😉

Nun, nach dem Fall des Messers haben sie mir eine Waffe gegeben und mir beigebracht, sie effizient einzusetzen, damit das Ziel nicht verfehlt. Sag mir, das macht mich zu einer gefährlichen Person, ich bezweifle es wirklich, Freund.

Was von @elav gesagt wurde, hat sein Gewicht, und was Sie gesagt haben, hat es auch (Stehlen ist schlecht, es ist ein Verbrechen, das Wifi Ihres Nachbarn zu knacken, daher ist es auch ein Verbrechen), aber die Tatsache, dass Sie dieses Thema so gepostet haben, wie es war getan, ist es nicht unbedingt ein Grund, den Finger auf irgendjemanden zu richten und zu sagen, dass sie ein Dieb sind. Wie bereits gesagt, wer ist frei von Sünde, um den ersten Stein zu werfen, denn sagen Sie mir, wer in Ihrem Leben hat noch nie ein Piratenprogramm oder ein Spiel benutzt? ... Bitte, unnötiger Moralismus kann es verlassen gut bewacht.

Ich respektiere, was Elav gesagt hat, jeder hat seine Meinung und meine ist sehr klar.

Für ein Programm zu werben, das zur Begehung einer Straftat genutzt wird, scheint mir eine schlechte Praxis zu sein.Desde LInux», und das macht mir Sorgen, weil mir dieser Blog gefällt, und ich denke, dass es seine mehr als bewährte Qualität beeinträchtigen könnte. Wenn mir dieser Blog egal wäre, würde ich mir nicht einmal die Mühe machen, einen Kommentar abzugeben.

Nach dem Vorbild des Messers habe ich keinen Zweifel daran, dass Sie gefährlicher sind als ich. Ich weiß nicht, wie ich es verwenden soll. Was nicht bedeutet, dass Sie jemanden töten werden.

Was ich mir nicht vorstellen kann, ist, dass die Informationen über die am besten geeignete Art, jemanden mit einem Messer zu töten, allen zur Verfügung gestellt wurden, und das wird getan, wenn sie im Internet veröffentlicht werden.

Ich stelle mir vor, wer auch immer Ihnen den Umgang mit dem Messer beigebracht hat, weil er ziemlich sicher war, dass Sie dieses Wissen verantwortungsbewusst einsetzen würden und Sie nicht die erste Person erstechen würden, der Sie auf der Straße begegnet sind.

Das Problem ist der Schwerpunkt des Artikels, auf den, wie viele Benutzer hingewiesen haben, nicht nur keine einzige Zeile zur Vermeidung von Angriffen verwendet wird, sondern auch der Diebstahl des Signals vom Nachbarn gerechtfertigt ist.

Es ist, als hätte ich das Auto beschädigt oder es wird zurückgenommen, und während mein Problem gelöst wird, stehle ich das Auto vom Nachbarn. Insgesamt, da er dumm ist und keinen Alarm oder ein sichereres Schloss gesetzt hat, ist es großartig, dass ich es stehle, er hat es verdient!

Ich denke moralisch hat dieser Beitrag keine Rechtfertigung und sollte geändert oder gelöscht werden.

Die Frage, wie man es löst, sollte in einem Beitrag in einem Hacking-Kurs enthalten sein, den ich durchgeführt habe: «Wenn ich Ihnen beibringen würde, wie man ein System verletzt, wäre das ein Verbrechen, aber wenn ich auch unterrichte, wie man verletzt, lehre ich, wie man es tut Schützen Sie sich, so nennt man es Systemsicherheit und es ist nicht strafbar. »Es hat gereicht zu sagen, dass sie WPA verwenden, um nicht die ganze Aufregung zu erzeugen, die Post und dies lehrt nur zu stehlen

Das scheint mir richtig zu sein, und es wäre nützlich zu zeigen, wie WPA richtig installiert und konfiguriert wird.

Stimme voll und ganz zu.

Das Problem war klar, die Beispiele, die für die Verwendung dieses Programms angeführt werden, sind falsch, elav, und dafür gibt es keinen Verteidigungspunkt.

Man muss es ernst meinen, es geht nicht darum "man muss es von der schönen Seite betrachten", die Präsentation dieses Programms mit diesem Artikel ist unangemessen.

Vielen Dank, elav, die Absicht des Beitrags ist gut, aber ebenso viele glauben das Beste, weil sie anfangen zu kritisieren, anstatt Beiträge zu leisten, und wer mit dieser Art von Programmen unzufrieden ist, die es besser nicht herunterladen, Punkt, als ob sie alle Heilige wären

pufff du konntest die datei nicht woanders wie mega ablegen, da 4shared mich auffordert, mich zu registrieren, um die datei herunterzuladen

ist es nur für i386 ???

Es ist am besten, Lehren aus dem Artikel zu ziehen:

1. Verwenden Sie keine WEP-Verschlüsselung (auch Kinder hacken sie)

2. Verwenden Sie WPA, aber wenn auf Ihrem Router WPS aktiviert ist, sind Sie anfällig.

3. Verwenden Sie lange Codes mit Buchstaben, Zahlen und Symbolen, um Angriffe durch Wörterbücher zu vermeiden.

4. Verwenden Sie nach Möglichkeit den MAC-Filter

5. Ändern Sie das Passwort von Zeit zu Zeit.

Grüße.

Sehr einfache Leute, die den Beitrag oder die Art und Weise, wie er veröffentlicht wird, nicht mögen, gehen besser ... Grüße

Hahahaha Was für ein Weg, mit den Meinungen der Leser umzugehen: - /

Ich sehe kein Problem darin, die Installation von Tools (ja, für Script Kiddies, die sie aufrufen) dieses Typs zu veröffentlichen. Darüber hinaus ist es dasselbe wie die Aircrack-ng-Suite, die einfacher zu verwenden ist als andere nicht Sie sind dasselbe, diese Arten von Werkzeugen sollten nicht dämonisiert werden, da das, was jeder mit den Werkzeugen macht, unterschiedlich ist.

Wie wir einmal in diesem Blog über die Möglichkeit diskutiert haben, dass die Gringo-Armee GNU / Linux in ihren berühmten Drohnen färbt.

Meiner Meinung nach müssen Sie sich nicht so sehr auf die MAC-Filterung verlassen, da das Erstellen eines Layer 2-Spoofs eigentlich einfach ist (z. B. Macchanger) und der Angreifer mithilfe von Airodump-ng feststellen kann, welche MAC-Adressen dem Access Point zugeordnet sind.

Für mich wäre das Ideal:

1. WPA / WPA2 (ohne WPS)

2. Starkes Passwort, um Wörterbuchangriffe zu vermeiden

3. Ändern Sie das Passwort regelmäßig, um Brute-Force-Angriffe zu vermeiden.

Grüße

Hey.

Ich habe die Linux Mint Olivia (Kde-Version).

Bei der Installation wird ein Fehler generiert ……… irgendeine Lösung?

Saludos y gracias

Danke Bruder, es hat mir sehr geholfen. Prost

Hallo, ich habe ein Problem, ich habe einen lanpro lp5420g-Router, ich habe weder den Benutzernamen noch den Pass, mir wurde gesagt, was ich eingegeben habe und ich muss herausfinden, wie sie mir helfen können, ich habe linuxmint13