Allgemeiner Index der Reihe: Computernetzwerke für KMU: Einführung

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Hallo Freunde und Freunde!

Dieser Artikel ist eine Fortsetzung von Squid + PAM-Authentifizierung in CentOS 7-SMB-Netzwerken.

UNIX / Linux-Betriebssysteme bieten eine ECHTE Mehrbenutzerumgebung, in der viele Benutzer gleichzeitig auf demselben System arbeiten und Ressourcen wie Prozessoren, Festplatten, Speicher, Netzwerkschnittstellen, in das System eingefügte Geräte usw. gemeinsam nutzen können.

Aus diesem Grund sind Systemadministratoren verpflichtet, die Benutzer und Gruppen des Systems kontinuierlich zu verwalten und eine gute Verwaltungsstrategie zu formulieren und umzusetzen.

Als nächstes werden wir die allgemeinen Aspekte dieser wichtigen Aktivität in der Linux-Systemadministration sehr genau sehen.

Manchmal ist es besser, Dienstprogramm und dann Notwendigkeit anzubieten.

Dies ist ein typisches Beispiel für diese Reihenfolge. Zuerst zeigen wir So implementieren Sie einen Internetproxy-Dienst mit Squid und lokalen Benutzern. Jetzt müssen wir uns fragen:

- ¿Wie kann ich Netzwerkdienste in einem UNIX / Linux-LAN von lokalen Benutzern und mit einem implementieren? akzeptable Sicherheit?.

Es spielt keine Rolle, dass Windows-Clients auch mit diesem Netzwerk verbunden sind. Nur die Notwendigkeit, für welche Dienste das KMU-Netzwerk benötigt wird und wie diese am einfachsten und billigsten umgesetzt werden können, ist von Bedeutung.

- ¿Vielleicht der Authentifizierungsmechanismus bei der Geburt des ARPANET, Internet und andere Netzwerke Wide ABereich NEtwork o Local ABereich NEtwork Initialen basierte auf LDAP, VerzeichnisdienstOder Microsoft-LSASSOder Active Directory, oder von Kerberos?, um nur einige zu nennen.

Eine gute Frage, die jeder beantworten sollte. Ich lade Sie ein, nach dem Begriff zu suchen «Beglaubigung»Auf Wikipedia in Englisch, das in Bezug auf den Originalinhalt bei weitem am vollständigsten und kohärentesten ist - in Englisch-.

Nach der Geschichte schon rundwar zuerst die Authentifizierung y Autorisierung ortsnahnachher NIS Netzwerkinformationssystem entwickelt von Sun Microsystem und auch bekannt als Gelbe Seiten o ypund dann LDAP Lightweight Directory Access-Protokoll.

Wie wäre es mit "Akzeptable Sicherheit»Kommt, weil wir uns oft Sorgen um die Sicherheit unseres lokalen Netzwerks machen, während wir auf Facebook, Google Mail, Yahoo usw. zugreifen - um nur einige zu nennen - und wir geben ihnen unsere Privatsphäre. Und schauen Sie sich die große Anzahl von Artikeln und Dokumentationen an, die sich auf die Kein Datenschutz im Internet sie existieren.

Hinweis zu CentOS und Debian

CentOS / Red Hat und Debian haben ihre eigene Philosophie zur Implementierung von Sicherheit, die sich nicht grundlegend unterscheidet. Wir bestätigen jedoch, dass beide sehr stabil, sicher und zuverlässig sind. In CentOS ist beispielsweise der SELinux-Kontext standardmäßig aktiviert. In Debian müssen wir das Paket installieren Selinux-Grundlagen, was darauf hinweist, dass wir auch SELinux verwenden können.

In CentOS FreeBSDund anderen Betriebssystemen wird die Gruppe -system- erstellt Rad Zugriff erlauben als Wurzel Nur für Systembenutzer, die zu dieser Gruppe gehören. Lesen /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlUnd /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian enthält keine Gruppe Rad.

Hauptdateien und Befehle

Aufzeichnungen

Die wichtigsten Dateien zum Verwalten lokaler Benutzer in einem Linux-Betriebssystem sind:

CentOS und Debian

- / etc / passwd: Benutzerkontoinformationen.

- / etc / Schatten- Sicherheitsinformationen für Benutzerkonten.

- / etc / group: Gruppenkontoinformationen.

- / etc / gshadow- Sicherheitsinformationen für Gruppenkonten.

- / etc / default / useradd: Standardwerte für die Kontoerstellung.

- / etc / skel /: Verzeichnis, das die Standarddateien enthält, die im HOME-Verzeichnis des neuen Benutzers enthalten sein werden.

- /etc/login.defs- Konfigurationssuite für die Passwortsicherheit.

Debian

- /etc/adduser.conf: Standardwerte für die Kontoerstellung.

Befehle für CentOS und Debian

[root @ linuxbox ~] # chpasswd -h # Passwörter im Batch-Modus aktualisieren Verwendung: chpasswd [Optionen] Optionen: -c, --crypt-method METHODE die Kryptamethode (eine von NONE DES MD5 SHA256 SHA512) -e, --encrypted die angegebenen Passwörter sind verschlüsselt -h, --help zeigt dies Hilfe zur Eingabeaufforderung und zum Beenden von -m, --md5 verschlüsselt das Kennwort mit dem MD5-Algorithmus -R, --root CHROOT_DIR, um es in -s, --sha-Runden zu chrootieren. Anzahl der SHA-Runden für SHA-Verschlüsselungsalgorithmen * # Portion- Führen Sie Befehle aus, wenn die Systemlast dies zulässt. Mit anderen Worten: # wenn die durchschnittliche Last unter 0.8 fällt oder der durch Aufrufen des Befehls # angegebene Wert #. Mehr Informationen Mann Charge. [root @ linuxbox ~] # Passwort -h # Deklarieren Sie Administratoren in / etc / group und / etc / gshadow Verwendung: gpasswd [Optionen] GROUP-Optionen: -a, --add USER fügt USER zu GROUP hinzu -d, --delete USER entfernt USER aus GROUP -h, --help zeigt diese Hilfemeldung an und beendet -Q, - - root CHROOT_DIR-Verzeichnis zum Chroot in -r, --delete-password Entfernen Sie das GRUPPEN-Passwort -R, --restrict beschränkt den Zugriff auf GROUP auf seine Mitglieder -M, --members USER, ... legt die Liste der Mitglieder von GROUP fest - A, --administrators ADMIN, ... legt die Liste der GROUP-Administratoren fest. Mit Ausnahme der Optionen -A und -M können die Optionen nicht kombiniert werden. [root @ linuxbox ~] # Gruppe hinzufügen -h # Erstellen Sie eine neue Gruppe Verwendung: groupadd [Optionen] GROUP-Optionen: -f, --force beenden, wenn die Gruppe bereits vorhanden ist, und Abbrechen -g, wenn die GID bereits verwendet wird -g, --gid GID GID für neue Gruppe verwenden - h, - help zeigt diese Hilfemeldung an und beendet -K, --key KEY = VALUE überschreibt die Standardwerte von "/etc/login.defs" -o, --non-unique ermöglicht das Erstellen von Gruppen mit GIDs (nicht eindeutig) Duplikate -p, --password PASSWORD Verwenden Sie dieses verschlüsselte Passwort für die neue Gruppe -r, --system. Erstellen Sie ein Systemkonto -R, --root CHROOT_DIR-Verzeichnis, in das Sie chrooten möchten [root @ linuxbox ~] # Gruppendel -h # Löschen Sie eine vorhandene Gruppe Verwendung: groupdel [Optionen] GROUP-Optionen: -h, --help Diese Hilfemeldung anzeigen und das Verzeichnis -R, --root CHROOT_DIR beenden, in das chrootiert werden soll [root @ linuxbox ~] # Gruppenmitglieder -h # Administratoren in der primären Gruppe eines Benutzers deklarieren Verwendung: groupmems [Optionen] [Aktion] Optionen: -g, --group GROUP Ändern Sie den Namen der Gruppe anstelle der Benutzergruppe (kann nur vom Administrator ausgeführt werden) -R, --root CHROOT_DIR-Verzeichnis in chroot in Aktionen: -a, --add USER fügt USER zu Gruppenmitgliedern hinzu -d, --delete USER entfernt USER aus der Liste der Gruppenmitglieder -h, --help zeigt diese Hilfemeldung an und beendet -p, - Bereinigen Löschen aller Gruppenmitglieder - l, --list listet Gruppenmitglieder auf [root @ linuxbox ~] # Gruppenmod -h # Ändere die Definition einer Gruppe Verwendung: groupmod [Optionen] GROUP-Optionen: -g, --gid GID ändert die Gruppen-ID in GID -h, --help zeigt diese Hilfemeldung an und endet -n, --new-name NEW_Group ändert den Namen a NEW_GROUP -o, --non-unique ermöglicht die Verwendung einer doppelten GID (nicht eindeutig) -p, --password PASSWORD ändert das Kennwort in das Verzeichnis PASSWORD (verschlüsselt) -R, --root CHROOT_DIR, in das chrootiert werden soll [root @ linuxbox ~] # grpck -h # Überprüfen Sie die Integrität einer Gruppendatei Verwendung: grpck [Optionen] [Gruppe [gshadow]] Optionen: -h, --help zeigt diese Hilfemeldung an und beendet -r, - nur Lesefehler und Warnungen, ändert jedoch keine Dateien -R, - - Stammverzeichnis CHROOT_DIR zum Chrootieren in -s, --sort Sortieren von Einträgen nach UID [root @ linuxbox ~] # grpkonv # Zugehörige Befehle: pwconv, pwunconv, grpconv, grpunconv # Wird zum Konvertieren in und aus Schattenkennwörtern und -gruppen verwendet # Die vier Befehle arbeiten mit Dateien / etc / passwd, / etc / group, / etc / shadow, # und / etc / gshadow. Für mehr Informationen Mann grpconv. [root @ linuxbox ~] # sg -h # Führen Sie einen Befehl mit einer anderen Gruppen-ID oder GID aus Verwendung: sg group [[-c] order] [root @ linuxbox ~] # neugrp -h # Ändert die aktuelle GID während einer Anmeldung Verwendung: newgrp [-] [group] [root @ linuxbox ~] # neue Nutzer -h # Aktualisiere und erstelle neue Benutzer im Batch-Modus Verwendungsmodus: newusers [Optionen] Optionen: -c, --crypt-method METHODE die Kryptamethode (eine von NONE DES MD5 SHA256 SHA512) -h, --help zeigt diese Hilfemeldung an und beendet -r, --system create system Konten -R, --root CHROOT_DIR-Verzeichnis zum Chroot in -s, --sha-Runden Anzahl der SHA-Runden für SHA-Verschlüsselungsalgorithmen * [root @ linuxbox ~] # pwk -h # Überprüfen Sie die Integrität der Kennwortdateien Verwendung: pwck [Optionen] [passwd [Schatten]] Optionen: -h, --help Diese Hilfemeldung anzeigen und beenden -q, --quiet nur Fehler melden -r, - nur lesen Fehler und Warnungen anzeigen, aber Ändern Sie nicht die Dateien -R, --root CHROOT_DIR-Verzeichnis, um in -s, --sort Sortiereinträge nach UID zu chroot [root @ linuxbox ~] # useradd -h # Erstelle einen neuen Benutzer oder aktualisiere die # Standardinformationen des neuen Benutzers Verwendung: useradd [Optionen] USER useradd -D useradd -D [Optionen] Optionen: -b, --base-dir BAS_DIR Basisverzeichnis für das Ausgangsverzeichnis des neuen Kontos -c, --comment COMMENT GECOS des Felds neues Konto -d, --home-dir PERSONAL_DIR Ausgangsverzeichnis des neuen Kontos -D, - Standardeinstellung zum Drucken oder Ändern der Standardeinstellung von useradd -e, - abgelaufenes Ablaufdatum von EXPIRY_DATE des neuen Kontos -f, - inaktiver INAKTIVER Zeitraum der Inaktivität von das Passwort des neuen Kontos Delgroup -g, --gid GROUP Name oder Kennung der primären Gruppe des neuen Kontos -G, --groups GROUPS Liste der zusätzlichen Gruppen des neuen Kontos -h, --help zeigt diese Hilfemeldung an und endet -k, - skel DIR_SKEL verwendet dieses alternative "Skelett" -Verzeichnis -K, --key KEY = VALUE überschreibt die Standardwerte von "/etc/login.defs" -l, --no-log-init fügt den Benutzer nicht zu den Datenbanken hinzu Aus lastlog und faillog -m erstellt --create-home das Home-Verzeichnis von Benutzer -M, --no-create-home erstellt nicht das Home-Verzeichnis von Benutzer -N, --no-user-group erstellt kein Gruppe mit demselben Namen wie der Benutzer -o, --non-unique ermöglicht das Erstellen von Benutzern mit doppelten (nicht eindeutigen) Kennungen (UIDs) -p, --password PASSWORD-verschlüsseltes Kennwort des neuen Kontos, das -r, --system erstellt Ein Konto des Systems -R, --root CHROOT_DIR, um in -s, --shell CONSOLE-Konsolenzugriff des neuen Kontos -u, --uid UID-Benutzerkennung des neuen Kontos -U, --user-group zu chrootieren erstellenEine Gruppe mit demselben Namen wie Benutzer -Z, --selinux-Benutzer USER_SE verwendet den angegebenen Benutzer für den SELinux-Benutzer [root @ linuxbox ~] # Benutzerdel -h # Löscht das Konto eines Benutzers und zugehörige Dateien Verwendungsmodus: userdel [Optionen] USER-Optionen: -f, --force erzwingt einige Aktionen, die andernfalls fehlschlagen würden, z. B. das Entfernen des noch angemeldeten Benutzers oder von Dateien, auch wenn diese nicht dem Benutzer gehören -h, --help zeigt diese Meldung an und beenden Sie -r, --remove entfernen Sie das Ausgangsverzeichnis und das Postfach -R, --root CHROOT_DIR-Verzeichnis, um es in -Z zu chrooten [root @ linuxbox ~] # usermod -h # Ändere ein Benutzerkonto Verwendungsmodus: usermod [Optionen] USER-Optionen: -c, --comment KOMMENTAR neuer Wert des GECOS-Felds -d, --home PERSONAL_DIR neues Ausgangsverzeichnis des neuen Benutzers -e, --expiredate EXPIRED_DATE legt das Ablaufdatum des fest Konto auf EXPIRED_DATE -f, --inactive INACTIVE setzt die Leerlaufzeit nach Ablauf des Kontos auf INACTIVE -g, --gid GROUP erzwingt die Verwendung von GROUP für das neue Benutzerkonto -G, --groups GROUPS Liste der zusätzlichen Gruppen -a, --append Hängen Sie den Benutzer an die durch die Option -G genannten zusätzlichen GRUPPEN an, ohne ihn aus anderen Gruppen zu entfernen. -h, --help zeigt diese Hilfemeldung an und beendet -l, --login NAME erneut Name für Benutzer -L, --lock sperrt Benutzerkonto -m, --move-home Verschiebt den Inhalt des Home-Verzeichnisses in ein neues Verzeichnis (nur in Verbindung mit -d verwenden) -o, --non-unique ermöglicht die Verwendung doppelter UIDs (nicht eindeutig) -p, - Passwort PASSWORT Verwenden Sie ein verschlüsseltes Passwort für das neue Konto -R, --root CHR OOT_DIR-Verzeichnis zum Chrooten in -s, --shell CONSOLE neue Zugriffskonsole für Benutzerkonto -u, --uid UID erzwingt die Verwendung der UID für neues Benutzerkonto -U, --unlock entsperrt das Benutzerkonto -Z, --selinux-user SEUSER neue SELinux-Benutzerzuordnung für das Benutzerkonto

Befehle in Debian

Debian unterscheidet zwischen useradd y adduser. Empfiehlt, dass Systemadministratoren verwenden adduser.

root @ sysadmin: / home / xeon # adduser -h # Fügt dem System einen Benutzer hinzu root @ sysadmin: / home / xeon # Gruppe hinzufügen -h # Füge dem System eine Gruppe hinzu adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup GRUPPE | --gid ID] [--disabled-password] [--disabled-login] USER Fügen Sie einen normalen Benutzer hinzu. adduser --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | --ingroup GROUP | --gid ID] [--disabled-password] [--disabled-login] USER Benutzer aus dem System hinzufügen adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP Fügen Sie eine Gruppe von Benutzern hinzu addgroup --system [--gid ID] GROUP Hinzufügen einer Gruppe aus dem System Adduser USER GROUP Hinzufügen eines vorhandenen Benutzers zu einer vorhandenen Gruppe Allgemeine Optionen: --quiet | -q zeigt keine Prozessinformationen in der Standardausgabe an --force-badname erlaubt Benutzernamen, die nicht mit der Konfigurationsvariablen NAME_REGEX übereinstimmen --help | -h Nutzungsnachricht --version | -v Versionsnummer und Copyright --conf | -c DATEI Verwenden Sie DATEI als Konfigurationsdatei root @ sysadmin: / home / xeon # Deluser -h # Entfernen Sie einen normalen Benutzer aus dem System root @ sysadmin: / home / xeon # Delgroup -h # Entferne eine normale Gruppe aus dem System deluser USER entfernt einen normalen Benutzer aus dem Systembeispiel: deluser miguel --remove-home entfernt das Home-Verzeichnis des Benutzers und die Mail-Warteschlange. --remove-all-files entfernt alle Dateien, die dem Benutzer gehören. --backup sichert Dateien vor dem Löschen. --backup-to Zielverzeichnis für Backups. Das aktuelle Verzeichnis wird standardmäßig verwendet. --system nur entfernen, wenn Sie ein Systembenutzer sind. delgroup GROUP deluser --group GROUP entfernt eine Gruppe aus dem Systembeispiel: deluser --group students --system wird nur entfernt, wenn es sich um eine Gruppe aus dem System handelt. --nur-wenn-leer nur entfernen, wenn sie keine Mitglieder mehr haben. deluser USER GROUP entfernt den Benutzer aus dem Gruppenbeispiel: deluser miguel Studenten Allgemeine Optionen: --quiet | -q Geben Sie keine Prozessinformationen zu stdout --help | an -h Nutzungsnachricht --version | -v Versionsnummer und Copyright --conf | -c DATEI Verwenden Sie DATEI als Konfigurationsdatei

Richtlinien

Es gibt zwei Arten von Richtlinien, die wir beim Erstellen von Benutzerkonten berücksichtigen müssen:

- Benutzerkontenrichtlinien

- Richtlinien zur Kennwortalterung

Benutzerkontenrichtlinien

In der Praxis sind die grundlegenden Komponenten, die ein Benutzerkonto identifizieren, folgende:

- Benutzerkontoname - Benutzer ANMELDEN, nicht der Vor- und Nachname.

- Benutzeridentifikation - UID.

- Hauptgruppe, zu der es gehört - GID.

- Passwort - Passwort.

- Zugangsgenehmigungen - Zugriffsberechtigungen.

Die wichtigsten Faktoren, die beim Erstellen eines Benutzerkontos berücksichtigt werden müssen, sind:

- Die Zeitspanne, in der der Benutzer Zugriff auf das Dateisystem und die Ressourcen hat.

- Die Zeitspanne, in der der Benutzer sein Kennwort aus Sicherheitsgründen regelmäßig ändern muss.

- Die Zeitspanne, in der die Anmeldung -login- aktiv bleibt.

Auch bei der Zuweisung eines Benutzers sein UID y Passwortmüssen wir bedenken, dass:

- Der ganzzahlige Wert UID es muss eindeutig und nicht negativ sein.

- El Passwort es muss von ausreichender Länge und Komplexität sein, damit es schwer zu entziffern ist.

Richtlinien zur Kennwortalterung

Auf einem Linux-System ist die Passwort eines Benutzers wird keine Standardablaufzeit zugewiesen. Wenn wir die Richtlinien zur Kennwortalterung verwenden, können wir das Standardverhalten ändern. Beim Erstellen von Benutzern werden die definierten Richtlinien berücksichtigt.

In der Praxis sind beim Festlegen des Alters eines Passworts zwei Faktoren zu berücksichtigen:

- Sicherheit.

- Benutzerkomfort.

Ein Passwort ist sicherer, je kürzer seine Ablaufdauer ist. Es besteht ein geringeres Risiko, dass es an andere Benutzer weitergegeben wird.

Um Richtlinien zur Kennwortalterung festzulegen, können wir den Befehl verwenden chage:

[root @ linuxbox ~] # chage Verwendungsmodus: chage [Optionen] USER-Optionen: -d, --lastday LAST_DAY setzt den Tag der letzten Kennwortänderung auf LAST_DAY -E, --expiredate CAD_DATE setzt das Ablaufdatum auf CAD_DATE -h, --help wird angezeigt Diese Hilfemeldung endet und -I, --inactive INACTIVE deaktiviert das Konto nach INACTIVE Tagen ab dem Ablaufdatum -l, --list zeigt die Altersinformationen des Kontos -m, --mindays MINDAYS legt die Nummer fest Mindesttage vor dem Ändern des Kennworts in MIN_DAYS -M, --maxdays MAX_DAYS legt die maximale Anzahl von Tagen fest, bevor das Kennwort in das Verzeichnis MAX_DAYS -R, --root CHROOT_DIR geändert wird, um in -W zu chrooten, --warndays Tage mit Ablaufbenachrichtigung an DAYS_NOTICE

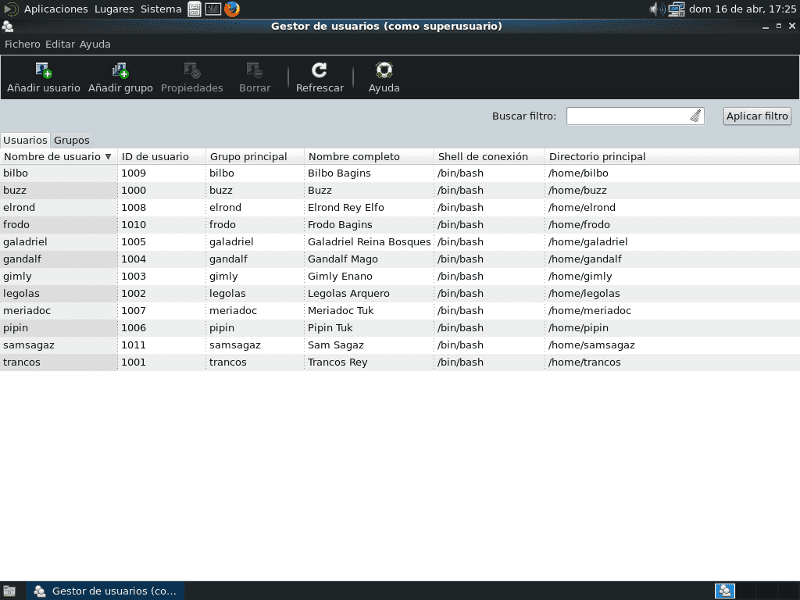

Im vorherigen Artikel haben wir mehrere Benutzer als Beispiel erstellt. Wenn wir die Alterswerte des Benutzerkontos mit wissen wollen ANMELDEN Galadriel:

[root @ linuxbox ~] # chage --list galadriel Letzte Kennwortänderung: 21. April 2017 Kennwort läuft ab: nie Inaktives Passwort: nie Konto läuft ab: nie Mindestanzahl von Tagen zwischen Kennwortänderung: 0 Maximale Anzahl von Tagen zwischen Kennwortänderung: 99999 Anzahl der Tage vor Ablauf des Kennworts: 7

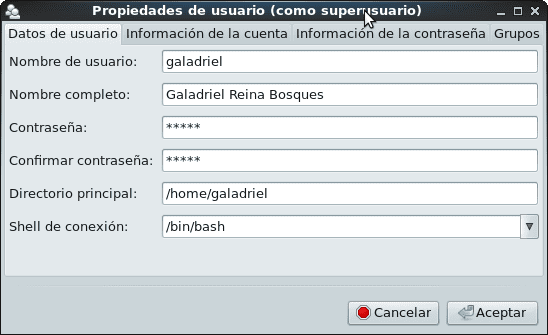

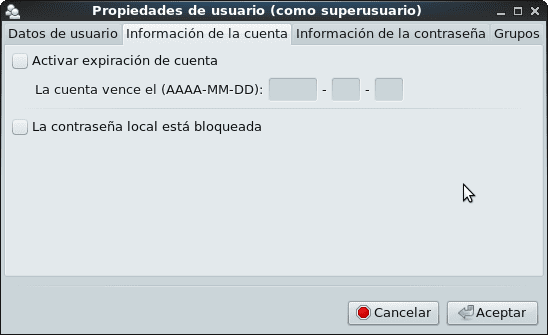

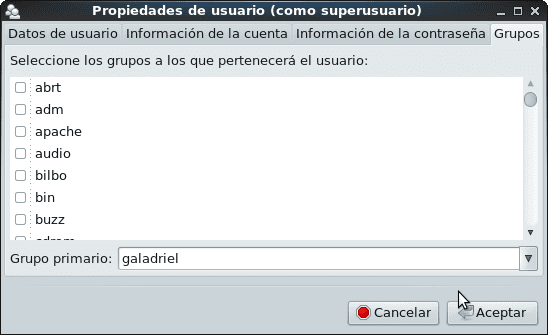

Dies waren die Standardwerte, die das System hatte, als wir das Benutzerkonto mit dem grafischen Verwaltungsdienstprogramm "Benutzer und Gruppen" erstellt haben:

Um die Standardeinstellungen für die Kennwortalterung zu ändern, wird empfohlen, die Datei zu bearbeiten /etc/login.defs y Ändern Sie die Mindestanzahl der benötigten Werte. In dieser Datei werden nur die folgenden Werte geändert:

# Steuerelemente für die Kennwortalterung: # # PASS_MAX_DAYS Maximale Anzahl von Tagen, an denen ein Kennwort verwendet werden darf. # PASS_MIN_DAYS Mindestanzahl von Tagen zwischen Kennwortänderungen. # PASS_MIN_LEN Minimale zulässige Kennwortlänge. # PASS_WARN_AGE Anzahl der Tage, an denen eine Warnung ausgegeben wird, bevor ein Kennwort abläuft. # PASS_MAX_DAYS 99999 #! Mehr als 273 Jahre! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

für die Werte, die wir gemäß unseren Kriterien und Bedürfnissen ausgewählt haben:

PASS_MAX_DAYS 42 # 42 aufeinanderfolgende Tage, die Sie verwenden können Passwort PASS_MIN_DAYS 0 # Passwort kann jederzeit geändert werden PASS_MIN_LEN 8 # minimale Passwortlänge PASS_WARN_AGE 7 # Anzahl der Tage, an denen das System Sie warnt, # das Passwort zu ändern, bevor es abläuft.

Wir lassen den Rest der Datei unverändert und empfehlen, andere Parameter erst zu ändern, wenn wir genau wissen, was wir tun.

Die neuen Werte werden beim Erstellen neuer Benutzer berücksichtigt. Wenn wir das Passwort eines bereits erstellten Benutzers ändern, wird der Wert der minimalen Passwortlänge eingehalten. Wenn wir den Befehl verwenden passwd anstelle des grafischen Dienstprogramms und wir schreiben, dass das Passwort «sein wirdlegolas17«, Das System beschwert sich wie das Grafiktool« Benutzer und Gruppen »und antwortet, dass«Irgendwie liest das Passwort den Benutzernamen»Obwohl ich am Ende dieses schwache Passwort akzeptiere.

[root @ linuxbox ~] # passwd legolas Ändern des Passworts des legolas-Benutzers. Neues Passwort: Torwart # ist weniger als 7 Zeichen Falsches Passwort: Das Passwort besteht aus weniger als 8 Zeichen. Geben Sie das neue Passwort erneut ein: legolas17 Passwörter stimmen nicht überein. # Logisch richtig? Neues Passwort: legolas17 Falsches Passwort: Irgendwie liest das Passwort den Namen des Benutzers. Geben Sie das neue Passwort erneut ein: legolas17 passwd: Alle Authentifizierungstoken wurden erfolgreich aktualisiert.

Wir haben die "Schwäche", ein Passwort zu deklarieren, das das enthält ANMELDEN des Benutzers. Dies ist eine nicht empfohlene Vorgehensweise. Der richtige Weg wäre:

[root @ linuxbox ~] # passwd legolas Ändern des Passworts des legolas-Benutzers. Neues Passwort: Hochgebirge01 Bestätige das neue Passwort: Hochgebirge01 passwd: Alle Authentifizierungstoken wurden erfolgreich aktualisiert.

So ändern Sie die Ablaufwerte des Passwort de Galadrielverwenden wir den Befehl chage und müssen nur den Wert von ändern PASS_MAX_DAYS von 99999 bis 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Letzte Kennwortänderung: 21. April 2017 Kennwort läuft ab: 02. Juni 2017 Inaktives Kennwort: nie Konto läuft ab: nie Mindestanzahl von Tagen zwischen Kennwortänderung: 0 Maximale Anzahl von Tagen zwischen Kennwortänderung: 42

Anzahl der Tage vor Ablauf des Passworts: 7

Und so weiter können wir die Passwörter der bereits erstellten Benutzer und ihre Ablaufwerte manuell ändern, indem wir das grafische Tool «Benutzer und Gruppen» oder ein Skript verwenden - Skript das automatisiert einige der nicht interaktiven Arbeiten.

- Auf diese Weise können wir dieses Verhalten ändern, wenn wir die lokalen Benutzer des Systems auf eine Weise erstellen, die von den gängigsten Sicherheitsmethoden nicht empfohlen wird, bevor wir weitere PAM-basierte Dienste implementieren..

Wenn wir den Benutzer erstellen anduin mit ANMELDEN «anduin"Und Passwort"Das Passwort»Wir erhalten folgendes Ergebnis:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Ändern des Passworts des Benutzers anduin. Neues Passwort: Das Passwort Falsches Passwort: Das Passwort besteht die Wörterbuchüberprüfung nicht - Es basiert auf einem Wort im Wörterbuch. Bestätige das neue Passwort: Das Passwort passwd - Alle Authentifizierungstoken wurden erfolgreich aktualisiert.

Mit anderen Worten, das System ist kreativ genug, um die Schwachstellen eines Passworts anzuzeigen.

[root @ linuxbox ~] # passwd anduin Ändern des Passworts des Benutzers anduin. Neues Passwort: Hochgebirge02 Bestätige das neue Passwort: Hochgebirge02 passwd - Alle Authentifizierungstoken wurden erfolgreich aktualisiert.

Richtlinienübersicht

- Die Richtlinie zur Kennwortkomplexität sowie die Mindestlänge von 5 Zeichen sind in CentOS standardmäßig aktiviert. Unter Debian funktioniert die Komplexitätsprüfung für normale Benutzer, wenn sie versuchen, ihr Kennwort durch Aufrufen des Befehls zu ändern passwd. Für den Benutzer Wurzelgibt es keine Standardeinschränkungen.

- Es ist wichtig, die verschiedenen Optionen zu kennen, die wir in der Datei deklarieren können /etc/login.defs mit dem Befehl Mann login.defs.

- Überprüfen Sie auch den Inhalt der Dateien / etc / default / useraddund auch in Debian /etc/adduser.conf.

Systembenutzer und Gruppen

Bei der Installation des Betriebssystems wird eine ganze Reihe von Benutzern und Gruppen erstellt, die in einer Literatur als Standardbenutzer und in einer anderen als Systembenutzer bezeichnet werden. Wir nennen sie lieber Systembenutzer und Gruppen.

Systembenutzer haben in der Regel eine UID <1000 und Ihre Konten werden von verschiedenen Anwendungen des Betriebssystems verwendet. Zum Beispiel das Benutzerkonto «Tintenfisch»Wird vom Squid-Programm verwendet, während das Konto« lp »für den Druckvorgang von Wort- oder Texteditoren verwendet wird.

Wenn wir diese Benutzer und Gruppen auflisten möchten, können wir dies mit den folgenden Befehlen tun:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Es wird überhaupt nicht empfohlen, die Benutzer und Gruppen des Systems zu ändern. 😉

Aufgrund seiner Bedeutung wiederholen wir dies in CentOS, FreeBSDund anderen Betriebssystemen wird die Gruppe -system- erstellt Rad Zugriff erlauben als Wurzel Nur für Systembenutzer, die zu dieser Gruppe gehören. Lesen /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlUnd /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian enthält keine Gruppe Rad.

Benutzer- und Gruppenkonten verwalten

Der beste Weg, um zu lernen, wie Benutzer- und Gruppenkonten verwaltet werden, ist:

- Üben der Verwendung der oben aufgeführten Befehle, vorzugsweise in einer virtuellen Maschine und vor der Verwendung von grafischen Werkzeugen.

- Konsultieren Sie die Handbücher oder Manpages jedes Befehls, bevor nach anderen Informationen im Internet gesucht wird.

Übung ist das beste Kriterium der Wahrheit.

Zusammenfassung

Ein einziger Artikel zum Verwalten lokaler Benutzer und Gruppen reicht bei weitem nicht aus. Der Grad an Wissen, den jeder Administrator erwirbt, hängt vom persönlichen Interesse ab, dieses und andere verwandte Themen zu lernen und zu vertiefen. Es ist dasselbe wie bei allen Aspekten, die wir in der Artikelserie entwickelt haben KMU-Netzwerke. Ebenso können Sie diese Version im PDF-Format genießen hier

Nächste Lieferung

Wir werden weiterhin Dienste mit Authentifizierung gegen lokale Benutzer implementieren. Wir werden dann einen Instant Messaging-Dienst basierend auf dem Programm installieren Prosodie.

Bis bald!

Hallo, großartiger Artikel, ich frage Sie, wo ich arbeite, die Drucker werden häufig geteilt, das Problem liegt in Bechern, manchmal hängt es und sie können nicht drucken, da ich ihnen die Erlaubnis geben kann, es neu zu starten (weil wir die meiste Zeit arbeiten in anderen Bereichen) ohne das Passwort root anzugeben, da ich es nur gefunden habe, indem ich es so geändert habe, dass ein bestimmter Benutzer es neu starten kann.

Von bereits vielen Dank.

Grüße HO2GI! Nehmen wir zum Beispiel den Benutzer an Legolas Sie möchten ihm die Berechtigung erteilen, den CUPS-Dienst nur mit dem Befehl neu zu starten sudo, die installiert werden muss:

[root @ linuxbox ~] # visudo

Cmnd-Alias-Spezifikation

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups Neustart

Angabe der Benutzerrechte

root ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Speichern Sie die an der Datei vorgenommenen Änderungen sudoers. Melden Sie sich als Benutzer an Legolas:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid reload

[sudo] Passwort für Legolas:

Leider ist es dem Benutzer legolas nicht gestattet, „/etc/init.d/postfix reload“ als Root unter Linuxbox auszuführen.desdelinux.Lüfter.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups neu starten

[sudo] Passwort für Legolas:

[ok] Neustart des allgemeinen Unix-Drucksystems: cupsd.

Verzeihen Sie mir, wenn die Eingabeaufforderung unter CentOS unterschiedlich ist, da ich mich von dem leiten ließ, was ich gerade bei Debian Wheezy getan habe. ;-). Wo ich gerade bin, habe ich kein CentOS zur Hand.

Wenn Sie andererseits andere Systembenutzer als vollständige CUPS-Administratoren hinzufügen möchten - sie können dies falsch konfigurieren -, machen Sie sie zu Mitgliedern der Gruppe lpadmin, das bei der Installation von CUPS erstellt wird.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Vielen Dank tausend Fico, ich werde es gleich versuchen.

HO2GI, in CentOS / Red -Hat wäre es:

[root @ linuxbox ~] # visudo

Leistungen

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl-Neustartbecher, / usr / bin / systemctl-Statusbecher

Erlauben Sie root, Befehle überall auszuführen

root ALL = (ALL) ALL

Legolas ALLE = RESTARTCUPS

Änderungen speichern

[root @ linuxbox ~] # exit

Buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

legolas @ linuxbox Passwort:

[legolas @ linuxbox ~] $ sudo systemctl Tassen neu starten

Wir vertrauen darauf, dass Sie den üblichen Vortrag vom lokalen System erhalten haben

Administrator. Es läuft normalerweise auf diese drei Dinge hinaus:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] Passwort für Legolas:

[legolas @ linuxbox ~] $ sudo systemctl Statusbecher

● cups.service - CUPS-Druckdienst

Geladen: geladen (/usr/lib/systemd/system/cups.service; aktiviert; Hersteller-Voreinstellung: aktiviert)

Aktiv: aktiv (läuft) seit März 2017-04-25 22:23:10 EDT; Vor 6s

Haupt-PID: 1594 (Cupsd)

CGroup: /system.slice/cups.service

1594─XNUMX / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl starte squid.service neu

Leider darf Benutzer legolas '/ bin / systemctl restart squid.service' nicht als root unter linuxbox ausführen.

[legolas @ linuxbox ~] $ exit