Hacking und Pentesting: Passen Sie Ihre GNU / Linux-Distribution an dieses IT-Feld an

Obwohl die Hacking ist nicht unbedingt ein Computerfeld, das Pentesting wenn es komplett ist. Er Hacking oder ein HackerEs ist vielmehr ein allgemeiner Begriff, der normalerweise eher mit einer Denkweise und einer Lebensweise verbunden ist. Obwohl in diesen modernen Zeiten, in denen alles verbunden ist IT-DomainEs ist logisch zu denken, dass a Hacker ein Computer Experte von Natur aus oder durch berufliches Studium.

Während der Begriff Pentesting oder a sein Stifttester, wenn es etwas ist, das eindeutig damit verbunden ist IT-DomainAngesichts des Wissens, der Beherrschung und des notwendigen Einsatzes spezieller und fortgeschrittener Computeranwendungen, die hauptsächlich auf das Thema Cybersicherheit und Computerforensik ausgerichtet sind.

Bevor Sie sich vollständig mit dem Thema befassen, empfehlen wir, 7 frühere Veröffentlichungen zu lesen, 4 davon mit Fortgeschrittene Verwendung von GNU / Linux in anderen IT-Bereichen und 3 zum aktuellen Thema, dh zum Thema Hacking / Hacker, um die nachfolgende Lesung zu ergänzen und zu verhindern, dass sie zu groß wird.

Die folgenden Veröffentlichungen bezogen sich auf die Fortgeschrittene Verwendung von GNU / Linux sind:

Und die folgenden Veröffentlichungen bezogen sich auf die Hacking / Hacker-Bereich sind:

Hacking und Pentesting: Interessantes IT-Feld

Wir werden den folgenden Begriff klarstellen Hacking / Hacker und der Begriff Pentesting / Pentester um dann mit den Tipps und Empfehlungen fortzufahren, die zur Beantwortung der Frage erforderlich sind: Wie können wir unsere GNU / Linux-Distributionen an den IT-Bereich Hacking und Pentesting anpassen?

Hacking und Hacker

Aus der Sicht des Computers eine ziemlich akzeptable und allgemeine Definition von Hacking ist:

"Die ständige Suche nach Wissen in Bezug auf Computersysteme, ihre Sicherheitsmechanismen, ihre Schwachstellen, wie man diese Schwachstellen ausnutzt und die Mechanismen, um sich vor denen zu schützen, die wissen, wie man das macht" . Hacken, Knacken und andere Definitionen

Folglich a Hacker IT ist eine Person, die:

"Neigt dazu, IKT unweigerlich zu nutzen und zu dominieren, um einen effizienten und effektiven Zugang zu den Wissensquellen und den vorhandenen Kontrollmechanismen (sozial, politisch, wirtschaftlich, kulturell und technologisch) zu erhalten, um die notwendigen Änderungen zum Nutzen aller vorzunehmen" . Die Hacker-Bewegung: Lifestyle und freie Software

Pentesting und Pentester

Inzwischen er Pentesting kann klar zusammengefasst werden als:

"Die Aktion oder Aktivität eines Angriffs auf ein Computersystem, um vorhandene Fehler, Schwachstellen und andere Sicherheitsfehler zu identifizieren, um externe Angriffe zu verhindern. Darüber hinaus ist Pentesting wirklich eine Form des Hackens. Nur diese Praxis ist völlig legal, da sie die Zustimmung der Eigentümer der zu testenden Geräte hat und nicht nur die Absicht hat, echten Schaden zu verursachen" . Was ist Pentesting und wie können Cyber-Angriffe erkannt und verhindert werden?

Daher a Stifttester kann als diese Person definiert werden:

"Wessen Aufgabe es ist, verschiedene Prozesse oder spezifische Schritte zu befolgen, die eine gute Prüfung gewährleisten und somit alle möglichen Anfragen zu Fehlern oder Schwachstellen im System durchführen können. Daher wird es häufig als Cybersecurity Auditor bezeichnet" . Was ist Pentesting?

Wie können wir unsere GNU / Linux-Distributionen an den IT-Bereich Hacking und Pentesting anpassen?

GNU / Linux Distros zum Hacken und Pentesting

Sicher gibt es derzeit viele GNU / Linux Distros speziell gewidmet IT-Domain Restaurants Hacking und PentestingWie zum Beispiel:

- Kali: Basierend auf Debian -> https://www.kali.org/

- Papagei: Basierend auf Debian -> https://www.parrotlinux.org/

- Hintere Box: Basierend auf Ubuntu -> https://www.backbox.org/

- Caine: Basierend auf Ubuntu -> https://www.caine-live.net/

- Dämon: Basierend auf Debian -> https://www.demonlinux.com/

- Fehler: Basierend auf Ubuntu, Debian und OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: Basierend auf Arch -> https://archstrike.org/

- SchwarzArch: Basierend auf Arch -> https://blackarch.org/

- Pentoo: Basierend auf Gentoo -> https://www.pentoo.ch/

- Fedora-Sicherheitslabor: Basierend auf Fedora -> https://pagure.io/security-lab

- WLANsLax: Basierend auf Slackware -> https://www.wifislax.com/

- Dracos: Basierend auf basierend auf LFS (Linux from Scratch) -> https://dracos-linux.org/

- Samurai Web Testing Framework: Basierend auf Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Netzwerksicherheitstoolkit: Basierend auf Fedora -> https://sourceforge.net/projects/nst/files/

- FLINK: Basierend auf Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Zwiebelsicherheit: Basierend auf Ubuntu -> https://securityonion.net/

- Santoku: Basierend auf LFS basiert -> https://santoku-linux.com/

- Andere aufgegebene Projekte: Spionagefelsen, Beini, XiaopanOS, Live-Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 und PHLAK.

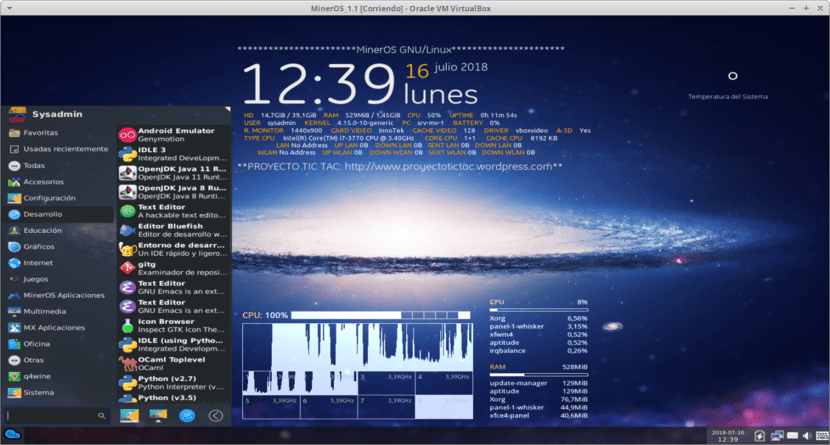

Importieren Sie GNU / Linux Distros-Repositorys zum Hacken und Pentesting

Viele von uns verwenden jedoch GNU / Linux Distros Mütter oder traditionell direkt, wie Debian, Ubuntu, Arch, Gentoo oder Fedora, und wir müssen nur die installieren Hacking- und Pentesting-Anwendungen durch unser Paket-Manager enthalten.

Und da viele der traditionellen Repositorys nicht die vollständigen oder aktuellsten Tools enthalten, müssen wir die Repositorys der GNU / Linux Distros äquivalente Spezialprogramme, die auf unseren basieren, wenn wir sie verwenden Debian GNU / Linux Wir müssen die Repositorys von importieren Kali und PapageiZum Beispiel, um sie später zu installieren. Natürlich unter Beachtung der Paketversionen von Debian GNU / Linux mit denen dieser spezialisierten Distributionen, um den irreparablen Bruch von Paketen oder des gesamten Betriebssystems zu vermeiden.

Verfahren

So importieren Sie die Kali-Repositories Auf Debian sollte das folgende Verfahren durchgeführt werden:

- Integrieren Sie in Ihre eigene oder neue .list-Datei ein geeignetes Repository der genannten Distribution, darunter die folgenden:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Fügen Sie die von den Repositorys angeforderten Schlüssel mit den folgenden Befehlen hinzu:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -So importieren Sie die Papageien-Repositories Auf Debian sollte das folgende Verfahren durchgeführt werden:

- Integrieren Sie in Ihre eigene oder neue .list-Datei ein geeignetes Repository der genannten Distribution, darunter die folgenden:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Fügen Sie die von den Repositorys angeforderten Schlüssel mit den folgenden Befehlen hinzu:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Danach müssen wir nur noch unsere bekannten und am meisten aktualisierten Favoriten installieren Hacking- und Pentesting-Anwendungen von diesen Repositories, wobei wir sehr darauf achten, unsere nicht zu beschädigen Debian GNU / Linux-Betriebssystem. Für den Rest der GNU / Linux Distros Mütter oder traditionelle, sollte das gleiche mit ihren Äquivalenten gemacht werden, wie in Bogen im Anschluss an die folgendes Beispiel mit SchwarzArch.

Da sonst die letzte Option die wäre herunterladen, kompilieren und installieren jedes Werkzeugs Hacken und Pentesting getrennt von ihren offiziellen Websites, was manchmal empfohlen wird. Und wenn jemand keine Ahnung hat welches Werkzeug Hacken und Pentesting Ideal wäre es zu wissen und zu installieren, Sie können auf Folgendes klicken Link um loszulegen. Obwohl es auch die einfache Möglichkeit der Installation gibt «Fsociety: Ein exzellentes Paket an Hacking-Tools«.

Fazit

Wir hoffen das "hilfreicher kleiner Beitrag" auf «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?»Die Untersuchung verschiedener Methoden oder Alternativen, z. B. die direkte Installation von Anwendungen aus eigenen oder externen Repositorys oder die Verwendung unabhängiger verfügbarer Anwendungen, ist für das gesamte Unternehmen von großem Interesse und von großem Nutzen «Comunidad de Software Libre y Código Abierto» und von großem Beitrag zur Verbreitung des wunderbaren, gigantischen und wachsenden Ökosystems der Anwendungen von «GNU/Linux».

Und für weitere Informationen zögern Sie nicht immer, eine zu besuchen Online-Bibliothek als OpenLibra y jedit zu lesen Bücher (PDFs) zu diesem oder anderen Themen Wissensbereiche. Fürs Erste, wenn dir das gefallen hat «publicación», Hör nicht auf, es zu teilen mit anderen in deinem Lieblingswebsites, -kanäle, -gruppen oder -gemeinschaften von sozialen Netzwerken, vorzugsweise frei und offen als Mastodonoder sicher und privat wie Telegram.

Oder besuchen Sie einfach unsere Homepage unter DesdeLinux oder trete dem offiziellen Kanal bei Telegramm von DesdeLinux zu lesen und für diese oder andere interessante Publikationen zu stimmen «Software Libre», «Código Abierto», «GNU/Linux» und andere Themen im Zusammenhang mit «Informática y la Computación»Und das «Actualidad tecnológica».

Für Fedora / Centos / RHL-Benutzer können Sie Fedora herunterladen, da Fedora einen Spin namens Security Lab unterhält https://labs.fedoraproject.org/en/security/

Es ist nicht so vollständig wie Kali, aber es hat einige Dienstprogramme.

oder wenn Sie Fedora bereits verwenden, installieren Sie es vom Terminal mit

sudo dnf groupinstall "Security Lab"

oder von Centos, die die Repos importieren.

Grüße Fedoriano21. Hervorragender Beitrag, vielen Dank für Ihren Kommentar.