Hallo Freunde!. Wir starten eine neue Artikelserie, von der wir hoffen, dass sie hilfreich ist. Wir haben uns entschlossen, sie für diejenigen zu schreiben, die wissen möchten, mit was sie arbeiten, und ihre eigenen Implementierungen vorzunehmen, ohne von vollständig proprietärer Software abhängig zu sein, oder für diejenigen, die halb kostenlos und halb kommerziell sind.

Erforderliche Lektüre ist die OpenLDAP Software 2.4 Administratorhandbuch. Ja, auf Englisch, weil wir Software verwenden, die in der Sprache von Shakespeare entwickelt und geschrieben wurde. 🙂 Wir empfehlen außerdem dringend, die Ubuntu-Serverhandbuch 12.04., die wir zum Download geben.

Die vorhandene Dokumentation ist in englischer Sprache. Ich habe keine der beiden zuvor empfohlenen spanischen Übersetzungen gefunden.

Alles, was in dieser Einführung geschrieben wurde, stammt aus Wikipedia oder wurde aus den oben genannten Dokumenten frei ins Spanische übersetzt.

Wir werden sehen:

- Zusammenfassende Definition

- LDAP-Hauptfunktionen aus Anwendersicht

- Wann sollten wir LDAP verwenden?

- Wann sollten wir LDAP nicht verwenden?

- Welche Dienste und Software planen wir zu installieren und zu konfigurieren?

Zusammenfassende Definition

Aus Wikipedia:

LDAP ist das Akronym für Lightweight Directory Access Protocol, das sich auf ein Protokoll auf Anwendungsebene bezieht, das den Zugriff auf einen geordneten und verteilten Verzeichnisdienst ermöglicht, um nach verschiedenen Informationen in einer Netzwerkumgebung zu suchen. LDAP wird auch als Datenbank betrachtet (obwohl das Speichersystem unterschiedlich sein kann), die abgefragt werden kann.

Ein Verzeichnis ist eine Gruppe von Objekten mit Attributen, die logisch und hierarchisch organisiert sind. Das häufigste Beispiel ist das Telefonverzeichnis, das aus einer Reihe von Namen (Personen oder Organisationen) besteht, die alphabetisch geordnet sind, wobei jedem Namen eine Adresse und eine Telefonnummer zugeordnet sind. Zum besseren Verständnis handelt es sich um ein Buch oder einen Ordner, in den Namen, Telefonnummern und Adressen von Personen geschrieben und alphabetisch geordnet sind.

Ein LDAP-Verzeichnisbaum spiegelt je nach gewähltem Modell manchmal verschiedene politische, geografische oder organisatorische Grenzen wider. Aktuelle LDAP-Bereitstellungen verwenden in der Regel DNS-Namen (Domain Name System), um die höheren Hierarchieebenen zu strukturieren. Wenn Sie im Verzeichnis nach unten scrollen, werden möglicherweise Einträge angezeigt, die Personen, Organisationseinheiten, Drucker, Dokumente, Personengruppen oder alles darstellen, was einen bestimmten Eintrag in der Baumstruktur (oder mehrere Einträge) darstellt.

Normalerweise werden die Authentifizierungsinformationen (Benutzername und Kennwort) gespeichert und zur Authentifizierung verwendet. Es können jedoch auch andere Informationen (Benutzerkontaktdaten, Standort verschiedener Netzwerkressourcen, Berechtigungen, Zertifikate usw.) gespeichert werden. Zusammenfassend ist LDAP ein einheitliches Zugriffsprotokoll für eine Reihe von Informationen in einem Netzwerk.

Die aktuelle Version ist LDAPv3 und wird in den RFCs RFC 2251 und RFC 2256 (LDAP-Basisdokument), RFC 2829 (Authentifizierungsmethode für LDAP), RFC 2830 (Erweiterung für TLS) und RFC 3377 (technische Spezifikation) definiert.

Einige LDAP-Implementierungen:

Active Directory: ist der Name, der von Microsoft (seit Windows 2000) als zentraler Informationsspeicher für eine seiner Verwaltungsdomänen verwendet wird. Ein Verzeichnisdienst ist ein strukturiertes Repository mit Informationen zu den verschiedenen im Active Directory enthaltenen Objekten. In diesem Fall können es sich um Drucker, Benutzer, Computer usw. handeln. Es werden verschiedene Protokolle verwendet (hauptsächlich: LDAP, DNS, DHCP, Kerberos...).

Unter diesem Namen gibt es tatsächlich ein Schema (Definition der Felder, die konsultiert werden können), LDAP Version 3, mit dem andere Systeme integriert werden können, die das Protokoll unterstützen. In diesem LDAP werden Informationen zu Benutzern, Netzwerkressourcen, Sicherheitsrichtlinien, Konfiguration, Zuweisung von Berechtigungen usw. gespeichert.

Novell-VerzeichnisdiensteDiese Novell-Implementierung wird auch als eDirectory bezeichnet und dient zum Verwalten des Zugriffs auf Ressourcen auf verschiedenen Servern und Computern in einem Netzwerk. Es besteht im Wesentlichen aus einer hierarchischen und objektorientierten Datenbank, die jeden Server, Computer, Drucker, Dienst, jede Person usw. darstellt. Zwischen denen werden Berechtigungen für die Zugriffssteuerung durch Vererbung erstellt. Der Vorteil dieser Implementierung besteht darin, dass sie auf mehreren Plattformen ausgeführt wird, sodass sie problemlos an Umgebungen angepasst werden kann, in denen mehr als ein Betriebssystem verwendet wird.

Es ist der Vorreiter in Bezug auf Verzeichnisstrukturen, wie es 1990 mit der Version von Novell Netware 4.0 eingeführt wurde. Obwohl Microsoft AD immer beliebter wird, kann es immer noch nicht mit der Zuverlässigkeit und Qualität von eDirectory und seinen plattformübergreifenden Funktionen mithalten.

OpenLDAP: Es handelt sich um eine kostenlose Implementierung des Protokolls, das mehrere Schemata unterstützt, sodass eine Verbindung zu jedem anderen LDAP hergestellt werden kann. Es hat eine eigene Lizenz, die OpenLDAP Public License. Als plattformunabhängiges Protokoll enthalten es mehrere GNU / Linux- und BSD-Distributionen, ebenso wie AIX, HP-UX, Mac OS X, Solaris, Windows (2000 / XP) und z / OS.

OpenLDAP besteht aus vier Hauptkomponenten:

- slapd - eigenständiger LDAP-Daemon.

- slurpd - Standalone-Replikationsdämon für LDAP-Updates.

- Das LDAP-Protokoll unterstützt Bibliotheksroutinen

- Dienstprogramme, Tools und Clients.

LDAP-Hauptfunktionen aus Anwendersicht

Welche Informationen können wir in einem Verzeichnis speichern?. Das Informationsmodell in einem LDAP-Verzeichnis basiert auf Einträge. Ein Eintrag ist eine Sammlung von Attributen mit einem eindeutigen Distinguished Name oder "Distinguished Name (DN)". Der DN wird verwendet, um den Eintrag eindeutig zu referenzieren.

Jedes Attribut eines Eintrags hat eine Typ und eine oder mehrere valores. Die Typen sind typischerweise mnemonische Zeichenfolgen wie cn o "Common Name" für gebräuchliche Namen oder E-mail für E-Mail-Adressen. Die Syntax der Werte hängt von der Art des Attributs ab.

Zum Beispiel ein Attribut cn kann den Wert von enthalten Frodo bagins. Ein Attribut E-mail kann den Mut haben frodobagins@amigos.cu. Ein Attribut jpgeFoto kann ein Foto im Binärformat enthalten JPEG.

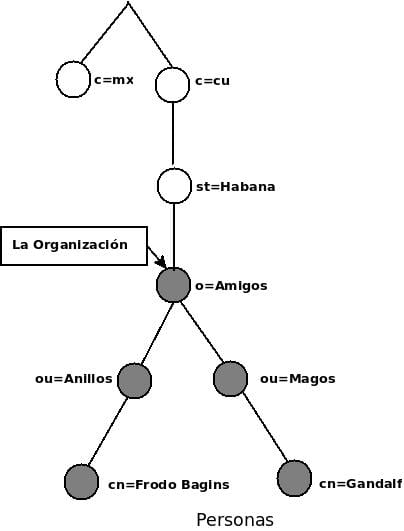

Wie sind die Informationen organisiert?. In LDAP sind Verzeichniseinträge in einer hierarchischen Struktur in Form eines invertierten Baums organisiert. Traditionell spiegelt diese Struktur geografische und / oder organisatorische Grenzen oder Grenzen wider.

Einträge, die Länder repräsentieren, werden oben im Baum angezeigt. Darunter befinden sich Einträge, die Staaten und nationale Organisationen vertreten.

Dann kann es Einträge geben, die Organisationseinheiten, Personen, Drucker, Dokumente oder was auch immer wir uns vorstellen können darstellen.

Die folgende Abbildung zeigt ein Beispiel für einen LDAP-Verzeichnisbaum, in dem traditionelle Namen verwendet werden.

LDAP ermöglicht die Steuerung der Attribute, die wir für einen Eintrag benötigen, mithilfe eines speziellen Attributs namens Objektklasse. Der Wert des Attributs Objektklasse bestimmt die Schema Regeln o Schema-Regeln dass die Eingabe gehorchen muss.

Wie verweisen wir auf die Informationen?. Wir verweisen auf einen Eintrag mit seinem Distinguished Name oder Distinguished Name, der aus dem Namen des Eintrags selbst aufgebaut ist (Distinguished Relative Name oder Relativer Distinguished Name o RDN), verkettet mit dem Namen der Einträge seiner Vorfahren oder Vorfahren.

Zum Beispiel hat in der Abbildung oben der Eintrag Frodo Bagins eine RDN cn = Frodo Bagins und DN vollständig ist cn = Frodo Bagins, ou = Ringe, o = Freunde, st = Havanna, c = cu.

Wie greifen wir auf die Informationen zu?. LDAP hat die Vorgänge definiert, die zum Abfragen und Aktualisieren des Verzeichnisses erforderlich sind. Dazu gehören das Hinzufügen und Löschen eines Eintrags, das Ändern eines vorhandenen Eintrags und das Umbenennen eines Eintrags.

Meistens wird LDAP jedoch verwendet, um nach Informationen zu suchen, die im Verzeichnis gespeichert sind. Durch Suchvorgänge kann ein Teil des Verzeichnisses nach Einträgen durchsucht werden, die einige im Suchfilter angegebene Kriterien erfüllen. Auf diese Weise können wir jeden Eintrag durchsuchen, der die Suchkriterien erfüllt.

Wie schützen wir Informationen vor unbefugtem Zugriff?. Einige Verzeichnisdienste sind ungeschützt und ermöglichen es jedem, Ihre Informationen anzuzeigen.

LDAP bietet Clients einen Mechanismus zur Authentifizierung oder Bestätigung ihrer Identität bei einem Verzeichnisdienst, um die Zugriffskontrolle zum Schutz der auf dem Server enthaltenen Informationen zu gewährleisten.

LDAP unterstützt auch Datensicherheitsdienste, sowohl in Bezug auf Integrität als auch in Bezug auf Vertraulichkeit.

Wann sollten wir LDAP verwenden?

Das ist eine sehr gute Frage. Im Allgemeinen sollten wir den Verzeichnisdienst verwenden, wenn Informationen zentral gespeichert und verwaltet werden müssen und über standardbasierte Methoden zugänglich sein sollen.

Einige Beispiele für die Art von Informationen, die wir im geschäftlichen und industriellen Umfeld finden:

- Maschinenauthentifizierung

- Benutzerauthentifizierung

- Systembenutzer und Gruppen

- Adressbuch

- Organisatorische Vertretungen

- Ressourcenverfolgung

- Telefoninformationslager

- User Resource Management

- E-Mail-Adressensuche

- Anwendungseinstellungen speichern

- Konfigurationslager für Telefonanlagen der Telefonanlage

- usw…

Es gibt mehrere verteilte Schemadateien -Verteilte Schemadateien- auf Standards basierend. Wir können jedoch immer unsere eigene Schemaspezifikation erstellen ... wenn wir LDAP-Experten sind. 🙂

Wann sollten wir LDAP nicht verwenden?

Wenn wir erkennen, dass wir es sind verdrehen oder indem wir unseren LDAP dazu zwingen, das zu tun, was wir brauchen. In diesem Fall muss es möglicherweise neu gestaltet werden. Oder wenn wir eine einzige Anwendung benötigen, um unsere Daten zu verwenden und zu bearbeiten.

Welche Dienste und Software planen wir zu installieren und zu konfigurieren?

- Verzeichnisdienst oder Verzeichnisdienst basierend OpenLDAP

- Dienstleistungen NTP, DNS y DHCP unabhängig

- integrieren Samba zu LDAP

- Möglicherweise werden wir die Integration von entwickeln LDAP y Kerberos

- Verwalten Sie das Verzeichnis mit der Webanwendung LDAP-Account-Manager.

Und das ist es für heute, Freunde!

Quellen:

- https://wiki.debian.org/LDAP

- OpenLDAP Software 2.4 Administratorhandbuch

- Ubuntu 12.04 Serverguide

Ich denke, FreeIPA ist ein umfassendes Projekt (LDAP, Kerberos, DNS usw.), das auf der Grundlage des LDAP 389-Servers interessant zu untersuchen ist.

Zunächst funktionieren die Vorlieben der Pfs nicht. Ich bin sehr daran interessiert, mich in ldap weiterzubilden. Danke für das Teilen.

Links korrigiert.

Interessant

Du bist wieder da rüber gegangen!

Großartiger Beitrag.

Umarmung! Paul.

Vielen Dank für den Kommentar !!! Ich konnte vorher keine Verbindung mit meinem Modem mit 28000 Baud / Sekunde herstellen. Was für eine Geschwindigkeit. 🙂

Grüße an alle

Vielen Dank an alle für den Kommentar !!!. Ozkar, FreeIPA ist viel mehr als ein LDAP. Es integriert Red Hat Active Directory 389 in eine ganze Reihe verwandter Dienste. Es ist ein Fedora-Projekttier. Zu groß für mein bescheidenes Wissen.

Ausgezeichneter Artikel, er passt mir wie angegossen, da ich vorhatte, mich in diesen Fragen zu verinnerlichen, freue ich mich auf neue Artikel.

Vielen Dank für das Teilen, mit dem und dem ClearOS, das ich für eine Weile habe 🙂

Ausgezeichnetes Tutorial, ich habe auch das Ubunto-Buch heruntergeladen, danke!

Ubuntu jejjeej Ich schlafe noch ...

Obwohl ich Ihre Arbeit nicht respektiere, habe ich sie oben gelesen und wenn ich alles sehr schlecht oder weniger gut verstanden habe, kann es in diesem Witz verstanden werden:

"Aber wenn ich zum Capo Capo von Open-LDAP werde, entwickle ich meinen Webbrowser und Google Shakes!"

Vielen Dank für die Mühe und es tut weh, dass es kein Material auf Spanisch gibt. mmm ...

Fico, sehen Sie, ob dieser Leitfaden auf Spanisch dazu dient, ihn dem Material hinzuzufügen ...

http://www.google.com.ar/url?sa=t&rct=j&q=&esrc=s&source=web&cd=4&ved=0CEwQFjAD&url=http%3A%2F%2Felpuig.xeill.net%2Fdepartaments%2Finformatica%2Ffitxers%2Fsistemes-operatius%2Fcurso-de-ldap-en-gnu-linux%2Fat_download%2Ffile&ei=NwXgUrIOxLaRB4LHgYgG&usg=AFQjCNGj7BjNtzfdlu1gsl3YSWK1U1ELpw&sig2=aKABXgHookIGYhYXevUQew&bvm=bv.59568121,d.eW0

Jetzt gehe ich ein bisschen weiter und lese die Beiträge auf der Seite weiter https://blog.desdelinux.net/ldap-introduccion/ Ich möchte, dass Sie mir ein wenig klarstellen, was sich auf die Maschinenauthentifizierung bezieht. Dieser Punkt ist mir nicht klar und ich bin sehr begeistert von diesem OpenLdap. Ich habe bereits mehrere Stunden damit verbracht, diesen Blog zu lesen, aber ich möchte in der Lage sein, die Themen und zu beherrschen Konzepte aus diesem Grund meine Intervention in Ihre Aktivitäten im Voraus vielen Dank, Herr Fico, wir weiterhin Kontaktgrüße