|

Failide, tekstide jms krüptimine või krüptimine See on tööriist, millest kõik Linuxi kasutajad peaksid teadma ja mida kahjuks teavad ja kasutavad igapäevaselt vähesed. See on eriti silmatorkav, kui mõelda Linuxi mainele kui "turvalisele operatsioonisüsteemile"; See on veel üks tööriist, mille Linux teie turvalisuse parandamiseks käe-jala juures võtab. Miks te seda ei kasuta? Teadmatusest? Noh, see postitus täidab selle "tühimiku"Lihtsaim meetod teabe krüptimiseks on GNU Privacy Guard (GPG). See väike juhis kirjeldab selle installimist ja käsitlemist Ubuntus pealaest jalatallani. Mul kulus selle kirjutamiseks peaaegu 2 päeva, nii et loodan, et leiate sellest kasu. |

Kuidas GPG töötab

GPG kasutab hübriidsüsteemi, mis ühendab sümmeetrilise ja asümmeetrilise krüptimise.

Asümmeetriline krüptimine töötab alati a-ga võtmepaar. Üks neist on sina "avalik" võti ja teine sina "privaatne" võti. Nagu selle nimi osutab, saab avaliku võtme anda neile, kellele soovite krüpteeritud sõnumeid saata, ja pole ohtu, kui keegi teine seda näeb, pealegi avaldatakse need tavaliselt juurdepääsuks avalikes serverites; Privaatvõti peab seevastu olema salajane ja te ei pea seda kellegagi jagama. Kõige ilusam selle kõige juures on see, et nagu näeme allpool, on mõlemad võtmed loodud otse GPG poolt teie isikuandmete põhjal. Viimane samm on need kaks võtit "pitsat" läbi "parooli". Nii et lõpuks on ainus parool, mida peate meeles pidama, oma parool.

Tänu puhtale edasi andmisele asümmeetriline krüptimine, Kui saatja kasutab sõnumi krüptimiseks saaja avalikku võtit, on see pärast krüpteerimist selle kirja dešifreerida ainult adressaadi privaatvõtmega, kuna nad teavad seda ainsana. Seetõttu saavutatakse sõnumi saatmise konfidentsiaalsus: keegi peale saaja ei saa seda dešifreerida. Kui võtmepaari omanik kasutab sõnumi krüptimiseks oma privaatvõtit, saab igaüks selle oma avaliku võtme abil dešifreerida. Sellisel juhul saavutatakse saatja identifitseerimine ja autentimine., kuna on teada, et ainult tema oleks võinud kasutada oma privaatvõtit (kui keegi poleks selle varastanud).

Viimane kommentaar, mida pean huvitavaks mainida, on see, et asümmeetrilised šifrid leiutati selleks vältige võtmevahetuse probleemi täielikult sümmeetriliste šifrite kohta. Avalike võtmete kasutamisel pole saatjal ja saajal vaja võtit kokku leppida. Vaja on ainult seda, et enne salajase suhtluse alustamist hankiks saatja saaja avaliku võtme koopia. Veelgi enam, sama avalikku võtit saavad kasutada kõik, kes soovivad selle omanikuga suhelda.

Kui ohutu on GPG?

El algoritm mida GPG kasutab DSA / ElGamal, kuna see on "tasuta" ja sellele ei kuulu "patenteeritud" patente.

Seoses võtme pikkus, sõltub kasutaja nõudmistest. On vaja tasakaalustada ohutust ja protsessi optimeerimist. Mida kõrgem on võti, seda väiksem on oht, et sõnum dekodeeritakse, kui see kinni peetakse, kuid pikeneb ka protsesside arvutamiseks kuluv aeg. GnuPG nõutav minimaalne suurus on 768 bitti, kuigi paljude arvates peaks see olema 2048 (mis on GnuPG-ga hetkel maksimaalne). Kui turvalisus on ajast prioriteetsem, on võimalus valida suurim lubatud võtme suurus.

GPG installimine Ubuntu

Ubuntu tuleb "karbist välja" koos GPG ja GPG graafilise liidesega nimega Seahorse. Seahorse'i juurde pääsemiseks peame lihtsalt minema rakendused> Tarvikud> Paroolid ja krüptovõtmed.

Enne seda soovitan avada terminal ja tippida:

sudo aptitude installige seahorse-pluginad sudo killall nautilus

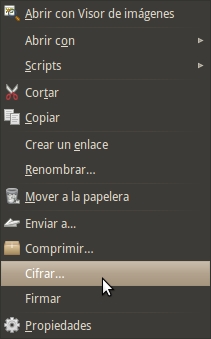

See võimaldab meil seda teha integreerida GPG Nautilusega. Nüüdsest paremklõpsates failil näeme, et kuvatakse veel kaks valikut: "Krüpteerimine" ja "Logi sisse". Nende uute tööriistade kasutamist näeme allpool.

Looge võtmed

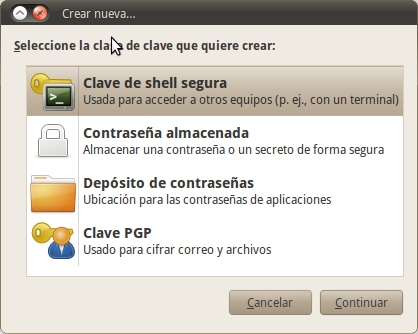

Enne sõnumite ja failide krüptimise alustamist, nagu nägime, on vaja kõigepealt luua meie asümmeetrilised võtmed ja "parool". Selleks läheme jaotisse Rakendused> Tarvikud> Paroolid ja krüptovõtmed. Seal olles läheme Fail> Uus> PGP-võti.

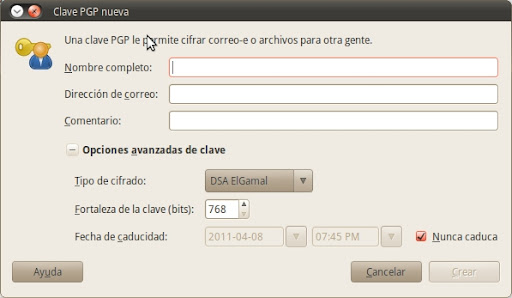

Seejärel palub süsteem meil oma siseneda nimi, e-posti aadress ja kommentaar. Viimane on vabatahtlik, samas kui kaks esimest on kohustuslikud. Valitud e-posti aadress peaks olema kehtiv, kuna seda kasutatakse kasutajatunnuse allkirjastamiseks. Kui seda aadressi muudetakse mingil viisil, ei vasta allkiri. Nende andmete põhjal luuakse võtmed.

Jaos Täpsemad valikud võtmega saate valida erinevat tüüpi krüptimise. Soovitatav on "DSA Elgamal 768 bitti", kuid soovitan teil see muuta "DSA Elgamal 2048 bitiks", kuna seda peetakse piisavalt turvaliseks ja paindlikuks. Aegumiskuupäev on kuupäev, millest võti pole enam krüpteerimiseks ega allkirjastamiseks vajalik. 6 kuud on selleks mõistlik aeg. Pärast selle aja möödumist peate aegumiskuupäeva muutma või uue võtme või alamvõtme genereerima.

Viimane samm on parooli sisestamine. Pange tähele erinevust sõna "parool" anglosaksi terminite vahel: termin "parool»Tähistab« parooli », termin«parool»Tähistabfraas teel". Seetõttu peab see parool koosnema rohkem kui ühest sõnast. Parooli tõhususe (turvalisuse) tagamiseks peate seda tegema:

ole pikk;

ühendada suurtähed, väiketähed ja numbrid;

sisaldavad erimärke (mitte tähtnumbrilisi);

olla raske ära arvata. Seetõttu, välja arvatud nimed, olulised kuupäevad, telefoninumbrid, dokumendinumbrid, ...

Üldiselt tugeva parooli loomiseks soovitav on sisestada suurtähed miinus-valemitega, numbritega, muude tähtnumbrita tähtedega jne.. Sõnade ja fraaside valimisel peame vältima neid liiga ilmseid sõnu või olulisi kuupäevi ega tohi kunagi kasutada raamatute või kuulsate fraaside tsitaate. Sellest hoolimata peame tagama, et valitud parool on piisavalt keeruline, et seda ei saaks rikkuda "toore jõu rünnaku" või isegi "sõnaraamatu rünnakuga", kuid meil on piisavalt lihtne seda meelde jätta. Kui unustaksime parooli, oleks meie võti täiesti kasutu ja krüptogrammid koos sellega krüptitud, dešifreerimatud. Seda võimalust arvestades on soovitatav alati koos võtmetega luua tühistamissertifikaadid.

Kui kõik vajalikud andmed on sisestatud, algab võtmete genereerimine, mis võtab palju aega, sõltuvalt võtmete suurusest ja arvuti kiirusest. Selle protsessi käigus kogub programm juhuslikke andmeid, mida ta kasutab võtmete loomiseks. Kui see on valmis, sulgeb Seahorse.

Avaliku võtme serverid

Avaldage minu avalikud võtmed

Avalike võtmete servereid kasutatakse avalike võtmete täpseks levitamiseks. Sel viisil on väga lihtne kedagi andmebaasi otsida (nime või e-posti aadressi järgi) ja leida tema avalikud võtmed krüptitud sõnumite saatmiseks (et ainult tema saab dekrüpteerida).

Avalike võtmete nendesse serveritesse "üleslaadimiseks" peate lihtsalt avama Seahorse'i, valima oma võtme ja minema kaugjuhtimispult> Võtmete sünkroonimine ja avaldamine. Ilmub hoiatus, mis soovitab meil, et see põhjustab valitud avalike võtmete avaldamise.

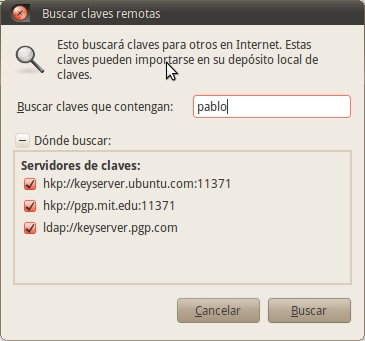

Hankige minu sõprade avalikud võtmed

Avage Seahorse ja minge menüüsse Remote> Find remote keys. Sisestage otsitava inimese nimi või e-posti aadress. Seejärel valige vastav võti. Kui olete lõpetanud, näete, et uus võti on lisatud vahekaardile "Muud võtmed".

(De) Failide ja kaustade krüptimine

Kui võtmepaar on loodud, on failide krüptimine ja dekrüpteerimine üsna lihtne. Peate lihtsalt valima faili, paremklõpsama ja valima "Krüptida".

Valige ilmuvas dialoogis varem loodud võti ja klõpsake nuppu OK.

Kui valisite krüptimiseks kausta, küsib see teilt, kas soovite krüpteerida kõik kaustas olevad failid eraldi või soovite luua ZIP-faili, mis hiljem krüptitakse. Teine võimalus on enamikul juhtudel parim.

Kui krüpteerite faili, peaksite pärast krüptimise lõppu looma samanimelise faili laiendiga .pgp. Kui protsess on lõppenud, saate vana faili kustutada. Kui krüpteerisite kausta, peaksite leidma kaks uut faili: krüpteeritud versioon laiendiga .pgp ja .zip-fail kausta algse versiooniga. Pärast krüpteerimist saab kustutada nii ZIP-i kui ka algse kausta.

Turvalisuse huvides tuleks failide krüptimata versioonid jäädavalt kustutada, mitte lihtsalt prügikasti saata. Kuid kõigepealt proovige krüptitud fail dekrüpteerida, et veenduda, et kõik on korras.

Selleks peate lihtsalt topeltklõpsama .pgp-failil ja sisestama parooli, kui see seda küsib. Algne fail ilmub siis uuesti. Kui see on kaust, ilmub .zip-fail ja peate seejärel selle sisu välja pakkima.

Failide dekrüpteerimine minu teises arvutis

See ei ole süsteem, mis on loodud kaasaskantavate krüptitud failide loomiseks (nagu Truecrypt). Oma failide dekrüpteerimiseks mõnes teises arvutis peate oma võtme eksportima ja seejärel teise arvutisse importima. See kujutab endast turvariski. Mõnikord võib osutuda vajalikuks selle ülesande täitmine (näiteks kui teil on arvuti ja sülearvuti ning soovite, et teil oleks üks GPG-võtmepaar ja mitte üks iga arvuti jaoks, nagu oleksid need erinevad "identiteedid"). Niisiis, siin on juhised, mida sel juhul järgida:

Käivitage arvutis, kus võtmed lõite, Seahorse (Rakendused> Tarvikud> Paroolid ja krüptovõtmed) ning paremklõpsake oma isiklikul võtmel ja valige „Atribuudid“.

Ilmuvas dialoogiboksis klõpsake vahekaarti "Üksikasjad", seejärel nuppu "Ekspordi", mis asub "Ekspordi täielik võti" kõrval. Salvestage fail töölauale. Leiate, et on loodud uus fail laiendiga .asc. Need on teie võtmed lihtsas tekstis.

Kopeerige .asc-fail USB-mälupulgale ja sealt teise arvutisse. Käivitage selles arvutis Seahorse ja klõpsake nuppu "Import". Liikuge kohta, kuhu .asc-fail salvestasite, ja klõpsake nuppu "Ava". See impordib võtme. Sulgege Seahorse ja topeltklõpsake failil, mis on teie võtmega krüptitud, et see dekrüpteerida. See küsib teilt parooli, nii et kirjutage see üles. Pärast seda salvestatakse algne fail samasse kausta, kus on .pgp-fail.

Lõpuks pidage meeles, et nende arvutite kellaaeg ja kuupäev, kuhu võtmeid loote / impordite / ekspordite, peavad olema õiged. Erinevatel tehnilistel põhjustel ei saa Seahorse ja käsk gpg võtit importida, kui arvuti kell ja kuupäev on selle loomise kuupäevast väiksemad. Muidugi tähendab see, et kui arvutil, kus võtme lõite, on vale kuupäev, võib see võtme loomisel ja kasutamisel üsna palju probleeme tekitada.

Krüpti tekst

Valitud teksti krüptimiseks on olemas Gediti pistikprogramm. Selle lubamiseks minge Redigeerimine> Eelistused> Pistikprogrammid. Valisin "Teksti krüptimine". Kui pistikprogramm on lubatud, lubatakse suvandid Redigeerimine> Krüpteeri / Krüpteeri / Logi sisse.

GPG ja Firefox

Firefoxi jaoks on pistikprogramm (FireGPG), mis pakub integreeritud graafilist liidest GPG toimingute (sealhulgas krüptimise, allkirja ja allkirja kontrollimise) rakendamiseks mis tahes veebisaidi tekstil.

FireGPG see võimaldab töötada ka veebimeilidega (Gmail jne), kuigi sel ajal, kui testisin, oli Gmailiga integreerimine "katki". Täieliku loetelu veebimeilidest, millega FireGPG töötab, toimige järgmiselt. http://getfiregpg.org/s/webmails

Laadige alla FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Krüptimisprotsessi veidi kiirendamine ...

Informatsiooni (de) krüptimiseks, kasutades alati sama "identiteeti", soovitan teil minna jaotisse Süsteem> Eelistused> Krüpteerimine ja võtmehoidlad. Siis pääsesin vahekaardile "Krüptimine" ja seal, kus on kirjas "Vaikevõti" valige võti, mida alati teabe krüptimiseks kasutate. Kui olete uudishimulik, soovitan teil GPG maksimaalseks häälestamiseks vaadata ka vahekaarti "PGP parool".

Allkirjastage ja kontrollige

Mitu korda ei soovi te krüpteeritud meilisõnumeid saata, kuid soovite, et saaja oleks kindel, et just mina selle saatsin. Selleks kasutatakse digitaalallkirju. Kõik, mida peate tegema, on kontrollida e-posti aadressi GPG ja saatja avaliku võtme abil.

E-kirja krüptimiseks, nagu nägime, kasutatakse võtmepaari. Üks neist on salajane ja teine avalik. Digitaalse allkirja korral kõik inimesed, kes saavad minu poolt allkirjastatud meilisõnumi, saavad minu avaliku võtme abil kontrollida, kas see e-kiri on minu kirjutatud ja et e-posti teel pole pahatahtlikult muudetud, kuna kirjutasin sellele alla oma privaatvõtmega.

Sel põhjusel on krüpteerimise üks suuri probleeme just see, et väljaandja peab olema väga kindel, et võti või digitaalse allkirja puhul see, et see tõesti kuulub isikule, kes väidab, et on allkiri. Lõppude lõpuks võin väita, et olen "Monica Lewinsky", ja panna tema nimi oma digitaalallkirjale. Selle probleemi lahendamiseks on avalike võtmete allkirjastamine. Niisiis, kui keegi minu avalikule võtmele alla kirjutab, kinnitab ta, et see võti kuulub mulle. Teisisõnu kinnitavad nad, et see võti on minu oma. Võtmete vastastikune allkirjastamine moodustab Robert De Niro sõnul: "usalduse veeb" või "usalduse võrgustik". Selle teema kohta lisateabe saamiseks soovitan teil külastada http://www.rubin.ch/pgp/weboftrust.

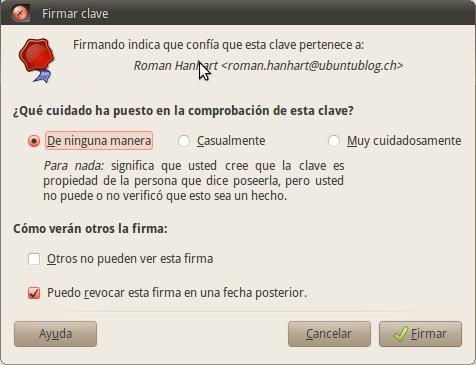

Võtme allkirjastamiseks võtmepoes tehke järgmist.

1) Valige vahekaartidelt Usaldusväärsed võtmed või Muud kogutud võtmed võti, millele soovite alla kirjutada,

2) Valige tööriistaribal Logi või Fail> Logi,

3) Valige, kui põhjalikult võtit kontrollisite,

4) Märkige, kas allkiri peaks olema teie võtmemakse kohalik ja kas teie allkirja saab tagasi võtta,

5) Klõpsake nuppu Logi sisse.

GPG ja Thunderbird

Thunderbirdi ja Seamonkey jaoks on pistikprogramm Enigmail mis võimaldab teil GPG abil kirjutada ja vastu võtta allkirjastatud ja / või krüpteeritud sõnumeid.

Selle pistikprogrammi esmakordsel käivitamisel kuvatakse rida vorme, mille peate täitma. See sisaldab ka juhendeid, mis selgitavad GPG kasutamist.

GPG kohta lisateabe saamiseks soovitan lugeda:

- GNUPG Mini meeldib: http://www.dewinter.com/gnupg_howto/spanish/index.html

- Abi, mida Ubuntu pakub paroolide ja krüptovõtmete käsiraamatust. Avage Seahorse> Abi> Indeks.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Kirjutamine võimaldab mul oma mõtteid, planeedi ja digitaalse eruditsiooni standardeid läbi mõelda

jagada oma ideid klassiruumis veebilogi olukorras

blogimine proua Lanpheariga. kingikotid on Component

osa kõigist tunnistab, et see pole viis, kuidas uuele üle minna.

Külasta ka minu lehte: kliki siia

Tubli Pablo! Ma ei tea, kas see on minu brauser, kuid selle õpetuse tekst on ära lõigatud, st mul on puudu iga rea lõpp. Aitäh abi eest!

Teie juhendaja on väga tore! Hea noh, olen abi otsinud! Nii hea!!

pD: Kes kahtlevad, loevad hästi sitapead! see hea vibe !!

DALE CHIDO MEES !!! VÄGA HEA TUTO, ET ONDAAAAA

Chee !! yenoo mu cheleee b0las !! papahuevoo !! Mis ric000 frut000 papitoo !! l0ra pendej00s conxa !!

Firefoxis näeb see hea välja ...

hea artikkel! väga huvitav. täna õhtul lugesin selle uuesti üle

Tänulik sõber .. Tervitused Venezuelast.

Hinnanguline,

Olen väga tänulik teie suurepärase töö ja ka selle õpetuse koostamise protseduuri koostamise jagamise eest.

Parimate soovidega,

D.

Buenos Aires.

Vau! Väga hea õpetus!

Mul on ainult üks kahtlus ... Kas ekspordin oma võtme .asc-faili, kas see eksportib nii avalikke kui ka privaatvõtmeid? Mul on hirm kaotada privaatne, sest avalik on juba võrgus, kuid privaatne on kuskil süsteemis, millest ma ei tea; Ma tahan sellest koopia teha ja need kaks võtit oleks salajases USB-s. Samuti tahaksin, et identiteetide "sünkroniseerimine" toimuks 2 masina vahel.

Kui olete nii lahke minu kahtluse selgitamiseks või deklareerite, kus mu privaatne võti asub (vaatasin juba sisse ~ / .gnupg, kuid ma ei tea, mis see on), olen väga tänulik 🙂 kui saate meili saata, parem, siis leiate selle minu Disquse profiililt.

Tervitused!

OLI!

Ma arvan, et sain laine juba kätte; Katsetan seda hiljem ...

Niisiis, nüüd jääb teada, kuidas terminali abil oma privaatset ja avalikku võtit päästa, sest usun, et saatsin nüüd mõlemad Launchpadi serverisse !! D: (Ma ütlen seda sellepärast, et saatsin talle teksti, mille ta mulle minu võtme "eksportimiseks" annab - mis ilmselt on kaks võtit -)

Tänan sind vastuse eest!

OLI!

Tere

GnuPG kasutab patendivabu algoritme, kuid tahaksin teada, kas SMIME kasutab algoritme, mis pole vaba tarkvara.

tänan

Minu arusaamist mööda on s / mime "avatud standard" ja GNUPG (alates versioonist 2) toetab s / mime'i. Lühidalt öeldes arvan, et kui GNUPG-i inimesed selle integreerisid, siis sellepärast, et nende algoritmid on vabad ja standard on avatud, nii et saate seda probleemideta kasutada.

Tõde on see, et ma ei tea. Igatahes, kas te ei arva, et oleks aeg värskendada? Terviseks! Paul.

06 12:2012 kirjutas «Disqus»:

… On endiselt tugi (LTS) ... 😉 ... aitäh ikkagi.

tere2.

Kas teate, kas 10.04 on merihobu viga? ... Teises versioonis on see ideaalne, kuid 10.04-s annab see võtme genereerimisel vea.

ÕPETÜKK! Siin on minu viimane riistvara põhialuste xD praktika

Aitäh Piter! Olen õnnelik, et see oli teile kasulik. See oli idee ... 🙂

Kallistus! Paul.

Mulle ei meeldi see üldse vastik !!!!!!!!!!!!!!!!!!!

Nad saavad kasutada ka FNIB-teenust, krüpteeritud kirju Swiftcoinsi abil.

http://www.youtube.com/watch?v=U3_pMGXlOMM

tere

väga hea postitus

aga mul on kahtlusi ...

Olin hetkel maivelopis, kuid see tekitab mulle probleeme

Ma ei saa dešifreerida e-kirju, mille nad mulle PGP abil saadavad

Selgub, et mul on kontakt, kes on mulle PGP abil sõnumi saatnud, kuid ma ei saa seda dešifreerida. Selle kirja jaoks ei leitud privaatvõtit. Nõutavad privaatvõtme identiteedid: 187C3E990A964C30 või BDA0CFE6BF5E5C1C Ma proovisin juba privaatsete võtmetega sõnumit saata ja isegi nii saan aru ... mida ma valesti teen?

ja ma olen üle läinud kaasaskantavale PGP-le, kuid ma ei tea, mis on parool ...

Ma ei mäleta, et maivelope oleks minult küsinud või midagi teinud, et see ilmuks ...

Suurepärane õpetus!

Kes ütleb, et see on vastik, ei tea, mis toimub

Hola.

Ma ei saa seda ilmuda pärast seda, kui klõpsasin failil või kaustas rippmenüü krüptimiseks (paremale nupule klõpsates), nii et see oleks krüptitud, kuid see pole nii. Minuga juhtub nii lubuntu 16.04 kui ka xubuntu 16.04

Tere, ma ei saa kasutada esimest koodi "sudo aptitude install seahorse-plugins" ütleb mulle: "sudo: aptitude: käsku ei leitud".

Tere, Ubuntu 19.10-s ei aktsepteeri esimene käsk mind, see ütleb mulle, et see pakett pole saadaval, kuid see on viidatud teisele paketile. Samuti öeldakse, et seahorse-plugins pakett on puudu, vananenud või saadaval muust allikast.

seoses