Tere, sõbrad!. Palun, kordan, lugege enne «Sissejuhatus tasuta tarkvaraga võrku (I): ClearOS-i esitlus»Ja laadige alla ClearOS-i samm-sammult installipiltide pakett (1,1 mega), et olla teadlik sellest, millest räägime. Ilma selle lugemiseta on meid raske jälgida.

Süsteemi turvateenuse deemon

Programm SSSD o Daemon süsteemi turvateenistuse jaoks, on projekti Fedora, mis sündis teisest projektist - ka Fedora - kutsus FreeIPA. Tema enda loojate sõnul oleks lühike ja vabalt tõlgitud määratlus järgmine:

SSSD on teenus, mis pakub juurdepääsu erinevatele identiteedi ja autentimise pakkujatele. Seda saab konfigureerida natiivse LDAP-domeeni jaoks (LDAP-põhise identiteedipakkuja LDAP-autentimisega) või Kerberose autentimisega LDAP-identiteedi pakkuja jaoks. SSSD pakub liidese süsteemi kaudu NSS y PAMja lisatava tagumise otsa, et luua ühendus mitme ja erineva konto päritoluga.

Usume, et seisame silmitsi ulatuslikuma ja jõulisema lahendusega registreeritud kasutajate tuvastamiseks ja autentimiseks OpenLDAP-is kui eelmistes artiklites käsitletud lahendus - see on aspekt, mis on jäetud igaühe enda otsustada ja nende endi kogemused.

Selles artiklis pakutud lahendus on mobiilsete arvutite ja sülearvutite jaoks kõige soovitatavam, kuna see võimaldab meil töötada lahtiühendatuna, kuna SSSD salvestab mandaadid kohalikku arvutisse.

Näidisvõrk

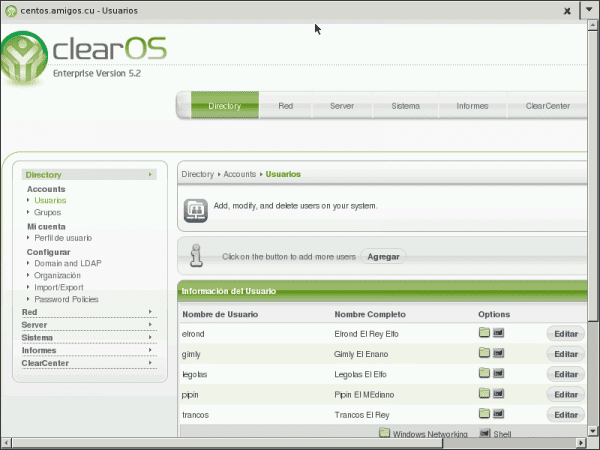

- Domeenikontroller, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Kontrolleri nimi: CentOS

- Domeeninimi: sõbrad.cu

- Kontrolleri IP: 10.10.10.60

- ---------------

- Debiani versioon: Vilistav hingamine.

- Võistkonna nimi: debian7

- IP-aadress: DHCP kasutamine

Kontrollime, kas LDAP-server töötab

Muudame faili /etc/ldap/ldap.conf ja installige pakett ldap-utils:

: ~ # nano /etc/ldap/ldap.conf [----] PÕHJUS dc = sõbrad, dc = cu URI ldap: //centos.amigos.cu [----]

: ~ # aptitude install ldap-utils: ~ $ ldapsearch -x -b 'dc = sõbrad, dc = cu' '(objektiklass = *)': ~ $ ldapsearch -x -b dc = sõbrad, dc = cu 'uid = sammud : ~ $ ldapsearch -x -b dc = sõbrad, dc = cu 'uid = legolas' cn gidNumber

Kahe viimase käsu abil kontrollime meie ClearOS-i OpenLDAP-serveri kättesaadavust. Vaatame korralikult üle eelmiste käskude väljundid.

Tähtis: oleme ka kontrollinud, kas meie OpenLDAP-serveri identifitseerimisteenus töötab õigesti.

Installime paketi sssd

Samuti on soovitatav pakett installida sõrm - muuta tšekid joogikõlblikumaks kui ldapsearch:

: ~ # aptitude installi sssd sõrm

Pärast installi lõppu teenus ssd ei käivitu faili puudumise tõttu /etc/sssd/sssd.conf. Installatsiooni väljund peegeldab seda. Seetõttu peame selle faili looma ja selle koos failiga jätma järgmine minimaalne sisu:

: ~ # nano /etc/sssd/sssd.conf [sssd] config_file_version = 2 teenust = nss, pam # SSSD ei käivitu, kui te ühtegi domeeni ei konfigureeri. # Lisage uued domeenikonfiguratsioonid kui [domeen / ] jaotised ja seejärel lisage # domeenide loend (järjekorras, milles soovite, et neid # küsitaks) allpool olevale atribuudile "domeenid" ja kommenteerige see. domeenid = amigos.cu [nss] filtrirühmad = juurfiltrikasutajad = juurte uuesti ühendamise_proovid = 3 [pam] uuestiühenduse_proovid = 3 # LDAP-i domeen [domeen / amigos.cu] id_provider = ldap auth_provider = ldap chpass_provider = ldap # ldap_schema saab seada väärtusele "rfc2307", mis salvestab grupi liikmete nimed atribuudi "#" memberuid ", või" rfc2307bis ", mis salvestab grupi liikmete DN-d atribuudis" liige ". Kui te ei tea seda väärtust, küsige oma LDAP # administraatorilt. # töötab ClearOS-iga ldap_schema = rfc2307 ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = sõbrad, dc = cu # Pange tähele, et loendamise lubamine mõjutab mõõdukalt toimivust. # Järelikult on loenduse vaikeväärtus FALSE. # Lisateavet leiate sssd.conf manulehelt. enumerate = false # Võrguühenduseta sisselogimiste lubamine, paroolirässide lokaalse salvestamise abil (vaikimisi: false). cache_credentials = tõene ldap_tls_reqcert = luba ldap_tls_cacert = /etc/ssl/certs/ca-certificates.crt

Kui fail on loodud, määrame vastavad õigused ja taaskäivitame teenuse:

: ~ # chmod 0600 /etc/sssd/sssd.conf : ~ # teenuse sssd taaskäivitamine

Kui soovime rikastada eelmise faili sisu, soovitame käivitada mees sssd.conf ja / või tutvuge Internetis olemasoleva dokumentatsiooniga, alustades postituse alguses olevatest linkidest. Samuti pidage nõu mees sssd-ldap. Pakend ssd sisaldab näite /usr/share/doc/sssd/examples/sssd-example.conf, mida saab kasutada autentimiseks Microsofti Active Directory abil.

Nüüd saame kasutada kõige joodavamaid käske sõrm y hakanud:

: ~ $ sõrme sammub Sisselogimine: strides Nimi: Strides El Rey kataloog: / home / strides Shell: / bin / bash Pole kunagi sisse loginud. Posti pole. Plaani pole. : ~ $ sudo getent passwd legolas legolas: *: 1004: 63000: Haldjas Legolas: / home / legolas: / bin / bash

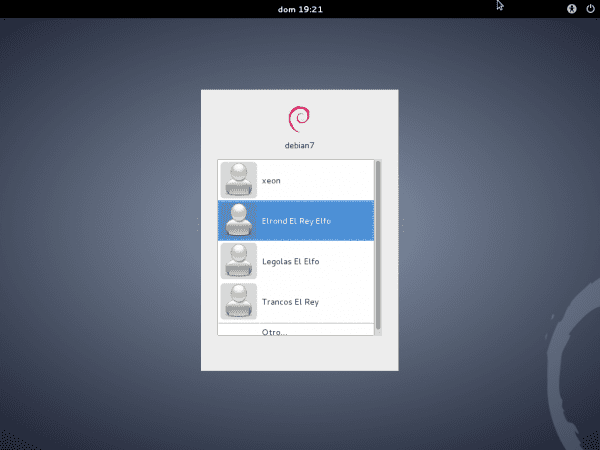

Me ei saa veel LDAP-serveri kasutajana autentida. Enne kui peame faili muutma /etc/pam.d/common-session, nii et kasutaja kaust luuakse seansi alustamisel automaatselt, kui seda pole, ja taaskäivitage süsteem:

[----] seanss on vajalik pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### Ülaltoodud rida tuleb lisada ENNE # siin on paketi kohta moodulid (plokk "Esmane") [----]

Taaskäivitame oma Wheezy:

: ~ # taaskäivitamine

Pärast sisselogimist eraldage võrk Connection Manageri abil ja logige välja ja uuesti sisse. Kiiremini mitte midagi. Jookse terminalis ifconfig ja nad näevad, et eth0 see pole üldse konfigureeritud.

Aktiveerige võrk. Palun logige välja ja logige uuesti sisse. Kontrollige uuesti ifconfig.

Loomulikult on võrguühenduseta töötamiseks vaja vähemalt üks kord sisse logida, kui OpenLDAP on võrgus, nii et mandaadid salvestatakse meie arvutisse.

Ärgem unustage muuta OpenLDAP-is registreeritud väline kasutaja vajalike rühmade liikmeks, pöörates alati tähelepanu installimise käigus loodud kasutajale.

Pange tähele:

Deklareeri valik ldap_tls_reqcert = mitte kunagi, failis /etc/sssd/sssd.conf, kujutab endast lehel märgitud turvariski SSSD - KKK. Vaikeväärtus on «nõudlus«. Vaata mees sssd-ldap. Peatükis siiski 8.2.5 Domeenide seadistamine Fedora dokumentatsioonist on välja toodud järgmine:

SSSD ei toeta autentimist krüptimata kanalil. Järelikult, kui soovite autentida LDAP-serveri abil, kas

TLS/SSLorLDAPSon nõutud.SSSD see ei toeta autentimist krüptimata kanalil. Seega, kui soovite autentida LDAP-serveri abil, on see vajalik TLS / SLL o LDAP.

Me ise arvame et lahendus on adresseeritud see on ettevõtte LAN-i jaoks turvalisuse seisukohast piisav. WWW küla kaudu soovitame kasutada krüptitud kanalit TLS või «Transpordi turvakiht », kliendi arvuti ja serveri vahel.

Püüame seda saavutada õige allkirjastatud sertifikaatide või «Ise allkirjastatud "ClearOS-i serveris, kuid me ei suutnud. Tegelikult on see pooleliolev teema. Kui mõni lugeja teab, kuidas seda teha, oodake seda selgitama!

Suurepärane.

Tervitused ElioTime3000 ja aitäh kommenteerimise eest !!!

Tervitused eliotime3000 ja tänud kiituse eest artiklile !!!

Suurepärane! Soovin avaldada tohutut õnne väljaande autorile oma tohutute teadmiste jagamise eest ja blogile avaldamise lubamise eest.

Suur tänu teile!

Suur aitäh kiituse ja kommentaari eest !!! Jõudu, mida annate mulle, et jätkaksin kogukonnaga teadmiste jagamist, milles me kõik õpime.

Hea artikkel! Pange tähele, et sertifikaatide kasutamise osas peate sertifikaadi loomisel lisama ldap-i konfiguratsiooni (cn = config):

olcLocalSSF: 71

olcTLSCACertificateFile: / tee / kuni / ca / sert

olcTLSCertificateFile: / path / to / public / cert

olcTLSCertificateKeyFile: / path / to / private / võti

olcTLSVerifyClient: proovige

olcTLSCipherSuite: + RSA: + AES-256-CBC: + SHA1

Selle (ja sertifikaatide genereerimise) korral on teil SSL-tugi.

Tervitused!

Aitäh panuse eest !!! Avaldan siiski 7 artiklit OpenLDAP-i kohta:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

Neis rõhutan Start TLS-i kasutamist enne SSL-i, mida soovitab openldap.org. Tervitused @phenobarbital ja suur aitäh kommenteerimise eest.

Minu email on federico@dch.ch.gob.cu, juhul kui soovite rohkem vahetada. Interneti-ühendus on minu jaoks väga aeglane.

TLS-i puhul on konfiguratsioon sama, pidades meeles, et SSL-iga tehakse transport krüpteeritud kanali kaudu läbipaistvaks, samas kui TLS-is peetakse andmete edastamiseks läbirääkimisi kahesuunalise krüptimise osas; TLS-iga saab käepigistuse läbi rääkida samas pordis (389), samas kui SSL-i puhul peetakse läbirääkimisi alternatiivses pordis.

Muutke järgmist:

olcLocalSSF: 128

olcTLSVerifyClient: luba

olcTLSCipherSuite: NORMAALNE

(kui olete paranoiline kasutatava turvalisuse suhtes:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

ja taaskäivitage, näete hiljem koos:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

'Ldap.ipm.org.gt' lahendamine ...

SSL 3.0 toe otsimine ... jah

Kontrollitakse, kas% COMPAT on vajalik ... ei

TLS 1.0 toe kontrollimine ... jah

TLS 1.1 toe kontrollimine ... jah

Varude kontrollimine TLS 1.1-st kuni… N / A

TLS 1.2 toe kontrollimine ... jah

Ohutu uuesti läbirääkimiste toe otsimine ... jah

Ohutu uuesti läbirääkimiste toe (SCSV) otsimine ... jah

Kui TLS-tugi on samuti lubatud, kasutate TLS-i jaoks 389 (või 636) ja SSL-i jaoks 636 (ldaps); need on üksteisest täiesti sõltumatud ja teise kasutamiseks ei pea te ühte keelama.

Tervitused!