Tere,

Siin näete, kuidas arvutiga kaugühendada SSH lihtsalt parooli esmakordne sisestamine, siis isegi kui taaskäivitame mõlemad arvutid, ei küsita meilt enam parooli.

Kuid vaatame kõigepealt lühikese selgituse selle kohta, mis on SSH:

SSH see on protokoll, kahe arvuti vaheline sidevahend. See võimaldab meil meeskonda kaugjuhtimisega juhtida. Kui pääseme SSH abil teisele arvutile juurde, täidetakse käsk, mille sisestame sellesse terminali, teises arvutis, nii et me haldame / kontrollime seda.

Kõik, mida edastab SSH, see on krüpteeritud ja märkimisväärselt hea turvalisusega.

Nüüd näeme, kuidas vaid kolme sammuga konfigureerime PC # 1 ligi pääsema PC # 2 parooli sisestamata:

Meil on järgmine olukord:

PC # 1 - » Tahate ühenduse luua PC # 2, ilma et peaksite parooli sisestama iga kord, kui proovite selle teise arvutiga ühenduse luua.

PC # 2 - » Teil on installitud SSH-server. See on üks PC # 1 loob ühenduse ja teeb seda ilma parooli sisestamata. Selles arvutis on kasutaja nimega juur.

Alustame ...

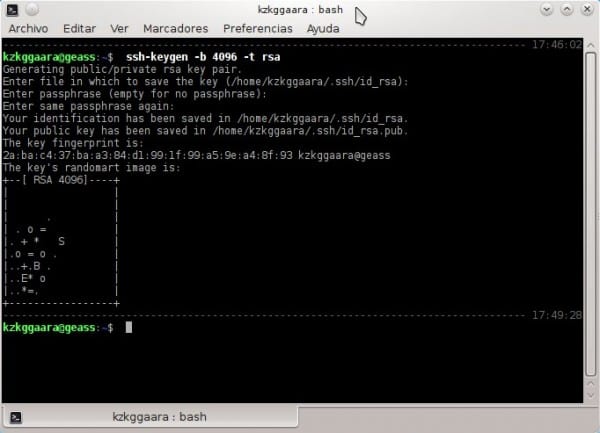

1. En PC # 1 kirjutame järgmise:

- ssh -keygen -b 4096 -t rsa

See loob avaliku võtme. Et mitte liialt segi ajada "avalike ja privaatsete võtmetega", selgitan seda väga lihtsalt.

Oletame, et sul on taskus kaks oma maja võtit, ühe annad sõbrannale, kuna elad koos, ja teisega jääd üksi, sa ei anna seda kellelegi. Noh, see võti, mille andsite sõbrannale, lubab tal teie majja siseneda ilma seda teile ütlemata, teie luba küsimata, eks? see on avalik võti, "võti", mis võimaldab ühel arvutil pääseda teisele juurde ilma teie luba küsimata (st kasutajanime ja parooli sisestamata).

Kui nad selle käsu panevad, ilmub see:

2. Vajutage lihtsalt [Sisenema], sekund hiljem vajutame uuesti [Sisenema]ja sekund hiljem vajutame veel korra [Sisenema]. Tähendab, me vajutaksime [Sisenema] kokku kolm (3) korda, vajutame seda ainult ... me ei kirjuta midagi 🙂

Kui me seda teeme, ilmub midagi väga sarnast järgmisega:

Valmis, meil on juba avalik võti ... nüüd peame selle andma kõigile, kellele tahame (nagu näide, andke see oma sõbrannale haha)

Mida me tahame, see on PC # 1 ühenda PC # 2, juba sisse PC # 1 tegime kõik ülaltoodud, aastal PC # 2 Me pole midagi teinud. Hea, PC # 2 on näiteks IP-aadress 10.10.0.5.

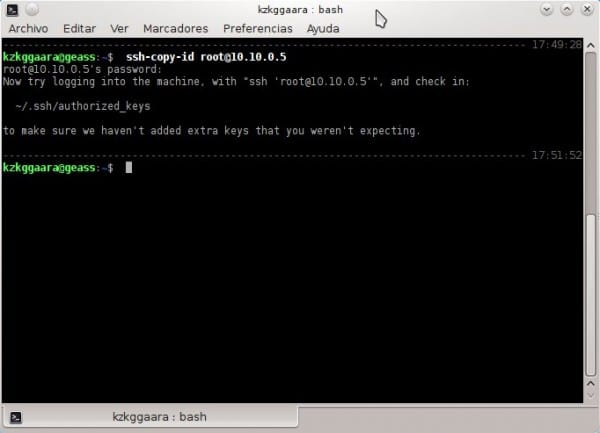

3. Panime sisse PC # 1 järgmine:

- ssh-copy-id root@10.10.0.5

See annab teile lihtsalt avaliku võtme PC # 1 a PC # 2ehk see annab PC # 2 domeeni avalik võti PC # 1Kuigi PC # 1 ta hoiab oma privaatvõtit, teate; see võti, mida kellelegi ei anta. Oluline on mitte teha kasutajaga vigu, see tähendab, et kui kasutajajuur"Seda pole arvutis nr 2 olemas, see annab meile vea, on oluline selgeks teha, millist kasutajat selleks kasutame, lisaks sellele, et see kasutaja, kellega konfigureerime juurdepääsu ilma paroolita, on sama, kellega peame tulevikus juurde pääsema. Kui see on tehtud, peaks see välja nägema järgmine:

Eelmises etapis peavad nad sisestama kasutaja parooli PC # 2.

Ja voila ... kõik on konfigureeritud ????

Nagu meile ka terminalis paistab, proovime, kas kõik toimis tõesti 100% korras. Testimiseks panime:

- ssh juur@10.10.0.5

Kui nad soovivad pääseda juurde ka teisele arvutile, parooli alati sisestamata (PC # 3 näiteks), anname talle lihtsalt oma avaliku võtme ja see on kõik, see tähendab, kui oleme sammu teinud #1 y #2 me ei pea seda enam tegema. Kui tahame juurde pääseda PC # 3 näiteks millel on IP 10.10.99.156 me lihtsalt panime:

- ssh juur@10.10.99.156

Siiani õpetus.

Selgitage, et turvalisuse tase, kui me räägime SSH-st, on tõesti kõrge, ei pruugi see metafoor, millega ma mõned sammud selgitasin (võtme andmine sõbrannale), olla kõige sobivam haha, kuna meie tüdruksõber võiks anda võtme keegi teine. Kui me räägime SSH-st, on turvapõhimõtteid hõlpsasti seletatav, kui proovime oma arvutile juurde pääseda (PC # 1) kontrollib, kas arvutis nr 2 on meie arvuti avalik võti (antud juhul on olemas, sest me konfigureerime selle nii), siis kui see on olemas, siis on see lihtne, kontrollige, kas see avalik võti on identne kui meie privaatvõti (see, mida me kellelegi ei andnud). Kui võtmed on identsed, võimaldab see meil juurdepääsu, vastasel juhul ja turvameetmena ei võimalda see meil kaugelt teisele arvutile juurde pääseda.

Nii et nüüd teate ... meie tüdruksõbrale majavõtme andmine pole kõige turvalisem, kuid võtmete jagamine ja teise arvuti juurde pääsemine SSH kaudu on turvaline ^ _ ^

Kahtlused või küsimused, kaebused või ettepanekud annavad mulle teada.

Tervitused kõigile.

Ma tõesti ei saa aru, kuidas te turvalisuse osas nii paranoiline olete, sellise vea. Kui selles etapis öeldakse:

Enter passphrase (empty for no passphrase)Me ei kirjuta midagi, oleme kaotsi läinud, kui kasutajal õnnestub meie arvutile juurde pääseda ja terminal avada, kuna see käivitab automaatselt:

ssh root@10.10.0.5See siseneb parooli küsimata.

Kui keegi saab juurdepääsu minu sülearvutile, siis jah, ta pääseb juurde arvutile nr 2 ilma selle parooli sisestamata, kuid nagu te ütlete, olen paranoiline turvalisuse suhtes, kas arvate tõesti, et minu sülearvutile juurdepääsu saamine on midagi nii lihtne? HAHA.

Alati tõustes lukustan alati ekraani, muidu lukustub see pärast 30 sekundit, kui sülearvuti hiirel või klaviatuuril pole tegevust olnud activity

Kui keegi varastab teie sülearvuti, hoolimata sellest, kui palju teil seansilukku on, on failidele juurdepääsu saamine tühine, USB-ga käivitatava Linuxi abil 5-minutiline küsimus. Ja kui failidele on juurdepääs, kuna privaatne võti pole kaitstud, saate seda kasutada otse või parem kopeerida ja pääseda mugavalt oma kodust kõigile oma serveritele. Tegelikult on protsess nii kiire, et te ei peaks isegi teadma. 5 minuti pärast lähed vannituppa või mida iganes, kõik saab tehtud.

Turvaline viis on panna privaatvõtmele parool ja seejärel kasutada ssh-agent nii, et see jätaks kogu seansi parooli meelde (lihtsalt ssh-add). Sel moel küsiks see parooli ainult esimest korda ja praktikas oleks teil 90% ajast ühendus ilma paroolita, lisaks sellele, et olete varguste või sissetungide eest kaitstud.

Kas failidele juurdepääs on tühine? Kas olete kunagi kuulnud ketta täielikust krüpteerimisest? (luks + krüptikomplekt)

Jah, muidugi, kui teil on kogu ketas krüptitud, on see teine asi, kuid 90% kasutajatest ei tee seda, sest nad ei tea, kuidas seda teha, ja paljudel juhtudel ei kompenseeri see neid isegi. Seevastu krüptimata paroolide või kaitsmata privaatvõtmete kettale mittesalvestamine on igaüks võimalus ja üldiselt hea tava.

Kaitsmata privaatvõtmete salvestamine krüptitud kettale on nagu auto parkimine avatud ustega, kuid selle kaitsmiseks palgatakse Dobermani juurde turvatöötaja. See töötab, jah, kuid palju lihtsam ja tõhusam on seda otse lukustada.

MMm ei tee suhu jaoks nii palju, ehkki nad saavad luua virtuaalse liidese, määrata IP ja selle virtuaalse IP-ga ühenduse luua, nii et isegi kui võtme eemaldatakse, ei leia nad masinat, sest võti töötab ainult teatud IP. See sõltub ka sellest, mida nad tahavad, see töötab minu jaoks ideaalselt, nagu seltsimees seda kirjeldab, mul on kodus privaatne server. Ma ei pea turvalisust suurendama, kuna sellel on konfigureeritud VPN.

Ja kas see kõik võib kehtida Windowsi terminali kohta, mis peab looma ühenduse mitme * NIX-iga?

Mul on kitt, kuid võin kasutada ka Securecrt'i (nüüd on see mul skriptitud)

Windowsi terminalis (cmd) olen veendunud, et ei, see pole seal võimalik.

Kuid kui kasutate Puttyt, võiksite seda proovida, see võib töötada.

Tervitused ja tere tulemast meie saidile 😀

Putty aktsepteerib juba lisakäskudes parameetrit -pw. (nt: -pw12345)

Tegelikult on Super Putty lahedam kui lihtsalt Putty. (See on pahtli raam)

Nii et te ei pea seda välja panema.

Aitäh postituse eest, väga kasulik. SSH-sse on kõige igav sisse logida.

Tere ja suur aitäh visiidi ja kommentaari eest 🙂

Ei midagi sõpra, rõõm teada, et sellest oli abi ... kui saame teid muul viisil aidata, oleme rohkem kui rõõmsad 😉

Tervitused ja tere tulemast saidile.

Ma pean oma linuxist ühenduse looma windonwsi arvutiga, nagu ma teen oma terminalist

Suurepärane .. see tõesti inspireerib seda tüüpi õpetusi nägema, see tekitab minus soovi ka oma juba lihtsustatud kogemustega kaasa aidata, et kogukond saaks neid ära kasutada. Tänan teid tõesti El Salvadorilt.

Ühendan ubuntu-ga masinaga, millel on debian, kuid see annab mulle vea, mille korral seda ei saa autentida ja seetõttu küsib ta minult parooli .. miks see juhtub? Kas ssh-keygen versioonid erinevad või mis toimub?

Pange siia viga, mille see teile annab, et saaksite teid paremini aidata 😉

Samuti võite proovida seda terminali panna:

sudo mv $HOME/.ssh/known_hosts /opt/See teeb puhtaks teie olemasolevad ühendused (ühenduste ajalugu) SSH.

Ja kui ma sooviksin kasutada sama avalikku võtit mitme serveri jaoks, kas ma saaksin seda teha või pean looma võtme iga serveri jaoks, millele soovin juurde pääseda? Proovin seda nagunii, kuid mõnes kasutus serveris, et mitte midagi kasulikku rikkuda.

Tänud ja lugupidamine.

Kuna olen seda teinud oma sülearvutis, on see iga serveri jaoks erinev võti, tegelikult arvan, et mitme võtme jaoks pole võimalik sama võtit kasutada ... sest iga serveri ID on kordumatu nagu sõrmejälg

seoses

Tere liiva isand. Olen lugenud võtmeid ja leidsin, et võtmepaar (avalik ja privaatne) teenib server-klienti väljakutsete saatmiseks ja vastuvõtmiseks ning seeläbi üksteise tuvastamiseks, seega pole sellel midagi pistmist parooliga, mida kasutate serverile juurdepääsu saamiseks. viimast kasutatakse avaliku võtme "kleepimiseks" serveri usaldusväärsetesse võtmetesse. Nii et saate seda kasutada nii palju kui soovite või vajate.

Ma ei tea, kas ma selgitasin seda ise, kuid nali on selles, et pärast oma õpetuse järgimist peate oma võtmepaari teistes serverites kasutama:

ssh-copy-id other.user@otra.ip

kirjuta selle teise serveri parool

Ja valmis.

seoses

Tere, aitäh giidi eest, see oli ainus, mis mind aitas. Nüüd, kui tahan seda teha teises arvutis, saan järgmise:

$ssh-copy-id -p 4000 lm11@148.218.32.91

Halb port 'umask 077; test -d ~ / .ssh || mkdir ~ / .ssh; kass >> ~ / .ssh / volitatud_klahvid '

Tänan abi eest.

Ma tegin seda, mida te meile ütlesite, kuid see küsib minult pidevalt parooli. Selgitan seda seost, mida ma teen kahe Linuxi punase mütsi serveri vahel ... Mis see veel võiks olla?

Vaatasin juba / etc / ssh / sshd_config

Käivitasin mõlemad serverid juba uuesti

PC2 = linux punane müts 6.4

PC2 = linux punane müts 5.1

Selle toimimiseks peab ssh-teenus olema õigesti konfigureeritud (/ etc / ssh / sshd_config fail PC2-l).

parandus…

PC1 = Centos 6.4

PC2 = Red Hat 5.1

Tere, kolleegid, mul on vaja luua usaldussuhe 1 Linux Centos 5.3 serveri ja Unix Sco5.7 vahel, kuid mul on probleem, et kui võtme Linuxist Unixi kopeerimise 3. sammu teha, saan sõnumi / usr / bin / ssh-copy-id: VIGA: Identiteete ei leitud, miks see võiks olla?

tänan

Olen juhendamist samm-sammult järginud. See ei anna mulle ühtegi viga, kuid lõpuks, kui ühendan PC1-st PC2-ni, küsib see minult iga kord ühenduse loomisel juurparooli.

Kas keegi mõtleb, mis see võiks olla?

Näib, et pärast võtme genereerimist peate käivitama ssh-add, et autentimisagent saaks seda kasutada.

Kui kustutan juurdepääsuvõtme, ei tunne see ära midagi, mida ma sisse häkkisin, abi, see ei sisesta midagi

Suur aitäh, see toimis ideaalselt

Suur aitäh giidi eest! See on väga lihtne ja tuleb kasuks, kui teil on serverid jalutamas ja te ei pea võtmeid sisestama ning seeläbi asju automatiseerima 😀

Gracias.

Ma ei olnud teadlik ssh-copy-id kasutamisest ja see on olnud üsna automaatne.

Tõsi on see, et olin parooli kirjutamiseni jõudnud, nii et salvestan selle DEFAULT parafraasiga, mida seansi ajal säilitatakse.

Ma ei viitsi seda iga kord kirjutada iga kord, kui arvuti sisse lülitan, tuleb rull panna see iga kord, kui see lahti läheb või midagi sellist 😀

SSH Ei Jutsu!

Tere

hea õpetus ... aga kui ma tahan teavet edastada ??? kuidas ma saan seda teha?

Tere, teie panus on väga huvitav, kuid mul on paar sarnase teema suhtes kahtlust

Hola.

Proovige ülaltoodud samme, kuid kui proovite võtit serverisse 2 (PC2) kopeerida, ütleb see mulle, et käsku pole olemas.

bash: ssh-copy-id: käsku ei leitud

Kas võtit saab käsitsi kopeerida?

Suurepärane !! Otsisin seletust, mis oleks nii lihtne ja toimis ideaalselt

aitäh!

Suurepärane panus.

Suur aitäh, see on mind palju aidanud.

Tere, tahaksin teada, kas selle ssh-copy-id käsku on võimalik teha. Kuna installisin Windowsi jaoks avatud ssh, töötab ssh minu jaoks DOS-is, kuid tal pole seda ssh-copy-id käsku. Tahaksin teada, kuidas see avalik võti teisele Linuxi serverile (Linuxi serverile) saata. Tänud.

Tere. Pean looma Linuxi serveri ja Windowsi masina vahel usaldussuhte. Installige SSH Windowsi jaoks ja see töötab minu jaoks. Kuid see ssh-copy-id käsk pole selles tööriistas saadaval.

Nad teavad mõnda muud viisi, kuidas seda teha ilma ssh-copy-id-d kasutamata.

Suur aitäh kommentaaride eest.

Kuid küsimus on selles, et saaksite ilma paroolita ühenduse luua, kui paneme parooli, paluks see meil selle ühenduse loomiseks ja see ei olnud selle eesmärk

See on minu jaoks olnud väga kasulik minu arvuti fp mooduli jaoks, aitäh 🙂

Gracias !!!

Mõned muretsevad selle pärast, kui tüütu võib olla parooli (parooli) sisestamine, selleks, nagu eespool mainitud, on see "kasutajaagent" ja et mul on see konfigureeritud ka Keepassi ja selle automaatse tüübi funktsiooniga, nii et ma lihtsalt kutsun terminali ja nende klahvide kombinatsiooniga, mille nad on juba valmis seadistanud, on mul iga päringu jaoks ka "varjunimed" ja kõik on väga lihtne.

Hea õpetus.

Nautige palju!

Väga hea info 🙂 aga mul on küsimus ...

Mul on PC10, kus ma teavet hoian, teave saadetakse PC1-pc2-pc3-lt PC10-le, kuidas ma saan panna PC1, pc ja pc3 sama võtit kasutama, et pääseda juurde PC10-le ilma võtmeta.

Terviseks ...

Kuidas ma saaksin loetleda masina1 masina2 bashi masinasse minemata ssh ip @ hostid masina1 bashile. Ma ei tea, kas saan xD-st aru

Sellest väljaandest on möödunud 10 aastat ja külastan seda alati, kui seda vaja on. Nagu mõned teised siin olevad õpetused, on ka need ajaproovile vastu pidanud. Tänud ja lugupidamine!