Head päeva. Täna toon teile mõned väikesed näpunäited. Vaatame avatud sadamaid, mis meil on. Selleks kasutame NMap-i, nii et jätkame selle installimist.

En Debian / Ubuntu:

# apt-get install nmap

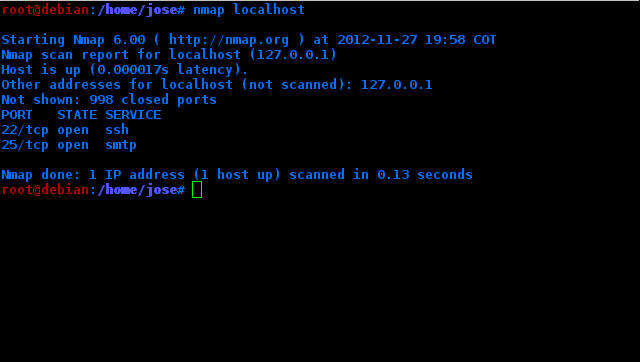

siis näete arvutis avatud porte. (Kohalikus keeles)

#nmap localhost

Need on pordid, mis on kohapeal avatud, see tähendab, et need ei pruugi ilmtingimata Internetti minna. Minu puhul on avatud 22, mis on ssh jaoks ja 25 smtp jaoks.

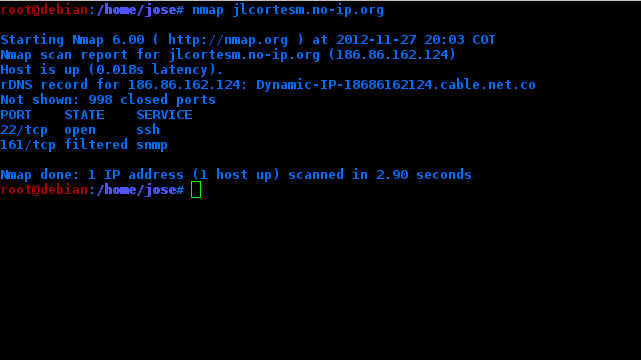

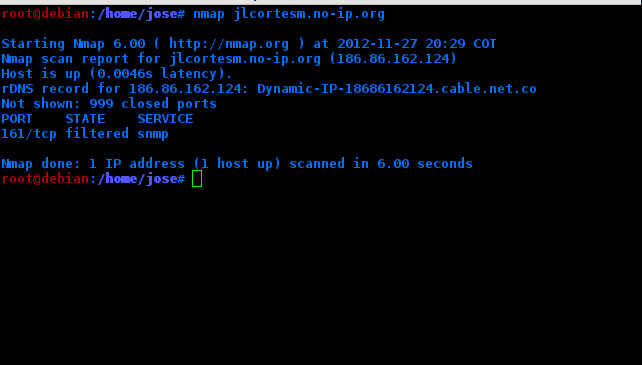

Arvuti avatud pordide nägemiseks, kuid Internetis, teen sama nmap-i, kuid oma ip-aadressiga

Minu puhul näib, et host on sisse lülitatud, kuid ei näe ühtegi avatud porti (see kontrollib ainult 1000). Seda seetõttu, et kuigi minu arvutis on port avatud, filtreerib ruuter seda.

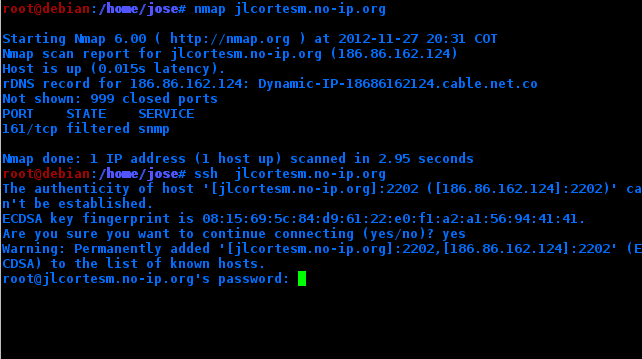

Aga kui ma ruuteri vastava pordi avan ...

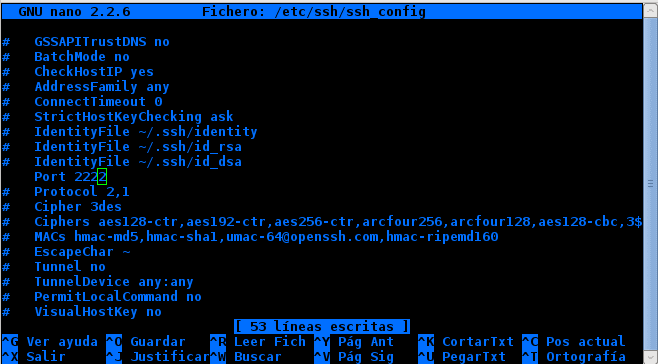

Asjaolu, et nad näevad, millised pordid minu arvutis on avatud, kujutab minu masinale teatavat riski. Nii et hakkan oma ssh-serverit natuke turvama. Selleks muudan vaikeporti (22) mis tahes muu jaoks ...

Lähen faili juurena / etc / ssh_config:

# nano /etc/ssh/ssh_config

läheme sinna, kus on kirjas # port 22 .. kustutame # ja muudame pordi soovitud porti ..

Minu puhul kasutan 2222

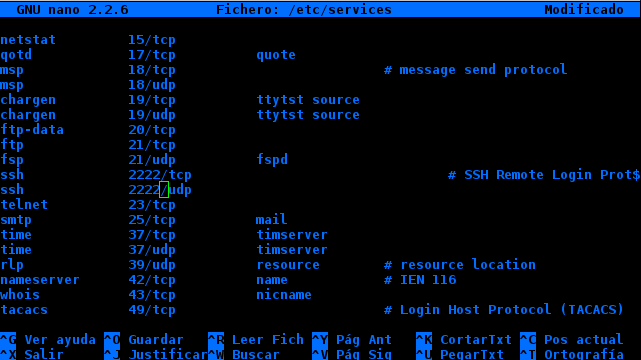

Teeme sama, otsides failist sõna "port" / etc / ssh / sshd_config muutes selle samaks porti, mida kavatseme kasutada. Nüüd muudame / etc / services

Otsime ssh ja me muudame need kaks pordi nende jaoks, mida me varem muutsime.

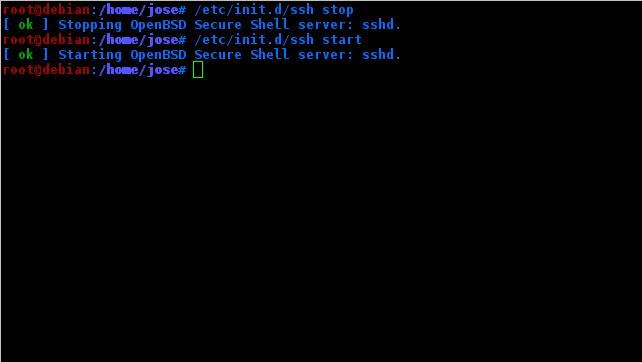

Nüüd lähtestame teenuse.

Ja me teeme nmap uuesti.

Nagu sa näed. Meie sadama ja / või ssh-teenuse kohta ei tule midagi välja.

Kuid kas ssh töötab?

MUIDUGI.

Oluline on see, et kui sisenete teisest arvutist, peate ilmselt märkima kasutatava pordi.

ssh -p 2222 IP (Näiteks)

Nii saate muuta mis tahes muu teenuse porte.

Terviseks!

Tänan näpunäite eest, huvitav.

Ja hispaania keeles? ha ha ha ha ha ha ha

See on teadus, ma proovisin seda ja see ei olnud enam Internetiga ühendatud, haha, sõber aitas mul seda pärast süles oleva artikli lugemist lahendada, talle meeldis see väga ja ta installib oma sülearvutisse ubuntu, kui enne ta ütles mulle, et see pole tema jaoks.

seoses

haha ma ei tea mida sa valesti oled liigutanud .. Aga ma väljendasin seda võimalikult selgesõnaliselt. Aga kui soovite, saan teile video teha. 🙂

Naaaaah, mulle keelatakse võrgud ja inglise keel, ma olen juba ammu tahtnud õppida ja ma pole tõesti leidnud juhendajat, kes oleks minu vastu kannatlik, kujutage ette.

Õpeta 40-aastast meest nagu ta oleks 10-aastane, hahahaha

haha see pole midagi .. Hangouti või muu sellisega .. Kindlasti mõistad mind.

Tere tulemast sellesse hangouti !!

^^

Maamees, suurepärane panus.

Julgen selle väljakutse käivitada, et näha, kas sadamat 2222 oO ei ilmu

Käivita: sudo nmap -v -sS -A -p 1-65535 localhost

PS: skaneerimine toimub aeglaselt ... Lisan valiku «-v», et teil ei oleks igav vaadata, kui terminal midagi teeb.

Ilmselge, kui .. Aga ma räägin tavalisest skaneerimisest. Nmap-l on palju võimalusi ja funktsioone, teades, kuidas seda kasutada. ükski sadam ei pääse temast.

Peale selle on alati olemas viis. Eriti Linuxis pole miski täiesti ohutu .. See on ainult väike näpunäide: lk

Minu eesmärk ei olnud varjata taktikat, vaid nmap-käsk, mille jätan, kui keegi ei mäleta vaikimisi asenduseks valitud porti, on hea (ips-e ja porde on raske meelde jätta ...). Minu puhul olen pidanud VNC-ga kaugühenduse andma arvutitega, kus nende port pole tüüpiline 5900 või 5901; tavaline skannimine ütleks mulle, et vnc jaoks pole kuulamisporti, mis on lahendus? Vastus: Kasutage nmap-i ja sundige seda kõigi portide päringutele. 😉

Muidugi, ma polnud kaugeltki solvunud, me teame, et kõik pole täiesti ohutu. Seal on ainult turvatasemed. Ja alati on midagi väljaspool ... alati on midagi, mis rikub turvalisust. See on hea kaastöö, võiksite nmapil teha väikese õpetuse. 🙂 Tervitused.

Täiuslik täiendus eelmisele postitusele. Ma ei tea, kas sa tegid seda meelega, aga see tuli suurepärane välja. 🙂

See on ainult pimeduse turvalisus, kahjuks tuvastate nmap-i suvandi -v abil, et teie sisestatud port vastab nmap-ile. Et proovida end nmap-i eest kaitsta, peate kasutama iptables-reegleid, mis ei saa ka skannimist täielikult kaitsta. Aga hei, see töötab algajate häkkimise vastu ...

Tere, küsimus, ma ei saa aru, miks nmap ei eemalda porti pärast selle muutmist, kas see toob vaikimisi skannimiseks pordivahemiku?

Jah, nmap kontrollib vaikimisi 1000 porti. Kui me teame, kuidas seda käsitseda, ei piisa sellest, et kaitsta ssh-i või mõnda muud teenust nmap-i sidurite eest. Parim oleks fail2ban ja psad.

@Jlcux

Lubage mul teha postituse osas mõned parandused, parandan osade kaupa:

1.

"Need on pordid, mis on kohapeal avatud, see tähendab, et need ei pruugi ilmtingimata minna Internetti. Minu puhul on ssh jaoks avatud 22. ja smtp jaoks 25. koht.

See pole nii. Need on hostil avatud pordid, mida skannite esimese 1024 pordi ulatuses, mis on vahemik, mida NMAP vaikimisi skannib.

"Need on sadamad, mis on kohapeal avatud, see tähendab, et need ei pruugi tingimata minna Internetti .."

Peaksite selgitama, et ainus viis, kuidas nad võrku ei lähe, on see, et olete teie masin ujumisvõrgus (NAT on oma definitsiooni järgi omakorda primitiivne tulemüür) ja seni, kuni pordid pole avatud seade, mis teeb NAT-i (tavaliselt ruuteri) ja suunab (EDASI) need pordid, mis teie arvutisse avanevad.

Muidugi, kui masin on otse modemiga ühendatud, on see võrgule avatud.

@Taregoni avaldatud käsule, mis on õige masina kõigi sadamate skannimiseks ja koputamiseks, saate lisada muude suvandite hulka -sV, nii et nmap proovib teada saada, milline teenus töötab igas pordis: sudo nmap - v -sS -sV -A-1-65535 kohalik host

Näide:

Alustades Nmap 6.25 ( http://nmap.org ) kell 2012-12-06 13:39 ART

Nmapi skannimisaruanne localhost.localdomainile (127.0.0.1)

Host on üleval (latentsus 0.00021s).

Pole näidatud: 999 suletud porti

SADAMARIIGI TEENUSE VERSIOON

631 / tcp avatud ipp CUPS 1.6

2222 / tcp avatud ssh OpenSSH 6.1 (protokoll 2.0)

2.

«Asjaolu, et nad näevad, millised pordid on minu arvutis avatud, kujutab minu masinale teatavat ohtu. Nii et hakkan oma ssh-serverit natuke turvama. Selleks muudan vaikeporti (22) mis tahes muu jaoks ...

Lähen juurena faili / etc / ssh_config:

# nano / etc / ssh / ssh_config

läheme sinna, kus on kirjas # port 22 .. kustutame # ja muudame pordi soovitud jaoks .. »

EI! Ühel asjal pole midagi muud pistmist!

/ etc / ssh / ssh_config käitleb ainult kliendi suvandeid, nii et teie määratud port on see, mida ssh klient vaikimisi kasutab ühenduse loomiseks ssh-serveritega pordi 22 asemel.

Otsitava kuulamisporti saate muuta ainult failis / etc / ssh / sshd_config mainitud suvandi muutmisega.

Lõpuks saame selle veebitööriista abil testida, millised pordid on meie masinas avatud või mitte, millised on peidetud, kontrollida, kas pingi kaja on keelatud ja veel mõned asjad: https://www.grc.com/x/ne.dll?bh0bkyd2

Tervitused.

Väga hea arvustus. mulle meeldis aitäh 😀

Suurepärane õpetus nmap

🙂 Tervitused !!!

kolleegid, kas keegi teab, kuidas ma saan seda teha, et teada saada teise inimese avatud sadamaid ??? minu arvutist ???

Kasutage käsku: nmap XXXX

Kus x-id on arvuti IP, mida skannida

Tere, kõigepealt aitäh jagamise eest.

Mul on probleem, loodetavasti saate mind aidata: Kui oma ip-ga samast masinast NMM-i teha, näitab see, et port 3306 on avatud ja netstatiga näen, et port kuulab; Teisest arvutist nmap-iga skannimisel ei tähenda see aga avatud porti 3306.

Samuti muutsin juba prügikasti aadressi väärtuseks 0.0.0.0

Proovin ühendada Java-rakenduse LAMP-serveri DB-ga ja rakendus töötab, kuna olen juba teinud päringuid teises arvutis, kus seadistasin testimiseks wamp-serveri ja kõik on korras.

Mingeid ideid? Ma ei tea, mida veel teha