Oletetaan, että jostain syystä emme pääse palvelimeemme päätelaitteella, koska ehkä kävelemme kadulla ja meillä on vain matkapuhelimesi päällä, ja koska emme ole nörttejä tai mitään, emme ole asentaneet mitään sovelluksia tämän tyyppinen.

Mitä sitten teemme? No, ei mitään, emme voi tehdä mitään ennen kuin tulemme kotiin tai töihin, käytämme palvelinta ja asennamme shellinabox. Mutta mikä se on, syötkö?

shellinabox

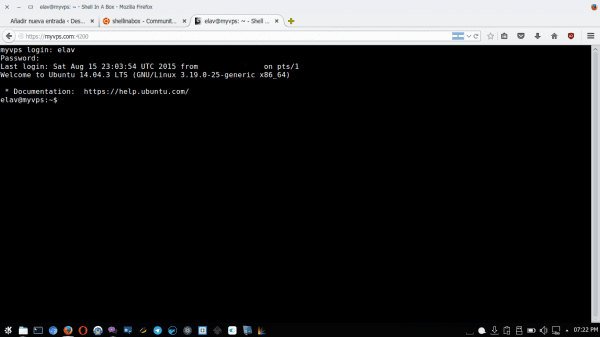

shellinabox työvälineet Palvelin verkko, joka voi vientiin linjatyökalut komento on a pääteemulaattori verkkopohjainen. Tämä emulaattori siihen pääsee miltä tahansa tuetulta selaimelta JavaScript ja CSS y ei vaadi ei minkäänlaista kytkeä toiminnon lisäksi.

Vaikka alkuperäinen projekti lopetettiin, on haarukka Githubissa jonka avulla voimme asentaa sen, jos sitä ei ole arkistoissa. Ubuntu 14.04: n tapauksessa se on, joten meidän on vain avattava pääte ja laitettava:

$ sudo apt install shellinabox openssl ca-certificates

Kahden viimeisimmän paketin tapauksessa, jos niitä ei ole vielä asennettu. Ja kun tämä on tehty, voimme nyt käyttää päätelaitteitamme verkossa asettamalla selaimen:

http://la_ip_o_nombre_del_servidor:4200

Käytä Shellinaboxia portin 80 kautta

Kuten näette, Shellinabox käyttää oletusarvoisesti porttia 4200 emme välttämättä pääse siihen, jos palveluntarjoajamme estää sen. Voimme käyttää muunnosta, joka on vaarallinen, mutta toimii shellinabox Sataman vieressä 80, vaikka myöhemmin näytän miten 443 jos se on käytettävissä.

Aiomme käyttää Shellinaboxia avaamalla selaimesi:

http://la_ip_o_nombre_del_servidor/terminal

Voit tehdä tämän ensin asentamalla NGinx:

$ sudo apt install nginx

Nyt luomme tiedoston / etc / nginx / sites-enabled / shellinabox ja laitamme sen sisälle:

palvelin {proxy_set_header Isäntä $ http_host; proxy_set_header X-edelleenlähetetty-isäntä $ http_host; proxy_set_header X-Real-IP $ remote_addr; proxy_set_header X-Forwarded-For $ proxy_add_x_forwarded_for; location / terminal / {proxy_pass http: // localhost: 4200 /; }}

Me muokkaamme tiedostoa / etc / default / shellinabox ja me laitamme loppuun:

SHELLINABOX_ARGS="--localhost-only --disable-ssl"

Käynnistämme uudelleen Nginx y shellinabox:

$ sudo /etc/init.d/shellinabox uudelleenkäynnistys $ sudo /etc/init.d/nginx uudelleenkäynnistys

Ja valmis!

Käytä Shellinaboxia portin 443 kautta

Tämä prosessi on hieman hankalampi, koska meidän on luotava SSL-varmenteet. Tätä varten teemme seuraavat:

Ensin asennetaan OpenSSL:

$ sudo apt-get install openssl

Luomme yksityisen avaimen:

openssl genrsa -out server.key 2024

Luomme varmenteen perustan, johon laitamme sarjan tietoja:

openssl req -new -key server.key -out server.csr

Tiedot, jotka täytämme, ovat:

- Maan nimi (kaksikirjaiminen koodi): Maakoodi kaksikirjaimisena ISO-muodossa (esim. ES, US, CU, MX ..).

- Osavaltion tai provinssin nimi (täydellinen nimi): Osavaltio tai provinssi (esim. Florida).

- Paikkakunnan nimi: Kaupunki (esim. Miami).

- Organisaation nimi: Organisaation nimi (esim. DesdeLinux).

- Organisaatioyksikön nimi: Organisaatioala (esim. Blogit).

- Yleinen nimi: Verkkotunnus tai FQDN. On tärkeää tietää, että blogin välillä on ero.desdelinux.net ja desdelinux.netto. Sinun on rekisteröitävä varmenne jommallekummalle tai toiselle.

- Sähköpostiosoite: Yhteyssähköpostiosoite.

- Haastesalasana: Valkoisena.

- Valinnainen yrityksen nimi: Valkoisena.

Nyt luomme SSL-varmenteen, joka vie kirjoittamasi tiedot:

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

Kopioimme sertifikaatit SSL-kansioon / etc:

$ sudo cp server.crt /etc/ssl/certs/ssl.crt $ sudo cp server.key /etc/ssl/certs/ssl.key

Muokkaamme tiedostoa uudelleen / etc / default / shellinabox ja me muutamme sitä, mitä olimme asettaneet, tekemällä lopun:

SHELLINABOX_ARGS="--no-beep"

Nyt muokkaamme tiedostoa / etc / nginx / sites-enabled / shellinabox ja laitamme sen sisälle:

palvelin {kuuntele 80; return 301 https: // $ isäntä $ request_uri; } palvelin {kuuntele 443; palvelimen_nimi myvps.com; ssl_sertifikaatti /etc/ssl/certs/ssl.crt; ssl_certificate_key /etc/ssl/certs/ssl.key; ssl päällä; sisäänrakennettu ssl_session_cache: 1000 jaettu: SSL: 10m; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH :! aNULL :! eNULL :! VIENTI :! CAMELLIA :! DES :! MD5 :! PSK :! RC4; ssl_prefer_server_ciphers päällä; access_log /var/log/nginx/shellinabox.access.log; location / terminal {proxy_set_header Host $ host; proxy_set_header X-Real-IP $ remote_addr; proxy_set_header X-Forwarded-For $ proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $ -kaavio; # Korjaa "Vaikuttaa siltä, että käänteisen välityspalvelimen määritys on rikki" -virhe. Välityspalvelimen_lähetys http: // localhost: 4200 /; proxy_read_timeout 90; välityspalvelimen uudelleenohjaus http: // localhost: 4200 https://myvps.com/terminal/;} }

Käynnistämme palvelut uudelleen:

$ sudo /etc/init.d/shellinabox uudelleenkäynnistys $ sudo /etc/init.d/nginx uudelleenkäynnistys

ja pääsemme

http://la_ip_o_nombre_del_servidor/terminal

jonka pitäisi ohjata meidät:

https://la_ip_o_nombre_del_servidor/terminal

Ja siinä kaikki.

Se muistutti minua siitä, mitä CSI-sarjassa tulee esiin

Mielenkiintoisin viesti; En ollut koskaan kuullut tästä apuohjelmasta ja totuus on, että se on kaikkein utelias ja hyödyllisin ... Minun on oletettava, että aivan kuten tätä käsitettä on sovellettu Ngixiin, sitä voidaan soveltaa myös Apacheen, eikö?

Se muistuttaa minua siitä, miten Butterfly toimii, varsinkin kun käytät päätelaitetta selaimelta. Ei tietenkään niin monimutkaisella tavalla kuin mitä he täällä osoittavat 🙂

«Oletetaan, että jostain syystä emme pääse palvelimellemme päätelaitteella, koska ehkä käymme kadulla ja meillä on vain matkapuhelimesi päällä, ja koska emme ole nörtejä tai mitään, emme ole asentaneet sovelluksia tämän tyyppisiä. "

Kuinka aiomme tulla palvelimellemme, jos emme ole nörttejä? hahaha

Minusta tuntuu paljon nopeammalta käyttää ssh-sovellusta kuin selainta ja vältät ohjelmistojen asentamista palvelimelle, mutta se on silti mielenkiintoinen vaihtoehto.

Edut, kun olet paikassa, jossa on puhdas Windows.

"Etu, kun olet paikassa, jossa on puhdas Windows."

houkuttelee ……………… kitti tai kisu.

erinomaiset miehet, tämä super kiitos panoksesta