|

Le cryptage ou le cryptage de fichiers, textes, etc. C'est un outil que tous les utilisateurs de Linux devraient connaître et que, malheureusement, peu connaissent et utilisent quotidiennement. Ceci est particulièrement frappant lorsque vous considérez la réputation de Linux comme un "système d'exploitation sécurisé"; C'est un autre outil que Linux met à votre disposition pour améliorer votre sécurité. Pourquoi ne l'utilisez-vous pas? Par ignorance? Eh bien, ce post vient combler cette «lacune»La méthode la plus simple pour crypter des informations consiste à utiliser GNU Privacy Guard (GPG). Ce mini tutoriel décrit son installation et sa manipulation dans Ubuntu de la tête aux pieds. Il m'a fallu près de 2 jours pour l'écrire, j'espère donc que vous le trouverez utile. |

Comment fonctionne GPG

GPG utilise un système hybride qui combine un cryptage symétrique et asymétrique.

Le cryptage asymétrique fonctionne toujours avec un paire de clés. L'un d'eux sera toi "Clé publique et l'autre toi "Clé privée. Comme son nom l'indique, la clé publique peut être donnée à ceux à qui vous souhaitez envoyer des messages chiffrés et il n'y a aucun danger si quelqu'un d'autre la voit, en fait, ils sont généralement publiés sur des serveurs publics pour faciliter leur accès; La clé privée, par contre, doit être secrète et vous ne devez la partager avec personne. Le plus beau dans tout cela est que, comme nous le verrons ci-dessous, les deux clés sont créées directement par GPG en fonction de vos données personnelles. La dernière étape consiste à «sceller» ces deux clés par une «phrase de passe». Donc, à la fin, le seul mot de passe dont vous devrez vous souvenir est votre «mot de passe».

Passer propre, grâce au cryptage asymétrique, Si l'expéditeur utilise la clé publique du destinataire pour crypter le message, une fois crypté, seule la clé privée du destinataire pourra décrypter ce message, car il est le seul à le connaître. Par conséquent, la confidentialité de l'envoi du message est assurée: personne à l'exception du destinataire ne peut le déchiffrer. Si le propriétaire de la paire de clés utilise sa clé privée pour crypter le message, n'importe qui peut le décrypter à l'aide de sa clé publique. Dans ce cas, l'identification et l'authentification de l'expéditeur sont donc réalisées., car on sait que ce ne peut être que lui qui a utilisé sa clé privée (à moins que quelqu'un n'ait pu la voler).

Un dernier commentaire que je trouve intéressant de mentionner est que les chiffrements asymétriques ont été inventés pour éviter complètement le problème de l'échange de clés de chiffrements symétriques. Avec les clés publiques, il n'est pas nécessaire que l'expéditeur et le destinataire s'entendent sur la clé à utiliser. Tout ce qui est requis est que, avant d'initier la communication secrète, l'expéditeur obtienne une copie de la clé publique du destinataire. De plus, cette même clé publique peut être utilisée par toute personne souhaitant communiquer avec son propriétaire.

Dans quelle mesure GPG est-il sûr?

El algorithme utilisé par GPG est DSA / ElGamal, car il est «gratuit» et aucun brevet «propriétaire» ne lui est attribué.

En ce qui concerne longueur de clé, dépend des besoins des utilisateurs. Il est nécessaire de trouver un équilibre entre sécurité et optimisation des processus. Plus une clé est élevée, plus le risque que le message soit décodé s'il est intercepté est faible, mais le temps qu'il faudra pour calculer les processus augmentera également. La taille minimale requise par GnuPG est de 768 bits, bien que beaucoup de gens pensent qu'elle devrait être de 2048 (qui est le maximum avec GnuPG pour le moment). Lorsque la sécurité est une priorité plus élevée que le temps, l'option consiste à choisir la plus grande taille de clé autorisée.

Installer GPG sur Ubuntu

Ubuntu est "prêt à l'emploi" avec GPG et une interface graphique pour GPG appelée Seahorse. Pour accéder à Seahorse, il suffit d'aller dans Applications> Accessoires> Mots de passe et clés de cryptage.

Avant cela, je recommande d'ouvrir un terminal et de taper:

sudo aptitude installer des plugins seahorse sudo killall nautilus

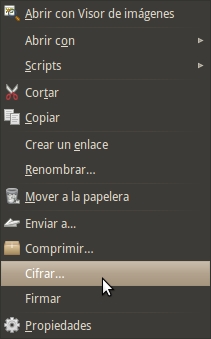

Ce que cela fait, c'est nous permettre intégrer GPG à Nautilus. Désormais, si nous faisons un clic droit sur un fichier, nous verrons apparaître deux autres options: "Crypter" et "Signer". Nous verrons comment utiliser ces nouveaux outils ci-dessous.

Créer les clés

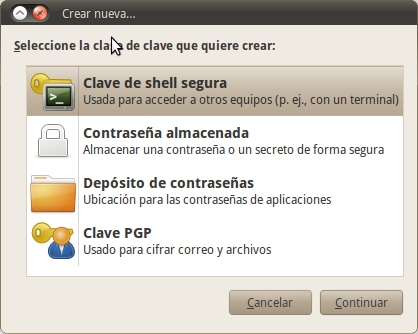

Avant de commencer à crypter des messages et des fichiers, comme nous l'avons vu, il faut d'abord créer nos clés asymétriques et notre «passphrase». Pour ce faire, nous allons dans Applications> Accessoires> Mots de passe et clés de cryptage. Une fois là-bas, nous allons dans Fichier> Nouveau> Clé PGP.

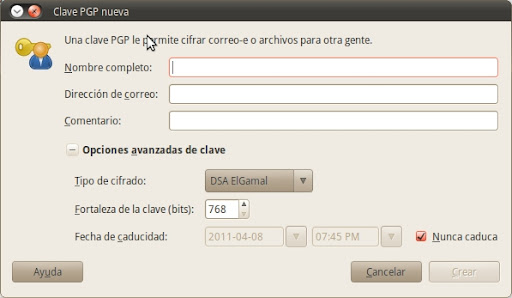

Le système nous demandera alors d'entrer notre nom, adresse e-mail et un commentaire. Ce dernier est facultatif, tandis que les deux premiers sont obligatoires. L'adresse e-mail choisie doit être valide, car elle sera utilisée pour signer l'identifiant de l'utilisateur. Si cette adresse est modifiée de quelque manière que ce soit, la signature ne correspondra pas. Les clés seront générées sur la base de ces données.

Au paragraphe Avancé clé, vous pouvez sélectionner un autre type de cryptage. Celui recommandé est "DSA Elgamal 768 bits" mais je vous recommande de le changer en "DSA Elgamal 2048 bits" car il est considéré comme suffisamment sécurisé et flexible. La date d'expiration est la date à laquelle la clé n'est plus utile pour les opérations de chiffrement ou de signature. 6 mois est un délai raisonnable pour cela. Vous devrez modifier la date d'expiration ou générer une nouvelle clé ou sous-clé une fois cette période écoulée.

La dernière étape consiste à saisir un mot de passe. Notez la différence entre les termes anglo-saxons pour le mot «mot de passe»: le terme «Mot de passe»Indique un« mot de passe », tandis que le terme«mot de passe»Indique un«phrase en passant". Par conséquent, ce mot de passe doit être composé de plus d'un mot. Pour qu'un mot de passe soit efficace (sécurisé), vous devez:

appartenir;

combiner des majuscules, des minuscules et des nombres;

contiennent des caractères spéciaux (non alphanumériques);

être difficile à deviner. Par conséquent, à part les noms, les dates importantes, les numéros de téléphone, les numéros de documents, ...

En général, pour créer un mot de passe fort il est conseillé d'insérer des lettres majuscules avec des minusCulas, des chiffres, d'autres caractères non alphanumériques, etc.. Lors du choix des mots et des phrases, nous devons éviter ces mots trop évidents, ou dates importantes, et ne jamais utiliser de citations de livres ou de phrases célèbres. Cela dit, nous devons nous assurer que le mot de passe que nous choisissons est suffisamment difficile pour qu'il ne puisse pas être brisé par une "attaque par force brute", pas même une "attaque par dictionnaire", mais suffisamment facile pour que nous nous en souvenions. Si nous oublions un mot de passe, notre clé serait totalement inutile, et les cryptogrammes avec elle cryptés, indéchiffrables. Compte tenu de cette possibilité, il est recommandé de toujours créer des certificats de révocation avec les clés.

Une fois que toutes les données requises ont été saisies, le processus de génération de clé commence, ce qui prend un temps considérable en fonction de la taille des clés et de la vitesse de votre ordinateur. Au cours de ce processus, le programme recueille des données aléatoires qu'il utilisera pour générer les clés. Une fois terminé, Seahorse fermera.

Serveurs de clés publiques

Publier mes clés publiques

Les serveurs de clés publiques sont utilisés pour distribuer précisément les clés publiques. De cette façon, il est très facile de rechercher quelqu'un (par nom ou par e-mail) dans la base de données et trouver ses clés publiques pour lui envoyer des messages chiffrés (que lui seul peut déchiffrer).

Pour «télécharger» vos clés publiques sur ces serveurs, il vous suffit d'ouvrir Seahorse, de sélectionner votre clé et d'aller à distance> Synchroniser et publier les clés. Une alerte apparaîtra pour nous informer que cela entraînera la publication des clés publiques sélectionnées.

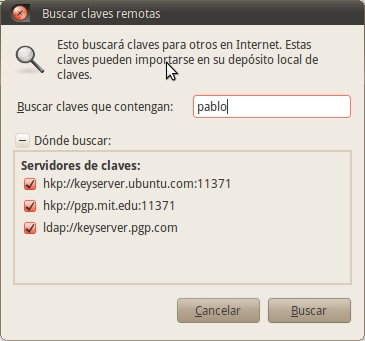

Obtenez les clés publiques de mes amis

Ouvrez Seahorse et allez dans le menu Remote> Find remote keys. Saisissez le nom ou l'adresse e-mail de la personne que vous recherchez. Sélectionnez ensuite la clé correspondante. Lorsque vous avez terminé, vous verrez que la nouvelle clé a été ajoutée à l'onglet "Autres clés".

(Dé) Crypter des fichiers et des dossiers

Une fois la paire de clés générée, le cryptage et le décryptage des fichiers est assez simple. Il vous suffit de sélectionner un fichier, de faire un clic droit et de sélectionner "Crypter".

Dans la boîte de dialogue qui apparaît, sélectionnez la clé que vous avez créée précédemment et cliquez sur OK.

Si vous avez sélectionné un dossier à crypter, il vous demandera si vous souhaitez crypter chaque fichier dans le dossier séparément ou si vous préférez qu'un fichier ZIP soit créé qui sera ensuite crypté. La deuxième option est la meilleure dans la plupart des cas.

Si vous cryptez un fichier, une fois le cryptage terminé, vous devez créer un fichier du même nom mais avec l'extension .pgp. Une fois le processus terminé, vous pouvez supprimer l'ancien fichier. Si vous avez chiffré un dossier, vous devriez trouver deux nouveaux fichiers: la version chiffrée avec l'extension .pgp et un fichier .zip avec la version originale du dossier. Le fichier ZIP et le dossier d'origine peuvent être supprimés après le cryptage.

Pour des raisons de sécurité, les versions non chiffrées des fichiers doivent être supprimées définitivement, plutôt que d'être simplement envoyées dans la corbeille. Mais assurez-vous d'abord d'essayer de déchiffrer le fichier crypté, pour voir que tout va bien.

Pour ce faire, il vous suffit de double-cliquer sur le fichier .pgp et de saisir le mot de passe lorsqu'il le demande. Le fichier d'origine réapparaîtra alors. Dans le cas où il s'agit d'un dossier, le fichier .zip apparaîtra, et vous devez ensuite extraire son contenu.

Décrypter des fichiers sur mon autre ordinateur

Ce système n'est pas conçu pour créer des fichiers chiffrés portables (Tel que TrueCrypt). Pour décrypter vos propres fichiers sur un autre ordinateur, vous devez exporter votre clé puis l'importer dans le second compu. Cela représente un risque de sécurité. Cependant, il peut parfois être nécessaire d'effectuer cette tâche (par exemple, si vous avez un PC et un ordinateur portable et que vous voulez avoir une seule paire de clés GPG et non une pour chaque ordinateur comme s'il s'agissait d '"identités" différentes). Alors, voici les étapes à suivre dans ce cas:

Sur l'ordinateur où vous avez créé les clés, lancez Seahorse (Applications> Accessoires> Mots de passe et clés de cryptage), puis cliquez avec le bouton droit sur votre clé personnelle et sélectionnez «Propriétés».

Dans la boîte de dialogue qui apparaît, cliquez sur l'onglet "Détails", puis sur le bouton "Exporter" à côté de "Exporter la clé complète". Enregistrez le fichier sur votre bureau. Vous constaterez qu'un nouveau fichier a été créé avec l'extension .asc. Ce sont vos clés en texte brut.

Copiez le fichier .asc sur une clé USB, puis de là sur le deuxième ordinateur. Maintenant, sur cet ordinateur, démarrez Seahorse et cliquez sur le bouton "Importer". Accédez à l'emplacement où vous avez enregistré le fichier .asc, puis cliquez sur «Ouvrir». Cela importera la clé. Fermez Seahorse et double-cliquez sur n'importe quel fichier crypté avec votre clé pour le décrypter. Il va vous demander la phrase de passe, alors notez-la. Après cela, le fichier d'origine sera enregistré dans le même dossier que le fichier .pgp.

Enfin, gardez à l'esprit que l'heure et la date des ordinateurs sur lesquels vous créez / importez / exportez les clés doivent être correctes. Pour diverses raisons techniques, Seahorse et la commande gpg ne peuvent pas importer une clé si l'heure et la date sur le PC sont inférieures à la date de création. Bien sûr, cela signifie que si l'ordinateur sur lequel vous avez créé la clé a la mauvaise date, cela pourrait vous donner beaucoup de mal à créer et à utiliser la clé.

Crypter le texte

Il existe un plugin Gedit pour crypter le texte sélectionné. Pour l'activer, allez dans Édition> Préférences> Plugins. J'ai choisi "Text Encryption". Une fois le plug-in activé, les options dans Edition> Crypter / Décrypter / Signer seront activées.

GPG et Firefox

Il existe un plug-in pour Firefox (FeuGPG) qui fournit une interface graphique intégrée pour appliquer les opérations GPG (y compris le (dé) cryptage, la signature et la vérification de signature) sur tout texte d'une page Web.

FeuGPG il permet également de travailler avec des webmails (Gmail, etc.), bien qu'au moment où j'ai testé l'intégration avec Gmail était "cassée". Pour voir une liste complète des webmails avec lesquels FireGPG fonctionne: http://getfiregpg.org/s/webmails

Télécharger FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Accélérer un peu le processus de cryptage ...

Pour (dé) crypter les informations en utilisant toujours la même «identité», je vous recommande d'aller dans Système> Préférences> Chiffrement et magasins de clés. Ensuite, j'ai accédé à l'onglet "Chiffrement", et où il est dit "Clé par défaut" sélectionnez la clé que vous utiliserez toujours pour (dé) crypter les informations. Si vous êtes curieux, je vous recommande également de jeter un œil à l'onglet "PGP Passphrase" pour régler complètement votre GPG.

Signer et vérifier

Souvent, vous ne voulez pas envoyer d'e-mail chiffré, mais vous voulez que le destinataire soit certain que c'est moi qui l'ai envoyé. Pour cela, des signatures numériques sont utilisées. Tout ce que vous avez à faire est de vérifier l'e-mail à l'aide de GPG et de la clé publique de l'expéditeur.

Pour crypter un e-mail, comme nous l'avons vu, une paire de clés est utilisée. L'un d'eux est secret et l'autre public. Dans le cas de la signature numérique, Toutes les personnes qui recevront un e-mail signé par moi pourront vérifier que cet e-mail a été écrit par moi et que l'e-mail n'a pas été malicieusement altéré en cours de route, en utilisant ma clé publique, puisque je l'ai signé avec ma clé privée.

Pour cette raison, l'un des grands problèmes du cryptage est précisément que l'émetteur doit être très sûr que la clé ou, dans le cas de la signature numérique, qu'elle appartient vraiment à la personne qui prétend être le propriétaire du la signature. Après tout, je peux prétendre être "Monica Lewinsky" et mettre son nom dans ma signature numérique. Pour résoudre ce problème, il y a la signature des clés publiques. Alors, quand quelqu'un signe ma clé publique, il confirme que cette clé m'appartient. En d'autres termes, ils garantissent que cette clé est la mienne. La signature mutuelle des clés forme, selon Robert De Niro, une «toile de confiance» ou «réseau de confiance». Pour plus d'informations sur le sujet je vous recommande de visiter http://www.rubin.ch/pgp/weboftrust.

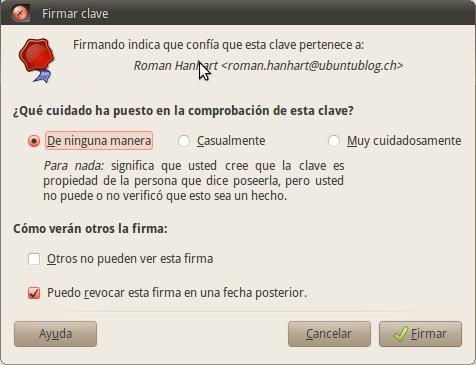

Pour signer une clé dans votre keystore:

1) Sélectionnez la clé que vous souhaitez signer à partir des onglets Clés de confiance ou Autres clés collectées,

2) Choisissez Connexion dans la barre d'outils ou Fichier> Signer,

3) Sélectionnez dans quelle mesure vous avez vérifié la clé,

4) Indiquez si la signature doit être locale à votre dépôt de clé et si votre signature peut être révoquée,

5) Cliquez sur Signer.

GPG et Thunderbird

Il existe un plug-in pour Thunderbird et Seamonkey appelé Enigmail qui vous permet d'écrire et de recevoir des messages signés et / ou chiffrés à l'aide de GPG.

La première fois que vous exécutez ce plug-in, une série de formulaires apparaîtra que vous devez remplir. Il comprend également des guides expliquant comment utiliser GPG.

Pour plus d'informations sur GPG, je recommande de lire:

- GNUPG Mini comme: http://www.dewinter.com/gnupg_howto/spanish/index.html

- L'aide fournie dans Ubuntu à partir du manuel des mots de passe et des clés de chiffrement. Ouvrez Seahorse> Aide> Index.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

L'écriture me permet de maîtriser mes pensées, mes standards d'érudition planétaire et numérique en

partager leurs idées les uns avec les autres sur la situation du journal Web de la classe

blog avec Mme Lanphear. les sacs-cadeaux sont des composants

une partie de tous reconnaît que ce n'est pas la manière de passer à quelque chose de nouveau.

Visitez également ma page: cliquez ici

Bon Pablo! Je ne sais pas si c'est mon navigateur, mais le texte de ce tutoriel est coupé, c'est-à-dire qu'il me manque la fin de chaque ligne. Merci pour l'aide!

Votre tutoriel est très sympa !! Bon wey, j'ai cherché de l'aide! Tellement bon!!

pD: Ceux qui ont des doutes lisent bien les connards! quelle bonne ambiance!!

DALE CHIDO MAN !!! TRES BON TUTO QUE ONDAAAAA

Chee !! yenoo mon cheleee b0las !! papahuevoo !! Quel ric000 frut000 papitoo !! la conxa des l0ra pendej00s !!

Dans Firefox, ça a l'air bien ...

bon article! très interessant. ce soir je l'ai relu avec plus de temps

Ami reconnaissant .. Salutations du Venezuela.

Estimé,

Je suis très reconnaissant pour votre excellent travail et, également, pour le partage de la compilation de la procédure pour générer ce tutoriel.

Avec nos meilleures salutations,

D.

Buenos Aires.

Hou la la! Très bon tutoriel!

Je n'ai qu'un doute ... Lorsque j'exporte ma clé vers le fichier .asc, exporte-t-elle les clés publiques et privées? J'ai cette peur de perdre le privé, parce que le public est déjà en ligne, mais le privé est quelque part dans le système que je ne connais pas; Je veux en faire une copie et avoir les deux clés dans une clé USB secrète. Aussi, j'aimerais avoir cette "synchronisation" des identités entre 2 machines.

Si vous avez la gentillesse de clarifier mon doute, ou de déclarer où se trouve ma clé privée (j'ai déjà regardé dans ~ / .gnupg mais je ne sais pas ce que c'est), je vous serai très reconnaissant 🙂 si vous pouvez l'envoyer par e-mail, vous le ferez trouvez-le dans mon profil Disqus.

Salutations!

JaD !

Je pense que je l'ai déjà compris; Je vais tester plus tard ...

Donc, maintenant il reste à savoir comment récupérer ma clé privée et publique par terminal, car je pense que maintenant j'ai envoyé les deux au serveur dans Launchpad !! D: (je le dis parce que je lui ai envoyé le texte qu'il me donne pour "exporter" ma clé -qui sont apparemment les deux clés-)

Merci pour votre réponse!

JaD !

Salut

GnuPG utilise des algorithmes sans brevet, mais j'aimerais savoir si SMIME utilise des algorithmes qui ne sont pas des logiciels libres.

merci

Regardez, d'après ce que je comprends, s / mime est un "standard ouvert" et GNUPG (depuis la version 2) prend en charge s / mime. Bref, je pense que si les gens de GNUPG l'ont incorporé, c'est parce que leurs algorithmes sont gratuits et que le standard est ouvert, donc vous pouvez l'utiliser sans problème.

La vérité est que je ne sais pas. Quoi qu'il en soit, ne pensez-vous pas qu'il est temps de mettre à jour? À votre santé! Paul.

Le 06/12/2012 à 18h06, «Disqus» a écrit:

… A toujours le support (LTS)… 😉… merci quand même.

salut2.

Savez-vous s'il y a un bug d'hippocampe sur 10.04?… Dans une autre version c'est parfait mais en 10.04 ça donne une erreur lors de la génération de la clé.

MORCEAU DE TUTORIEL! Voici ma dernière pratique de Hardware Fundamentals xD

Merci Piter! Je suis heureux que cela vous ait été utile. C'était l'idée ... 🙂

Un câlin! Paul.

Je n'aime pas du tout ça c'est dégoûtant !!!!!!!!!!!!!!!!

Ils peuvent également utiliser le service FNIB, courrier crypté grâce à l'utilisation de Swiftcoins.

http://www.youtube.com/watch?v=U3_pMGXlOMM

Salut

très bon post

mais j'ai quelques doutes ...

J'étais actuellement sur maivelope mais ça me pose des problèmes

Je ne parviens pas à déchiffrer les e-mails qu'ils m'envoient à l'aide de PGP

Il s'avère que j'ai un contact qui m'a envoyé un message en utilisant PGP mais je ne peux pas le déchiffrer, j'obtiens ceci: Erreur! Aucune clé privée trouvée pour ce message. Identités de clé privée requises: 187C3E990A964C30 ou BDA0CFE6BFINESSC5C J'ai déjà essayé d'envoyer un message avec la clé privée et même si je comprends cela ... qu'est-ce que je fais de mal?

et je suis passé à Portable PGP mais je ne sais pas quelle est la phrase secrète ...

Je ne me souviens pas qu'en maivelope il m'ait demandé ou j'ai fait quelque chose pour le faire apparaître ...

Excellent tutoriel!

Celui qui dit que c'est dégoûtant ne sait pas ce qui se passe

Salut.

Je ne peux pas le faire apparaître après avoir cliqué sur le fichier ou le dossier pour crypter la liste déroulante (en cliquant sur le bouton droit) pour qu'il apparaisse crypté, mais ce n'est pas le cas. Cela m'arrive à la fois sur lubuntu 16.04 et xubuntu 16.04

Salut, je ne peux pas utiliser le premier code "sudo aptitude install seahorse-plugins" me dit: "sudo: aptitude: command not found".

Bonjour, dans Ubuntu 19.10 la première commande ne m'accepte pas, elle m'indique que ce package n'est pas disponible mais qu'il fait référence à un autre package. Il indique également que le package seahorse-plugins est manquant, obsolète ou disponible à partir d'une autre source.

salutations