Remarquer: nous parlerons ensuite de divers outils compatibles avec la plupart des distributions GNU / Linux; Nous parlerons de leur utilisation, de leur fonctionnement et de leur configuration de base. À la fin, nous parlerons de plusieurs conseils pour que votre expérience de navigation soit appropriée.

Les systèmes GNU / Linux sont connus pour leur sécurité relative, supérieure aux systèmes commerciaux comme Microsoft Windows; Même ainsi, ils ne sont pas épargnés par les attaques, les techniques d'escroquerie, les rootkits, le pishing, qui sont plus liés aux habitudes de navigation de l'utilisateur sur Internet et à leur utilisation aveugle de référentiels et d'applications qui ne proviennent pas de sources officielles, même l'installation de logiciels officiels est vulnérable: à titre d'exemple, l'installation de Google Chrome, qui transmet toutes vos habitudes de navigation aux serveurs de Google, vous invite à exécuter des plug-ins malveillants comme Flash ou à exécuter des JS propriétaires. De nombreux gourous de la sécurité informatique m'ont dit qu'il valait mieux, dans une application dédiée à la vie privée, qu'elle soit gratuite, pour que des experts du monde entier puissent tester son efficacité, même suggérer des erreurs et signaler des bugs.

Il existe des centaines d'applications et d'outils, ce ne sont que quelques-uns des plus utilisés et testés, je les recommande.

Applications:

- Bleachbit. Cette application qui est disponible dans les dépôts officiels Debian sert à nettoyer votre système superficiellement et en profondeur. Éliminer, par exemple, les journaux cassés, l'historique des commandes du terminal, les vignettes d'images, etc. Dans l'image, nous voyons la liste des options qui peuvent être "nettoyées" avec cet outil. EFF dans votre guide (https://ssd.eff.org/en/module/how-delete-your-data-securely-linux) Self Defense for Surveillance montre comment utiliser cet outil. installation: sudo apt-get blanchimentbit.

- Cuir de steghide. Considérez cela comme une deuxième couche de sécurité pour masquer les informations à l'aide de la sténographie. Cachez par exemple une image compromettante ou des informations privées sensibles dans une autre image d'apparence normale, vous pouvez masquer des documents et plusieurs autres choses. Voici un petit tutoriel http://steghide.sourceforge.net/documentation/manpage_es.php, vous pouvez également consulter le manuel du terminal. Installation: sudo apt-get installer steghide

- GPG. Dans un article précédent, j'ai parlé et ici sur le blog, vous pouvez trouver des informations sur l'utilisation, l'installation et la configuration de ce formidable outil de cryptage. Son bon usage garantit la sécurité contre une éventuelle interception de vos courriels et communications en ligne. La grande chose à ce sujet est qu'il est déjà pré-installé sur la plupart des distributions.

- Colombe de glace. La version Debian de Thunderbird, cet outil a été discuté avec l'extension Enigmail dans un article précédent. En plus de gérer vos e-mails, cela fonctionne à merveille pour les protéger.

- Belette des glaces (uBlock, à propos de la configuration). Non seulement il s'agit d'un navigateur gratuit et open source, mais il inclut également plusieurs paramètres de confidentialité par défaut: il n'inclut pas la télémétrie dont Firefox dispose par défaut. Bien qu'il ait des problèmes pour exécuter des vidéos sur YouTube, c'est un excellent navigateur qui, avec les modules complémentaires indiqués, serait un excellent allié lorsque vous explorez le Web en toute sécurité. Parlons d'uBlock, l'extension qui non seulement bloque les publicités, vous pouvez empêcher l'exécution de scripts, créer une liste blanche, une liste noire, des boutons sociaux, etc. Tester la sécurité d'Iceweasel avec ce plugin, le Web https://panopticlick.eff.org/ EFF nous donne un résultat qui indique que le navigateur dispose d'une forte protection contre le suivi et la surveillance. Même ainsi, l'identifiant du navigateur est divulgué, ainsi que notre système d'exploitation. Les préférences suivantes peuvent être modifiées dans la configuration about: de votre navigateur, utilisez ce projet sur Github: https://github.com/xombra/iceweasel/blob/master/prefs.js

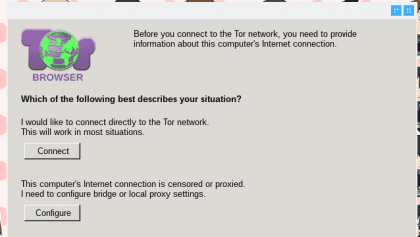

- Tor Browser (Bouton Tor, NoScript, HTTPS partout). Non seulement l'utilisation du navigateur est anonyme, mais il est particulièrement important de noter qu'il inclut de puissantes extensions qui, associées au cryptage par défaut du réseau onion, constituent une expérience fantastique en termes de protection de votre vie privée. Le plugin NoScript est utile pour bloquer le code malveillant qui s'exécute éventuellement sur plusieurs sites, il est également possible d'éviter d'exécuter JavaScript avec des éléments dangereux. Alors que HTTPS Everywhere nous aide en forçant toutes les connexions possibles via le protocole hypertexte sécurisé. Toutes ces extensions sont installées par défaut dans le navigateur Tor, d'autres fonctionnalités et astuces peuvent être trouvées sur la page du projet: https://www.torproject.org/docs/documentation.html.en

- TrueCrypt. Cryptez vos disques, partitions et disques externes. Protège vos fichiers en empêchant quelqu'un de les ouvrir sans le mot de passe correct. Il fonctionne comme un coffre-fort électronique, où vous pouvez stocker vos fichiers sous clé, en toute sécurité. Ce tutoriel pour Linux peut faire varier certaines commandes sur les systèmes basés sur Debian. https://wiki.archlinux.org/index.php/TrueCrypt

- Chkrootkit Voici les détails de l'installation: http://www.chkrootkit.org/faq/. Outil facile à utiliser et puissant qui examine les binaires, les fichiers système, fait des comparaisons et renvoie le résultat, qui peut être des changements, des infections et des dommages. Ces changements peuvent faire: exécuter des commandes à distance, ouvrir des ports, effectuer des attaques DoS, installer des serveurs Web cachés, utiliser la bande passante pour les transferts de fichiers, surveiller avec des keylogers, etc.

- QUEUES. Le système d'exploitation sûr. Si vous avez déjà lu le roman Little Brother (de Cory Doctorow, activiste et écrivain), il est toujours mentionné un système d'exploitation sécurisé, qui crypte toutes les communications sur le réseau; Eh bien, c'est ce que fait TAILS, en plus d'intégrer d'excellents outils d'analyse, de protection et d'amélioration de la confidentialité. Même son exécution en tant que système d'exploitation en direct, il ne laisse aucune trace de son exécution sur la machine. Le téléchargement officiel de l'image ISO se trouve dans le lien suivant (lien) et la documentation complète: https://tails.boum.org/doc/index.en.html.

- Messager Tor, Jabber. Un article précédent a mentionné la création de services de messagerie via XMPP et autres, il existe des informations complètes sur ces outils. Vous pouvez également vérifier: https://ossa.noblogs.org/xmpp-vs-whatssap/

Conseils:

Merci aux amis du https://ossa.noblogs.org/ et divers sites de protection des militants, la montagne de conseils suivante a été compilée pour vous aider à naviguer en toute sécurité tout en protégeant votre vie privée.

De OSSA: https://ossa.noblogs.org/tor-buenas-practicas/

De Whonix : https://www.whonix.org/wiki/DoNot

Des hacktivistes: http://wiki.hacktivistas.net/index.php?title=Tools/

Tenez compte du fait que la confidentialité est un droit, agissez, cryptez, utilisez Tor, ne bénéficiez pas de logiciels propriétaires, remettez en question, soyez curieux.

Pour la question du chiffrement de volume, je changerais TrueCrypt (puisque le projet a été abandonné il y a longtemps) pour VeraCrypt, qui est une fourchette qui fonctionne de la même manière et qui a déjà incorporé des améliorations de performances et de sécurité, et celles qui restent à venir. En fait, d'après ce que j'ai vu, c'est un projet peu connu jusqu'à présent qui prend beaucoup de vie.

Salutations!

Bleachbit Je ne pense pas que je vais l'utiliser à nouveau. Soudainement, la semaine dernière, mon ordinateur portable a cessé de fonctionner (n'a pas démarré) et cela faisait un peu moins d'une semaine que j'avais installé Bleachbit. Je ne peux pas assurer que ce soit à cause de ce programme mais juste au cas où ...

Il est également vrai que j'ai installé la version la plus mise à jour (à partir du site officiel) car celle qui est venue dans les référentiels Linux Mint était obsolète, c'est la mauvaise chose à propos de cette distribution.

Chkrootkit Je l'ai essayé mais ensuite vous obtenez des positifs que vous recherchez et il s'avère que ce sont des faux positifs.

Je pense que si vous utilisez Linux mint, ce qui vous a affecté, c'est l'intrusion des serveurs Linux Mint. Il semble qu'ils aient réussi à introduire des logiciels malveillants et des rootkits dans les mises à jour et qu'ils ne l'ont pas remarqué!: P

J'ai oublié, quand j'ai fait un nettoyage avec Bleachbit, il effaçait presque 1 Go à chaque fois, il semble qu'il fasse un nettoyage incroyable mais en réalité ce qu'il prend la plupart de ce qu'il supprime sont les fichiers des navigateurs Web et le dossier .cache que vous pouvez supprimer "À la main" très facilement, en supprimant que dans chaque nettoyage effacé environ 100 Mo.

Que recommandez-vous pour effectuer une maintenance de type ccleaner? J'installe Debian depuis une semaine et les applications que j'utilise le plus, mais après en avoir tellement installé, je pense qu'il y a beaucoup à supprimer. Je reste à l'écoute merci.

Je ne suis pas un expert pour être honnête, j'ai utilisé Bleachbit pour la maintenance car je pense que c'est la chose la plus proche de Ccleaner mais je ne lui fais plus confiance.

Ce que je vais faire à partir de maintenant, c'est de temps en temps:

sudo apt-get clean

sudo apt-get nettoyage automatique

sudo apt-get autoremove

Et supprimez certains dossiers de .cache et vous avez terminé. Je n'ai pas non plus remarqué d'amélioration lorsque j'ai utilisé Bleachbit pour la première fois.

TrueCrypt était un bon projet mais il est déjà mort, bien que la dernière analyse de son code source indique qu'il est sûr, de nouvelles vulnérabilités surviennent chaque jour, le 0-day étant le plus dangereux, c'est pourquoi il est essentiel qu'un programme de cryptage comme TrueCrypt compte avec une communauté active, pour résoudre les vulnérabilités possibles.

Par contre, la licence Apache 2.0 de VeraCrypt (© 2006-2016 Microsoft) ne me donne pas beaucoup confiance, je préfère une GPL ou un BSD à la place.

Je recommande:

Comme les extensions de navigateur (Iceweasel et Firefox uniquement) utilisent:

Enfin je voudrais dire que j'ai vraiment aimé vos articles, j'espère qu'ils seront publiés plus avec des thématiques de sécurité, de confidentialité et un peu de hardenig XD et enfin je veux dire que j'ai adoré Steghide, je ne le connaissais pas.

Excellent article, comment puis-je vous trouver dans GNU social?

Je viens de créer un compte

Il a fallu analyser un antivirus comme ClamAV (qui ne fait pas de mal) ou un antimalware ... (on n'est pas loin de la question de la vie privée)

En ce qui concerne la communication, Telegram est de plus en plus populaire. Nous avons également Tox et le récent RIng (mentionné dans un autre article).

Merci pour toutes vos contributions, je ne savais pas que Bleachbir avait échoué à ce point; cela a toujours bien fonctionné pendant longtemps sur mes ordinateurs. En ce qui concerne GNU social, je ne sais pas si c'est l'endroit où le publier, mais j'ai un article prévu sur des alternatives gratuites et non censurées à Twitter et Facebook.

Salutations!