Surfer sur le net, j'ai trouvé un excellent application qui, de mon point de vue, vaut la peine d'être partagée, car bien que n'étant pas Linux ou quelque chose à ce sujet. Cette application fait partie de celles dont il faut tenir compte.

Les attaques de ransomwares et leurs variantes sont de plus en plus courantes et ils ont des effets dévastateurs sur les entreprises de toutes tailles. L'impact financier réel de la cybercriminalité en général, et des ransomwares en particulier, est difficile à évaluer.

À propos de LooCipher

LooCipher est l'un de ces ransomwares. Découvert par un chercheur en sécurité, il est activement utilisé pour infecter les utilisateurs. Les logiciels il est distribué via une campagne de spam qui est masquée sous forme de fichier .docm appelé Info_BSV_2019.docm.

LooCipher est installé via des documents Word malveillants qui téléchargent l'exécutable et l'exécutent. Une fois exécuté, le ransomware cryptera les données d'une victime et il ajoutera l'extension .lcphr aux noms des fichiers cryptés.

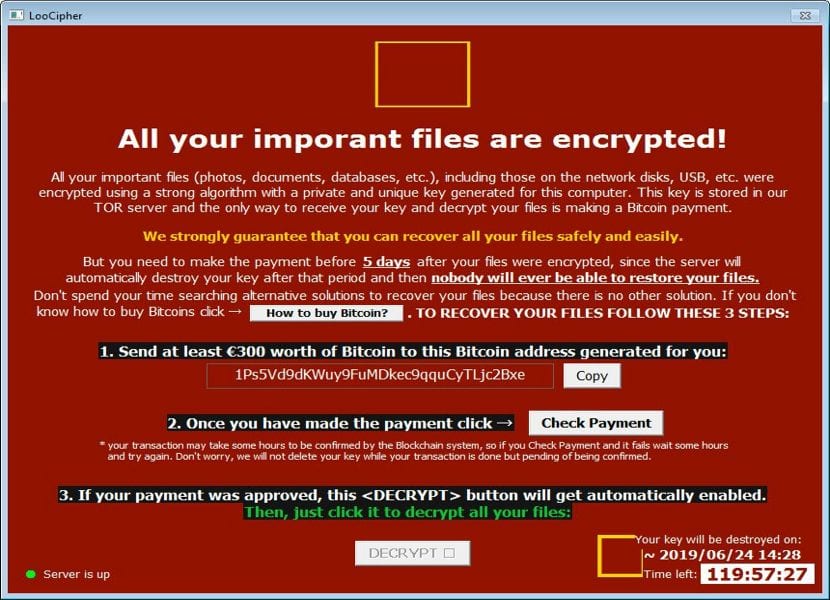

Ransomware puis il afficherait un écran de décryptage LooCipher contenant un compte à rebours jusqu'à ce que votre clé soit supprimée.

Fondamentalement, comme tout ransomware moderne, la victime est invitée à effectuer un paiement en Bitcoins, puis à utiliser le même programme avec lequel tout cela a été fait pour décrypter ses fichiers une fois le paiement effectué.

Cela fournit à la victime un bouton pour vérifier si un paiement a été effectué.

Ce site de paiement est sur le réseau Tor et vous ne pouvez payer qu'en Bitcoins. Bien que cette infection présente de nombreuses similitudes avec CryptoLocker ou CryptorBit, rien ne prouve qu'elles soient liées.

Pour acheter le décrypteur pour les fichiers, une rançon de 500 USD en Bitcoins doit être payée. Si vous ne payez pas la rançon dans les 4 jours, elle doublera à 1,000 USD. Ils affirment également que si vous n'achetez pas de décrypteur dans un délai d'un mois, ils supprimeront votre clé privée et vous ne pourrez plus décrypter vos fichiers.

EMISOFT Decrypter un outil pour ce mal

Afin d'accompagner les personnes impliquées dans ce problème, Emsisoft a récemment annoncé cette semaine la sortie d'un décrypteur pour LooCipher créé par Michael Gillespie avec l'aide de Francesco Muroni qui permet aux victimes de décrypter leurs fichiers gratuitement.

Avant d'utiliser l'outil, il est recommandé de s'assurer que vous avez supprimé le malware de votre ordinateur, quelque chose que vous pouvez faire avec la version gratuite d'Emsisoft Anti-Malware. Vous devez également vous assurer de ne pas supprimer la note de rançon ("!!! READ_IT !!!. Txt") sinon le décrypteur ne fonctionnera pas.

Comment utiliser ?

Une fois téléchargé, lancez simplement le programme avec les privilèges d'administrateur pour décrypter tous les fichiers ciblés par le ransomware.

Une fois qu'il a commencé, il leur suffit d'accepter les termes du contrat de licence et ils seront sur l'écran Bruteforcer.

Ici, le décrypteur nécessite une connexion Internet et un accès à quelques fichiers composé d'un fichier crypté et de la version non cryptée originale du fichier crypté pour reconstruire les clés de cryptage nécessaires pour décrypter le reste de vos données.

Il est recommandé de ne pas modifier les noms de fichiers des fichiers d'origine et cryptés, car le décrypteur peut effectuer des comparaisons de noms de fichiers pour déterminer l'extension de fichier correcte utilisée pour les fichiers cryptés.

Lorsque la clé est trouvée, un message sera affiché nous indiquant que la clé a été trouvée.

Ici, ils n'auront qu'à cliquer sur Accepter pour continuer.

Après avoir cliqué sur OK dans le message ci-dessus, l'outil redémarrera avec la clé déjà chargée. Cliquez sur le bouton Ajouter un dossier pour ajouter les dossiers contenant les fichiers cryptés:

Lorsqu'ils ont terminé, cliquez sur le bouton Décrypter pour lancer le processus de décryptage du fichier. À ce stade, l'outil recherchera les fichiers avec l'extension «.lcphr» aux emplacements définis ci-dessus et supprimera automatiquement le cryptage.