Hacking et Pentesting: adaptez votre distribution GNU / Linux à ce domaine informatique

Bien que le Piratage n'est pas nécessairement un domaine informatique, le Pentesting si c'est complètement. Il Piratage ou être un pirateIl s'agit plutôt d'un terme général, qui est généralement associé davantage à une façon de penser et à un mode de vie. Bien que, en ces temps modernes où tout est associé à Domaine informatique, il est logique de penser qu'un pirate est un expert en informatique par nature ou par des études professionnelles.

Alors que le terme Pentesting ou être un Pentesteur, s'il s'agit d'un élément clairement associé à Domaine informatique, compte tenu des connaissances, du domaine et de l'utilisation nécessaire d'applications informatiques spéciales et avancées, principalement orientées vers le thème de la cybersécurité et des informations médico-légales.

Avant d'entrer pleinement dans le sujet, nous vous recommandons de lire 7 publications connexes précédentes, 4 avec le utilisation avancée de GNU / Linux dans d'autres domaines informatiques et 3 sur le sujet actuel, c'est-à-dire le sujet Piratage / Hackers, pour compléter la lecture ultérieure et éviter qu'elle ne soit trop volumineuse.

Les publications suivantes relatives à la utilisation avancée de GNU / Linux sont:

Et les publications suivantes liées à la Portée Hacking / Hacker sont:

Hacking et Pentesting: domaine informatique intéressant

Nous clarifierons le terme ci-dessous Piratage / Hacker et le terme Pentesting / Pentester pour ensuite avancer avec les conseils et recommandations nécessaires pour répondre à la question de: Comment adapter nos distributions GNU / Linux au domaine informatique du Hacking et du Pentesting?

Hacking et Hacker

D'un point de vue informatique, une définition assez acceptable et générale de Piratage est la suivante:

"La recherche permanente de connaissances sur tout ce qui concerne les systèmes informatiques, leurs mécanismes de sécurité, leurs vulnérabilités, comment tirer parti de ces vulnérabilités et les mécanismes pour se protéger de ceux qui savent le faire ». Hacking, cracking et autres définitions

Par conséquent, un pirate C'est une personne qui:

"A tendance à utiliser et à dominer inévitablement les TIC, à accéder de manière efficiente et efficace aux sources de connaissances et aux mécanismes de contrôle existants (sociaux, politiques, économiques, culturels et technologiques) pour apporter les changements nécessaires au bénéfice de tous ». Le mouvement des hackers: style de vie et logiciel libre

Pentesting et Pentester

En attendant il Pentesting peut être clairement résumé comme suit:

"Action ou activité consistant à attaquer un système informatique pour identifier les défaillances, vulnérabilités et autres erreurs de sécurité existantes, afin de prévenir les attaques externes. De plus, le Pentesting est vraiment une forme de piratage, seule cette pratique est totalement légale, puisqu'elle a le consentement des propriétaires du matériel à tester, en plus d'avoir l'intention de causer de réels dommages ». Qu'est-ce que le pentesting et comment détecter et prévenir les cyberattaques?

Par conséquent, un Pentesteur peut être défini comme cette personne:

"Dont le travail consiste à suivre plusieurs processus ou étapes spécifiques qui garantissent un bon examen et ainsi pouvoir mener toutes les enquêtes possibles sur les pannes ou les vulnérabilités du système. Par conséquent, on l'appelle souvent un auditeur de cybersécurité ». Qu'est-ce que Pentesting?

Comment adapter nos distributions GNU / Linux au domaine informatique du Hacking et du Pentesting?

Distros GNU / Linux pour le piratage et le pentesting

Il existe certainement de nombreux Distros GNU / Linux spécialement dédié à Domaine informatique de la Piratage et l' Pentesting, comme:

- Kali: Basé sur Debian -> https://www.kali.org/

- Perroquet: Basé sur Debian -> https://www.parrotlinux.org/

- BackBox: Basé sur Ubuntu -> https://www.backbox.org/

- Caine: Basé sur Ubuntu -> https://www.caine-live.net/

- Demon: Basé sur Debian -> https://www.demonlinux.com/

- Bugtraq: Basé sur Ubuntu, Debian et OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: Basé sur Arch -> https://archstrike.org/

- BlackArch: Basé sur Arch -> https://blackarch.org/

- Pentoo: Basé sur Gentoo -> https://www.pentoo.ch/

- Laboratoire de sécurité Fedora: Basé sur Fedora -> https://pagure.io/security-lab

- Wi-FiLaxiste: Basé sur Slackware -> https://www.wifislax.com/

- Dracos: Basé sur basé sur LFS (Linux from Scratch) -> https://dracos-linux.org/

- Samurai Web Testing Framework: Basé sur Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Kit de sécurité réseau: Basé sur Fedora -> https://sourceforge.net/projects/nst/files/

- HABILE: Basé sur Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Sécurité à l'oignon: Basé sur Ubuntu -> https://securityonion.net/

- Santoku: Basé sur LFS -> https://santoku-linux.com/

- Autres projets abandonnés: spyrock, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 et PHLAK.

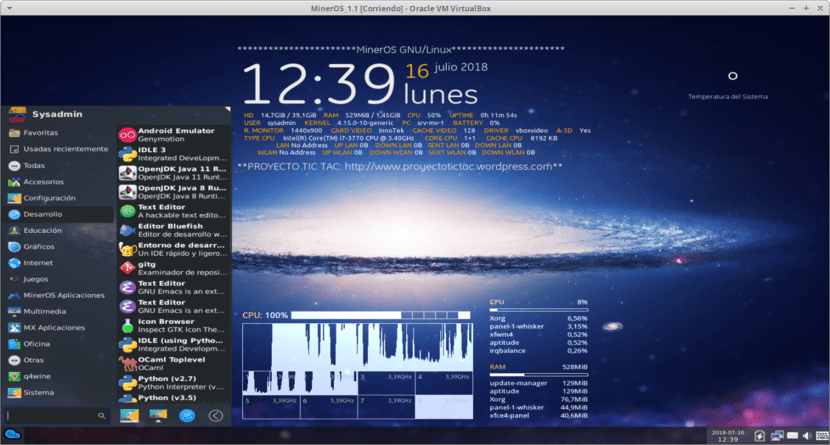

Importer des référentiels de distribution GNU / Linux pour le piratage et le pentesting

Cependant, nous sommes nombreux à utiliser Distros GNU / Linux mères ou traditionnelles directement, comme Debian, Ubuntu, Arch, Gentoo ou Fedora, et nous n'avons qu'à installer le Applications de piratage et de pentesting à travers notre Directeur chargé d'emballage comprise

Et comme bon nombre des référentiels traditionnels n'incluent pas les outils complets ou les plus à jour en vigueur, nous devons intégrer les référentiels du Distros GNU / Linux programmes spécialisés équivalents basés sur les nôtres, c'est-à-dire si nous utilisons Debian GNU / Linux nous devons importer les référentiels de Kali et perroquet, par exemple, pour les installer ultérieurement. Bien entendu, en respectant les versions de package de Debian GNU / Linux avec ceux de ces Distros spécialisés pour éviter la rupture irréparable des paquets ou de l'ensemble du système d'exploitation.

processus

Pour importer le Dépôts Kali sur Debian, la procédure suivante doit être effectuée:

- Incorporez dans votre propre fichier ou dans un nouveau fichier .list, un référentiel approprié de ladite Distro, parmi lesquels:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Ajoutez les clés demandées aux référentiels à l'aide des commandes suivantes:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Pour importer le Dépôts Parrot sur Debian, la procédure suivante doit être effectuée:

- Incorporez dans votre propre fichier ou dans un nouveau fichier .list, un référentiel approprié de ladite Distro, parmi lesquels:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Ajoutez les clés demandées aux référentiels à l'aide des commandes suivantes:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Après cela, nous n'avons plus qu'à installer notre connu, favori et le plus mis à jour Applications de piratage et de pentesting de ces référentiels, en prenant grand soin de ne pas briser notre Système d'exploitation Debian GNU / Linux. Pour le reste de la Distros GNU / Linux mères ou traditionnelles, la même chose devrait être faite avec leurs équivalents, comme dans voûte suivant le exemple suivant avec BlackArch.

Puisque, sinon, la dernière option serait la télécharger, compiler et installer de chaque outil Hacking et pentesting séparément de leurs sites Web officiels, ce qui est parfois recommandé. Et si quelqu'un n'a aucune idée de quel outil Hacking et pentesting serait idéal pour connaître et installer vous pouvez cliquer sur ce qui suit lien pour commencer. Bien qu'il y ait aussi la possibilité simple d'installer «Fsociety: un excellent pack d'outils de piratage«.

Conclusion

Nous espérons que "petit message utile » sur «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», l'exploration de diverses méthodes ou alternatives, telles que l'installation directe d'applications à partir de référentiels propres ou externes, ou l'utilisation d'applications indépendantes disponibles, est d'un grand intérêt et d'une grande utilité, pour l'ensemble «Comunidad de Software Libre y Código Abierto» et d'une grande contribution à la diffusion de l'écosystème merveilleux, gigantesque et croissant d'applications de «GNU/Linux».

Et pour plus d'informations, n'hésitez pas toujours à visiter Bibliothèque en ligne comme OpenBalance y Jedit pour lire livres (PDF) sur ce sujet ou sur d'autres domaines de connaissances. Pour l'instant, si vous avez aimé ça «publicación», n'arrêtez pas de le partager avec les autres, dans votre Sites Web, chaînes, groupes ou communautés favoris des réseaux sociaux, de préférence gratuits et ouverts au Mastodonte, ou sécurisé et privé comme Telegram.

Ou visitez simplement notre page d'accueil à DesdeLinux ou rejoignez la chaîne officielle Télégramme de DesdeLinux lire et voter pour cette publication ou d'autres publications intéressantes sur «Software Libre», «Código Abierto», «GNU/Linux» et d'autres sujets liés à «Informática y la Computación»Et l' «Actualidad tecnológica».

Pour les utilisateurs de Fedora / Centos / RHL, puisque fedora maintient un spin appelé Security Lab, vous pouvez le télécharger depuis https://labs.fedoraproject.org/en/security/

Ce n'est pas aussi complet que Kali mais il a pas mal d'utilitaires.

ou si vous utilisez déjà Fedora, installez-le depuis le terminal avec

sudo dnf groupinstall "Security Lab"

ou à partir de centos qui importent les dépôts.

Salutations Fedoriano21. Excellente contribution, merci pour votre commentaire.