|

Linux est souvent utilisé pour sauver les installations Windows ... ou oui. Quel grand paradoxe, justement, il existe plusieurs outils gratuits pour supprimer les logiciels malveillants et les rootkits. Voyons certains d'entre eux. |

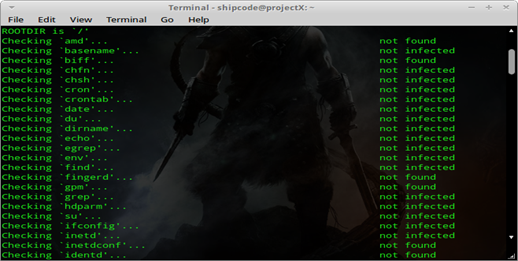

Chkrootkit

Chkrootkit ou Check Rootkit est un célèbre programme open source, c'est un outil utilisé pour la numérisation de rootkits, botnets, malware, etc. sur votre serveur ou système Unix / Linux. Il est testé sur: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x et 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.x et 7.x, OpenBSD 2 .x, 3.x et 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 et 9.0, HP-UX 11, Tru64, BSDI et Mac OS X. Cet outil est pré-installé dans BackTrack 5 dans la partie Forensic Tools et l'anti-Virus.

Pour installer chkrootkit sur une distribution basée sur Ubuntu ou Debian, vous pouvez taper:

sudo apt-get installer chkrootkit

Pour commencer à vérifier le système pour d'éventuels rootkits et portes dérobées, tapez la commande:

chkrootkit sudo

Chasseur de rootkits

Rootkit Hunter ou rkhunter est un scanner de rootkit open source similaire à chkrootkit qui est également pré-installé dans BackTrack 5 sous Forensic and Anti-Virus Tools. Cet outil analyse les rootkits, les portes dérobées et les exploits locaux en exécutant des tests tels que: comparaison du hachage MD5, recherche de fichiers par défaut utilisés par les rootkits, mauvaises autorisations de fichiers des binaires, recherche de chaînes suspectes dans les modules LKM et KLD, recherche de fichiers cachés, et analyse facultative dans les fichiers texte et binaires.

Pour installer rkhunter sur une distribution basée sur Ubuntu ou Debian, vous pouvez taper:

sudo apt-get installer rkhunter

Pour démarrer l'analyse du système de fichiers, tapez la commande:

sudo rkhunter --vérifier

Et si vous souhaitez rechercher des mises à jour, exécutez la commande:

sudo rkhunter - mise à jour

Une fois que rkhunter a terminé l'analyse de votre système de fichiers, tous les résultats sont enregistrés dans /var/log/rkhunter.log.

ClamAV

ClamAV est un logiciel antivirus Linux populaire. Il s'agit de l'antivirus Linux le plus célèbre doté d'une version graphique conçue pour une détection plus facile des chevaux de Troie, des virus, des logiciels malveillants et d'autres menaces malveillantes. ClamAV peut également être installé sur Windows, BSD, Solaris et même MacOSX. Dejan de Lucas, chercheur en sécurité, a un tutoriel détaillé sur la page InfoSec Resource Institute sur la façon d'installer ClamAV et comment travailler avec son interface sur la ligne de commande.

BotHunter

BotHunter est un système basé sur le diagnostic du réseau botnet qui suit le chemin de deux flux de communication entre l'ordinateur personnel et Internet. Il est développé et maintenu par le laboratoire d'informatique, SRI International, et est disponible pour Linux et Unix, mais ils ont maintenant publié une version d'essai privée et une version préliminaire pour Windows.

Si vous souhaitez télécharger ce programme, vous pouvez le faire à partir de ici ! . Les profils d'infection BotHunter se trouvent généralement dans ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

Exemple d'utilisation pour BotHunter2Web.pl:

perl BotHunter2Web.pl [date AAAA-MM-JJ] -i sampleresults.txt

avast! Édition familiale Linux

avast! Linux Home Edition est un moteur antivirus offert gratuitement, mais uniquement pour la maison et non pour un usage commercial. Il comprend un scanner en ligne de commande et basé sur l'expérience de l'auteur de la note originale, il détecte certains des bots Perl IRC qui contiennent des fonctions malveillantes telles que les fonctions udpflood et tcpflood, et permet à son maître ou contrôleur du bot de s'exécuter Commandes arbitraires avec l'utilisation de la fonction system () pour Perl.

Vous pouvez télécharger ce logiciel antivirus ici ! .

NéoPI

NeoPI est un script Python utile pour détecter le contenu corrompu et chiffré dans des fichiers texte ou des scripts. Le but de NeoPI est d'aider à la détection du code caché dans le shell Web. L'objectif de développement de NeoPI était de créer un outil pouvant être utilisé en combinaison avec d'autres méthodes de détection courantes basées sur des signatures ou des mots-clés. Il s'agit d'un script multiplateforme pour Windows et Linux. Il aide non seulement les utilisateurs à détecter les éventuelles portes dérobées, mais également les scripts malveillants tels que les botnets IRC, les shells udpflood, les scripts vulnérables et les outils malveillants.

Pour utiliser ce script Python, téléchargez simplement le code depuis son site officiel github et naviguez dans son répertoire:

git clone https://github.com/Neohapsis/NeoPI.git cd NeoPI

ourmon

Ourmon est un programme open source basé sur Unix et un outil de reniflage de paquets réseau commun sur FreeBSD, mais il peut également être utilisé pour la détection de botnet comme l'explique Ashis Dash dans son article intitulé 'Outil de détection de botnet: Ourmon' dans le magazine Clubhack ou Chmag.

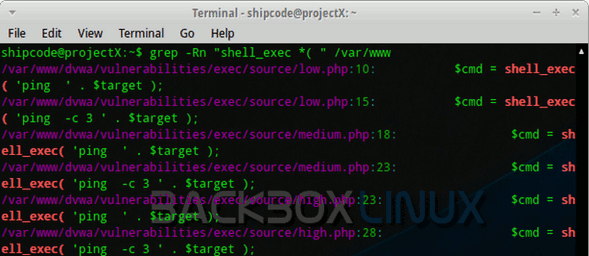

grep

Enfin, nous avons la commande grep, qui est un puissant outil de ligne de commande sous Unix et Linux. Utilisé pour rechercher et tester des ensembles de données de sonde pour les lignes qui correspondent à une expression régulière. En bref, cet utilitaire a été codé par Ken Thompson le 3 mars 1973 pour Unix. Aujourd'hui, Grep est connu pour détecter et rechercher des shells de porte dérobée ennuyeux et des scripts malveillants.

Grep peut également être utilisé pour détecter des scripts vulnérables (par exemple, la fonction shell_exec de PHP qui est une fonction PHP risquée qui permet l'exécution de code à distance ou l'exécution de commandes). Nous pouvons utiliser la commande grep pour rechercher le shell_exec () comme avantage dans notre répertoire / var / www pour vérifier d'éventuels fichiers PHP vulnérables à l'ICE ou à l'injection de commandes. Voici la commande:

grep-Rn "shell_exec * (" / var / www

Grep est un bon outil pour la détection manuelle et l'analyse médico-légale.

À propos de #Avast, c'est affreux… Je l'ai installé et ça ne marche pas vraiment du tout.

Excellent article… Je dois essayer les autres outils!

Hou la la! excellents outils mais l'avast n'a pas fonctionné pour moi cela ne fait que ralentir le pc et prend 20 min commencer

Articulazo, Pablo

Bonjour,,

L'article est intéressant, je suis un débutant dans ce sujet, alors je demande, dans la première option, vous dites comment installer chkrootkit, puis la commande pour vérifier les rootkits possibles et les portes dérobées dans le système, puis que dois-je faire ? Je les supprime, je les annule, je les bloque et si oui, comment les supprimer ou les bloquer?

merci

bon article

Salut, je suis Fede, je suis sur votre page très utile, vive Linux et les logiciels libres grâce à des milliers de programmeurs et de hackers du monde entier. Merci LINUS TOORVALD, RICHARD STALLMAN, ERICK RAIMOND et bien d'autres, à bientôt et désolé pour les erreurs dans les noms MERCI.

Je ne comprends rien à la putain de mère!

Ecoutez, je ne comprends pas grand-chose non plus, mais l'autre commentaire disait que c'était bon. À part ça, il y a un tutoriel. XD

debcheckroot (https://www.elstel.org/debcheckroot/) de elstel.org est absent de cette liste. C'est actuellement le meilleur outil pour repérer les rootkits. La plupart des programmes comme rkhunter et chkrootkit ne peuvent plus détecter un rootkit dès qu'il a été légèrement modifié. debcheckroot est différent. Il compare le sha256sum de chaque fichier installé à l'en-tête du package.