El Proxy d'attaque Zed (ZAP) est un outil gratuit écrit en Java provenir de Projet OWASP pour effectuer, dans un premier temps, des tests de pénétration dans des applications web, bien qu'il puisse également être utilisé par les développeurs dans leur travail quotidien. À partir d'aujourd'hui, il est dans sa version 2.1.0 et nécessite Java 7 pour courir, bien que je l'utilise dans Debian GNU / Linux bajo OpenJDK 7. Pour ceux d'entre nous qui débutent dans le monde de la sécurité des applications Web, c'est un excellent outil pour peaufiner nos compétences.

Parmi les nombreuses fonctionnalités de ZAP, Je vais commenter ce qui suit:

- Proxy d'interception: Idéal pour ceux d'entre nous qui sont novices dans ce domaine de la sécurité, configuré de la bonne manière, il permet de voir tout le trafic entre le navigateur et le serveur web du moment, en affichant de manière simple les en-têtes et le corps du HTTP messages quelle que soit la méthode utilisée (HEAD, GET, POST, etc.). De plus nous pouvons modifier à volonté le trafic HTTP dans les deux sens de communication (entre le serveur web et le navigateur).

- Araignée: C'est une fonctionnalité qui permet de découvrir de nouvelles URL sur le site audité. Une des façons dont il fait cela consiste à analyser le code HTML de la page pour découvrir les balises. et suivez leurs attributs href.

- Navigation forcée: Tente de découvrir les fichiers et répertoires non indexés sur le site, tels que les pages de connexion. Pour ce faire, il dispose par défaut d'une série de dictionnaires qu'il utilisera pour faire des requêtes au serveur en attente code d'état réponse 200.

- Analyse active: Génère automatiquement différentes attaques Web contre le site telles que CSRF, XSS, SQL Injection entre autres.

- Et plein d'autres: En fait, il existe de nombreuses autres fonctionnalités telles que: Prise en charge des sockets Web à partir de la version 2.0.0, AJAX Spider, Fuzzer et bien d'autres.

Configuration avec Firefox

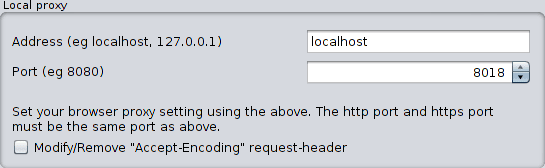

Nous pouvons configurer le socket via lequel ZAP écoutera si nous voulons Outils -> Options -> Proxy local. Dans mon cas, je l'ai écouté sur le port 8018:

Configuration «Proxy local»

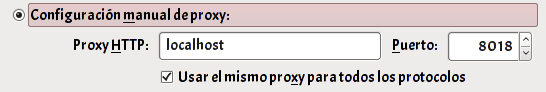

Ensuite, nous ouvrons les préférences de Firefox et nous allons Avancé -> Réseau -> Configuration -> Configuration manuelle du proxy. Nous indiquons le socket que nous avons précédemment configuré dans ZAP:

Configurer le proxy dans Firefox

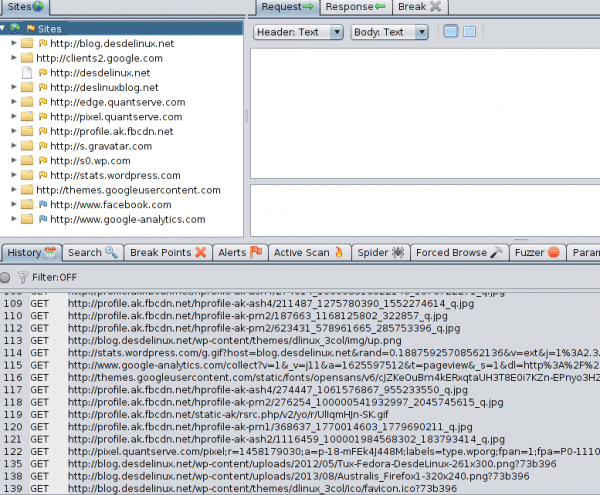

Si tout s'est bien passé, nous enverrons tout notre trafic HTTP vers ZAP et il se chargera de le rediriger comme n'importe quel proxy. À titre d'exemple, j'entre dans ce blog depuis le navigateur et vois ce qui se passe dans ZAP:

Nous pouvons voir que plus de 100 messages HTTP (la plupart utilisant la méthode GET) ont été générés pour charger complètement la page. Comme on le voit dans l'onglet Sites Non seulement du trafic a été généré vers ce blog, mais également vers d'autres pages. L'un d'eux est Facebook et il est généré par le plugin social en bas de page «Suis nous sur Facebook". A également fait Google Analytics qui indique la présence dudit outil pour l'analyse et la visualisation des statistiques de ce blog par les administrateurs du site.

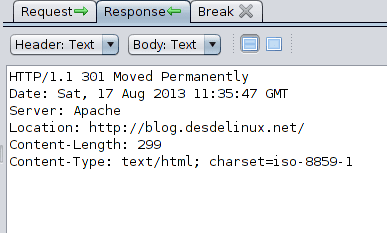

On peut également observer en détail chacun des messages HTTP échangés, voyons la réponse qui a été générée par le serveur web de ce blog lorsque j'ai saisi l'adresse http://desdelinux.net en choisissant sa requête HTTP GET respective:

Détail du message HTTP

Nous notons qu'un code d'état 301, qui indique une redirection dirigée vers https://blog.desdelinux.net/.

ZAP devient une excellente alternative totalement gratuite à Burp Suite Pour ceux d'entre nous qui commencent dans ce monde passionnant de la sécurité Web, nous passerons sûrement des heures et des heures à la pointe de cet outil à apprendre différentes techniques de piratage Web, J'en porte quelques. ??

C'est quelque chose que je dois faire, principalement pour prouver ce que je fais.

C'est assez intéressant

Cet outil semble beaucoup plus complet que Microsoft Network Monitor. La contribution est appréciée.

Excellent, merci beaucoup pour l'information et l'explication.

Salutations.

À mon humble avis, je pense que ces outils devraient être laissés pour les portées de sécurité et ne pas les publier sur un blog Linux. Il y a des gens qui peuvent l'utiliser de manière irresponsable ou inconsciente.

Les outils seront toujours des outils à double tranchant, car ils sont utilisés par les bons et les mauvais, malheureusement cela ne peut être évité. OWASP ZAP est un outil reconnu par la communauté EH dans le domaine de la sécurité web et est utilisé pour les audits web. Rappelez-vous: «Une grande puissance s'accompagne d'une grande responsabilité».

J'ai publié cette entrée parce que j'étudie en autodidacte pour offrir des services HD à l'avenir et je pensais que cela intéresserait d'autres lecteurs. La fin n'est pas qu'ils l'utilisent illicitement, encore moins, d'où l'avertissement au début du post.

Salutations!

PD1 ->: c'est suspect: Troll détecté? J'ai le doute….

PD2 -> Jhahaha S'il vous plaît ne laissez pas cela devenir une guerre de flammes d'ici à ci-dessous comme dans d'autres messages.