श्रृंखला का सामान्य सूचकांक: एसएमई के लिए कंप्यूटर नेटवर्क: परिचय

Federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

नमस्कार दोस्तों और दोस्तों!

यह लेख एक निरंतरता है एसटीओएस 7- एसएमबी नेटवर्क में स्क्वीड + पीएएम प्रमाणीकरण.

UNIX / Linux ऑपरेटिंग सिस्टम एक वास्तविक बहु-उपयोगकर्ता वातावरण प्रदान करता है, जिसमें कई उपयोगकर्ता एक ही सिस्टम पर एक साथ काम कर सकते हैं और प्रोसेसर, हार्ड ड्राइव, मेमोरी, नेटवर्क इंटरफेस, सिस्टम में डाले गए डिवाइस और इसी तरह के संसाधनों को साझा कर सकते हैं।

इस कारण से, सिस्टम प्रशासक सिस्टम के उपयोगकर्ताओं और समूहों को लगातार प्रबंधित करने और एक अच्छी प्रशासन रणनीति तैयार करने और कार्यान्वित करने के लिए बाध्य हैं।

आगे हम लिनक्स सिस्टम एडमिनिस्ट्रेशन में इस महत्वपूर्ण गतिविधि के सामान्य पहलुओं को बहुत ही स्पष्ट रूप से देखेंगे।

कभी-कभी उपयोगिता की पेशकश करना बेहतर होता है और फिर आवश्यकता होती है।

यह उस आदेश का एक विशिष्ट उदाहरण है। पहले हम दिखाते हैं स्क्वीड और स्थानीय उपयोगकर्ताओं के साथ इंटरनेट प्रॉक्सी सेवा कैसे लागू करें। अब हमें खुद से पूछना चाहिए:

- ¿मैं स्थानीय उपयोगकर्ताओं से UNIX / Linux LAN पर नेटवर्क सेवाओं को कैसे लागू कर सकता हूं और स्वीकार्य सुरक्षा?.

इससे कोई फर्क नहीं पड़ता कि विंडोज क्लाइंट भी इस नेटवर्क से जुड़े हैं। केवल एसएमई नेटवर्क को किन सेवाओं की आवश्यकता है और उन्हें लागू करने का सबसे सरल और सस्ता तरीका क्या है।

- ¿शायद के जन्म के समय प्रमाणीकरण तंत्र अरपानेट, इंटरनेट और अन्य नेटवर्क Wआईडीई Aक्षेत्र Network o Local Aक्षेत्र Network आद्याक्षर पर आधारित था एलडीएपी, निर्देशिका सेवा, या में माइक्रोसॉफ्ट एलएसएएसएस, या में सक्रिय निर्देशिका, या द्वारा करबरोस?, बस कुछ का उल्लेख करने के लिए.

एक अच्छा सवाल है कि हर किसी को अपने जवाब चाहिए। मैं आपको इस शब्द की खोज करने के लिए आमंत्रित करता हूं «प्रमाणीकरणअंग्रेजी में विकिपीडिया पर, जो अब तक का सबसे पूर्ण और सुसंगत है, जहाँ तक मूल सामग्री -इन अंग्रेज़ी का संबंध है।

इतिहास के अनुसार पहले से ही लगभग, पहले था प्रमाणीकरण y प्राधिकार स्थानीय, उपरांत एनआईएस नेटवर्क सूचना प्रणाली सन माइक्रोसिस्टम द्वारा विकसित और के रूप में भी जाना जाता है येलो पेजेस o ypऔर फिर एलडीएपी लाइटवेट डायरेक्टरी एक्सेस प्रोटोकॉल.

व्हाट अबाउट "स्वीकार्य सुरक्षा»आता है क्योंकि कई बार हम अपने स्थानीय नेटवर्क की सुरक्षा के बारे में चिंता करते हैं, जबकि हम फेसबुक, जीमेल, याहू, आदि का उपयोग करते हैं, बस कुछ ही उल्लेख करते हैं- और हम उनमें अपनी गोपनीयता देते हैं। और लेखों और वृत्तचित्रों की बड़ी संख्या को देखें जो इसके बारे में हैं इंटरनेट पर कोई गोपनीयता नहीं वे मौजूद हैं

CentOS और डेबियन पर ध्यान दें

CentOS / Red Hat और Debian का अपना दर्शन है कि कैसे सुरक्षा को लागू किया जाए, जो मौलिक रूप से भिन्न नहीं है। हालांकि, हम पुष्टि करते हैं कि दोनों बहुत स्थिर, सुरक्षित और विश्वसनीय हैं। उदाहरण के लिए, CentOS में SELinux संदर्भ डिफ़ॉल्ट रूप से सक्षम है। डेबियन में हमें पैकेज स्थापित करना चाहिए सेलिनक्स-मूल बातें, जो इंगित करता है कि हम SELinux का भी उपयोग कर सकते हैं।

CentOS में, FreeBSD, और अन्य ऑपरेटिंग सिस्टम, सिस्टम-समूह बनाया जाता है पहिया के रूप में उपयोग करने की अनुमति देने के लिए जड़ केवल उस समूह से संबंधित सिस्टम उपयोगकर्ताओं के लिए। पढ़ें /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, और /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html। डेबियन एक समूह को शामिल नहीं करता है पहिया.

मुख्य फाइलें और कमांड

अभिलेख

लिनक्स ऑपरेटिंग सिस्टम में स्थानीय उपयोगकर्ताओं को प्रबंधित करने से संबंधित मुख्य फाइलें हैं:

सेंटोस और डेबियन

- / Etc / पासवर्ड: उपयोगकर्ता खाता जानकारी।

- / Etc / छाया- उपयोगकर्ता खाता सुरक्षा जानकारी।

- / आदि / समूह: समूह खाता जानकारी।

- / आदि / gshadow- समूह खातों के लिए सुरक्षा जानकारी।

- / etc / डिफ़ॉल्ट / useradd: खाता निर्माण के लिए डिफ़ॉल्ट मान।

- / etc / स्कील /: निर्देशिका जिसमें डिफ़ॉल्ट फ़ाइलें होती हैं जो नए उपयोगकर्ता के होम निर्देशिका में शामिल की जाएंगी।

- /etc/login.defs- पासवर्ड सुरक्षा कॉन्फ़िगरेशन सूट।

डेबियन

- /etc/adduser.conf: खाता निर्माण के लिए डिफ़ॉल्ट मान।

सेंटोस और डेबियन पर कमांड

[रूट @ linuxbox ~] # चौग़ाड -h # बैच मोड में पासवर्ड अपडेट करें कैसे उपयोग करें: chpasswd [विकल्प] विकल्प: -c, - क्रिप्ट-विधि मेथोड द क्रिप्ट विधि (NON DES MD5 SHA256 SHA512 में से एक) -e, प्रदान किए गए पासवर्ड एन्क्रिप्ट किए गए -h, --help यह दिखाता है प्रांप्ट और टर्मिनेट करने में मदद करें, - MD5 एल्गोरिथ्म का उपयोग करके क्लियर करने के लिए md5 एनक्रिप्ट पासवर्ड, -R, -root CHROOT_DIR डाइरेक्टरी को chroot में -s, -शो राउंड की संख्या SHA एन्क्रिप्शन एल्गोरिदम के लिए * # बैच- जब सिस्टम लोड की अनुमति देता है तो निष्पादित कमांड। दूसरे शब्दों में # जब औसत भार 0.8 से नीचे आता है या # atd कमांड को लागू करके निर्दिष्ट मूल्य। अधिक जानकारी आदमी बैच. [रूट @ linuxbox ~] # Gpasswd -है # / Etc / group और / etc / gshadow में प्रशासक घोषित करें कैसे उपयोग करें: gpasswd [विकल्प] ग्रुप ऑप्शन: -a, --add USER, USER को GROUP -d में जोड़ता है, -delete USER, USER को GROUP -h से हटाता है, --help यह सहायता संदेश दिखाता है और समाप्त होता है -Q, - रूट CHROOT_DIR निर्देशिका को -r, -delete- पासवर्ड से ग्रुप के पासवर्ड -R को हटा दें, - ग्रुप में अपने सदस्यों के लिए ग्रुप में पहुंच प्रतिबंधित कर देता है, -Members USER, ... ग्रुप के सदस्यों की सूची सेट करता है - A, --administrators ADMIN, ... समूह व्यवस्थापकों की सूची सेट करता है -M और विकल्पों को छोड़कर, विकल्पों को जोड़ा नहीं जा सकता है। [रूट @ linuxbox ~] # ग्रुपडैड -h # एक नया समूह बनाएं कैसे उपयोग करें: ग्रुपएड [विकल्प] ग्रुप विकल्प: -f, - अगर समूह पहले से मौजूद है, तो टर्मिनेट करें और यदि जीआईडी पहले से उपयोग में है तो रद्द कर दें -जी, - नए समूह के लिए जीआईडी का उपयोग करें - एच, - यह मदद संदेश प्रदर्शित करता है और समाप्त होता है -K, --key KEY = VALUE "/etc/login.defs" के डिफ़ॉल्ट मानों को अधिलेखित कर देता है, -o, - गन-अद्वितीय आपको GID के साथ समूह बनाने की अनुमति देता है (अद्वितीय नहीं) डुप्लिकेट -p, --पासवर्ड PASSWORD नए समूह के लिए इस एन्क्रिप्टेड पासवर्ड का उपयोग करता है -r, -सिस्टम एक सिस्टम खाता बनाता है -R, --root CHROOT_DIR डायरेक्टरी को क्रियेट करें [रूट @ linuxbox ~] # समूह -h # किसी मौजूदा समूह को हटाएं कैसे उपयोग करें: ग्रुपडेल [विकल्प] ग्रुप विकल्प: -h, - सहायता इस संदेश को दिखाते हैं और समाप्त करते हैं -R, --root CHROOT_DIR निर्देशिका को चेरोट में [रूट @ linuxbox ~] # समूह -h # उपयोगकर्ता के प्राथमिक समूह में व्यवस्थापकों की घोषणा करें उपयोग कैसे करें: समूह [विकल्प] [क्रिया] विकल्प: -g, - समूह समूह उपयोगकर्ता के समूह के बजाय समूह का नाम बदल सकते हैं (केवल प्रशासक द्वारा किया जा सकता है) -R, --root CHROOT_DIR निर्देशिका चेरोट करने के लिए क्रियाओं में: -a, --add USER USER को समूह के सदस्यों में जोड़ता है -d, --deet USER USER को समूह के सदस्यों की सूची -h से हटा देता है, --help इस मदद संदेश को प्रदर्शित करता है और -p, - purge purge सभी सदस्यों को मिटा देता है - एल, - सूची समूह के सदस्यों को सूचीबद्ध करता है [रूट @ linuxbox ~] # ग्रुपमॉड -h # एक समूह की परिभाषा को संशोधित करें कैसे उपयोग करें: groupmod [विकल्प] ग्रुप विकल्प: -g, - GID GID में समूह पहचानकर्ता को बदल देता है -h, --help यह सहायता संदेश दिखाता है और समाप्त होता है -n, --new- नाम NEW_Group एक NEW_GROUP नाम बदलता है -o, -non-unique एक डुप्लिकेट GID (अद्वितीय नहीं) -p का उपयोग करने की अनुमति देता है, --पासवर्ड PASSWORD पासवर्ड को PASSWORD (एन्क्रिप्टेड) -R, --root CHROOT_DIR निर्देशिका को चेरोट में बदल देता है [रूट @ linuxbox ~] # जीआरपी -h # एक समूह फ़ाइल की अखंडता की जाँच करें उपयोग कैसे करें: grpck [विकल्प] [समूह [gshadow]] विकल्प: -h, --help यह मदद संदेश और निकास -r दिखाते हैं, - केवल-प्रसार त्रुटियों और चेतावनियों को प्रदर्शित करते हैं लेकिन फ़ाइलों को परिवर्तित नहीं करते हैं -R, - -root CHROOT_DIR निर्देशिका को -s में chroot करने के लिए, - UID द्वारा सॉर्ट प्रविष्टियाँ [रूट @ linuxbox ~] # Grpconv # संबंधित आदेश: pwconv, pwunconv, GRPconv, grpunconv # छाया पासवर्ड और समूहों में और से परिवर्तित करने के लिए उपयोग किया जाता है # चार कमांड फाइलों पर काम करते हैं / etc / पासवार्ड, / etc / ग्रुप, / etc / शैडो, # और / आदि / gshadow। अधिक जानकारी के लिए आदमी grpconv. [रूट @ linuxbox ~] # sg -h # एक अलग समूह आईडी या GID के साथ एक कमांड निष्पादित करें उपयोग कैसे करें: sg समूह [[-c] आदेश] [रूट @ linuxbox ~] # Newgrp -h # एक लॉगिन के दौरान वर्तमान GID बदलें कैसे उपयोग करें: newgrp [-] [समूह] [रूट @ linuxbox ~] # नए उपयोगकर्ता -h # बैच मोड में नए उपयोगकर्ताओं को अपडेट करें और बनाएं उपयोग मोड: newusers [विकल्प] विकल्प: -c, -क्रिप्ट-विधि विधि को क्रिप्ट विधि (NON DES MD5 SHA256 SHA512 में से एक) -h, -pp यह मदद संदेश दिखाते हैं और बाहर निकलें -r, सिस्टम बनाते हैं खातों -R, - CHROOT_DIR निर्देशिका को chroot में -s, -sha- राउंड की संख्या SHA एन्क्रिप्शन एल्गोरिदम के लिए SHA राउंड की संख्या * [रूट @ linuxbox ~] # पक्का -h # पासवर्ड फ़ाइलों की अखंडता की जाँच करें उपयोग कैसे करें: pwck [विकल्प] [पासवार्ड [शैडो]] विकल्प: -h, --help यह सहायता संदेश और एक्जिट -q दिखाते हैं, --quiet रिपोर्ट की त्रुटियां केवल -r, - केवल-केवल प्रदर्शन त्रुटियां और चेतावनी लेकिन फाइलें न बदलें, -R, --root CHROOT_DIR निर्देशिका को chroot में -s, --sort के द्वारा सॉर्ट करें [रूट @ linuxbox ~] # उपयोगकर्ता -h # एक नया उपयोगकर्ता बनाएं या नए उपयोगकर्ता की डिफ़ॉल्ट # जानकारी को अपडेट करें उपयोग कैसे करें: useradd [विकल्प] USER useradd -D useradd -D [विकल्प] विकल्प: -b, -base-dir BAS_DIR आधार निर्देशिका के लिए नए खाते की होम निर्देशिका के लिए -c, -commentent GECOS फ़ील्ड नया खाता -d, --home-dir PERSONAL_DIR नए खाते की होम निर्देशिका -D, -Dufults प्रिंट करें या useradd -e की डिफ़ॉल्ट सेटिंग बदलें, - नए खाते की EXPIRY_DATE समाप्ति तिथि, - निष्क्रिय निष्क्रियता निष्क्रिय करने की अवधि। नए खाते का पासवर्ड प्रलाप -g, - नए खाते के प्राथमिक समूह का ग्रुप नाम या पहचानकर्ता -G, - नए खाते के पूरक समूहों की समूह-समूह, -hp, यह सहायता संदेश दिखाता है और समाप्त होता है -k, - skel DIR_SKEL इस वैकल्पिक "कंकाल" निर्देशिका का उपयोग करता है -K, --key KEY = VALUE "/etc/login.defs" -l के डिफ़ॉल्ट मानों को अधिलेखित करता है, -no-log-init उपयोगकर्ता को डेटाबेस में नहीं जोड़ता है lastlog और faillog -m से, --create- होम उपयोगकर्ता -M की होम डायरेक्टरी बनाता है, -no-create-home उपयोगकर्ता -N की होम डायरेक्टरी नहीं बनाता है, -no-user-group एक समूह नहीं बनाता है उपयोगकर्ता के रूप में एक ही नाम -o, गन-यूनिक डुप्लिकेट (गैर-अद्वितीय) पहचानकर्ता (यूआईडी) -p, --पासवर्ड PASSWORD नए खाते -r के पासवर्ड को पासवर्ड बनाने की अनुमति देता है, -system एक खाता बनाता है system -R, --root CHROOT_DIR डायरेक्टरी को chroot में -s, --shell CONSOLE ऐक्सेस कंसोल ऑफ़ द न्यू अकाउंट -u, - यूआईडी यूआईडी आईडेंटिफ़ायर ऑफ़ द न्यू अकाउंट -U, --user-group createउपयोगकर्ता -Z, --selinux- उपयोगकर्ता USER_SE के समान नाम वाला एक समूह SELinux उपयोगकर्ता के लिए निर्दिष्ट उपयोगकर्ता का उपयोग करता है [रूट @ linuxbox ~] # उपयोगकर्ता -h # उपयोगकर्ता के खाते और संबंधित फ़ाइलों को हटाएं उपयोग मोड: userdel [विकल्प] USER विकल्प: -f, --फोर्स कुछ क्रियाओं को विफल कर देता है जो अन्यथा विफल हो जाती हैं। जैसे कि उपयोगकर्ता को हटाना अभी भी लॉग इन या फाइलों में, भले ही उपयोगकर्ता -एच के स्वामित्व में न हो, --help इस संदेश को प्रदर्शित करता है मदद और फिनिश -r, --remove होम डायरेक्टरी और मेलबॉक्स -R को हटा दें, --root CHROOT_DIR डायरेक्टरी को -Z में chroot करने के लिए, --selinux-user उपयोगकर्ता के लिए किसी भी SELinux यूजर मैपिंग को हटा दें [रूट @ linuxbox ~] # usermod -h # एक उपयोगकर्ता खाता संशोधित करें उपयोग कैसे करें: usermod [विकल्प] USER विकल्प: -c, - GECOS फ़ील्ड के नए मूल्य, -d, -home PERSONAL_DIR नए उपयोगकर्ता की नई होम -e, - Dexedired EXPIRED_DATE की समाप्ति तिथि निर्धारित करता है EXPIRED_DATE -f को खाता, - सक्रिय निष्क्रिय खाता निष्क्रिय होने के बाद खाता समय समाप्त हो जाता है, खाता -g, --gid समूह नए उपयोगकर्ता खाते के लिए ग्रुप का उपयोग करने के लिए -G, पूरक समूहों की -Groups समूह सूची, -a, - उपयोगकर्ता को अन्य समूहों से हटाने के बिना -G विकल्प द्वारा बताए गए पूरक GROUPS के लिए उपयोगकर्ता को जोड़ें, -h, इस सहायता संदेश को प्रदर्शित करें और -l, -login NAME को फिर से उपयोगकर्ता -L के लिए नाम दें, - लॉक लॉक उपयोगकर्ता खाता -m, - होम डायरेक्टरी की होम-डायरेक्शन कंटेंट को नई डायरेक्टरी (केवल -d के साथ संयोजन में उपयोग करें) -o, -ऑन-यूनिक डुप्लिकेट यूआईडी (यूनिक नहीं) -p, - का उपयोग करने की अनुमति देता है -पासवर्ड PASSWORD नए खाते के लिए एन्क्रिप्टेड पासवर्ड का उपयोग करें -R, --root CHR OOT_DIR निर्देशिका को -s, -shell को नए एक्सेस कंसोल के लिए उपयोग करने के लिए उपयोगकर्ता खाते -u, - UID नए उपयोगकर्ता खाते के लिए UID का उपयोग करता है -U, -unlock उपयोगकर्ता खाते को अनलॉक करता है -Z, --selinux-user उपयोगकर्ता खाते के लिए नया SELinux उपयोगकर्ता मानचित्रण खोज रहा है

डेबियन में कमांड करता है

डेबियन के बीच अंतर करता है उपयोगकर्ता y उपयोगकर्ता जोड़ें। अनुशंसा करता है कि सिस्टम व्यवस्थापक उपयोग करते हैं उपयोगकर्ता जोड़ें.

रूट @ sysadmin: / होम / xeon # उपयोगकर्ता जोड़ें -h # सिस्टम में एक उपयोगकर्ता जोड़ें रूट @ sysadmin: / होम / xeon # समूह जोड़ें -h # सिस्टम में एक समूह जोड़ें Adduser [--hh DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] - --gecos GECOS [--ingroup ग्रुप | --gid ID] [--disabled-password] [--disabled-login] USER एक सामान्य उपयोगकर्ता एड्यूसर जोड़ें - सिस्टेम [--home डाइरेक्टरी] [--shell शेल] [--no-create-home]] --आईडी आईडी] [--gecos GECOS] [--group | --िंगग्रुप ग्रुप | --gid ID] [--disabled-password] [--disabled-login] USER सिस्टम एड्यूसर से एक उपयोगकर्ता जोड़ें --group [--gid ID] ग्रुप ऐडग्रुप [--gid ID] ग्रुप उपयोगकर्ताओं का एक समूह जोड़ें addgroup --system [--gid ID] ग्रुप सिस्टम एड्यूसर से एक समूह जोड़ें USER GROUP एक मौजूदा उपयोगकर्ता को एक मौजूदा समूह के सामान्य विकल्पों में जोड़ें: --quiet | -q मानक आउटपुट पर प्रक्रिया की जानकारी प्रदर्शित नहीं करता है --फोर्स-बैडनाम उपयोगकर्ता नाम को अनुमति देता है जो कॉन्फ़िगरेशन चर NAME_REGEX --help से मेल नहीं खाता है। -उपयोग संदेश --version | -v संस्करण संख्या और कॉपीराइट --conf | -c फ़ाइल कॉन्फ़िगरेशन फ़ाइल के रूप में फ़ाइल का उपयोग करें रूट @ sysadmin: / होम / xeon # deluser -h # सिस्टम से एक सामान्य उपयोगकर्ता निकालें रूट @ sysadmin: / होम / xeon # प्रलाप -h # सिस्टम से एक सामान्य समूह निकालें deluser USER सिस्टम उदाहरण से एक सामान्य उपयोगकर्ता को हटा देता है: deluser miguel --remove-home उपयोगकर्ता की होम डायरेक्टरी और मेल कतार को हटा देता है। --remove-all-files उपयोगकर्ता के स्वामित्व वाली सभी फ़ाइलों को हटा देता है। -बैकअप हटाने से पहले फ़ाइलों का बैकअप लें। --सहायता करना बैकअप के लिए गंतव्य निर्देशिका। वर्तमान निर्देशिका डिफ़ॉल्ट रूप से उपयोग की जाती है। - सिस्टम केवल तभी हटाता है जब आप सिस्टम उपयोगकर्ता हैं। डेलग्रुप ग्रुप डेल्यूसर - ग्रुप ग्रुप एक ग्रुप को सिस्टम उदाहरण से हटाता है: डेल्यूसर - ग्रुप ग्रुप स्टूडेंट्स - सिस्टम तभी हटाता है जब यह सिस्टम से ग्रुप होता है। - केवल-अगर-खाली केवल तभी हटा दें जब उनके पास अधिक सदस्य न हों। deluser USER ग्रुप उपयोगकर्ता को समूह के उदाहरण से हटाता है: deluser miguel छात्रों को सामान्य विकल्प: --quiet | -q stdout --help पर प्रक्रिया की जानकारी न दें -उपयोग संदेश --version | -v संस्करण संख्या और कॉपीराइट --conf | -c फ़ाइल कॉन्फ़िगरेशन फ़ाइल के रूप में फ़ाइल का उपयोग करें

नीतियाँ

उपयोगकर्ता खाते बनाते समय हमें दो प्रकार की नीतियों पर विचार करना चाहिए:

- उपयोगकर्ता खाता नीतियाँ

- पासवर्ड उम्र बढ़ने की नीतियां

उपयोगकर्ता खाता नीतियाँ

व्यवहार में, उपयोगकर्ता खाते की पहचान करने वाले मूलभूत घटक हैं:

- उपयोगकर्ता खाता नाम - उपयोगकर्ता लॉग इन, नाम और उपनाम नहीं।

- यूज़र आईडी - यूआईडी.

- मुख्य समूह जिसके पास यह है - GID.

- कुंजिका - पासवर्ड.

- पहुँच परमिट - पहुंच की अनुमति.

उपयोगकर्ता खाता बनाते समय विचार करने वाले मुख्य कारक हैं:

- उस समय की जितनी राशि उपयोगकर्ता के पास फ़ाइल सिस्टम और संसाधनों तक होगी।

- सुरक्षा कारणों से समय-समय पर उपयोगकर्ता को अपना पासवर्ड बदलना होगा।

- लॉगिन -login- समय की राशि सक्रिय रहेगी।

इसके अलावा, जब किसी उपयोगकर्ता को असाइन किया जाता है यूआईडी y पासवर्ड, हमें इस बात का ध्यान रखना चाहिए कि:

- पूर्णांक मान यूआईडी यह अद्वितीय होना चाहिए और नकारात्मक नहीं होना चाहिए।

- El पासवर्ड यह पर्याप्त लंबाई और जटिलता का होना चाहिए, ताकि इसे समझना मुश्किल हो।

पासवर्ड उम्र बढ़ने की नीतियां

एक लिनक्स सिस्टम पर, पासवर्ड उपयोगकर्ता का डिफ़ॉल्ट समय समाप्त होने पर असाइन नहीं किया जाता है। यदि हम पासवर्ड एजिंग नीतियों का उपयोग करते हैं, तो हम डिफ़ॉल्ट व्यवहार को बदल सकते हैं और उपयोगकर्ताओं को बनाते समय, परिभाषित नीतियों को ध्यान में रखा जाएगा।

व्यवहार में, पासवर्ड की आयु निर्धारित करते समय विचार करने के दो कारक हैं:

- सुरक्षा।

- उपयोगकर्ता की सुविधा।

एक पासवर्ड अधिक सुरक्षित है इसकी समाप्ति अवधि कम है। अन्य उपयोगकर्ताओं के लिए इसके लीक होने का कम जोखिम है।

पासवर्ड एजिंग नीतियों को स्थापित करने के लिए, हम कमांड का उपयोग कर सकते हैं पीछा करना:

[रूट @ linuxbox ~] # चेज उपयोग मोड: chage [विकल्प] USER विकल्प: -d, - Least_DAY, LAST_DAY -E के अंतिम पासवर्ड परिवर्तन के दिन को सेट करता है, - CAD_DATE को CAD_DATE को समाप्ति तिथि निर्धारित करता है, --help यह सहायता संदेश प्रदर्शित करता है और समाप्त हो जाता है -I, - एक्टिव इनएक्टिव एक्सपायरी डेट के बाद के दिनों के बाद खाते को निष्क्रिय कर देता है -l, --लिस्ट खाते की उम्र की जानकारी दिखाता है -m, - MINDAYS MIN_DAYS -M को पासवर्ड बदलने से पहले न्यूनतम दिनों की संख्या निर्धारित करता है, - मैक्समैक्स MAX_DAYS, MAX_DAYS -R को पासवर्ड बदलने से पहले अधिकतम दिनों की संख्या निर्धारित करता है, -root CHROOT_DIR निर्देशिका को chWot में -W पर ले जाता है, --warndays WARNING_DAYS DAYS_NOTICE को समाप्ति की सूचना के दिन निर्धारित करता है

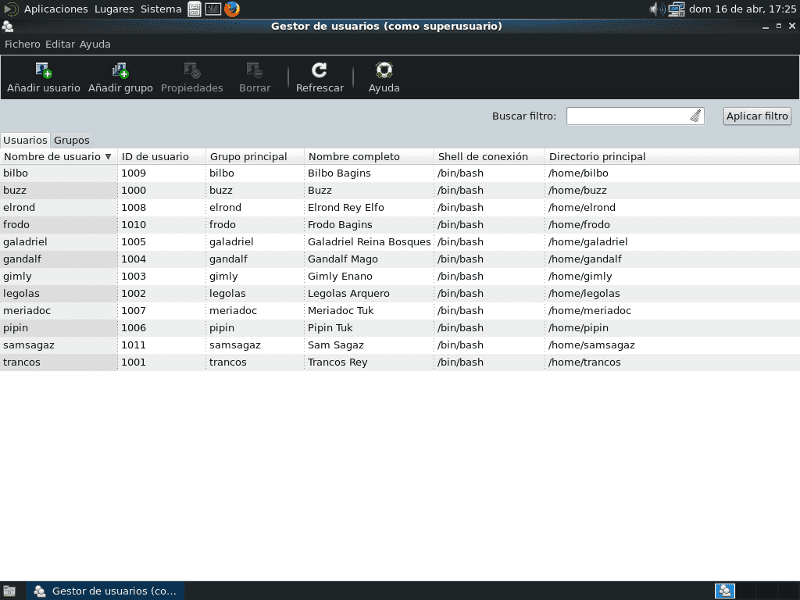

पिछले लेख में हमने कई उपयोगकर्ताओं को एक उदाहरण के रूप में बनाया था। यदि हम उपयोगकर्ता के खाते के आयु मानों को जानना चाहते हैं लॉग इन गलाड्रियल:

[रूट @ लाइनक्सबॉक्स ~] # चेज - लिस्ट गैलाड्रील अंतिम पासवर्ड परिवर्तन: अप्रैल 21, 2017 पासवर्ड की समय सीमा समाप्त: कभी निष्क्रिय पासवर्ड: कभी खाता समाप्त नहीं: पासवर्ड बदलने के बीच कभी न्यूनतम दिन नहीं: 0 पासवर्ड बदलने के बीच अधिकतम दिन: 99999 पहले सूचना के दिनों की संख्या पासवर्ड की समय सीमा समाप्त: 7

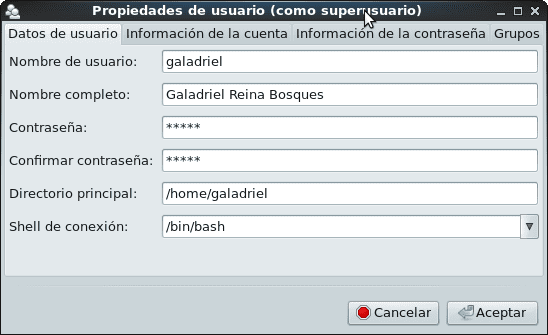

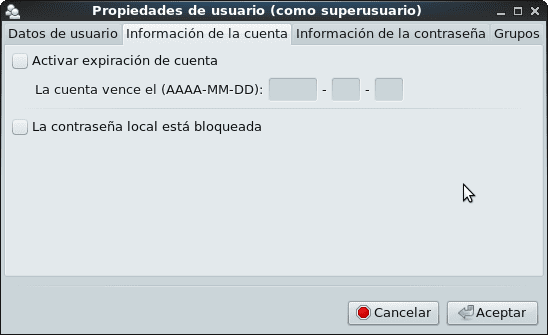

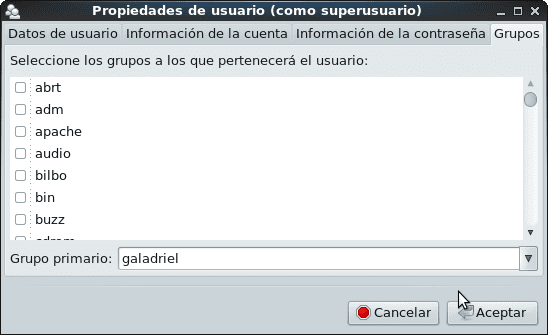

ये डिफ़ॉल्ट मान थे जो सिस्टम के पास थे जब हमने आलेखीय प्रशासन उपयोगिता "उपयोगकर्ता और समूह" का उपयोग करके उपयोगकर्ता खाता बनाया था:

पासवर्ड उम्र बढ़ने की चूक को बदलने के लिए, फ़ाइल को संपादित करने की सिफारिश की जाती है /etc/login.defs y हमारे द्वारा आवश्यक मानों की न्यूनतम राशि को संशोधित करें। उस फ़ाइल में हम केवल निम्न मान बदलेंगे:

# पासवर्ड उम्र बढ़ने पर नियंत्रण: # # PASS_MAX_DAYS अधिकतम दिनों में एक पासवर्ड का उपयोग किया जा सकता है। # PASS_MIN_DAYS पासवर्ड परिवर्तन के बीच अनुमत न्यूनतम दिनों की संख्या। # PASS_MIN_LEN न्यूनतम स्वीकार्य पासवर्ड लंबाई। # PASS_WARN_AGE पासवर्ड समाप्त होने से पहले दी गई चेतावनी की संख्या। # PASS_MAX_DAYS 99999 #! 273 से अधिक वर्ष! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

मूल्यों के लिए हमने अपने मानदंड और आवश्यकताओं के अनुसार चुना:

PASS_MAX_DAYS 42 # 42 लगातार दिन आप उपयोग कर सकते हैं पासवर्ड PASS_MIN_DAYS 0 # पासवर्ड को किसी भी समय बदला जा सकता है PASS_MIN_LEN 8 # न्यूनतम पासवर्ड लंबाई PASS_WARN_AGE 7 # दिनों की संख्या समाप्त होने से पहले सिस्टम आपको # पासवर्ड बदलने की चेतावनी देता है।

हम शेष फ़ाइल को वैसे ही छोड़ देते हैं जैसे हम दूसरे मापदंडों को नहीं बदलने की सलाह देते हैं जब तक कि हम अच्छी तरह से नहीं जानते कि हम क्या कर रहे हैं।

नए उपयोगकर्ता बनाते समय नए मानों को ध्यान में रखा जाएगा। यदि हम पहले से ही निर्मित उपयोगकर्ता के पासवर्ड को बदलते हैं, तो न्यूनतम पासवर्ड लंबाई का मान सम्मान किया जाएगा। अगर हम कमांड का उपयोग करते हैं पासवर्ड ग्राफिकल यूटिलिटी के बजाय और हम लिखते हैं कि पासवर्ड «legolas17«, सिस्टम ग्राफिक उपकरण« उपयोगकर्ताओं और समूहों »की तरह शिकायत करता है और यह जवाब देता है कि«किसी तरह पासवर्ड उपयोगकर्ता नाम पढ़ता है»हालांकि अंत में मैं उस कमजोर पासवर्ड को स्वीकार करता हूं।

[root @ linuxbox ~] # पासवार्ड लेगोलस लेगोलास उपयोगकर्ता का पासवर्ड बदलना। नया पासवर्ड: धनुराशि # 7 अक्षरों से कम है INCORRECT PASSWORD: पासवर्ड 8 अक्षरों से कम है नया पासवर्ड लिखें: legolas17 पासवर्ड मेल नहीं खाते। # तार्किक अधिकार? नया पासवर्ड: legolas17 प्रोत्साहन पासवर्ड: किसी तरह पासवर्ड उपयोगकर्ता के नाम को पढ़ता है नए पासवर्ड को फिर से लिखें: legolas17 पासवार्ड: सभी प्रमाणीकरण टोकन सफलतापूर्वक अपडेट किए गए थे.

हम एक पासवर्ड घोषित करने की "कमजोरी" को शामिल करते हैं जिसमें शामिल है लॉग इन उपयोगकर्ता। यह एक गैर-अनुशंसित अभ्यास है। सही तरीका होगा:

[root @ linuxbox ~] # पासवार्ड लेगोलस लेगोलास उपयोगकर्ता का पासवर्ड बदलना। नया पासवर्ड: उच्च पर्वत01 नया पासवर्ड दोबारा टाइप करें: उच्च पर्वत01 पासवार्ड: सभी प्रमाणीकरण टोकन सफलतापूर्वक अपडेट किए गए थे.

के समाप्ति मूल्यों को बदलने के लिए पासवर्ड de गलाड्रियल, हम चेज कमांड का उपयोग करते हैं, और हमें केवल का मान बदलना है PASS_MAX_DAYS 99999 से 42:

[रूट @ लाइनक्सबॉक्स ~] # चेज -एम ४२ गैलाड्रील

[रूट @ लिनेक्सबॉक्स ~] # चेज-एल गैलाड्रील

अंतिम पासवर्ड परिवर्तन: अप्रैल 21, 2017 पासवर्ड की समय सीमा समाप्त: जून 02, 2017 निष्क्रिय पासवर्ड: कभी खाता समाप्त नहीं होता है: पासवर्ड बदलने के बीच कभी न्यूनतम दिन नहीं: 0 पासवर्ड बदलने के बीच अधिकतम दिन: 42

पासवर्ड समाप्त होने से पहले नोटिस के दिनों की संख्या: 7

और इसी तरह, हम पहले से बनाए गए उपयोगकर्ताओं के पासवर्ड और उनके समाप्ति मानों को मैन्युअल रूप से बदल सकते हैं, ग्राफिकल टूल «उपयोगकर्ता और समूह», या एक स्क्रिप्ट का उपयोग करके - लिपि यह कुछ गैर-संवादात्मक कार्यों को स्वचालित करता है।

- इस तरह, अगर हम सुरक्षा के बारे में सबसे सामान्य प्रथाओं द्वारा अनुशंसित नहीं किए जाने वाले तरीके से सिस्टम के स्थानीय उपयोगकर्ताओं को बनाते हैं, तो हम अधिक पीएएम-आधारित सेवाओं को लागू करने से पहले उस व्यवहार को बदल सकते हैं।.

यदि हम उपयोगकर्ता बनाते हैं और ल्यूइन साथ लॉग इन «और ल्यूइन"और पासवर्ड"एलपासवर्ड»हम निम्नलिखित परिणाम प्राप्त करेंगे:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin उपयोगकर्ता anduin का पासवर्ड बदलना। नया पासवर्ड: एलपासवर्ड INCORRECT PASSWORD: पासवर्ड शब्दकोश सत्यापन पास नहीं करता है - यह शब्दकोश में एक शब्द पर आधारित है। नया पासवर्ड दोबारा टाइप करें: एलपासवर्ड पासवार्ड - सभी प्रमाणीकरण टोकन सफलतापूर्वक अपडेट किए गए थे।

दूसरे शब्दों में, सिस्टम एक पासवर्ड की कमजोरियों को इंगित करने के लिए पर्याप्त रचनात्मक है।

[root @ linuxbox ~] # passwd anduin उपयोगकर्ता anduin का पासवर्ड बदलना। नया पासवर्ड: उच्च पर्वत02 नया पासवर्ड दोबारा टाइप करें: उच्च पर्वत02 पासवार्ड - सभी प्रमाणीकरण टोकन सफलतापूर्वक अपडेट किए गए थे।

नीति सारांश

- जाहिर है, पासवर्ड जटिलता नीति, साथ ही न्यूनतम 5 वर्णों की लंबाई, CentOS में डिफ़ॉल्ट रूप से सक्षम है। डेबियन पर, जटिल चेक सामान्य उपयोगकर्ताओं के लिए काम करता है जब वे कमांड को लागू करके अपना पासवर्ड बदलने की कोशिश करते हैं पासवर्ड। उपयोगकर्ता के लिए जड़, कोई डिफ़ॉल्ट सीमाएँ नहीं हैं।

- विभिन्न विकल्पों को जानना महत्वपूर्ण है जिन्हें हम फ़ाइल में घोषित कर सकते हैं /etc/login.defs कमांड का उपयोग करना आदमी login.defs.

- इसके अलावा, फ़ाइलों की सामग्री की जाँच करें / etc / डिफ़ॉल्ट / useradd, और डेबियन में भी /etc/adduser.conf.

सिस्टम उपयोगकर्ता और समूह

ऑपरेटिंग सिस्टम को स्थापित करने की प्रक्रिया में, उपयोगकर्ताओं और समूहों की एक पूरी श्रृंखला बनाई जाती है, जो एक साहित्य को मानक उपयोगकर्ता और दूसरा सिस्टम उपयोगकर्ता कहते हैं। हम उन्हें सिस्टम उपयोगकर्ता और समूह कहना पसंद करते हैं।

एक नियम के रूप में, सिस्टम उपयोगकर्ताओं को ए यूआईडी <1000 और आपके खातों का उपयोग ऑपरेटिंग सिस्टम के विभिन्न अनुप्रयोगों द्वारा किया जाता है। उदाहरण के लिए, उपयोगकर्ता खाता «स्क्वीडस्क्वीड कार्यक्रम द्वारा उपयोग किया जाता है, जबकि «lp» खाता शब्द या पाठ संपादकों से मुद्रण प्रक्रिया के लिए उपयोग किया जाता है।

यदि हम उन उपयोगकर्ताओं और समूहों को सूचीबद्ध करना चाहते हैं, तो हम इसे कमांड का उपयोग करके कर सकते हैं:

[रूट @ linuxbox ~] # बिल्ली / आदि / पासवार्ड [रूट @ linuxbox ~] # बिल्ली / आदि / समूह

यह सिस्टम के उपयोगकर्ताओं और समूहों को संशोधित करने के लिए बिल्कुल भी अनुशंसित नहीं है। 😉

इसके महत्व के कारण, हम दोहराते हैं कि CentOS में, FreeBSD, और अन्य ऑपरेटिंग सिस्टम, सिस्टम-समूह बनाया जाता है पहिया के रूप में उपयोग करने की अनुमति देने के लिए जड़ केवल उस समूह से संबंधित सिस्टम उपयोगकर्ताओं के लिए। पढ़ें /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, और /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html। डेबियन एक समूह को शामिल नहीं करता है पहिया.

उपयोगकर्ता और समूह खातों का प्रबंधन

उपयोगकर्ता और समूह खातों को प्रबंधित करने का तरीका जानने का सबसे अच्छा तरीका है:

- ऊपर सूचीबद्ध आदेशों के उपयोग का अभ्यास, अधिमानतः एक आभासी मशीन में और से पहले चित्रमय उपकरण का उपयोग करने के लिए।

- मैनुअल परामर्श या मैन पेज इंटरनेट पर किसी भी अन्य जानकारी की खोज करने से पहले प्रत्येक कमांड।

अभ्यास सत्य की सर्वोत्तम कसौटी है.

सारांश

अब तक, स्थानीय उपयोगकर्ता और समूह प्रबंधन के लिए समर्पित एक भी लेख पर्याप्त नहीं है। प्रत्येक प्रशासक द्वारा प्राप्त ज्ञान की डिग्री इस और अन्य संबंधित विषयों के बारे में सीखने और गहरा करने में व्यक्तिगत रुचि पर निर्भर करेगी। यह उन सभी पहलुओं के साथ समान है जो हमने लेखों की श्रृंखला में विकसित किए हैं एसएमई नेटवर्क। उसी तरह से आप इस संस्करण का पीडीएफ में आनंद ले सकते हैं यहां

अगली डिलीवरी

हम स्थानीय उपयोगकर्ताओं के खिलाफ प्रमाणीकरण के साथ सेवाओं को लागू करना जारी रखेंगे। फिर हम प्रोग्राम के आधार पर एक त्वरित संदेश सेवा स्थापित करेंगे छंदशास्र.

जल्द मिलते हैं!

नमस्कार, महान लेख, मैं आपसे पूछता हूं कि मैं कहां काम करता हूं, प्रिंटर बहुत साझा किए जाते हैं, समस्या कप में है, कभी-कभी यह लटका होता है और वे प्रिंट नहीं कर सकते क्योंकि मैं उन्हें इसे फिर से शुरू करने की अनुमति दे सकता हूं (क्योंकि ज्यादातर समय हम काम कर रहे हैं अन्य क्षेत्रों में) पासवर्ड रूट दिए बिना ही मैंने पाया कि इसे बदलना है ताकि एक विशिष्ट उपयोगकर्ता इसे फिर से शुरू कर सके।

पहले से ही आपको बहुत बहुत धन्यवाद.

अभिवादन HO2GI! उदाहरण के लिए, मान लें कि उपयोगकर्ता Legolas आप निश्चित रूप से कमांड का उपयोग करके, केवल CUPS सेवा को पुनः आरंभ करने की अनुमति देना चाहते हैं sudo, जो स्थापित किया जाना चाहिए:

[रूट @ linuxbox ~] # विडो

Cmnd उर्फ विनिर्देश

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups पुनः आरंभ करें

उपयोगकर्ता विशेषाधिकार विनिर्देश

रूट ऑल = (ALL: ALL) ऑल

लेगोल्स ऑल = RESTARTCUPS

फ़ाइल में किए गए परिवर्तनों को सहेजें sudoers। उपयोगकर्ता के रूप में लॉगिन करें लेगोलास:

लेगोलास @ linuxbox: ~ $ sudo /etc/init.d/squid पुनः लोड करें

[सुडोल] लेग्स के लिए पासवर्ड:

Sorry, user legolas is not allowed to execute ‘/etc/init.d/postfix reload’ as root on linuxbox.desdelinux।पंखा।

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups पुनः आरंभ करें

[सुडोल] लेग्स के लिए पासवर्ड:

[ठीक] कॉमन यूनिक्स प्रिंटिंग सिस्टम को फिर से शुरू करना: कपल्ड।

मुझे माफ कर दो अगर प्रॉम्प्ट CentOS पर अलग है, क्योंकि मैं क्या मैं सिर्फ डेबियन Wheezy पर द्वारा निर्देशित किया गया था। ;-)। मैं अभी कहां हूं, मेरे पास हाथ पर कोई सेंटोस नहीं है।

दूसरी ओर, यदि आप अन्य सिस्टम उपयोगकर्ताओं को पूर्ण CUPS प्रशासक के रूप में जोड़ना चाहते हैं - वे इसे गलत तरीके से कॉन्फ़िगर कर सकते हैं - आप उन्हें समूह के सदस्य बनाते हैं एक प्रकार का वृक्ष, जो जब आप CUPS स्थापित करते हैं तो बनाया जाता है।

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

महान धन्यवाद एक हजार फिको मैं इसे अभी कोशिश करूँगा।

HO2GI, CentOS / Red -Hat में यह होगा:

[रूट @ linuxbox ~] # विडो

सेवाएँ

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl पुनरारंभ कप, / usr / bin / systemctl स्थिति कप

रूट को किसी भी कमांड को कहीं भी चलाने की अनुमति दें

रूट ऑल = (ऑल) ऑल

लेगोल्स ऑल = RESTARTCUPS

परिवर्तनों को सुरक्षित करें

[root @ linuxbox ~] # बाहर निकलें

buzz @ sysadmin: ~ $ ssh लेगोलस @ linuxbox

legolas @ linuxbox का पासवर्ड:

[लेगोलास @ linuxbox ~] $ sudo systemctl पुनरारंभ कप

हमें विश्वास है कि आपको स्थानीय प्रणाली से सामान्य व्याख्यान प्राप्त हुए हैं

प्रशासक। यह आमतौर पर इन तीन चीजों को उबालता है:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[सुडोल] लेग्स के लिए पासवर्ड:

[लेगोलास @ लिनेक्सबॉक्स ~] $ सुडो सिस्टेक्टल स्टेटस कप

● cups.service - CUPS प्रिंटिंग सर्विस

भरी हुई: भरी हुई (/us/lib/systemd/system/cups.service; सक्षम; विक्रेता पूर्व निर्धारित:

सक्रिय: मार्च 2017-04-25 22:23:10 EDT के बाद से सक्रिय (चल रहा); 6s पहले

मुख्य पीआईडी: 1594 (कपाट)

सीग्रुप: /system.slice/cups.service

└─1594 / usr / sbin / cupd -f

[लेगोलास @ लाइनक्सबॉक्स ~] $ sudo systemctl पुनरारंभ squid.service

क्षमा करें, उपयोगकर्ता लेगोल्स को linuxbox पर रूट के रूप में '/ bin / systemctl पुनरारंभ squid.service' निष्पादित करने की अनुमति नहीं है।

[लेगोलस @ linuxbox ~] $ निकास