कुछ समय पहले मैं विस्तार से बताया 22 के अलावा किसी अन्य पोर्ट पर काम करने के लिए SSH सेवा को कैसे कॉन्फ़िगर करें, जो डिफ़ॉल्ट पोर्ट है। इसका उद्देश्य यह था कि सभी बॉट, एसएसएच पर क्रैकिंग हमले डिफ़ॉल्ट रूप से पोर्ट 22 (जो मैं दोहराता हूं, डिफ़ॉल्ट है) के लिए हैं, इसलिए पोर्ट को बदलने से हम अधिक सुरक्षा प्राप्त करेंगे।

लेकिन, अगर मैं एसएसएच को किसी अन्य पोर्ट पर कॉन्फ़िगर करना चाहता हूं लेकिन एसएसएच को पोर्ट 22 पर भी रखना चाहता हूं तो क्या करूं? अर्थात्, सर्वर को एक से अधिक पोर्ट पर SSH की आवश्यकता होती है, उदाहरण के लिए मान लें कि 22 पर और 9122 पर भी

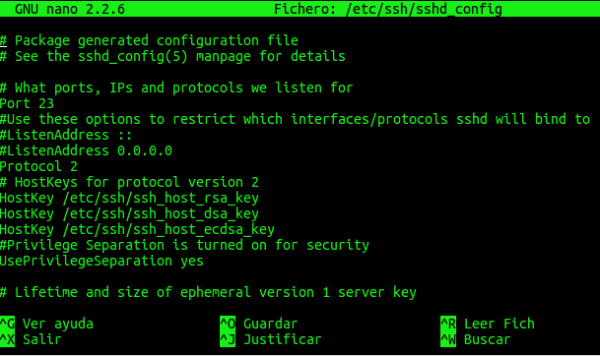

ऐसा करने के लिए हम SSH डेमॉन की कॉन्फ़िगरेशन फ़ाइल को संशोधित करते हैं:

nano /etc/ssh/sshd_config

वहां हम कुछ इस तरह देखेंगे:

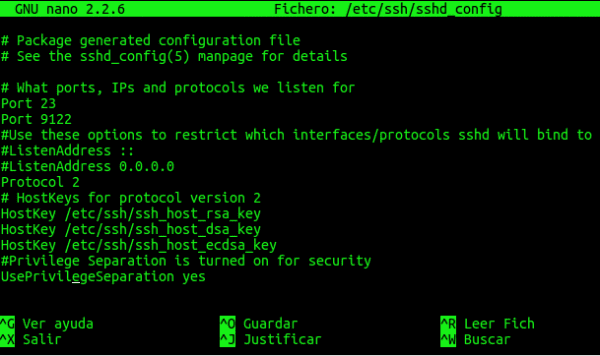

आप देखेंगे कि पंक्ति 5 में कुछ ऐसा है जो कहता है: "पोर्ट 22", ठीक है, हमें बस नीचे उस पंक्ति को डुप्लिकेट करना होगा और पोर्ट नंबर बदलना होगा। दूसरे शब्दों में, हमारी SSH सेवा को 9122 के माध्यम से भी काम करने के लिए हमें इसे इस तरह छोड़ना होगा:

फिर हमें सेवा पुनः आरंभ करनी होगी:

service ssh restart

यदि वे आर्क का उपयोग करते हैं तो यह होगा:

systemctl restart sshd

जब आप 22 से भिन्न पोर्ट के माध्यम से कनेक्ट करना चाहते हैं, तो याद रखें, आपको कनेक्शन लाइन में -p $PORT जोड़ना होगा, कुछ इस तरह:

ssh usuario@servidor -p 9122

वैसे, मैं आपको पहले से sshd_config फ़ाइल की समीक्षा करने की सलाह देता हूं, इसमें कुछ बहुत दिलचस्प विकल्प हैं 😉

सादर

पोर्ट 22 पर हमलों को रोकने के लिए डिफ़ॉल्ट एसएसएच पोर्ट को बदलने पर अच्छी युक्तियाँ।

मुझे लगता है कि केवल एक बंदरगाह छोड़ा जाना चाहिए... और इसे 22 से अलग होना चाहिए ताकि हमले प्रभावी न हों।

का संबंध है

पढ़ने के लिए धन्यवाद 🙂

मेरे नवीनतम निष्कर्ष हैं:

PermitRootLogin no

y

अनुमति उपयोगकर्ता जॉन जैक चेस्टर... वगैरह

इसके साथ मैं क्रैकिंग की संभावनाओं को बहुत सीमित कर देता हूं, यदि आप एक अच्छा आईपीटेबल्स जोड़ते हैं... ठीक है, हमारा काम हो गया।

वास्तव में, मैं पोर्टनॉकिंग 😀 का उपयोग करना पसंद करता हूं

हमेशा की तरह KZKG^गारा, SSH पर आपके लेख उत्कृष्ट हैं। आपके मार्गदर्शन से हम टर्मिनल के प्रति अपना डर खो रहे हैं

धन्यवाद

ऊऊऊऊऊओह्ह्ह्ह!!!!

बहुत अच्छा लेख, जंगली !!!

पोर्ट नंबर बदलने के अलावा, हमलावर के विकल्पों को और सीमित करने के लिए USER:PASS के साथ लॉगिन को अक्षम करने की भी सिफारिश की गई है

PasswordAuthentication सं

और निजी/सार्वजनिक कुंजी प्रमाणीकरण का उपयोग करें।

अच्छी पोस्ट।

Salu2