|

लिनक्स का उपयोग अक्सर विंडोज इंस्टॉलेशन को बचाने के लिए किया जाता है ... या हां। क्या एक महान विरोधाभास, ठीक है, मैलवेयर और रूटकिट्स को हटाने के लिए कई मुफ्त उपकरण हैं। आइए देखते हैं उनमें से कुछ। |

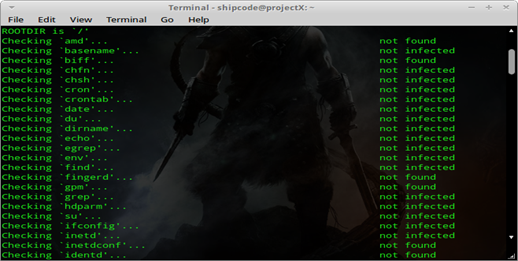

chkrootkit

Chkrootkit या Check Rootkit एक प्रसिद्ध ओपन सोर्स प्रोग्राम है, यह आपके सर्वर या यूनिक्स / लिनक्स सिस्टम पर रूटकिट्स, बॉटनेट्स, मालवेयर आदि के डिजिटलीकरण के लिए उपयोग किया जाने वाला उपकरण है। इस पर परीक्षण किया जाता है: लिनक्स 2.0.x, 2.2.x, 2.4.x, 2.6.x, और 3.xx, फ्रीबीएसडी 2.2.x, 3.x, 4.x, 5.x और 7.x, ओपनबीएसडी 2.x , 3.x और 4.x, 1.6.x नेटबीएसडी, सोलारिस 2.5.1, 2.6, 8.0 और 9.0, एचपी-यूएक्स 11, ट्रू 64, बीएसडीआई और मैक ओएस एक्स। यह उपकरण फोरेंसिक टूल भाग में बैकट्रैक 5 में पूर्व-स्थापित है और एंटी-वायरस।

उबंटू या डेबियन आधारित डिस्ट्रो पर chkrootkit स्थापित करने के लिए, आप टाइप कर सकते हैं:

sudo apt-get install चकरोटकिट

संभावित रूटकिट्स और बैकडोर के लिए सिस्टम की जांच शुरू करने के लिए, कमांड टाइप करें:

सूद चकरोटकिट

रूटकिट हंटर

रूटकिट हंटर या रैकुन्टर, चकरोटकिट के समान एक ओपन सोर्स रूटकिट स्कैनर है जो फोरेंसिक और एंटी-वायरस टूल्स के तहत बैकट्रैक 5 में भी पूर्व-स्थापित है। यह उपकरण रूटकिट्स, बैकसाइड और स्थानीय कारनामों का विश्लेषण करता है जैसे कि परीक्षण: एमडी 5 हैश की तुलना, रूटकिट द्वारा उपयोग की जाने वाली डिफ़ॉल्ट फ़ाइलों की खोज, बायनेरिज़ की गलत फ़ाइल अनुमति, एलकेएम मॉड्यूल में संदिग्ध तारों की खोज और केएलडी, छिपी हुई फ़ाइल खोज और पाठ और बाइनरी फ़ाइलों के भीतर वैकल्पिक स्कैनिंग।

उबुन्टु या डेबियन आधारित डिस्ट्रो पर रोकुन्टर स्थापित करने के लिए, आप टाइप कर सकते हैं:

sudo apt-get install रुख्टर

फ़ाइल सिस्टम स्कैन शुरू करने के लिए, कमांड टाइप करें:

सूद rkhunter - चेक

और यदि आप अपडेट की जांच करना चाहते हैं, तो कमांड चलाएं:

सुडो रुखंटर -अपडेट

Rkhunter के बाद आपके फाइलसिस्टम को स्कैन करना समाप्त हो गया है, सभी परिणाम /var/log/rkhunter.log में लॉग इन हैं।

ClamAV

ClamAV एक लोकप्रिय लिनक्स एंटी-वायरस सॉफ्टवेयर है। यह सबसे प्रसिद्ध लिनक्स एंटीवायरस है जिसमें एक GUI संस्करण है जिसे ट्रोजन, वायरस, मैलवेयर और अन्य घातक खतरों का आसानी से पता लगाने के लिए डिज़ाइन किया गया है। ClamAV को विंडोज, बीएसडी, सोलारिस और यहां तक कि मैकओएसएक्स पर भी इंस्टॉल किया जा सकता है। सुरक्षा अनुसंधान फेलो देजान डी लुकास के पास है एक ट्यूटोरियल ClamAV को कैसे स्थापित करें और कमांड लाइन पर इसके इंटरफेस के साथ कैसे काम करें, इस पर InfoSec Resource Institute पेज पर विस्तृत जानकारी दी गई है।

बॉटहंटर

बोटहंटर बॉटनेट नेटवर्क डायग्नोस्टिक्स पर आधारित एक प्रणाली है जो व्यक्तिगत कंप्यूटर और इंटरनेट के बीच दो संचार प्रवाह के मार्ग का अनुसरण करता है। यह कंप्यूटर साइंस लेबोरेटरी, एसआरआई इंटरनेशनल द्वारा विकसित और अनुरक्षित है, और लिनक्स और यूनिक्स के लिए उपलब्ध है, लेकिन उन्होंने अब एक निजी परीक्षण संस्करण और विंडोज के लिए एक पूर्व-रिलीज़ जारी किया है।

यदि आप इस प्रोग्राम को डाउनलोड करना चाहते हैं तो आप इससे कर सकते हैं यहां । बोटहंटर संक्रमण प्रोफाइल आमतौर पर ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt में पाए जाते हैं।

बोटहंटर 2 वेब.प्लप के लिए उपयोग उदाहरण

perl BotHunter2Web.pl [दिनांक YYYY-MM-DD] -i sampleresults.txt

अवास्ट! लिनक्स होम संस्करण

अवास्ट! लिनक्स होम एडिशन एक एंटीवायरस इंजन है जो मुफ्त में पेश किया जाता है, लेकिन केवल घरेलू उपयोग के लिए और व्यावसायिक उपयोग के लिए नहीं। इसमें एक कमांड लाइन स्कैनर शामिल है और मूल नोट के लेखक के अनुभव के आधार पर, यह कुछ पर्ल आईआरसी बॉट्स का पता लगाता है, जिसमें udpflood और tcpflood फ़ंक्शन जैसे दुर्भावनापूर्ण कार्य होते हैं, और इसके मास्टर या बॉट को चलाने की अनुमति देता है सिस्टम के उपयोग के साथ मनमाना आदेश () पर्ल के लिए फ़ंक्शन।

आप इस एंटीवायरस सॉफ़्टवेयर को डाउनलोड कर सकते हैं यहां .

नियोपीआई

नियोपीआई एक पायथन स्क्रिप्ट है जो टेक्स्ट फ़ाइलों या स्क्रिप्ट के भीतर भ्रष्ट और एन्क्रिप्टेड सामग्री का पता लगाने के लिए उपयोगी है। NeoPI का उद्देश्य वेब शेल में छिपे हुए कोड का पता लगाने में सहायता करना है। NeoPI का विकास फोकस एक ऐसा उपकरण बनाना था जिसका उपयोग अन्य सामान्य हस्ताक्षर- या कीवर्ड-आधारित पहचान विधियों के संयोजन में किया जा सकता है। यह विंडोज और लिनक्स के लिए एक क्रॉस-प्लेटफॉर्म स्क्रिप्ट है। यह न केवल उपयोगकर्ताओं को संभावित बैक डोर का पता लगाने में मदद करता है, बल्कि आईआरसी बॉटनेट, यूडफ्लड शेल, कमजोर स्क्रिप्ट और दुर्भावनापूर्ण टूल जैसी दुर्भावनापूर्ण स्क्रिप्ट भी है।

इस पायथन लिपि का उपयोग करने के लिए, बस इसकी आधिकारिक गितुब साइट से कोड डाउनलोड करें और इसकी निर्देशिका के माध्यम से नेविगेट करें:

git clone https://github.com/Neopingis/NeoPI.git cd NeoPI

ऑरमोन

Ourmon एक खुला स्रोत यूनिक्स-आधारित कार्यक्रम और FreeBSD पर एक आम नेटवर्क पैकेट सूँघने का उपकरण है, लेकिन इसका उपयोग बॉटनेट डिटेक्शन के लिए भी किया जा सकता है क्योंकि Ashis Dash अपने लेख में शीर्षक से बताते हैं 'बोटनेट डिटेक्शन टूल: अवरमोन' क्लबहॉक या चामग पत्रिका में।

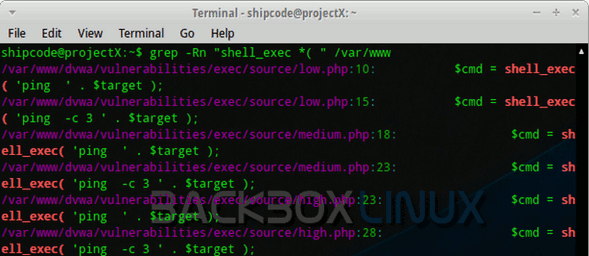

ग्रेप

और अंतिम लेकिन कम से कम नहीं, हमारे पास grep कमांड है, जो कि यूनिक्स और लिनक्स पर एक शक्तिशाली कमांड लाइन टूल है। एक नियमित अभिव्यक्ति से मेल खाने वाली लाइनों के लिए डेटा सेट खोजने और परीक्षण करने के लिए उपयोग किया जाता है। संक्षेप में, इस उपयोगिता को कोड थॉम्पसन द्वारा 3 मार्च, 1973 को यूनिक्स के लिए कोडित किया गया था। आज, Grep का पता लगाने और कष्टप्रद पिछले दरवाजे और दुर्भावनापूर्ण स्क्रिप्ट के लिए भी खोज के लिए जाना जाता है।

जीआरपी का उपयोग कमजोर लिपियों का पता लगाने के लिए भी किया जा सकता है (उदाहरण के लिए, PHP का शेल_सेक्स फ़ंक्शन जो एक जोखिम भरा PHP फ़ंक्शन है जो दूरस्थ कोड निष्पादन या कमांड निष्पादन की अनुमति देता है)। हम ICE या कमांड इंजेक्शन के लिए संभावित PHP फ़ाइलों की जाँच करने के लिए हमारे / var / www निर्देशिका में लाभ के लिए shell_exec () देखने के लिए grep कमांड का उपयोग कर सकते हैं। यहाँ आदेश है:

grep-Rn "shell_exec * (" / var / www

Grep मैन्युअल डिटेक्शन और फॉरेंसिक विश्लेषण के लिए एक अच्छा उपकरण है।

#Avast के बारे में यह भयानक है ... मैंने इसे स्थापित किया है और यह वास्तव में बिल्कुल काम नहीं करता है।

बहुत बढ़िया लेख ... मुझे अन्य उपकरणों की कोशिश करनी चाहिए!

वाह! उत्कृष्ट उपकरण, लेकिन अवास्ट ने मेरे लिए काम नहीं किया है यह केवल पीसी को धीमा करता है और 20 मिनट लेता है। शुरू करना

आर्टिकुलज़ो, पाब्लो P

अच्छा दिन,,

लेख दिलचस्प है, मैं इस विषय में एक नौसिखिया हूं, इसलिए मैं पूछता हूं, पहले विकल्प में आप कहते हैं कि कैसे चकरोटकिट स्थापित करना है, और फिर सिस्टम में संभावित रूटकिट्स और पीछे के दरवाजों की जांच करने की कमान है, और फिर मैं क्या करूं? मैं उन्हें हटाता हूं, उन्हें रद्द करता हूं, उन्हें ब्लॉक करता हूं और यदि हां, तो मैं उन्हें कैसे हटाऊं या अवरुद्ध करूं?

धन्यवाद

अच्छा लेख

हाय, आई एम फेडे, मैं आपके बहुत उपयोगी पेज पर हूं, लंबे समय तक लाइव लिनक्स और दुनिया भर के हजारों प्रोग्रामर और हैकर्स के लिए मुफ्त सॉफ्टवेयर धन्यवाद। धन्यवाद TOUSVALD, रिचर्ड STALLMAN, ERICK RAIMOND और कई अन्य, आपको जल्द ही देखते हैं और THANK YOU के नामों में गलतियों के लिए क्षमा चाहते हैं।

मुझे कुछ समझ नहीं आ रहा है कमबख्त माँ!

देखिए, मुझे बहुत समझ में नहीं आता, लेकिन दूसरी टिप्पणी ने कहा कि यह अच्छा था। क्लैम एवी इसके अलावा कि इसका एक ट्यूटोरियल है, मुझे लगता है कि यह कोशिश करना सबसे अच्छा है, है ना? एक्सडी

डिबेकट्रॉट (https://www.elstel.org/debcheckroot/) इस सूची में elstel.org से गायब है। वर्तमान में रूटकिट्स को स्पॉट करने के लिए यह सबसे अच्छा उपकरण है। रूखंटर और चकरोटिटक जैसे अधिकांश कार्यक्रम किसी रूटकिट का पता नहीं लगा सकते हैं जैसे ही इसे थोड़ा संशोधित किया गया है। debcheckroot अलग है। यह पैकेज हेडर के खिलाफ हर स्थापित फ़ाइल के sha256sum की तुलना करता है।