|

A fájlok, szövegek stb. Titkosítása vagy titkosítása Ez egy olyan eszköz, amelyről minden Linux-felhasználónak tudnia kell, és amelyet sajnos kevesen ismernek és használnak napi szinten. Ez különösen akkor szembetűnő, ha a Linux "biztonságos operációs rendszer" hírnevét vesszük figyelembe; Ez még egy eszköz, amelyet a Linux kéznél tud nyújtani a biztonságának javítása érdekében. Miért nem használod? Tudatlanságból? Nos, ez a bejegyzés kitölti ezt a "hiányt"Az információk titkosításához a legegyszerűbb módszer a GNU Adatvédelmi Gárda (GPG). Ez a mini útmutató leírja telepítését és kezelését az Ubuntuban tetőtől talpig. Majdnem 2 napig tartott, míg megírtam, ezért remélem, hogy hasznosnak találja. |

Hogyan működik a GPG

A GPG egy hibrid rendszert használ, amely ötvözi a szimmetrikus és az aszimmetrikus titkosítást.

Az aszimmetrikus titkosítás mindig működik az a-val kulcspár. Egyikük te leszel "nyilvános" kulcs a másik pedig te "privát" kulcs. Ahogy a neve is jelzi, a nyilvános kulcs azoknak adható, akiknek titkosított üzeneteket szeretne küldeni, és nincs veszély, ha valaki más meglátja, ráadásul általában a nyilvános szervereken teszik közzé a hozzáférés megkönnyítése érdekében; A privát kulcsnak titkosnak kell lennie, és nem kell senkivel megosztania. A legszebb az egészben, hogy amint az alábbiakban látni fogjuk, mindkét kulcsot közvetlenül a GPG hozza létre az Ön személyes adatai alapján. Az utolsó lépés a két kulcs "lezárása" egy "jelszóval". Végül az egyetlen jelszó, amelyre emlékeznie kell, a "jelszó".

Tiszta továbbadás, köszönhetően a aszimmetrikus titkosítás, Ha a feladó a címzett nyilvános kulcsát használja az üzenet titkosításához, miután titkosították, csak a címzett privát kulcsa képes visszafejteni ezt az üzenetet, mivel csak ők ismerik ezt. Ezért az üzenet elküldésének bizalmas kezelése megvalósul: a címzetten kívül senki sem tudja visszafejteni. Ha a kulcspár tulajdonosa a titkos kulcsával titkosítja az üzenetet, akkor bárki visszafejtheti azt a nyilvános kulcsával. Ebben az esetben tehát a feladó azonosítása és hitelesítése megvalósul., mivel ismert, hogy csak ő használhatta a magánkulcsát (hacsak valaki nem lophatta el).

Egy utolsó megjegyzés, amelyet érdekesnek tartok megemlíteni, hogy aszimmetrikus cifrákat találtak ki annak érdekében teljesen kerülje a kulcscsere problémáját szimmetrikus rejtjelek. Nyilvános kulcsok esetén nem szükséges, hogy a feladó és a címzett megállapodjon a használni kívánt kulcsban. Csak arra van szükség, hogy a titkos kommunikáció megkezdése előtt a feladó megszerezze a címzett nyilvános kulcsának másolatát. Sőt, ugyanazt a nyilvános kulcsot mindenki használhatja, aki kommunikálni akar a tulajdonosával.

Mennyire biztonságos a GPG?

El algoritmus által használt GPG is DSA / ElGamal, mivel "ingyenes" és nem tartozik rá "szabadalmaztatott" szabadalmak.

Tekintettel a kulcs hossza, a felhasználói igényektől függ. Ki kell egyensúlyozni a biztonság és a folyamatoptimalizálás között. Minél magasabb egy kulcs, annál kisebb a kockázata annak, hogy az üzenetet dekódolják, ha elfogják, de a folyamatok kiszámításához szükséges idő is nő. A GnuPG által előírt minimális méret 768 bit, bár sokan úgy gondolják, hogy 2048-nak kellene lennie (ami a GnuPG-nél jelenleg maximális). Ha a biztonság nagyobb prioritást élvez, mint az idő, akkor az opció a megengedett legnagyobb kulcsméret kiválasztása.

A GPG telepítése az Ubuntu-ra

Az Ubuntu GPX-vel és a Seahorse nevű grafikus felülettel érkezik a dobozból. A Seahorse eléréséhez csak az Alkalmazások> Kiegészítők> Jelszavak és titkosító kulcsok menüpontra kell lépnünk.

Előtte azt javaslom, hogy nyisson meg egy terminált, és gépeljen:

sudo aptitude install seahorse-plugins sudo killall nautilus

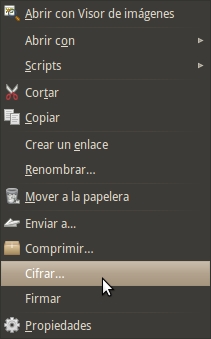

Ez lehetővé teszi számunkra integrálja a GPG-t a Nautilusba. Mostantól, ha jobb gombbal kattintunk egy fájlra, látni fogjuk, hogy még két lehetőség jelenik meg: "Titkosítás" és "Aláírás". Az alábbiakban megtudjuk, hogyan kell használni ezeket az új eszközöket.

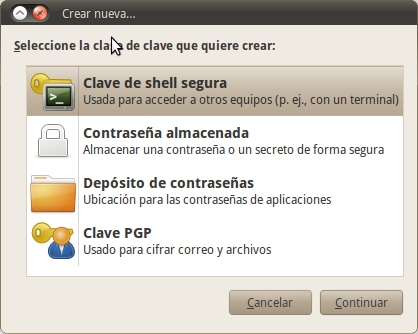

Hozza létre a kulcsokat

Az üzenetek és fájlok titkosításának megkezdése előtt, amint láttuk, először létre kell hozni az aszimmetrikus kulcsokat és a "jelszót". Ehhez menjünk az Alkalmazások> Kiegészítők> Jelszavak és titkosítási kulcsok menüpontra. Miután odaértünk, lépjünk a Fájl> Új> PGP kulcs elemre.

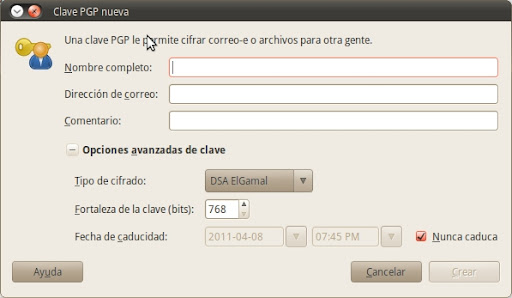

Ezután a rendszer megkér minket, hogy írjuk be név, e-mail cím és megjegyzés. Ez utóbbi nem kötelező, míg az első kettő kötelező. A választott e-mail címnek érvényesnek kell lennie, mivel arra fogják felhasználni a felhasználói azonosítót. Ha ezt a címet bármilyen módon módosítják, az aláírás nem felel meg. A kulcsok ezen adatok alapján készülnek.

Szakaszban Speciális lehetőségek Kulcshoz választhat egy másik típusú titkosítást. Az ajánlott "DSA Elgamal 768 bit", de azt javaslom, hogy változtassa meg "DSA Elgamal 2048 bit" -re, mivel elég biztonságosnak és rugalmasnak tekinthető. A lejárati dátum az a dátum, amelyet a kulcs már nem használ titkosítási vagy aláírási műveletekhez. 6 hónap ésszerű idő erre. Ezen időtartam letelte után módosítania kell a lejárati dátumot, vagy új kulcsot vagy alkulcsot kell létrehoznia.

Az utolsó lépés a jelszó megadása. Vegye figyelembe a "jelszó" szó angolszász kifejezései közötti különbséget: a "jelszó»A« jelszót », míg a«jelmondat»Jelzi a«kifejezés úton". Ezért ennek a jelszónak több szóból kell állnia. A jelszó hatékony (biztonságos) használatához meg kell:

legyen hosszú;

kombinálja a nagybetűket, a kisbetűket és a számokat;

speciális karaktereket tartalmaznak (nem alfanumerikusak);

nehéz kitalálni. Ezért, kivéve a neveket, a jelentős dátumokat, telefonszámokat, okmányszámokat, ...

Általában egy erős jelszó létrehozása tanácsos mínuszCulákkal, számokkal, egyéb nem alfanumerikus karakterekkel stb.. A szavak és kifejezések megválasztásakor kerülnünk kell azokat a túl nyilvánvaló szavakat vagy jelentős dátumokat, és soha ne használjunk könyvekből vagy híres kifejezésekből származó idézeteket. Mindazonáltal biztosítanunk kell, hogy a választott jelszó elég nehéz legyen ahhoz, hogy „brutális erőszakos támadással”, még „szótári támadással” sem lehessen megtörni, de elég könnyű nekünk megjegyezni. Ha elfelejtettünk egy jelszót, a kulcsunk teljesen használhatatlan lenne, és a vele ellátott kriptogramok titkosítottak, megfejthetetlenek. Ennek a lehetőségnek a figyelembevételével ajánlatos a visszavonási tanúsítványokat mindig a kulcsokkal együtt létrehozni.

Az összes szükséges adat megadása után megkezdődik a kulcsgenerálási folyamat, amely a kulcsok méretétől és a számítógép sebességétől függően jelentős időt vesz igénybe. Ennek során a program véletlenszerű adatokat gyűjt, amelyeket felhasználni fog a kulcsok előállításához. Miután elkészült, a Seahorse bezár.

Nyilvános kulcsú szerverek

Nyilvános kulcsaim közzététele

A nyilvános kulcsú kiszolgálókat a nyilvános kulcsok pontos terjesztésére használják. Ily módon nagyon könnyű valakit (név vagy e-mail név szerint) keresni az adatbázisban, és megtalálni a nyilvános kulcsait, hogy titkosított üzeneteket küldhessen nekik (amelyeket csak ő tud dekódolni).

A nyilvános kulcsok "feltöltéséhez" ezekre a szerverekre csak meg kell nyitnia a Seahorse-t, ki kell választania a kulcsát, és a Távoli> Kulcsok szinkronizálása és közzététele menüpontra kell lépnie. Megjelenik egy figyelmeztetés, amely azt tanácsolja nekünk, hogy ez a kiválasztott nyilvános kulcsok közzétételét eredményezi.

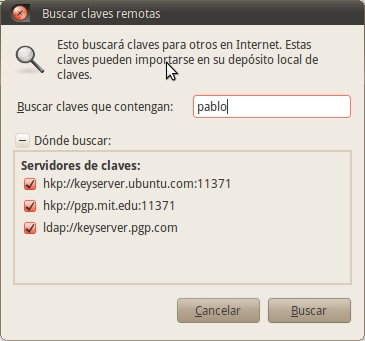

Szerezd meg a barátaim nyilvános kulcsait

Nyissa meg a Seahorse programot, és válassza a Távoli menü Távoli kulcsok keresése menüpontját. Írja be a keresett személy nevét vagy e-mail címét. Ezután válassza ki a megfelelő kulcsot. Amikor befejezi, látni fogja, hogy az új kulcs hozzá lett adva az "Egyéb kulcsok" fülhöz.

(De) Fájlok és mappák titkosítása

A kulcspár létrehozása után a fájlok titkosítása és visszafejtése meglehetősen egyszerű. Csak ki kell választania egy fájlt, kattintson a jobb gombbal, és válassza a "Titkosítás" lehetőséget.

A megjelenő párbeszédpanelen válassza ki a korábban létrehozott kulcsot, majd kattintson az OK gombra.

Ha titkosítandó mappát választott, akkor a program megkérdezi, hogy külön szeretné-e titkosítani a mappában lévő fájlokat, vagy inkább egy ZIP-fájlt szeretne létrehozni, amelyet később titkosítanak.. A legtöbb lehetőség a második lehetőség a legjobb.

Ha titkosít egy fájlt, a titkosítás befejezése után hozzon létre egy azonos nevű fájlt, de .pgp kiterjesztéssel. A folyamat befejezése után törölheti a régi fájlt. Ha titkosított egy mappát, két új fájlt kell találnia: a .pgp kiterjesztésű titkosított verziót és a mappa eredeti verziójával ellátott .zip fájlt. A ZIP és az eredeti mappa is törölhető a titkosítás után.

Biztonsági okokból a fájlok titkosítatlan verzióit véglegesen törölni kell, nem pedig egyszerűen a lomtárba kell küldeni. De először győződjön meg róla, hogy megpróbálja visszafejteni a titkosított fájlt, hogy minden rendben legyen.

Ehhez csak duplán kell kattintania a .pgp fájlra, és meg kell adnia a jelszót, amikor azt kéri. Ezután az eredeti fájl újra megjelenik. Ha ez egy mappa, akkor megjelenik a .zip fájl, és akkor ki kell bontania annak tartalmát.

Fájlok visszafejtése a másik számítógépemen

Ez nem egy olyan rendszer, amelyet hordozható, titkosított fájlok létrehozására terveztek (mint TrueCrypt). Saját fájlok dekódolásához egy másik számítógépen, exportálnia kell a kulcsát, majd importálnia kell a második számítógépbe. Ez biztonsági kockázatot jelent. Néha azonban szükséges lehet ennek a feladatnak a végrehajtása (például, ha van számítógépe és noteszgépe, és egyetlen GPG kulcspárral szeretne rendelkezni, és nem egy-egy számítógéppel, mintha különböző "identitások" lennének). Tehát íme a követendő lépések ebben az esetben:

Indítsa el azon a számítógépen, ahol létrehozta a kulcsokat, a Seahorse programot (Alkalmazások> Kiegészítők> Jelszavak és titkosítási kulcsok), majd kattintson a jobb gombbal a személyes kulcsra, és válassza a "Tulajdonságok" lehetőséget.

A megjelenő párbeszédpanelen kattintson a "Részletek" fülre, majd az "Exportálás" gombra a "Teljes kulcs exportálása" mellett. Mentse a fájlt az asztalra. Megállapítja, hogy új fájl jött létre .asc kiterjesztéssel. Ezek a kulcsok egyszerű szövegben.

Másolja az .asc fájlt egy USB-meghajtóra, és onnan a második számítógépre. Most ezen a számítógépen indítsa el a Seahorse programot, és kattintson az "Importálás" gombra. Keresse meg azt a helyet, ahová mentette az .asc fájlt, és kattintson a "Megnyitás" gombra. Ez importálja a kulcsot. Zárja be a Seahorse-t, és kattintson duplán a kulcsával titkosított fájlokra a visszafejtéshez. Kérni fogja tőled a jelszót, ezért írd le. Ezt követően az eredeti fájl ugyanabba a mappába kerül, ahová a .pgp fájl is tartozik.

Végül ne feledje, hogy a kulcsokat létrehozó / importáló / exportáló számítógépek idejének és dátumának helyesnek kell lennie. Különböző technikai okokból a Seahorse és a gpg parancs nem importálhat kulcsot, ha a számítógépen az idő és a dátum kevesebb, mint a létrehozás dátuma. Természetesen ez azt jelenti, hogy ha a számítógép, amelyen létrehozta a kulcsot, rossz dátummal rendelkezik, akkor meglehetősen sok gondot okozhat a kulcs létrehozásában és használatában.

Szöveg titkosítása

Van egy Gedit bővítmény a kiválasztott szöveg titkosításához. Engedélyezéséhez lépjen a Szerkesztés> Beállítások> Bővítmények menüpontba. A "Szöveges titkosítás" lehetőséget választottam. Miután engedélyezte a beépülő modult, engedélyezni fogják a Szerkesztés> Titkosítás / Dekódolás / Bejelentkezés lehetőségeket.

GPG és Firefox

Van egy plug-in a Firefox számára (FireGPG), amely integrált grafikus felületet biztosít a GPG műveletek (beleértve a titkosítás (de) eltávolítását, az aláírás és az aláírás ellenőrzését) bármely weboldalon lévő szövegre történő alkalmazásához.

FireGPG emellett lehetővé teszi a web-mailekkel való munkát (Gmail stb.), Bár abban az időben, amikor teszteltem az integrációt a Gmaillal, "megszakadt". A FireGPG által üzemeltetett weblista teljes listájának megtekintéséhez: http://getfiregpg.org/s/webmails

Töltse le a FireGPG-t: http://getfiregpg.org/stable/firegpg.xpi

Kissé felgyorsítja a titkosítási folyamatot ...

Az információk titkosításához (mindig) ugyanazon "identitás" használatával javasoljuk, hogy lépjen a Rendszer> Beállítások> Titkosítás és kulcstárak menüpontba. Aztán beléptem a "Titkosítás" fülre, és ott írtam, hogy "Alapértelmezett kulcs" válassza ki azt a kulcsot, amelyet mindig az információk titkosításához használ. Ha kíváncsi, javasoljuk, hogy nézze meg a "PGP jelszó" fület is, hogy a GPG-t maximálisan hangolja.

Aláírás és ellenőrzés

Sokszor nem akar titkosított e-mailt küldeni, de azt szeretné, hogy a címzett biztos legyen abban, hogy én küldtem. Ehhez digitális aláírást használnak. Csak annyit kell tennie, hogy igazolja az e-mailt a GPG és a feladó nyilvános kulcsának használatával.

Az e-mail titkosításához, amint láttuk, pár kulcsot használunk. Egyikük titkos, a másik nyilvános. A digitális aláírás esetén Azok a személyek, akik kapnak egy általam aláírt e-mailt, a nyilvános kulcsom segítségével ellenőrizhetik, hogy ezt az e-mailt írtam-e, és hogy az e-mailt nem módosítottam-e rosszindulatúan útközben, mivel a privát kulcsommal írtam alá.

Emiatt a titkosítás egyik nagy problémája éppen az, hogy a kibocsátónak nagyon biztosnak kell lennie abban, hogy a kulcs vagy - digitális aláírás esetén - valóban az a személy tartozik, aki azt állítja, hogy az aláírás tulajdonosa. . Végül is azt mondhatom, hogy "Monica Lewinsky" vagyok, és a nevét beírhatom a digitális aláírásomba. A probléma megoldásához meg kell adni a nyilvános kulcsokat. Így, amikor valaki aláírja a nyilvános kulcsomat, megerősíti, hogy ez a kulcs nekem tartozik. Más szavakkal, kezeskednek arról, hogy ez a kulcs az enyém. A kulcsok kölcsönös aláírása Robert De Niro szerint a "bizalom hálója" vagy a "bizalom hálózata". További információkért javasoljuk, hogy látogasson el a témára http://www.rubin.ch/pgp/weboftrust.

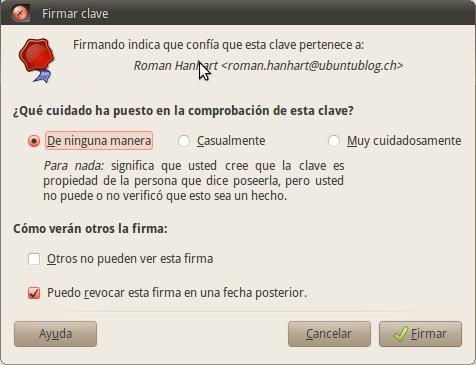

1) Válassza ki az aláírni kívánt kulcsot a Megbízható kulcsok vagy az Egyéb összegyűjtött kulcsok fülről,

2) Válassza a Bejelentkezés az eszköztáron vagy a Fájl> Aláírás lehetőséget,

3) Válassza ki, mennyire alaposan ellenőrizte a kulcsot,

4) Jelölje meg, hogy az aláírásnak lokálisnak kell-e lennie a kulcsbetétnél, és az aláírása visszavonható-e,

5) Kattintson az Aláírás gombra.

GPG és a Thunderbird

Van egy plug-in a Thunderbird és a Seamonkey számára Enigmail amely lehetővé teszi aláírt és / vagy titkosított üzenetek írását és fogadását a GPG használatával.

A plug-in első futtatásakor megjelenik egy sor űrlap, amelyet ki kell töltenie. Tartalmaz továbbá útmutatásokat, amelyek elmagyarázzák a GPG használatát.

A GPG-vel kapcsolatos további információkért olvassa el:

- GNUPG Mini Like: http://www.dewinter.com/gnupg_howto/spanish/index.html

- Az Ubuntu segítsége a jelszavak és a titkosító kulcsok kézikönyvéből. Nyissa meg a Seahorse> Súgó> Tárgymutatót.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Az írás lehetővé teszi számomra a gondolatok, a bolygó és a digitális műveltségi normák elsajátítását

osszák meg ötleteiket egymással az osztálytermi webnapló helyzetről

blogol Mrs. Lanphearrel. ajándék táskák Component

egy része elismeri, hogy ez nem a módja annak, hogy valami újra váltson.

Látogasson el az oldalamra is: kattints ide

Jó Pablo! Nem tudom, hogy ez a böngészőm, de az oktatóanyag szövege le van vágva, vagyis hiányzik az egyes sorok vége. Köszönöm a segítséget!

A bemutató nagyon szép !! Jó kis, kerestem segítséget! Annyira jó!!

pD: A kétkedők jól olvassák a seggfejeket! az a jó hangulat !!

DALE CHIDO MAN !!! NAGYON JÓ TUTO, HOGY ONDAAAAA

Chee !! yenoo cheleee b0las! papahuevoo !! Micsoda ric000 frut000 papitoo !! az l0ra pendej00s conxa !!

Firefoxban jól néz ki ...

jó cikk! nagyon érdekes. ma este több idővel újraolvasom

Hálás barát .. Üdvözlet Venezuelától.

Becsült,

Nagyon hálás vagyok a kiváló munkáért, és azért is, hogy megosztottam az eljárás összeállítását az oktatóanyag elkészítéséhez.

Üdvözlettel,

D.

Buenos Aires.

Azta! Nagyon jó bemutató!

Csak egy kétségem van ... Amikor exportálom a kulcsomat az .asc fájlba, exportálja-e mind a nyilvános, mind a privát kulcsokat? Attól tartok, hogy elveszítem a privátot, mert a nyilvános már online, de a privát valahol a rendszerben van, amiről nem tudok; Szeretnék róla másolatot készíteni, és a két kulcs egy titkos USB-n legyen. Azt is szeretném, ha az azonosítók "szinkronizálódnának" 2 gép között.

Ha ilyen kedves tisztázni a kételyemet, vagy kijelenti, hol van a magánkulcsom (már néztem a ~ / .gnupg-ben, de nem tudom, mi az), nagyon hálás leszek 🙂 ha tud e-mailt küldeni, akkor jobb, ha megtalálja a Disqus profilomban.

Üdvözlet!

Volt!

Azt hiszem, már elkaptam a hullámot; Később tesztelek róla ...

Tehát most meg kell tudni, hogyan menthetem meg a magán- és a nyilvános kulcsomat terminálon keresztül, mert úgy gondolom, hogy most mindkettőt elküldtem a Launchpad szerverére !! D: (azért mondom, mert elküldtem neki azt a szöveget, amelyet nekem ad a kulcsom "exportálásáért" - ami nyilvánvalóan a két kulcs-)

Köszönöm a válaszod!

Volt!

Szia

A GnuPG szabadalom nélküli algoritmusokat használ, de szeretném tudni, hogy a SMIME olyan algoritmusokat használ-e, amelyek nem szabad szoftverek.

Köszönöm

Nézd, az én megértésem szerint az s / mime "nyílt szabvány", és a GNUPG (mivel a 2. verzió) támogatja az s / mime-et. Röviden, azt gondolom, hogy ha a GNUPG emberei beépítették, az azért van, mert algoritmusaik szabadok és a szabvány nyitva van, tehát problémamentesen használhatja.

Az igazság az, hogy nem tudom. Egyébként nem gondolja, hogy ideje frissíteni? Egészségére! Pál.

06. november 12-án 2012: 18-kor a «Disqus» ezt írta:

… Még mindig van támogatása (LTS)… 😉… mindenképpen köszönöm.

szia2.

Tudja, hogy van-e tengeri ló hiba a 10.04-en? ... Egy másik verzióban tökéletes, de 10.04-ben hibát ad a kulcs előállításakor.

BEMUTATÓ DARAB! Itt van a Hardware Fundamentals xD utolsó gyakorlata

Köszönöm Piter! Örülök, hogy ez hasznos volt az Ön számára. Ez volt az ötlet ... 🙂

Egy ölelés! Pál.

Egyáltalán nem tetszik undorító !!!!!!!!!!!!!!!!!!!

Használhatják az FNIB szolgáltatást, a Swiftcoins használatával titkosított leveleket is.

http://www.youtube.com/watch?v=U3_pMGXlOMM

helló

nagyon jó poszt

de vannak kételyeim ...

Jelenleg a maivelope-on voltam, de ez problémákat okoz nekem

Nem tudom visszafejteni azokat az e-maileket, amelyeket a PGP segítségével küldenek nekem

Kiderült, hogy van egy kapcsolatom, aki PGP-vel küldött nekem egy üzenetet, de nem tudom visszafejteni. Nem található privát kulcs ehhez az üzenethez. Szükséges magánkulcs-azonosítók: 187C3E990A964C30 vagy BDA0CFE6BF5E5C1C Már próbáltam üzenetet küldeni a privát kulccsal, és így is megkapom ... mit csinálok rosszul?

és átváltottam a Portable PGP-re, de nem tudom, mi a jelszó ...

Nem emlékszem, hogy a maivelope megkérdezett volna tőlem, vagy tett volna valamit annak érdekében, hogy megjelenjen ...

Remek bemutató!

Aki undorítónak mondja, nem tudja, mi történik

Hello.

Nem tudom megjeleníteni, miután a fájlra vagy mappára kattintottam a legördülő menü titkosításához (a jobb gombbal kattintva), így titkosítva jelenik meg, de nem. Velem a lubuntu 16.04-en és az xubuntu 16.04-en is megtörténik

Szia, nem tudom használni az első kódot: "sudo aptitude install seahorse-plugins" mondja: "sudo: aptitude: parancs nem található".

Helló, az Ubuntu 19.10-ben az első parancs nem fogad el, azt mondja nekem, hogy ez a csomag nem érhető el, de egy másik csomagra hivatkozik. Azt is mondja, hogy a seahorse-plugins csomag hiányzik, elavult vagy más forrásból elérhető.

Üdvözlet