Hello barátok!. Kérem, ismétlem, olvassa el előtte «Bevezetés egy szabad szoftverrel rendelkező hálózatba (I): A ClearOS bemutatása»És töltse le a ClearOS lépésről lépésre telepítő képcsomagját (1,1 mega), hogy tisztában legyen azzal, miről beszélünk. Az olvasás nélkül nehéz lesz követni minket.

Rendszerbiztonsági szolgáltatás démon

A program SSSD o Démon a rendszerbiztonsági szolgáltatáshoz, a Fedora, amely egy másik projektből született - szintén Fedorától - hívott FreeIPA. Saját alkotói szerint egy rövid és szabadon lefordított meghatározás a következő lenne:

Az SSSD egy olyan szolgáltatás, amely hozzáférést biztosít különböző identitás- és hitelesítési szolgáltatókhoz. Konfigurálható natív LDAP tartományhoz (LDAP alapú identitásszolgáltató LDAP hitelesítéssel), vagy LDAP identitásszolgáltatóhoz Kerberos hitelesítéssel. Az SSSD a rendszeren keresztül biztosítja az interfészt NSS y PAM, és egy beilleszthető Back End-t, hogy csatlakozzon több és különböző fiók eredethez.

Úgy gondoljuk, hogy átfogóbb és robusztusabb megoldásokkal nézünk szembe a regisztrált felhasználók azonosításával és hitelesítésével az OpenLDAP-ban, mint az előző cikkekben említettek, ez a szempont mindenki számára és saját tapasztalataira van bízva..

Az ebben a cikkben javasolt megoldás a leginkább ajánlott mobil számítógépekhez és laptopokhoz, mivel lehetővé teszi számunkra, hogy szétkapcsolódva dolgozzunk, mivel az SSSD a helyi számítógépen tárolja a hitelesítő adatokat.

Példa hálózatra

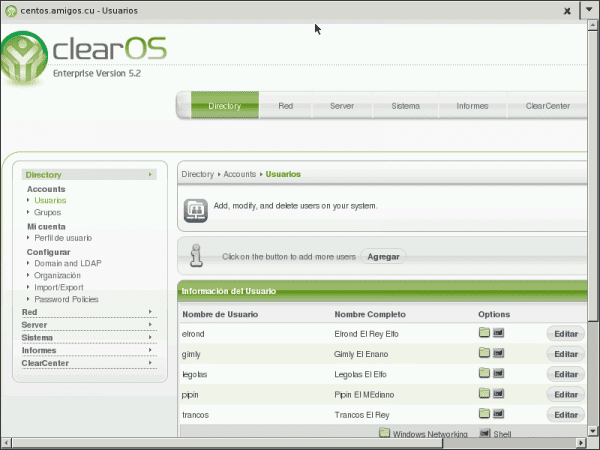

- Tartományvezérlő, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Vezérlő neve: CentOS

- Domain név: barátok.cu

- Vezérlő IP: 10.10.10.60

- ---------------

- Debian verzió: Ziháló.

- Csapat neve: debian7

- IP-cím: DHCP használata

Ellenőrizzük, hogy az LDAP szerver működik-e

Módosítjuk a fájlt /etc/ldap/ldap.conf és telepítse a csomagot ldap-utils:

: ~ # nano /etc/ldap/ldap.conf [----] ALAP dc = barátok, dc = cu URI ldap: //centos.amigos.cu [----]

: ~ # aptitude install ldap-utils: ~ $ ldapsearch -x -b 'dc = friends, dc = cu' '(objectclass = *)': ~ $ ldapsearch -x -b dc = friends, dc = cu 'uid = lépések ' : ~ $ ldapsearch -x -b dc = barátok, dc = cu 'uid = legolas' cn gidNumber

Az utolsó két paranccsal ellenőrizzük a ClearOS OpenLDAP szerverének elérhetőségét. Nézzük meg alaposan az előző parancsok kimenetét.

Fontos: azt is ellenőriztük, hogy az OpenLDAP szerverünk azonosító szolgáltatása megfelelően működik-e.

Telepítjük az sssd csomagot

Javasoljuk a csomag telepítését is ujj hogy a csekkek ihatóbbak legyenek, mint a ldapsearch:

: ~ # aptitude install sssd finger

A telepítés befejezése után a szolgáltatás ssd nem indul hiányzó fájl miatt /etc/sssd/sssd.conf. A telepítés eredménye ezt tükrözi. Ezért létre kell hoznunk azt a fájlt, és a következő minimális tartalom:

: ~ # nano /etc/sssd/sssd.conf [sssd] config_file_version = 2 services = nss, a pam # SSSD nem indul el, ha nem konfigurál egyetlen tartományt sem. # Új tartománykonfiguráció hozzáadása [domain / ] szakaszokat, és # majd adja hozzá a domainek listáját (abban a sorrendben, amelyben szeretné, hogy # lekérdezze őket) az alábbi "domainek" attribútumhoz, és törölje a megjegyzést. domainek = amigos.cu [nss] filter_groups = root filter_users = root resonnection_retries = 3 [pam] reconnection_retries = 3 # LDAP domain [domain / amigos.cu] id_provider = ldap auth_provider = ldap chpass_provider = ldap # ldap_schema beállítható "rfc2307" -re, amely a csoporttagokat a # "memberuid" attribútumban tárolja, vagy "rfc2307bis" -re, amely a csoporttagok DN-jeit tárolja a # "member" attribútumban. Ha nem ismeri ezt az értéket, kérdezze meg az LDAP # rendszergazdáját. # a ClearOS használatával működik ldap_schema = rfc2307 ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = friends, dc = cu # Ne feledje, hogy a felsorolás engedélyezésének mérsékelt teljesítményi hatása lesz. # Következésképpen a felsorolás alapértelmezett értéke HAMIS. # További részletek az sssd.conf kézikönyv oldalán találhatók. enumerate = false # Offline bejelentkezés engedélyezése a jelszó kivonatok helyi tárolásával (alapértelmezett: hamis). cache_credentials = true ldap_tls_reqcert = engedélyez ldap_tls_cacert = /etc/ssl/certs/ca-certificates.crt

A fájl létrehozása után hozzárendeljük a megfelelő engedélyeket és újraindítjuk a szolgáltatást:

: ~ # chmod 0600 /etc/sssd/sssd.conf : ~ # service sssd újraindítás

Ha bővíteni szeretnénk az előző fájl tartalmát, javasoljuk a végrehajtást ember sssd.conf és / vagy olvassa el a meglévő dokumentációt az interneten, kezdve a bejegyzés elején található linkekkel. Szintén konzultáljon ember sssd-ldap. A csomag ssd példát tartalmaz a /usr/share/doc/sssd/examples/sssd-example.conf, amely felhasználható a Microsoft Active Directoryval történő hitelesítéshez.

Most a leginkább iható parancsokat használhatjuk ujj y gyengéd:

: ~ $ ujjhegy Bejelentkezés: strides Név: Strides El Rey Directory: / home / strides Shell: / bin / bash Soha nem lépett be. Nincs levél. Nincs terv. : ~ $ sudo getent passwd legolas legolas: *: 1004: 63000: Legolas A tünde: / home / legolas: / bin / bash

Még nem tudunk hitelesíteni felhasználóként az LDAP szerveren. Mielőtt módosítanunk kell a fájlt /etc/pam.d/common-session, így a munkamenet indításakor a felhasználó mappája automatikusan létrejön, ha még nem létezik, majd indítsa újra a rendszert:

[----] munkamenet szükséges pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### A fenti sort ELŐTT be kell illeszteni # itt vannak a csomagonkénti modulok (az "Elsődleges" blokk) [----]

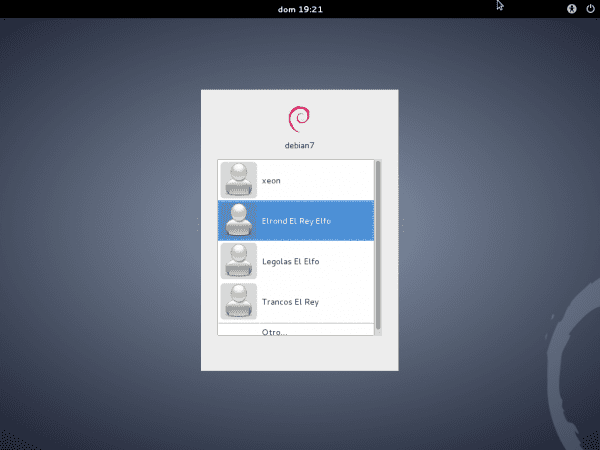

Indítjuk újra a Wheezy-t:

: ~ # újraindítás

Bejelentkezés után válassza le a hálózatot a Connection Manager használatával, majd jelentkezzen ki és jelentkezzen be. Gyorsabban semmi. Futtasson egy terminálban ifconfig és meglátják, hogy a eth0 egyáltalán nincs konfigurálva.

Aktiválja a hálózatot. Kérjük, jelentkezzen ki és jelentkezzen be újra. Ellenőrizze újra a gombbal ifconfig.

Természetesen az offline munkavégzéshez legalább egyszer be kell jelentkezni, amíg az OpenLDAP online állapotban van, hogy a hitelesítő adatokat a számítógépünkre mentse.

Ne felejtsük el, hogy az OpenLDAP-ban regisztrált külső felhasználót a szükséges csoportok tagjává tesszük, mindig figyelve a telepítés során létrehozott felhasználóra.

jegyzet:

Deklarálja az opciót ldap_tls_reqcert = soha, a Fájlban /etc/sssd/sssd.conf, biztonsági kockázatot jelent az oldalon leírtak szerint SSSD - GYIK. Az alapértelmezett érték «kereslet«. Lát ember sssd-ldap. A fejezetben azonban 8.2.5 Domainek beállítása A Fedora dokumentációjából az alábbiak szerepelnek:

Az SSSD nem támogatja a titkosítatlan csatornán történő hitelesítést. Következésképpen, ha hitelesíteni szeretne egy LDAP kiszolgálót, akkor is

TLS/SSLorLDAPSmegkövetelt.SSSD nem támogatja a titkosítatlan csatornán történő hitelesítést. Ezért, ha hitelesíteni szeretne egy LDAP szerveren, akkor erre szükség lesz TLS / SLL o LDAP.

Mi személy szerint azt gondoljuk hogy a megoldás megszólította biztonsági szempontból elegendő egy vállalati LAN számára. A WWW Village-n keresztül javasoljuk egy titkosított csatorna használatát TLS vagy «Közlekedésbiztonsági réteg », az ügyfélszámítógép és a szerver között.

Az önaláírt tanúsítványok helyes generálásával vagy «Aláírt - A ClearOS szerveren, de nem sikerült. Valóban függőben lévő kérdés. Ha bármelyik olvasó tudja, hogyan kell csinálni, szívesen elmagyarázza!

Kiváló.

Üdvözlet ElioTime3000 és köszönöm a hozzászólást !!!

Üdvözlet eliotime3000 és köszönöm a cikk dicséretét !!!

Kiváló! Hatalmas gratulációt szeretnék mondani a kiadvány írójának hatalmas tudásának megosztása érdekében, valamint a blognak a közzététel engedélyezéséért.

Köszönjük!

Nagyon köszönöm a dicséretet és a megjegyzést !!! Erő, amit adsz, hogy továbbra is megosszam az ismereteket a közösséggel, amelyben mindannyian tanulunk.

Jó cikk!, Vegye figyelembe, hogy a tanúsítványok használatával kapcsolatban, amikor a tanúsítványt létrehozza, hozzá kell adnia az ldap konfigurációt (cn = config):

olcLocalSSF: 71

olcTLSCACertificateFile: / path / to / ca / cert

olcTLSCertificateFile: / elérési út / nyilvános / cert

olcTLSCertificateKeyFile: / elérési út / a / privát / kulcshoz

olcTLSVerifyClient: próbálkozzon

olcTLSCipherSuite: + RSA: + AES-256-CBC: + SHA1

Ezzel (és a tanúsítványok létrehozásával) SSL-támogatása lesz.

Üdvözlet!

Köszönjük a hozzájárulást !!! Azonban 7 cikket teszek közzé az OpenLDAP-ról:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

Ezekben hangsúlyozom a Start TLS használatát az SSL előtt, amelyet az openldap.org ajánl. Üdvözlet @phenobarbital, és köszönöm szépen a hozzászólást.

Az email-em federico@dch.ch.gob.cu, ha többet szeretne cserélni. Számomra az internet elérése nagyon lassú.

A TLS esetében a konfiguráció megegyezik, emlékeztetve arra, hogy az SSL használatával az átvitel átláthatóvá válik egy titkosított csatornán, míg a TLS-ben kétirányú titkosítást tárgyalnak az adatok továbbítására; TLS-vel a kézfogás ugyanazon a porton (389) tárgyalható meg, míg az SSL-nél a tárgyalás egy alternatív porton történik.

Módosítsa a következőket:

olcLocalSSF: 128

olcTLSVerifyClient: engedélyezze

olcTLSCipherSuite: NORMÁL

(ha paranoiás vagy az alkalmazott biztonságban:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

és indítsa újra, később látni fogja:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

Az „ldap.ipm.org.gt” megoldása…

Az SSL 3.0 támogatás keresése ... igen

Annak ellenőrzése, hogy% COMPAT szükséges-e ... nem

A TLS 1.0 támogatás ellenőrzése ... igen

A TLS 1.1 támogatás ellenőrzése ... igen

A tartalék ellenőrzése a TLS 1.1-ről… N / A

A TLS 1.2 támogatás ellenőrzése ... igen

A biztonságos újratárgyalási támogatás ellenőrzése ... igen

A biztonságos újratárgyalási támogatás (SCSV) ellenőrzése ... igen

Ha a TLS támogatás is engedélyezett, akkor a TLS-hez 389 (vagy 636), az SSL-hez pedig 636 (ldaps); teljesen függetlenek egymástól, és a másik használatához nem szükséges az egyik letiltása.

Üdvözlet!