Qubes OS egy operációs rendszer, amely az asztali biztonságra összpontosít elszigetelés révén a Xen hypervisor alapján. A Qubes OS operációs rendszer teljesen ingyenes és nyílt forráskódú.

Qubes a megosztottságon keresztül a biztonságnak nevezett megközelítést alkalmazza, amely lehetővé teszi, hogy elszigetelt rekeszekre oszthasson nyugodtan qubes-nek hívják. Más szavakkal, minden programot külön-külön futtat, teljesen elszigetelt környezetben.

A Qubes OS-ről

A Qubes OS így nyújt nagyobb biztonságot a felhasználónak, amikor a rendszeren dolgozik, hiszen ha egy programot egy támadó veszélyeztet, akkor csak arról a részről szerez információkat, amelyhez sikerült hozzáférnie.

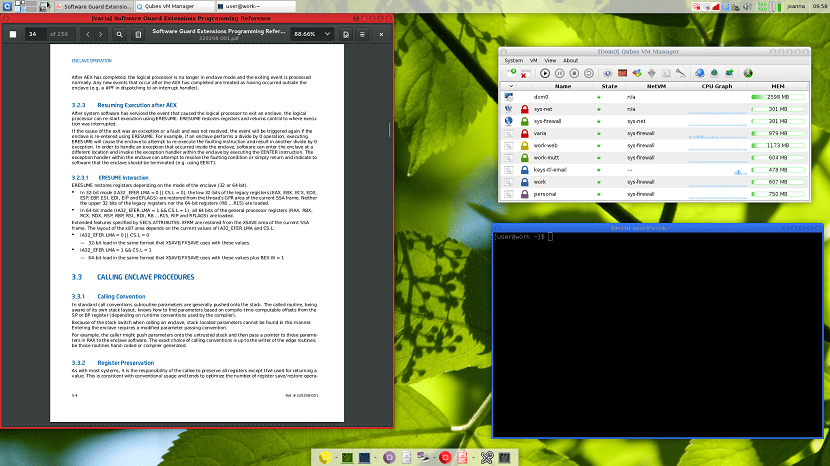

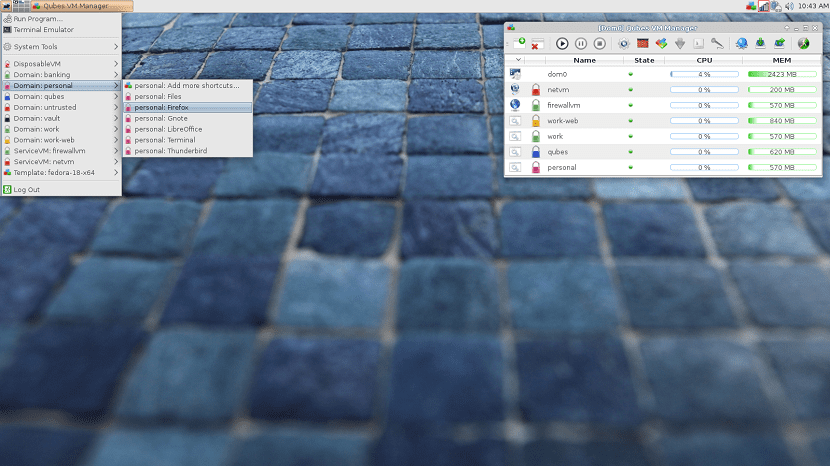

Qubes több virtuális gépet ér el, amelyek 1-es típusú hipervizoron futnak beágyazott operációs rendszerként biztonságosan használhatók.

Például az összes alkalmazásablakot ugyanazon az asztalon helyezi el, speciális színű szegélyekkel, amelyek a megfelelő virtuális gépek megbízhatósági szintjét jelzik.

A Qubes különböző elemeket kezel, hogy a konténerek kölcsönhatásba léphessenek egymással, ésA különböző típusú virtuális gépek és elemek között van: dom0, modell virtuális gépek, modell alapú virtuális gépek, kidobható virtuális gépek és végül klasszikus virtuális gépek.

Dom0 (AdminVM + GUIVM)

Ő a sofőr. Fedorán alapul, vezérli a Xen hipervizort, és lehetővé teszi az összes virtuális gép (VM) kezelését. Hozzáférhet a hálózathoz, és a jelen lévő perifériák száma nagyon korlátozott.

Virtuális gép modellek (TemplateVM)

Ezek a sGNU / Linux terjesztéssel rendelkező virtuális gépeken. Csak a parancssorból érhető el a telepített csomagok kezeléséhez. A Qubes OS fejlesztőcsapata három modellt kínál: Fedora, Fedora minimal és Debian. A közösség másoknak is kínál Whonix, Ubuntu és Arch Linux rendszereket.

Modellalapú virtuális gépek (AppVM)

Van néhány saját könyvtáruk / home, / usr / local és / rw / config. A más könyvtárak fájljainak bármilyen módosítása menet közbeni másolattal történik (másolás írás közben), és nem fenntartható: a virtuális gép leállításakor vagy újraindításakor megsemmisül.

Eldobható virtuális gépek

Ezek olyan virtuális gépek, amelyeknek nincs saját könyvtáruk, vagyis amikor ilyen típusú virtuális gépeket használnak, bármilyen módosítások végrehajtásakor a virtuális gép kikapcsolásakor elvesznek.

Klasszikus virtuális gépek

Ezek nem sablonon alapulnak, és telepíthet rá GNU / Linux, BSD vagy Windows terjesztést.

A Qubes OS új verziója

Néhány hete A Qubes OS fejlesztői kiadták a rendszer új verzióját elérve ezt a verziót Qubes 4.0 különféle hibajavításokkal és új módosításokkal a rendszer biztonsága.

A Qubes OS 3.2-ben csak kidobható virtuális gépeket használhatott egyetlen modellel. AhMost már lehetőség van eldobható virtuális gépek használatára minden virtuális géphez egy sablon alapján.

La virtuális gépek modelljének már nincs szüksége hálózati interfészre, ami kisebb támadási felületet eredményez. A frissítések nem felelnek meg a Qubes API-knak.

A Qubes OS 4.0 verzió lehetővé teszi virtuális gépek használatával más virtuális gépek egyes jellemzőinek módosítását. Ez lehetőséget ad arra, hogy több rendszergazda típusú virtuális gép család legyen, azaz admin-Net, admin-IO, admin-root stb., Mindegyiknek lehetősége van bizonyos virtuális gépek bizonyos szempontjainak módosítására.

Alapértelmezés szerint szinte az összes virtuális gép már nem használja a paravirtualizálást, ezáltal megvédi a konténereket a Meltdown és a Spectrum hibáktól.

Ha szeretne egy kicsit többet megtudni erről az új verzióról, olvassa el a részleteket a Qubes OS 4.0 kiadási megjegyzésében a alábbi linkre.

Töltse le a Qubes operációs rendszert

Ha szeretné kipróbálni ezt a Qubes operációs rendszert, pMegteheti, ha letölti a rendszer képét a hivatalos weboldaláról és a letöltési szakaszában megkapja, megteheti a következő link.

Fontos hangsúlyozni, hogy a Qubes OS nem csak fő operációs rendszerként telepíthető, hanem lehetőséget kínál arra, hogy tesztelhessük Live verziójában.