Folytassuk, nem előzetes egyeztetés nélkül:

- Könyvtárszolgáltatás LDAP-val. Bevezetés.

- Könyvtárszolgáltatás LDAP-val [2]: NTP és dnsmasq.

- Könyvtárszolgáltatás LDAP-val [3]: Isc-DHCP-Server és Bind9.

- Könyvtárszolgáltatás LDAP-val [4]: OpenLDAP (I)

Ebben a bejegyzésben látni fogjuk:

- Helyi felhasználói hitelesítés

- Töltse fel az adatbázist

- Kezelje az adatbázist a konzol segédprogramjaival

- Eddigi összefoglalás ...

Helyi felhasználói hitelesítés

Miután elindítottuk az OpenLDAP kiszolgálót, ha tesztelni akarjuk vagy regisztrált felhasználók helyi hitelesítését szeretnénk elvégezni - vagy be fogjuk regisztrálni - a Címtárba, telepítenünk és konfigurálnunk kell a szükséges csomagokat.

A Squeeze-ben az érintett csomagok a következők:

libnss-ldap: Névcsere szolgáltatást nyújt (NSS név szolgáltatáskapcsoló), amely lehetővé teszi az LDAP-kiszolgáló névkiszolgálóként való működését.

Ez azt jelenti, hogy meg kell adni a felhasználói fiókokról, a csoporthoz tartozó azonosítókról, a gazdagépről, az aliasokról, a NetGroupsról és alapvetően minden egyéb adatról, amelyet általában egyszerű szöveges fájlokból nyernek, például / Etc / passwd, / etc / groupstb., vagy egy szolgáltatás NIS.

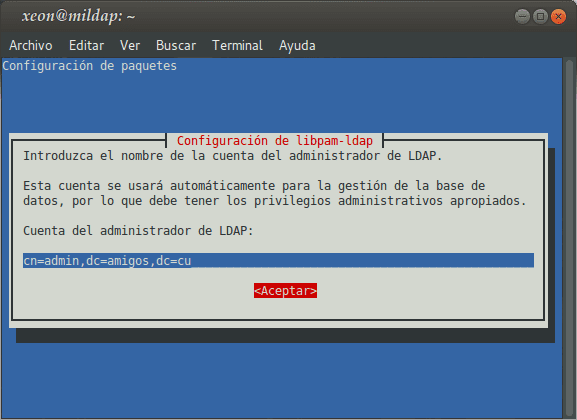

libpam-ldap: "Dugaszolható hitelesítési modul az LDAP számára", Vagy modul PAM az LDAP számára. Interfészt biztosít az LDAP szerver és a hitelesítési rendszer között PAM.

nscd: "Név szolgáltatás gyorsítótár démonVagy a Daemon a névszolgáltatás gyorsítótárához. Kezeli a jelszavak, csoportok és gazdagépek keresését, és a keresési eredményeket a gyorsítótárban tárolja későbbi felhasználás céljából.

: ~ # aptitude install libnss-ldap finger

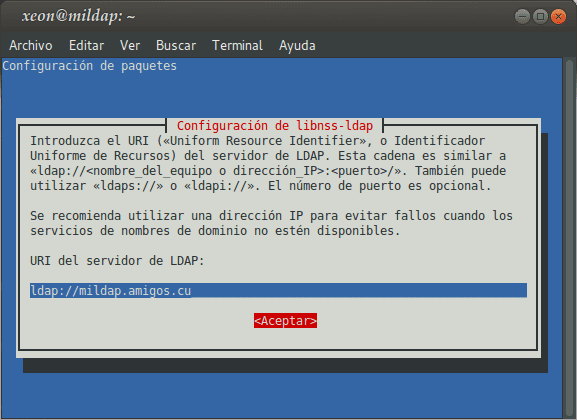

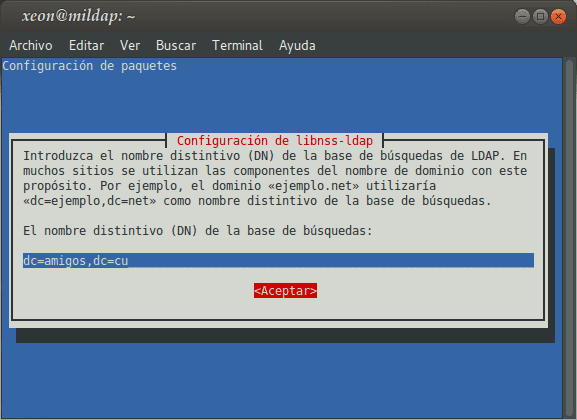

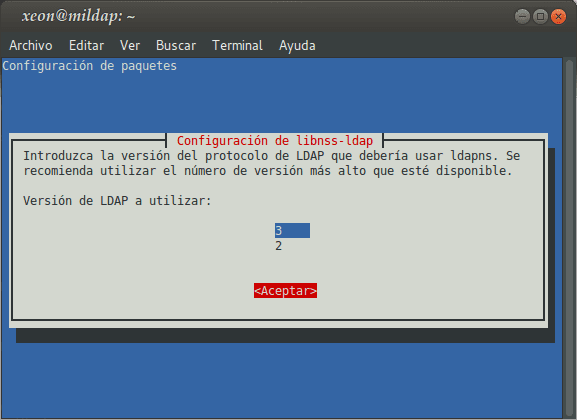

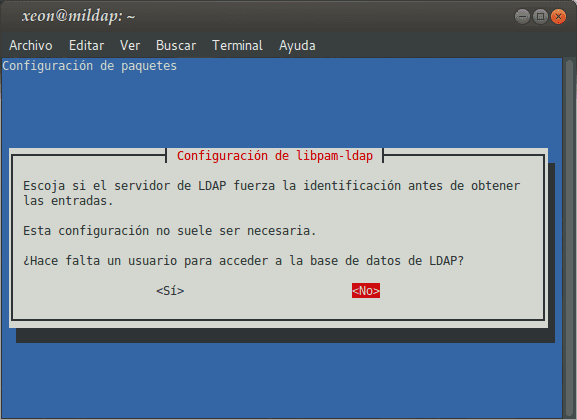

A csomag telepítése libnss-ldap, amely szintén függőségként települ libpam-ldap már az ördög nscd, egy konfigurációs varázslón keresztül vezet minket, amelynek kérdéseire megfelelő választ kell adnunk:

Ha át akarjuk állítani a csomagokat libnss-ldap és / vagy a libpam-ldap, végre kell hajtanunk:

: ~ # dpkg -konfigurálja újra a libnss-ldap fájlt : ~ # dpkg-konfigurálja újra a libpam-ldap fájlt

Később módosítjuk a fájlt /etc/nsswitch.conf és a következő tartalommal hagyjuk:

: ~ # nano /etc/nsswitch.conf # /etc/nsswitch.conf # # Példa a GNU névszolgáltatás kapcsoló funkcióinak konfigurálására. # Ha telepítve van a `glibc-doc-reference 'és az` info' csomagok, próbálkozzon: # `info libc" Névszolgáltatás kapcsoló "'információval a fájlról. passwd: compat ldap csoport: compat ldap árnyék: compat ldap hosztok: fájlok dns hálózatok: fájlprotokollok: db fájlszolgáltatások: db fájlok éterei: db fájlok rpc: db fájlok netgroup: nis

A fájlban végrehajtott változtatásokért /etc/nsswitch.conf életbe lépnek, újraindítjuk a szolgáltatást nscd:

: ~ # service nscd újraindítás

Fontos részlet a fájl módosítása /etc/pam.d/common-session ahhoz, hogy a felhasználói mappát a helyi szerveren hozzák létre, amikor bejelentkezik, a Directoryba regisztrált felhasználó:

: ~ # nano /etc/pam.d/common-session [----] munkamenet szükséges pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### A fenti sort be kell tenni, mielőtt # itt vannak a csomagonkénti modulok (az "Elsődleges" blokk) [----]

Töltse fel az adatbázist

A Directory adatbázis feltöltéséhez vagy elindításához hozzá kell adnunk a fő szervezeti egységeket, regisztrálnunk kell legalább egy felhasználói csoportot, és hozzá kell adnunk egy felhasználót. Ehhez létrehozunk egy LDIF formátumú fájlt, amelyet később hozzáadunk a Directory-hoz, a következő tartalommal:

: ~ # nano content.ldif dn: ou = emberek, dc = barátok, dc = cu objectClass: szervezeti egység ou: People dn: ou = csoportok, dc = friends, dc = cu objectClass: szervezeti egység ou: dn csoportok: cn = gyűrűk, ou = csoportok, dc = friends, dc = cu objectClass: posixGroup cn: rings gidNumber: 10000 dn: uid = frodo, ou = People, dc = friends, dc = cu objectClass: inetOrgPerson objectClass: posixAccount objectClass: shadowAccount uid: frodo sn: Bagins megadottNév: Frodo cn : Frodo Bagins displayNév: Frodo Bagins uidNumber: 10000 gidNumber: 10000 userPassword: frodo mail: frodo@amigos.cu gecos: Frodo Bagins loginShell: / bin / bash homeDirectory: / home / frodo

Hozzáadjuk a fájl tartalmát a Könyvtárhoz:

: ~ # ldapadd -x -D cn = admin, dc = barátok, dc = cu -W -f content.ldif Írja be az LDAP jelszót: új bejegyzés hozzáadása "ou = Emberek, dc = barátok, dc = cu" új bejegyzés hozzáadása "ou = Csoportok, dc = barátok, dc = cu" új bejegyzés hozzáadása "cn = cseng, ou = Csoportok, dc = barátok, dc = cu "új bejegyzés hozzáadása" uid = frodo, ou = People, dc = barátok, dc = cu "

Elvégezzük a megfelelő ellenőrzéseket:

: ~ # id frodo uid = 10000 (frodo) gid = 10000 (gyűrűk) csoportok = 10000 (gyűrűk) : ~ # getent passwd | grep frodo frodo: x: 10000: 10000: Frodo Bagins: / home / frodo: / bin / bas : ~ # ujj frodó Bejelentkezés: frodo Név: Frodo Bagins Directory: / home / frodo Shell: / bin / bash Soha nem lépett be. Nincs levél. Nincs terv. : ~ # ldapsearch -Y KÜLSŐ -H ldapi: /// -b uid = frodo, ou = emberek, dc = barátok, dc = cu

Most van egy Directory szolgáltatás, amelyet kezelnünk kell !!! Kétféle módon fogunk dolgozni: az első a csomagon keresztül ldapriptek, és a második, amellyel a következő cikkben foglalkozunk, aLdap számlavezető.

Azt is el kell mondanunk, hogy a csomag ldap-utils, számos hasznos parancsot tartalmaz a Directory kezeléséhez. Hogy tudjuk, melyek ezek a parancsok, végrehajtjuk:

: ~ # dpkg -L ldap-utils | grep / bin / usr / bin / usr / bin / ldapmodrdn / usr / bin / ldapurl / usr / bin / ldapdelete / usr / bin / ldapwhoami / usr / bin / ldapexop / usr / bin / ldappasswd / usr / bin / ldapcompare / usr / bin / ldapsearch / usr / bin / ldapmodify / usr / bin / ldapadd

Ha többet szeretne megtudni az egyes parancsokról, javasoljuk a futtatást Férfi. Mindegyik magyarázatával nagyon hosszú lenne a cikk.

Kezelje az adatbázist a konzol segédprogramjaival

Kiválasztjuk a csomagot ldapriptek egy ilyen feladatra. A telepítési és konfigurációs eljárás a következő:

: ~ # aptitude install ldapscripts : ~ # cp /etc/ldapscripts/ldapscripts.conf \ /etc/ldapscripts/ldapscripts.conf.original : ~ # cp / dev / null /etc/ldapscripts/ldapscripts.conf : ~ # nano /etc/ldapscripts/ldapscripts.conf SZERVER = localhost BINDDN = 'cn = admin, dc = friends, dc = cu' BINDPWDFILE = "/ etc / ldapscripts / ldapscripts.passwd" SUFFIX = 'dc = friends, dc = cu' GSUFFIX = 'ou = Groups' USUFFIX = 'ou = People' # MSUFFIX = 'ou = Computers' GIDSTART = 10001 UIDSTART = 10001 # MIDSTART = 10000 # OpenLDAP kliens parancsai LDAPSEARCHBIN = "/ usr / bin / ldapsearch" LDAPADDBIN = "/ usr / bin / ldapadd" LDAPDELETEB = / usr / bin / ldapdelete "LDAPMODIFYBIN =" / usr / bin / ldapmodify "LDAPMODRDNBIN =" / usr / bin / ldapmodrdn "LDAPPASSWDBIN =" / usr / bin / ldappasswd "GCLASS =" posixGrATE "# UT stb . /ldapadduser.template "PASSWORDGEN =" echo% u " ### Figyelje meg, hogy a parancsfájlok a ### ldap-utils csomag : ~ # sh -c "echo -n 'tupassowrd'> \ /etc/ldapscripts/ldapscripts.passwd" : ~ # chmod 400 /etc/ldapscripts/ldapscripts.passwd : ~ # cp /usr/share/doc/ldapscripts/examples/ldapadduser.template.sample \ /etc/ldapscripts/ldapadduser.template : ~ # nano /etc/ldapscripts/ldapadduser.template dn: uid = , , objectClass: inetOrgPerson objectClass: posixAccount objectClass: shadowAccount cn: sn: keresztnév: megjelenítendő név: uid: uidNumber: gidNumber: homeDirectory: loginShell: posta: gekkók: leírás: Felhasználói fiók : ~ # nano /etc/ldapscripts/ldapscripts.conf ## eltávolítjuk a megjegyzést UTEMPLATE = "/ etc / ldapscripts / ldapadduser.template"

Próbáljuk meg hozzáadni a felhasználót Strider A király felhasználói csoportba gyűrűk és ellenőrizzük a beírt adatokat:

: ~ # ldapadduser lépeget gyűrűkkel [dn: uid = lépések, ou = emberek, dc = barátok, dc = cu] Írja be az "sn" értékét: A király [dn: uid = lépések, ou = emberek, dc = barátok, dc = cu] Írja be az értéket a következőre: "adottNév": lépések [dn: uid = lépések, ou = emberek, dc = barátok, dc = cu] Írja be a "displayName" értékét: lépések El Rey [dn: uid = lépések, ou = emberek, dc = barátok, dc = cu] Írja be a "mail" értékét: trancos@amigos.cu Sikeresen hozzáadta a felhasználói trancókat az LDAP-hoz Sikeresen beállította a felhasználói trancók jelszavát gyökér @ mildap: ~ # ldapfinger lépés dn: uid = lépések, ou = Emberek, dc = barátok, dc = cu objectClass: inetOrgPerson objectClass: posixAccount objectClass: shadowAccount cn: strides sn: El Rey megadottNév: Strides displayNév: Strides El Rey uid: strides uidNumber: 10002 gidNumber: 10000 homeDirectory: / home / trancos loginShell: / bin / bash mail: trancos@amigos.cu gecos: trancos leírás: User Account userPassword :: e1NTSEF9UnlmcWxCem5iUzBuSzQzTkM3ZFRFcTUwV2VsVnBqRm8

Nyújtsunk be egy jelszót a felhasználónak Frodó, soroljuk fel a "DN”A regisztrált felhasználók közül törölje az újonnan létrehozott felhasználót Striderek:

: ~ # ldapsetpasswd frodo Jelszó megváltoztatása a felhasználóhoz: uid = frodo, ou = People, dc = friends, dc = cu Új jelszó: Új jelszó újbóli megadása: A felhasználó jelszavának sikeres megadása : ~ # lsldap -u | grep dn dn: uid = frodo, ou = emberek, dc = barátok, dc = cu dn: uid = lépések, ou = emberek, dc = barátok, dc = cu : ~ # ldapfinger frodo dn: uid = frodo, ou = People, dc = friends, dc = cu objectClass: inetOrgPerson objectClass: posixAccount objectClass: shadowAccount uid: frodo sn: Bagins megadottNév: Frodo cn: Frodo Bagins displayNév: Frodo Bagins uidNumber: 10000 gidNumber: 10000 mailNumber: 1 mailNumber: 9 mail : 4 mail: frodo@amigos.cu gecos: Frodo Bagins loginShell: / bin / bash homeDirectory: / home / frodo userPassword :: e3NTSEF1TnI1ZXN1YXA5VnplKXNUMXZIZXZzbFZKaWFXNUMXSVdWeUXNUMXoVjA = : ~ # ldapdeleteuser lépeget Uid = strides, ou = People, dc = friends, dc = cu felhasználó sikeresen törölve az LDAP-ból : ~ # lsldap -u | grep dn dn: uid = frodó, ou = emberek, dc = barátok, dc = cu

Ellenőrizzük, hogy a helyi hitelesítés megfelelően működik-e:

: ~ # ssh frodo @ mildap frodo @ mildap jelszava: Linux mildap 2.6.32-5-686 # 1 SMP Fri May 10 08:33:48 UTC 2013 i686 [---] A Debian GNU / Linux abszolút semmilyen garanciát nem tartalmaz, az alkalmazandó törvény által megengedett mértékben . Utolsó bejelentkezés: 18. február 18., kedd, 54:01:2014 a mildap.amigos.cu oldalról frodo @ mildap: ~ $ pwd / home / frodo frodo @ mildap: ~ $

Sok példa van, amit megírhatunk, de sajnos a cikk nagyon hosszú lenne. Mindig azt mondjuk, hogy adunk belépési pont a szolgáltatások kérdéseire általában. Lehetetlen, hogy a kiterjedt dokumentációt egyetlen posztban helyettesítsék.

Ha többet szeretne megtudni a csomagról ldapriptek és parancsai, kérjük, és konzultáljon ember ldapscripts.

Eddig az OpenLDAP-ra épülő Simple Directory szolgáltatásunk jól működik.

Eddigi összefoglalás ...

Amikor az üzleti hálózatok szolgáltatásaiért felelős személyek vesznek felelősséget a Microsoft termékein alapuló szolgáltatásokkal, ha át akarnak állni Linuxra, akkor a tartományvezérlők migrációját fontolgatják más szolgáltatások között.

Ha nem egy harmadik féltől származó terméket választanak, mint például a ClearOS vagy a Zentyal, vagy ha más okokból függetlenné akarnak válni, akkor gondot fordítanak arra, hogy saját tartományvezérlővé váljanak, vagy a Samba 4-től saját Active Directoryvá váljanak.

Ezután kezdődnek a problémák és néhány más csalódás. Működési hibák. Nem találják meg a problémák helyét, hogy képesek legyenek megoldani őket. Ismételt telepítési kísérletek. A szolgáltatások részleges működtetése. És a problémák hosszú listája.

Bármely Linux tartományvezérlő vagy Active Directory bázisa, amely az OpenLDAP-n és a Sambán alapul, szükségszerűen átmegy a Mi az az LDAP-kiszolgáló, hogyan telepítik, hogyan konfigurálják és kezelik stb.?. Azok, akik elolvasták a Samba átfogó dokumentációját, jól tudják, mire gondolunk.

Pontosan e kérdés megválaszolására írtuk a teljes cikksorozatot erre a kérdésre, és folytatjuk a szükségeseket. Reméljük, hogy hasznosak lesznek az Ön számára.

Kiváló a hozzászólás Fico, egy lekérdezés az OpenLDAP segítségével, létrehozhatóak-e domain irányelvek? alkalmazásuk a csatlakoztatott felhasználókra, például a képernyővédő aktiválása 5 percnyi tevékenység nélkül, a háttérkép konfigurálása, bizonyos alkalmazások futtatásának megakadályozása, indítási szkriptek konfigurálása stb.

Üdvözlettel,

Oscar

Köszönöm a megjegyzést !!!. Oscar, ne feledd, hogy ezeket a házirendeket Linux rendszeren másképp hajtják végre, amikor a Linux kliensekről van szó. A GNOME olyan eszközt hoz ennek elérésére, amelyre most nem emlékszem. Ha tudom, létrehozhatunk felhasználói fiók házirendeket közvetlenül az OpenLDAP-ban. Sokan ugyanazt a kérdést teszik fel nekem, én pedig mindig nagyjából ugyanazt válaszolom. 🙂 Ezek a biztonsági házirendek csak a Microsoft kliensekre vonatkoznak, NEM Linux kliensekre. Két különböző filozófia. Az Active Directory egy saját alkalmazás, amely az OpenLDAP-on, a Microsft személyes Kerberosán és a hálózati rendszergazdán alapul, és most nem tudom, hogy hívják. Korábban a Lan Manager-ben volt. Nem gondolhatunk arra, hogy csak az LDAP segítségével emuláljuk az Active Directory-t. Integrálnunk kell a Samba-t, vagy a Samba 4-et kell használnunk, hogy lássuk, megvalósítható-e. És barátom, még egyetlen pillantást sem vetettem a Samba 4-re. 🙂 Azt sem tudom, hogy az Active Directoryval rendelkező Zentyal alkalmazhatja-e őket ... de ez a szoftver nem csak OpenLDAP. Ez OpenLDAP + Samba + Kerberos + egyéb dolgok, amelyeket nem ismerek jól. 🙂 Ebben a sorozatban csak az OpenLDAP-tal foglalkozom, és ha követed, akkor látni fogod, hogy a kompendiumban, amelyet a teljes sorozatról írok, plusz egyéb alapvető szolgáltatások, minden az OpenLDAP Directory elleni hitelesítésen alapul.

Üdvözlet