Lynis: Biztonsági auditáló szoftver Linuxon, macOS-en és UNIX-on

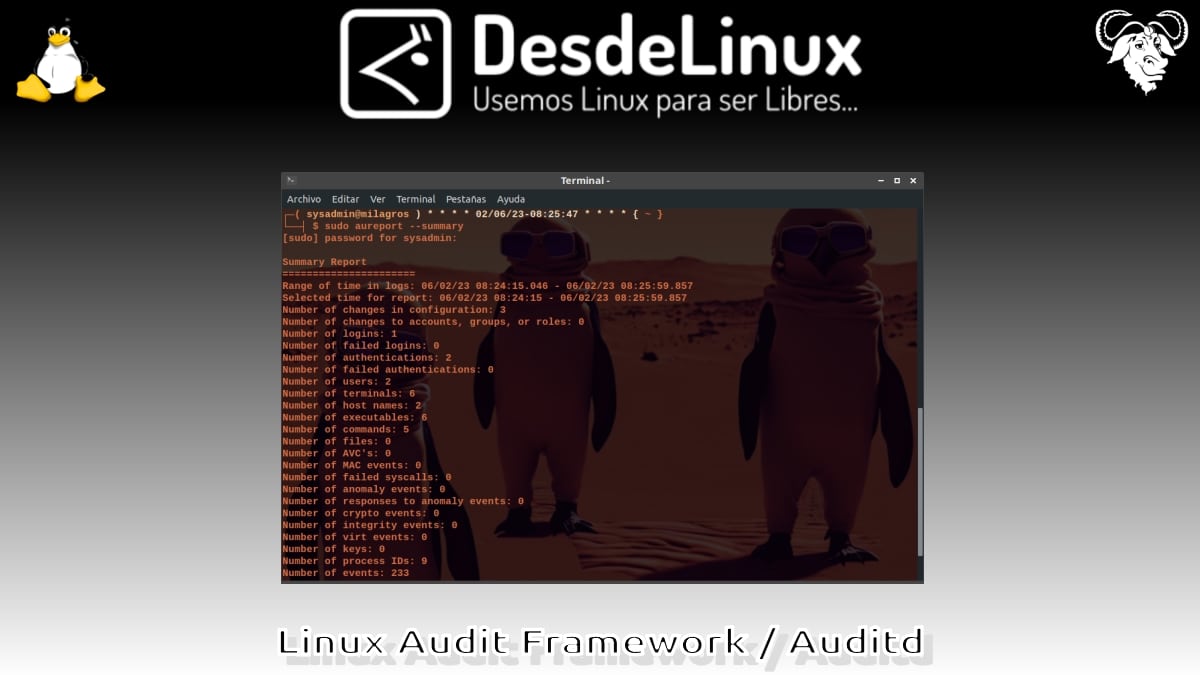

A közvetlenül ezt megelőző bejegyzésben bemutattunk egy bemutatót a műszaki részletekről, a telepítésről és a használatáról ellenőrzési parancs, ismertebb nevén a Linux Audit Framework (Linux Audit Framework). Ami – és ahogy a neve is tükrözi – biztosítja a CAPP-kompatibilis audit rendszer, amely képes megbízhatóan információkat gyűjteni bármilyen biztonsági szempontból releváns (vagy nem) eseményről Linux operációs rendszeren.

Emiatt azt láttuk, hogy helyénvaló és helyénvaló ma egy hasonló, sokkal teljesebb, fejlettebb és praktikusabb szoftverrel foglalkozni, az ún. "Lynis". ami egyben a biztonsági audit szoftver, ingyenes, nyitott és ingyenes, és ugyanazt és még többet szolgál, ahogy az alábbiakban látni fogjuk.

Linux Audit Framework: Mindent az Auditd parancsról

De mielőtt elkezdené ezt az érdekes bejegyzést a biztonsági audit szoftver "Lynis", ajánljuk a előző kapcsolódó bejegyzés, későbbi olvasásra:

Lynis: Automatizált biztonsági audit eszköz

Mi az a Lynis?

A hivatalos weboldal szerint a fejlesztők röviden ismertetik az említett szoftvert, az alábbiak szerint:

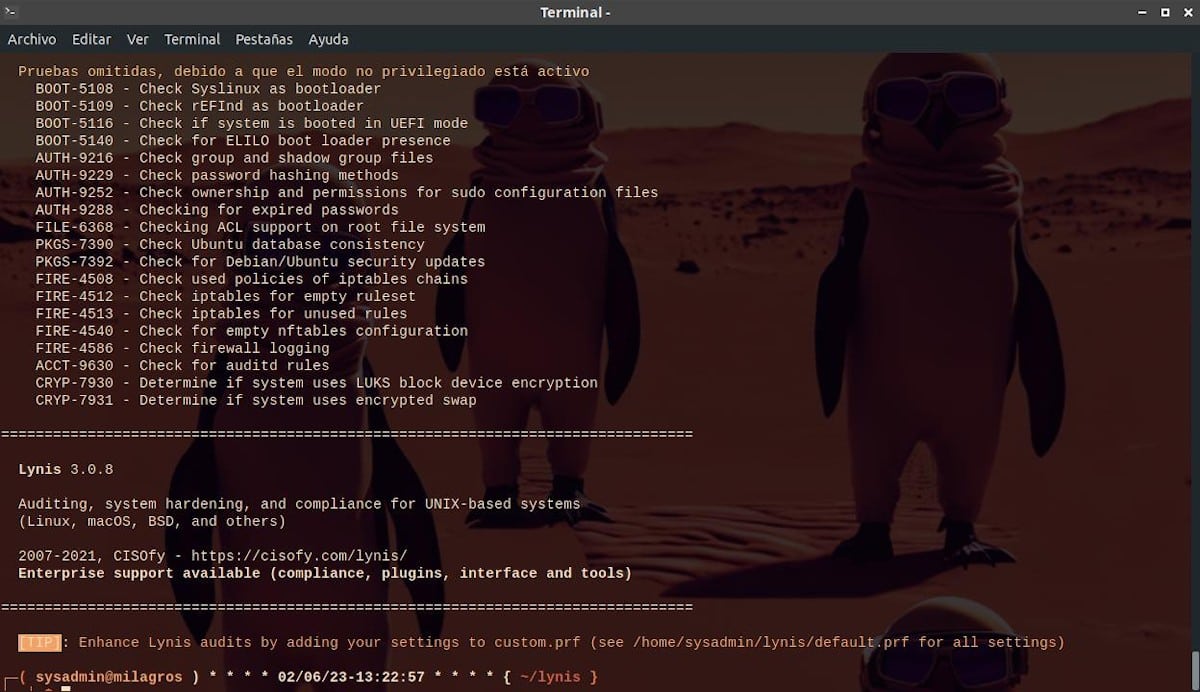

„A Lynis egy harcokban tesztelt biztonsági eszköz Linux, macOS vagy Unix alapú operációs rendszereket futtató rendszerekhez. Átfogó elemzést végez a rendszerek állapotáról, hogy támogassa a rendszer szigorítását és a megfelelőségi tesztelést. A projekt egy nyílt forráskódú, GPL licenccel rendelkező szoftver, és 2007 óta érhető el." Lynis: Audit, rendszer keményítés, megfelelőségi tesztelés

Ez nagyon világossá teszi célját és működését. Azonban az övében hivatalos rész a GitHubon, adja hozzá a következőket:

„A Lynis fő célja, hogy tesztelje a biztonsági védelmet, és javaslatokat tegyen a rendszer további megerősítésére. Ehhez általános rendszerinformációkat, sebezhető szoftvercsomagokat és lehetséges konfigurációs problémákat keres. Mitől alkalmas arra, hogy a rendszergazdák és az informatikai auditorok felmérhetik rendszereik és szervezetük berendezéseik biztonsági védelmét.

Ezenkívül fontos kiemelni LynisHogy hála a nagyszerű cA benne foglalt eszközök kezdete sokak számára kedvelt eszköz tolltesztelők (Rendszerpenetrációs tesztelők) és más információbiztonsági szakemberek a világon.

Hogyan telepíthető és használható Linuxon?

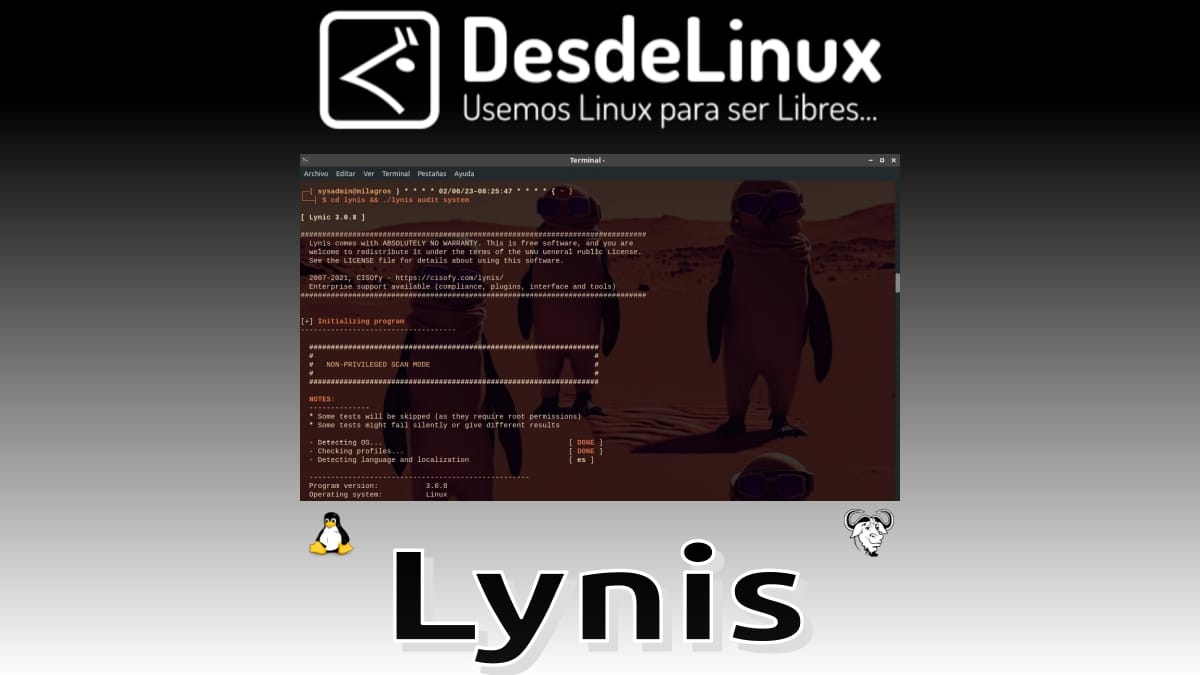

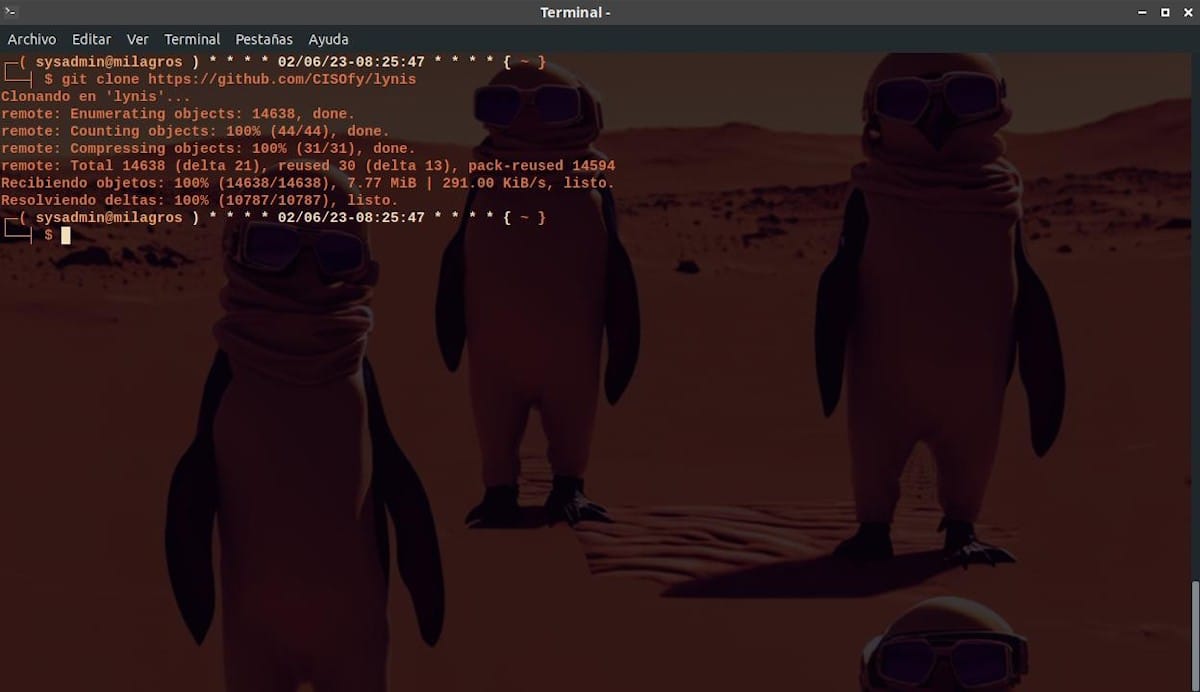

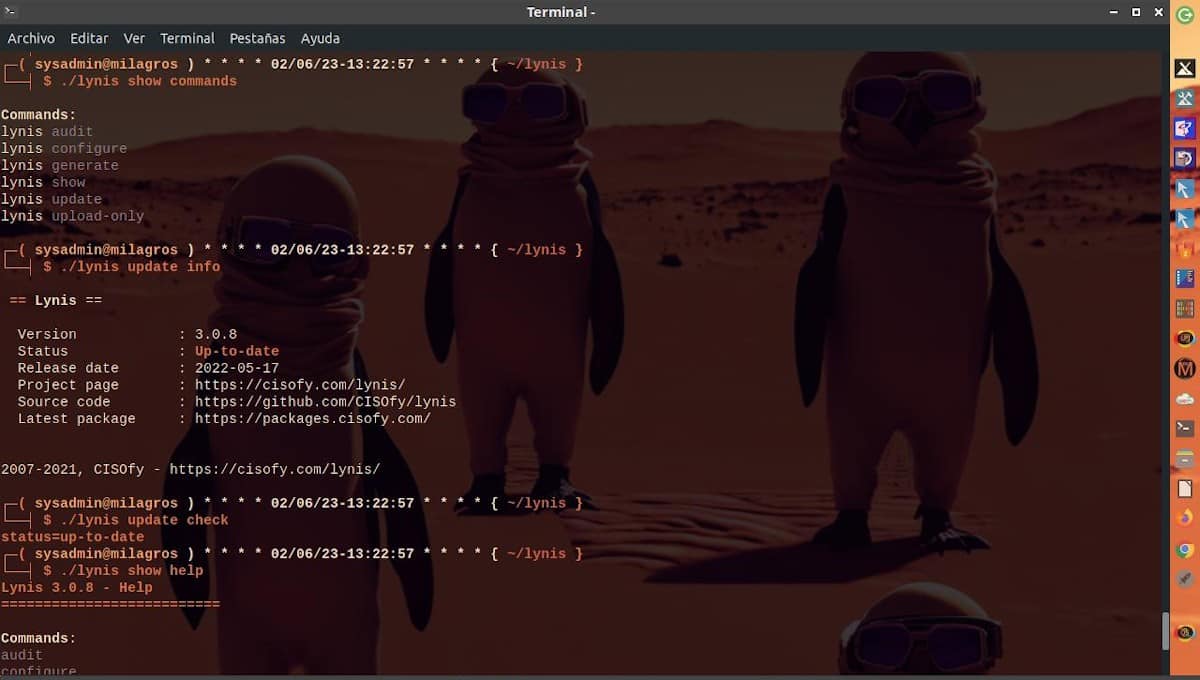

A GitHubról való telepítés és Linuxon való futtatás nagyon egyszerű és gyors. Ehhez csak a következő 2 lépést kell végrehajtania:

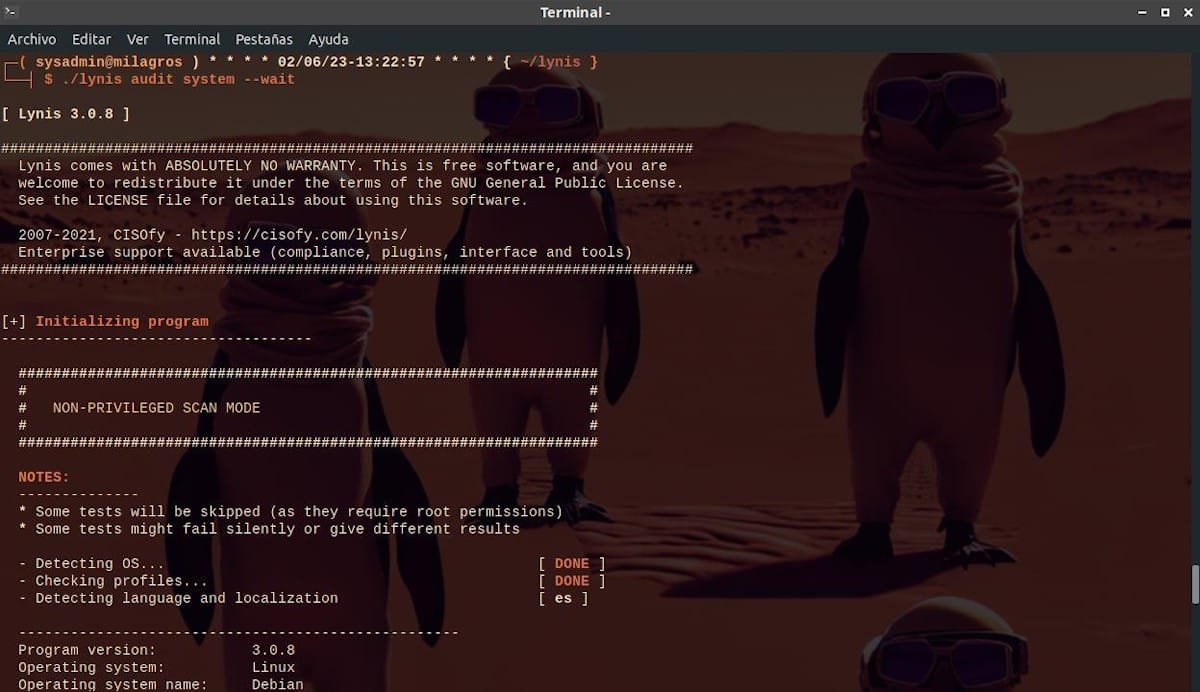

git clone https://github.com/CISOfy/lyniscd lynis && ./lynis audit systemÉs minden alkalommal, amikor végre kell hajtani, csak az utolsó parancssor. Szükség esetén azonban a következő sorrend variációi is használhatók:

cd lynis && ./lynis audit system --quick

cd lynis && ./lynis audit system --wait

Kifejezettebb vagy lassabb végrehajtáshoz az azt végrehajtó felhasználó közreműködésével.

Milyen információkat kínál?

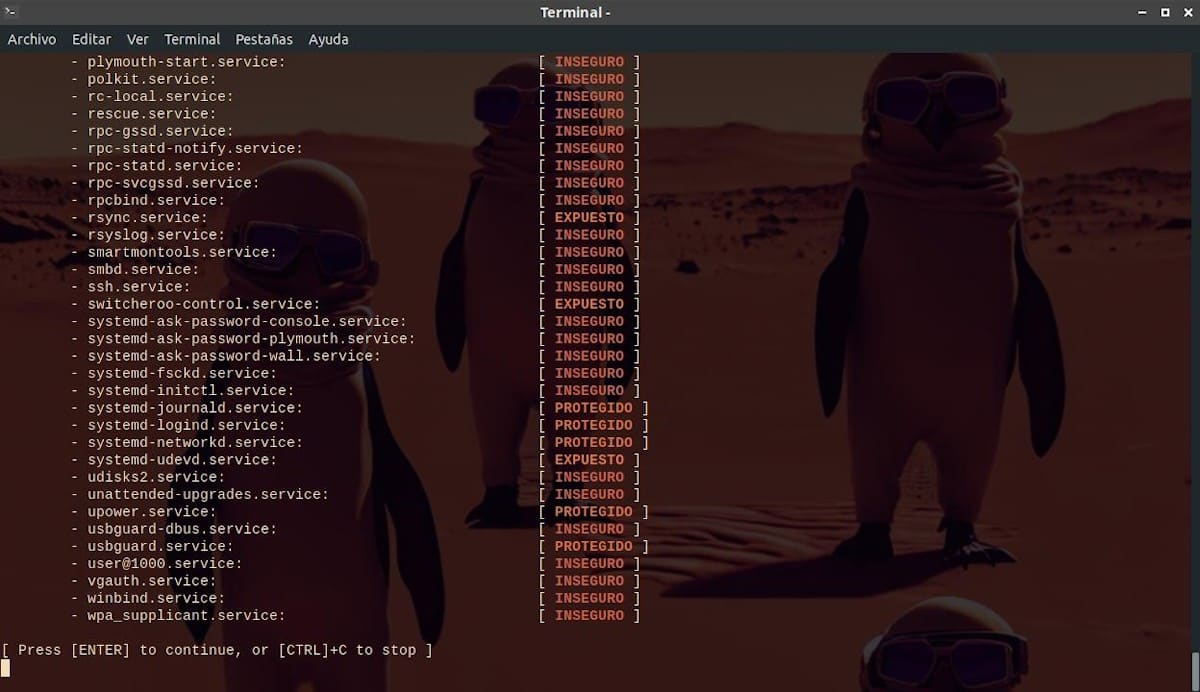

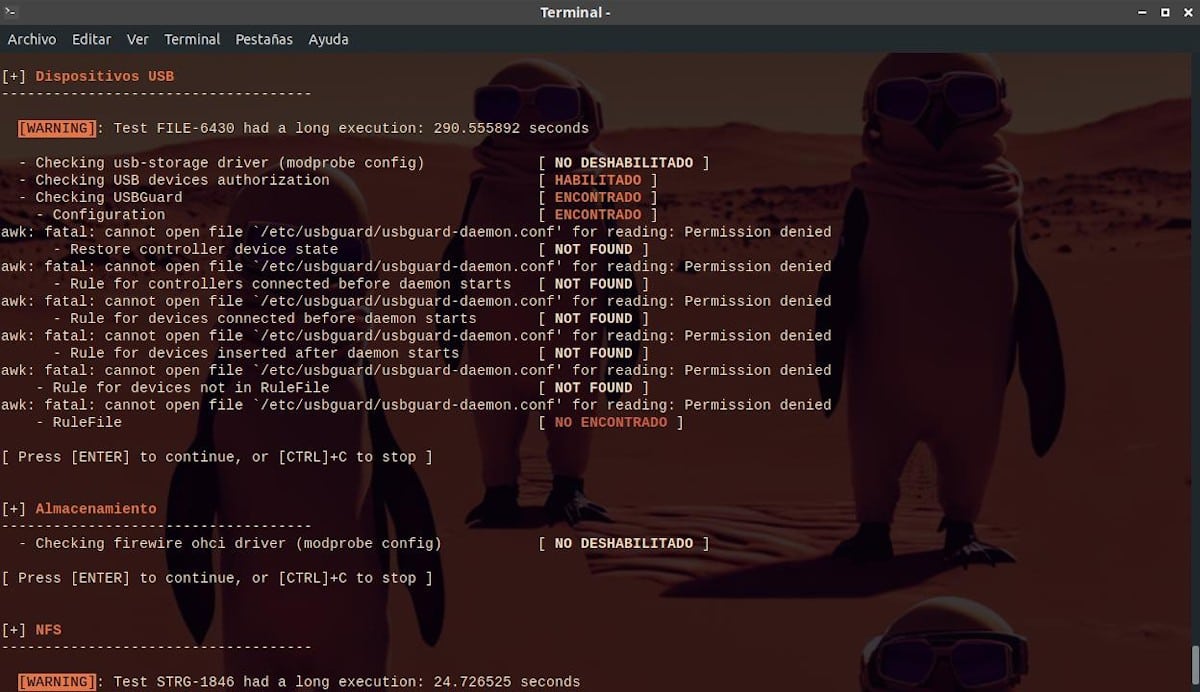

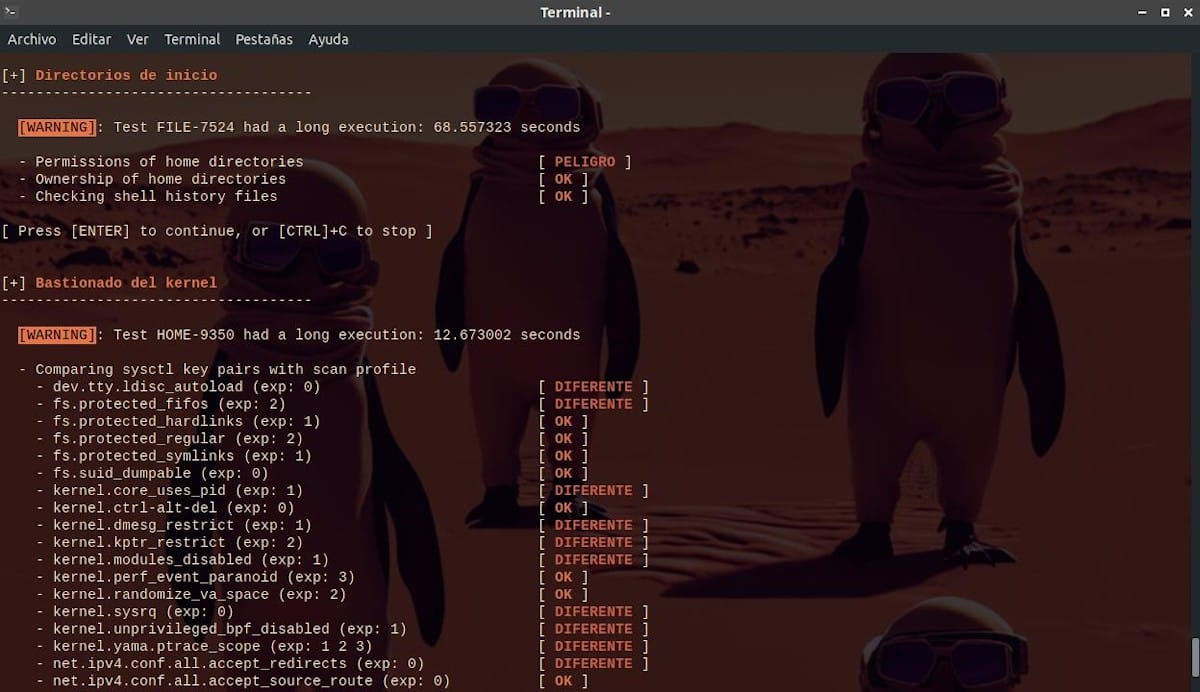

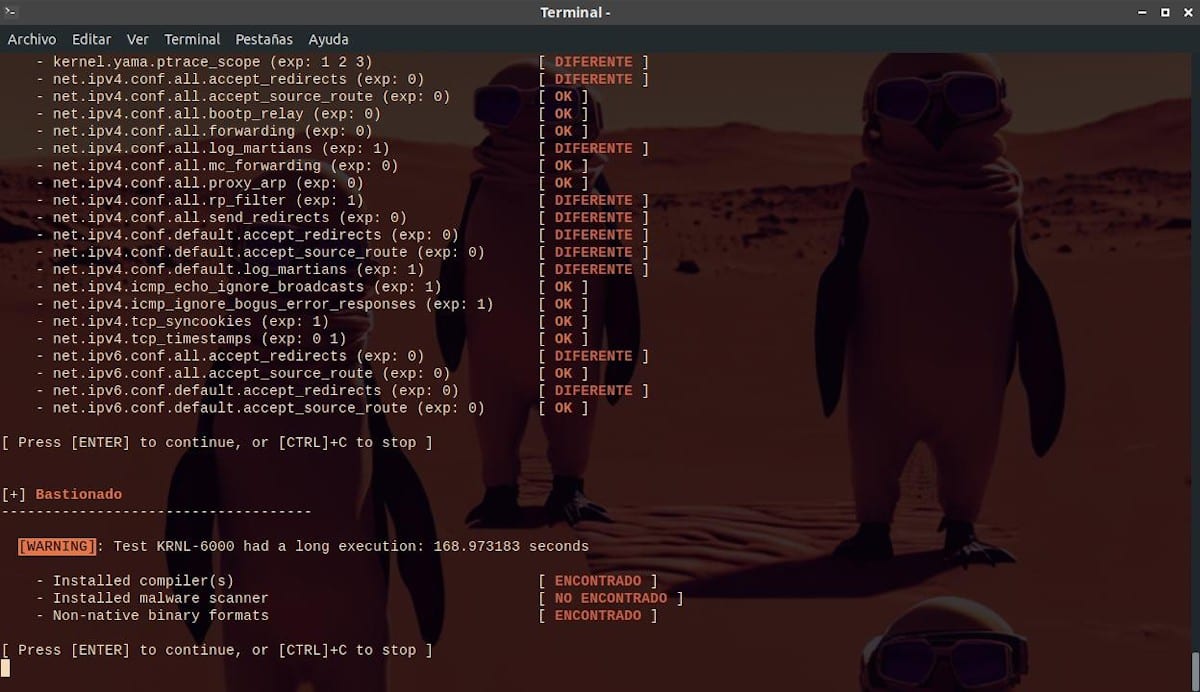

A végrehajtás után a következő technikai pontokról nyújt információkat:

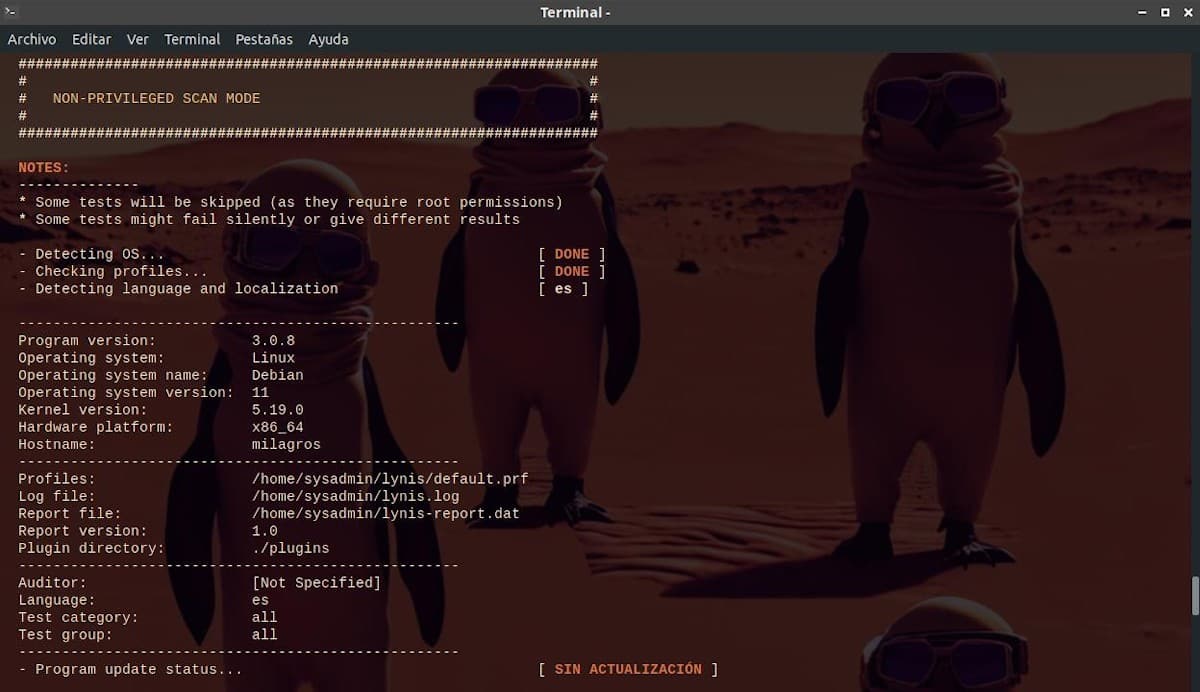

Az elején

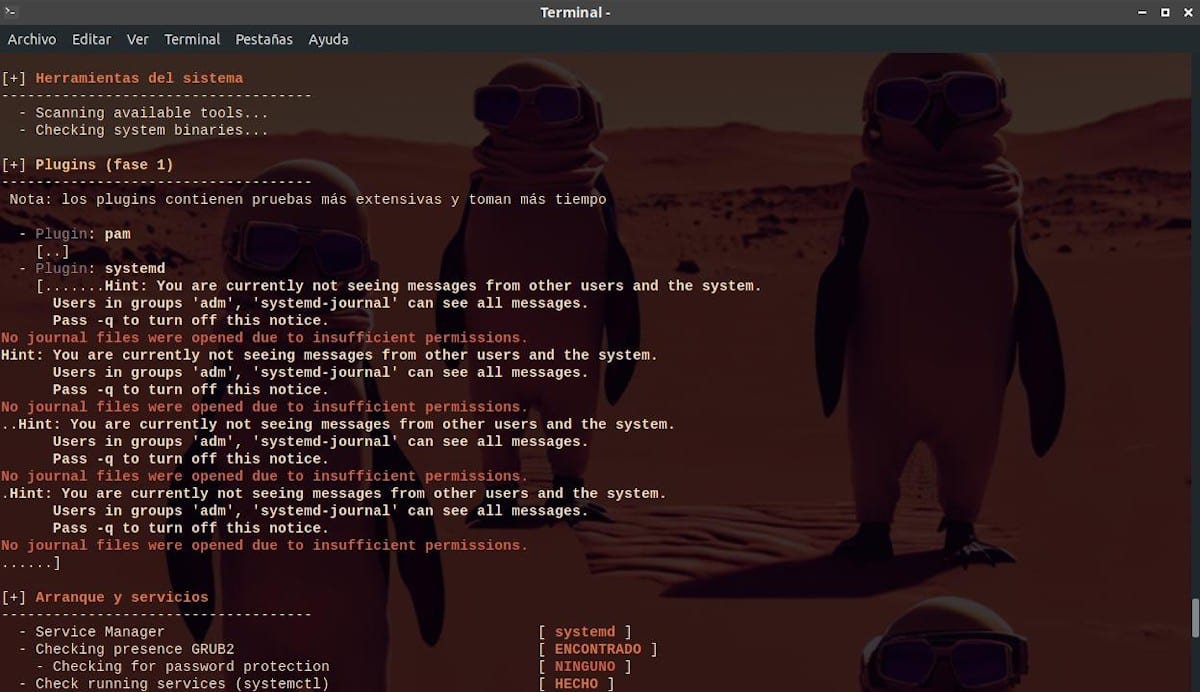

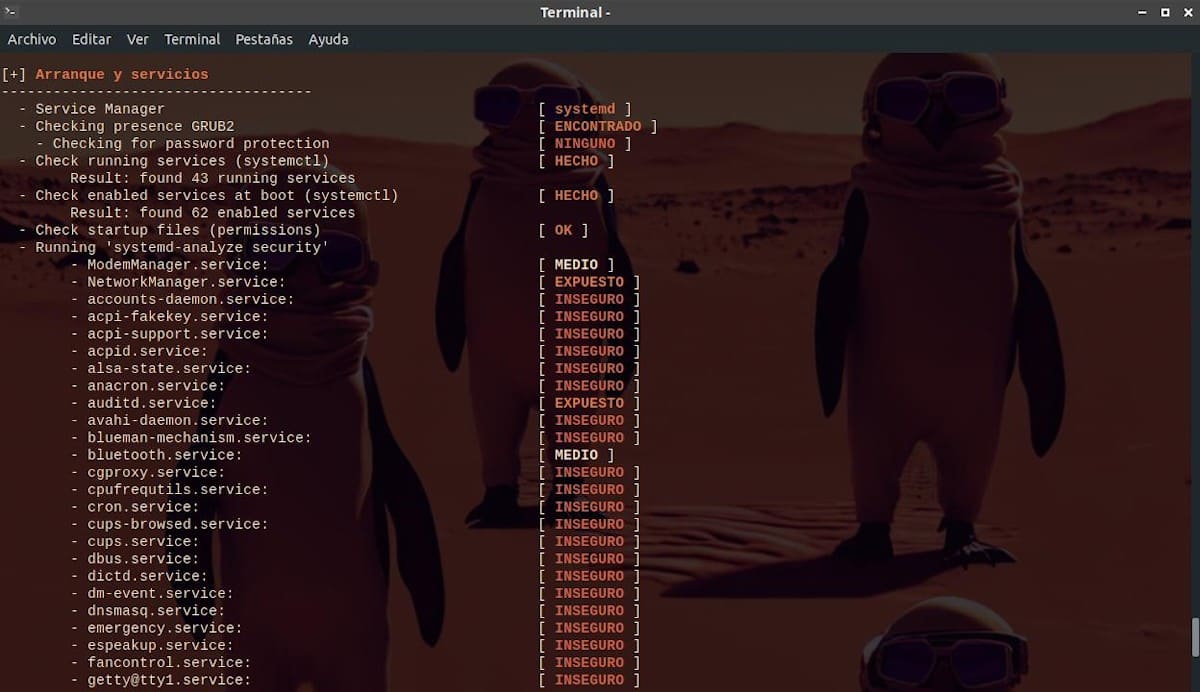

- A Lynis eszköz inicializálási értékei, a használt operációs rendszer, a telepített vagy nem telepített eszközök és bővítmények, valamint a rajta észlelt rendszerindítási konfigurációk és szolgáltatások.

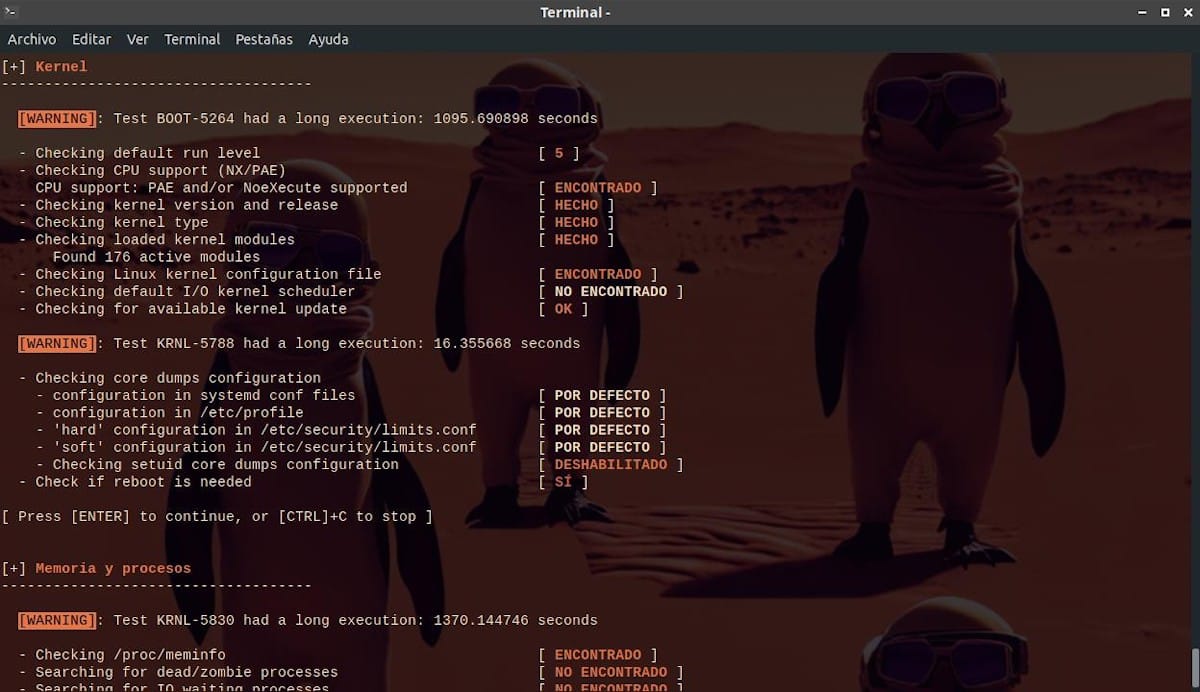

- A kernel, a memória és az operációs rendszer folyamatai.

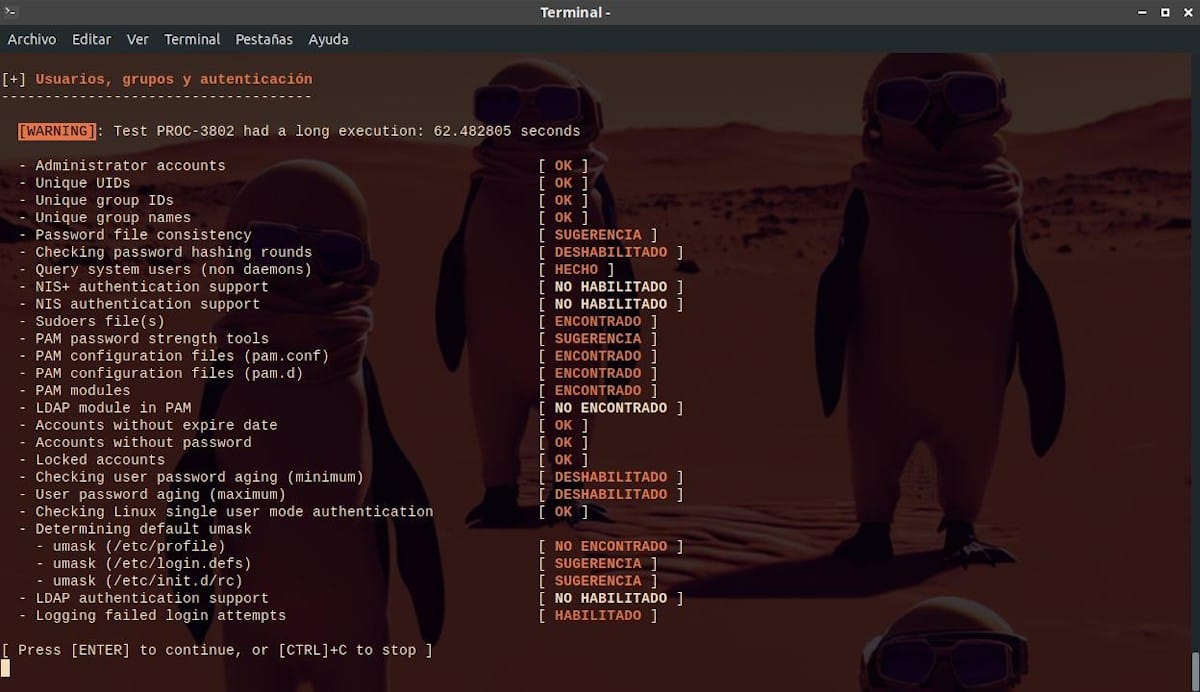

- Felhasználók és csoportok, valamint az operációs rendszer hitelesítése.

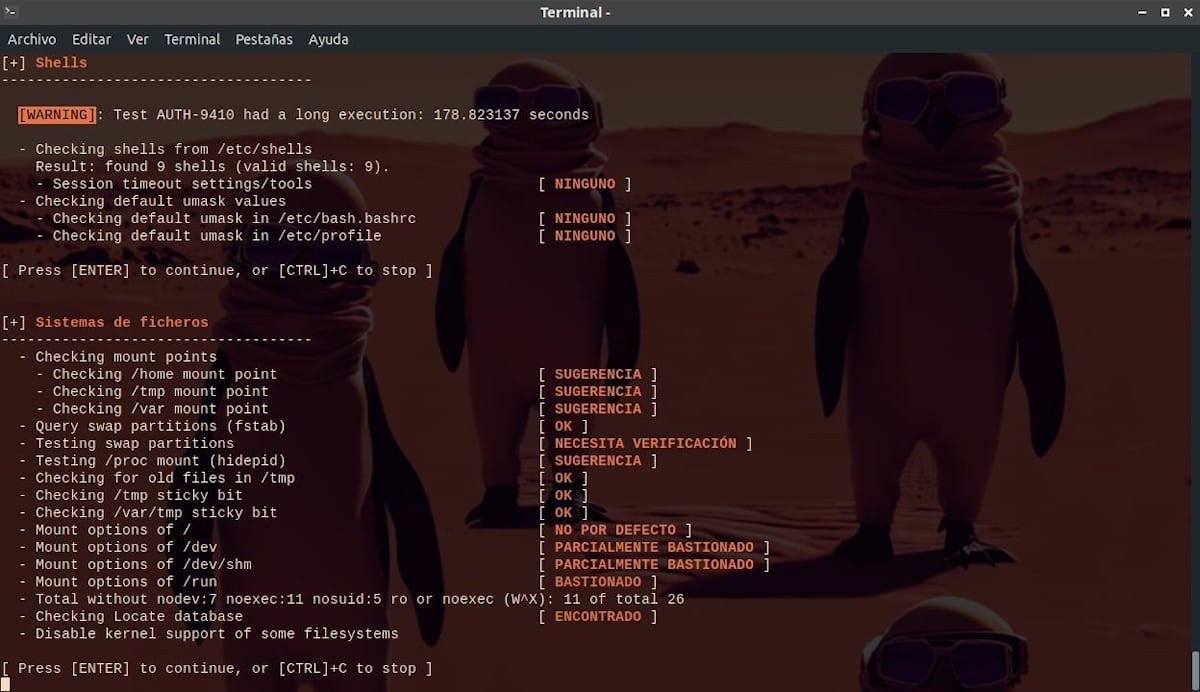

- Az operációs rendszer shell- és fájlrendszerei.

- könyvvizsgálati információk: Az operációs rendszerben található USB- és tárolóeszközök.

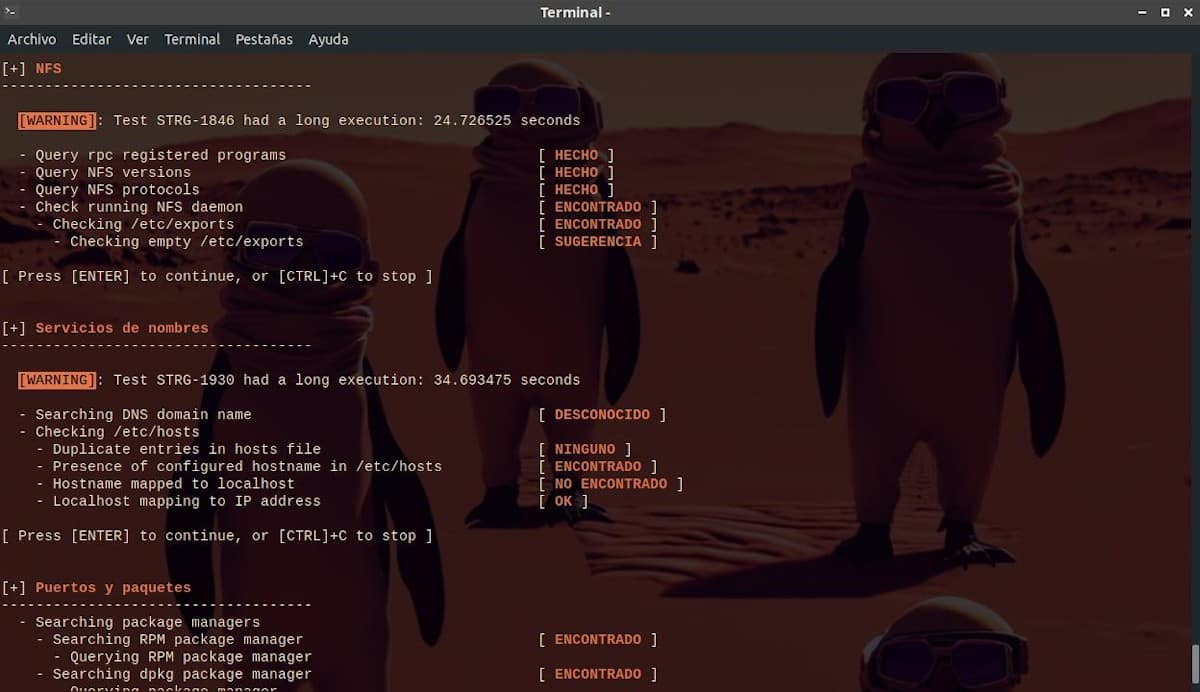

- Az operációs rendszer NFS, DNS, portjai és csomagjai.

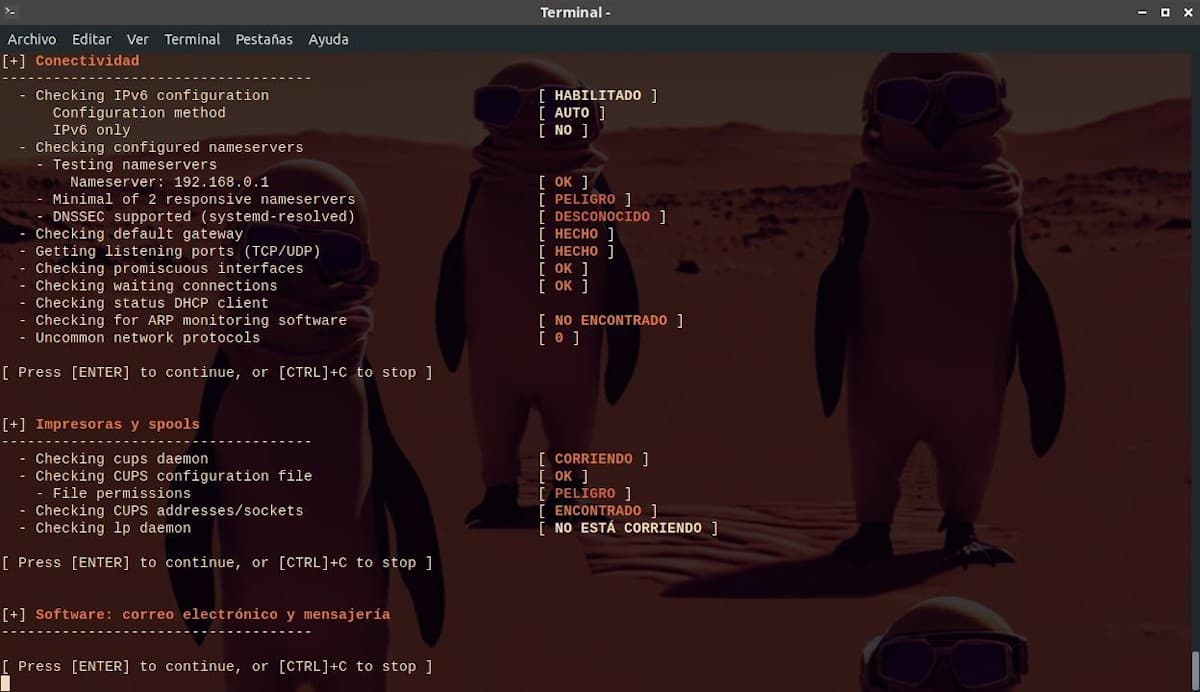

- Hálózati kapcsolat, nyomtatók és sorok, valamint e-mail és üzenetküldő szoftver telepítve.

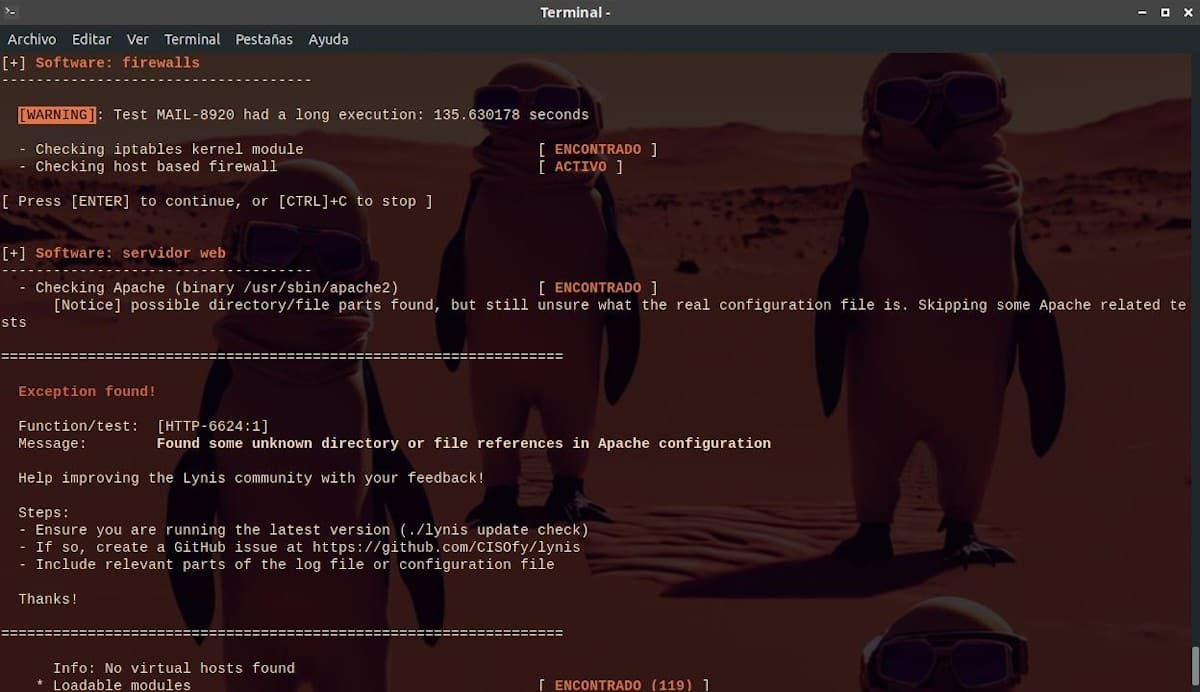

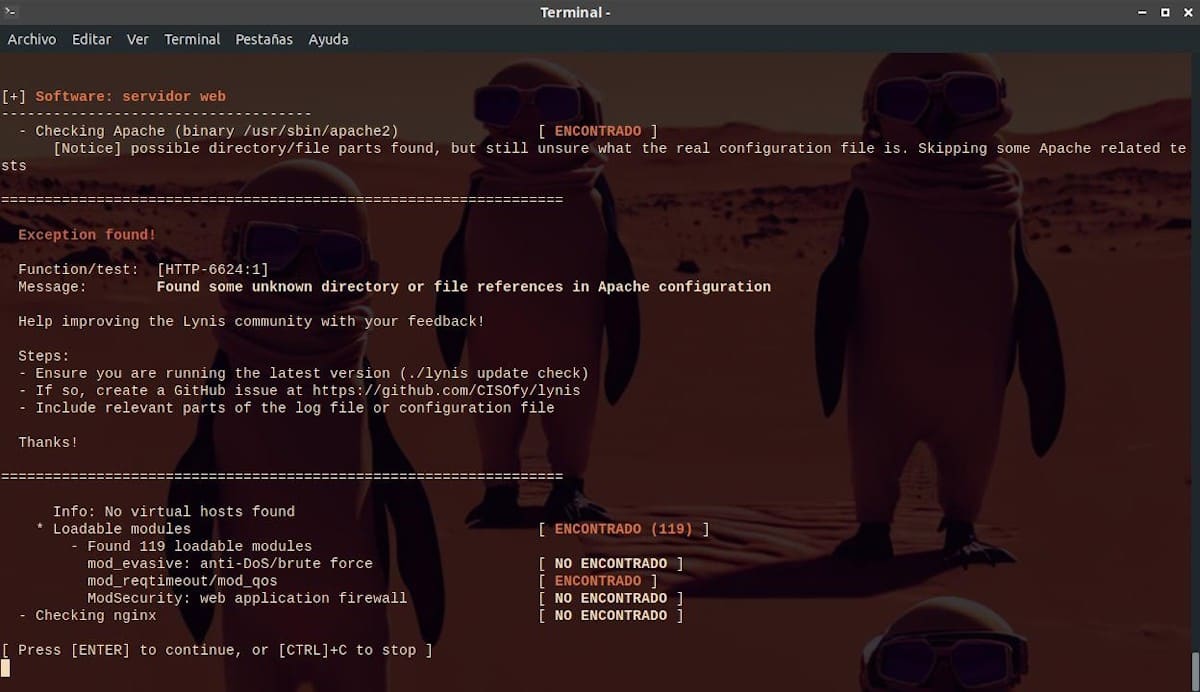

- Az operációs rendszerbe telepített tűzfalak és webszerverek.

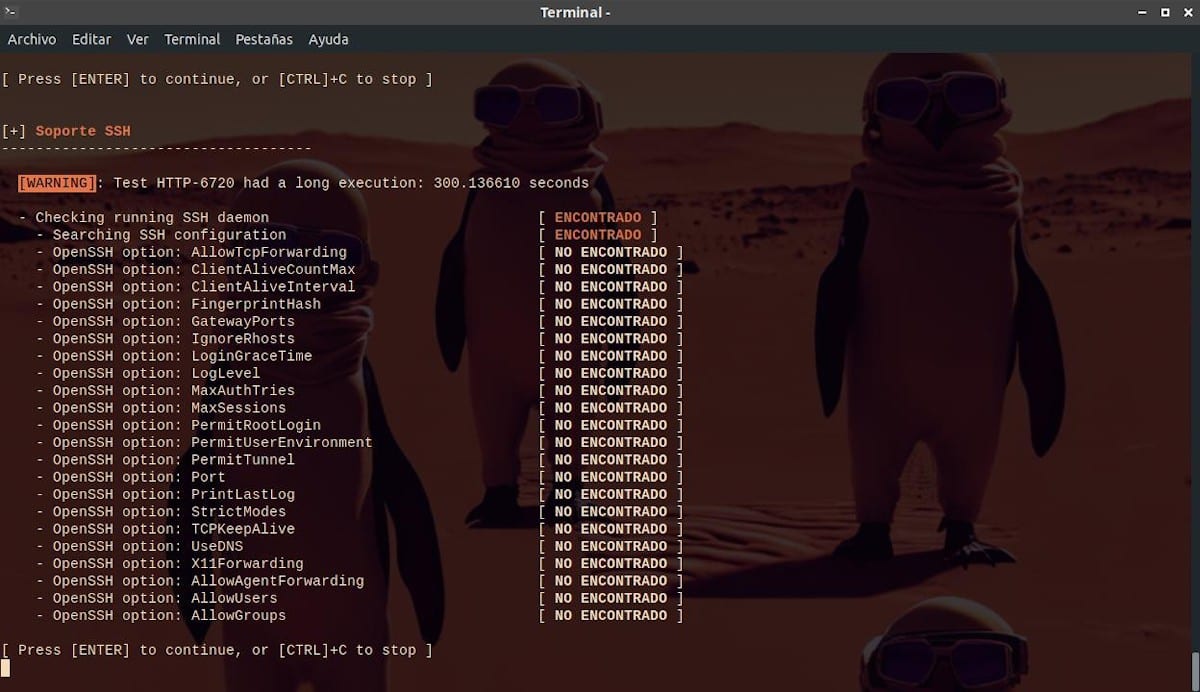

- Az operációs rendszerben konfigurált SSH szolgáltatás.

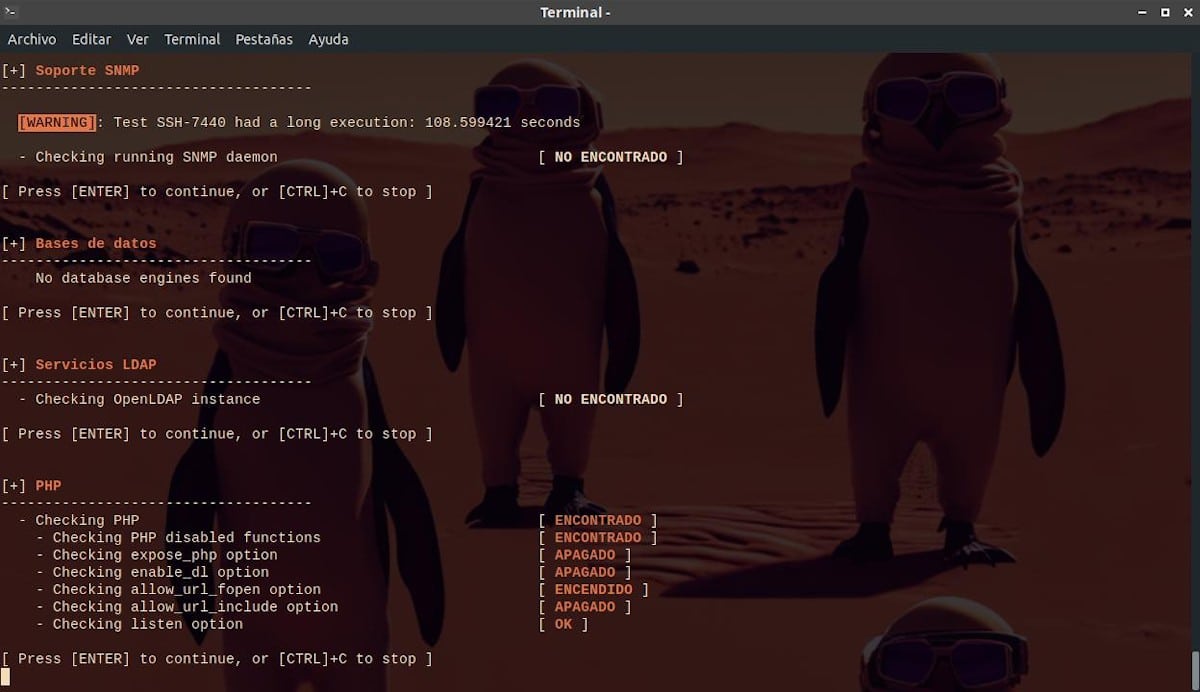

- SNMP támogatás, az adatbázisok, az LDAP szolgáltatás és az operációs rendszerben konfigurált PHP rendszer.

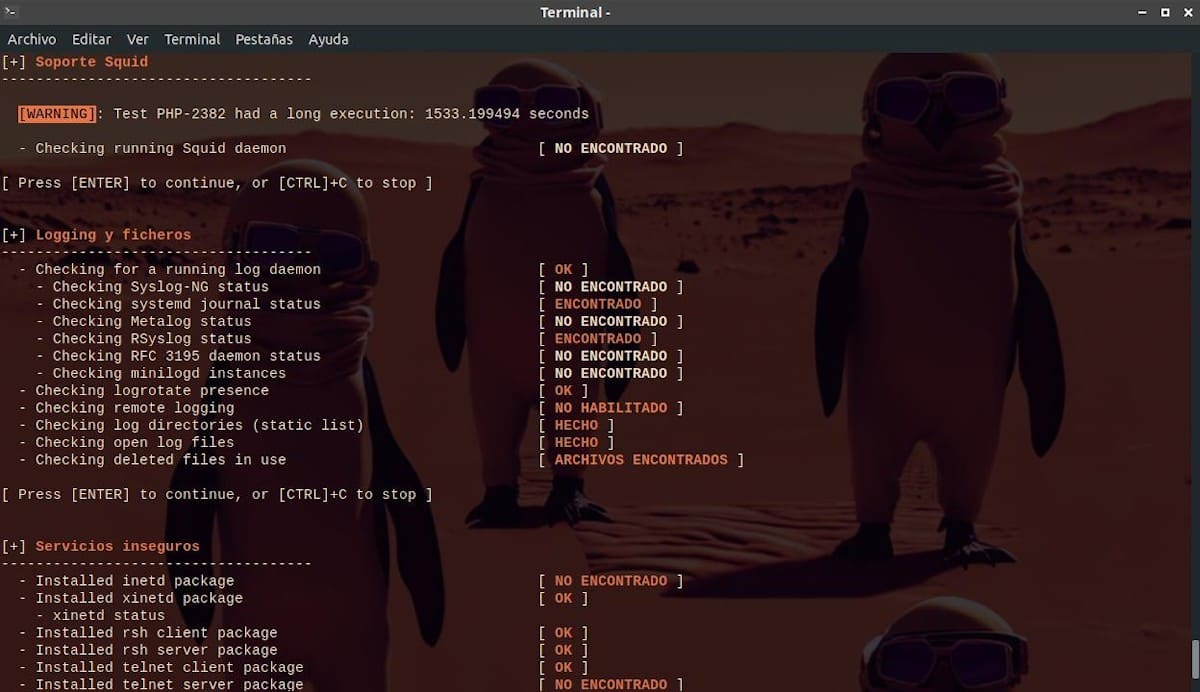

- Squid támogatás, naplózás és fájljai, nem biztonságos szolgáltatások és bannerek, valamint az operációs rendszerben konfigurált azonosítási mechanizmusok.

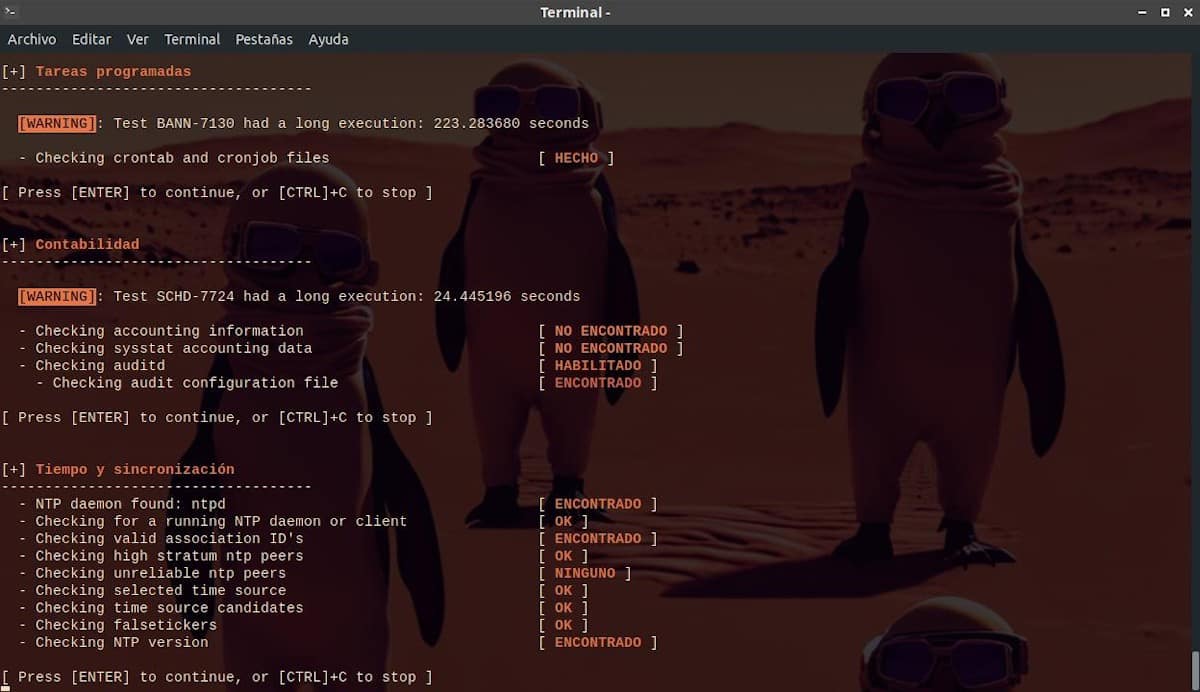

- Ütemezett feladatok, könyvelés, idő és szinkronizálás.

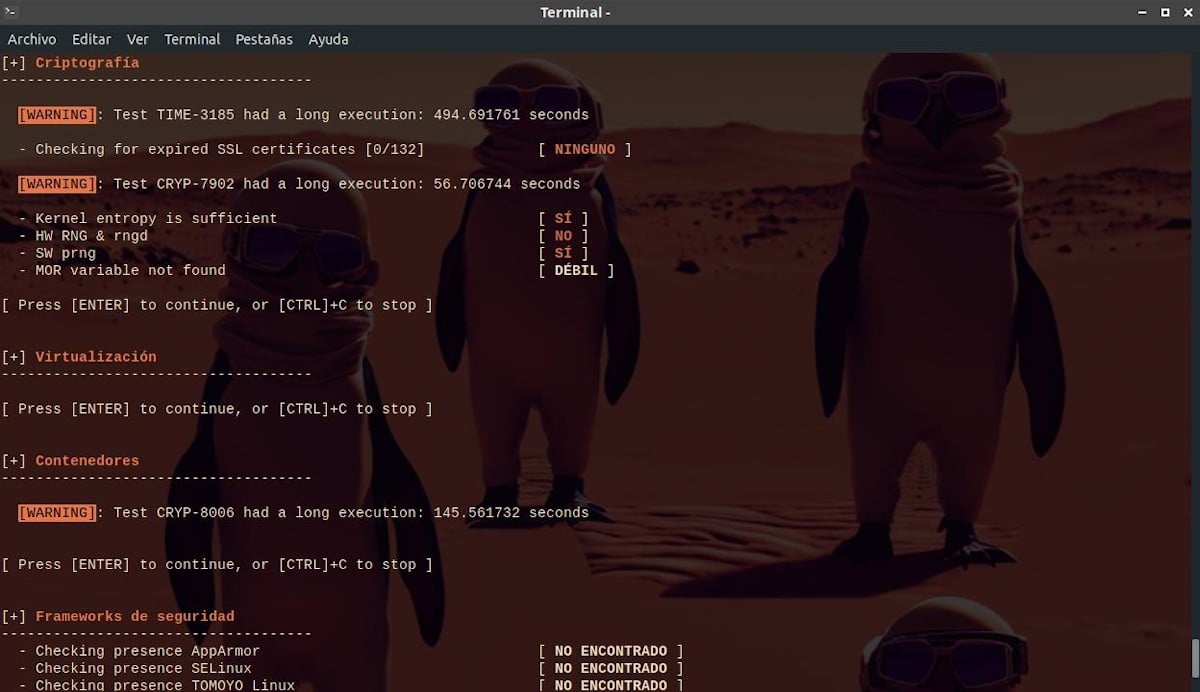

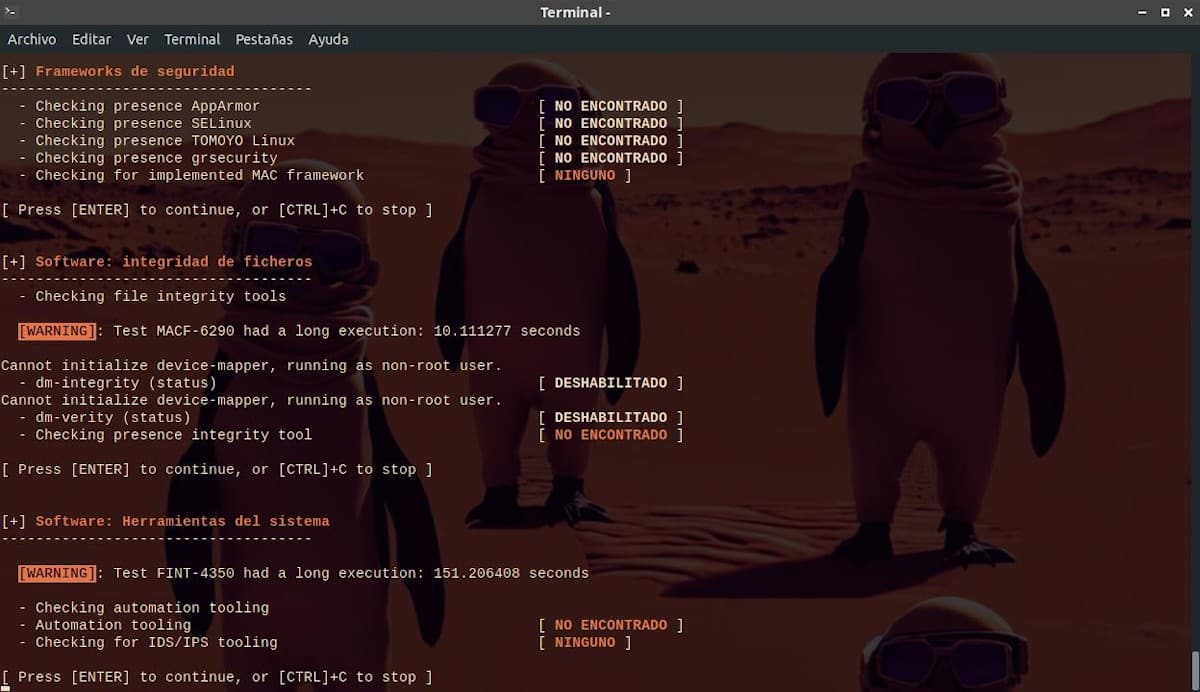

- Kriptográfia, virtualizáció, tárolórendszerek, biztonsági keretrendszerek, valamint a fájlintegritással és rendszereszközökkel kapcsolatos szoftverek

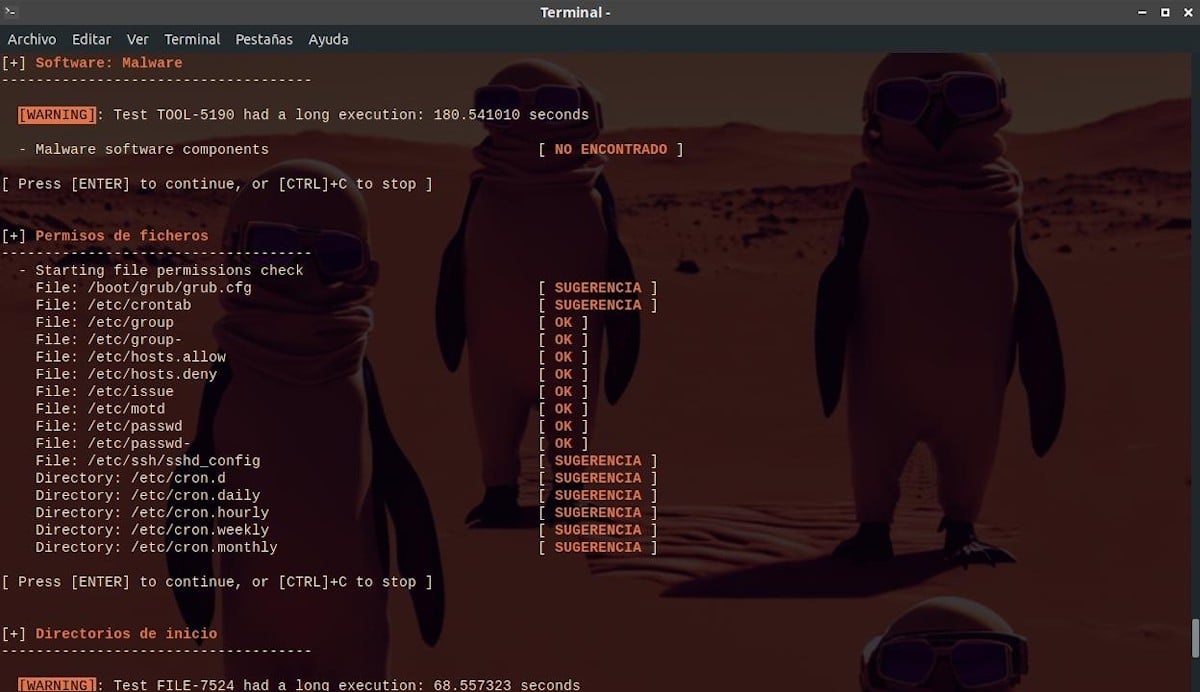

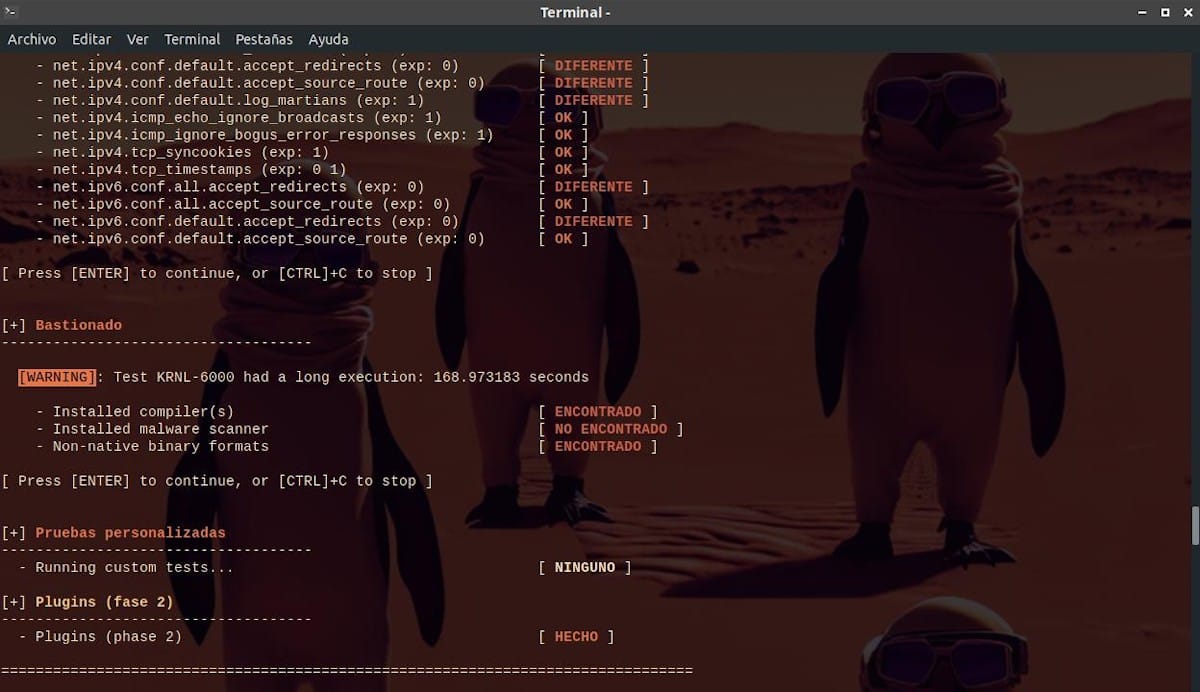

- Rosszindulatú szoftverek, fájlengedélyek, saját könyvtárak, kernel- és általános keményítés, valamint egyéni tesztelés.

A végén

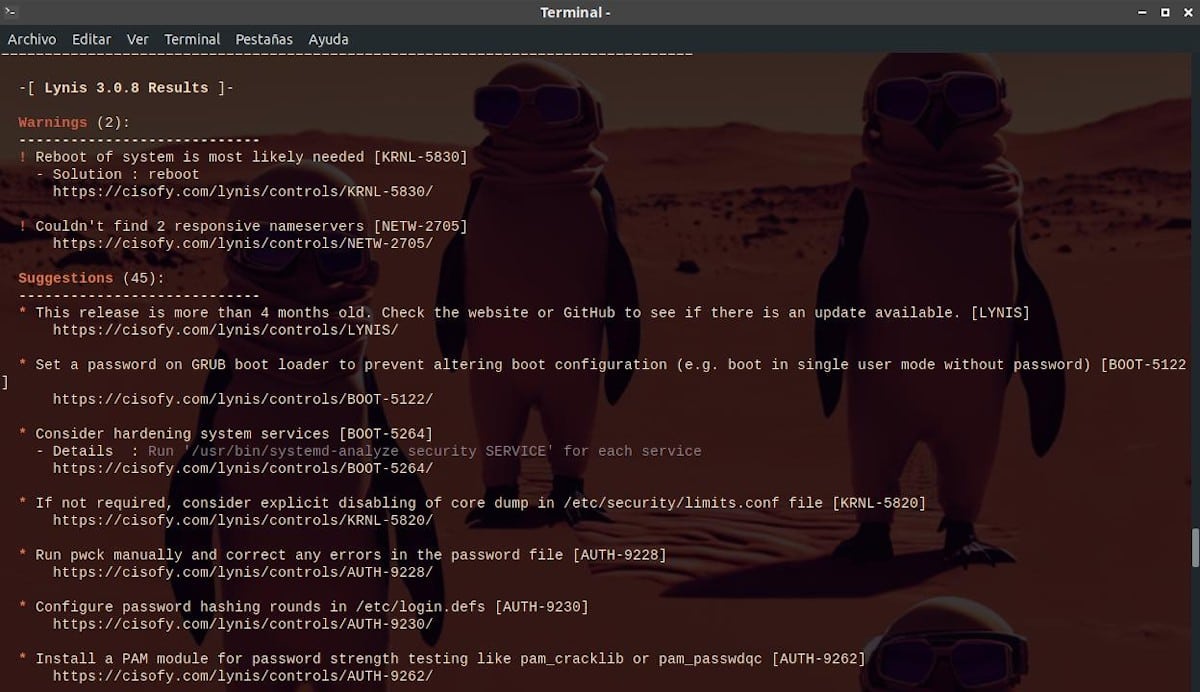

Mikor Lynis véget ér, összefoglalja a talált eredményeket, osztva:

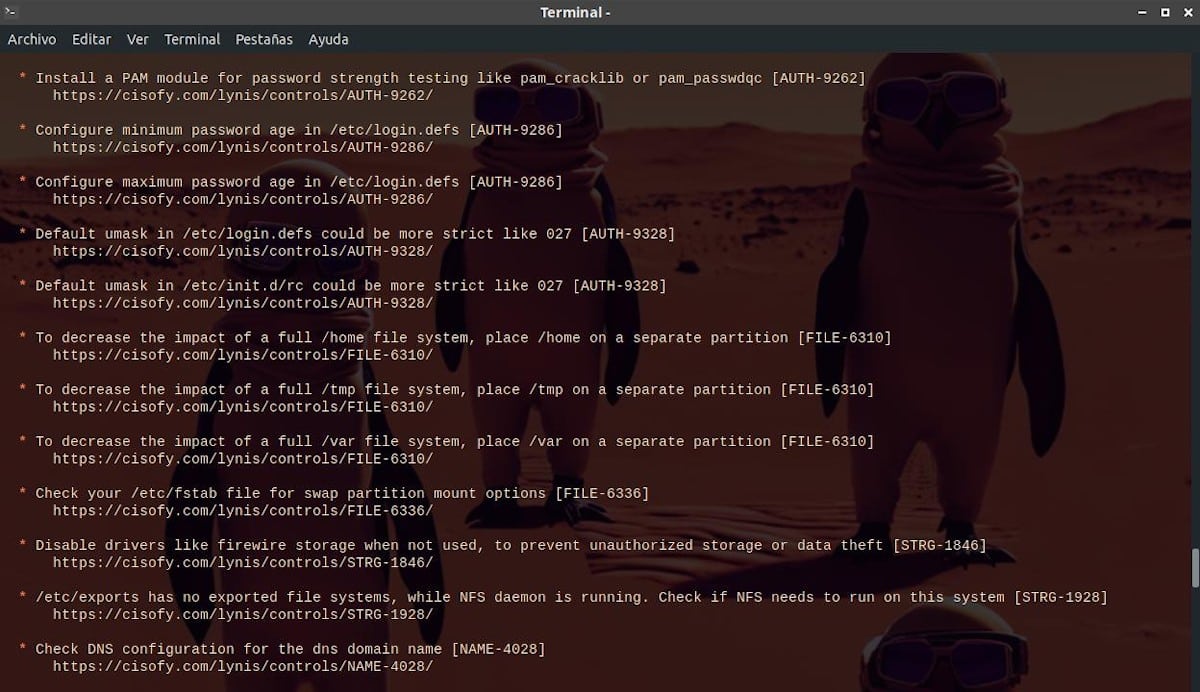

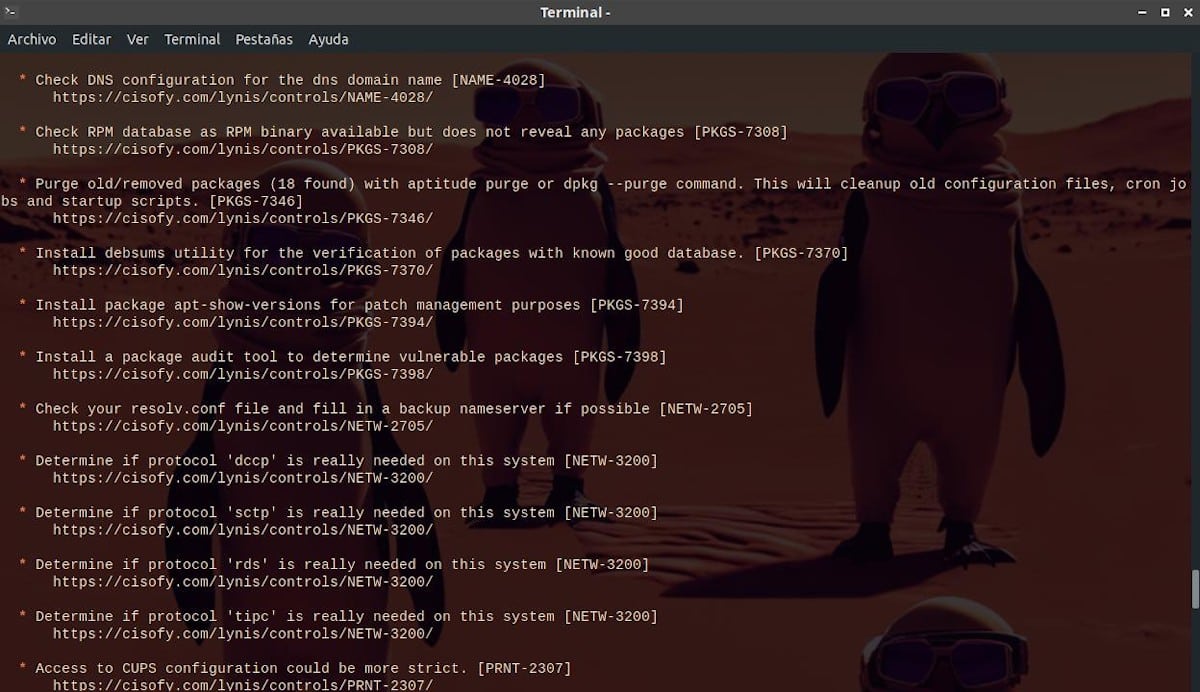

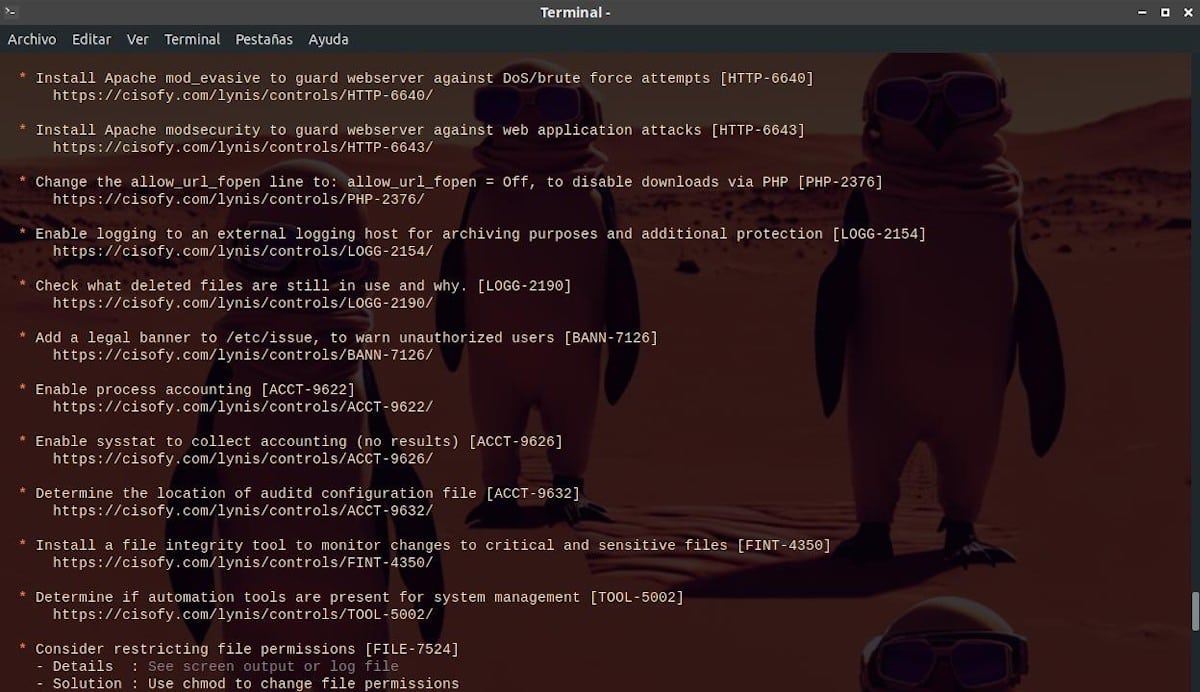

- Figyelmeztetések és javaslatok (sürgős problémák és fontos javaslatok)

jegyzet: A figyelmeztetések és javaslatok későbbi megtekintéséhez a következő parancsokat hajthatjuk végre

sudo grep Warning /var/log/lynis.log

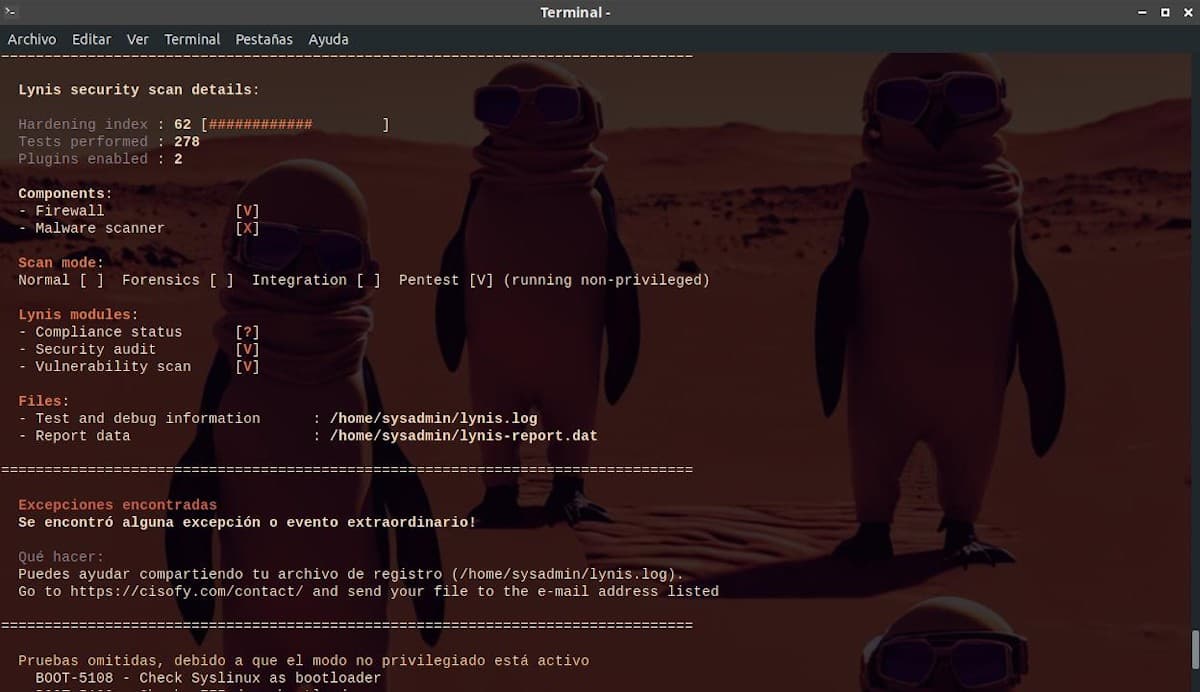

sudo grep Suggestion /var/log/lynis.log- A biztonsági vizsgálat részletei

Ezen a ponton apránként képesek leszünk Tekintse át a fájlokat a generált audittal, a jelzett útvonalon, a fenti utolsó előtti képen látható módon, hogy megkezdje az egyes észlelt problémák, hiányosságok és sérülékenységek megoldását.

Fájlok (a generált auditot tartalmazó fájlok):

– Tesztelési és hibakeresési információk: /home/myuser/lynis.log

– Jelentésadatok: /home/myusername/lynis-report.dat

Végül pedig a Lynis lehetőséget kínál arra, hogy a parancs használatával további információkat szerezzen az egyes generált javaslatokról Mutasd a részleteket szám követi TESZT_ID, az alábbiak szerint:

lynis show details KRNL-5830

lynis show details FILE-7524

És hogy Bővebben Lynisről az alábbi linkek érhetők el:

Összegzés

Összefoglalva, reméljük, hogy ez a kiadvány az ingyenes, nyílt és ingyenes, biztonsági auditáló szoftver Linuxon, macOS-en és Unixon hívott "Lynis", lehetővé teszi sok, a hatalom audit (megvizsgál és értékel) a megfelelő számítógép- és szerver operációs rendszerük könnyebben. Így tehát bármilyen hiányos, nem megfelelő vagy nem létező szempont vagy konfiguráció észlelésével és javításával megerősíthetik (keményíthetik) azokat szoftveresen. Ily módon mérsékelhető és elkerülhető az ismeretlen sebezhetőségeken keresztüli esetleges meghibásodások vagy támadások.

Végezetül ne felejtsd el kommentben kifejteni véleményedet a mai témáról. És ha tetszett ez a bejegyzés, ne hagyja abba megosztását másokkal. Továbbá ne feledd látogassa meg honlapunkat en «DesdeLinux» további hírek felfedezéséhez, és csatlakozzon hivatalos csatornánkhoz Távirata DesdeLinux, Nyugat csoport további információkért a mai témában.