Néha tudnunk kell, hogy az X port nyitva van-e egy távoli számítógépen (vagy szerveren), abban a pillanatban nincs néhány lehetőségünk vagy eszközünk:

nmap

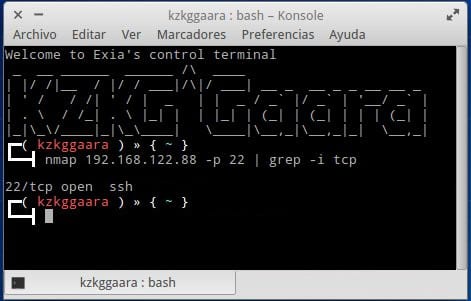

Az első megoldás, amelyet sokan gondolunk: nmap , lásd a következő cikket: Tekintse meg a nyitott portokat az NMap segítségével, és intézkedéseket saját magunk védelmére

Abban az esetben, ha nem akar teljes ellenőrzést végrehajtani, hanem egyszerűen meg akarja tudni, hogy az X számítógépen / kiszolgálón van-e nyitva egy bizonyos port, akkor ez a következő:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

Példa:

nmap localhost -p 22 | grep -i tcp

Hát:

nmap 127.0.0.1 -p 22 | grep -i tcp

Mi ez egyszerű, megkérdezi az IP-t vagy a Gazdát, hogy az adott port nyitva van-e, majd a grep szűréssel csak azt a sort akarja megjeleníteni, amelyet el akarnak olvasni, azt, amelyik megmondja nekik, hogy nyitva van-e vagy nyitva van-e vagy nem (zárt) az a kikötő:

Nos ... igen, az nmap (Network exploration and port probing tool) működik nálunk, de még mindig vannak más változatok, amelyekbe kevesebbet kell beírni 🙂

nc

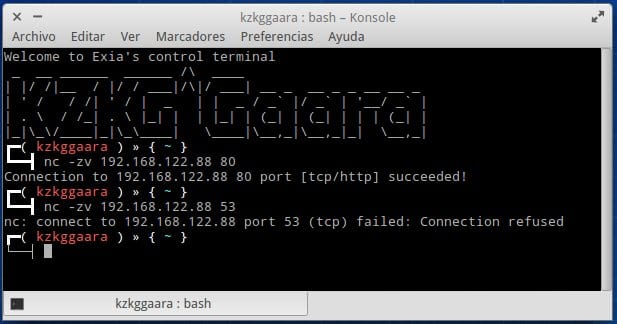

nc vagy netcat, sokkal egyszerűbb lehetőség tudni, hogy nyitva van-e egy port vagy sem:

nc -zv {IP_O_DOMINIO} {PUERTO}

Vagyis:

nc -zv 192.168.122.88 80

Itt van egy képernyőkép, amely tesztet végez egy nyitott porton (80), és egy másik egy másik porton, amely nem (53):

El -z v amit csinál, az egyszerű, az v lehetővé teszi számunkra, hogy megnézzük, a port nyitva van-e vagy sem, míg z a port ellenőrzését követően azonnal bezárja a kapcsolatot, ha nem tesszük a z akkor meg kellene tennünk a Ctrl + C hogy bezárja az nc-t.

telnet

Ezt a változatot használtam egy ideig (a fentiek ismeretlensége miatt), viszont a telnet sokkal többet szolgál, mint csupán annak tudása, hogy nyitva van-e egy port.

telnet {IP_O_HOST} {PUERTO}

Íme egy példa:

telnet 192.168.122.88 80

A telnet problémája a kapcsolat lezárása. Más szavakkal, bizonyos esetekben nem tudjuk lezárni a telnet kérést, és kénytelenek leszünk bezárni azt a terminált, vagy más módon egy másik terminálban végezzünk egy telnet killallt vagy valami hasonlót. Ezért kerülöm a telnet használatát, hacsak nem igazán kell.

Vége!

Egyébként remélem, hogy ez érdekes volt az Ön számára, ha valaki más módon tudja megtudni, hogy nyitott-e egy port egy másik számítógépen, hagyja megjegyzésben.

Üdvözlet

Ezek a parancsok jól jönnek számomra, amikor SSH-n keresztül csatlakozom!

Köszönöm!

Van-e grafikus alkalmazás ugyanerre?

Nos, mindig telepítheti a zenmap-ot, amely hátulról használja az nmap-ot :)

Ha az nmapfe-t használja, akkor az a grafikus felület, amely az nmap-hoz tartozik.

A netcat segítségével azt mondja nekem, hogy z érvénytelen opció, nélküle tökéletesen működik, és a $ man nc-ben sem jelenik meg. Honnan jött?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Megadja, hogy az nc-nek csak hallgatnia kell a démonokat, anélkül, hogy bármilyen adatot küldene nekik. Hiba ezt az opciót az -l opcióval együtt használni.

Az nc-vel igen O_O-t kapok

És hogyan csatlakozhatok VPS-hez SSL-en keresztül?

Amit mindig csinálok, az az, hogy az nmapfe host-ip-t futtatom úgy, hogy megadja nekem az összes tcp-portot, hogy lássam a futtatni kívánt nyílt udp-portokat:

nmap -sU host -ip

A telnetet is mindennél jobban használtam a Windows-on, ha nincs telepítve az nmap, a netcat variáns nem vonz engem ...

Üdvözlet

Szeretnék erről többet megtudni, remélem, támogatni tudsz engem, nagyon alapszintű ismereteim vannak, és szeretnék többet megtudni az ilyen típusú ismeretek munkám során történő alkalmazásáról.

Most tapasztaltam, hogy nincsenek megnyitva a szükséges portok, most meg kell vizsgálnom, hogyan nyithatom meg őket ahhoz, hogy megtegyem, amire szükségem van. Köszönöm a hozzájárulást, ez sokat segített nekem.

Nagyon érdekes cikk! A netcat mellett az ESXi vmware-en is működik:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo get install nmap

nam 192.168.0.19 -p 21 | grep -i tcp

srv / ftp helyi felhasználó otthona

indítsa újra a sudo service vsftpd újraindítással

write_enable = IGEN, hogy a helyi felhasználók fájlokat tölthessenek fel.

Névtelen ketrecbe rakni otthonában

chroot_local_user = igen

chroot_list_enable = igen

allow_writreable_chroot = igen

no_annon_password = nem, ha az anonim udvariasságként adja át

deny_email_enable = igen

banned_email_file = / etc / vsftpd.banned_emails Névtelen e-mailben történő megtagadása.

____——————————————————————

ketrec felhasználó kevesebb, mint a listán szereplő

chroot_local_user = igen

chroot_lits_enable = igen

chroot_list_file = / etc / vsftpd.chroot_list.

Felhasználók hozzáadásához sudo felhasználónév

disable locales local_enable = nem

alapból kalitkázzanak

névtelen ketrecben az srv / ftp-ben

otthonában

Nagyon jó! Ha nincs nmap, telnet vagy netcat, használhatjuk a cat és a proc könyvtárat:

macska </ dev / tcp / HOST / PORT

Példa: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Köszönöm, nagyon jó magyarázat