Helló,

Itt megtudhatja, hogyan csatlakozhat a számítógéphez távolról SSH ha csak először írja be a jelszót, akkor még akkor is, ha újraindítjuk mindkét számítógépet, nem kérjük újra a jelszót.

De először lássunk egy rövid magyarázatot arról, hogy mi ez SSH:

SSH ez egy protokoll, egy kommunikációs eszköz két számítógép között. Ez lehetővé teszi számunkra, hogy távolról irányítsunk egy csapatot. Amikor SSH-n keresztül elérünk egy másik számítógépet, a terminálba beírt parancs végrehajtásra kerül a másik számítógépen, ily módon kezeljük / irányítjuk.

Minden, amit továbbít SSH, titkosított és jelentősen biztonságos.

Most meglátjuk, hogyan fogunk konfigurálni három lépésben PC # 1 hozzáférni PC # 2 jelszó megadása nélkül:

A következő helyzet áll rendelkezésünkre:

PC # 1 - » Csatlakozni szeretne PC # 2, anélkül, hogy minden egyes alkalommal jelszót kellene megadnia, amikor megpróbál csatlakozni ehhez a másik számítógéphez.

PC # 2 - » Telepítve van az SSH szerver. Ez az egyetlen PC # 1 csatlakozni fog, és ezt jelszó megadása nélkül fogja megtenni. Ezen a számítógépen van egy nevű felhasználó gyökér.

Fogjunk hozzá…

1. En PC # 1 a következőket írjuk:

- ssh -keygen -b 4096 -t rsa

Ez létrehoz egy nyilvános kulcsot. Annak érdekében, hogy ne keveredjen túlságosan a "nyilvános és magánkulcsokkal", nagyon egyszerűen elmagyarázom.

Tegyük fel, hogy a házadban van két kulcs a zsebedben, az egyiket a barátnődnek adod, mivel együtt élsz, a másikkal pedig egyedül maradsz, senkinek sem adod oda. Nos, az a kulcs, amelyet a barátnődnek adott, lehetővé teszi, hogy anélkül lépjen be a házadba, hogy elmondanád neked, és nem kéred az engedélyedet, igaz? ez egy nyilvános kulcs, egy "kulcs", amely lehetővé teszi az egyik számítógép számára, hogy hozzáférjen a másikhoz anélkül, hogy engedélyét kellene kérnie (vagyis a felhasználónév + jelszó megadása nélkül).

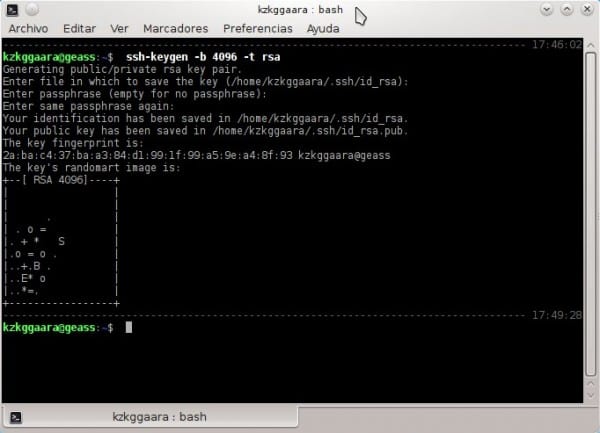

Amikor beteszik ezt a parancsot, ez megjelenik:

2. Csak nyomja meg [Belép], egy másodperccel később újra megnyomjuk [Belép], és egy másodperccel később még egyszer megnyomjuk [Belép]. Mármint nyomnánk [Belép] összesen három (3) alkalommal, csak megnyomjuk ... nem írunk semmit ????

Amikor ezt megtesszük, valami nagyon hasonló jelenik meg a következőkhöz:

Kész, már megvan a nyilvános kulcs ... most meg kell adnunk annak, akit akarunk (mint például a példa, adja meg a barátnőnknek haha)

Amit akarunk, az az PC # 1 kapcsolodni PC # 2, már bent PC # 1 a fentieket mind megtettük, ben PC # 2 Nem tettünk semmit. Jó, PC # 2 rendelkezik például IP-címmel 10.10.0.5.

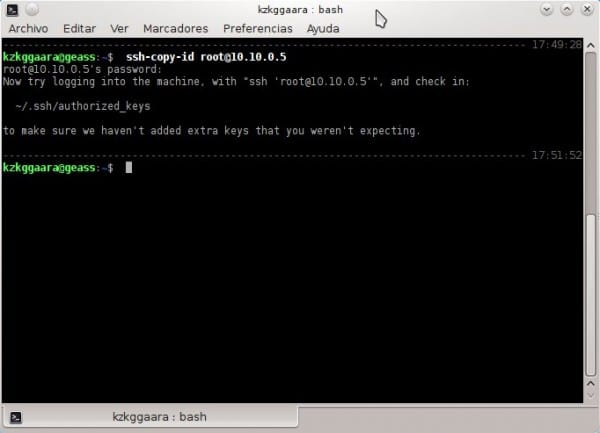

3. Betettük PC # 1 a következő:

- ssh-copy-id root@10.10.0.5

Ez egyszerűen megadja a nyilvános kulcsot PC # 1 a PC # 2, vagyis ad PC # 2 nyilvános kulcsa PC # 1Míg PC # 1 őrzi a magánkulcsát, tudod; azt a kulcsot, amelyet senki nem kap. Fontos, hogy ne hibázzon a felhasználóval, vagyis ha a felhasználó „gyökér"Nem létezik a 2. számú PC-n, hibát fog adni nekünk, fontos tisztázni, hogy melyik felhasználót fogjuk használni ehhez, azon túl, hogy az a felhasználó, akivel jelszó nélkül konfiguráljuk a hozzáférést, azonos lesz amellyel a jövőben hozzáférnünk kell. Miután ez megtörtént, a következőképpen kell kinéznie:

Az előző lépésben be kell írniuk a felhasználó jelszavát PC # 2.

És voila ... minden konfigurálva van ????

Amint a terminálon is megjelenik számunkra, teszteljük, hogy minden valóban 100% -osan működött-e. A teszteléshez feltettük:

- ssh root@10.10.0.5

Ha egy másik számítógéphez is hozzáférni akarnak, anélkül, hogy mindig megadnának jelszót (PC # 3 például), egyszerűen megadjuk a nyilvános kulcsunkat, és ennyi, vagyis miután megtettük a lépést #1 y #2 nem kell tovább csinálnunk. Ha hozzáférni akarunk PC # 3 például amely IP-vel rendelkezik 10.10.99.156 csak feltettük:

- ssh root@10.10.99.156

Eddig a bemutató.

Magyarázza el, hogy a biztonsági szint, amikor az SSH-ról beszélünk, valóban magas, az a metafora, amellyel néhány lépést elmagyaráztam (a kulcsot barátnőnknek adom), nem biztos, hogy a legmegfelelőbb haha, mivel barátnőnk megadhatja a kulcsot másnak. Amikor az SSH-ról beszélünk, a biztonsági elveket könnyen meg lehet magyarázni, amikor megpróbálunk hozzáférni a számítógépünkhöz (PC # 1) ellenőrzi, hogy a 2. számú PC-n van-e számítógépünk nyilvános kulcsa (ebben az esetben van, mert mi így konfiguráljuk), majd ha van, akkor egyszerű, ellenőrizze, hogy az a nyilvános kulcs azonos-e a a magánkulcsunk (amit nem adtunk át senkinek). Ha a kulcsok azonosak, ez lehetővé teszi számunkra a hozzáférést, ellenkező esetben és biztonsági intézkedésként nem teszi lehetővé, hogy távolról hozzáférjünk a másik számítógéphez.

Tehát most már tudod ... barátnőnknek a házkulcs megadása nem a legbiztonságosabb dolog, de a kulcsok megosztása és egy másik számítógép távoli elérése SSH-n keresztül biztonságos ^ _ ^

Kétségek vagy kérdések, panaszok vagy javaslatok tudasd velem.

Üdvözlet minden.

Igazából nem értem, hogy ilyen paranoiásan viselkedsz a biztonsággal kapcsolatban? Ha abban a lépésben mondja:

Enter passphrase (empty for no passphrase)Nem írunk semmit, elveszünk, ha a felhasználónak sikerül elérnie a számítógépünket és megnyitni egy terminált, mivel az automatikusan végrehajtja:

ssh root@10.10.0.5Jelszó megadása nélkül lép be.

Ha valaki hozzáfér a laptopomhoz, akkor igen, hozzáférhet a 2-es PC-hez anélkül, hogy meg kellene adnia a jelszavát, azonban, ahogy ön mondja, paranoiás vagyok a biztonsággal kapcsolatban, valóban úgy gondolja, hogy a laptopomhoz való hozzáférés valami olyan egyszerű? HAHA.

Amikor mindig felkelek, mindig lezárom a képernyőt, különben 30 másodperc elteltével a laptop egérén vagy billentyűzetén nincs tevékenység, akkor is lezáródik lock

Ha valaki ellopja a laptopot, függetlenül attól, hogy a munkamenet blokkolva van-e, a fájlokhoz való hozzáférés elenyésző, 5 perc kérdése az USB-ről indítható Linux alatt. Ha pedig a fájlokhoz hozzáfér, mivel a magánkulcs nincs védve, akkor közvetlenül használhatja, vagy jobb esetben másolhatja, és kényelmesen elérheti bármelyik szerverét otthonából. Valójában a folyamat olyan gyors, hogy ezt nem is kellene tudnia. 5 perc múlva kimész a fürdőbe vagy bármi, mindent meg lehet csinálni.

A biztonságos módszer az, ha jelszót tesz a privát kulcsra, majd az ssh-agent használatával úgy emlékszik az egész munkamenetre (csak az ssh-add). Ilyen módon csak a jelszót kéri először, és a gyakorlatban a jelszó nélküli kapcsolat az esetek 90% -ában van, ráadásul lopás vagy behatolás elleni védelem alatt áll.

Triviális a fájlok elérése? Hallottál már teljes lemezes titkosításról? (lux + cryptsetup)

Igen, természetesen, ha a teljes lemezt titkosítottuk, akkor ez egy másik történet, de a felhasználók 90% -a nem teszi meg, mert nem tudja, hogyan kell csinálni, és sok esetben ez nem is kompenzálja őket. Ezzel szemben a titkosítatlan jelszavak vagy a nem védett magánkulcsok lemezre mentése mindenki számára megtehető, és általában jó gyakorlat.

A nem védett magánkulcsok titkosított lemezre történő mentése olyan, mintha autóját az ajtókat nyitva hagyva parkolnánk, de egy dobermannal biztonsági őrt veszünk fel, hogy megvédje Önt. Működik, igen, de sokkal egyszerűbb és hatékonyabb közvetlenül lezárni.

Az MMm nem tesz annyit a szopással, bár létrehozhat egy virtuális felületet, hozzárendelhet egy IP-t és csatlakozhat ahhoz a virtuális IP-hez, így még a kulcs eltávolításakor sem találják meg a gépet, mert a kulcs csak egy bizonyos IP-nél működik. Attól is függ, hogy mit akarnak, nekem tökéletesen működik, ahogy az elvtárs leírja, van egy privát szerver az otthonomban, nem kell növelnem a biztonságot, mert VPN-je van beállítva.

És mindez vonatkozhat-e egy Windows terminálra, amelynek több * NIX-hez kell csatlakoznia?

Van gittem, de használhatom a Securecrt-et is (most már megírtam)

A Windows terminálban (cmd) meg vagyok győződve arról, hogy nem, ez ott nem lesz lehetséges.

Ha azonban a Putty-t használja, kipróbálhatja, működhet.

Üdvözlet és üdvözöljük oldalunkon 😀

A Putty már elfogadja a -pw paramétert további parancsokban. (például: -pw12345)

Valójában a Super Putty hűvösebb, mint a sima Putty. (Ez a Putty kerete)

Tehát nem kell feltennie.

Köszönöm a bejegyzést, nagyon hasznos. Kicsit unalmas mindenhez bejelentkezni az SSH-ba.

Helló és nagyon köszönöm a látogatást és a megjegyzést 🙂

Semmi barátom, öröm tudni, hogy hasznos volt ... ha bármilyen más módon tudunk segíteni, több mint örülünk 😉

Üdvözlet és üdvözlet az oldalon.

Csatlakoznom kell egy windonws pc-hez a linuxomból, mint a terminálomból

Kiváló .. nagyon inspirálja az ilyen típusú oktatóanyagok megtekintését, arra késztet, hogy hozzájáruljak a már leegyszerűsített tapasztalataimmal is, hogy a közösség kihasználhassa azokat. Nagyon köszönöm El Salvadortól.

Az ubuntut használó géppel egy olyan géphez csatlakozom, amely rendelkezik debiánnal, de hibát ad, amelyben nem tud hitelesíteni, és ezért tőlem kéri a jelszót .. miért fog ez megtörténni? Lehetséges, hogy az ssh-keygen verziói eltérnek, vagy mi történik?

Tedd ide a hibát, amit ad, hogy jobban tudj segíteni you

Ezenkívül megpróbálhatja ezt egy terminálba tenni:

sudo mv $HOME/.ssh/known_hosts /opt/Ez megtisztítja a már meglévő kapcsolatokat (kapcsolatelőzmények) az SSH-t.

És ha ugyanazt a nyilvános kulcsot több kiszolgálóhoz szeretném használni, meg tudom-e csinálni, vagy létre kell hoznom egy kulcsot minden egyes kiszolgálóhoz, amelyhez hozzáférni akarok? Úgyis megpróbálom, de valami haszontalan szerveren, hogy ne tönkretegyek valami hasznosat.

Köszönet és üdvözlettel.

Mivel laptopomon csináltam, ez minden szervernél más kulcs, sőt, azt hiszem, nem lehet ugyanazt a kulcsot többhez használni ... mert az egyes szerverek azonosítója egyedi, mint az ujjlenyomat 🙂

Üdvözlet

Helló, homok uram. Olvastam kulcsokat, és megállapítottam, hogy a kulcsok (nyilvános és magán) a kiszolgáló-klienst szolgálják a kihívások küldésére és fogadására, és így azonosítják egymást, tehát semmi köze a kiszolgáló eléréséhez használt jelszóhoz, az utóbbit használják a nyilvános kulcs "beillesztésére" a szerver megbízható kulcsaiba. Tehát annyiban használhatja, ahányra vagy amire szüksége van.

Nem tudom, elmagyaráztam-e magam, de az a vicc, hogy ahhoz, hogy a kulcspárodat más szervereken is használhassam, miután betanítottad az oktatóanyagot, tenned kell:

ssh-copy-id other.user@otra.ip

írja meg a jelszavát ehhez a másik szerverhez

És kész.

Üdvözlet

Helló, köszönöm az útmutatót, csak nekem segített. Most, hogy egy másik számítógéppel szeretném megcsinálni, a következőket kapom:

$ssh-copy-id -p 4000 lm11@148.218.32.91

Rossz port 'umask 077; teszt -d ~ / .ssh || mkdir ~ / .ssh; macska >> ~ / .ssh / engedéllyel_kulcsok '

Köszönöm a segítséget.

Megtettem, amit mondtál nekünk, de folyamatosan kér tőlem a jelszót. Tisztázom ezt a kapcsolatot, amelyet két linux red hat szerver között létesítek ... Mi lehet más?

Már megnéztem az / etc / ssh / sshd_config fájlt

Már újraindítottam mindkét szervert

PC2 = linux vörös kalap 6.4

PC2 = linux vörös kalap 5.1

Az ssh szolgáltatásnak megfelelően kell lennie konfigurálva (/ etc / ssh / sshd_config fájl a PC2-n), hogy működjön.

javítás…

PC1 = Centos 6.4

PC2 = Red Hat 5.1

Helló kollégák, megbízhatósági kapcsolatot kell kialakítanom 1 Linux Centos 5.3 szerver és egy Unix Sco5.7 között, de az a problémám van, hogy amikor a kulcs Linuxról Unixra másolásának 3. lépését végzem, megkapom az / usr / bin / ssh-copy-id: HIBA: Nem található identitás, miért lehet ez?

Köszönöm

Lépésről lépésre követtem az oktatóanyagot. Ez nem okoz hibát, de végül, amikor PC1-ről PC2-re csatlakozom, minden alkalommal, amikor csatlakozom, a root jelszót kéri tőlem.

Gondolja valaki, mi lehet ez?

Úgy tűnik, hogy a kulcs előállítása után végre kell hajtania az ssh-add parancsot, hogy a hitelesítési ügynök használni tudja.

Ahogy törlöm a hozzáférési kulcsot, nem ismer fel semmit, amit feltörtem, segítséget, nem ír be semmit

Köszönöm szépen, tökéletesen működött

Nagyon köszönöm az útmutatót! Nagyon egyszerű és jól jön, ha a szerverei odakint járnak, és nem kell kulcsokat beírniuk, és így automatizálni a dolgokat 😀

Köszönöm.

Nem tudtam az ssh-copy-id használatáról, és ez elég automatikus volt.

Az az igazság, hogy a jelszó megírásáig értem, ezért azt csinálom, hogy MEGHATÁROZOTT parafrázissal mentsem el, amelyet a munkamenet során fenntartanak.

Nem bánom, ha minden egyes alkalommal megírom, amikor bekapcsolom a PC-t, a tekercset minden alkalommal le kell raknia, amikor lekapcsol, vagy ilyesmi 😀

SSH Nem Jutsu!

Helló

jó bemutató ... de ha információt akarok átadni ??? hogy tudom megcsinálni?

Helló, a hozzászólása nagyon érdekes, de pár kétségem van egy hasonló témával kapcsolatban

Hello.

Próbálja ki a fenti lépéseket, de amikor megpróbálja másolni a kulcsot a 2. szerverre (PC2), azt mondja, hogy a parancs nem létezik.

bash: ssh-copy-id: parancs nem található

Másolhatom a kulcsot kézzel?

Kiváló!! Ilyen egyszerű magyarázatot kerestem, és tökéletesen működött

köszönöm!

Kiváló hozzájárulás.

Köszönöm szépen, nagyon sokat segített nekem.

Szia, szeretném tudni, hogy van-e mód erre az ssh-copy-id parancs végrehajtására. Mivel telepítem az Open ssh for Windows rendszert, az ssh nekem működik a DOS-ban, de nem rendelkezik ezzel az ssh-copy-id paranccsal. Szeretném tudni, hogyan lehet ezt a nyilvános kulcsot elküldeni a másik linux szerverre (linux szerver). Nagyon szépen köszönjük.

Szia. Biztonsági kapcsolatot kell létrehoznom egy linux szerver és egy Windows gép között. Telepítse az SSH for Windows rendszert, és ez nekem is működik. De ez az ssh-copy-id parancs nem érhető el ebben az eszközben.

Tudnak valamilyen más módszert az ssh-copy-id használata nélkül.

Nagyon köszönöm a megjegyzéseket.

De ennek a kérdése az, hogy jelszó nélkül tudjunk csatlakozni, ha jelszót adunk, akkor azt kérnénk tőlünk, hogy csatlakozzunk, és nem ez volt a célja ennek

Nagyon hasznos volt számomra a számítógépes fp modulom, köszönöm 🙂

Köszönöm!

Néhányan aggódnak amiatt, hogy mennyire bosszantó, ha meg kell adni a jelszót (jelszót), ehhez, amint fentebb említettük, ez a „user-Agent”, és hogy a Keepass-szal és az Auto-Type funkcióval is konfiguráltam, ezért csak meghívom a terminált, és az általuk készen konfigurált kulcsok kombinációjával minden kéréshez vannak "álneveim", és minden nagyon egyszerű.

Szép bemutató.

Sok móka !!

Nagyon jó információ, de van egy kérdésem ...

Van PC10-em, ahol az információkat tárolom, az információkat a pc1-pc2-pc3-ról küldöm a PC10-re.

Egészségére…

Hogyan tudnám felsorolni, hogy mi van a machine1-en a machine2 bash-jában anélkül, hogy az ssh ip @ host-okat a machine1 bash-jához mennék. Nem tudom, értem-e az xD-t

10 év telt el a kiadvány óta, és folyamatosan látogatom, amikor csak szükségem van rá. Mint néhány más oktatóanyag, itt is kiállták az idő próbáját. Köszönettel és üdvözlettel!