Indeks umum seri: Jaringan Komputer untuk UKM: Pendahuluan

federicooujague@gmail.com

https://blog.desdelinux.net/author/fico

Halo teman dan teman!

Artikel ini adalah lanjutan dari Otentikasi Squid + PAM di CentOS 7- Jaringan SMB.

Sistem operasi UNIX / Linux menawarkan lingkungan multi-pengguna NYATA, di mana banyak pengguna dapat bekerja secara bersamaan pada sistem yang sama dan berbagi sumber daya seperti prosesor, hard drive, memori, antarmuka jaringan, perangkat yang dimasukkan ke dalam sistem, dan sebagainya.

Oleh karena itu, Administrator Sistem berkewajiban untuk terus mengelola pengguna dan kelompok sistem serta merumuskan dan melaksanakan strategi administrasi yang baik.

Berikutnya kita akan melihat secara ringkas aspek umum dari aktivitas penting ini dalam Administrasi Sistem Linux.

Terkadang lebih baik menawarkan Utilitas lalu Kebutuhan.

Ini adalah contoh tipikal dari pesanan itu. Pertama kami tunjukkan bagaimana mengimplementasikan layanan Internet Proxy dengan Squid dan pengguna lokal. Sekarang kita harus bertanya pada diri sendiri:

- ¿bagaimana saya dapat mengimplementasikan layanan jaringan pada UNIX / Linux LAN dari pengguna lokal dan dengan file keamanan yang dapat diterima?.

Tidak masalah bahwa, sebagai tambahan, klien Windows terhubung ke jaringan ini. Yang penting adalah kebutuhan akan layanan yang dibutuhkan Jaringan UKM dan cara termudah dan termurah untuk mengimplementasikannya.

- ¿Mungkin mekanisme otentikasi saat kelahiran file ARPANET, Internet dan jaringan lainnya Wide ARea NEtwork o Lokal ARea NEtwork inisial didasarkan pada LDAP, Layanan Direktori, atau dalam Microsoft LSASS, atau dalam Active Directory, atau oleh Kerberos?, hanya untuk menyebutkan beberapa.

Sebuah pertanyaan yang bagus yang setiap orang harus mencari jawabannya. Saya mengundang Anda untuk mencari istilah «pembuktian keaslian»Di Wikipedia dalam bahasa Inggris, yang sejauh ini paling lengkap dan konsisten dalam hal konten asli -dalam bahasa Inggris-.

Menurut Sejarah sudah grosso modo, pertama adalah Otentikasi y Otorisasi lokalsetelah NIS Sistem Informasi Jaringan dikembangkan oleh Sun Microsystem dan juga dikenal sebagai Yellow Pages o ypdan kemudian LDAP Protokol Akses Direktori Ringan.

Bagaimana dengan "Keamanan yang Dapat Diterima»Muncul karena sering kali kami mengkhawatirkan keamanan jaringan lokal kami, saat kami mengakses Facebook, Gmail, Yahoo, dll. -Sebagian kecil lagi- dan kami memberikan Privasi Kami di dalamnya. Dan lihatlah banyaknya artikel dan dokumenter yang berhubungan dengan Tidak Ada Privasi di Internet ada

Catatan tentang CentOS dan Debian

CentOS / Red Hat dan Debian memiliki filosofi mereka sendiri tentang bagaimana mengimplementasikan keamanan, yang tidak berbeda secara fundamental. Namun, kami menegaskan bahwa keduanya sangat stabil, aman, dan andal. Misalnya, di CentOS konteks SELinux diaktifkan secara default. Di Debian kita harus menginstal paketnya dasar-dasar selinux, yang menandakan bahwa kita juga bisa menggunakan SELinux.

Di CentOS, FreeBSD, dan sistem operasi lain, grup -sistem- dibuat roda untuk mengizinkan akses sebagai akar hanya untuk pengguna sistem yang termasuk dalam grup itu. Baca /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Dan /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian tidak memiliki grup roda.

File dan perintah utama

arsip

File utama yang terkait dengan mengelola pengguna lokal di sistem operasi Linux adalah:

CentOS dan Debian

- / etc / passwd: informasi akun pengguna.

- / etc / shadow- Informasi keamanan akun pengguna.

- / etc / group: informasi akun grup.

- / etc / gshadow- Informasi keamanan untuk akun grup.

- / etc / default / useradd: nilai default untuk membuat akun.

- / etc / skel /: direktori yang berisi file default yang akan dimasukkan ke direktori HOME dari pengguna baru.

- /etc/login.defs- Paket konfigurasi keamanan kata sandi.

Debian

- /etc/adduser.conf: nilai default untuk membuat akun.

Perintah di CentOS dan Debian

[root @ linuxbox ~] # chpasswd -h # Perbarui kata sandi dalam mode batch Mode penggunaan: chpasswd [opsi] Opsi: -c, --crypt-method METHOD metode crypt (salah satu dari NONE DES MD5 SHA256 SHA512) -e, --encrypted password yang diberikan dienkripsi -h, --help menampilkan bantuan ini prompt dan akhir -m, --md5 mengenkripsi kata sandi dengan jelas menggunakan algoritma MD5 -R, --root CHROOT_DIR direktori untuk chroot ke -s, --sha-rounds jumlah putaran SHA untuk algoritma enkripsi SHA * # sekumpulan- Jalankan perintah saat beban sistem memungkinkan. Dengan kata lain # ketika beban rata-rata turun di bawah 0.8 atau nilai yang ditentukan dengan # memanggil perintah atd. Informasi lebih lanjut kumpulan manusia. [root @ linuxbox ~] # gpasswd -h # Deklarasikan Administrator di / etc / group dan / etc / gshadow Cara menggunakan: gpasswd [opsi] Opsi GROUP: -a, --add USER menambahkan USER ke GROUP -d, --delete USER menghapus USER dari GROUP -h, --help menampilkan pesan bantuan ini dan mengakhiri -Q, - - root direktori CHROOT_DIR untuk chroot ke -r, --delete-password hapus kata sandi GROUP -R, --restrict membatasi akses ke GROUP untuk anggotanya -M, --members USER, ... menetapkan daftar anggota GROUP - A, --administrators ADMIN, ... menyetel daftar administrator GROUP Kecuali untuk opsi -A dan -M, opsi tidak dapat digabungkan. [root @ linuxbox ~] # grupadd -h # Buat grup baru Cara menggunakan: groupadd [opsi] Opsi GROUP: -f, - force terminate jika grup sudah ada, dan batalkan -g jika GID sudah digunakan -g, --gid GID gunakan GID untuk grup baru - h, - bantuan menampilkan pesan bantuan ini dan mengakhiri -K, --key KEY = VALUE menimpa nilai default dari "/etc/login.defs" -o, --non-unique memungkinkan Anda membuat grup dengan GID (tidak unik) duplikat -p, --password PASSWORD gunakan kata sandi terenkripsi ini untuk grup baru -r, --system buat akun sistem -R, --root direktori CHROOT_DIR untuk di-chroot [root @ linuxbox ~] # grup del -h # Hapus grup yang ada Cara menggunakan: groupdel [options] GROUP Options: -h, --help tampilkan pesan bantuan ini dan hentikan direktori -R, --root CHROOT_DIR untuk di-chroot [root @ linuxbox ~] # anggota grup -h # Deklarasikan Administrator dalam grup utama pengguna Cara menggunakan: groupmems [opsi] [tindakan] Opsi: -g, --group GROUP ubah nama grup alih-alih grup pengguna (hanya dapat dilakukan oleh administrator) -R, --root direktori CHROOT_DIR ke chroot ke dalam Tindakan: -a, --add USER menambahkan USER ke anggota grup -d, --delete USER menghapus USER dari daftar anggota grup -h, --help menampilkan pesan bantuan ini dan berakhir -p, - bersihkan bersihkan semua anggota grup - l, --list mendaftar anggota grup [root @ linuxbox ~] # mod grup -h # Memodifikasi definisi grup Cara menggunakan: groupmod [opsi] Opsi GROUP: -g, --gid GID mengubah pengenal grup menjadi GID -h, --help menampilkan pesan bantuan ini dan diakhiri -n, --nama-baru NEW_Group mengubah nama menjadi NEW_GROUP -o, --non-unique memungkinkan untuk menggunakan duplikat GID (tidak unik) -p, --password PASSWORD mengubah kata sandi menjadi PASSWORD (terenkripsi) -R, --root CHROOT_DIR direktori untuk chroot ke [root @ linuxbox ~] # grpck -h # Periksa integritas file grup Cara menggunakan: grpck [opsi] [grup [gshadow]] Opsi: -h, --help tampilkan pesan bantuan ini dan keluar -r, - kesalahan tampilan hanya-baca dan peringatan tetapi jangan ubah file -R, - - root direktori CHROOT_DIR untuk melakukan chroot ke -s, --sort sortir entri dengan UID [root @ linuxbox ~] # grpconv.dll # Perintah terkait: pwconv, pwunconv, grpconv, grpunconv # Digunakan untuk mengonversi ke dan dari kata sandi bayangan dan grup # Empat perintah beroperasi pada file / etc / passwd, / etc / group, / etc / shadow, # dan / etc / gshadow. Untuk informasi lebih lanjut pria grpconv. [root @ linuxbox ~] # sg -h # Jalankan perintah dengan ID grup atau GID yang berbeda Cara menggunakan: sg group [[-c] order] [root @ linuxbox ~] # baru -h # Ubah GID saat ini selama login Cara menggunakan: newgrp [-] [group] [root @ linuxbox ~] # pengguna baru -h # Perbarui dan buat pengguna baru dalam mode batch Mode penggunaan: pengguna baru [opsi] Opsi: -c, --crypt-method METHOD metode crypt (salah satu dari NONE DES MD5 SHA256 SHA512) -h, --help tampilkan pesan bantuan ini dan keluar -r, --system create system akun -R, --root CHROOT_DIR direktori ke chroot ke -s, --sha-rounds jumlah putaran SHA untuk algoritma enkripsi SHA * [root @ linuxbox ~] # pwck -h # Periksa integritas file kata sandi Cara menggunakan: pwck [options] [passwd [shadow]] Options: -h, --help tampilkan pesan bantuan ini dan keluar -q, --quiet report error only -r, --read-only menampilkan error dan peringatan tetapi jangan ubah file -R, --root direktori CHROOT_DIR ke chroot ke -s, --sort sortir entri dengan UID [root @ linuxbox ~] # tambahkan pengguna -h # Buat pengguna baru atau perbarui # informasi default dari pengguna baru Cara menggunakan: useradd [opsi] PENGGUNA useradd -D useradd -D [opsi] Opsi: -b, --base-dir BAS_DIR direktori dasar untuk direktori home dari akun baru -c, --comment COMMENT GECOS field pada akun baru -d, --home-dir PERSONAL_DIR direktori beranda akun baru -D, --defaults cetak atau ubah pengaturan default useradd -e, --expiredate EXPIRY_DATE tanggal kedaluwarsa akun baru -f, - periode INACTIVE tidak aktif tidak aktif kata sandi akun baru delgrup -g, --gid GROUP nama atau pengenal grup utama akun baru -G, --groups GROUPS daftar grup tambahan akun baru -h, --help menampilkan pesan bantuan ini dan diakhiri -k, - skel DIR_SKEL menggunakan direktori "kerangka" alternatif ini -K, --key KEY = VALUE menimpa nilai default dari "/etc/login.defs" -l, --no-log-init tidak menambahkan pengguna ke database dari lastlog dan faillog -m, --create-home membuat direktori home user -M, --no-create-home tidak membuat direktori home user -N, --no-user-group tidak membuat grup dengan nama yang sama dengan pengguna -o, --non-unique memungkinkan membuat pengguna dengan duplikat (non-unik) pengenal (UID) -p, --password PASSWORD sandi terenkripsi dari akun baru -r, --system create akun sistem -R, --root direktori CHROOT_DIR untuk chroot ke -s, --shell CONSOLE konsol akses akun baru -u, --uid UID pengidentifikasi pengguna akun baru -U, --user-group membuatgrup dengan nama yang sama dengan pengguna -Z, --selinux-user USER_SE menggunakan pengguna yang ditentukan untuk pengguna SELinux [root @ linuxbox ~] # penggunadel -h # Menghapus akun pengguna dan file terkait Mode penggunaan: userdel [opsi] PENGGUNA Opsi: -f, - memaksa memaksa beberapa tindakan yang akan gagal jika tidak misalnya penghapusan pengguna yang masih masuk atau file, meskipun tidak dimiliki oleh pengguna -h, --help menampilkan pesan ini Bantuan dan selesaikan -r, --remove hapus direktori home dan mailbox -R, --root direktori CHROOT_DIR untuk chroot ke -Z, --selinux-user hapus pemetaan pengguna SELinux untuk pengguna [root @ linuxbox ~] # usermod -h # Memodifikasi akun pengguna Mode penggunaan: usermod [opsi] Opsi PENGGUNA: -c, --comment COMMENT nilai baru dari bidang GECOS -d, --home PERSONAL_DIR direktori home baru untuk pengguna baru -e, --expiredate EXPIRED_DATE menyetel tanggal kedaluwarsa akun ke EXPIRED_DATE -f, --inactive INACTIVE setel waktu idle setelah akun kedaluwarsa menjadi INACTIVE -g, --gid GROUP memaksa penggunaan GROUP untuk akun pengguna baru -G, --groups GROUPS daftar grup tambahan -a, --append tambahkan pengguna ke GROUPS tambahan yang disebutkan oleh opsi -G tanpa menghapusnya dari grup lain -h, --help tampilkan pesan bantuan ini dan hentikan -l, --login NAMA lagi nama untuk pengguna -L, --lock mengunci akun pengguna -m, --move-home pindahkan isi direktori home ke direktori baru (gunakan hanya dalam hubungannya dengan -d) -o, --non-unique mengijinkan untuk menggunakan Duplicate (not unique) UIDs -p, - kata sandi PASSWORD menggunakan kata sandi terenkripsi untuk akun baru -R, --root CHR Direktori OOT_DIR untuk melakukan chroot ke -s, --shell CONSOLE konsol akses baru untuk akun pengguna -u, --uid UID memaksa penggunaan UID untuk akun pengguna baru -U, --unlock membuka akun pengguna -Z, --selinux-user Pemetaan pengguna SELinux baru SEUSER untuk akun pengguna

Perintah di Debian

Debian membedakan tambahkan pengguna y Tambahkan pengguna. Merekomendasikan agar Administrator Sistem digunakan Tambahkan pengguna.

root @ sysadmin: / home / xeon # Tambahkan pengguna -h # Tambahkan pengguna ke sistem root @ sysadmin: / home / xeon # grup tambahan -h # Tambahkan grup ke sistem adduser [--Home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup GRUP | --gid ID] [--disabled-password] [--disabled-login] PENGGUNA Menambahkan adduser pengguna biasa --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --ID ID] [--gecos GECOS] [--group | --KELOMPOK grup | --gid ID] [--disabled-password] [--disabled-login] PENGGUNA Tambahkan pengguna dari adduser sistem --group [--gid ID] GROUP addgroup [--gid ID] GROUP Tambahkan grup pengguna addgroup --system [--gid ID] GROUP Tambahkan grup dari adduser sistem KELOMPOK PENGGUNA Tambahkan pengguna yang ada ke grup yang ada. Opsi umum: --quiet | -q tidak menampilkan informasi proses pada keluaran standar --force-badname memungkinkan nama pengguna yang tidak cocok dengan variabel konfigurasi NAME_REGEX --help | -h pesan penggunaan --version | -v nomor versi dan hak cipta --conf | -c FILE menggunakan FILE sebagai file konfigurasi root @ sysadmin: / home / xeon # deluser -h # Hapus pengguna biasa dari sistem root @ sysadmin: / home / xeon # delgrup -h # Hapus grup normal dari sistem deluser USER menghapus pengguna biasa dari sistem contoh: deluser miguel --remove-home menghapus direktori home pengguna dan antrian mail. --remove-all-files menghapus semua file yang dimiliki oleh pengguna. --cadangan mencadangkan file sebelum menghapus. --cadangan-ke direktori tujuan untuk backup. Direktori saat ini digunakan secara default. --system hanya dihapus jika Anda adalah pengguna sistem. delgroup GROUP deluser --group GROUP menghapus grup dari sistem contoh: deluser --group students --system hanya menghapus jika itu adalah grup dari sistem. --only-if-empty hanya hapus jika mereka tidak memiliki anggota lagi. deluser USER GROUP menghapus pengguna dari grup contoh: deluser miguel students opsi umum: --quiet | -q jangan berikan info proses di stdout --help | -h pesan penggunaan --version | -v nomor versi dan hak cipta --conf | -c FILE menggunakan FILE sebagai file konfigurasi

Kebijakan

Ada dua jenis kebijakan yang harus kita pertimbangkan saat membuat akun pengguna:

- Kebijakan Akun Pengguna

- Kebijakan penuaan kata sandi

Kebijakan Akun Pengguna

Dalam praktiknya, komponen fundamental yang mengidentifikasi akun pengguna adalah:

- Nama akun pengguna - pengguna LOGIN, bukan nama dan nama keluarga.

- Identitas pengguna - UID.

- Grup utama yang memilikinya - G.I.D..

- Kata sandi - kata sandi.

- Izin akses - izin akses.

Faktor utama yang perlu dipertimbangkan saat membuat akun pengguna adalah:

- Jumlah waktu pengguna akan memiliki akses ke sistem file dan sumber daya.

- Jumlah waktu di mana pengguna harus mengubah sandi mereka - secara berkala - untuk alasan keamanan.

- Jumlah waktu login -login- akan tetap aktif.

Juga, saat menetapkan pengguna miliknya UID y kata sandi, kita harus memperhitungkan bahwa:

- Nilai integer UID itu harus unik dan tidak negatif.

- El kata sandi itu harus cukup panjang dan kompleks, sehingga sulit untuk diuraikan.

Kebijakan penuaan kata sandi

Pada sistem Linux, file kata sandi pengguna tidak diberi waktu kedaluwarsa default. Jika kami menggunakan kebijakan penuaan kata sandi, kami dapat mengubah perilaku default dan saat membuat pengguna, kebijakan yang ditentukan akan dipertimbangkan.

Dalam praktiknya, ada dua faktor yang perlu dipertimbangkan saat menyetel usia sandi:

- Keamanan

- Kenyamanan pengguna.

Kata sandi lebih aman semakin pendek masa kedaluwarsanya. Risiko bocor ke pengguna lain lebih kecil.

Untuk menetapkan kebijakan penuaan kata sandi, kita dapat menggunakan perintah mengubah:

[root @ linuxbox ~] # chage Mode penggunaan: chage [options] USER Options: -d, --lastday LAST_DAY setel hari perubahan sandi terakhir menjadi LAST_DAY -E, --expiredate CAD_DATE setel tanggal kedaluwarsa ke CAD_DATE -h, --help menampilkan pesan bantuan ini dan berakhir -I, --inactive INACTIVE menonaktifkan akun setelah INACTIVE hari dari tanggal kedaluwarsa -l, --list menunjukkan informasi usia akun -m, --mindays MINDAYS menetapkan jumlah hari minimum sebelum mengubah kata sandi menjadi MIN_DAYS -M, --maxdays MAX_DAYS menetapkan jumlah hari maksimum sebelum kata sandi diubah menjadi MAX_DAYS -R, --root direktori CHROOT_DIR ke chroot ke -W, --warndays WARNING_DAYS menetapkan hari pemberitahuan kedaluwarsa menjadi DAYS_NOTICE

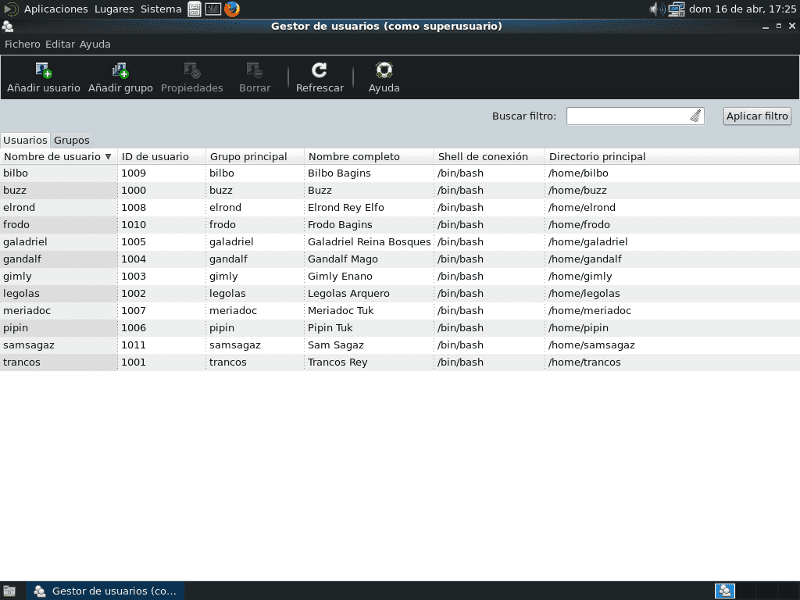

Pada artikel sebelumnya kami membuat beberapa pengguna sebagai contoh. Jika kita ingin mengetahui nilai usia akun pengguna dengan LOGIN galadriel.dll:

[root @ linuxbox ~] # chage --list galadriel Perubahan kata sandi terakhir: 21 Apr 2017 Kata sandi kedaluwarsa: tidak pernah Kata sandi tidak aktif: tidak pernah Akun kedaluwarsa: tidak pernah Jumlah hari minimum antara perubahan kata sandi: 0 Jumlah hari maksimum antara perubahan kata sandi: 99999 Jumlah hari pemberitahuan sebelum kata sandi kedaluwarsa: 7

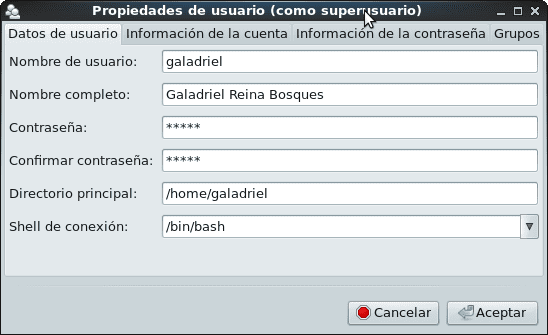

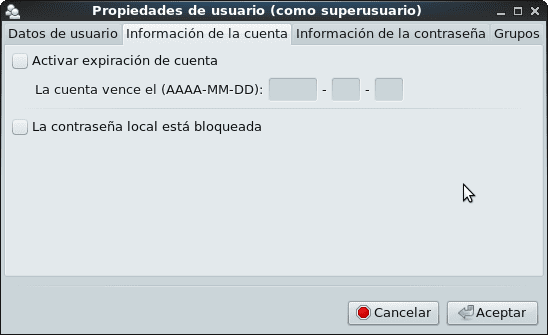

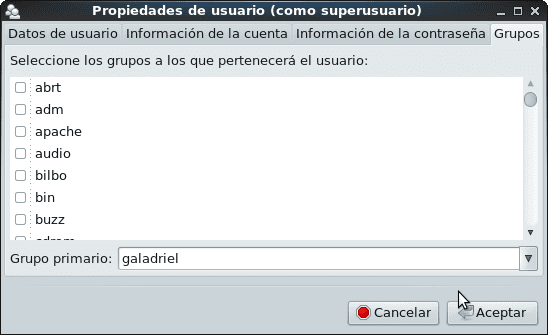

Itu adalah nilai default yang dimiliki sistem saat kami membuat akun pengguna menggunakan utilitas administrasi grafis "Pengguna dan grup":

Untuk mengubah nilai sandi lama default, disarankan untuk mengedit file /etc/login.defs y ubah jumlah minimum nilai yang kita butuhkan. Di file itu kami hanya akan mengubah nilai-nilai berikut:

# Kontrol penuaan kata sandi: # # PASS_MAX_DAYS Jumlah hari maksimum kata sandi dapat digunakan. # PASS_MIN_DAYS Jumlah hari minimum yang diperbolehkan di antara perubahan kata sandi. # PASS_MIN_LEN Panjang sandi minimum yang dapat diterima. # PASS_WARN_AGE Jumlah hari peringatan yang diberikan sebelum kata sandi kedaluwarsa. # PASS_MAX_DAYS 99999 #! Lebih dari 273 tahun! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

untuk nilai-nilai yang kami pilih sesuai dengan kriteria dan kebutuhan kami:

PASS_MAX_DAYS 42 # 42 hari terus menerus Anda dapat menggunakan kata sandi PASS_MIN_DAYS 0 # sandi dapat diubah setiap saat PASS_MIN_LEN 8 # panjang sandi minimum PASS_WARN_AGE 7 # Jumlah hari sistem memperingatkan Anda untuk # mengubah sandi sebelum kadaluarsa.

Kami membiarkan sisa file apa adanya dan kami menyarankan untuk tidak mengubah parameter lain sampai kami mengetahui dengan baik apa yang kami lakukan.

Nilai-nilai baru akan diperhitungkan saat kita membuat pengguna baru. Jika kita mengubah kata sandi dari pengguna yang sudah dibuat, nilai panjang kata sandi minimum akan dihormati. Jika kita menggunakan perintah passwd alih-alih utilitas grafis dan kami menulis bahwa kata sandinya adalah «legolas17«, Sistem mengeluh seperti alat grafis« Pengguna dan grup »dan menjawab bahwa«Entah bagaimana kata sandi membaca nama pengguna»Meskipun pada akhirnya saya menerima kata sandi yang lemah itu.

[root @ linuxbox ~] # legolas passwd Mengubah kata sandi pengguna legolas. Kata sandi baru: kiper # kurang dari 7 karakter KATA SANDI SALAH: Kata sandi kurang dari 8 karakter Ketik ulang kata sandi baru: legolas17 Sandi tidak cocok. # Logis kan? Kata sandi baru: legolas17 KATA SANDI SALAH: Entah bagaimana kata sandi membaca nama pengguna Ketik ulang kata sandi baru: legolas17 passwd: semua token otentikasi berhasil diperbarui.

Kami mengalami "kelemahan" dalam mendeklarasikan kata sandi yang menyertakan LOGIN pengguna. Itu adalah praktik yang tidak disarankan. Cara yang benar adalah:

[root @ linuxbox ~] # legolas passwd Mengubah kata sandi pengguna legolas. Kata sandi baru: gunung tinggi01 Ketik ulang kata sandi yang baru: gunung tinggi01 passwd: semua token otentikasi berhasil diperbarui.

Untuk mengubah nilai kedaluwarsa dari kata sandi de galadriel.dll, kami menggunakan perintah chage, dan kami hanya perlu mengubah nilai LULUS_MAX_DAYS dari 99999 hingga 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Perubahan kata sandi terakhir: 21 Apr 2017 Kata sandi kedaluwarsa: Jun 02, 2017 Kata sandi tidak aktif: tidak pernah Akun kedaluwarsa: tidak pernah Jumlah hari minimum antara perubahan kata sandi: 0 Jumlah hari maksimum antara penggantian kata sandi: 42

Jumlah hari pemberitahuan sebelum kata sandi kedaluwarsa: 7

Dan seterusnya, kita dapat mengubah kata sandi pengguna yang sudah dibuat dan nilai kedaluwarsa secara manual, menggunakan alat grafis «Pengguna dan grup», atau menggunakan skrip - naskah yang mengotomatiskan beberapa pekerjaan non-interaktif.

- Dengan cara ini, jika kami membuat pengguna lokal sistem dengan cara yang tidak direkomendasikan oleh praktik paling umum terkait keamanan, kami dapat mengubah perilaku tersebut sebelum melanjutkan untuk menerapkan lebih banyak layanan berbasis PAM..

Jika kita membuat pengguna anduin dengan LOGIN «anduin»Dan kata sandi«Kata Sandi»Kami akan mendapatkan hasil sebagai berikut:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Mengubah kata sandi pengguna anduin. Kata sandi baru: Kata Sandi KATA SANDI SALAH: Kata sandi tidak lolos verifikasi kamus - Kata sandi didasarkan pada sebuah kata dalam kamus. Ketik ulang kata sandi yang baru: Kata Sandi passwd - Semua token otentikasi berhasil diperbarui.

Dengan kata lain, sistem cukup kreatif untuk menunjukkan kelemahan kata sandi.

[root @ linuxbox ~] # passwd anduin Mengubah kata sandi pengguna anduin. Kata sandi baru: gunung tinggi02 Ketik ulang kata sandi yang baru: gunung tinggi02 passwd - Semua token otentikasi berhasil diperbarui.

Ringkasan Kebijakan

- Jelas bahwa kebijakan kompleksitas kata sandi, serta panjang minimum 5 karakter, diaktifkan secara default di CentOS. Di Debian, pemeriksaan kompleksitas berfungsi untuk pengguna normal saat mereka mencoba mengubah sandi dengan menjalankan perintah passwd. Untuk pengguna akar, tidak ada batasan default.

- Penting untuk mengetahui opsi berbeda yang dapat kita deklarasikan di file /etc/login.defs menggunakan perintah man login.defs.

- Juga, periksa konten file / etc / default / useradd, dan juga di Debian /etc/adduser.conf.

Pengguna dan Grup Sistem

Dalam proses instalasi sistem operasi, serangkaian pengguna dan grup dibuat yang, satu literatur menyebut Pengguna Standar dan Pengguna Sistem lainnya. Kami lebih suka menyebutnya Pengguna Sistem dan Grup.

Sebagai aturan, pengguna sistem memiliki file UID <1000 dan akun Anda digunakan oleh berbagai aplikasi sistem operasi. Misalnya, akun pengguna «cumi-cumi»Digunakan oleh program Squid, sedangkan akun« lp »digunakan untuk proses pencetakan dari editor kata atau teks.

Jika kita ingin membuat daftar pengguna dan grup tersebut, kita dapat melakukannya dengan menggunakan perintah:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Tidak disarankan sama sekali untuk mengubah pengguna dan grup sistem. 😉

Karena pentingnya, kami ulangi di CentOS, FreeBSD, dan sistem operasi lain, grup -sistem- dibuat roda untuk mengizinkan akses sebagai akar hanya untuk pengguna sistem yang termasuk dalam grup itu. Baca /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Dan /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian tidak memiliki grup roda.

Mengelola akun pengguna dan grup

Cara terbaik untuk mempelajari cara mengelola akun pengguna dan grup adalah:

- Mempraktikkan penggunaan perintah yang tercantum di atas, lebih disukai di mesin virtual dan sebelum untuk menggunakan alat grafis.

- Konsultasikan manual atau halaman manual setiap perintah sebelum mencari informasi lainnya di Internet.

Praktik adalah kriteria kebenaran terbaik.

ringkasan

Sejauh ini, satu artikel yang didedikasikan untuk Pengguna Lokal dan Manajemen Grup tidak cukup. Tingkat pengetahuan yang diperoleh setiap Administrator akan bergantung pada minat pribadi dalam mempelajari dan memperdalam topik ini dan topik terkait lainnya. Ini sama dengan semua aspek yang telah kami kembangkan dalam seri artikel Jaringan UKM. Dengan cara yang sama Anda dapat menikmati versi ini dalam pdf sini

Pengiriman berikutnya

Kami akan terus menerapkan layanan dengan otentikasi terhadap pengguna lokal. Kami kemudian akan menginstal layanan pesan instan berdasarkan program Prosodi.

Sampai jumpa lagi!

Halo, artikel yang bagus, saya bertanya di mana saya bekerja, printer banyak dibagikan, masalahnya ada di cangkir, terkadang hang dan tidak dapat mencetak karena saya dapat memberi mereka izin untuk memulai ulang (karena sebagian besar waktu kami bekerja di area lain) tanpa memberikan root kata sandi karena satu-satunya cara yang saya temukan adalah mengubahnya sehingga pengguna tertentu dapat memulai ulang.

Dari yang sudah terima kasih banyak.

Salam HO2GI!. Misalnya, pengguna legolas Anda ingin memberinya izin untuk hanya memulai ulang layanan CUPS, tentu saja menggunakan perintah sudo, yang harus dipasang:

[root @ linuxbox ~] # visudo

Spesifikasi alias cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups restart

Spesifikasi hak pengguna

root ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Simpan perubahan yang dilakukan pada file sudoers. Masuk sebagai pengguna legola:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid memuat ulang

[sudo] sandi untuk legolas:

Maaf, pengguna legola tidak diperbolehkan menjalankan '/etc/init.d/postfix reload' sebagai root di linuxbox.desdelinux.penggemar.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups restart

[sudo] sandi untuk legolas:

[ok] Memulai Ulang Sistem Pencetakan Unix Umum: cupsd.

Maafkan saya jika prompt berbeda di CentOS, karena saya dipandu oleh apa yang baru saja saya lakukan di Debian Wheezy. ;-). Di mana saya sekarang, saya tidak memiliki CentOS apa pun.

Di sisi lain, jika Anda ingin menambahkan Pengguna Sistem lain sebagai Administrator CUPS penuh - mereka salah mengkonfigurasinya - Anda menjadikan mereka anggota grup lpadmin, yang dibuat saat Anda menginstal CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Terima kasih banyak, terima kasih banyak Fico, saya akan mencobanya sekarang.

HO2GI, di CentOS / Red -Hat itu akan menjadi:

[root @ linuxbox ~] # visudo

Layanan

Cmnd_Alias RESTARTCUPS = / usr / bin / systemctl restart cangkir, / usr / bin / systemctl status cup

Izinkan root menjalankan perintah apa pun di mana saja

root SEMUA = (SEMUA) SEMUA

legola SEMUA = RESTARTCUPS

Simpan perubahan

[root @ linuxbox ~] # keluar

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

sandi legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl restart cangkir

Kami percaya Anda telah menerima kuliah biasa dari Sistem lokal

Administrator. Biasanya intinya adalah tiga hal berikut:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] sandi untuk legolas:

[legolas @ linuxbox ~] $ sudo systemctl status cups

● cups.service - Layanan Pencetakan CUPS

Dimuat: dimuat (/usr/lib/systemd/system/cups.service; diaktifkan; preset vendor: diaktifkan)

Aktif: aktif (berjalan) sejak Mar 2017-04-25 22:23:10 EDT; 6s yang lalu

PID Utama: 1594 (cupsd)

Grup C: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl restart squid.service

Maaf, pengguna legolas tidak diizinkan untuk mengeksekusi '/ bin / systemctl restart squid.service' sebagai root di linuxbox.

[legolas @ linuxbox ~] $ keluar