Beberapa hari yang lalu FingerprintJS membuat postingan blog di mana memberi tahu kami tentang kerentanan yang ditemukan untuk mereka dan apa adanya memungkinkan situs web mengidentifikasi pengguna dengan andal di berbagai browser, yang hanya terpengaruh oleh browser desktop.

Disebutkan bahwa kerentanan menggunakan informasi tentang aplikasi yang diinstal di komputer untuk menetapkan pengenal unik permanen yang, meskipun pengguna mengubah browser, menggunakan mode penyamaran atau VPN, itu akan selalu ada.

Karena kerentanan ini memungkinkan pelacakan pihak ketiga di browser yang berbeda, ini merupakan pelanggaran privasi dan meskipun Tor adalah browser yang menawarkan perlindungan privasi terbaik, itu juga terpengaruh.

Menurut FingerprintJS, Kerentanan ini telah ada selama lebih dari 5 tahun dan dampak sebenarnya tidak diketahui. Kerentanan skema banjir memungkinkan peretas untuk menentukan aplikasi yang diinstal di komputer target. Rata-rata, proses identifikasi memakan waktu beberapa detik dan bekerja pada sistem operasi Windows, Mac dan Linux.

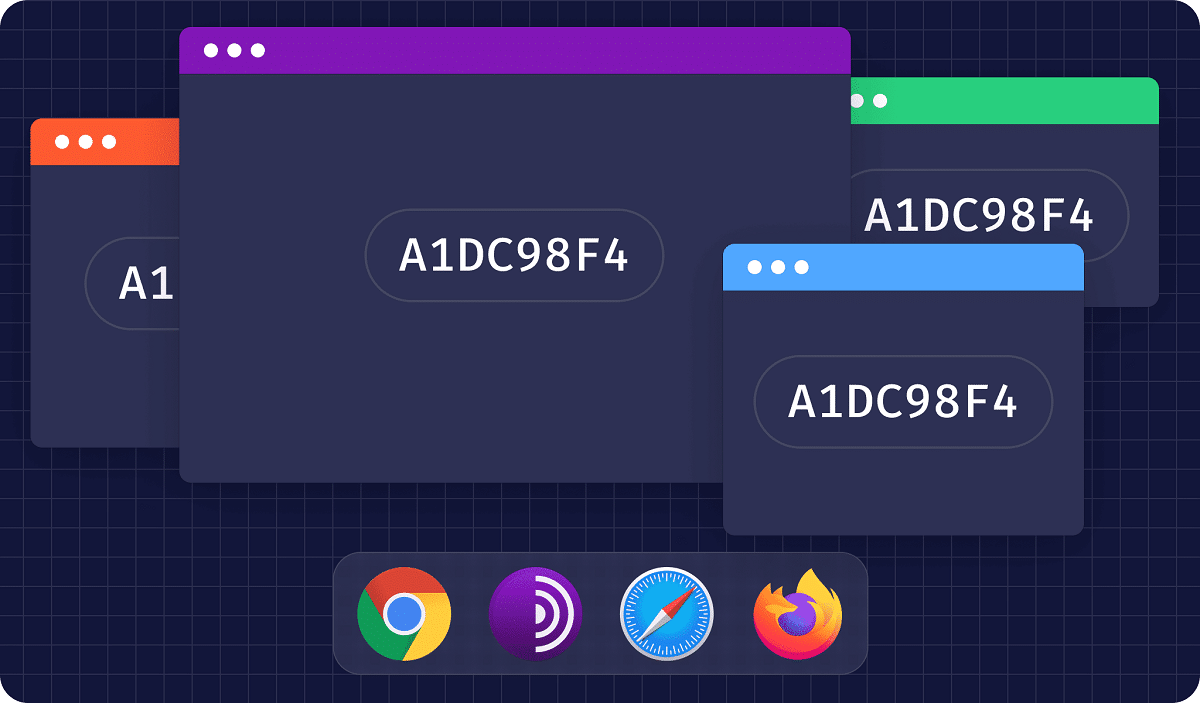

Dalam penelitian kami tentang teknik anti-penipuan, kami telah menemukan kerentanan yang memungkinkan situs web mengidentifikasi pengguna dengan andal di browser desktop yang berbeda dan menautkan identitas mereka. Versi desktop Tor Browser, Safari, Chrome, dan Firefox terpengaruh.

Kami akan menyebut kerentanan ini sebagai Banjir Skema, karena menggunakan skema URL khusus sebagai vektor serangan. Kerentanan tersebut menggunakan informasi tentang aplikasi yang diinstal di komputer Anda untuk memberi Anda pengenal unik permanen, meskipun Anda mengganti browser, menggunakan mode penyamaran, atau menggunakan VPN.

Untuk memeriksa apakah suatu aplikasi diinstal, browser dapat menggunakan manajer skema url khusus bawaan.

Contoh dasar dari ini, dimungkinkan untuk memverifikasi, karena cukup dengan hanya menjalankan tindakan berikut dengan memasukkan skype: // di bilah alamat browser. Dengan ini kita dapat menyadari dampak nyata dari masalah ini. Fitur ini juga dikenal sebagai tautan dalam dan digunakan secara luas di perangkat seluler, tetapi fitur ini juga tersedia di browser desktop.

Bergantung pada aplikasi yang diinstal pada perangkat, mungkin situs web dapat mengidentifikasi orang untuk tujuan yang lebih jahat. Misalnya, sebuah situs dapat mendeteksi seorang perwira atau militer di Internet berdasarkan aplikasi yang diinstal dan mengaitkan riwayat penjelajahan yang diyakini anonim. Mari kita bahas perbedaan antar browser.

Dari empat browser utama yang terpengaruh, hanya pengembang chrome yang tampaknya sadar kerentanan skema banjir. Masalahnya telah dibahas di pelacak bug Chromium dan akan segera diperbaiki.

Selain itu, hanya browser chrome yang memiliki semacam skema perlindungan banjir, karena mencegah aplikasi apa pun untuk memulai kecuali diminta oleh tindakan pengguna seperti klik mouse. Ada bendera global yang memungkinkan (atau menyangkal) situs web untuk membuka aplikasi, yang disetel ke false setelah memanipulasi skema URL khusus.

Di sisi lain di Firefox saat mencoba menavigasi ke skema url yang tidak dikenal, Firefox menampilkan halaman internal dengan kesalahan. Halaman internal ini memiliki asal yang berbeda dari situs web lain, jadi tidak mungkin untuk mengaksesnya karena batasan dari kebijakan asal yang identik.

Adapun Tor, kerentanannya di browser ini, adalah salah satu yang membutuhkan waktu paling lama untuk berhasil dieksekusi karena diperlukan waktu hingga 10 detik untuk setiap aplikasi untuk memverifikasi karena aturan browser Tor. Namun, eksploitasi dapat berjalan di latar belakang dan melacak targetnya selama sesi penjelajahan yang lebih lama.

Langkah-langkah yang tepat untuk mengeksploitasi kerentanan banjir skema mungkin berbeda menurut browser, tetapi hasil akhirnya sama.

Akhirnya jika Anda tertarik untuk mengetahui lebih banyak tentang itu, Anda dapat memeriksa detailnya Di tautan berikut.

Jelas saya menggunakan Linux, dan di Firefox itu menunjukkan ID, serta di Vivaldi, tapi; di OPERA itu tidak berhasil.

Ini mengkhawatirkan, dan saya tidak tahu apakah ada cara untuk menghindarinya atau membatalkannya.

<<>

Perlu untuk melihat, dalam berbagai skenario ... bagaimana dengan distribusi kernel lama, browser tanpa pembaruan, dan di mesin virtual!