Suatu hari saya mengerjakan pemeliharaan beberapa mesin virtual (VM, Mesin virtual) dan kebetulan saya tidak ingat kata sandi de Akar atau dari pengguna lain. Oh! Kasihan saya, betapa berantakannya saya! Apa yang saya lakukan !? Pada titik manakah saya mengubah kata sandi yang tidak saya ingat? Kemudian beberapa pemikiran mengikuti yang tidak dapat saya tiru tetapi Anda dapat membayangkan ...

Mencari blog saya menemukan posting lama dari teman saya hidup ayat Ubah kata sandi root di Debian / LMDE. Sayangnya itu tidak berhasil untuk saya, jadi inilah metode lain.

Faktanya adalah dia tidak ingat kata sandinya dan juga yang dia simpan di KeePassX itu tidak berhasil, untuk pengguna mana pun. Jadi setelah menyerah untuk mencoba seribu satu kunci yang terlintas di benak saya, saya hanya berkenan untuk melakukan reset ke kata sandi de Akar dari GRUB untuk sayangku Debian.

Mengedit opsi GRUB

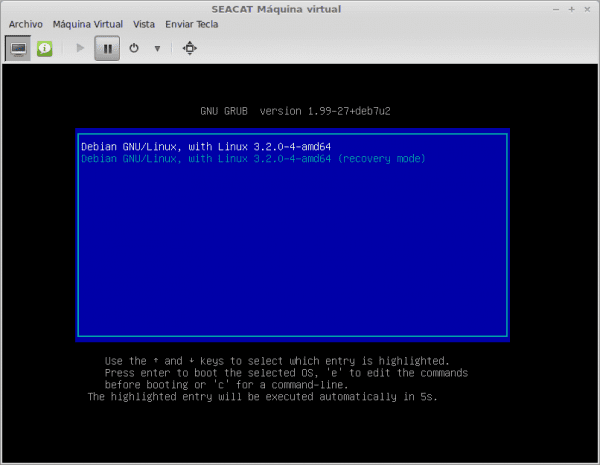

Prosesnya relatif sederhana dan yang kita butuhkan hanyalah memilikinya GRUB diinstal (belum lagi kita harus memiliki akses untuk melihat boot mesin, kan?). Dalam kasus saya, saya terhubung dengan manajer kebajikan (Saya memiliki VM dengan KVM) dan mem-boot ulang mesin, tetapi ini juga berfungsi untuk mesin yang sebenarnya.

Kapan GRUB mulai kita harus mengedit opsi boot dengan menekan tombol e.

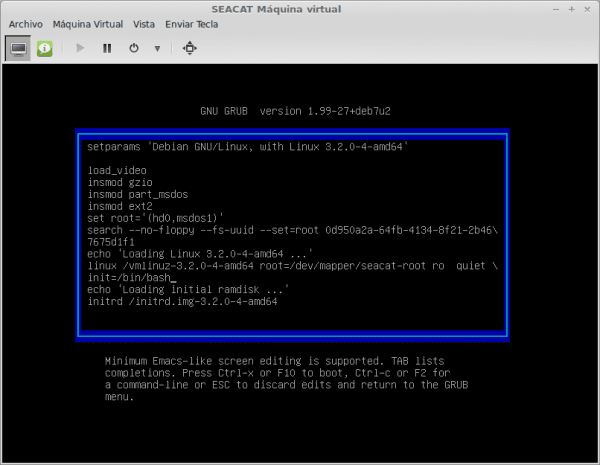

Sekarang kita harus mengedit opsi yang memulai sistem. Kami pindah ke baris yang memuat kernel sistem operasi. Ini adalah garis yang dimulai dengan linux:

echo 'Memuat Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro tenang

Dan kami menambahkan:

init=/bin/bash

Setelah kata tenang. Garis tersebut harus:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

Setelah ini diedit, kita hanya perlu menyalakan mesin. Seperti yang tertera di gambar, dengan Ctrl+x o F10 kami memulai sistem dengan opsi ini.

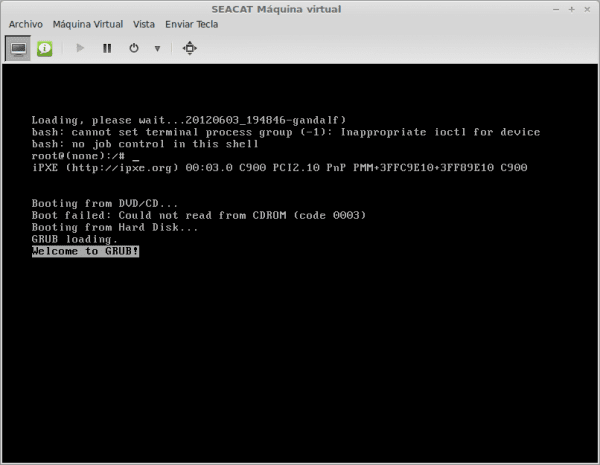

Ini akan mengembalikan sebuah shell dan kita dapat mengedit file tersebut / etc / shadow.

Menghapus kata sandi Root

Di baris keempat gambar, prompt muncul sebagai berikut:

root@(none):/#

Hal pertama yang harus kita lakukan adalah melacak file berkas sistem sehingga memiliki izin menulis. Untuk itu kami mengeksekusi:

root@(none):/# mount -o remount rw /

Sekarang ya, kita dapat melanjutkan untuk mengedit dengan nano file / etc / shadow.

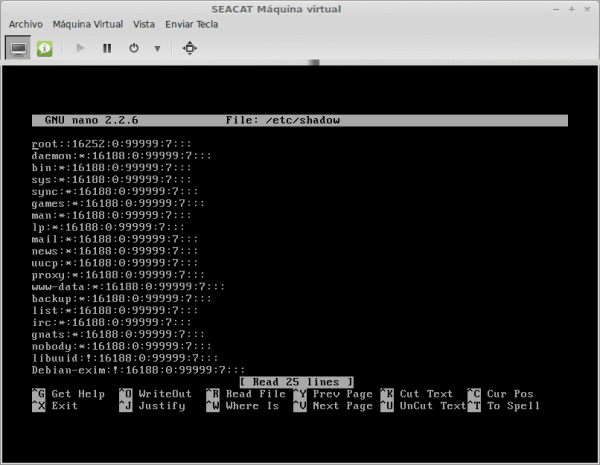

file / etc / shadow di baris pertama Anda memiliki informasi akar. Untuk setiap baris kami memiliki satu set bidang dan ini dipisahkan oleh dua titik (:).

Bidang pertama terkait dengan nama pengguna, bidang kedua adalah hash yang terkait dengan kata sandi. Yang harus kita lakukan adalah menghapus semua karakter sehingga menjadi tanpa kata sandi de akar. Seperti yang terlihat pada gambar:

Kami menyimpan file dengan Ctrl+o dan kami meninggalkan nano dengan Ctrl+x. Sekarang kita hanya perlu me-restart mesin. Ketika sistem meminta kita untuk masuk, kita dapat masuk sebagai akar tanpa harus memasukkan apapun kata sandi.

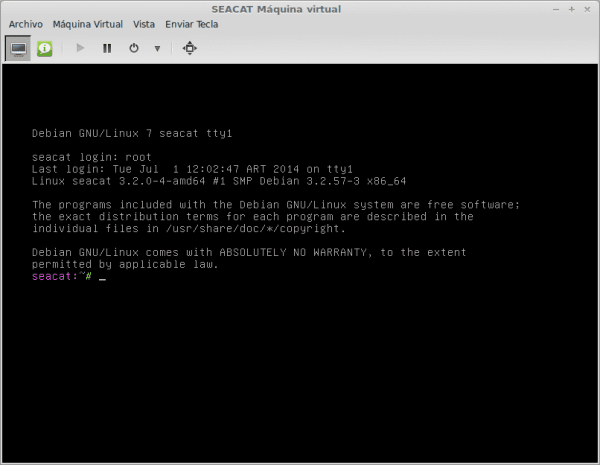

Setelah sistem dimulai, kita masuk sebagai akar dan sekarang kita bisa lari passwd dan kami menetapkan yang baru kata sandi de akar:

# passwd

Saya harap ini berhasil!

Ini adalah salah satu barang yang harus dimiliki, ketika bencana terjadi. Itu cepat atau lambat terjadi!

Saya menyelesaikannya dengan cara yang sangat mirip, tetapi tanpa harus menyentuh bayangan. Di blog saya, saya memberi tahu Anda bagaimana saya melakukannya.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

HELLO LITOS, SAYA MEGAFAN DARI BLOG ANDA !!!!

Tuto yang sangat bagus. Saya menyukai cara Anda mengatur ulang kata sandi root.

INI ADALAH PELANGGARAN KEAMANAN YANG MENGERIKAN !!!…. Jika berhasil.

Bagaimana cara menghindarinya? Apakah Anda punya ide?

Ini bukan kegagalan keamanan, ini adalah cara untuk memulihkan sistem dari masalah serius seperti lupa kata sandi administrator.

Untuk alasan ini, CPD memiliki akses terbatas, untuk mencegah Anda mengutak-atik grub. Tetapi jika Anda memperkirakan bahwa ini tidak cukup atau akses tidak dapat dibatasi, maka Anda harus melindungi grub

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Tenang, dalam hidup tidak ada yang pasti! Anda hanya perlu menyadari segalanya, memperbarui, memantau! 🙂

Saya setuju dengan mitra, ini memungkinkan siapa saja untuk mengakses komputer kita, serius, bukan?

Cacat keamanan? Seolah-olah Anda mengatakan bahwa opsi itu setel ulang kata sandi email Anda berbahaya.

mengikuti partisi klasik, dan mengenkripsi beberapa partisi / folder dengan informasi pribadi, memisahkan / root / home / usr / var / boot dan begitu banyak titik mount yang sekarang berada di satu partisi.

Salam kolega, blog yang sangat bagus dan panduan yang sangat bagus, saya ingin menjelaskan bahwa langkah root @ (tidak ada): / # mount -o remount rw / tidak diperlukan dalam sistem yang berbasis debian dan banyak sistem berbasis Red Hat, dan hanya beberapa distro berbasis Gentoo adalah yang membutuhkan langkah ini, cukup jalankan passwd setelah melakukan langkah-langkah yang dijelaskan untuk memasuki sistem tanpa password root

Tutorial yang sangat bagus, seperti yang mereka katakan di atas, jika terjadi bencana, ia akan ditebus, tetapi ini hampir selalu dihindari dengan kontrol perubahan yang baik.

Terima kasih untuk berbagi.

Salam.

ke favorit atau bookmark = D

Jadi pada dasarnya jika seseorang ingin mengakses pc saya, mereka tinggal restart, akses grub, fiddle dan voila.

Ya, kecuali Anda melindungi kata sandi Grub, yang dapat dilakukan dengan aman.

Jangan takut, jika orang jahat memiliki akses fisik ke komputer dan mengetahui sesuatu, tidak dapat dihindari bahwa dia akan mencapai tujuannya.

Metode grub ini membuatnya lebih mudah untuk melakukan apa yang selalu dapat Anda lakukan chroot dari live-cd / dvd.

Tetapi jika pengguna yang memiliki pc mengubah kata sandi root, dia akan menyadari mengapa dia tidak bisa lagi masuk.

Hal yang kacau adalah seseorang melakukan chroot dari live-cd / dvd dan membuat salinan file / etc / shadow pada flashdisk untuk bersenang-senang dengan john-the-rupper di komputer mereka sendiri, itu akan kacau karena Anda tidak akan tahu apakah kata sandi root dan pengguna Anda telah diretas.

Compa terima kasih banyak itu banyak membantu saya

Halo, dari apa yang saya lihat, Anda mengira bahwa setiap orang yang membaca tutorial Anda haruslah seorang ahli setidaknya mahir dalam menangani Linux, tetapi bagaimana jika dia bukan !!!!! Jadi saya bertanya-tanya apa itu nano, dan bagaimana cara membukanya, dengan perintah apa dan di mana saya menempatkan perintah itu? File / etc / shadow, di mana file itu dan bagaimana saya masuk ke folder itu agar dapat melakukan apa yang dikatakan tutorial ini. "EYE" Saya tidak mengkritik tutorial, sebaliknya, itu sangat bagus, luar biasa, tetapi Anda juga harus memikirkan mereka yang tidak tahu (saya termasuk saya) banyak tentang penanganan perintah di Linux. Saya jelaskan, saya berasumsi bahwa menulis nano akan membuka editor dan memang demikian, tetapi kemudian saya tidak tahu cara mengakses / etc / shadow saat di nano. Dan maafkan pengguna lainnya, tetapi tidak semua dari kita adalah ahli, banyak dari kita hanya pembelajar yang antusias…. lebih detail ... Terima kasih ...

hebat hari ini sesuatu yang serupa terjadi pada saya dan saya tahu bahwa melalui grub itu dilakukan dan percayalah beberapa kali saya melakukannya tetapi jauh lebih rumit

Dalam tutorial ini dia menjelaskannya dengan sangat sederhana, saya akan menerapkannya jika memungkinkan minggu ini

terima kasih atas kontribusinya seribu selamat

BUE - NÍ - YA - MO.

Ini telah menyelamatkan saya dari memformat ulang Debian.

Ini juga berlaku untuk Debian 8, yang telah saya uji dengannya.

Terima kasih.

Itu tidak berhasil untuk saya, saya masih memiliki masalah yang sama, saya tidak tahu apakah saya harus melihat fakta bahwa saya menginstal debian dalam mode grafis di virtualbox, saya ingin Anda membantu saya: /,

Bagus! Saya telah memformat catatan dengan debian 8 dan saya tersadar ketika saya lupa izinnya. Saya setuju bahwa ini bukan "kegagalan", bagaimanapun juga saya pikir sistem keamanan yang mereka usulkan sangat kuat. Mengenai pengguna yang memiliki keraguan, yah, daripada mengatakan "Anda mengira kita semua ahli", saya hanya bisa menempatkan keraguan, tanpa prasangka ;-D.

Terima kasih banyak telah berbagi!

ps: Saya memang harus melakukan langkah mount, saya telah mengedit pass dari puppy linux saya, hehe, tetapi saya tetap harus memasukkan opsi grub untuk menerapkan passwd (tidak mungkin!)

Halo, pertama, terima kasih banyak atas kontribusinya, hanya yang saya butuhkan untuk tidak menginstal ulang Debian 8, tetapi saya memiliki masalah yang lebih serius, dan ketika saya melakukan seluruh proses dan memulai dalam mode bash, OS tidak berfungsi keyboard ... juga tidak mendeteksinya, juga tidak lampu keyboard berfungsi atau apa pun, jadi saya tidak dapat mengubah apa pun dari mode root bash.

PS: untuk apa nilainya saya memiliki masalah yang sama ketika saya menginstal debian, menginstal bootloader grub di partisi independen lain dan debian di partisi lain, saya sudah mengalami ini sebelumnya dengan sistem lain dan itu selalu berhasil untuk saya, dalam hal ini dengan debian tidak, dan esque ketika debian mulai baru saja menginstal antarmuka grafis tidak berfungsi pada keyboard atau mouse, hanya ketika Anda harus memasukkan kata sandi untuk memulai sesi.

TERIMA KASIH UNTUK MEMBANTU ORANG LAIN, SALAM.

Terima kasih banyak atas kontribusinya. Solusi cepat dan efektif 😉

Terima kasih! Kamu menyelamatkanku! ; D

halo semuanya saya butuh bantuan Saya melakukan seluruh proses ke tempat saya harus menulis r mount -o remount rw / tetapi salah satu hal yang salah, dan kemudian saya mencoba tetapi hanya berjalan sejauh yang saya tulis init = / bin / bash Saya berikan ctrl + x, dan dari sana beberapa huruf keluar, mereka lewat dengan cepat tetapi tidak mencapai layar r mount -o remount rw / apa yang harus saya lakukan?

Terima kasih banyak untuk tutorial ini, itu benar-benar sangat berguna bagi saya, di debian 9 tidak mengizinkan saya masuk sebagai pengguna root dan dengan ini diselesaikan, sekali lagi terima kasih.

Sempurnakan Tuto sangat baik Anda seorang capo!

Hola.

Saya telah mencoba menerapkan metode ini tetapi tidak berhasil untuk saya.

Masalahnya adalah, meskipun kita bisa mengedit file "shadow", kita tidak bisa menyimpannya. Mengeditnya tanpa hak istimewa membukanya dalam mode hanya-baca.

Salam.

[kutipan] Hal pertama yang harus kita lakukan adalah memasang kembali sistem file sehingga memiliki izin tulis. Untuk itu kami mengeksekusi:

root @ (tidak ada): / # mount -o remount rw / [kutipan]

Saya pikir itu sebabnya Anda harus kembali ke fs.

Saya rasa saya ingat bahwa untuk W juga ada cara untuk mengakses pengguna dan mengubah atau menghapus kata sandi, melalui sebuah livecd.

Saya meneruskan untuk meninggalkan terima kasih saya, sebagaimana mestinya. Anda membuat saya keluar dari ikatan besar. Saya memeriksa blog lain dan solusi ini adalah yang paling lengkap dan paling baik dijelaskan.