מערכת ההפעלה Qubes היא מערכת הפעלה המתמקדת באבטחת שולחן העבודה באמצעות בידוד מבוסס על ה- Xen hypervisor. מערכת ההפעלה Qubes היא מערכת הפעלה קוד פתוח לחלוטין ופתוח.

Qubes נוקט גישה הנקראת ביטחון באמצעות פילוח, שמאפשר לך להתחלק לתאים מבודדים נקרא בבטחה qubes. במילים אחרות, היא מפעילה כל תוכנית בנפרד בסביבה מבודדת לחלוטין.

אודות מערכת ההפעלה של Qubes

כך מערכת ההפעלה Qubes מציעה למשתמש אבטחה רבה יותר בעבודה על המערכת, שכן אם התוכנית תיפגע על ידי התוקף, היא תקבל רק מידע אודות התא אליו הצליחה לגשת.

Qubes משיגה מספר מכונות וירטואליות הפועלות על Hypervisor מסוג 1 ניתן להשתמש בהם בבטחה כמערכת הפעלה משובצת.

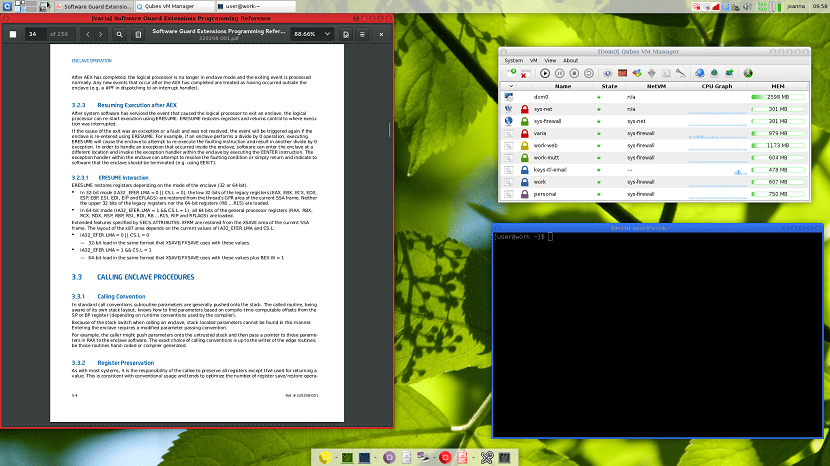

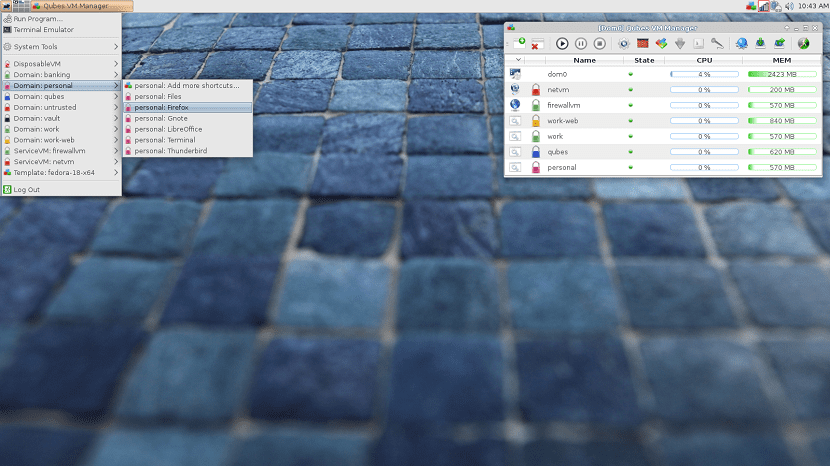

לדוגמה, זה מציב את כל חלונות היישומים שלך על אותו שולחן העבודה עם גבולות צבעוניים במיוחד המציינים את רמות האמון של המכונות הווירטואליות שלהם.

Qubes מטפל באלמנטים שונים כך שמכולות יוכלו לתקשר זה עם זה, ו-בין הסוגים השונים של מכונות ואלמנטים וירטואליים שיש לנו: dom0, מכונות וירטואליות מדגמות, מכונות וירטואליות מבוססות מודל, מכונות וירטואליות זרוקות ולבסוף מכונות וירטואליות קלאסיות.

Dom0 (AdminVM + GUIVM)

הוא הנהג. היא מבוססת על Fedora, שולטת ב- Xen hypervisor ומאפשרת ניהול של כל המכונות הווירטואליות (VM). יש לך גישה לרשת והציוד ההיקפי הנוכחי מוגבל מאוד.

דגמי מכונות וירטואליות (TemplateVM)

אלה סבמכונות וירטואליות עם הפצת GNU / Linux. נגיש רק בשורת הפקודה לניהול חבילות מותקנות. צוות הפיתוח של מערכת ההפעלה Qubes מציע שלושה דגמים: פדורה, פדורה מינימלי ודביאן. הקהילה מציעה גם אחרים עבור Whonix, Ubuntu, ו- Arch Linux.

מכונות וירטואליות מבוססות דגם (AppVM)

יש להם ספריות / בית משלהם, / usr / local ו- / rw / config. כל שינוי בקבצים בספריות אחרות מתבצע עם העתק בזמן (העתק בכתיבה) ואינו בר קיימא: הוא ייהרס כאשר המכונה הווירטואלית הושבתה או תאתחל אותה מחדש.

מכונות וירטואליות חד פעמיות

מדובר במכונות וירטואליות שאין להן ספרייה משלהן, כלומר כאשר משתמשים במכונה וירטואלית מסוג זה, כאשר מבצעים שינוי כלשהו, היא אבודה כאשר המכונה הווירטואלית מכובה.

מכונות וירטואליות קלאסיות

הם אינם מבוססים על תבנית, ותוכל להתקין עליה הפצה של GNU / Linux, BSD או Windows.

גרסה חדשה של מערכת ההפעלה Qubes

לפני כמה שבועות מפתחי מערכת ההפעלה Qubes הוציאו גרסה חדשה של המערכת להגיע לגרסה זו Qubes 4.0 עם תיקוני באגים שונים ושינויים חדשים אבטחה למערכת.

במערכת ההפעלה Qubes 3.2 תוכל להשתמש רק במכונות וירטואליות זרוקות עם דגם אחד. אהכעת ניתן להשתמש במכונה וירטואלית חד פעמית לכל מכונה וירטואלית על בסיס תבנית.

Lמכונות וירטואליות מדגמנות כבר לא צריכות ממשק רשת, מה שמביא למשטח התקפה קטן יותר. עדכונים אינם עוברים את ממשקי ה- API של Qubes.

גרסת 4.0 של מערכת ההפעלה Qubes מאפשרת לך להשתמש במכונות וירטואליות כדי לשנות מאפיינים מסוימים של מכונות וירטואליות אחרות. מה נותן את האפשרות לקיים מספר משפחות של מחשבי VM מסוג admin, כלומר admin-net, admin-IO, admin-root וכו ', כל אחד מהם עם אפשרות לשנות היבטים ספציפיים מסוימים של מכונות וירטואליות מסוימות.

כברירת מחדל, כמעט כל המכונות הווירטואליות כבר אינן משתמשות בפרט-וירטואליזציה, ובכך מגנות על מכולות מפני כשלים בהמיסה ובספקטרום.

אם אתה רוצה לדעת קצת יותר על הגרסה החדשה הזו, אתה יכול לקרוא את הפרטים בהערת השחרור של Qubes OS 4.0 ב הקישור הבא.

הורד את מערכת ההפעלה Qubes

אם אתה רוצה לנסות את מערכת ההפעלה Qubes זואתה יכול לעשות זאת על ידי הורדת תמונת המערכת מהאתר הרשמי שלה ובקטע ההורדות שלו תקבלו את זה, תוכלו לעשות זאת ב הקישור הבא.

חשוב להדגיש שניתן להתקין את מערכת ההפעלה Qubes לא רק כמערכת ההפעלה הראשית, אלא גם מציעה אפשרות להיות מסוגלת לבדוק אותה בגרסת Live שלה.