XNUMXか月未満前 私たちは尋ねました の HTTPS に関するあなたの意見 DesdeLinux。 のおかげで ペテルチェコ ブログでXNUMX週間以上HTTPSが有効になっている、つまり、ブログにアクセスできる https://ブログ。desdelinux.NET サーバーが応答します。

前に説明したHTTPSについて考える理由は、基本的に次のとおりです。

- Googleは将来SEO用のHTTPSサイトを検討する予定です。

- HTTPSは情報の暗号化であり、これはあなたの情報と私たちの情報のセキュリティを強化することにつながります。

ご覧のとおり、HTTPSをサイトに適切に実装することはあらゆる点で私たちに有利な点です。

SEOとGoogleについてGoogleがあなたのPageRankをHTTPSにすぐに関連付けることはないのは事実ですが、将来的には直接的な関係があり、SEOに影響を与えるでしょう。 現在、ツールを使用してSEOをチェックできます。テストも行っています。 SEOポジショニングアプリケーション Android用のバージョンがある可能性がありますが、将来的にはHTTPSの実装の有無が測定されるパラメーターのXNUMXつになります。

情報セキュリティについてネットワーク上でプレーンテキストで循環するログイン(ユーザーとパスワード)が最も推奨されるものではないことは明らかです。額をXNUMX本指で持っている人なら誰でもパスワードを取得でき、想像力が許す限りのことを実行できます🙂

HTTPS オン DesdeLinux

私が前に言ったように、彼らが同意するなら https://ブログ。desdelinux.NET 私たちのサーバーはそれらに応答し、彼らのブラウザはサイトが信頼されていないことなどを彼らに示します...私たちが私たちの証明書に「有効」として署名するために会社にお金を払っていないからです。 ダウンロード/証明書の取得をクリックしてから承認をクリックするだけで、サイトにアクセスできます。

スルー ペテルチェコ 証明書を作成する人は誰でもサーバーなどについて知っているので、私たちは自分で生成した証明書を持っていますが…ええと、私はSSLを使用する必要がなかったので、ブラウザにCAをダウンロードしてインポートすることをお勧めします。

ここに追加するには、次の手順に従います。

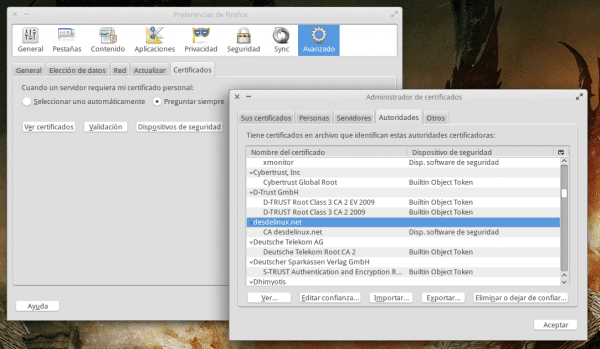

- Firefoxを開く

- IR情報 好み o構成

- セクションに行きましょう 上級、特にタブ 証明書

- ボタンをクリックします 問題 ダウンロードしたファイルを探します。それだけです。

これがスクリーンショットです:

証明書がブラウザに追加されると、警告サインが表示されることなく、HTTPSでブログにアクセスできるようになります😉

そして今、次は何ですか?

今のところ、HTTPSをテストしており、ブログが適切に表示され、すべてが正常であることを確認しています。 だから、どんなエラーでも...それを報告してください😉

次に、WP-AdminはHTTPSを介して使用する必要があります。最初に保護する必要があるのは、すべてのユーザーとパスワードです。これには、WordPressに行を追加するだけで十分です。 wp-config.php。

これは(おそらく)次のステップになります。

まあ何も、私はそれを今のところそこに残しておきます。 私はあなたからのフィードバックを待って、それが機能することになっているようにすべてが機能するかどうかを確認します

PD: ブログは引き続きHTTPとHTTPSで機能しますが、心配しないでください😉

実装をテストしますが、幸運を祈ります。

1)Chromeで実行するには、[設定]に移動し、詳細オプションを表示し、証明書を管理し、[発行機関]タブ、インポート、証明書の選択を行います。これで完了です。

2)ログイン(そしてパネルで終了)した後、ブログに入ってログアウトしたため、ワードプレスのログインが失敗していることを彼は私に思い出させたと思います。

ログインが完了しました。 心配しないでください。

私の場合、クロムを使用していますが、証明書の暗号化に使用されたパスワードを要求されますか? 私にそれを尋ねる非常に奇妙な何か。

Firefoxの場合、正常にインポートされました。

手助け??

こんにちはNauTiluS、Chromium36と最新のChrome37でテストしたところ、問題はありません。

これは、証明書のXNUMXつではなく、[発行機関]タブにあります。

私は37を持っています、そしてこれは私にその問題を与えたところです

私が取った手順とコメントされた失敗で私が作ったビデオをあなたに与えるのを忘れました。

ここで、手順を説明したビデオを提供します。

https://vimeo.com/105256304

ps:エンターキーを誤って押したので、モデレーターに前のコメントを削除してください。

証明書は、ビデオのように証明書ではなく、Authoritiesという名前のタブにインポートする必要があります。Authoritiesという名前のタブをクリックしてください:)。

レディペテルチェコ。

クロムでやるのは初めてです:!

ブログのHTTPSはばかげており、ほとんどの人はブログにアクセスしてブログを読むだけです。ログインアクセスの場合、ユーザー名、パスワード、メール以外に価値のあるものはありません。 一方、グーグルがそれを規定しているのでそれをすることは私をかなり恐れさせます、それ以来、グーグルがインターネットの政府であり、そのフープを通過しない人は誰でも取り残されるという理由をすでに示しています。 同様に、Googleのアルゴリズムの変更は、すべてのWebサイトがHTTPSである必要があるとは言われていないため、誤って解釈されていますが、そうでないコンテンツに対して暗号化が必要なコンテンツを優先する場合(たとえば、データが処理される市場やWebサイト)クレジットカードや個人情報などの機密情報)。 これはセキュリティシステムとして非常に優れており、Googleがそれを行うことに同意しますが、今では、単純な公開情報Webサイトに証明書とドメインごとに年間30ドルを費やす必要はありません。

さて、自己署名証明書のあるウェブサイトはグーグルによって罰せられることを覚えておいてください。ウェブサイトは危険であるという警告があり、誰もがブラウザに証明書を追加する必要はないからです。

挨拶。

興味深いコメント。 私は個人的にhttpsをサポートしていません。あなたは、私の立場を再確認する正当な理由を私に与えてくれました。

…。 なぜグーグルはそれを規定しているのですか?、...グーグルの独占は少しずつGNU / Linuxを重商主義の罠に閉じ込めており、そのユーザーはその暗いマーケティングの利益に翻弄されるでしょう。 彼らは、この独占Googleが、どのような目的で電話番号を要求する人々のプライバシーを守りたいのかを理解していませんか? …あなたがすることすべてを追跡し、知るため。 これで、これらのフォーラムで自由にコメントすることができなくなります…。このページに登録していない場合はどうなりますか? …。そしてすべてがなぜですか?…それがグーグルが送る方法だからです。

誇張しすぎだと思います...

自由にコメントできなくなります DesdeLinux? …登録してないとコメントできないってこと? …これは何の関係もありません、繰り返しますが、Google やその他の企業とは何の関係もありません。これらは、もし適用された場合 (そうする理由は見当たりませんが)、他人の決定ではなく、私たちの決定となる措置です。

HTTPSはGoogleが所有しているものではなく、単なるHTTPですが、情報は暗号化(保護)されてネットワークを通過します。

HTTPSを使用するのではなく、ログインデータがプレーンテキストで移動するのは悪い、非常に悪い考えだと思います。

MITM攻撃を介したハッカーは、私がアクセスしたのと同じアドレスを使用して自分自身にアクセスできるというブログを読んでいることを知っているので、最も心配することはありません。 Googleの立場は、機密データトラフィックが一般公開トラフィックよりも多い暗号化されたコンテンツを優先することです。

現在、証明書やドメインパスを管理している人に年間Xを支払わなければならないのはよくわかりませんが、3つ以上のドメインを登録している私たちの場合は、決して余裕のない費用です。

これは完全に真実ではありません。特に、ユーザーが電子メールで同じパスワードを使用するほど「無実」である場合はそうです。 🙂

抱擁! ポール。

私はあなたの見解を@usemoslinuxと共有します。多くの「無実の」ユーザーは、プライバシーに影響するリスクを理解せずに、インターネットで行うほとんどすべてのことに同じユーザー名とパスワードを使用するという悪い習慣を持っています。

また、プライバシーについて言えば、httpsはセキュリティのために実装されているだけでなく、ユーザーがより高いレベルのプライバシーを利用できるようにするためにも実装されています。これは、他の暴言に陥ることなく、あらゆる観点からプラスになります。その問題のために。

私は両方に同意します:)。

HTTPSの使用は常に前向きですが、お金を無駄にすることでもありません。 本当に必要な場所にのみ実装してください。 ユーザーがすべてのサイトで同じパスワードを使用することは、家の鍵を50部コピーして路上に捨てるようなものです。誰かがあなたの住んでいる場所を知るまで、不幸が発生し、山高帽を交換する必要がありますが、私はしません。私がそれをしていることを知っていて、私にコピーをくれる錠前屋がいます。 人々が機密データに注意を払っていない場合、常識的に扱われるべき何かを真剣に受け止めていないのに、なぜ私たちは彼らを助ける必要があります。 後者は非常に残酷に聞こえますが、私は少なくとも不幸を通して学び、データをどのように扱うべきかについて多くの情報を持っていても、ほとんどの人はデータをどのように扱うべきかを真剣に受け止めていません。

私の場合、常識から外れてはいけないことから人々を守るために、年間30ユーロ以上を費やしても、私には利益がありません。

証明書が正しくインストールされていません...

http://www.sslshopper.com/ssl-checker.html#hostname=blog.desdelinux.net

はい、あなたは正しいです、何かが間違っています..

証明書が正しくインストールされていません..すべてが正しいです。 このページに記載されているのは、主要な認証局によって署名された証明書ではないということです。

DESDELINUX.NET には独自の CA があります:)。

また、正しいIPを持つ正しいサーバーであるとも述べています。

ブログ。desdelinux.net = 69.61.93.35

これにより、ユーザーは自分がサーバーであるというセキュリティが得られます。 desdelinux.net は、ドメインの DNS 構成に表示されるとおりです。

そして、Firefox / Iceweaselでさえ、私が理解しやすいようにしています。

https://filippo.io/Heartbleed/#blog.desdelinux.net

こんにちはフランコ

@Mstaaravinと同じように言います..このページが通知するのは、それが主要な認証局のいずれかによって署名された証明書ではないということです..

ハートブリードの影響を受けることはありません。

サーバーの小さな修正で、情報のおかげで脆弱性が表示されなくなりました。

ねえ、CAcertで署名してみませんか? したがって、CAcert証明書をインポートしたすべての人があなたの証明書に例外を設ける必要はなく、自動的にブログに入ります😉

奇妙なことに、CAcertに登録しようとすると、有効な証明書ではないというページが表示されます。

そこにあなたはそれを釘付けにしましたElavhahahaha

申し訳ありませんが..釘付けの代わりに..釘付け..

CAcertにはすでにポイントがありますか? 誰もあなたを承認していない場合、彼らはあなたにあなたの証明書をアップロードさせないと思います= /

これはブラウザーにデフォルトでは付属していませんが、CAcert は世界的に認められたエンティティであり、私のような人はそれを信頼して CAcert 証明書をインポートします。したがって、ブログの場合、 desdelinux CAcert によって認証されているため、その SSL 証明書が有効であると私は確信しており、独立した証明書をインポートする必要がありません 😉

あなたが CAcert によって認定されたことがあるかどうかはわかりませんが、そのプロセスでは、少なくとも (およそ) 5 人があなたを認定する必要があり、それぞれが約 3 つの ID をチェックします。私は CAcert をとても信頼しています。証明書に関しては、 desdelinux, 私もそれを信頼していますが、例を挙げますと、証明書が1時間前にクラッカーによって変更されておらず、最初から偽の証明書を受け入れていることをどうやって知ることができるのでしょうか?私はこれが起こったとは思いません。CAcert があなたの自信を少し高めると言っているだけです。

まさにそれが問題です。証明書をアップロードできません😀

誰かが私たちに手を差し伸べることができますか?

この権限はデフォルトでWebブラウザーに含まれていないため、CAcertによって署名された証明書を生成しても意味がありません。

CA自体と同じです desdelinux.NET

私を信じない人のために: http://es.wikipedia.org/wiki/CAcert.org

@biker の言うことは面白いですね。CAcert は信頼しますか。でも、証明書と、によって発行された独自の CA は信頼しません。 Desde Linux?

また@biker、グーグルのウェブサイトも彼らによって発行された証明書を使用していることを覚えておいてください(グーグル社)..あなたはそれを信頼しますか? 同じであるため..違いは、メインのWebブラウザーの開発者に連絡し、ブラウザーにデフォルトでCA証明書が含まれていることです。

あなたも同じことができます desdelinux。ネット..

@bikerを見てみましょう、

あなたの言っていることは理解できる一方で、ハッカーが Web サイトを変更するのを防ぐためです。 desdelinux.net を別の証明書を持つ別の場所にコピーすると、ダウンロードする CA が与えられます。 desdelinux.net をインポートし、サーバー上にあるすべての証明書の署名に使用します。 desdelinux..誰かが実際のサーバーを購読解除した場合 desdelinux.net を作成し、生成されるものとは異なる証明書をあなたの証明書に課します。これは、.net の実際の権限によって署名されません。 desdelinux.net を実行すると、サーバー証明書が元の CA によって署名された証明書に対応しないというメッセージがブラウザに表示されます。

何かが起こることは不可能です..それが私がサーバー証明書とそれらに署名するCAの両方を作成した理由であり、これは危険であるため、自己署名証明書を直接使用しませんでした:)。

こんにちは。 とても良いニュースです。 自己署名証明書では、それはかなり問題です。 私はopenvpnを使用しており、証明書にsslを使用していますが、問題はありません。 しかし、ウェブの場合、現場の会社によって形成されたものと同じものがない場合は、SSLを使用しないよりも悪いです。 そして、証明書のこの問題は、彼らがあなたにそれらのためにlocutasを請求するのでがらくたです。

HTTPSを使用してWebにアクセスする場合、記事を入力するときにプロトコルは維持されませんが、エントリへの要求はHTTPを使用します。 さあ、いくつかのリンクはプロトコルを維持していません(Webヘッダーメニューでは維持しています)

はい、確かに、WordPressコアのループなどを変更する必要があるため、これはまだ欠落しています。少なくとも、これが私が見つけた最初の解決策です🙂

KZKG ^ Gaaraさん、おめでとうございます。すべてがうまくいき、レポートがほとんどないことを願っています。httpsを使用してブログを閲覧しましたが、レポートする必要のあるものは何も見つかりませんでした。D。

の証明書については、 desdelinux.net.. 証明書 desdelinux.net は自己署名ではなく、セキュリティ機関 (CA) によって署名されています。 desdelinux。ネット..

そのため、このブログはこの権限をダウンロードすることを提案しています。

@bikerが話しているCAcert機関のようなものです..男の子と女の子が持っているブラウザに証明書をインポートするのに問題はないと思います..:D。

私の場合、クライアントとサーバー間の通信を暗号化して保護するのは良いことです。

助けてくれてありがとう。

まだ残っている詳細を解決したいと思いましょう🙂

どういたしましてKZKG ^我愛羅。 少しお役に立ててうれしいです:)。

テストするとスムーズに進みます。

冥界からの報告:ええと、httpsからアクセスしたときに、その証明書のセキュリティを取得し、peterchecoによって作成されたCAをダウンロードするように指定しました。サイトにアクセスするためにその証明書をインストールできるかどうか疑問に思っていたラベルを取得しました。彼からのメッセージなどを受け取り、私はすべてを受け入れ、httpsから完全にブログに入りました。 結果:私にとって唯一の悪い点は、予想どおり、ページの読み込みが少し遅くなることですが、手首を切るようなものではありません。急いでいる場合は、http期間からアクセスします。 すべてのセキュリティの取り組みに感謝します。

それはすでに私をより速くロードしています、それはここからのブロードバンド速度の問題でした...冥界から。

完璧に動作しますが、記事にアクセスしてページ間を移動する場合、デフォルトでhttpを使用しますが、常にhttpsを使用する方法はありますか?

私も同意します、同じことが私にも起こります。

エラーが発生しますが、これは認定された認証局からのものではないためではありません。

技術的な詳細:

ブログ。desdelinux.net は無効なセキュリティ証明書を使用しています。発行者チェーンが提供されていないため、証明書は信頼されません。 (エラーコード: sec_error_unknown_issuer)

証明書が認識されたセキュリティエンティティによって署名されていない場合、httpsからサイトにアクセスするのは簡単ではありません(少なくともFirefoxでは)。警告が表示されたら、通常のように証明書を永続的に保存します。自己署名証明書?

Firefoxでは恒久的な例外を作ることができますが、IEではそうは思いません。誰もが自分のブラウザに権限をインポートする方が良いです。それだけです。

私にとってはこのようになりました。

こんにちは、私はそれが私の問題のための場所ではないことを知っていますが、私は問題を抱えています、多分あなたは私を助けることができます。 Elementary Osを試していますが、(推奨)という独自のNvidiaドライバーをインストールしました。 私がこれを行ったので、システムはそれがターミナルにあるかのように直接私を起動します。つまり、グラフィカルな側面をロードしません。 XNUMX番目のオプション(リカバリモード)で入力し、通常のバウンスを続行するオプションを選択すると、グラフィックパーツが持ち上げられます。 これをここに投稿して申し訳ありません。あなたが私を助けてくれることを願っています。 乾杯

私を導く誰か:

FirefoxとQupzillaの両方に証明書をインストールすることができました。 しかし、Maxthonを再インストールしたので、証明書をインストールする方法がわかりません。 それを作った人はいますか?

ありがとう

試したばかりですが、どうやらChromeベースですが、そのようなオプションはありません。

興味深いヒント…それで、彼らはhttpsでワードプレス管理者を持っていませんか? うーん、ハッカーのレストランのようです…«ダミーのセキュリティ»をお勧めします😛

ウィリアン、信頼があり、私たちは何年にもわたってお互いを知っているので、はっきりとお話ししますが、非建設的な批判を受ける可能性があります…あなたはどこを知っていますか。

性交して別の部分を気にする¬_¬

あなたが失うものはすべてあると私があなたに言うときあなたが私を信じるべきである辞書犯罪競争に陥るふりをせずに、あなたが私の言葉の嘲笑、またはあなたの鼻の先を超えて行くことを提案したいと思います。

彼らの中には、あなたの知性に訴える(私は間違いなく間違っていた、あなたを過大評価して申し訳ありません)、9年間のペレティック/カタルシスではなく、十分に建設的な方法で同化できると思いました。 -あなたがそれを想定した年老いた子供。

社会的誤解への支持はさておき、あなたがまだこの文章を読んでいる場合に備えて(私がまたあなたを過大評価しており、今あなたはアンガーマネジメントモードでタオルをかんでいるかもしれません)、私の要約としてお伝えします。 Web であれその他の種類であれ、システムのセキュリティに関係する記事をこれほど多く書いてきた人が、数年経った今でも維持しているのは不思議です。 desdelinux- プレーン http を使用したブログ管理インターフェイス。

私は尋ねたこともありませんし、真実を知ることに興味もありませんでしたが、私は常に、このサイトの管理者が desdelinux これは、主要なセキュリティ対策として、https 上で実行されました (オプションとしてではなく、オプションとしてではありませんでした)。

何も、それは通過します。 現時点では、彼はこれらすべてを、単独でもうXNUMXつの貢献と見なしています。 本当にそれに値する人のために「非建設的な批判」の砥石を保存してください。

あなたのパートナーはまだウィリアン

とても興味深いです、私は読書を楽しんでいます。 たくさんのコメントをいただいた後、何かを追加するのは簡単ではありませんが、質問があります。

ユーザーが訪問した瞬間、コメントなどをした瞬間から他の Web サイトでは、セキュリティが依然として公開されています。そのため、限定されない限り、有用性がわかりません。 DesdeLinux.

ご挨拶。

StartSSLは、有料企業のような有効な証明書を提供しますが、完全に無料です🙂

これまでのところ、正常に動作しているようです。 良いスタートです。

彼らは試していません https://www.startssl.com/ 無料の証明書を提供します、別の良いオプションは https://www.cacert.org/、数日前私はこの投稿を読みました https://www.sslshopper.com/article-free-ssl-certificates-from-a-free-certificate-authority.html