ಹಲೋ,

ಪಿಸಿಗೆ ರಿಮೋಟ್ ಆಗಿ ಹೇಗೆ ಸಂಪರ್ಕಿಸುವುದು ಎಂದು ಇಲ್ಲಿ ನೀವು ನೋಡುತ್ತೀರಿ SSH ಮೊದಲ ಬಾರಿಗೆ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನಮೂದಿಸಿ, ನಂತರ ನಾವು ಎರಡೂ ಕಂಪ್ಯೂಟರ್ಗಳನ್ನು ಮರುಪ್ರಾರಂಭಿಸಿದರೂ ಸಹ, ನಮ್ಮನ್ನು ಮತ್ತೆ ಪಾಸ್ವರ್ಡ್ ಕೇಳಲಾಗುವುದಿಲ್ಲ.

ಆದರೆ, ಮೊದಲು ಅದು ಏನು ಎಂಬುದರ ಕುರಿತು ಸಂಕ್ಷಿಪ್ತ ವಿವರಣೆಯನ್ನು ನೋಡೋಣ SSH:

SSH ಇದು ಪ್ರೋಟೋಕಾಲ್, ಎರಡು ಕಂಪ್ಯೂಟರ್ಗಳ ನಡುವಿನ ಸಂವಹನ ಸಾಧನವಾಗಿದೆ. ತಂಡವನ್ನು ದೂರದಿಂದಲೇ ನಿರ್ವಹಿಸಲು ಇದು ನಮಗೆ ಅನುಮತಿಸುತ್ತದೆ. ನಾವು ಎಸ್ಎಸ್ಹೆಚ್ ಮೂಲಕ ಮತ್ತೊಂದು ಕಂಪ್ಯೂಟರ್ ಅನ್ನು ಪ್ರವೇಶಿಸಿದಾಗ, ಆ ಟರ್ಮಿನಲ್ನಲ್ಲಿ ನಾವು ನಮೂದಿಸುವ ಆಜ್ಞೆಯನ್ನು ಇತರ ಕಂಪ್ಯೂಟರ್ನಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸಲಾಗುತ್ತದೆ, ಈ ರೀತಿಯಾಗಿ ನಾವು ಅದನ್ನು ನಿರ್ವಹಿಸುತ್ತೇವೆ / ನಿಯಂತ್ರಿಸುತ್ತೇವೆ.

ಹರಡುವ ಎಲ್ಲವೂ SSH, ಇದನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾಗಿದೆ ಮತ್ತು ಸಾಕಷ್ಟು ಉತ್ತಮ ಭದ್ರತೆಯೊಂದಿಗೆ.

ಈಗ, ಕೇವಲ ಮೂರು ಹಂತಗಳಲ್ಲಿ ನಾವು ಹೇಗೆ ಕಾನ್ಫಿಗರ್ ಮಾಡುತ್ತೇವೆ ಎಂದು ನೋಡೋಣ ಪಿಸಿ # 1 ಪ್ರವೇಶಿಸಲು ಪಿಸಿ # 2 ಪಾಸ್ವರ್ಡ್ ನಮೂದಿಸದೆ:

ನಮಗೆ ಈ ಕೆಳಗಿನ ಪರಿಸ್ಥಿತಿ ಇದೆ:

ಪಿಸಿ # 1 - » ನೀವು ಸಂಪರ್ಕಿಸಲು ಬಯಸುತ್ತೀರಿ ಪಿಸಿ # 2, ನೀವು ಈ ಇತರ ಪಿಸಿಗೆ ಸಂಪರ್ಕಿಸಲು ಪ್ರಯತ್ನಿಸಿದಾಗಲೆಲ್ಲಾ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನಮೂದಿಸದೆ.

ಪಿಸಿ # 2 - » ನೀವು SSH ಸರ್ವರ್ ಅನ್ನು ಸ್ಥಾಪಿಸಿದ್ದೀರಿ. ಇದು ಒಂದು ಪಿಸಿ # 1 ಅದು ಸಂಪರ್ಕಗೊಳ್ಳುತ್ತದೆ ಮತ್ತು ಪಾಸ್ವರ್ಡ್ ನಮೂದಿಸದೆ ಅದು ಹಾಗೆ ಮಾಡುತ್ತದೆ. ಈ PC ಯಲ್ಲಿ ಹೆಸರಿನ ಬಳಕೆದಾರರಿದ್ದಾರೆ ಬೇರು.

ನಾವು ಪ್ರಾರಂಭಿಸೋಣ…

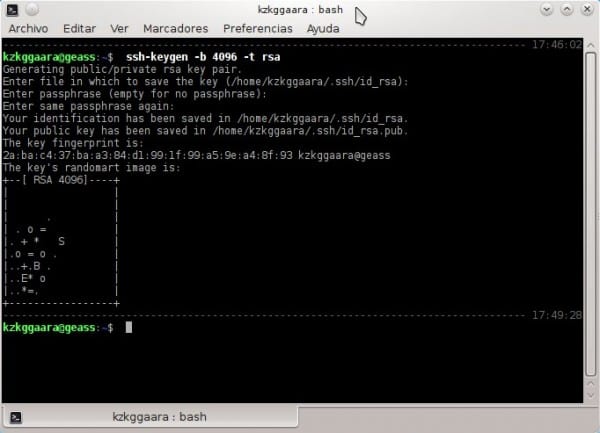

1. En ಪಿಸಿ # 1 ನಾವು ಈ ಕೆಳಗಿನವುಗಳನ್ನು ಬರೆಯುತ್ತೇವೆ:

- ssh -keygen -b 4096 -t rsa

ಇದು ಸಾರ್ವಜನಿಕ ಕೀಲಿಯನ್ನು ರಚಿಸುತ್ತದೆ. "ಸಾರ್ವಜನಿಕ ಮತ್ತು ಖಾಸಗಿ ಕೀಲಿಗಳೊಂದಿಗೆ" ಹೆಚ್ಚು ಗೊಂದಲಕ್ಕೀಡಾಗದಿರಲು, ನಾನು ಅದನ್ನು ತುಂಬಾ ಸರಳವಾಗಿ ವಿವರಿಸುತ್ತೇನೆ.

ನಿಮ್ಮ ಜೇಬಿನಲ್ಲಿ ನಿಮ್ಮ ಮನೆಗೆ ಎರಡು ಕೀಲಿಗಳಿವೆ ಎಂದು ಭಾವಿಸೋಣ, ನೀವು ಒಟ್ಟಿಗೆ ವಾಸಿಸುತ್ತಿರುವುದರಿಂದ ನಿಮ್ಮ ಗೆಳತಿಗೆ ನೀವು ಕೊಡುತ್ತೀರಿ, ಮತ್ತು ಇನ್ನೊಂದರಲ್ಲಿ ನೀವು ಏಕಾಂಗಿಯಾಗಿರುತ್ತೀರಿ, ನೀವು ಅದನ್ನು ಯಾರಿಗೂ ಕೊಡುವುದಿಲ್ಲ. ಸರಿ, ನಿಮ್ಮ ಗೆಳತಿಗೆ ನೀವು ನೀಡಿದ ಕೀಲಿಯು ನಿಮಗೆ ಹೇಳದೆ, ನಿಮ್ಮ ಅನುಮತಿಯನ್ನು ಕೇಳದೆ ನಿಮ್ಮ ಮನೆಗೆ ಪ್ರವೇಶಿಸಲು ಅನುವು ಮಾಡಿಕೊಡುತ್ತದೆ, ಸರಿ? ಅದು ಸಾರ್ವಜನಿಕ ಕೀ, ನಿಮ್ಮ ಅನುಮತಿಯನ್ನು ಕೇಳದೆ ಒಂದು ಪಿಸಿಗೆ ಇನ್ನೊಂದನ್ನು ಪ್ರವೇಶಿಸಲು ಅನುಮತಿಸುವ "ಕೀ" (ಅಂದರೆ ಬಳಕೆದಾರಹೆಸರು + ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನಮೂದಿಸದೆ)

ಅವರು ಆಜ್ಞೆಯನ್ನು ಹಾಕಿದಾಗ, ಅದು ಕಾಣಿಸುತ್ತದೆ:

2. ಒತ್ತಿರಿ [ನಮೂದಿಸಿ], ಒಂದು ಸೆಕೆಂಡ್ ನಂತರ ನಾವು ಮತ್ತೆ ಒತ್ತಿ [ನಮೂದಿಸಿ], ಮತ್ತು ಒಂದು ಸೆಕೆಂಡ್ ನಂತರ ನಾವು ಮತ್ತೊಮ್ಮೆ ಒತ್ತಿ [ನಮೂದಿಸಿ]. ನನ್ನ ಪ್ರಕಾರ, ನಾವು ಒತ್ತುತ್ತೇವೆ [ನಮೂದಿಸಿ] ಒಟ್ಟು ಮೂರು (3) ಬಾರಿ, ನಾವು ಅದನ್ನು ಮಾತ್ರ ಒತ್ತಿ ... ನಾವು ಏನನ್ನೂ ಬರೆಯುವುದಿಲ್ಲ 🙂

ನಾವು ಇದನ್ನು ಮಾಡಿದಾಗ, ಈ ಕೆಳಗಿನವುಗಳಿಗೆ ಹೋಲುವಂತಹದ್ದು ಕಾಣಿಸುತ್ತದೆ:

ಸಿದ್ಧ, ನಾವು ಈಗಾಗಲೇ ಸಾರ್ವಜನಿಕ ಕೀಲಿಯನ್ನು ಹೊಂದಿದ್ದೇವೆ ... ಈಗ ನಾವು ಅದನ್ನು ನಮಗೆ ಬೇಕಾದವರಿಗೆ ನೀಡಬೇಕಾಗಿದೆ (ಉದಾಹರಣೆಯಂತೆ, ಅದನ್ನು ನಮ್ಮ ಗೆಳತಿ ಹಾಹಾಗೆ ನೀಡಿ)

ನಮಗೆ ಬೇಕಾಗಿರುವುದು ಅದು ಪಿಸಿ # 1 ಸಂಪರ್ಕಿಸಿ ಪಿಸಿ # 2, ಈಗಾಗಲೇ ಸೈನ್ ಇನ್ ಆಗಿದೆ ಪಿಸಿ # 1 ಮೇಲಿನ ಎಲ್ಲಾವುಗಳನ್ನು ನಾವು ಮಾಡಿದ್ದೇವೆ ಪಿಸಿ # 2 ನಾವು ಏನನ್ನೂ ಮಾಡಿಲ್ಲ. ಒಳ್ಳೆಯದು, ಪಿಸಿ # 2 ಉದಾಹರಣೆಗೆ ಐಪಿ ವಿಳಾಸವನ್ನು ಹೊಂದಿದೆ 10.10.0.5.

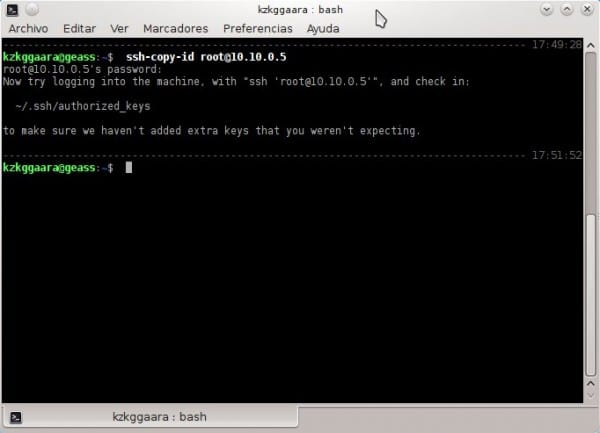

3. ನಾವು ಹಾಕಿದ್ದೇವೆ ಪಿಸಿ # 1 ಮುಂದಿನದು:

- ssh-copy-id ರೂಟ್@10.10.0.5

ಇದು ಏನು ಮಾಡುತ್ತದೆ ಎಂಬುದು ನಿಮಗೆ ಸಾರ್ವಜನಿಕ ಕೀಲಿಯನ್ನು ನೀಡುತ್ತದೆ ಪಿಸಿ # 1 a ಪಿಸಿ # 2, ಅಂದರೆ, ಅದು ನೀಡುತ್ತದೆ ಪಿಸಿ # 2 ನ ಸಾರ್ವಜನಿಕ ಕೀಲಿ ಪಿಸಿ # 1ಹಾಗೆಯೇ ಪಿಸಿ # 1 ಅವನು ತನ್ನ ಖಾಸಗಿ ಕೀಲಿಯನ್ನು ಇಟ್ಟುಕೊಳ್ಳುತ್ತಾನೆ, ನಿಮಗೆ ತಿಳಿದಿದೆ; ಆ ಕೀಲಿಯನ್ನು ಯಾರಿಗೂ ನೀಡಲಾಗುವುದಿಲ್ಲ. ಬಳಕೆದಾರರೊಂದಿಗೆ ತಪ್ಪುಗಳನ್ನು ಮಾಡದಿರುವುದು ಮುಖ್ಯ, ಅಂದರೆ ಬಳಕೆದಾರರು “ಬೇರು"ಇದು ಪಿಸಿ # 2 ರಲ್ಲಿ ಅಸ್ತಿತ್ವದಲ್ಲಿಲ್ಲ, ಇದು ನಮಗೆ ದೋಷವನ್ನು ನೀಡುತ್ತದೆ, ಇದಕ್ಕಾಗಿ ನಾವು ಯಾವ ಬಳಕೆದಾರರನ್ನು ಬಳಸುತ್ತೇವೆ ಎಂಬುದು ಸ್ಪಷ್ಟವಾಗಿರಬೇಕು, ಜೊತೆಗೆ, ನಾವು ಪಾಸ್ವರ್ಡ್ ಇಲ್ಲದೆ ಪ್ರವೇಶವನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುವ ಬಳಕೆದಾರರು ಭವಿಷ್ಯದಲ್ಲಿ ನಾವು ಪ್ರವೇಶಿಸಬೇಕಾದದ್ದು. ಇದನ್ನು ಮಾಡಿದ ನಂತರ, ಅದು ಹೀಗಿರಬೇಕು:

ಹಿಂದಿನ ಹಂತದಲ್ಲಿ, ಅವರು ಬಳಕೆದಾರರ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಹಾಕಬೇಕು ಪಿಸಿ # 2.

ಮತ್ತು ವಾಯ್ಲಾ ... ಎಲ್ಲವನ್ನೂ ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾಗಿದೆ 😀

ಟರ್ಮಿನಲ್ನಲ್ಲಿ ಇದು ನಮಗೆ ಗೋಚರಿಸುವಂತೆ, ಎಲ್ಲವೂ ನಿಜವಾಗಿಯೂ 100% ಸರಿಯಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆಯೇ ಎಂದು ಪರೀಕ್ಷಿಸೋಣ. ಪರೀಕ್ಷಿಸಲು, ನಾವು ಹಾಕುತ್ತೇವೆ:

- ssh ರೂಟ್@10.10.0.5

ಅವರು ಯಾವಾಗಲೂ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನಮೂದಿಸದೆ ಮತ್ತೊಂದು ಕಂಪ್ಯೂಟರ್ ಅನ್ನು ಪ್ರವೇಶಿಸಲು ಬಯಸಿದರೆ (ಪಿಸಿ # 3 ಉದಾಹರಣೆಗೆ), ನಾವು ಅದನ್ನು ನಮ್ಮ ಸಾರ್ವಜನಿಕ ಕೀಲಿಯನ್ನು ನೀಡುತ್ತೇವೆ ಮತ್ತು ಅದು ಇಲ್ಲಿದೆ, ಅಂದರೆ ನಾವು ಒಮ್ಮೆ ಹೆಜ್ಜೆ ಹಾಕಿದ್ದೇವೆ #1 y #2 ನಾವು ಇನ್ನು ಮುಂದೆ ಅದನ್ನು ಮಾಡಬೇಕಾಗಿಲ್ಲ. ನಾವು ಪ್ರವೇಶಿಸಲು ಬಯಸಿದರೆ ಪಿಸಿ # 3 ಉದಾಹರಣೆಗೆ, ಇದು ಐಪಿ ಹೊಂದಿದೆ 10.10.99.156 ನಾವು ಈಗ ಹಾಕಿದ್ದೇವೆ:

- ssh ರೂಟ್@10.10.99.156

ಇಲ್ಲಿಯವರೆಗೆ ಟ್ಯುಟೋರಿಯಲ್.

ನಾವು ಎಸ್ಎಸ್ಹೆಚ್ ಬಗ್ಗೆ ಮಾತನಾಡುವಾಗ ಭದ್ರತಾ ಮಟ್ಟವು ನಿಜವಾಗಿಯೂ ಹೆಚ್ಚಾಗಿದೆ ಎಂದು ವಿವರಿಸಿ, ನಾನು ಕೆಲವು ಹಂತಗಳನ್ನು ವಿವರಿಸಿದ ರೂಪಕ (ನಮ್ಮ ಗೆಳತಿಗೆ ಕೀಲಿಯನ್ನು ನೀಡುವ) ಹೆಚ್ಚು ಸೂಕ್ತವಾದ ಹಾಹಾ ಅಲ್ಲ, ಏಕೆಂದರೆ ನಮ್ಮ ಗೆಳತಿ ಬೇರೊಬ್ಬರಿಗೆ ಕೀಲಿಯನ್ನು ನೀಡಬಹುದು. ನಾವು ಎಸ್ಎಸ್ಹೆಚ್ ಬಗ್ಗೆ ಮಾತನಾಡುವಾಗ, ನಮ್ಮ ಕಂಪ್ಯೂಟರ್ ಅನ್ನು ಪ್ರವೇಶಿಸಲು ನಾವು ಪ್ರಯತ್ನಿಸಿದಾಗ ಭದ್ರತಾ ತತ್ವಗಳನ್ನು ವಿವರಿಸಲು ಸುಲಭವಾಗಿದೆ (ಪಿಸಿ # 1) ಪಿಸಿ # 2 ರಲ್ಲಿ ನಮ್ಮ ಕಂಪ್ಯೂಟರ್ನ ಸಾರ್ವಜನಿಕ ಕೀಲಿ ಇದೆಯೇ ಎಂದು ಪರಿಶೀಲಿಸುತ್ತದೆ (ಈ ಸಂದರ್ಭದಲ್ಲಿ, ನಾವು ಅದನ್ನು ಆ ರೀತಿಯಲ್ಲಿ ಕಾನ್ಫಿಗರ್ ಮಾಡಿದ್ದೇವೆ), ನಂತರ, ಒಂದು ಇದ್ದರೆ, ಅದು ಸರಳವಾಗಿದೆ, ಆ ಸಾರ್ವಜನಿಕ ಕೀಲಿಯು ಸಮಾನವಾಗಿ ಸಮಾನವಾಗಿದೆಯೇ ಎಂದು ಪರಿಶೀಲಿಸಿ ನಮ್ಮ ಖಾಸಗಿ ಕೀಲಿ (ನಾವು ಅದನ್ನು ಯಾರಿಗೂ ನೀಡಲಿಲ್ಲ). ಕೀಲಿಗಳು ಒಂದೇ ಆಗಿದ್ದರೆ ಅದು ನಮಗೆ ಪ್ರವೇಶಿಸಲು ಅನುವು ಮಾಡಿಕೊಡುತ್ತದೆ, ಇಲ್ಲದಿದ್ದರೆ ಮತ್ತು ಸುರಕ್ಷತಾ ಕ್ರಮವಾಗಿ, ಇತರ ಕಂಪ್ಯೂಟರ್ ಅನ್ನು ದೂರದಿಂದಲೇ ಪ್ರವೇಶಿಸಲು ಇದು ನಮಗೆ ಅನುಮತಿಸುವುದಿಲ್ಲ.

ಈಗ ನಿಮಗೆ ತಿಳಿದಿದೆ ... ನಮ್ಮ ಗೆಳತಿಗೆ ಮನೆಯ ಕೀಲಿಯನ್ನು ನೀಡುವುದು ಸುರಕ್ಷಿತ ವಿಷಯವಲ್ಲ, ಆದರೆ ಕೀಲಿಗಳನ್ನು ಹಂಚಿಕೊಳ್ಳುವುದು ಮತ್ತು ಎಸ್ಎಸ್ಹೆಚ್ ಮೂಲಕ ದೂರದಿಂದಲೇ ಮತ್ತೊಂದು ಕಂಪ್ಯೂಟರ್ ಅನ್ನು ಪ್ರವೇಶಿಸುವುದು ಸುರಕ್ಷಿತವಾಗಿದೆ ^ _ ^

ಅನುಮಾನಗಳು ಅಥವಾ ಪ್ರಶ್ನೆಗಳು, ದೂರುಗಳು ಅಥವಾ ಸಲಹೆಗಳು ನನಗೆ ತಿಳಿಸುತ್ತವೆ.

ಎಲ್ಲರಿಗೂ ಶುಭಾಶಯಗಳು.

ಭದ್ರತೆಯ ಬಗ್ಗೆ ನೀವು ಎಷ್ಟು ವ್ಯಾಮೋಹಕ್ಕೆ ಒಳಗಾಗಿದ್ದೀರಿ ಎಂಬುದು ನನಗೆ ನಿಜವಾಗಿಯೂ ಅರ್ಥವಾಗುತ್ತಿಲ್ಲ. ಅದು ಹೇಳುವ ಹಂತದಲ್ಲಿ ಇದ್ದರೆ:

Enter passphrase (empty for no passphrase)ನಾವು ಏನನ್ನೂ ಬರೆಯುವುದಿಲ್ಲ, ಬಳಕೆದಾರರು ನಮ್ಮ ಪಿಸಿಯನ್ನು ಪ್ರವೇಶಿಸಲು ಮತ್ತು ಟರ್ಮಿನಲ್ ಅನ್ನು ತೆರೆಯಲು ನಿರ್ವಹಿಸಿದರೆ ಅದು ಕಳೆದುಹೋಗುತ್ತದೆ, ಏಕೆಂದರೆ ಅದು ಸ್ವಯಂಚಾಲಿತವಾಗಿ ಕಾರ್ಯಗತಗೊಳ್ಳುತ್ತದೆ:

ssh root@10.10.0.5ಪಾಸ್ವರ್ಡ್ ಕೇಳದೆ ಅದು ಪ್ರವೇಶಿಸುತ್ತದೆ.

ನನ್ನ ಲ್ಯಾಪ್ಟಾಪ್ಗೆ ಯಾರಾದರೂ ಪ್ರವೇಶವನ್ನು ಪಡೆದರೆ, ಹೌದು, ಅವರು ಅದರ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನಮೂದಿಸದೆ ಪಿಸಿ # 2 ಅನ್ನು ಪ್ರವೇಶಿಸಬಹುದು, ಆದಾಗ್ಯೂ, ನೀವು ಹೇಳಿದಂತೆ, ನಾನು ಸುರಕ್ಷತೆಯ ಬಗ್ಗೆ ವ್ಯಾಮೋಹ ಹೊಂದಿದ್ದೇನೆ, ನನ್ನ ಲ್ಯಾಪ್ಟಾಪ್ಗೆ ಪ್ರವೇಶ ಪಡೆಯುವುದು ತುಂಬಾ ಸರಳವಾಗಿದೆ ಎಂದು ನೀವು ನಿಜವಾಗಿಯೂ ಭಾವಿಸುತ್ತೀರಾ? ಹಾಹಾ.

ನಾನು ಯಾವಾಗಲೂ ಎದ್ದಾಗ, ನಾನು ಯಾವಾಗಲೂ ಪರದೆಯನ್ನು ಲಾಕ್ ಮಾಡುತ್ತೇನೆ, ಇಲ್ಲದಿದ್ದರೆ 30 ಸೆಕೆಂಡುಗಳ ನಂತರ ಲ್ಯಾಪ್ಟಾಪ್ ಮೌಸ್ ಅಥವಾ ಕೀಬೋರ್ಡ್ನಲ್ಲಿ ಯಾವುದೇ ಚಟುವಟಿಕೆ ಇಲ್ಲ, ಅದು ಇನ್ನೂ ಲಾಕ್ ಆಗುತ್ತದೆ

ನಿಮ್ಮ ಲ್ಯಾಪ್ಟಾಪ್ ಅನ್ನು ಯಾರಾದರೂ ಕದಿಯುತ್ತಿದ್ದರೆ, ಅಧಿವೇಶನವನ್ನು ಎಷ್ಟೇ ನಿರ್ಬಂಧಿಸಿದರೂ, ಫೈಲ್ಗಳಿಗೆ ಪ್ರವೇಶವನ್ನು ಪಡೆಯುವುದು ಕ್ಷುಲ್ಲಕವಾಗಿದೆ, ಯುಎಸ್ಬಿಯಿಂದ ಲಿನಕ್ಸ್ ಬೂಟ್ ಮಾಡಬಹುದಾದ 5 ನಿಮಿಷಗಳ ವಿಷಯ. ಫೈಲ್ಗಳನ್ನು ಪ್ರವೇಶಿಸಿದ ನಂತರ, ಖಾಸಗಿ ಕೀಲಿಯು ಅಸುರಕ್ಷಿತವಾಗಿರುವುದರಿಂದ, ನೀವು ಅದನ್ನು ನೇರವಾಗಿ ಬಳಸಬಹುದು, ಅಥವಾ ಅದನ್ನು ಉತ್ತಮವಾಗಿ ನಕಲಿಸಬಹುದು ಮತ್ತು ನಿಮ್ಮ ಯಾವುದೇ ಸರ್ವರ್ಗಳನ್ನು ನಿಮ್ಮ ಮನೆಯಿಂದ ಆರಾಮವಾಗಿ ಪ್ರವೇಶಿಸಬಹುದು. ವಾಸ್ತವವಾಗಿ, ಪ್ರಕ್ರಿಯೆಯು ತುಂಬಾ ವೇಗವಾಗಿದ್ದು, ನೀವು ಸಹ ತಿಳಿದುಕೊಳ್ಳಬೇಕಾಗಿಲ್ಲ. 5 ನಿಮಿಷಗಳಲ್ಲಿ ನೀವು ಸ್ನಾನಗೃಹಕ್ಕೆ ಹೋಗುತ್ತೀರಿ ಅಥವಾ ಏನೇ ಇರಲಿ, ಎಲ್ಲವನ್ನೂ ಮಾಡಬಹುದು.

ಖಾಸಗಿ ಕೀಲಿಯಲ್ಲಿ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಹಾಕುವುದು ಸುರಕ್ಷಿತ ಮಾರ್ಗವಾಗಿದೆ, ತದನಂತರ ssh-agent ಅನ್ನು ಬಳಸಿ ಇದರಿಂದ ಅದು ಇಡೀ ಸೆಷನ್ಗೆ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನೆನಪಿಸಿಕೊಳ್ಳುತ್ತದೆ (ಕೇವಲ ssh-add). ಈ ರೀತಿಯಾಗಿ, ಇದು ಮೊದಲ ಬಾರಿಗೆ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಮಾತ್ರ ಕೇಳುತ್ತದೆ, ಮತ್ತು ಪ್ರಾಯೋಗಿಕವಾಗಿ ನೀವು 90% ಸಮಯದ ಪಾಸ್ವರ್ಡ್ ಇಲ್ಲದೆ ಸಂಪರ್ಕವನ್ನು ಹೊಂದಿರುತ್ತೀರಿ, ಜೊತೆಗೆ ಕಳ್ಳತನ ಅಥವಾ ಒಳನುಗ್ಗುವಿಕೆಗಳಿಂದ ರಕ್ಷಿಸಲ್ಪಡುತ್ತೀರಿ.

ಫೈಲ್ಗಳನ್ನು ಪ್ರವೇಶಿಸುವುದು ಕ್ಷುಲ್ಲಕವೇ? ಪೂರ್ಣ ಡಿಸ್ಕ್ ಎನ್ಕ್ರಿಪ್ಶನ್ ಬಗ್ಗೆ ನೀವು ಎಂದಾದರೂ ಕೇಳಿದ್ದೀರಾ? (ಲುಕ್ಸ್ + ಕ್ರಿಪ್ಟ್ಸೆಟಪ್)

ಹೌದು, ಖಂಡಿತವಾಗಿಯೂ, ನೀವು ಸಂಪೂರ್ಣ ಡಿಸ್ಕ್ ಅನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ್ದರೆ ಅದು ಮತ್ತೊಂದು ಕಥೆಯಾಗಿದೆ, ಆದರೆ 90% ಬಳಕೆದಾರರು ಅದನ್ನು ಮಾಡುವುದಿಲ್ಲ ಏಕೆಂದರೆ ಅವರಿಗೆ ಅದನ್ನು ಹೇಗೆ ಮಾಡಬೇಕೆಂದು ತಿಳಿದಿಲ್ಲ ಮತ್ತು ಅನೇಕ ಸಂದರ್ಭಗಳಲ್ಲಿ ಅದು ಅವರಿಗೆ ಸರಿದೂಗಿಸುವುದಿಲ್ಲ. ಇದಕ್ಕೆ ವ್ಯತಿರಿಕ್ತವಾಗಿ, ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡದ ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ಅಥವಾ ಅಸುರಕ್ಷಿತ ಖಾಸಗಿ ಕೀಲಿಗಳನ್ನು ಡಿಸ್ಕ್ಗೆ ಉಳಿಸದಿರುವುದು ಪ್ರತಿಯೊಬ್ಬರೂ ಮಾಡಬಹುದಾದ ಕೆಲಸ, ಮತ್ತು ಸಾಮಾನ್ಯವಾಗಿ ಉತ್ತಮ ಅಭ್ಯಾಸ.

ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಲಾದ ಡಿಸ್ಕ್ನಲ್ಲಿ ಅಸುರಕ್ಷಿತ ಖಾಸಗಿ ಕೀಲಿಗಳನ್ನು ಉಳಿಸುವುದು ನಿಮ್ಮ ಕಾರನ್ನು ಬಾಗಿಲುಗಳನ್ನು ತೆರೆದಂತೆ ನಿಲ್ಲಿಸುವಂತಿದೆ, ಆದರೆ ನಿಮ್ಮನ್ನು ರಕ್ಷಿಸಲು ಡೋಬರ್ಮ್ಯಾನ್ನೊಂದಿಗೆ ಭದ್ರತಾ ಸಿಬ್ಬಂದಿಯನ್ನು ನೇಮಿಸಿಕೊಳ್ಳುತ್ತದೆ. ಇದು ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ, ಹೌದು, ಆದರೆ ಅದನ್ನು ನೇರವಾಗಿ ಲಾಕ್ ಮಾಡುವುದು ಹೆಚ್ಚು ಸುಲಭ ಮತ್ತು ಹೆಚ್ಚು ಪರಿಣಾಮಕಾರಿಯಾಗಿದೆ.

ಎಂಎಂಎಂ ಬ್ಲೋಜಾಬ್ಗೆ ಹೆಚ್ಚು ಕೆಲಸ ಮಾಡುವುದಿಲ್ಲ, ಆದರೂ ಅವರು ವರ್ಚುವಲ್ ಇಂಟರ್ಫೇಸ್ ಅನ್ನು ರಚಿಸಬಹುದು, ಐಪಿ ನಿಯೋಜಿಸಬಹುದು ಮತ್ತು ಆ ವರ್ಚುವಲ್ ಐಪಿ ಯೊಂದಿಗೆ ಸಂಪರ್ಕ ಹೊಂದಬಹುದು, ಆದ್ದರಿಂದ ಅವರು ಕೀಲಿಯನ್ನು ತೆಗೆದುಹಾಕಿದರೂ ಸಹ ಯಂತ್ರವನ್ನು ಕಂಡುಹಿಡಿಯಲು ಸಾಧ್ಯವಾಗುವುದಿಲ್ಲ ಏಕೆಂದರೆ ಕೀ ಮಾತ್ರ ಕೆಲಸ ಮಾಡುತ್ತದೆ ನಿರ್ದಿಷ್ಟ ಐಪಿ. ಇದು ಅವರಿಗೆ ಬೇಕಾದುದನ್ನು ಅವಲಂಬಿಸಿರುತ್ತದೆ, ಒಡನಾಡಿ ಅದನ್ನು ವಿವರಿಸಿದಂತೆ ಇದು ನನಗೆ ಸಂಪೂರ್ಣವಾಗಿ ಕೆಲಸ ಮಾಡುತ್ತದೆ, ನನ್ನ ಮನೆಯಲ್ಲಿ ಖಾಸಗಿ ಸರ್ವರ್ ಇದೆ, ನಾನು ಸುರಕ್ಷತೆಯನ್ನು ಹೆಚ್ಚಿಸುವ ಅಗತ್ಯವಿಲ್ಲ ಏಕೆಂದರೆ ಅದು ವಿಪಿಎನ್ ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಿದೆ.

ಮತ್ತು ಬಹು * NIX ಗಳಿಗೆ ಸಂಪರ್ಕ ಹೊಂದಬೇಕಾದ ವಿಂಡೋಸ್ ಟರ್ಮಿನಲ್ಗೆ ಇವೆಲ್ಲವೂ ಅನ್ವಯಿಸಬಹುದೇ?

ನಾನು ಪುಟ್ಟಿ ಹೊಂದಿದ್ದೇನೆ ಆದರೆ ನಾನು ಸೆಕ್ಯೂರ್ಕ್ರಾಟ್ ಅನ್ನು ಸಹ ಬಳಸಬಹುದು (ಈಗ ನಾನು ಅದನ್ನು ಸ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ್ದೇನೆ)

ವಿಂಡೋಸ್ ಟರ್ಮಿನಲ್ (cmd) ನಲ್ಲಿ, ಇಲ್ಲ, ಅದು ಅಲ್ಲಿ ಸಾಧ್ಯವಾಗುವುದಿಲ್ಲ ಎಂದು ನನಗೆ ಮನವರಿಕೆಯಾಗಿದೆ.

ಆದರೆ ನೀವು ಪುಟ್ಟಿಯನ್ನು ಬಳಸಿದರೆ ನೀವು ಅದನ್ನು ಪ್ರಯತ್ನಿಸಬಹುದು, ಅದು ಕೆಲಸ ಮಾಡಬಹುದು.

ಶುಭಾಶಯಗಳು ಮತ್ತು ನಮ್ಮ ಸೈಟ್ಗೆ ಸ್ವಾಗತ

ಪುಟ್ಟಿ ಈಗಾಗಲೇ -pw ನಿಯತಾಂಕವನ್ನು ಹೆಚ್ಚುವರಿ ಆಜ್ಞೆಗಳಲ್ಲಿ ಸ್ವೀಕರಿಸುತ್ತಾರೆ. (ಉದಾ: -pw12345)

ವಾಸ್ತವವಾಗಿ, ಸೂಪರ್ ಪುಟ್ಟಿ ಕೇವಲ ಸರಳ ಪುಟ್ಟಿಗಿಂತ ತಂಪಾಗಿದೆ. (ಇದು ಪುಟ್ಟಿಗೆ ಒಂದು ಫ್ರೇಮ್)

ಆದ್ದರಿಂದ ನೀವು ಅದನ್ನು ಹಾಕಬೇಕಾಗಿಲ್ಲ.

ಪೋಸ್ಟ್ಗೆ ಧನ್ಯವಾದಗಳು, ತುಂಬಾ ಉಪಯುಕ್ತವಾಗಿದೆ. ಎಲ್ಲದಕ್ಕೂ ಎಸ್ಎಸ್ಎಚ್ಗೆ ಲಾಗ್ ಇನ್ ಆಗುವುದು ಸ್ವಲ್ಪ ಬೇಸರ ತರುತ್ತದೆ.

ಹಲೋ ಮತ್ತು ನಿಮ್ಮ ಭೇಟಿ ಮತ್ತು ಕಾಮೆಂಟ್ಗೆ ತುಂಬಾ ಧನ್ಯವಾದಗಳು

ಏನೂ ಸ್ನೇಹಿತನಲ್ಲ, ಅದು ಸಹಾಯಕವಾಗಿದೆಯೆಂದು ತಿಳಿಯಲು ಒಂದು ಸಂತೋಷ ... ನಾವು ನಿಮಗೆ ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಸಹಾಯ ಮಾಡಬಹುದಾದರೆ, ನಾವು ಹೆಚ್ಚು ಸಂತೋಷಪಡುತ್ತೇವೆ

ಶುಭಾಶಯಗಳು ಮತ್ತು ಸೈಟ್ಗೆ ಸ್ವಾಗತ.

ನನ್ನ ಟರ್ಮಿನಲ್ನಿಂದ ನಾನು ಮಾಡುವಂತೆ ನನ್ನ ಲಿನಕ್ಸ್ನಿಂದ ವಿಂಡೊನ್ವ್ಸ್ ಪಿಸಿಗೆ ಸಂಪರ್ಕ ಸಾಧಿಸಬೇಕಾಗಿದೆ

ಅತ್ಯುತ್ತಮ ... ಈ ರೀತಿಯ ಟ್ಯುಟೋರಿಯಲ್ ನೋಡುವುದನ್ನು ಇದು ನಿಜವಾಗಿಯೂ ಪ್ರೇರೇಪಿಸುತ್ತದೆ, ಸಮುದಾಯವು ಅವುಗಳ ಲಾಭವನ್ನು ಪಡೆದುಕೊಳ್ಳಲು ಈಗಾಗಲೇ ಸರಳೀಕರಿಸಿದ ನನ್ನ ಅನುಭವಗಳನ್ನು ಸಹ ನೀಡಲು ನಾನು ಬಯಸುತ್ತೇನೆ. ಎಲ್ ಸಾಲ್ವಡಾರ್ನಿಂದ ನಿಜವಾಗಿಯೂ ಧನ್ಯವಾದಗಳು.

ನಾನು ಉಬುಂಟು ಹೊಂದಿರುವ ಯಂತ್ರದೊಂದಿಗೆ ಡೆಬಿಯನ್ ಅನ್ನು ಹೊಂದಿದ್ದೇನೆ ಆದರೆ ಅದು ದೃ ate ೀಕರಿಸಲು ಸಾಧ್ಯವಾಗದ ದೋಷವನ್ನು ನೀಡುತ್ತದೆ ಮತ್ತು ಆದ್ದರಿಂದ ಅದು ನನ್ನನ್ನು ಪಾಸ್ವರ್ಡ್ ಕೇಳುತ್ತದೆ .. ಇದು ಏಕೆ ಸಂಭವಿಸುತ್ತದೆ? Ssh-keygen ನ ಆವೃತ್ತಿಗಳು ಭಿನ್ನವಾಗಿವೆಯೇ ಅಥವಾ ಏನಾಗುತ್ತಿದೆ?

ನಿಮಗೆ ಉತ್ತಮವಾಗಿ ಸಹಾಯ ಮಾಡಲು ಅದು ನಿಮಗೆ ನೀಡುವ ದೋಷವನ್ನು ಇಲ್ಲಿ ಇರಿಸಿ

ಅಲ್ಲದೆ, ನೀವು ಇದನ್ನು ಟರ್ಮಿನಲ್ನಲ್ಲಿ ಇರಿಸಲು ಪ್ರಯತ್ನಿಸಬಹುದು:

sudo mv $HOME/.ssh/known_hosts /opt/ಇದು ಏನು ನೀವು ಹೊಂದಿರುವ ಸಂಪರ್ಕಗಳನ್ನು (ಸಂಪರ್ಕ ಇತಿಹಾಸ) ಎಸ್ಎಸ್ಹೆಚ್ ಅನ್ನು ಸ್ವಚ್ clean ಗೊಳಿಸುತ್ತದೆ.

ಮತ್ತು ನಾನು ಹಲವಾರು ಸರ್ವರ್ಗಳಿಗೆ ಒಂದೇ ಸಾರ್ವಜನಿಕ ಕೀಲಿಯನ್ನು ಬಳಸಲು ಬಯಸಿದರೆ, ನಾನು ಅದನ್ನು ಮಾಡಬಹುದೇ ಅಥವಾ ನಾನು ಪ್ರವೇಶಿಸಲು ಬಯಸುವ ಪ್ರತಿ ಸರ್ವರ್ಗೆ ನಾನು ಕೀಲಿಯನ್ನು ರಚಿಸಬೇಕೇ? ನಾನು ಹೇಗಾದರೂ ಪ್ರಯತ್ನಿಸುತ್ತೇನೆ, ಆದರೆ ಕೆಲವು ಅನುಪಯುಕ್ತ ಸರ್ವರ್ನಲ್ಲಿ ಉಪಯುಕ್ತವಾದದ್ದನ್ನು ಹಾಳು ಮಾಡದಂತೆ.

ಧನ್ಯವಾದಗಳು ಮತ್ತು ಅಭಿನಂದನೆಗಳು.

ನನ್ನ ಲ್ಯಾಪ್ಟಾಪ್ನಲ್ಲಿ ನಾನು ಇದನ್ನು ಮಾಡಿದಂತೆ, ಇದು ಪ್ರತಿ ಸರ್ವರ್ಗೆ ವಿಭಿನ್ನ ಕೀಲಿಯಾಗಿದೆ, ವಾಸ್ತವವಾಗಿ, ಒಂದೇ ಕೀಲಿಯನ್ನು ಹಲವಾರು ಬಳಸಲು ಸಾಧ್ಯವಿಲ್ಲ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ ... ಏಕೆಂದರೆ ಪ್ರತಿ ಸರ್ವರ್ನ ಐಡಿ ವಿಶಿಷ್ಟವಾಗಿದೆ, ಫಿಂಗರ್ಪ್ರಿಂಟ್ನಂತೆ

ಸಂಬಂಧಿಸಿದಂತೆ

ಮರಳಿನ ಸ್ವಾಮಿ. ನಾನು ಕೀಲಿಗಳನ್ನು ಓದುತ್ತಿದ್ದೇನೆ ಮತ್ತು ಸವಾಲುಗಳನ್ನು ಕಳುಹಿಸಲು ಮತ್ತು ಸ್ವೀಕರಿಸಲು ಕೀ-ಜೋಡಿಗಳು (ಸಾರ್ವಜನಿಕ ಮತ್ತು ಖಾಸಗಿ) ಸರ್ವರ್-ಕ್ಲೈಂಟ್ಗೆ ಸೇವೆ ಸಲ್ಲಿಸುತ್ತವೆ ಮತ್ತು ಹೀಗೆ ಪರಸ್ಪರ ಗುರುತಿಸಿಕೊಳ್ಳುತ್ತವೆ ಎಂದು ನಾನು ಕಂಡುಕೊಂಡಿದ್ದೇನೆ, ಆದ್ದರಿಂದ ಸರ್ವರ್ ಅನ್ನು ಪ್ರವೇಶಿಸಲು ನೀವು ಬಳಸುವ ಪಾಸ್ವರ್ಡ್ನೊಂದಿಗೆ ಇದಕ್ಕೂ ಯಾವುದೇ ಸಂಬಂಧವಿಲ್ಲ, ಎರಡನೆಯದನ್ನು ಸರ್ವರ್ನ ವಿಶ್ವಾಸಾರ್ಹವಾದವುಗಳಲ್ಲಿ ಸಾರ್ವಜನಿಕ ಕೀಲಿಯನ್ನು "ಅಂಟಿಸಲು" ಬಳಸಲಾಗುತ್ತದೆ. ಆದ್ದರಿಂದ ನೀವು ಅದನ್ನು ನಿಮಗೆ ಬೇಕಾದ ಅಥವಾ ಅಗತ್ಯವಿರುವಷ್ಟು ಬಳಸಬಹುದು.

ನಾನು ನನ್ನ ಬಗ್ಗೆ ವಿವರಿಸಿದ್ದೇನೆ ಎಂದು ನನಗೆ ಗೊತ್ತಿಲ್ಲ, ಆದರೆ ತಮಾಷೆಯೆಂದರೆ ನಿಮ್ಮ ಕೀ ಜೋಡಿಯನ್ನು ಇತರ ಸರ್ವರ್ಗಳಲ್ಲಿ ಬಳಸಲು ಸಾಧ್ಯವಾಗುತ್ತದೆ, ನಿಮ್ಮ ಟ್ಯುಟೋರಿಯಲ್ ಅನ್ನು ಅನುಸರಿಸಿದ ನಂತರ, ನೀವು ಮಾಡಬೇಕಾಗಿರುವುದು:

ssh-ನಕಲು-ಐಡಿ other.user@otra.ip

ಈ ಇತರ ಸರ್ವರ್ಗಾಗಿ ನಿಮ್ಮ ಪಾಸ್ವರ್ಡ್ ಬರೆಯಿರಿ

ಮತ್ತು ಸಿದ್ಧವಾಗಿದೆ.

ಸಂಬಂಧಿಸಿದಂತೆ

ಹಲೋ, ಮಾರ್ಗದರ್ಶಿಗೆ ಧನ್ಯವಾದಗಳು, ಇದು ನನಗೆ ಮಾತ್ರ ಸಹಾಯ ಮಾಡಿತು. ಈಗ ನಾನು ಅದನ್ನು ಮತ್ತೊಂದು ಜೋಡಿ ಕಂಪ್ಯೂಟರ್ಗಳಲ್ಲಿ ಮಾಡಲು ಬಯಸುತ್ತೇನೆ ನಾನು ಈ ಕೆಳಗಿನವುಗಳನ್ನು ಪಡೆಯುತ್ತೇನೆ:

$ssh-copy-id -p 4000 lm11@148.218.32.91

ಕೆಟ್ಟ ಬಂದರು 'ಉಮಾಸ್ಕ್ 077; test -d ~ / .ssh || mkdir ~ / .ssh; ಬೆಕ್ಕು >> ~ / .ssh / ಅಧಿಕೃತ_ಕೀಸ್ '

ನಿಮ್ಮ ಸಹಾಯಕ್ಕೆ ಧನ್ಯವಾದಗಳು.

ನೀವು ನಮಗೆ ಹೇಳಿದ್ದನ್ನು ನಾನು ಮಾಡಿದ್ದೇನೆ, ಆದರೆ ಅದು ನನ್ನನ್ನು ಪಾಸ್ವರ್ಡ್ ಕೇಳುತ್ತಲೇ ಇರುತ್ತದೆ. ಎರಡು ಲಿನಕ್ಸ್ ರೆಡ್ ಹ್ಯಾಟ್ ಸರ್ವರ್ಗಳ ನಡುವೆ ನಾನು ಮಾಡುತ್ತಿರುವ ಈ ಸಂಪರ್ಕವನ್ನು ನಾನು ಸ್ಪಷ್ಟಪಡಿಸುತ್ತೇನೆ ... ಅದು ಇನ್ನೇನು ಆಗಿರಬಹುದು?

ನಾನು ಈಗಾಗಲೇ / etc / ssh / sshd_config ಅನ್ನು ನೋಡಿದ್ದೇನೆ

ನಾನು ಈಗಾಗಲೇ ಎರಡೂ ಸರ್ವರ್ಗಳನ್ನು ಮರುಪ್ರಾರಂಭಿಸಿದ್ದೇನೆ

ಪಿಸಿ 2 = ಲಿನಕ್ಸ್ ಕೆಂಪು ಟೋಪಿ 6.4

ಪಿಸಿ 2 = ಲಿನಕ್ಸ್ ಕೆಂಪು ಟೋಪಿ 5.1

ಅದು ಕಾರ್ಯನಿರ್ವಹಿಸಲು ssh ಸೇವೆಯನ್ನು ಸರಿಯಾಗಿ ಕಾನ್ಫಿಗರ್ ಮಾಡಬೇಕು (/ etc / ssh / sshd_config ಫೈಲ್).

ತಿದ್ದುಪಡಿ…

ಪಿಸಿ 1 = ಸೆಂಟೋಸ್ 6.4

ಪಿಸಿ 2 = ರೆಡ್ ಹ್ಯಾಟ್ 5.1

ನಮಸ್ಕಾರ ಸಹೋದ್ಯೋಗಿಗಳೇ, 1 ಲಿನಕ್ಸ್ ಸೆಂಟೋಸ್ 5.3 ಸರ್ವರ್ ಮತ್ತು ಯುನಿಕ್ಸ್ ಸ್ಕೋ 5.7 ನಡುವೆ ವಿಶ್ವಾಸಾರ್ಹ ಸಂಬಂಧವನ್ನು ಸ್ಥಾಪಿಸುವ ಅವಶ್ಯಕತೆಯಿದೆ ಆದರೆ ಲಿನಕ್ಸ್ನಿಂದ ಯುನಿಕ್ಸ್ಗೆ ಕೀಲಿಯನ್ನು ನಕಲಿಸುವ ಹಂತ 3 ಮಾಡುವಾಗ ನನಗೆ ಸಂದೇಶ / ಯುಎಸ್ಆರ್ / ಬಿನ್ ಸಿಗುತ್ತದೆ / ssh-copy-id: ದೋಷ: ಯಾವುದೇ ಗುರುತುಗಳು ಕಂಡುಬಂದಿಲ್ಲ, ಅದು ಏಕೆ ಆಗಿರಬಹುದು?

ಧನ್ಯವಾದಗಳು

ನಾನು ಹಂತ ಹಂತವಾಗಿ ಟ್ಯುಟೋರಿಯಲ್ ಅನ್ನು ಅನುಸರಿಸಿದ್ದೇನೆ. ಇದು ನನಗೆ ಯಾವುದೇ ದೋಷವನ್ನು ನೀಡುವುದಿಲ್ಲ, ಆದರೆ ಕೊನೆಯಲ್ಲಿ ನಾನು ಪಿಸಿ 1 ರಿಂದ ಪಿಸಿ 2 ಗೆ ಸಂಪರ್ಕಿಸಿದಾಗ ಅದು ನಾನು ಸಂಪರ್ಕಿಸುವಾಗಲೆಲ್ಲಾ ರೂಟ್ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಕೇಳುತ್ತಲೇ ಇರುತ್ತದೆ.

ಅದು ಏನೆಂದು ಯಾರಾದರೂ ಯೋಚಿಸುತ್ತಾರೆಯೇ?

ಕೀಲಿಯನ್ನು ರಚಿಸಿದ ನಂತರ ನೀವು ssh-add ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಬೇಕು ಇದರಿಂದ ದೃ hentic ೀಕರಣ ದಳ್ಳಾಲಿ ಅದನ್ನು ಬಳಸಬಹುದು.

ನಾನು ಪ್ರವೇಶ ಕೀಲಿಯನ್ನು ಅಳಿಸಿದಾಗ, ಅದು ಯಾವುದನ್ನೂ ಗುರುತಿಸುವುದಿಲ್ಲ, ನನ್ನನ್ನು ಹ್ಯಾಕ್ ಮಾಡಲಾಗಿದೆ, ಸಹಾಯ ಮಾಡಿ, ಅದು ಯಾವುದನ್ನೂ ನಮೂದಿಸುವುದಿಲ್ಲ

ತುಂಬಾ ಧನ್ಯವಾದಗಳು, ಇದು ಪರಿಪೂರ್ಣವಾಗಿ ಕೆಲಸ ಮಾಡಿದೆ

ಮಾರ್ಗದರ್ಶಿಗಾಗಿ ತುಂಬಾ ಧನ್ಯವಾದಗಳು! ಇದು ತುಂಬಾ ಸುಲಭ ಮತ್ತು ನಿಮ್ಮ ಸರ್ವರ್ಗಳು ಅಲ್ಲಿಗೆ ಕಾಲಿಡುತ್ತಿರುವಾಗ ಮತ್ತು ಕೀಲಿಗಳನ್ನು ನಮೂದಿಸದೆ ಇರುವಾಗ ಉಪಯುಕ್ತವಾಗುತ್ತವೆ comes

ಧನ್ಯವಾದಗಳು.

ನನಗೆ ssh-copy-id ಬಳಕೆಯ ಬಗ್ಗೆ ತಿಳಿದಿರಲಿಲ್ಲ ಮತ್ತು ಅದು ಸಾಕಷ್ಟು ಸ್ವಯಂಚಾಲಿತವಾಗಿದೆ.

ಸತ್ಯವೆಂದರೆ ನಾನು ಪಾಸ್ವರ್ಡ್ ಬರೆಯುವ ಹಂತದವರೆಗೆ ಇದ್ದೇನೆ, ಆದ್ದರಿಂದ ನಾನು ಅದನ್ನು ಡೀಫಾಲ್ಟ್ ಪ್ಯಾರಾಫ್ರೇಸ್ನೊಂದಿಗೆ ಉಳಿಸುತ್ತೇನೆ, ಅದನ್ನು ಅಧಿವೇಶನದಲ್ಲಿ ನಿರ್ವಹಿಸಲಾಗುತ್ತದೆ.

ನಾನು ಪಿಸಿಯನ್ನು ಆನ್ ಮಾಡಿದಾಗಲೆಲ್ಲಾ ಅದನ್ನು ಬರೆಯಲು ನನಗೆ ಮನಸ್ಸಿಲ್ಲ, ರೋಲ್ ಸಂಪರ್ಕ ಕಡಿತಗೊಂಡಾಗಲೆಲ್ಲಾ ಅದನ್ನು ಹಾಕಬೇಕಾಗುತ್ತದೆ ಅಥವಾ ಅಂತಹ ವಿಷಯಗಳು

ಎಸ್ಎಸ್ಎಚ್ ಇಲ್ಲ ಜುಟ್ಸು!

ಹಲೋ

ಉತ್ತಮ ಟ್ಯುಟೋರಿಯಲ್ ... ಆದರೆ ನಾನು ಮಾಹಿತಿಯನ್ನು ರವಾನಿಸಲು ಬಯಸಿದರೆ ??? ನಾನು ಅದನ್ನು ಹೇಗೆ ಮಾಡಬಹುದು?

ಹಲೋ, ನಿಮ್ಮ ಕೊಡುಗೆ ತುಂಬಾ ಆಸಕ್ತಿದಾಯಕವಾಗಿದೆ, ಆದರೆ ಇದೇ ರೀತಿಯ ವಿಷಯದ ಬಗ್ಗೆ ನನಗೆ ಒಂದೆರಡು ಅನುಮಾನಗಳಿವೆ

ಹಲೋ.

ಮೇಲಿನ ಹಂತಗಳನ್ನು ಪ್ರಯತ್ನಿಸಿ, ಆದರೆ ಕೀಲಿಯನ್ನು ಸರ್ವರ್ 2 (ಪಿಸಿ 2) ಗೆ ನಕಲಿಸಲು ಪ್ರಯತ್ನಿಸುವಾಗ ಅದು ಆಜ್ಞೆಯು ಅಸ್ತಿತ್ವದಲ್ಲಿಲ್ಲ ಎಂದು ಹೇಳುತ್ತದೆ.

bash: ssh-copy-id: ಆಜ್ಞೆ ಕಂಡುಬಂದಿಲ್ಲ

ನಾನು ಕೀಲಿಯನ್ನು ಹಸ್ತಚಾಲಿತವಾಗಿ ನಕಲಿಸಬಹುದೇ?

ಅತ್ಯುತ್ತಮ !! ನಾನು ಸರಳವಾದ ವಿವರಣೆಯನ್ನು ಹುಡುಕುತ್ತಿದ್ದೆ ಮತ್ತು ಅದು ಪರಿಪೂರ್ಣವಾಗಿ ಕೆಲಸ ಮಾಡಿದೆ

ಧನ್ಯವಾದಗಳು

ಅತ್ಯುತ್ತಮ ಕೊಡುಗೆ.

ತುಂಬಾ ಧನ್ಯವಾದಗಳು, ಇದು ನನಗೆ ಬಹಳಷ್ಟು ಸಹಾಯ ಮಾಡಿದೆ.

ಹಾಯ್, ಈ ssh-copy-id ಆಜ್ಞೆಯನ್ನು ಮಾಡಲು ಒಂದು ಮಾರ್ಗವಿದೆಯೇ ಎಂದು ನಾನು ಆಶ್ಚರ್ಯ ಪಡುತ್ತೇನೆ. ನಾನು ವಿಂಡೋಸ್ ಗಾಗಿ ಓಪನ್ ಎಸ್ಎಸ್ ಅನ್ನು ಸ್ಥಾಪಿಸುವುದರಿಂದ, ಎಸ್ಒಎಸ್ ನನಗೆ ಡಾಸ್ನಲ್ಲಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಆದರೆ ಇದಕ್ಕೆ ಈ ಎಸ್ಎಸ್-ಕಾಪಿ-ಐಡಿ ಆಜ್ಞೆ ಇಲ್ಲ. ಈ ಸಾರ್ವಜನಿಕ ಕೀಲಿಯನ್ನು ಇತರ ಲಿನಕ್ಸ್ ಸರ್ವರ್ಗೆ (ಲಿನಕ್ಸ್ ಸರ್ವರ್) ಹೇಗೆ ಕಳುಹಿಸುವುದು ಎಂದು ತಿಳಿಯಲು ನಾನು ಬಯಸುತ್ತೇನೆ. ತುಂಬಾ ಧನ್ಯವಾದಗಳು.

ನಮಸ್ತೆ. ನಾನು ಲಿನಕ್ಸ್ ಸರ್ವರ್ ಮತ್ತು ವಿಂಡೋಸ್ ಯಂತ್ರದ ನಡುವೆ ವಿಶ್ವಾಸಾರ್ಹ ಸಂಬಂಧವನ್ನು ಸ್ಥಾಪಿಸಬೇಕಾಗಿದೆ. ವಿಂಡೋಸ್ ಗಾಗಿ SSH ಅನ್ನು ಸ್ಥಾಪಿಸಿ ಮತ್ತು ಅದು ನನಗೆ ಕೆಲಸ ಮಾಡುತ್ತದೆ. ಆದರೆ ಈ ಉಪಕರಣದಲ್ಲಿ ಈ ssh-copy-id ಆಜ್ಞೆಯು ಲಭ್ಯವಿಲ್ಲ.

Ssh-copy-id ಅನ್ನು ಬಳಸದೆ ಅದನ್ನು ಮಾಡಲು ಬೇರೆ ಮಾರ್ಗವನ್ನು ಅವರು ತಿಳಿದಿದ್ದಾರೆ.

ನಿಮ್ಮ ಕಾಮೆಂಟ್ಗಳಿಗೆ ತುಂಬಾ ಧನ್ಯವಾದಗಳು.

ಆದರೆ ಇದರ ಪ್ರಶ್ನೆಯೆಂದರೆ ಪಾಸ್ವರ್ಡ್ ಇಲ್ಲದೆ ಸಂಪರ್ಕ ಸಾಧಿಸಲು ಸಾಧ್ಯವಾಗುತ್ತದೆ, ನಾವು ಪಾಸ್ಫ್ರೇಸ್ ಹಾಕಿದರೆ ಅದು ಸಂಪರ್ಕಿಸಲು ಆ ಪಾಸ್ ಅನ್ನು ಕೇಳುತ್ತದೆ ಮತ್ತು ಇದು ಇದರ ಉದ್ದೇಶವಲ್ಲ

ನನ್ನ ಕಂಪ್ಯೂಟರ್ ಎಫ್ಪಿ ಮಾಡ್ಯೂಲ್ಗಾಗಿ ಇದು ನನಗೆ ತುಂಬಾ ಉಪಯುಕ್ತವಾಗಿದೆ, ಧನ್ಯವಾದಗಳು

ಧನ್ಯವಾದಗಳು!!!

ಪಾಸ್ವರ್ಡ್ (ಪಾಸ್ಫ್ರೇಸ್) ಅನ್ನು ನಮೂದಿಸುವುದು ಎಷ್ಟು ಕಿರಿಕಿರಿ ಎಂದು ಕೆಲವರು ಚಿಂತೆ ಮಾಡುತ್ತಾರೆ, ಅದಕ್ಕಾಗಿ, ಮೇಲೆ ಹೇಳಿದಂತೆ, ಇದು «ಬಳಕೆದಾರ-ಏಜೆಂಟ್ is ಮತ್ತು ನಾನು ಅದನ್ನು ಕೀಪಾಸ್ ಮತ್ತು ಅದರ ಸ್ವಯಂ-ಪ್ರಕಾರದ ಕಾರ್ಯದೊಂದಿಗೆ ಕಾನ್ಫಿಗರ್ ಮಾಡಿದ್ದೇನೆ, ಆದ್ದರಿಂದ ನಾನು ಟರ್ಮಿನಲ್ ಅನ್ನು ಆಹ್ವಾನಿಸುತ್ತೇನೆ ಮತ್ತು ಅವರು ಸಿದ್ಧಪಡಿಸಿದ ಕೀಗಳ ಸಂಯೋಜನೆಯೊಂದಿಗೆ, ಪ್ರತಿ ವಿನಂತಿಯಲ್ಲೂ ನಾನು "ಅಲಿಯಾಸ್" ಅನ್ನು ಹೊಂದಿದ್ದೇನೆ ಮತ್ತು ಎಲ್ಲವೂ ತುಂಬಾ ಸುಲಭ.

ಉತ್ತಮ ಟ್ಯುಟೋರಿಯಲ್.

ಸಾಕಷ್ಟು ಸಂತೋಷ ಪಡು !!

ಉತ್ತಮ ಮಾಹಿತಿ 🙂 ಆದರೆ ನನಗೆ ಒಂದು ಪ್ರಶ್ನೆ ಇದೆ ...

ನನ್ನ ಬಳಿ ಪಿಸಿ 10 ಇದೆ, ಅಲ್ಲಿ ನಾನು ಮಾಹಿತಿಯನ್ನು ಇಡುತ್ತೇನೆ, ಮಾಹಿತಿಯನ್ನು ಪಿಸಿ 1 - ಪಿಸಿ 2 - ಪಿಸಿ 3, ಪಿಸಿ 10 ಗೆ ಕಳುಹಿಸಲಾಗುತ್ತದೆ, ನಾನು ಪಿಸಿ 1, ಪಿಸಿ ಮತ್ತು ಪಿಸಿ 3 ಅನ್ನು ಕೀಲಿಯಿಲ್ಲದೆ ಪಿಸಿ 10 ಅನ್ನು ಪ್ರವೇಶಿಸಲು ಒಂದೇ ಕೀಲಿಯನ್ನು ಹೇಗೆ ಮಾಡಬಹುದು.

ಚೀರ್ಸ್…

ಮೆಷಿನ್ 1 ನ ಬ್ಯಾಷ್ಗೆ ssh ip @ ಹೋಸ್ಟ್ಗಳನ್ನು ಹಾಕಲು ಹೋಗದೆ ಮೆಷಿನ್ 2 ನಲ್ಲಿರುವದನ್ನು ಮೆಷಿನ್ 1 ನ ಬ್ಯಾಷ್ನಲ್ಲಿ ನಾನು ಹೇಗೆ ಪಟ್ಟಿ ಮಾಡಬಹುದು. ನಾನು ಎಕ್ಸ್ಡಿ ಅರ್ಥಮಾಡಿಕೊಂಡಿದ್ದೇನೆ ಎಂದು ನನಗೆ ಗೊತ್ತಿಲ್ಲ

ಈ ಪ್ರಕಟಣೆಯಿಂದ 10 ವರ್ಷಗಳು ಕಳೆದಿವೆ ಮತ್ತು ನನಗೆ ಅಗತ್ಯವಿರುವಾಗ ನಾನು ಅದನ್ನು ಭೇಟಿ ಮಾಡುತ್ತೇನೆ. ಇಲ್ಲಿರುವ ಇತರ ಕೆಲವು ಟ್ಯುಟೋರಿಯಲ್ ಗಳಂತೆ ಅವರು ಸಮಯದ ಪರೀಕ್ಷೆಯನ್ನು ನಿಲ್ಲಿಸಿದ್ದಾರೆ. ಧನ್ಯವಾದಗಳು ಮತ್ತು ಅಭಿನಂದನೆಗಳು!