ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರು ಮತ್ತು ಡೆವಲಪರ್ಗಳಿಗೆ ಲಿನಕ್ಸ್ ಅನುಮತಿಗಳು

ಲಿನಕ್ಸ್ನಲ್ಲಿನ ಅನುಮತಿಗಳ ವಿಷಯ ಮತ್ತು "chmod" ಆಜ್ಞೆಯ ಮೂಲಕ ಅದರ ಸರಿಯಾದ ಬಳಕೆಯು ಎಸ್ಎಲ್ ಸಮುದಾಯಗಳಲ್ಲಿ ಸಾಮಾನ್ಯವಾಗಿ ಬಹಿರಂಗಗೊಳ್ಳುವ ಮತ್ತು ಚರ್ಚಿಸಲ್ಪಡುವ ಸಂಗತಿಯಾಗಿದೆ ಸುಧಾರಿತ ಬಳಕೆದಾರರು, ತಂತ್ರಜ್ಞರು ಮತ್ತು ಸರ್ವರ್ಗಳು ಮತ್ತು ವ್ಯವಸ್ಥೆಗಳ ನಿರ್ವಾಹಕರು. ಉದಾಹರಣೆಗೆ ನಮ್ಮ ಬ್ಲಾಗ್ನಲ್ಲಿ ನಾವು ಅದರ ಬಗ್ಗೆ 2 ಉತ್ತಮ ಪ್ರಕಟಣೆಗಳನ್ನು ಹೊಂದಿದ್ದೇವೆ, ಅವುಗಳೆಂದರೆ: ಲಿನಕ್ಸ್ನಲ್ಲಿ ಅನುಮತಿಗಳು ಮತ್ತು ಹಕ್ಕುಗಳು (01/12) y Chmod (08/16) ನೊಂದಿಗೆ ಗ್ನೂ / ಲಿನಕ್ಸ್ನಲ್ಲಿ ಮೂಲ ಅನುಮತಿಗಳು.

ಆದರೆ ಅನೇಕ ಬಾರಿ SW ಡೆವಲಪರ್ಗಳು ಅಪ್ಲಿಕೇಶನ್ಗಳು ಮತ್ತು ಸಿಸ್ಟಮ್ಗಳನ್ನು ರಚಿಸುವವರು ಯಾರು, ಅವರಲ್ಲಿ ಹೆಚ್ಚಿನವರು ಸಿಸ್ಟಮ್ಸ್ ಮತ್ತು ವೆಬ್ಸೈಟ್ಗಳು, ಅವುಗಳನ್ನು ಅಭಿವೃದ್ಧಿಪಡಿಸುವಾಗ, ಅವುಗಳ ಮೇಲೆ ಕಾರ್ಯಗತಗೊಳಿಸಲು ಸರಿಯಾದ ಅನುಮತಿಗಳು ಯಾವುವು ಎಂದು ಅವರು ಸಾಮಾನ್ಯವಾಗಿ ಪರಿಗಣಿಸುವುದಿಲ್ಲ, ಕಾರ್ಯವನ್ನು ಯಾವಾಗಲೂ ಸರ್ವರ್ ಮತ್ತು ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರ ಬದಿಯಲ್ಲಿ ಬಿಡುತ್ತದೆ. ಈ ಪ್ರಕಟಣೆಯಲ್ಲಿ ನಾವು ಅವರಿಗೆ ಈ ಬಗ್ಗೆ ಸ್ವಲ್ಪ ಮಾರ್ಗದರ್ಶನ ನೀಡಲು ಪ್ರಯತ್ನಿಸುತ್ತೇವೆ.

ಪರಿಚಯ

ಆಜ್ಞೆ "chmodLinux ಲಿನಕ್ಸ್ ಆಧಾರಿತ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಂಗಳ ಸುಧಾರಿತ ಬಳಕೆಗೆ ಇದು ತುಂಬಾ ಉಪಯುಕ್ತ ಮತ್ತು ಮುಖ್ಯವಾಗಿದೆ. ಆದಾಗ್ಯೂ, ಅಂತಹ "chmod" ಒಂದು ಸ್ವತಂತ್ರ ಪ್ಯಾಕೇಜ್ ಅಲ್ಲ, ಆದರೆ ಪ್ಯಾಕೇಜ್ಗೆ ಸಂಯೋಜಿಸಲ್ಪಟ್ಟಿದೆ "ಕೋರುಟಿಲ್ಸ್«. "ಕೋರುಟಿಲ್ಸ್" ಪ್ಯಾಕೇಜ್ ಎನ್ನುವುದು ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಂಗೆ ಫೈಲ್ ಮ್ಯಾನೇಜ್ಮೆಂಟ್, ಕಮಾಂಡ್ ಇಂಟರ್ಪ್ರಿಟರ್ ಮತ್ತು ವರ್ಡ್ ಪ್ರೊಸೆಸಿಂಗ್ಗಾಗಿ ಅನೇಕ ಮೂಲಭೂತ ಸಾಧನಗಳನ್ನು ಒದಗಿಸುವ ಒಂದು ಪ್ಯಾಕೇಜ್ ಆಗಿದೆ. ಮತ್ತು ಸಾಮಾನ್ಯವಾಗಿ, ಇದನ್ನು ಈಗಾಗಲೇ ಹೆಚ್ಚಿನ ಲಿನಕ್ಸ್ ಡಿಸ್ಟ್ರೋಗಳಲ್ಲಿ ಪೂರ್ವನಿಯೋಜಿತವಾಗಿ ಸ್ಥಾಪಿಸಲಾಗಿದೆ.

ನಿರ್ದಿಷ್ಟವಾಗಿ, ಈ ಪ್ಯಾಕೇಜ್ "chmod" ಆಜ್ಞೆಯ ಜೊತೆಗೆ, ಈ ಕೆಳಗಿನ ಆಜ್ಞೆಗಳನ್ನು ಒಳಗೊಂಡಿದೆ: ಕಮಾನು ಬೇಸ್ 64 ಬೇಸ್ ನೇಮ್ ಕ್ಯಾಟ್ chcon chgrp chmod chown chroot cksum comm cp csplit cut date dd df dir dircolors dirname du echo env exp exp factor false floc fmt ಪಟ್ಟು ಗುಂಪುಗಳು head hostid id install join link ln logname ls md5sum mkdir mkfifo mkn. numfmt od paste pathchk pinky pr printenv printf ptx pwd readlink realpath rm rmdir runcon sha * sum seq redred sleep sort split stat stty sum sync tac tail tee test timeout touch tr true truncate tsort tty uname undexand uniq unlink users vdir wc who whoi ami.

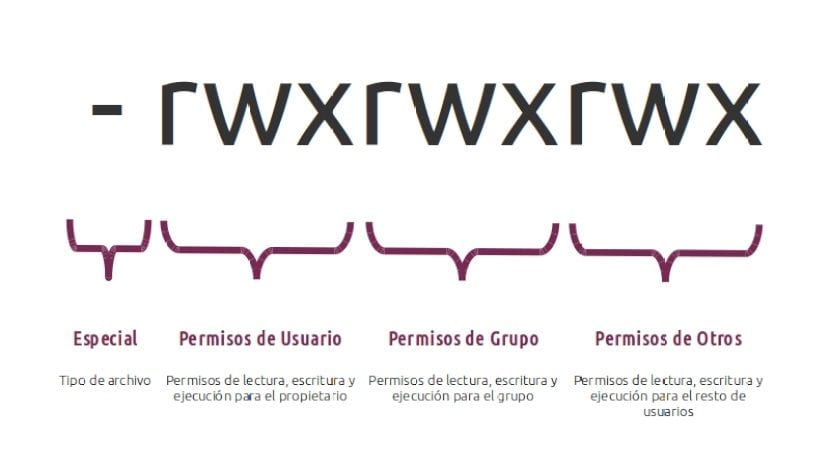

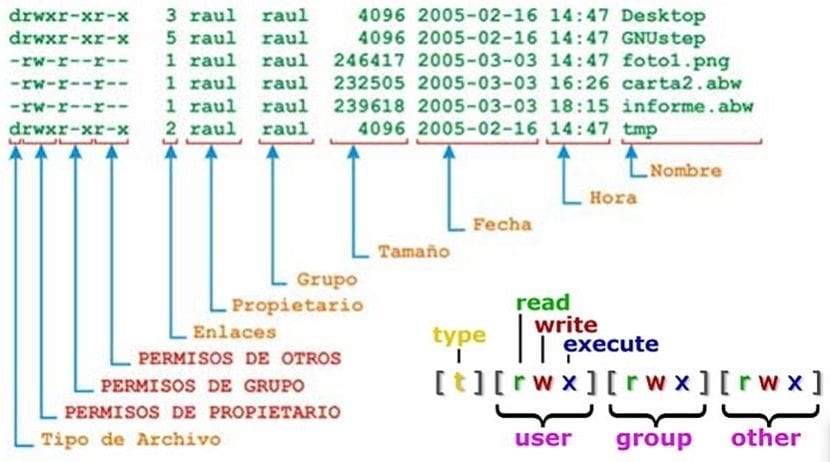

ಸಂಕ್ಷಿಪ್ತವಾಗಿ ಹೇಳುವುದಾದರೆ, ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ ನಿರ್ವಹಿಸುವ ಎಲ್ಲಾ ಬಳಕೆದಾರರಿಗೆ ಫೈಲ್ ಮತ್ತು ಫೋಲ್ಡರ್ ಅನುಮತಿಗಳನ್ನು ನಿರ್ವಹಿಸುವ ಎಲ್ಲ ಪ್ರಮುಖ ಕಾರ್ಯವನ್ನು "chmod" ಆಜ್ಞೆಯು ಅನುಮತಿಸುತ್ತದೆ. ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಂನಂತೆ ಲಿನಕ್ಸ್ ಬಹು-ಬಳಕೆದಾರನಾಗಿರುವುದೇ ಇದಕ್ಕೆ ಕಾರಣ, ಮತ್ತು ಎಲ್ಲಾ ಸಿಸ್ಟಮ್ ಸಂಪನ್ಮೂಲಗಳನ್ನು ಒಳಗೊಂಡಿರುವ ಫೈಲ್ಗಳು ಮತ್ತು ಡೈರೆಕ್ಟರಿಗಳಲ್ಲಿನ ಅಧಿಕೃತ ಕಾರ್ಯಾಚರಣೆಗಳ ಗುಂಪನ್ನು ನಿಯಂತ್ರಿಸಲು ಇದು ಕೆಲಸದ ವಾತಾವರಣವನ್ನು ಅನುಮತಿ ವ್ಯವಸ್ಥೆಯೊಂದಿಗೆ ಒದಗಿಸಬೇಕಾಗುತ್ತದೆ. ಸಾಧನಗಳು.

ವಿಷಯ

SW ಡೆವಲಪರ್ಗಳಿಗಾಗಿ ಬಳಸಿ

ಎಕ್ಸ್ ಫೈಲ್ ಅಥವಾ ಫೋಲ್ಡರ್ನಲ್ಲಿ ಎಕ್ಸ್-ಲೆವೆಲ್ ಬಳಕೆದಾರ ಅಥವಾ ಪ್ರೊಫೈಲ್ ಅನ್ನು ನೀಡಲು ಯಾವ ಅನುಮತಿಗಳನ್ನು ನಿರ್ಧರಿಸುವಾಗ ಸರ್ವರ್ ಮತ್ತು ಸಿಸ್ಟಮ್ಸ್ ಅಡ್ಮಿನಿಸ್ಟ್ರೇಟರ್ (ಸಿಸಾಡ್ಮಿನ್), ಅವುಗಳಲ್ಲಿ ಯಾವ ರೀತಿಯ ಕಾರ್ಯಾಚರಣೆಗಳು ಅಥವಾ ಪ್ರಕ್ರಿಯೆಗಳನ್ನು ನಿರ್ವಹಿಸಬೇಕೆಂದು ನಿಖರವಾಗಿ ತಿಳಿದುಕೊಳ್ಳಬೇಕು. ವೆಬ್ ಸರ್ವರ್ನ ಸಂದರ್ಭದಲ್ಲಿ, ಬಳಕೆದಾರರನ್ನು 2 ಪ್ರಕಾರಗಳಾಗಿ ವಿಂಗಡಿಸಬಹುದು:

- ನಿರ್ವಹಣೆ ಬಳಕೆದಾರರು: ಲಾಗ್ ಇನ್ ಮಾಡಲು ಸರ್ವರ್ನಲ್ಲಿ ಬಳಕೆದಾರ ಖಾತೆಯನ್ನು ಹೊಂದಿರುವವರು, ನಿರ್ದಿಷ್ಟ ಸವಲತ್ತುಗಳನ್ನು ಹೊಂದಿದ್ದಾರೆ ಮತ್ತು ಎಸ್ಎಸ್ಹೆಚ್ ಅಥವಾ ಎಸ್ಎಫ್ಟಿಪಿ ಮೂಲಕ ಸ್ಥಾಪಿಸಲಾದ ಸಿಸ್ಟಮ್ ಅಥವಾ ವೆಬ್ಸೈಟ್ನಲ್ಲಿ ಸಾಮಾನ್ಯವಾಗಿ ಕೆಲವು ಬದಲಾವಣೆಗಳನ್ನು (ನಕಲಿಸಿ / ಅಳಿಸಿ / ಮಾರ್ಪಡಿಸಿ) ಯಾರು ಮಾಡುತ್ತಾರೆ.

- ನಿರ್ವಾಹಕರಲ್ಲದ ಬಳಕೆದಾರರು: ಅವರು ಸರ್ವರ್ನಲ್ಲಿ ಬಳಕೆದಾರ ಖಾತೆಯನ್ನು ಹೊಂದಿಲ್ಲ, ಏಕೆಂದರೆ ಅವರು ಸೈಟ್ ಮತ್ತು ವೆಬ್ ಸಿಸ್ಟಮ್ಗೆ ಮಾತ್ರ ಭೇಟಿ ನೀಡುತ್ತಾರೆ. ಆದ್ದರಿಂದ, ಫೈಲ್ಗಳು ಮತ್ತು ಫೋಲ್ಡರ್ಗಳನ್ನು ನೇರವಾಗಿ ಪ್ರವೇಶಿಸಲು ಅವರಿಗೆ ಅನುಮತಿ ಇಲ್ಲ, ಆದರೆ ಸೈಟ್ ಅಥವಾ ಸ್ಥಾಪಿಸಲಾದ ವೆಬ್ ಸಿಸ್ಟಮ್ನ ವೆಬ್ ಇಂಟರ್ಫೇಸ್ ಮೂಲಕ ಅವರೊಂದಿಗೆ ಸಂವಹನ ನಡೆಸುತ್ತಾರೆ.

ಆದಾಗ್ಯೂ, ಸಿಸಾಡ್ಮಿನ್ ಸಾಕಷ್ಟು ಅಥವಾ ಸಮರ್ಪಕವಾಗಿ ಸ್ವೀಕರಿಸದಿದ್ದಾಗ ಸ್ಥಾಪಿಸಬೇಕಾದ ವೆಬ್ ಸೈಟ್ಗಳು ಮತ್ತು ಸಿಸ್ಟಮ್ಗಳ ಸಾಮರ್ಥ್ಯಗಳು, ಕ್ರಿಯಾತ್ಮಕತೆಗಳು ಅಥವಾ ಫೈಲ್ ರಚನೆಯ ಕುರಿತು ಎಸ್ಡಬ್ಲ್ಯೂ ಡೆವಲಪರ್ಗಳಿಂದ ಮಾಹಿತಿ, ದಸ್ತಾವೇಜನ್ನು ಅಥವಾ ಬೆಂಬಲ ವಿಶ್ವಾಸಾರ್ಹ ಗರಿಷ್ಠವನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವುದರಲ್ಲಿ ಕೊನೆಗೊಳ್ಳುತ್ತದೆ, ಈ ಸಂದರ್ಭದಲ್ಲಿ ಇದು ಸಾಮಾನ್ಯವಾಗಿರುತ್ತದೆ:

chmod 777 -R /var/www/sistema-webಮತ್ತು ಇದು ಅನೇಕ ಬಾರಿ ಕೊನೆಗೊಳ್ಳುತ್ತದೆ:

chown root:root -R /var/www/sistema-web

ಎಚ್ಚರಿಕೆ

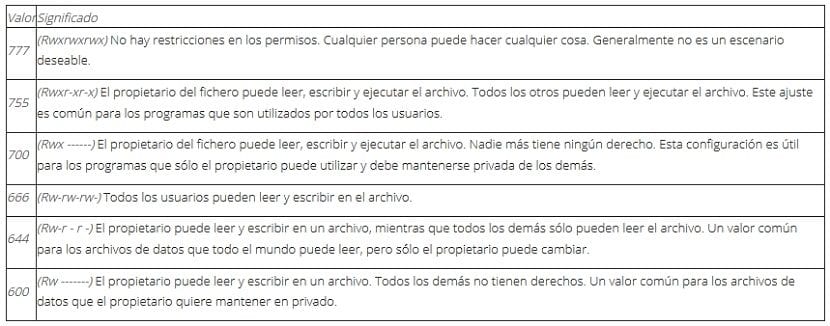

ಇದು ಸಾಮಾನ್ಯವಾಗಿ ಕೆಟ್ಟ ಅಭ್ಯಾಸವಾಗಿದೆ, ಆದರೆ ಇದು ಸಾಮಾನ್ಯವಾಗಿ ಸ್ಥಾಪಿಸಲಾದ ವೆಬ್ ಸೈಟ್ಗಳು ಮತ್ತು ಸಿಸ್ಟಮ್ಗಳ ಅನುಮತಿ ಮತ್ತು ಕೆಟ್ಟ ಮರಣದಂಡನೆಯ ಯಾವುದೇ ಸಮಸ್ಯೆಯನ್ನು ತಪ್ಪಿಸುತ್ತದೆ. ಒಂದು ಕೆಟ್ಟ ಅಭ್ಯಾಸ, ಏಕೆಂದರೆ ಸೈಟ್ ಅಥವಾ ವೆಬ್ ಸಿಸ್ಟಮ್ನ ಫೋಲ್ಡರ್ ಮತ್ತು ಫೈಲ್ಗಳಲ್ಲಿ chmod 777 ಆಜ್ಞೆಯನ್ನು ಈ ರೀತಿ ಕಾರ್ಯಗತಗೊಳಿಸಿದಾಗ, ಅದರ ಬಗ್ಗೆ ಯಾವುದೇ ಸುರಕ್ಷತೆಯಿಲ್ಲ.

ಸೈಟ್ ಅಥವಾ ವೆಬ್ ಸಿಸ್ಟಮ್ನ ಯಾವುದೇ ಬಳಕೆದಾರರಿಗೆ ವೆಬ್ ಅಥವಾ ವೆಬ್ ಸಿಸ್ಟಮ್ನ ಫೈಲ್ ರಚನೆಯೊಳಗೆ ವೆಬ್ ಸರ್ವರ್ ಒಳಗೆ ಅಥವಾ ಅದಕ್ಕೂ ಮೀರಿ ಯಾವುದೇ ಅಡೆತಡೆಗಳನ್ನು ಬದಲಾಯಿಸಲು ಅಥವಾ ಅಳಿಸಲು ಸಾಧ್ಯವಾಗುವಂತೆ ಮಾಡುತ್ತದೆ. ಭೇಟಿ ನೀಡುವ ಬಳಕೆದಾರರ ಪರವಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುವ ವೆಬ್ ಸರ್ವರ್ ಇದು ಎಂದು ನೆನಪಿಟ್ಟುಕೊಳ್ಳಬೇಕು ಮತ್ತು ಕಾರ್ಯಗತಗೊಳ್ಳುತ್ತಿರುವ ಅದೇ ಫೈಲ್ಗಳನ್ನು ಬದಲಾಯಿಸುವ ಸಾಮರ್ಥ್ಯ ಹೊಂದಿದೆ.

ಒಂದು ವೇಳೆ ಬಳಕೆದಾರರು ಆಕ್ರಮಣಕಾರರಾಗಿದ್ದರೆ ಮತ್ತು ಸೈಟ್ ಅಥವಾ ವೆಬ್ ಸಿಸ್ಟಂನಲ್ಲಿ ಕೆಲವು ದುರ್ಬಲತೆಯನ್ನು ಪಡೆದರೆ, ಅದನ್ನು ಅಪಹರಿಸಲು, ಅದನ್ನು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಲು ಅವನು ಅದನ್ನು ಸುಲಭವಾಗಿ ಬಳಸಿಕೊಳ್ಳಬಹುದು, ಅಥವಾ ಕೆಟ್ಟದಾಗಿದೆ ಆದರೆ ಫಿಶಿಂಗ್ ದಾಳಿಗಳನ್ನು ನಿರ್ವಹಿಸಲು ದುರುದ್ದೇಶಪೂರಿತ ಕೋಡ್ ಅನ್ನು ಸೇರಿಸಿ, ಅಥವಾ ಯಾರಿಗೂ ಸುಲಭವಾಗಿ ತಿಳಿಯದೆ ಸರ್ವರ್ನಿಂದ ಮಾಹಿತಿಯನ್ನು ಕದಿಯಿರಿ.

ಶಿಫಾರಸುಗಳು

ಈ ರೀತಿಯ ಕ್ರಮಗಳನ್ನು ತಪ್ಪಿಸಲು ಸಿಸಾಡ್ಮಿನ್ ಅಥವಾ ಎಸ್ಡಬ್ಲ್ಯೂ ಡೆವಲಪರ್, ವಿವಿಧ ವ್ಯವಸ್ಥೆಗಳು ಅಥವಾ ವೆಬ್ಸೈಟ್ಗಳ ಫೋಲ್ಡರ್ಗಳು ಮತ್ತು ಫೈಲ್ಗಳು ಸರಿಯಾದ ಮತ್ತು ಅಗತ್ಯವಾದ ಅನುಮತಿಗಳನ್ನು ಮತ್ತು ಬಳಕೆದಾರರನ್ನು ಹೊಂದಿದೆಯೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಬೇಕು ಭವಿಷ್ಯದ ಸುರಕ್ಷತೆ ಮತ್ತು ಗೌಪ್ಯತೆ ಸಮಸ್ಯೆಗಳನ್ನು ತಪ್ಪಿಸಲು.

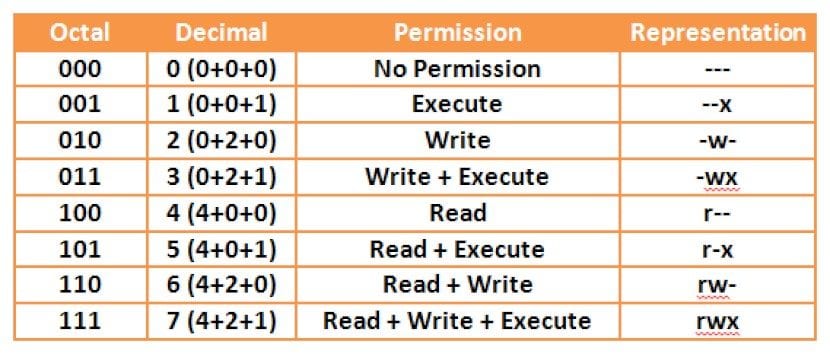

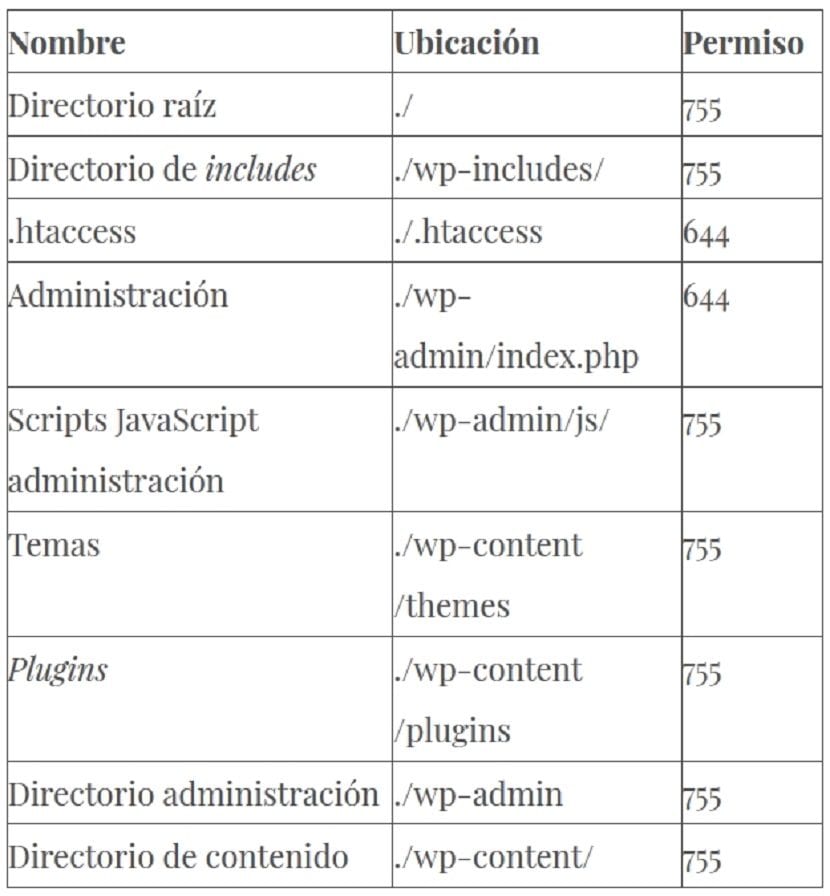

ಅನುಮತಿ ಮಟ್ಟದಲ್ಲಿ, ಸ್ಥಾಪಿಸಲಾದ ಸಿಸ್ಟಮ್ ಅಥವಾ ವೆಬ್ಸೈಟ್ನ ಅನುಮತಿಗಳು ಮತ್ತು ಬಳಕೆದಾರರನ್ನು ಸಾಮಾನ್ಯ ಸ್ಥಿತಿಗೆ ತರಲು ಈ ಕೆಳಗಿನ 3 ಆಜ್ಞೆಗಳನ್ನು ಕೈಗೊಳ್ಳಬಹುದು.ಬೇರೆ ರೀತಿಯಲ್ಲಿ ಹೇಳುವುದಾದರೆ, ಎಲ್ಲಾ ಡೈರೆಕ್ಟರಿಗಳಿಗೆ 755 ಮೌಲ್ಯವನ್ನು ಮತ್ತು ಫೈಲ್ಗಳಿಗೆ 644 ಅನ್ನು ಹೊಂದಿಸಿ.

ಸಿಸ್ಟಮ್ ಅಥವಾ ವೆಬ್ಸೈಟ್ ಫೋಲ್ಡರ್ನಲ್ಲಿ ಅವುಗಳನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲು ಯಾವಾಗಲೂ ಮರೆಯದಿರಿಏಕೆಂದರೆ, ಅವುಗಳನ್ನು ಹೆಚ್ಚಿನ ಫೋಲ್ಡರ್ನಲ್ಲಿ (ಡೈರೆಕ್ಟರಿ) ಕಾರ್ಯಗತಗೊಳಿಸಿದರೆ, ಉದಾಹರಣೆಗೆ, ಸರ್ವರ್ನ ಮೂಲ, ಆಜ್ಞೆಯ ಆಜ್ಞೆಗಳು ಎಲ್ಲಾ ಸರ್ವರ್ನ ಅನುಮತಿಗಳನ್ನು ಪುನರಾವರ್ತಿತವಾಗಿ ಮಾರ್ಪಡಿಸುತ್ತದೆ, ಅದು ಹೆಚ್ಚಾಗಿ ನಿಷ್ಕ್ರಿಯಗೊಳ್ಳುತ್ತದೆ.

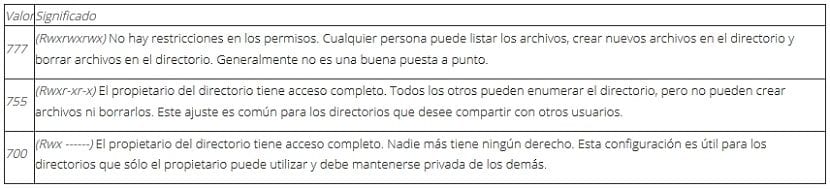

ಫೋಲ್ಡರ್ಗಳಿಗೆ (ಡೈರೆಕ್ಟರಿಗಳು) ಅನುಮತಿಗಳನ್ನು ಅನ್ವಯಿಸಲಾಗಿದೆ

ಉದಾಹರಣೆಗಳು

ಡೈರೆಕ್ಟರಿಗಳು ಮತ್ತು ಫೈಲ್ಗಳ ಅನುಮತಿಗಳು

find . -type d -exec chmod 755 {} \;find . -type f -exec chmod 644 {} \;y

chmod 777 -R .o

chmod 777 -R /var/www/sistema-webಸಿಸ್ಟಮ್ ಅಥವಾ ವೆಬ್ಸೈಟ್ನ ಫೋಲ್ಡರ್ (ಡೈರೆಕ್ಟರಿ) ಹೊರಗಿದ್ದರೆ.

ಸಿಸ್ಟಮ್ ಅಥವಾ ವೆಬ್ಸೈಟ್ ಬಳಕೆದಾರರು

chown www-data:www-data -R .o

chown www-data:www-data -R /var/www/sistema-webಸಿಸ್ಟಮ್ ಅಥವಾ ವೆಬ್ಸೈಟ್ನ ಫೋಲ್ಡರ್ (ಡೈರೆಕ್ಟರಿ) ಹೊರಗಿದ್ದರೆ. ಮತ್ತು www- ಡೇಟಾವನ್ನು ಬಳಕೆದಾರರು ಉದಾಹರಣೆಯಾಗಿ ಮಾತ್ರ ಬಳಸುತ್ತಾರೆ, ಏಕೆಂದರೆ ಇದು ಅಪಾಚೆ 2 ಬಳಕೆಗೆ ಹೆಚ್ಚು ಬಳಕೆಯಾಗಿದೆ ಅಥವಾ ಸೂಕ್ತವಾಗಿದೆ.

ಫೈಲ್ಗಳಿಗೆ (ಫೈಲ್ಗಳು) ಅನುಮತಿಗಳನ್ನು ಅನ್ವಯಿಸಲಾಗಿದೆ

ಅನುಮತಿಗಳ ಬದಲಾವಣೆಗಳನ್ನು ಮಾಡಿದ ನಂತರ, ನಾವು ವಿಭಿನ್ನ ಅನುಮತಿಗಳನ್ನು ಹಸ್ತಚಾಲಿತವಾಗಿ ಹೊಂದಲು ಬಯಸುವ ಡೈರೆಕ್ಟರಿಗಳು ಮತ್ತು ಫೈಲ್ಗಳ ಅನುಮತಿಗಳನ್ನು ಮಾರ್ಪಡಿಸಲು ಮುಂದುವರಿಯಬಹುದು.. ಮತ್ತು ಅಗತ್ಯವಿದ್ದರೆ, ಮಾಲೀಕರ ಬಳಕೆದಾರರನ್ನು ಮತ್ತು ಅಗತ್ಯವಿರುವವರನ್ನು ಬದಲಾಯಿಸಿ. ಆದ್ದರಿಂದ, ಈ ಸಮಯದಲ್ಲಿ, ಸಿಸ್ಟಾಮ್ಮಿನ್ ಮತ್ತು ಎಸ್ಡಬ್ಲ್ಯೂ ಡೆವಲಪರ್ಗಳು ಸಿಸ್ಟಮ್ ಅಥವಾ ವೆಬ್ಸೈಟ್ ರಚನೆಯ ಪ್ರತಿ ಫೋಲ್ಡರ್ ಮತ್ತು ಫೈಲ್ಗೆ ಅಗತ್ಯವಾದ ಅನುಮತಿಗಳು ಏನೆಂಬುದನ್ನು ಒಪ್ಪಿಕೊಳ್ಳಬೇಕು.

ತೀರ್ಮಾನಕ್ಕೆ

ಲಿನಕ್ಸ್ ಅಥವಾ ಯುನಿಕ್ಸ್ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ಗಳ ಫೈಲ್ಗಳು ಮತ್ತು ಫೋಲ್ಡರ್ಗಳಲ್ಲಿನ ಅನುಮತಿಗಳ ಆಡಳಿತವು ಅದರ ಉತ್ತಮ ಅನುಕೂಲಗಳು ಮತ್ತು ಪ್ರಯೋಜನಗಳಲ್ಲಿ ಒಂದಾಗಿದೆ, ಫೈಲ್ಗಳು ಮತ್ತು ಫೋಲ್ಡರ್ಗಳಲ್ಲಿ ವಿವಿಧ ಹಂತದ ಪ್ರವೇಶ, ಆವೃತ್ತಿ ಮತ್ತು ಕಾರ್ಯಗತಗೊಳಿಸುವಿಕೆಯ ಉತ್ತಮ, ನಿಖರ ಮತ್ತು ಸುರಕ್ಷಿತ ನಿಯಂತ್ರಣವನ್ನು ಅವು ಅನುಮತಿಸುತ್ತವೆ.

ಮತ್ತು ಹೆಚ್ಚು, ವೆಬ್ ಸರ್ವರ್ಗಳ ಮಟ್ಟಕ್ಕೆ ಬಂದಾಗ, ಅಂದರೆ, ಸಂಸ್ಥೆಯ ವ್ಯವಸ್ಥೆಗಳು ಅಥವಾ ಆಂತರಿಕ ಮತ್ತು ಬಾಹ್ಯ ವೆಬ್ಸೈಟ್ಗಳನ್ನು ಹೋಸ್ಟ್ ಮಾಡಲಾಗಿದೆ, ಗೌಪ್ಯತೆ, ಸುರಕ್ಷತೆ ಮತ್ತು ಕ್ರಿಯಾತ್ಮಕತೆಯ ನಡುವೆ ಉತ್ತಮ ಸಮತೋಲನವನ್ನು ಸಾಧಿಸಲು, ಪ್ರತಿ ಡೈರೆಕ್ಟರಿ ಅಥವಾ ಫೈಲ್ಗೆ ಯಾವ ಅನುಮತಿಗಳನ್ನು ನಿಗದಿಪಡಿಸಬೇಕು ಎಂದು ತಿಳಿಯುವುದು ಹೆಚ್ಚಿನ ಆದ್ಯತೆಯಾಗಿರುವುದರಿಂದ.

ಶುಭೋದಯ, ನೀವು ಹೇಗಿದ್ದೀರ?

ನಾನು ಲಿನಕ್ಸ್ನಲ್ಲಿ ಡಬ್ಲಿಂಗ್ ಮಾಡುತ್ತಿದ್ದೇನೆ, ಅದರಿಂದ ಫೈಲ್ಗಳನ್ನು ಆಮದು ಮಾಡಿಕೊಳ್ಳುವಂತಹ ಅಪ್ಲಿಕೇಶನ್ ನನ್ನಲ್ಲಿದೆ, ಬಳಕೆದಾರರು ಡೇಟಾಬೇಸ್ಗೆ ಸೇರಿಸಲಾದ ಫೈಲ್ಗಳನ್ನು ಅನ್ಜಿಪ್ ಮಾಡಿದ ನಂತರ, ಎಕ್ಸ್ಎಂಎಲ್ ಫೈಲ್ಗಳೊಂದಿಗೆ ಫೋಲ್ಡರ್ ಹೊಂದಿರುವ .zip ಅನ್ನು ಅಪ್ಲೋಡ್ ಮಾಡುತ್ತಾರೆ. ವಿಂಡೋಗಳಲ್ಲಿ ನನಗೆ ಯಾವುದೇ ಸಮಸ್ಯೆಗಳಿಲ್ಲ, ಅಪ್ಲಿಕೇಶನ್ ಅನ್ನು ಲಿನಕ್ಸ್ಗೆ ರವಾನಿಸುವಾಗ ನಾನು ಕೆಲವು ಅನುಮತಿಗಳನ್ನು ಕಳೆದುಕೊಂಡಿರುತ್ತೇನೆ, ತಾತ್ವಿಕವಾಗಿ ನಾನು ಈ ಲೇಖನದಲ್ಲಿ ಅವರು ಹೇಳಿದ್ದನ್ನು ನಾನು ಮಾಡಿದ್ದೇನೆ ಮತ್ತು ಅದನ್ನು ಮಾಡಬಾರದು (ಆದರೆ ನಾನು ಎಲ್ಲಾ ಕಾರ್ಯಗಳನ್ನು ಮೌಲ್ಯೀಕರಿಸಿದ ನಂತರ ನಾನು ಬದಲಾಗುತ್ತೇನೆ) .

ಸಂಗತಿಯೆಂದರೆ ಫೈಲ್ಗಳು ಡಿಕಂಪ್ರೆಸ್ ಆಗಿವೆ ಆದರೆ ಅವುಗಳನ್ನು ಮಾಲೀಕರಿಗೆ ಓದಲು ಮತ್ತು ಬರೆಯಲು ಅನುಮತಿಗಳೊಂದಿಗೆ ಮಾತ್ರ ಡೌನ್ಲೋಡ್ ಮಾಡಲಾಗಿದೆಯೆಂದು ನಾನು ನೋಡುತ್ತೇನೆ, ಮಾಲೀಕರ ಗುಂಪಿಗೆ ಓದಿ ಮತ್ತು ಇತರರಿಗೆ ಅನುಮತಿಗಳಿಲ್ಲದೆ. ಫೈಲ್ಗಳನ್ನು ಅಪ್ಲಿಕೇಶನ್ ಬಳಸುವ ಬಳಕೆದಾರರ ಒಡೆತನದಲ್ಲಿದ್ದಾಗ. ಮರಣದಂಡನೆ ಅನುಮತಿಗಳನ್ನು ಹೊಂದಿರದ ಮೂಲಕ, ಪ್ರಕ್ರಿಯೆಯ ಸಾಮಾನ್ಯ ಹರಿವನ್ನು ಅನುಸರಿಸಲು ಸಾಧ್ಯವಾಗುವುದಿಲ್ಲ ಮತ್ತು ಡೇಟಾಬೇಸ್ನಲ್ಲಿ xml ಅನ್ನು ಸೇರಿಸಲು ಮುಂದುವರಿಯುತ್ತದೆ ಎಂದು ನಾನು ಅರ್ಥಮಾಡಿಕೊಂಡಿದ್ದೇನೆ. ನನ್ನ ಪ್ರಶ್ನೆ ಯಾವ ವಿಷಯಕ್ಕೆ ಬರುತ್ತದೆ, ಸಿಸ್ಟಂನಲ್ಲಿ ನನ್ನ ಬಳಿ ಇಲ್ಲದ ಫೈಲ್ಗಳಿಗೆ ನಾನು ಹೇಗೆ ಅನುಮತಿ ನೀಡಬಲ್ಲೆ? ಡೌನ್ಲೋಡ್ ಮಾಡಲಾದ ಫೋಲ್ಡರ್ನಲ್ಲಿ (ಟಿಎಂಪಿ) ಇದು ಎಲ್ಲಾ ಅನುಮತಿಗಳನ್ನು ಹೊಂದಿದೆ, ಅವುಗಳನ್ನು ಮರು-ಇಟಾಲಿಕ್ ರೀತಿಯಲ್ಲಿ ಅನ್ವಯಿಸಿ ಆದರೆ ಪ್ರತಿ ಬಾರಿ ಫೈಲ್ಗಳನ್ನು ಆ ಫೋಲ್ಡರ್ನಲ್ಲಿ ಡೌನ್ಲೋಡ್ ಮಾಡಿದಾಗ ಅವುಗಳು ನಮೂದಿಸಲಾದ ಅನುಮತಿಗಳನ್ನು ಮಾತ್ರ ಹೊಂದಿರುತ್ತವೆ. ಆ ಫೋಲ್ಡರ್ನಲ್ಲಿ ಗೋಚರಿಸುವ ಫೈಲ್ಗಳನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವ ಅನುಮತಿಗಳೊಂದಿಗೆ ಬಿಡಬಹುದಾದ ಯಾವುದೇ ಮಾರ್ಗವಿದೆಯೇ?

ನಾನು ಸ್ಪಷ್ಟವಾಗಿದ್ದೇನೆ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ, ಮುಂಚಿತವಾಗಿ ಮತ್ತು ಅತ್ಯುತ್ತಮ ಬ್ಲಾಗ್ಗೆ ತುಂಬಾ ಧನ್ಯವಾದಗಳು

ಫೋಲ್ಡರ್ / ಟಿಎಂಪಿ ಅಥವಾ… / ಟಿಎಂಪಿಗೆ 755 ಅನುಮತಿಗಳಿವೆ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ ಆದರೆ ಅಪ್ಲಿಕೇಶನ್ ಅನ್ನು ಹೊಂದಿರುವ ಬಳಕೆದಾರರು ಅವುಗಳನ್ನು ಠೇವಣಿ ಮಾಡಿದಾಗ, ಅವನು ಅವುಗಳನ್ನು ಇತರ ಅನುಮತಿಗಳೊಂದಿಗೆ ಬಿಡುತ್ತಾನೆ. ನಾನು ಡೆವಲಪರ್ ಅಲ್ಲ ಆದರೆ ಅಪ್ಲಿಕೇಶನ್ ಭಾಷೆಯಲ್ಲಿ ಅಥವಾ ಇನ್ನೊಬ್ಬರು ಅದಕ್ಕೆ ಅಗತ್ಯವಾದ ಅನುಮತಿಗಳ (chmod) ಆಜ್ಞೆಯ ಆಜ್ಞೆಯನ್ನು (ಬ್ಯಾಷ್) ಮತ್ತು ಫೈಲ್ಗಳ ಮಾಲೀಕರನ್ನು (ಚೌನ್) ಕಾರ್ಯಗತಗೊಳಿಸುವ ದಿನಚರಿಯನ್ನು ಸೂಚಿಸಬಹುದು ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ. ಇಲ್ಲದಿದ್ದರೆ, ಸ್ಕ್ರಿಪ್ಟ್ ಚಾಲನೆಯಲ್ಲಿರುವ ಪ್ರತಿ ನಿಮಿಷವೂ ನೀವು ಅದನ್ನು ಚಲಾಯಿಸಬಹುದು.