마지막으로, 우리는 맬웨어 제작자가 우리에게주의를 기울일만큼 충분한 시장 점유율을 가지고 있다고 말할 수 있습니다. 이 경우에만 Android 용 악성 코드가 아니라 Linux 데스크톱 배포 용 악성 코드입니다.

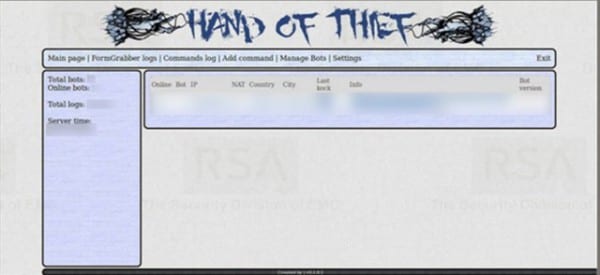

도둑의 손 러시아에서 개발 된 뱅킹 트로이 목마로 Ubuntu, Debian 및 Fedora를 포함한 15 개의 배포판과 8 개의 데스크톱 환경 (GNOME 및 KDE 포함)에서 성공적으로 테스트되었으며 모든 브라우저 (Firefox 및 Chrome 포함)에 몰래 들어갈 수 있습니다.

그리고 그는 어떤 악을 행합니까? 뱅킹 트로이 목마는 문자열 패턴을 탐지하도록 설계된 키로거와 같습니다. 쿠키를 훔치고, HTTPS를 사용하여도 컴퓨터 및 브라우징 데이터를 수집하고, 감염된 컴퓨터가 보안 업데이트를 제공하는 사이트에 액세스하지 못하도록 차단합니다. 명확하지 않은 것은 피해자를 감염시키는 방법입니다 (링크 및 양식 잡기에 대해 말하지만 특정 경로 또는 취약성은 명시되지 않음).

또한 특정 지하 포럼에서 2000 달러에 악성 코드를 판매 할 수 있다는 것도 언급되어 있습니다. 이는 Windows 용 악성 코드에 비해 상당히 높은 가격이지만 Windows 손상의 용이성을 고려하면 합리적입니다.

푸엔테스 :

http://muyseguridad.net/2013/08/09/hand-of-thief-troyano-bancario-linux/

나는 그저 소식통에서 뉴스를 읽고 있었는데 나를 낳은 유일한 것은 미소 뿐이었다.

궁극적으로 사용자가 자신의 암호를 사용하여 설치해야하는 맬웨어에 대해 2,000 달러를 지불하지 않습니다.

또한 TOP 프로세스 뷰어를 실행하면 실행중인 것을 볼 수 있습니다.

AUR에주의해야합니다

Linux의 좋은 점은 사용자가 일반적으로 외부 소프트웨어 설치의 의미를 더 잘 알고 있다는 것입니다. 아마추어 방식으로 Linux를 사용하거나주의없이 어떤 일이 발생할 수 있다고 읽거나 믿는 사람들입니다 (cabj가 AUR에 대해 말했듯이).

진실은 그들이 우리에게 너무 많은 관심을 기울이고있는 반면에 누군가가 약간의 정보에 대해 2,000 달러를 지불하는 Linux에서하는 것은 매우 어렵다고 생각합니다. 저는 그것이 매우 상업적 일 것이라고 생각하지 않습니다. 항상 조심해야합니다.

사회 공학 속임수에 빠지는 어리석은 짓을하지 않으면 방화벽을 설치하고 AUR / 런치 패드에서 설치하는 것에 신경을 써서 걱정할 필요가 없겠죠?

나는 그것을 믿지 않는다.

@Diazepan은 노란색 노트처럼 냄새가납니다. lol 당신이 방화벽이나 바이러스 백신 (저는 리눅스 용으로 설치 한 적이 없습니다)과 권한 시스템이 없더라도 그것을 좋아하지 않습니다 ??? Windows와 Mac에서 무언가가 시스템에 들어가서 무언가를 저장하려고 할 때마다 묻는다면 왜 덜 관대 한 리눅스에 들어가야합니까 ?? 나를 위해 거짓말 uu

이 메모는 다른 사람들에게는 황색을 띠고 있습니다. GNU / Linux에서 잘 알려져 있기 때문에 의심스러운 출처의 사이트 나 저장소에서 소프트웨어를 아주 가볍게 설치하지 않는 한 이것이 영향을 미칠 가능성이 없으며 그 이유는 매우 간단합니다. , "트로이 목마 바이러스"는 sudo 암호를 제공하지 않는 한 시스템을 감염시킬 수 없습니다 (여기에 웃음 삽입).

트로이 목마의 "판매 고문"자신이 다음과 같이 말했듯이 신중하고 지적인 사람이 Linux에서 기적을 일으키거나 하룻밤 사이에 부자가 될 수있는 프로그램을 설치하도록해서는 안됩니다. 감염 벡터.» 그래서 @gato, 네, 귀하의 의견에 절대적으로 맞습니다.

나는 유일한 바이러스 백신은 사용자이며 그것이 좋든 나쁘 든 공장에 달려 있다고 말합니다 (xD 절).

러시아 사기 중 하나라고 생각합니다.

대부분은 나쁘다.

걱정하지 마세요. 대부분의 AUR 프로그램은 다른 사용자가 감독합니다. PKGBUILD 다운로드 URL을 살펴보세요.

글쎄요, 진실은 Linux가 점점 더 많은 시장을 확보하고 있다는 것입니다. 그리고 2000 달러는 실제로 세계의 대부분의 서버가 Linux라는 점을 고려할 때 실제로 상당히 낮습니다. 누군가가 포함 된 정보에 액세스 할 수 있다면 상당한 피해를 입힐 수 있습니다 예를 들어 은행 영역과 같은 ...하지만 항상 나중에 발생하는 것처럼 전체 커뮤니티가이 문제를 해결해야합니다 ... xD

잘 모르겠지만 xD에 대한 소문 냄새가납니다. 어떻게 감염되었는지 이해가 안 돼요 이해가 안 돼요 이미 트로이 목마에 대해 이야기하는 거의 모든 블로그를 읽었지만 작동 방식이 명확하지 않으면 데이터를 훔치기 위해 루트 암호를 입력하라는 창이 나타납니다. 방화벽을 죽일까요? tty를 사용할 수 없게 될까요? , 그리고 제가 영어로 된 노트의 주석을 읽었을 때, 그들은 GNU 사용자가 이러한 유형의 공격에 빠지는 것이 매우 어렵다고 말하고있었습니다. 진실은 그들이 만약 당신이 다른 인터넷 브라우징 문화를 가지고 있다는 것입니다. , 멍청한 사람이 부족하지 않다고 부를 수 있습니다 😛

현재이 "트로이 목마"에 대해 알려진 것은 백도어가있는 키로거에 불과하다는 것입니다.

소프트웨어를 어디에서 얻었는지, 루트 암호, 방화벽을 우회하는 방법, 보안 업데이트를 비활성화하는 방법, sources.list 삭제 또는 무엇을 삭제합니까? 아무도 그것이 어떻게 작동하는지 말하지 않습니다. 최소한의 모든 조치를 취한다면 루트를 위반하는 방법을 알아야합니다.

진실. 또한 SUDO를 사용하여 종속성을 설치할 수있는 프로그램 (Steam도이를 사용함)을 꽤 많이 보았습니다. 시스템이 좀 더 취약 해 지므로 sudo보다 root를 사용하는 것을 선호합니다.

루트를 위반하고 커널을 데몬하면 BSD를 사용하십시오. 현재로서는 해당 시스템을 불신하게 만드는 관련 취약점을 발견하지 못했습니다.

바이러스가 Linux에 어떤 영향을 미치는지, 루트가 없다면 항상 시스템을 실행하는 서비스의 커널과 다른 데몬에 어떤 영향을 미칠까요? Linux를 사용하면서 그런 의미에서 문제가 없었습니다. 발생할 수있는 가장 큰 원인은 일부 구성으로 시스템 자체에 영향을 미친다는 것입니다.

당신이 옳습니다. 사용자는 리눅스뿐만 아니라 모든 운영 체제의 가장 큰 약점입니다.

그러나 거의 5 년 전에 나는 무지하게 / home 및 /에서이 명령을 실행했습니다.

dd if = / dev / zero of = / dev / hdd bs = 8192

다음에 무슨 일이 일어 났는지 상상할 수 있습니다.

어쨌든 루트에 암호를 제공하지 않으면 데몬과 같은 민감한 기능을 진행할 수 있도록 암호 키가 생성됩니다.

mmmm 그러나 바이러스는 이미 리눅스에 나타 났지만 트로이 목마는 나를 알아 차리지 못했습니다.

puff 2009-2012 년이 몇 년인지 기억이 나지 않습니다. 몇 년이었고, Linux 용으로 50 개의 바이러스가 출시되었고 필요한 모든 패치를 해결하고 설치하는 데 약 7 개월이 걸렸습니다.

2013년 오늘 새로운걸 보네요 감사합니다 desdelinux, 나는 Linux가 파괴 불가능하다고 거의 생각했습니다.

안부

추신 : 전문가의 의견을보기 위해 FREE BSD에 대해 조금 이야기하는 것이 좋습니다.

당신이 그것으로 휘두르면. 당시 리눅스에는 바이러스가 없었습니다. 그리고 나는 모든 역사에서 10 개 이상이 만들어 졌다고 의심합니다. 또한 여기에서 트로이 목마에 대해 이야기합니다. 그 프로그래밍은 더 복잡하지 않고 시스템 오류에 의존하지 않으며 사용자가 인식하지 못하는 기능을 가진 또 하나의 응용 프로그램 일뿐입니다.

나는 당신과 동의합니다.

Friend, Posix 시스템은 바이러스를 지원하지 않습니다. 정의에 따르면 바이러스는 자기 반발이며 posix 시스템에서는 문맥과 다릅니다.

사용자의 어색함과 어리 석음에 따라 다르기 때문에 원하는 모든 맬웨어를 멀웨어로 처리하십시오.

+1 man, 이러한 유형의 메모는 최고의 타블로이드에 지나지 않습니다.

50 개의 리눅스 바이러스가 패치하는데 7 개월이 걸렸나요? LOL!

Linux 또는 Windows를 사용하고 계십니까?

내 인생에서 나는 리눅스 용 바이러스를 들었고 듣지 않기를 바랍니다 😀

해당 맬웨어에 액세스하는 데 SUDO가 필요한 경우 안전합니다 [Ok, no].

글쎄, 나는 모든 알려진 배포판 중에서 가능한 한 빨리 업데이트를 릴리스하여 악용을 피하기 위해 각각의 수정을 수행하기를 바랍니다.

표지에서이 뉴스를 보았을 때 나는 몇 달 전에 clamtk 바이러스 백신을 테스트하고 있었다는 단순한 사실 때문에이 뉴스에 흥미를 느꼈습니다. .mozilla 디렉토리에 대한 재귀 검사를 수행 할 때 놀랍게도 브라우저가 "phising"유형의 맬웨어 및 "bank"와 관련된 맬웨어에 감염되었다는 것입니다.

이런 이유로이 뉴스를 읽는 것이 저에게 재미 있었기 때문에 호기심에서 팀을 분석하도록 초대합니다.

피싱은 일반적으로 이러한 방식으로 작동하지 않습니다. 주요 목적은 피해자가 원하는 정보를 직접 제공하는 것입니다. clamtk가 던진 결과는 당신의 임시 직원에 인터넷에서 실행되는 일부 피싱의 스크립트 코드가 있었기 때문일 수 있습니다.하지만이 악과 싸우는 것은 매우 간단합니다. 은행 페이지 또는 개인 서비스에 들어갈 때마다 임시 및 문제 해결을 청소하십시오.

HTTPS Everywhere, WOT 및 NoScript와 같은 도구는 이러한 유형의 문제에 대해 시스템을 더욱 안전하게 만들어줍니다. 도움이되는 또 다른 방법은 정보를 제공하기 전에 방문하는 웹 페이지의 주소를 확인하는 것입니다.

이러한 경우에 가장 눈에 띄는 도구는 숨겨진 모드 (Chrome의 시크릿, Opera 및 Firefox의 비공개 탭 / Iceweasel)에서 알 수없는 웹 사이트를 입력하는 것입니다. 그것은 내 동생에게 실질적으로 효과가 있었고 다시는 그를 강탈하지 않았습니다.

예, 시크릿 모드는이 문제의 보안 측면에서 훌륭한 도구였습니다.

그들은 lavabit.com에서 무슨 일이 일어 났는지 알아 내고 사이트에 들어가서 봅니다. 나는 내 메일을 읽으 러 갔다. 그리고 chann… 그것이 Edward Snowden 사건 때문인가?

Lavabit 폐쇄, Snowden에서 사용하는 메일 서비스

예, 여기에 유료이지만 동일하게 제공되고 스위스에 기반을 둔 대안이 있습니다.

https://mykolab.com/

좋은 선택이지만, 불행히도 (나의 나쁜 선택이 아니라) 8 년 이상 전에 프라이버시를 희생했습니다.

이것은 이것에 대해 많은 과대 광고를 받고 있으며 다른 어떤 것과 마찬가지로 당신을 괴롭히는 쇼입니다. 차이점은 이것이 당신을 해치고 싶어한다는 것입니다.

그것을 이해하지 못하는 사람은 프로그램이 스스로 만들어 졌다고 믿는 것입니다.

참조를 모르는 무언가를 설치하는 사람은 항상있을 것입니다.

이제 AUR, Launchpad 등을 사용하면 항상주의해야합니다 (AUR 패키지가 자동으로 설치 될 것임을 쉽게 알 수 있습니다). Mozilla와 Chromium 직원은 즉시 보안 구멍을 닫습니다. 특히 두 번째는 Google에 2.000 달러를 지불하는 것이 작은 변화 XD입니다.

그들에게는 브라우저 (Chromium / Chrome)와 GNU / Linux 커널의 아킬레스 건을 발견 한 최초의 크래커에게 미화 2000 달러를주는 것이 편리합니다.

언젠가는 리눅스가 윈도우처럼 멀웨어로 가득 차 있다고 보는 것이 어려울 것 같지만 눈덩이가 실행되기 시작했습니다.

우리는 장비를 사용할 때 항상주의해야합니다. Linux, Windows, OSX 등이 있는지 여부는 중요하지 않습니다.

분명히 사용자 권한으로 보호되기 때문에 실제로 이러한 실패한 바이러스 시도를 넣는 것이 매우 일반적입니다.

또한 Linux 커널은 BSD 커널과 비교할 때 품질면에서 벤치 마크입니다.

방금 Linus Torvalds가 Google+에서 새로운 Linux 커널 3.11에서이 취약점을 수정할 수 있는지 확인하여 도둑의 손이 우리를 가까이 쫓아가지 않고 살 수 있는지 확인하도록 요청했습니다.

적어도 Linus는 그 댓글로 웃음과 함께 충돌해야합니다 😀

이것이 Linux에서 실제로 작동하는 최초의 바이러스인지 아니면 최근 몇 년간 만들어진 가장 설득력있는 인터넷 사기인지 모르겠습니다.

나는 그것이 사기라고 주장한다. 참으로 매우 어리석은 것이다.

그럴 것입니다. 그들이 그것을 알아낼 수 있는지보십시오.

UNIX 기반 시스템 용 맬웨어는 오랫동안 사용되어 왔습니다. 백도어, 루트킷 또는 키로거가 되십시오. 그러나 일반적으로 시스템을 손상시킨 후 설치합니다.

Salu2

글쎄, 그들이 말했듯이 운영 체제의 보안에서 가장 약한 부분은 사용자입니다.

Angel Le Blanc에 따르면.

도대체 생각하게하고 나쁜시기가 올지도 몰라

걱정하지 마세요. GNU / Linux에서는 시스템 권한 때문에 바이러스가 실제로 작동하지 않습니다.

GNU / Linux의 악성 코드?

LOL

글쎄, 나는 모든 것이 사용자와 그들이 가지고있는 예방 조치에 달려 있다고 생각합니다. 하나가 경계를 유지하면 걱정할 필요가 없습니다.