시리즈의 일반 색인 : 중소기업을위한 컴퓨터 네트워크 : 소개

안녕하세요 친구!. 이 기사의 주요 목적은 Microsoft 네트워크에서 BIND9 기반 DNS 서비스를 통합하는 방법을 보여주는 것입니다. 이는 많은 SME에서 매우 일반적입니다.

그것은 La Tierra del Fuego에 사는 친구의 공식적인 요청에서 비롯됩니다.Fuegian-Microsoft® Networks 전문-인증서 포함-서버를 Linux로 마이그레이션하는이 부분을 안내합니다. 비용 지원 Microsoft®를 지불하는 기술자는 이미 견딜 수 없는 그가 일하고 있고 그가 주주 인 회사를 위해.

내 친구 Fuegian 그는 유머 감각이 뛰어나며 세 편의 영화 시리즈를 본 이후로«반지의 제왕»그는 그의 어두운 캐릭터의 많은 이름에 매료되었습니다. 따라서 독자 여러분, 도메인과 서버의 이름에 놀라지 마십시오.

이 주제를 처음 접하는 사람들과 계속 읽기 전에 SME Networks에 대한 이전의 세 가지 기사를 읽고 공부하는 것이 좋습니다.

«의 네 부분 중 세 부분을 보는 것과 같습니다.하계»오늘까지 출판되었으며 이번이 네 번째입니다.

일반 매개 변수

여러 번의 교환 후 이메일드디어 현재 네트워크의 주요 매개 변수에 대해 명확히했습니다.

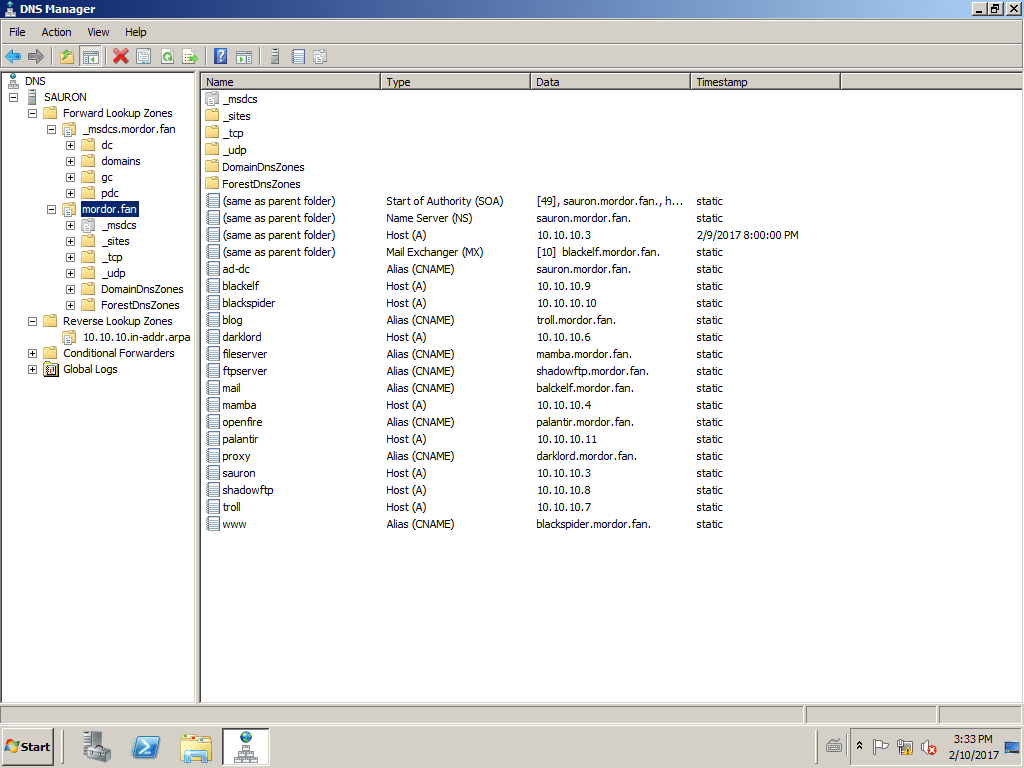

도메인 이름 mordor.fan LAN 네트워크 10.10.10.0/24 =================================== ========================================= 서버 IP 주소 용도 (OS가있는 서버 Windows) ============================================== ============================== sauron.mordor.fan. 10.10.10.3 Active Directory® 2008 SR2 mamba.mordor.fan. 10.10.10.4 Windows 파일 서버 darklord.mordor.fan. 10.10.10.6 Kerios troll.mordor.fan의 프록시, 게이트웨이 및 방화벽. 10.10.10.7 기반 블로그 ...는 shadowftp.mordor.fan을 기억할 수 없습니다. 10.10.10.8 FTP 서버 blackelf.mordor.fan. 10.10.10.9 전체 이메일 서비스 blackspider.mordor.fan. 10.10.10.10 WWW 서비스 palantir.mordor.fan. Windows 용 Openfire에서 10.10.10.11 채팅

나는 허락을 요청했다 Fuegian 내 마음을 비우는 데 필요한만큼 별칭을 설정하고 그의 허락을 받았습니다.

실제 CNAME ============================= sauron ad-dc mamba fileserver darklord proxyweb troll blog shadowftp ftpserver blackelf mail blackspider www palantir openfire

이 게시물 작성을 안내하기 위해 구현해야하는 Active Directory Windows 2008 설치시 모든 중요한 DNS 레코드를 선언했습니다.

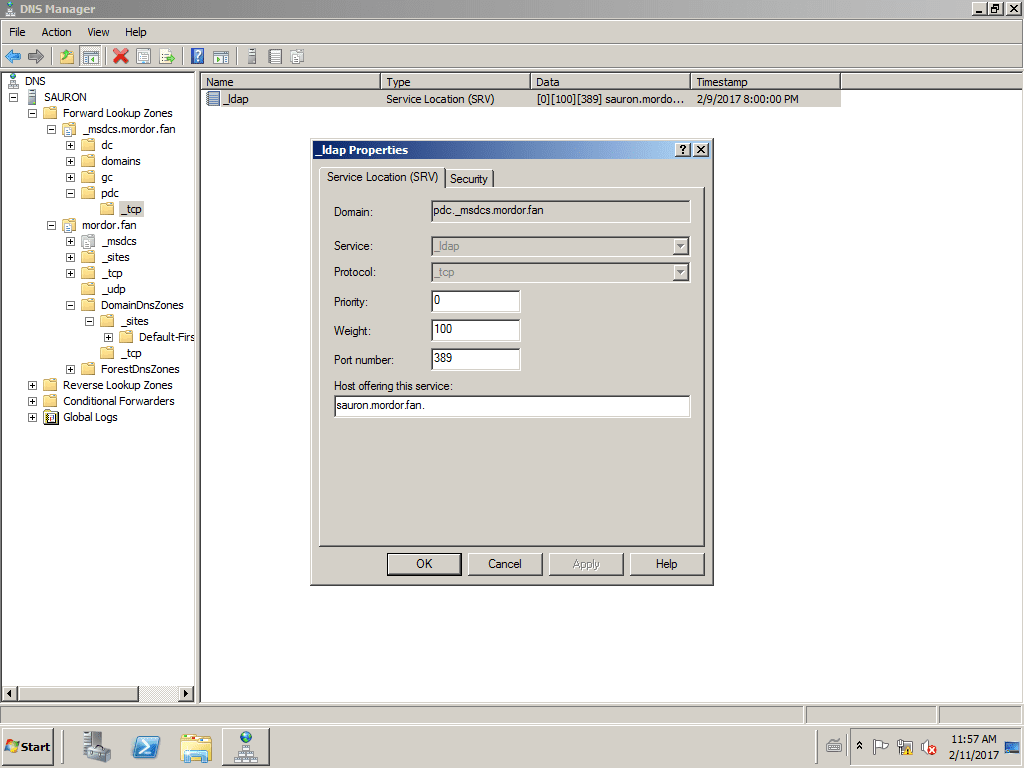

Active Directory DNS의 SRV 레코드 정보

레지스터 SRV o Microsoft Active Directory에서 널리 사용되는 Service Locator는 RFC 의견 요청 2782. DNS 쿼리를 통해 TCP / IP 프로토콜을 기반으로 한 서비스의 위치를 허용합니다. 예를 들어 Microsoft 네트워크의 고객은 도메인 컨트롤러의 위치를 찾을 수 있습니다. 도메인 컨트롤러 단일 DNS 쿼리를 통해 포트 389에서 TCP 프로토콜을 통해 LDAP 서비스를 제공합니다.

숲에서- 숲, 나무- 나무 대규모 Microsoft 네트워크에는 여러 도메인 컨트롤러가 있습니다. 해당 네트워크의 도메인 네임 스페이스를 구성하는 서로 다른 영역에서 SRV 레코드를 사용하여 각 전송 프로토콜 및 포트에 따라 선호도에 따라 정렬 된 유사한 잘 알려진 서비스를 제공하는 서버 목록을 유지할 수 있습니다. 서버 중 하나.

의 RFC 의견 요청 1700 잘 알려진 서비스에 대한 범용 기호 이름 정의- 잘 알려진 서비스및«_텔넷«,«_smtp»서비스 텔넷 y SMTP. 잘 알려진 서비스에 대해 기호 이름이 정의되지 않은 경우 사용자의 기본 설정에 따라 로컬 이름 또는 다른 이름을 사용할 수 있습니다.

각 분야의 목적«특별한»SRV 리소스 레코드 선언에 사용되는 것은 다음과 같습니다.

- 도메인: "Pdc._msdcs.mordor.fan.«. SRV 레코드가 참조하는 서비스의 DNS 이름입니다. 예제에서 DNS 이름은-더 많거나 적은- 기본 도메인 컨트롤러 지역의 _msdcs.mordor.fan.

- 예배: "_Ldap". 제공되는 서비스의 심볼릭 이름은 다음에 따라 정의됩니다. RFC 의견 요청 1700.

- 프로토콜: "_Tcp". 전송 프로토콜의 유형을 나타냅니다. 일반적으로 값을 취할 수 있습니다. _tcp o _udp, 그러나 실제로는 모든 유형의 전송 프로토콜이 RFC 의견 요청 1700. 예를 들어 서비스의 경우 잡담 프로토콜 기반 XMPP,이 필드의 값은 _xmpp.

- 우선"0«. 우선 순위 또는 선호도를 선언하십시오. 이 서비스를 제공하는 호스트 나중에 보게 될 것입니다. 이 SRV 레코드에 정의 된 서비스에 대한 클라이언트의 DNS 쿼리는 적절한 응답을 받으면 필드에 나열된 가장 낮은 번호로 사용 가능한 첫 번째 호스트에 연결을 시도합니다. 우선. 이 필드가 취할 수있는 값의 범위는 다음과 같습니다. 에 0 65535.

- 무게"100«. 함께 사용할 수 있습니다 우선 동일한 서비스를 제공하는 여러 서버가있을 때로드 밸런싱 메커니즘을 제공합니다. Zone 파일의 각 서버에 대해 유사한 SRV 레코드가 있어야하며 해당 이름이 필드에 선언되어 있어야합니다. 이 서비스를 제공하는 호스트. 필드에서 동일한 값을 가진 서버 이전 우선, 필드 값 무게 로드 밸런싱을위한 정확한 서버 선택을 얻기위한 추가 기본 설정 수준으로 사용할 수 있습니다. 이 필드가 취할 수있는 값의 범위는 다음과 같습니다. 에 0 65535. 부하 분산이 필요하지 않은 경우 (예 : 단일 서버의 경우) 값을 할당하는 것이 좋습니다. 0 SRV 레코드를 더 쉽게 읽을 수 있습니다.

- 포트 번호-포트"389«. 포트 번호 이 서비스를 제공하는 호스트 현장에 표시된 서비스를 제공하는 예배. 각 Well-Known 서비스 유형에 권장되는 포트 번호는 RFC 의견 요청 1700, 값은 0 및 65535.

- 이 서비스를 제공하는 호스트-대상"사우론.모르도르.팬.«. 지정합니다 FQDN 명확하게 식별하는 주인 SRV 레코드에 표시된 서비스를 제공합니다. 레코드 유형«A»각 도메인 네임 스페이스에서 FQDN 서버에서 또는 주인 서비스를 제공합니다. 더 간단한 유형 레코드 A 직접 영역 (들)에서.

- 참고 :

SRV 레코드로 지정된 서비스가이 호스트에서 제공되지 않음을 정식으로 나타내려면 단일 (.) 포인트.

- 참고 :

네트워크 또는 Active Directory®의 올바른 작동은 도메인 이름 서비스의 올바른 작동에 크게 의존한다는 사실을 반복하고 싶습니다..

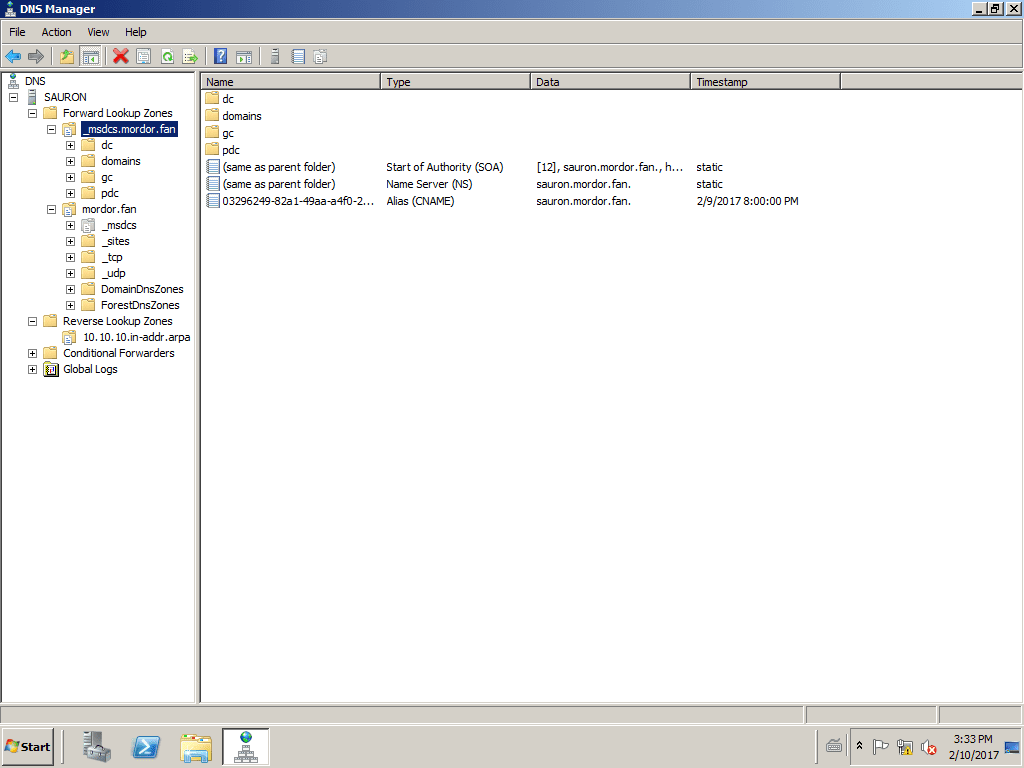

Active Directory DNS 레코드

BIND를 기반으로 새 DNS 서버의 영역을 만들려면 Active Directory®에서 모든 DNS 레코드를 가져와야합니다. 삶을 더 쉽게 만들기 위해 우리는 팀으로 이동합니다. 사우론.mordor.fan -Active Directory® 2008 SR2- 및 DNS 관리 콘솔에서 다음과 같은 서비스 유형에 선언 된 기본 영역에 대해 직접 및 역방향 영역 전송을 활성화합니다.

- _msdcs.mordor.fan

- 모르도르 팬

- 10.10.10.in-addr.harp

이전 단계가 수행되고 IP 주소가 Windows 네트워크에서 사용하는 서브넷 범위 내에있는 Linux 컴퓨터에서 수행되면 다음을 실행합니다.

버즈 @ sysadmin : ~ $ dig @ 10.10.10.3 _msdcs.mordor.fan axfr> 임시 /rrs._msdcs.mordor.fan 버즈 @ sysadmin : ~ $ dig @ 10.10.10.3 mordor.fan axfr> 임시 / rrs.mordor.fan 버즈 @ sysadmin : ~ $ dig @ 10.10.10.3 10.10.10.in-addr.arpa axfr> 임시 / rrs.10.10.10.in-addr.arpa

- 이전 기사에서 장치의 IP 주소가 시스템 관리자.desdelinux.팬 에스 10.10.10.1 또는 192.168.10.1.

이전 세 명령에서 우리는 옵션을 제거 할 수 있습니다. @10.10.10.3 -해당 주소로 DNS 서버에 문의-파일에서 선언하면 / 기타 / resolv.conf에 서버 IP로 사우론.mordor.fan:

buzz@sysadmin:~$ cat /etc/resolv.conf # NetworkManager 검색에 의해 생성됨 desdelinux.fan 네임서버 192.168.10.5 네임서버 10.10.10.3

BIND의 모든 영역 파일에 해당하는 것처럼 각별히주의하여 편집 한 후 다음 데이터를 얻습니다.

원래 영역 _msdcs.mordor.fan의 RR 레코드

버즈 @ sysadmin : ~ $ cat temp / rrs._msdcs.mordor.fan ; SOA 및 NS _msdcs.mordor.fan 관련. 3600 IN SOA sauron.mordor.fan. hostmaster.mordor.fan. 12 900 600 _msdcs.mordor.fan. 86400 IN NS sauron.mordor.fan. ; ; 글로벌 카탈로그 gc._msdcs.mordor.fan. 3600 IN A 3600; ; 별칭-SAURON 600-10.10.10.3a03296249-82aa-a1f49-4f0d28900b._msdcs.mordor.fan의 Active Directory의 수정 된 개인 LDAP 데이터베이스에서 5 CNAME에서 sauron.mordor.fan. ; ; Active Directory _ldap._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan의 수정 된 개인 LDAP. 256 IN SRV 600 sauron.mordor.fan. _ldap._tcp.dc._msdcs.mordor.fan. 600 IN SRV 0 sauron.mordor.fan. _ldap._tcp.100d389d-600fdb-0cf-a100-d389c18b3360d8.domains._msdcs.mordor.fan. 40 IN SRV 678 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.gc._msdcs.mordor.fan. 7 IN SRV 420 6 sauron.mordor.fan. _ldap._tcp.gc._msdcs.mordor.fan. 775 IN SRV 600 0 sauron.mordor.fan. _ldap._tcp.pdc._msdcs.mordor.fan. 100 IN SRV 389 sauron.mordor.fan. ; ; Active Directory _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan의 수정 된 비공개 KERBEROS. 600 IN SRV 0 100 sauron.mordor.fan. _kerberos._tcp.dc._msdcs.mordor.fan. 3268 IN SRV 600 0 sauron.mordor.fan.

원래 영역 mordor.fan의 RR 레코드

버즈 @ sysadmin : ~ $ cat temp / rrs.mordor.fan ; SOA, NS, MX 및 매핑되는 A 레코드와 관련됩니다. SAURON의 IP에 대한 도메인 이름; Active Directory mordor.fan의 항목. 3600 IN SOA sauron.mordor.fan. hostmaster.mordor.fan. 48 900 600 mordor.fan. 86400 IN A 3600 mordor.fan. 600 IN NS sauron.mordor.fan. mordor.fan. 10.10.10.3 IN MX 3600 blackelf.mordor.fan. _msdcs.mordor.fan. 3600 IN NS sauron.mordor.fan. ; ; 또한 중요한 A 레코드 DomainDnsZones.mordor.fan. 10 IN A 3600 ForestDnsZones.mordor.fan. 600 IN A 10.10.10.3; ; 글로벌 카탈로그 _gc._tcp.mordor.fan. 600 IN SRV 10.10.10.3 600 sauron.mordor.fan. _gc._tcp.Default-First-Site-Name._sites.mordor.fan. 0 IN SRV 100 3268 sauron.mordor.fan. ; ; Active Directory _ldap._tcp.mordor.fan의 수정 된 개인 LDAP. 600 IN SRV 0 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.DomainDnsZones.mordor.fan. 100 IN SRV 3268 sauron.mordor.fan. _ldap._tcp.DomainDnsZones.mordor.fan. 600 IN SRV 0 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.mordor.fan. 100 IN SRV 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones.mordor.fan. 600 IN SRV 0 sauron.mordor.fan. _ldap._tcp.ForestDnsZones.mordor.fan. 100 IN SRV 389 sauron.mordor.fan. ; ; Active Directory _kerberos._tcp.Default-First-Site-Name._sites.mordor.fan의 수정 및 비공개 KERBEROS. 600 IN SRV 0 100 sauron.mordor.fan. _kerberos._tcp.mordor.fan. 389 IN SRV 600 0 sauron.mordor.fan. _kpasswd._tcp.mordor.fan. 100 IN SRV 389 sauron.mordor.fan. _kerberos._udp.mordor.fan. 600 IN SRV 0 100 sauron.mordor.fan. _kpasswd._udp.mordor.fan. 389 IN SRV 600 sauron.mordor.fan. ; ; 고정 IP-> 서버 blackelf.mordor.fan으로 A를 기록합니다. 0 IN A 100 blackspider.mordor.fan. 389 IN A 600 darklord.mordor.fan. 0 IN A 100 mamba.mordor.fan. 88 IN A 600 palantir.mordor.fan. 0 IN A 100 sauron.mordor.fan. 88 IN A 600 shadowftp.mordor.fan. 0 IN A 100 troll.mordor.fan. 464에서 600; ; CNAME은 ad-dc.mordor.fan을 기록합니다. 0 IN CNAME sauron.mordor.fan. blog.mordor.fan. CNAME에서 100 troll.mordor.fan. fileserver.mordor.fan. 88 IN CNAME mamba.mordor.fan. ftpserver.mordor.fan. 600 IN CNAME shadowftp.mordor.fan. mail.mordor.fan. 0 IN CNAME balckelf.mordor.fan. openfire.mordor.fan. CNAME에서 100 palantir.mordor.fan. proxy.mordor.fan. CNAME에서 464 darklord.mordor.fan. www.mordor.fan. 3600 IN CNAME blackspider.mordor.fan.

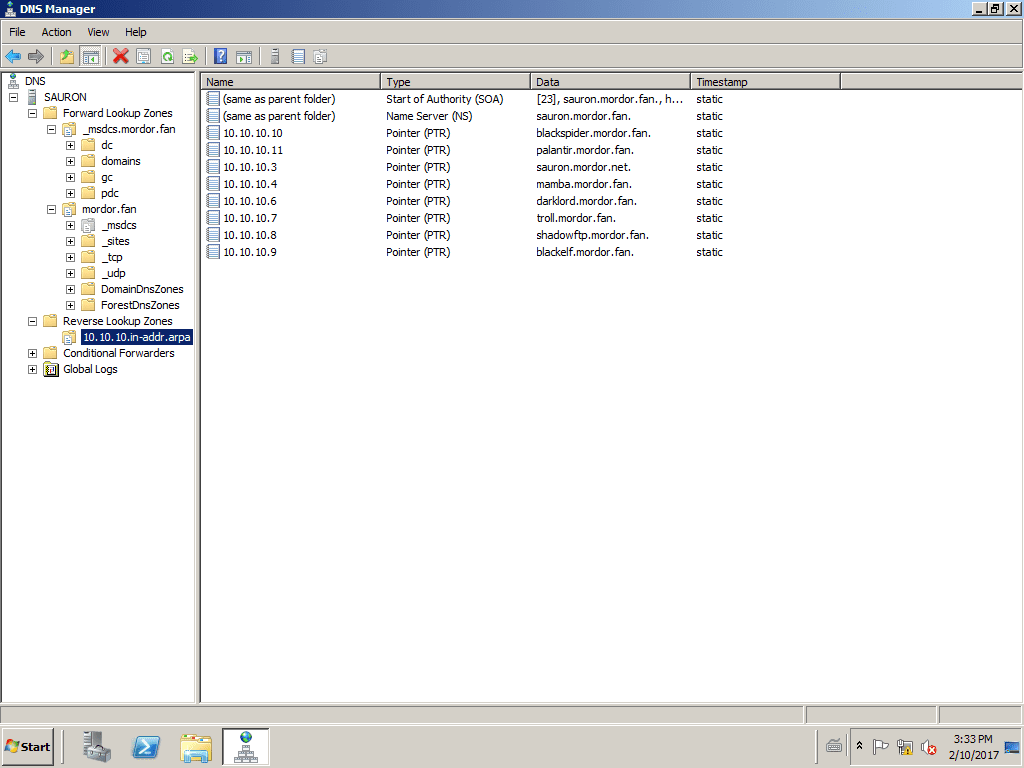

원래 영역 10.10.10.in-addr.arpa의 RR 레코드

버즈 @ sysadmin : ~ $ cat temp / rrs.10.10.10.in-addr.arpa ; SOA 및 NS 10.10.10.in-addr.arpa 관련. 3600 IN SOA sauron.mordor.fan. hostmaster.mordor.fan. 21 900 600 86400.in-addr.arpa. 3600 IN NS sauron.mordor.fan. ; ; PTR은 10.10.10.in-addr.arpa를 기록합니다. 3600 IN PTR blackspider.mordor.fan. 10.10.10.10.in-addr.arpa. 3600 IN PTR palantir.mordor.fan. 11.10.10.10.in-addr.arpa. 3600 IN PTR sauron.mordor.fan. 3.10.10.10.in-addr.arpa. 3600 IN PTR mamba.mordor.fan. 4.10.10.10.in-addr.arpa. 3600 IN PTR dnslinux.mordor.fan. 5.10.10.10.in-addr.arpa. 3600 IN PTR darklord.mordor.fan. 6.10.10.10.in-addr.arpa. 3600 IN PTR troll.mordor.fan. 7.10.10.10.in-addr.arpa. 3600 IN PTR shadowftp.mordor.fan. 8.10.10.10.in-addr.arpa. 3600 IN PTR blackelf.mordor.fan.

지금까지 우리는 모험을 계속하는 데 필요한 데이터를 가지고 있다고 생각할 수 있습니다. TTL Microsft® Active Directory® 2008 SR2 64 비트의 DNS에 대한 매우 간결한 방식으로 출력 및 직접 관찰이 제공하는 기타 데이터.

SAURON의 DNS 관리자 이미지

Dnslinux.mordor.fan 팀.

자세히 살펴보면 IP 주소를 10.10.10.5 새 DNS의 이름이 차지하도록 정확하게 할당 된 이름이 없습니다. dnslinux.mordor.fan. DNS 및 DHCP 쌍을 설치하려면 기사를 참조하십시오. Debian 8 "Jessie"의 DNS 및 DHCP y CentOS 7의 DNS 및 DHCP.

기본 운영 체제

내 친구 Fuegian그는 Microsoft® Windows의 진정한 전문가 일뿐만 아니라 해당 회사에서 발행 한 인증서 몇 개를 보유하고 있습니다. 그는 다음에 게시 된 데스크톱에 대한 일부 기사를 읽고 실습했습니다. DesdeLinux., 그리고 그는 분명히 데비안 기반 솔루션을 원한다고 말했습니다. 😉

여러분을 기쁘게하기 위해, 우리는 데비안 8 "Jessie". 그러나 아래에 작성할 내용은 이전에 언급 한 기사의 CentOS 및 openSUSE 배포판에 유효합니다. BIND와 DHCP는 모든 배포판에서 동일합니다. 각 배포판의 패키지 관리자는 약간의 변형을 도입했습니다.

에 표시된대로 설치를 수행합니다. Debian 8 "Jessie"의 DNS 및 DHCP, IP 사용에주의 10.10.10.5 및 네트워크 10.10.10.0/24., 심지어 BIND를 구성하기 전에.

Debian 스타일로 BIND를 구성합니다.

/etc/bind/named.conf

파일 /etc/bind/named.conf 설치된 그대로 둡니다.

/etc/bind/named.conf.options

파일 /etc/bind/named.conf.options 다음 내용이 남아 있어야합니다.

root @ dnslinux : ~ # cp /etc/bind/named.conf.options /etc/bind/named.conf.options.original

root @ dnslinux : ~ # nano /etc/bind/named.conf.options

options {directory "/ var / cache / bind"; // 통신하려는 네임 서버와 사용자 사이에 방화벽이있는 경우 // 여러 포트가 통신 할 수 있도록 방화벽을 수정해야 할 수 있습니다. http://www.kb.cert.org/vuls/id/800113을 참조하십시오. // ISP가 안정적인 네임 서버에 대해 하나 이상의 IP 주소를 제공했다면 //이를 포워더로 사용하고 싶을 것입니다. // 다음 블록의 주석 처리를 제거하고 // 모두 0의 자리 표시자를 대체하는 주소를 삽입합니다. // 전달자 {// 0.0.0.0; //}; // ============================================== ===================== $ // BIND가 루트 키 만료에 대한 오류 메시지를 기록하는 경우 // 키를 업데이트해야합니다. https://www.isc.org/bind-keys 참조 // =============================== ================================== $

// 우리는 DNSSEC를 원하지 않습니다.

dnssec 활성화 아니요;

//dnssec-validation 자동;

auth-nxdomain no; #는 RFC1035을 준수합니다.

// IPv6 주소를 수신 할 필요가 없습니다.

// listen-on-v6 {any; };

listen-on-v6 {없음; };

// localhost 및 sysadmin에서 확인

// through // dig mordor.fan axfr // dig 10.10.10.in-addr.arpa axfr // dig _msdcs.mordor.fan axfr // 슬레이브 DNS가 없습니다 ... 지금까지

전송 허용 {localhost; 10.10.10.1; };

};

// BIND 로깅

로깅 {

채널 쿼리 {

파일 "/var/log/named/queries.log"버전 3 크기 1m;

심각도 정보;

인쇄 시간 예;

인쇄 심각도 예;

인쇄 카테고리 예;

};

채널 쿼리 오류 {

파일 "/var/log/named/query-error.log"버전 3 크기 1m;

심각도 정보;

인쇄 시간 예;

인쇄 심각도 예;

인쇄 카테고리 예;

};

카테고리 검색어 {

쿼리;

};

카테고리 쿼리 오류 {

쿼리 오류;

};

};

- BIND 로그 캡처를 NEW 주제에 대한 일련의 기사에 등장합니다. 우리는 l을 만듭니다에 필요한 폴더 및 파일 로깅 BIND의:

root @ dnslinux : ~ # mkdir / var / log / named root @ dnslinux : ~ # touch /var/log/named/queries.log root @ dnslinux : ~ # touch /var/log/named/query-error.log 루트 @ dnslinux : ~ # chown -R bind : bind / var / log / named

구성된 파일의 구문을 확인합니다.

root @ dnslinux : ~ # named-checkconf 루트 @ dnslinux : ~ #

/etc/bind/named.conf.local

우리는 파일을 만듭니다 /etc/bind/zones.rfcFreeBSD 에 표시된 것과 동일한 내용으로 Debian 8 "Jessie"의 DNS 및 DHCP.

root @ dnslinux : ~ # nano /etc/bind/zones.rfcFreeBSD

파일 /etc/bind/named.conf.local 다음 내용이 남아 있어야합니다.

// // 여기에서 로컬 구성을 수행합니다. // // 조직에서 사용되지 않는 경우 // 여기에 1918 영역을 추가하는 것이 좋습니다.

"/etc/bind/zones.rfc1918"포함; 포함 "/etc/bind/zones.rfcFreeBSD";

zone "mordor.fan"{type master; 파일 "/var/lib/bind/db.mordor.fan"; }; zone "10.10.10.in-addr.arpa"{type master; 파일 "/var/lib/bind/db.10.10.10.in-addr.arpa"; };

zone "_msdcs.mordor.fan"{type master;

체크 이름은 무시합니다. 파일 "/etc/bind/db._msdcs.mordor.fan"; }; root @ dnslinux : ~ # named-checkconf

루트 @ dnslinux : ~ #

존 아카이브 mordor.fan

루트 @ dnslinux : ~ # 나노 /var/lib/bind/db.mordor.fan $ TTL 3H @ IN SOA dnslinux.mordor.fan. root.dnslinux.mordor.fan. (1, 직렬 1D, 1H 새로 고침, 1W 재시도, 3H 만료), 최소 또는; 부정적인 캐싱 시간; ; 다음 기록에 매우주의하십시오 @ NS dnslinux.mordor.fan. @ 안으로 10.10.10.5 @ IN MX 10 blackelf.mordor.fan. @ IN TXT "모르도르의 다크 랜에 오신 것을 환영합니다"; _msdcs.mordor.fan. NS dnslinux.mordor.fan에서. ; dnslinux.mordor.fan. 10.10.10.5에서 ; 다음 기록으로 아주 조심스럽게 끝냅니다. DomainDnsZones.mordor.fan. 10.10.10.3 ForestDnsZones.mordor.fan에서. 10.10.10.3에서; ; 글로벌 카탈로그 _gc._tcp.mordor.fan. 600 IN SRV 0 0 sauron.mordor.fan. _gc._tcp.Default-First-Site-Name._sites.mordor.fan. 3268 IN SRV 600 0 sauron.mordor.fan. ; ; Active Directory _ldap._tcp.mordor.fan의 수정 된 개인 LDAP. 0 IN SRV 3268 600 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.DomainDnsZones.mordor.fan. 0 IN SRV 0 389 sauron.mordor.fan. _ldap._tcp.DomainDnsZones.mordor.fan. 600 IN SRV 0 0 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.mordor.fan. 389 IN SRV 600 0 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones.mordor.fan. 0 IN SRV 389 600 sauron.mordor.fan. _ldap._tcp.ForestDnsZones.mordor.fan. 0 IN SRV 0 389 sauron.mordor.fan. ; ; Active Directory _kerberos._tcp.Default-First-Site-Name._sites.mordor.fan의 수정 및 비공개 KERBEROS. 600 IN SRV 0 0 sauron.mordor.fan. _kerberos._tcp.mordor.fan. 389 IN SRV 600 0 sauron.mordor.fan. _kpasswd._tcp.mordor.fan. 0 IN SRV 389 600 sauron.mordor.fan. _kerberos._udp.mordor.fan. 0 IN SRV 0 88 sauron.mordor.fan. _kpasswd._udp.mordor.fan. 600 IN SRV 0 0 sauron.mordor.fan. ; ; 고정 IP-> 서버 blackelf.mordor.fan으로 A를 기록합니다. 88 blackspider.mordor.fan에서. 600 darklord.mordor.fan에서. 0 mamba.mordor.fan에서. 0 palantir.mordor.fan에서. 464에서 sauron.mordor.fan. 10.10.10.3에서 shadowftp.mordor.fan. 10.10.10.8 troll.mordor.fan에서. 10.10.10.7에서; ; CNAME은 ad-dc.mordor.fan을 기록합니다. CNAME에서 sauron.mordor.fan. blog.mordor.fan. CNAME에서 troll.mordor.fan. fileserver.mordor.fan. CNAME에서 mamba.mordor.fan. ftpserver.mordor.fan. CNAME에서 shadowftp.mordor.fan. mail.mordor.fan. CNAME에서 balckelf.mordor.fan. openfire.mordor.fan. CNAME에서 palantir.mordor.fan. proxy.mordor.fan. CNAME에서 darklord.mordor.fan. www.mordor.fan. CNAME에서 blackspider.mordor.fan. root @ dnslinux : ~ # named-checkzone mordor.fan /var/lib/bind/db.mordor.fan 영역 mordor.fan/IN : 직렬로드 1 확인

시대 TTL 600 모든 SRV 레지스터 중 Slave BIND를 설치하는 경우에 대비하여 유지합니다. 이러한 레코드는 대부분 LDAP 데이터베이스에서 데이터를 읽는 Active Directory® 서비스를 나타냅니다. 해당 데이터베이스는 자주 변경되므로 마스터-슬레이브 DNS 체계에서 동기화 시간을 짧게 유지해야합니다. Active Directory 2000에서 2008까지 관찰 된 Microsoft 철학에 따르면 이러한 유형의 SRV 레코드에 대해 600 값이 유지됩니다.

롯 TTL 고정 IP를 가진 서버 중 SOA에서 선언 된 시간 인 3 시간 미만입니다.

영역 파일 10.10.10.in-addr.arpa

루트 @ dnslinux : ~ # 나노 /var/lib/bind/db.10.10.10.in-addr.arpa $ TTL 3H @ IN SOA dnslinux.mordor.fan. root.dnslinux.mordor.fan. (1, 직렬 1D, 1H 새로 고침, 1W 재시도, 3H 만료), 최소 또는; 부정적인 캐싱 시간; @ NS dnslinux.mordor.fan. ; 10 IN PTR blackspider.mordor.fan. 11 IN PTR palantir.mordor.fan. 3 IN PTR sauron.mordor.fan. 4 IN PTR mamba.mordor.fan. 5 IN PTR dnslinux.mordor.fan. 6 공개 테스트 서버 darklord.mordor.fan. 7 인 PTR troll.mordor.fan. 8 IN PTR shadowftp.mordor.fan. 9 IN PTR blackelf.mordor.fan. root @ dnslinux : ~ # named-checkzone 10.10.10.in-addr.arpa /var/lib/bind/db.10.10.10.in-addr.arpa 영역 10.10.10.in-addr.arpa/IN :로드 된 직렬 1 확인

영역 파일 _msdcs.mordor.fan

파일에서 권장되는 사항을 고려해 보겠습니다. /usr/share/doc/bind9/README.Debian.gz DHCP에 의해 동적 업데이트를받지 않는 마스터 영역의 파일 위치 정보.

root @ dnslinux : ~ # nano /etc/bind/db._msdcs.mordor.fan $ TTL 3H @ IN SOA dnslinux.mordor.fan. root.dnslinux.mordor.fan. (1, 직렬 1D, 1H 새로 고침, 1W 재시도, 3H 만료), 최소 또는; 부정적인 캐싱 시간; @ NS dnslinux.mordor.fan. ; ; ; 글로벌 카탈로그 gc._msdcs.mordor.fan. 600 IN A 10.10.10.3; ; 별칭-SAURON 03296249-82a1-49aa-a4f0-28900f5d256b._msdcs.mordor.fan의 Active Directory의 수정 된 개인 LDAP 데이터베이스에서 600 IN CNAME sauron.mordor.fan. ; ; Active Directory _ldap._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan의 수정 된 개인 LDAP. 600 IN SRV 0 sauron.mordor.fan. _ldap._tcp.dc._msdcs.mordor.fan. 100 IN SRV 389 sauron.mordor.fan. _ldap._tcp.600d0d-100fdb-389cf-a18-d3360c8b40d678.domains._msdcs.mordor.fan. 7 IN SRV 420 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.gc._msdcs.mordor.fan. 6 IN SRV 775 600 sauron.mordor.fan. _ldap._tcp.gc._msdcs.mordor.fan. 0 IN SRV 100 389 sauron.mordor.fan. _ldap._tcp.pdc._msdcs.mordor.fan. 600 IN SRV 0 sauron.mordor.fan. ; ; KERBEROS는 Active Directory _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan에서 수정되고 비공개입니다. 100 IN SRV 3268 600 sauron.mordor.fan. _kerberos._tcp.dc._msdcs.mordor.fan. 0 IN SRV 100 3268 sauron.mordor.fan.

구문을 확인하고 반환되는 오류를 무시할 수 있습니다. 파일의이 영역 구성에서 /etc/bind/named.conf.local 우리는 진술을 포함합니다 체크 이름은 무시합니다.. 영역은 BIND에 의해 올바르게로드됩니다.

root @ dnslinux : ~ # named-checkzone _msdcs.mordor.fan /etc/bind/db._msdcs.mordor.fan /etc/bind/db._msdcs.mordor.fan:14 : gc._msdcs.mordor.fan : 잘못된 소유자 이름 (확인 이름) 영역 _msdcs.mordor.fan/IN :로드 된 직렬 1 확인 root @ dnslinux : ~ # systemctl restart bind9.service root @ dnslinux : ~ # systemctl 상태 bind9.service ● bind9.service-BIND 도메인 이름 서버로드 됨 :로드 됨 (/lib/systemd/system/bind9.service; 활성화 됨) 드롭 인 : /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf 활성 : 활성 (실행 중) Sun 2017-02-12 08:48:38 EST 이후; 2 초 전 문서 : man : named (8) 프로세스 : 859 ExecStop = / usr / sbin / rndc stop (코드 = 종료 됨, 상태 = 0 / SUCCESS) 메인 PID : 864 (이름이 지정됨) CGroup : /system.slice/bind9.service └─864 / usr / sbin / named -f -u bind Feb 12 08:48:38 dnslinux named [864] : zone 3.efip6.arpa/IN : load serial 1 Feb 12 08:48:38 dnslinux named [864 ] : 영역 befip6.arpa/IN :로드 된 직렬 1 Feb 12 08:48:38 dnslinux 이름이 [864] : zone 0.efip6.arpa/IN :로드 된 직렬 1 Feb 12 08:48:38 dnslinux 이름이 [864] : zone 7.efip6.arpa/IN :로드 된 직렬 1 Feb 12 08:48:38 dnslinux 이름이 [864] : zone mordor.fan/IN : 직렬 1로드 됨 12 월 08 일 48:38:864 dnslinux 이름이 [1] : 영역 예 .org / IN :로드 된 serial 12 Feb 08 48:38:864 dnslinux 이름이 [1] : zone _msdcs.mordor.fan/IN :로드 된 serial 12 Feb 08 48:38:864 dnslinux 이름이 [1] : zone invalid / IN :로드 된 직렬 12 Feb 08 48:38:864 dnslinux [XNUMX] : 로드 된 모든 영역 12 월 08 일 48:38:864 [XNUMX]라는 dnslinux : 달리는

BIND 상담

전에 DHCP를 설치 한 후 Windows 7 클라이언트를 도메인에 조인하는 것을 포함하는 일련의 검사를 수행해야합니다. 모르도르 팬 컴퓨터에 설치된 Active Directory로 표시 사우론.mordor.fan.

가장 먼저해야 할 일은 컴퓨터에서 DNS 서비스를 중지하는 것입니다. 사우론.mordor.fan, 네트워크 인터페이스에서 지금부터 DNS 서버에서 10.10.10.5 dnslinux.mordor.fan.

서버 자체의 콘솔에서 사우론.mordor.fan 우리는 실행합니다 :

마이크로 소프트 윈도우 [버전 6.1.7600] Copyright (c) 2009 Microsoft Corporation. 판권 소유. C : \ 사용자 \ 관리자> nslookup 기본 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 > gc._msdcs 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 이름 : gc._msdcs.mordor.fan 주소 : 10.10.10.3 > mordor.fan 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 이름 : mordor.fan 주소 : 10.10.10.3 > 03296249-82a1-49aa-a4f0-28900f5d256b._msdcs 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 이름 : sauron.mordor.fan 주소 : 10.10.10.3 별칭 : 03296249-82a1-49aa-a4f0-28900f5d256b._msdcs.mordor.fan > 세트 유형 = SRV > _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan SRV 서비스 위치 : 우선 순위 = 0 가중치 = 100 포트 = 88 svr 호스트 이름 = sauron.mordor.fan _msdcs.mordor.fan nameserver = dnslinux.mordor.fan sauron.mordor.fan 인터넷 주소 = 10.10.10.3 dnslinux.mordor.fan 인터넷 주소 = 10.10.10.5 > _ldap._tcp.18d3360d-8fdb-40cf-a678-d7c420b6d775.domains._msdcs 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 _ldap._tcp.18d3360d-8fdb-40cf-a678-d7c420b6d775.domains._msdcs.mordor.fan SRV 서비스 위치 : 우선 순위 = 0 가중치 = 100 포트 = 389 svr 호스트 이름 = sauron .mordor.fan _msdcs.mordor.fan 이름 서버 = dnslinux.mordor.fan sauron.mordor.fan 인터넷 주소 = 10.10.10.3 dnslinux.mordor.fan 인터넷 주소 = 10.10.10.5 > 종료 C : \ 사용자 \ 관리자>

만든 DNS 쿼리 사우론.mordor.fan 만족합니다.

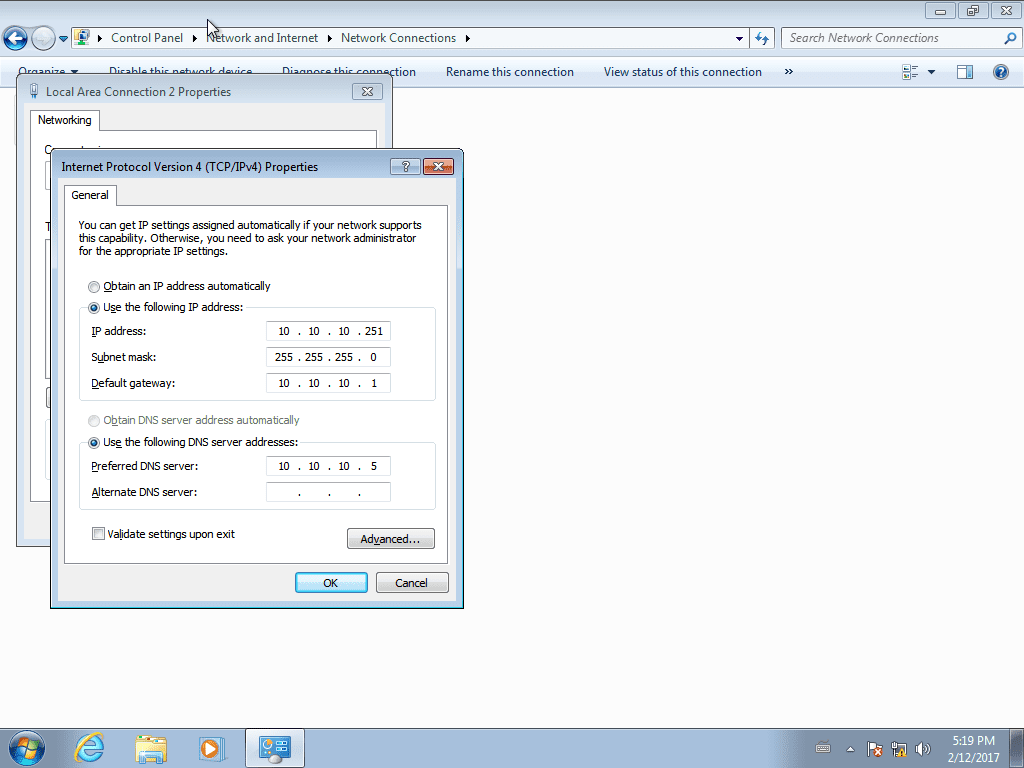

다음 단계는 Windows 7이 설치된 다른 가상 머신을 만드는 것입니다. 아직 DHCP 서비스가 설치되어 있지 않으므로 컴퓨터에«win7»IP 주소 10.10.10.251. 또한 귀하의 DNS 서버가 10.10.10.5 dnslinux.mordor.fan, 검색 도메인은 모르도르 팬. 이 컴퓨터를 설치 한 후 DHCP 서비스를 테스트하는데도 사용할 것이므로 해당 컴퓨터를 DNS에 등록하지 않습니다.

다음으로 콘솔을 엽니 다. CMD 그리고 그 안에서 우리는 다음을 실행합니다 :

마이크로 소프트 윈도우 [버전 6.1.7601] Copyright (c) 2009 Microsoft Corporation. 판권 소유. C : \ 사용자 \ 버즈> nslookup 기본 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 > mordor.fan 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 이름 : mordor.fan 주소 : 10.10.10.3 > 세트 유형 = SRV > _ldap._tcp.DomainDnsZones 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 _ldap._tcp.DomainDnsZones.mordor.fan SRV 서비스 위치 : 우선 순위 = 0 weight = 0 포트 = 389 svr 호스트 이름 = sauron.mordor.fan mordor.fan 이름 서버 = dnslinux.mordor .fan sauron.mordor.fan 인터넷 주소 = 10.10.10.3 dnslinux.mordor.fan 인터넷 주소 = 10.10.10.5 > _kpasswd._udp 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 _kpasswd._udp.mordor.fan SRV 서비스 위치 : 우선 순위 = 0 가중치 = 0 포트 = 464 svr 호스트 이름 = sauron.mordor.fan mordor.fan 이름 서버 = dnslinux.mordor.fan sauron.mordor.fan 인터넷 주소 = 10.10.10.3 dnslinux.mordor.fan 인터넷 주소 = 10.10.10.5 > _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones 서버 : dnslinux.mordor.fan 주소 : 10.10.10.5 _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones.mordor.fan SRV 서비스 위치 : 우선 순위 = 0 가중치 = 0 포트 = 389 svr 호스트 이름 = sauron. mordor.fan mordor.fan 네임 서버 = dnslinux.mordor.fan sauron.mordor.fan 인터넷 주소 = 10.10.10.3 dnslinux.mordor.fan 인터넷 주소 = 10.10.10.5 > 출구 C : \ 사용자 \ 버즈>

클라이언트에서 만든 DNS 쿼리«win7»도 만족 스러웠습니다.

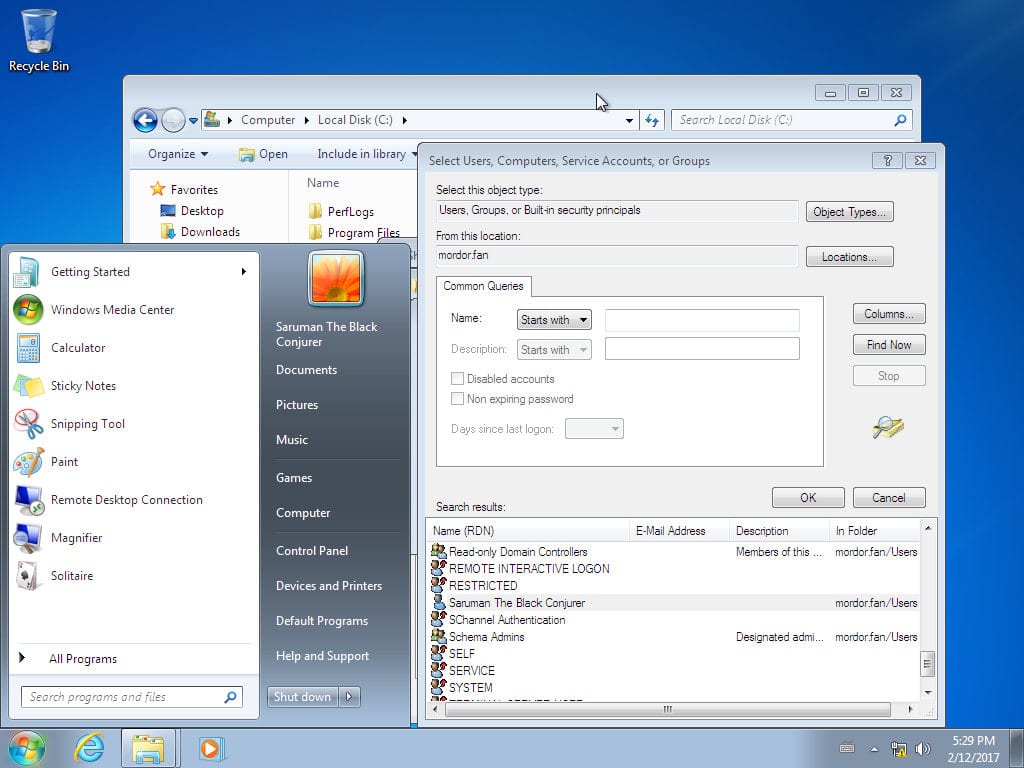

Active Directory에서 우리는«사루만«, 클라이언트 가입시 사용을 목적으로 win7 도메인에 모르도르 팬., 방법을 사용하여«네트워크 ID«, 사용자 이름 사용 사루만@mordor.fan y 관리자@mordor.fan. 성공적으로 조인되었으며 다음 스크린 샷으로 입증되었습니다.

Microsoft® DNS 및 BIND의 동적 업데이트 정보

Active Directory®에서 DNS 서비스가 중지 되었기 때문에 클라이언트«win7»해당 DNS에 이름과 IP 주소를 등록합니다. 훨씬 적음 dnslinux.mordor.fan 우리가 어떤 진술도하지 않았기 때문에 업데이트 허용 관련된 모든 영역에 대해.

그리고 이곳에서 내 친구와의 좋은 싸움이 형성되었습니다. Fuegian. 이 측면에 대한 첫 번째 이메일에서 다음과 같이 댓글을 달았습니다.

- BIND 및 Active Directory® 사용에 대한 Microsoft 기사에서 그들은 특히 Direct Zone을 업데이트 할 것을 권장합니다.Penetrada-직접 이미 Active Directory 도메인에 가입 된 Windows 클라이언트.

- 이것이 기본적으로 Active Directory® 보안 동적 업데이트의 DNS 영역에서 허용되는 이유입니다. 이미 Active Directory 도메인에 가입 된 Windows 클라이언트. 그들이 연합하지 않으면 결과를 삼가합니다.

- Active Directory의 DNS는 업데이트 없음 또는 없음을 말하는 것과 동일한 동적 업데이트 "보안 전용", "비보안 및 보안"또는 "없음"을 지원합니다..

- 네 진짜로 요 Microsoft 철학은 고객이 DNS에서 데이터를 업데이트하지 않는다는 데 동의하지 않으며, 해당 옵션이없는 한 DNS에서 동적 업데이트를 비활성화 할 가능성을 열어 두지 않습니다. 더 많은 숨겨진 목적을 위해 남겨질 것입니다.

- Microsoft는 Darkness의 대가로 "보안"을 제공합니다. Microsft® Certificates 과정을 통과 한 동료이자 친구가 저에게 말했습니다. 진실. 또한 El Fueguino가 그것을 확인했습니다.

- 예를 들어 UNIX® / Linux 시스템에 설치된 DHCP를 통해 IP 주소를 획득 한 클라이언트는 자체 이름의 IP 주소를 확인할 수 없습니다. Active Directory 도메인에 가입 할 때까지, Microsoft® 또는 BIND가 DHCP의 동적 업데이트없이 DNS로 사용되는 경우.

- Active Directory® 자체에 DHCP를 설치하는 경우 영역이 Microsoft® DHCP에 의해 업데이트됨을 선언해야합니다.

- BIND를 Windows 네트워크의 DNS로 사용하려는 경우 BIND-DHCP 듀오를 설치하는 것이 논리적이고 권장되며 후자는 BIND를 동적으로 업데이트하고 문제가 마무리됩니다.

- UNIX® / Linux의 LAN 네트워크 세계에서는 동적 업데이트가 BIND에서 발명되었으므로 Mr. DHCP 만 허용됩니다.«관통하다»BIND 부인에게 최신 소식을 전해드립니다. 오더 첨부의 릴렉스를 부탁합니다.

- 구역에서 선언 할 때 모르도르 팬 예를 들면 다음과 같습니다 업데이트 허용 {10.10.10.0/24; };, BIND 자체는 시작하거나 다시 시작할 때 다음과 같이 알려줍니다.

-

'mordor.fan'영역은 안전하지 않은 IP 주소로 업데이트를 허용합니다.

-

- 성실한 UNIX® / Linux 세계에서 DNS에 정통한 것은 허용되지 않습니다..

내 친구와의 나머지 교환을 상상할 수 있습니다. Fuegian 통해 이메일, 전보 채팅, 그에 의해 지불 된 전화 통화 (물론 킬로가 없습니다), 심지어 XXI 세기의 캐리어 비둘기를 통한 메시지!

그는 심지어 저에게 그의 애완 동물 인 이구아나를 보내지 않겠다고 위협하기도했습니다.«페트라»그가 지불의 일부로 나에게 약속했다는 것. 정말 무서웠어요. 그래서 다시 시작했지만 다른 각도에서 시작했습니다.

- Samba 4로 달성 할 수있는 "거의"Active Directory는 내부 DNS를 사용하거나 DLZ 영역을 지원하도록 컴파일 된 BIND를 사용할 때이 측면을 뛰어난 방식으로 해결합니다. Dinamyc로드 영역, 또는 동적으로로드 된 영역.

- 클라이언트가에 설치된 DHCP를 통해 IP 주소를 획득 할 때 같은 문제가 계속 발생합니다. 다른 UNIX® / Linux 시스템에서는 사용자 이름의 IP 주소를 확인할 수 없습니다. Samba 4 AD-DC의 도메인에 가입 될 때까지.

- BIND-DLZ 및 DHCP duo를 동일한 시스템에 통합하십시오. AD-DC 삼바 4 진정한 전문가의 직업입니다.

Fuegian 그는 나를 챕터로 부르고 소리 쳤다. AD-DC 삼바 4이지만 Microsoft® Active Directory®!. 그리고 나는 내가 쓸 다음 기사의 일부에 기뻐한다고 겸손하게 대답했습니다.

내가 그에게 자신의 네트워크에있는 클라이언트 컴퓨터의 동적 업데이트에 대한 최종 결정은 그의 자유 의지에 맡겨 졌다고 말했을 때입니다. 나는 그에게 팁 약 전에 작성 업데이트 허용 {10.10.10.0/24; };, 그리고 더 많은 것은 없습니다. 네트워크에서 각 Windows 클라이언트 (또는 Linux)의 난잡함으로 인한 결과에 대해 책임을지지 않았습니다.관통 할 것이다»BIND에 대한 면책.

내 친구, 독자가 그것이 싸움의 종점이라는 것을 알았다면 믿지 못할 것입니다. 내 친구 Fuegian 그는 해결책을 받아 들였고 그는 나에게 이구아나를 보낼 것입니다«피트«-이제 내가 당신과 공유합니다.

DHCP를 설치하고 구성합니다.

자세한 내용은 Debian 8 "Jessie"의 DNS 및 DHCP.

root @ dnslinux : ~ # aptitude install isc-dhcp-server

root @ dnslinux : ~ # nano / etc / default / isc-dhcp-server .... # DHCP 서버 (dhcpd)는 어떤 인터페이스에서 DHCP 요청을 처리해야합니까? # "eth0 eth1"과 같이 여러 인터페이스를 공백으로 분리하십시오. 인터페이스 = "eth0"root @ dnslinux : ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n USER dhcp-key

Kdhcp 키. +157 + 29836

root @ dnslinux : ~ # cat Kdhcp-key. +157 + 29836.private

프라이빗 키 형식 : v1.3 알고리즘 : 157 (HMAC_MD5) 키 : 3HT / bg / 6YwezUShKYofj5g == 비트 : AAA = 생성됨 : 20170212205030 게시 : 20170212205030 활성화 : 20170212205030

root @ dnslinux : ~ # nano dhcp.key

key dhcp-key {알고리즘 hmac-md5; 비밀 "3HT / bg / 6YwezUShKYofj5g =="; };

root @ dnslinux : ~ # install -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key

root @ dnslinux : ~ # install -o root -g root -m 0640 dhcp.key /etc/dhcp/dhcp.key

root @ dnslinux : ~ # nano /etc/bind/named.conf.local

// // 여기에서 로컬 구성을 수행합니다. // // 조직에서 사용되지 않는 경우 // 여기에 1918 영역을 추가하는 것이 좋습니다. include "/etc/bind/zones.rfc1918"; "/etc/bind/zones.rfcFreeBSD"포함;

// 잊지 마세요 ... 실수로 잊고 지불했습니다. ;-)

"/etc/bind/dhcp.key"포함;

zone "mordor.fan"{type master;

업데이트 허용 {10.10.10.3; 키 dhcp-key; };

파일 "/var/lib/bind/db.mordor.fan"; }; zone "10.10.10.in-addr.arpa"{type master;

업데이트 허용 {10.10.10.3; 키 dhcp-key; };

파일 "/var/lib/bind/db.10.10.10.in-addr.arpa"; }; zone "_msdcs.mordor.fan"{type master; 체크 이름은 무시합니다. 파일 "/etc/bind/db._msdcs.mordor.fan"; };

root @ dnslinux : ~ # named-checkconf

루트 @ dnslinux : ~ #

root @ dnslinux : ~ # nano /etc/dhcp/dhcpd.conf

ddns-update-style 중간; ddns-updates on; ddns- 도메인 이름 "mordor.fan."; ddns-rev-domainname "in-addr.arpa."; 클라이언트 업데이트를 무시하십시오. 권위 있는; 옵션 ip-forwarding 끄기; 옵션 도메인 이름 "mordor.fan"; "/etc/dhcp/dhcp.key"포함; 존 mordor.fan. {127.0.0.1 차 10.10.10; 키 dhcp-key; } 영역 127.0.0.1.in-addr.arpa. {10.10.10.0 차 255.255.255.0; 키 dhcp-key; } 공유 네트워크 redlocal {서브넷 10.10.10.1 넷 마스크 255.255.255.0 {옵션 라우터 10.10.10.255; 옵션 서브넷 마스크 10.10.10.5; 옵션 브로드 캐스트 주소 10.10.10.5; 옵션 도메인 이름 서버 10.10.10.30; 옵션 netbios-name-servers 10.10.10.250; 범위 XNUMX XNUMX; }} # dhcpd.conf 끝

루트 @ dnslinux : ~ # dhcpd -t

인터넷 시스템 컨소시엄 DHCP 서버 4.3.1 Copyright 2004-2014 인터넷 시스템 컨소시엄. 판권 소유. 자세한 내용은 https://www.isc.org/software/dhcp/를 방문하십시오. 구성 파일 : /etc/dhcp/dhcpd.conf 데이터베이스 파일 : /var/lib/dhcp/dhcpd.leases PID 파일 : / var / run /dhcpd.pid

root @ dnslinux : ~ # systemctl restart bind9.service

root @ dnslinux : ~ # systemctl 상태 bind9.service

root @ dnslinux : ~ # systemctl start isc-dhcp-server.service

root @ dnslinux : ~ # systemctl 상태 isc-dhcp-server.service

관련 내용 클라이언트와 확인, 그리고 Zone 파일의 수동 수정, 독자 여러분, 독자 여러분이 직접 읽을 수 있도록 남겨드립니다. Debian 8 "Jessie"의 DNS 및 DHCP, 실제 조건에 적용하십시오. 우리는 필요한 모든 점검을 수행했으며 만족스러운 결과를 얻었습니다. 물론 우리는 그들 모두의 사본을 Fuegian. 더 이상 없을 것입니다!

팁

일반

- 시작하기 전에 많은 인내심을 가지십시오..

- 먼저 BIND를 설치하고 구성하십시오. 모든 것을 확인하고 Active Directory와 Linux의 DNS 서버 자체에서 세 개 이상의 영역의 각 파일에서 선언 한 모든 레코드를 확인합니다. 가능하면 도메인에 가입되지 않은 Linux 시스템에서 BIND에 필요한 DNS 쿼리를 수행하십시오.

- 고정 IP 주소를 가진 Windows 클라이언트를 기존 도메인에 가입시키고 Windows 클라이언트에서 모든 BIND 설정을 다시 확인합니다.

- 의심 할 여지없이 새로운 BIND의 구성이 완전히 올바른지 확인한 후 DHCP 서비스를 설치, 구성 및 시작하십시오.

- 오류가 발생하면 0부터 전체 절차를 반복하십시오.

- 복사 및 붙여 넣기에주의하세요! named.conf.xxxx 파일의 각 행에있는 나머지 공백

- 그 후 그는 적절한 조언을받지 못했다고 불평하지 않았습니다..

기타 팁

- 나누고 정복.

- SME 네트워크에서는 루트 서버로 반복되지 않는 내부 LAN 영역에 대해 Authoritative BIND를 설치하는 것이 더 안전하고 유익합니다. 재귀 아니오;.

- 인터넷 액세스 제공 업체 아래에있는 SME 네트워크에서- ISP, 아마도 서비스 대리 y SMTP 인터넷에서 도메인 이름을 확인해야합니다. 그 오징어 DNS를 외부에 선언할지 여부를 선택할 수 있습니다. 후위 o 엠데몬® 해당 서비스에서 사용할 DNS 서버를 선언 할 수도 있습니다. 이와 같은 경우, 즉 인터넷에 서비스를 제공하지 않는 경우 인터넷 서비스 제공자, BIND를 설치할 수 있습니다. 전달자 DNS를 가리키는 ISP, LAN에 대한 외부 쿼리를 해결해야하는 서버에서 보조 DNS로 선언합니다. 그렇지 않으면 자체 구성 파일을 통해 선언 할 수 있습니다.

- 전체 책임하에 위임 영역이있는 경우그리고 또 다른 수탉 까마귀 :

- 다음을 기반으로 DNS 서버 설치 NSD, 인터넷상의 컴퓨터에서 쿼리에 응답하는 신뢰할 수있는 DNS 서버입니다. 몇 가지 정보 적성 쇼 nsd. 😉 필요한만큼 많은 방화벽으로 잘 보호하십시오. 하드웨어와 소프트웨어 모두. 그것은 인터넷을위한 DNS가 될 것이고«황제»낮은 바지로 주면 안됩니다. 😉

- 이런 경우, 즉 위임 된 영역에 대한 전적인 책임을 본 적이 없기 때문에 필요한 서비스를 위해 LAN 외부의 도메인 이름 확인을 위해 무엇을 권장해야하는지 잘 생각해야합니다. SME 네트워크 클라이언트는 실제로 필요하지 않습니다. 전문 문헌이나 이러한 주제에 대한 전문가에게 문의하십시오. 진지하게.

- 권위주의 서버에는 재귀가 없습니다. 괜찮아?. 누군가가 BIND로 그것을 생각하는 경우.

- 파일에 명시 적으로 지정하지만 /etc/dhcp/dhcpd.conf 선언 클라이언트 업데이트를 무시하십시오., 컴퓨터 콘솔에서 실행하는 경우 dnslinux.mordor.fan 주문 저널ctl -f, 클라이언트를 시작할 때 win7.mordor.fan 다음과 같은 오류 메시지가 표시됩니다.

-

12 월 16 일 55:41:900 dnslinux라는 이름의 [10.10.10.30] : 클라이언트 58762 # XNUMX : 'mordor.fan/IN'업데이트 거부 12 월 16 일 55:42:900 dnslinux라는 이름의 [10.10.10.30] : 클라이언트 49763 # XNUMX : 'mordor.fan/IN'업데이트 거부 12 월 16 일 56:23:900 dnslinux라는 이름의 [10.10.10.30] : 클라이언트 63161 # XNUMX : 'mordor.fan/IN'업데이트 거부 - 이러한 메시지를 제거하려면 네트워크 카드 구성의 고급 옵션으로 이동하여«옵션을 선택 취소해야합니다.이 연결의 주소를 DNS에 등록«. 그러면 클라이언트가 Linux DNS에 영원히 자체 등록을 시도하지 않고 문제가 끝납니다. 죄송합니다. 스페인어로 된 Windows 7 사본이 없습니다. 😉

-

- Windows 7 클라이언트가 만드는 모든 심각하고 미친 쿼리에 대해 알아 보려면 logs.log 로그 무언가를 위해 BIND 구성에서 선언합니다. 순서는 다음과 같습니다.

-

root @ dnslinux : ~ # tail -f /var/log/named/queries.log

-

- 클라이언트 컴퓨터가 인터넷에 직접 연결하는 것을 허용하지 않는 경우 루트 DNS 서버가 필요한 이유는 무엇입니까? 이렇게하면 명령의 출력이 크게 감소합니다. 저널ctl -f 이전 버전에서 내부 영역에 대한 권한있는 DNS 서버가 인터넷에 직접 연결되지 않는 경우 보안 관점에서 강력히 권장됩니다.

root @ dnslinux : ~ # cp /etc/bind/db.root /etc/bind/db.root.original 루트 @ dnslinux : ~ # cp / dev / null /etc/bind/db.root

- 루트 서버의 선언이 필요하지 않은 경우 왜 재귀가 필요합니까? 재귀?

root @ dnslinux : ~ # nano /etc/bind/named.conf.options 옵션 { .... 재귀 아니오; .... };

아직 명확하지 않은 구체적인 조언

El 남자 dhcpd.conf 다른 많은 것들 중에서 다음을 알려줍니다.

업데이트 최적화 문

업데이트 최적화 플래그;

주어진 클라이언트에 대해 update-optimization 매개 변수가 false이면 서버는 필요할 때만 업데이트를 시도하는 것이 아니라 클라이언트가 임대를 갱신 할 때마다 해당 클라이언트에 대한 DNS 업데이트를 시도합니다. 이렇게하면 DNS가 데이터베이스 불일치를보다 쉽게 복구 할 수 있지만 비용은 DHCP 서버가 더 많은 DNS 업데이트를 수행해야한다는 것입니다. 기본값 인이 옵션 활성화를 읽는 것이 좋습니다. 이 옵션은 임시 DNS 업데이트 체계의 동작에만 영향을 미치며 임시 DNS 업데이트 체계에는 영향을주지 않습니다. 이 매개 변수가 지정되지 않거나 true이면 DHCP 서버는 클라이언트 정보가 변경되거나 클라이언트가 다른 임대를 얻거나 클라이언트의 임대가 만료 될 때만 업데이트됩니다.

어느 정도 정확한 번역이나 해석은 독자 여러분에게 맡겨져 있습니다.

개인적으로이 기사를 작성하는 동안 BIND를 Active Directory®에 연결할 때 Active Directory® 도메인에 등록 된 클라이언트 컴퓨터의 이름을 변경하면 Microsft® 또는 Samba 4에서 가져온 것입니다. 또는 AD-DC Samba 4의 경우 이전 이름과 IP 주소를 Direct Zone에 유지하고 그 반대가 아닌 새 이름으로 올바르게 업데이트됩니다. 즉, 이전 이름과 새 이름은 Direct Zone에서 동일한 IP 주소에 매핑되고 반대로 새 이름 만 나타납니다. 나를 잘 이해하려면 직접 시도해야합니다.

일종의 복수 인 것 같아요 Fuegian 당신의 서비스를 Linux로 마이그레이션 해 주셔서 감사합니다.

물론 예전 이름은 TTL 3600또는 DHCP 구성에서 선언 한 시간입니다. 그러나 BIND + DHCP에서 발생하는 즉시 사라지기를 원합니다. Active Directory없이.

진술을 삽입하여 찾은 상황에 대한 해결책 업데이트 최적화 거짓; 파일 맨 끝에 /etc/dhcp/dhcpd.conf:

ddns-update-style 중간; ddns-updates on; ddns- 도메인 이름 "mordor.fan."; ddns-rev-domainname "in-addr.arpa."; 클라이언트 업데이트를 무시하십시오. 업데이트 최적화 거짓;

어떤 독자가 그것에 대해 더 알고 있다면 저를 깨달으십시오. 많이 감사하겠습니다.

개요

우리는 주제에 대해 많은 재미를 보았습니다. BIND가 Microsoft® 네트워크에서 DNS 서버로 작동하여 모든 SRV 레코드를 제공하고 이에 대한 DNS 쿼리에 적절하게 응답하므로 고통이 없습니다. 반면에 IP 주소를 부여하고 BIND 영역을 동적으로 업데이트하는 DHCP 서버가 있습니다.

그러나 우리는 ... 지금 당장 요청할 수 없습니다.

나는 나의 친구를 바란다 Fuegian Microsft® 기술 지원의 견딜 수없는 비용을 감당할 수 있도록 Linux로 마이그레이션하는 첫 번째 단계에 만족하고 만족하십시오.

중요 사항

캐릭터 "Fuegian»완전히 허구이며 내 상상의 산물입니다. 실제 사람들과의 유사성 또는 우연은 동일합니다. 제 입장에서는 순수 비자발적 우연입니다. 나는이 글을 쓰고 읽는 것을 조금 즐겁게하기 위해서만 만들었습니다. 이제 DNS 문제가 어둡다 고 말할 수 있다면,

매우 강하고 댓글이 없습니다. Microsoft의 DNS가 필요하지 않기 때문에. 고소하지 않도록 조심하세요, 하 하하하. Fico를 배달해 주셔서 감사합니다.

고소해? 그들은 EL Fueguino와 함께 그들을 본다. 😉

덕분에 친구!!!

Active Directory의이 모든 부분에 대해 zentyal을 설치하는 것이 더 쉬웠습니까?

하하, 강력한 바인드를 장착하기위한 대단한 조음과 위의 댓글에서 Zentyal이 추천 된 것을 확인했습니다. 촬영이 시작되기 전에 떠나겠습니다.

추신 : Windows 기반 도메인은 Mordor이지만 순수한 Samba를 마운트하면 Gondor 또는 Rohan이 맞습니까? 😉

누구에게도 Zentyal 사용을 권장하지 않습니다. Windows는 많은 SME에서 실제로 사용되고 있기 때문에 사용합니다. Zentyal의 안정성에 대해 제 친구이자 동료 인 Dhunter에게 물어보십시오. 😉

물론 이죠, dhunter 친구. Samba 4에서는 tierramedia.fan이라고합니다. 😉

이미 기사를 다운로드 한 사용자는 다음 사항에주의하십시오.

어디에 말한다

; 다음 기록에 매우주의하십시오

@ NS dnslinux.mordor.fan.

@ IN A 10.10.10.3

정확하게 말해야 함

; 다음 기록에 매우주의하십시오

@ NS dnslinux.mordor.fan.

@ 안으로 10.10.10.5

동료 인 Eduardo Noel이 나의 비자발적 실수를 깨달은 사람이었습니다.

이미 기사를 다운로드 한 사용자는 다음 사항에주의하십시오.

어디에 말한다

; 다음 기록에 매우주의하십시오

@ NS dnslinux.mordor.fan.

@ IN A 10.10.10.3

정확하게 말해야 함

; 다음 기록에 매우주의하십시오

@ NS dnslinux.mordor.fan.

@ 안으로 10.10.10.5

동료 인 Eduardo Noel이 나의 비자발적 실수를 깨달은 사람이었습니다.

Zentyal을 진지하게 사용할 계획 인 사람들을 위해 매우 조심하라고 경고합니다. 저는 두 개의 Zentyal 4.2 드라이버 (14.04)를 사용하고 있으며 모든 것을 업데이트하고 최대의 매우 드문 버그에주의를 기울이고 있습니다 (그리고 더 드물게는 프로젝트 bugzilla의 답변입니다. 그들은 당신이 거의 감사하지 않는 것을 사용하는 것에 대해 어리 석음을 느끼게합니다), 그들은 잠시 동안 엄청난 피드백이 없었고 사라 졌다고 생각하고 갑자기 5.0에서 마이그레이션 할 수없는 4.2을 출시했습니다 ... lovely ....

항상 최신 버전을 사용하는 개발자와 함께 실행하지 않는 한 커뮤니티 버전에 버그를보고하는 것은 의미가 없습니다. 다음을 확인하세요. https://tracker.zentyal.org/issues/5080#comment:14

결국 상대적으로 안정적인 버전으로 죽고 지속될 때까지 이겨야합니다. 내 zentyal이 크론에있는 것들을보세요.

0 7 * * 1-6 /sbin/shutdown -r now

내가 말했듯이 ... lovely!

추신 : 아마도 나는이 모든 작업을 무료 버전을 사용하는 데 소비한다고 생각합니다. 유료 버전이 진지하다고 생각합니다. 무료 버전이 부족해서가 아니라 프로젝트에 돈을주기 위해 Proxmox는 보석입니다.

안녕하세요 Federico :

새로운 기사가 나올 때마다 BIND + DHCP 듀오에 대한 이전 3 개 게시물에서 다룬 모든 것으로 충분하지 않은 것처럼 이동합니다. 이제 Microsoft DNS를 마이그레이션하는 방법에 대한 기사의 "트렁크"(실례합니다. BIND, Linux의 DHCP에서 업데이트하는 방법과 위의 모든 것이 Microsoft Active Directory와 공존하는 방법입니다.

. Active Directory의 DNS SRV 레코드, 직접 영역 "_msdcs.domain"과 관련된 모든 것, 캡처 방법 desde Linux BIND에서 해당 영역의 데이터베이스를 생성하기 위한 Microsoft AD DNS의 영역 또는 그 이상 기록.

. BIND 구성에서 쿼리 로그를 활성화하는 것은 매우 유용합니다.

. 매우 가치있는 조언 : Linux에 설치된 DHCP를 통해 IP 주소를 획득 한 고객은 Active Directory 도메인에 가입 할 때까지 자신의 이름의 IP 주소를 확인할 수 없습니다. 이 기사의 실험실 예에서 먼저 컴퓨터 "win7"에 IP 주소 10.10.10.251이 할당되어 도메인 "mordor.fan"의 DNS 확인을 수행 한 다음 고정 IP에서 Microsoft AD로 가입하여 마지막으로 DHCP가 Linux에 설치된 경우 IP를 할당하는 동시에 BIND를 "관통"하여 정방향 및 역방향 영역에 장비의 레지스트리를 작성하는 것입니다. 당신이 찾지 못할 더 자세한 정보를 얻으십시오!

. Microsoft® DNS 및 BIND의 동적 업데이트에 대한 모든 고려 사항이 매우 좋습니다. 뿐만 아니라 마지막 섹션에서 설명 된 모든 조언, 특히«아직 명확하지 않은 특정위원회»에 대한 모든 개발 및 제안 된 솔루션에 대해 설명합니다.

저자를위한 5 개의 별! 그리고 점점 더 많은 관심을 가지고 PYMES 시리즈를 팔로우합니다!

Dhunter : 경험의 목소리를 썼습니다. "연습은 진실의 가장 좋은 기준입니다."

Wong : 이미 귀하의 의견을 놓쳤습니다. 기사 보완. dnsmasq에 대한 내용이 곧 나오기를 바랍니다.

의견을 보내 주셔서 감사합니다.

«El Fueguino»라는 파트너에 대해 + 또는 그의 서버 마이그레이션을 시작하기로 한 그의 결정에 대해 이야기하지 않았습니다. 당신은 마이크로 소프트에서 다른 것을 훔쳤습니다, 하하하 !!!! ????

하 하하하 친구 crespo88. 픽션 캐릭터의 물결이 마음에 드 셨군요. 다른 사람들이 당신과 같은 의견을 더 많이 가지고 있다면 밀집된 주제에 대한 기사를 더 재미있게 만들 수 있습니다. 그것에 대한 다른 의견을 기다립니다.