|

„Linux“ dažnai naudojama „Windows“ diegimui gelbėti ... arba taip. Koks puikus paradoksas, būtent yra keletas nemokamų įrankių, skirtų pašalinti kenkėjiškas programas ir rootkit. Pažiūrėkime keletą jų. |

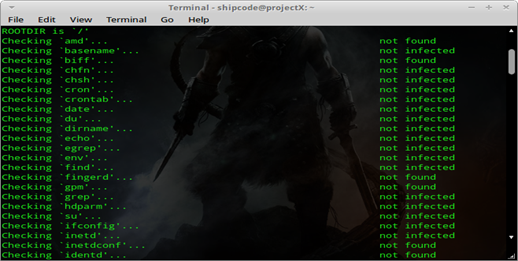

chkrootkit

„Chkrootkit“ arba „Check Rootkit“ yra garsi atvirojo kodo programa, tai yra įrankis, naudojamas jūsų serverio ar „Unix / Linux“ sistemos šakninių rinkinių, robotinių tinklų, kenkėjiškų programų ir kt. Skaitmeninimui. Išbandyta: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x ir 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.x ir 7.x, OpenBSD 2.x , 3.x ir 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 ir 9.0, HP-UX 11, Tru64, BSDI ir Mac OS X. Šis įrankis yra iš anksto įdiegtas „BackTrack 5“, „Kriminalistinių įrankių“ dalyje. ir antivirusiniai.

Norėdami įdiegti „chkrootkit“ į „Ubuntu“ arba „Debian“ pagrįstą distributorių, galite įvesti:

sudo apt-get install chkrootkit

Norėdami pradėti tikrinti, ar sistemoje nėra rootkitų ir užpakalinių durų, įveskite komandą:

sudo chkrootkit

„Rootkit Hunter“

„Rootkit Hunter“ arba „rkhunter“ yra atviro kodo „rootkit“ skaitytuvas, panašus į „chkrootkit“, taip pat iš anksto įdiegtas „BackTrack 5“ skiltyje „Kriminalistiniai ir antivirusiniai įrankiai“. Šis įrankis analizuoja rootkitų, užpakalinių durų ir vietinius išnaudojimus vykdydamas tokius bandymus kaip: MD5 maišos palyginimas, numatytųjų failų, kuriuos naudoja rootkitai, paieška, neteisingi dvejetainių failų leidimai, įtartinų eilučių paieška LKM moduliuose ir KLD, paslėptų failų paieška ir pasirinktinis nuskaitymas teksto ir dvejetainiuose failuose.

Norėdami įdiegti „rkhunter“ į „Ubuntu“ arba „Debian“ pagrįstą distributorių, galite įvesti:

sudo apt-get įdiegti rkhunter

Norėdami pradėti failų sistemos nuskaitymą, įveskite komandą:

sudo rkhunter -patikrinkite

Ir jei norite patikrinti, ar yra naujinimų, paleiskite komandą:

sudo rkhunter - atnaujinimas

Kai „rkhunter“ baigs nuskaityti jūsų failų sistemą, visi rezultatai bus užregistruoti /var/log/rkhunter.log.

ClamAV

„ClamAV“ yra populiari „Linux“ antivirusinė programinė įranga. Tai garsiausia „Linux“ antivirusinė, turinti GUI versiją, skirtą lengviau nustatyti Trojos arklius, virusus, kenkėjiškas programas ir kitas kenksmingas grėsmes. „ClamAV“ taip pat galima įdiegti „Windows“, BSD, „Solaris“ ir net „MacOSX“. Saugumo tyrimų bendradarbis Dejanas de Lucasas turi pamoka „InfoSec“ išteklių instituto puslapyje išsamiai aprašyta, kaip įdiegti „ClamAV“ ir kaip dirbti su jo sąsaja komandinėje eilutėje.

„BotHunter“

„BotHunter“ yra „botnet“ tinklo diagnostika pagrįsta sistema, einanti dviejų ryšių tarp asmeninio kompiuterio ir interneto kelią. Jį sukūrė ir prižiūri Kompiuterių mokslo laboratorija „SRI International“, jis yra prieinamas „Linux“ ir „Unix“, tačiau dabar jie išleido privačią bandomąją versiją ir išankstinį „Windows“ leidimą.

Jei norite atsisiųsti šią programą, galite tai padaryti iš čia . „BotHunter“ infekcijos profiliai paprastai randami ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

„BotHunter2Web.pl“ naudojimo pavyzdys:

perl BotHunter2Web.pl [data MMMM-MM-DD] -i sampleresults.txt

avast! „Linux Home Edition“

avast! „Linux Home Edition“ yra antivirusinis variklis, siūlomas nemokamai, tačiau tik namų, o ne komerciniam naudojimui. Jame yra komandų eilutės skaitytuvas ir, remiantis pirminio užrašo autoriaus patirtimi, jis aptinka kai kuriuos „Perl IRC“ robotus, kuriuose yra kenkėjiškų funkcijų, tokių kaip „udpflood“ ir „tcpflood“ funkcijos, ir leidžia paleisti jūsų roboto valdiklį ar valdiklį Savavališkos komandos naudojant sistemos () funkciją „Perl“.

Galite atsisiųsti šią antivirusinę programinę įrangą čia .

NeoPI

„NeoPI“ yra „Python“ scenarijus, naudingas aptikti sugadintą ir užšifruotą turinį tekstiniuose failuose ar scenarijuose. „NeoPI“ tikslas yra padėti aptikti paslėptą kodą žiniatinklio apvalkale. „NeoPI“ kūrimo tikslas buvo sukurti įrankį, kurį būtų galima naudoti kartu su kitais įprastais parašais ar raktiniais žodžiais pagrįstais aptikimo metodais. Tai yra įvairių platformų scenarijus, skirtas „Windows“ ir „Linux“. Tai ne tik padeda vartotojams aptikti galimas galines duris, bet ir kenkėjiškus scenarijus, tokius kaip IRC robotų tinklai, „udpflood“ korpusai, pažeidžiami scenarijai ir kenksmingi įrankiai.

Norėdami naudoti šį „Python“ scenarijų, tiesiog atsisiųskite kodą iš savo oficialios „github“ svetainės ir naršykite jo katalogą:

„git“ klonas https://github.com/Neohapsis/NeoPI.git cd „NeoPI“

Ourmonas

„Ourmon“ yra atvirojo kodo „Unix“ programa ir įprastas tinklo paketų uostymo įrankis „FreeBSD“, tačiau jis taip pat gali būti naudojamas aptikti robotų tinklams, kaip savo straipsnyje „Ashis Dash“ paaiškina „„ Botnet “aptikimo įrankis:„ Ourmon “ žurnale „Clubhack“ arba „Chmag“.

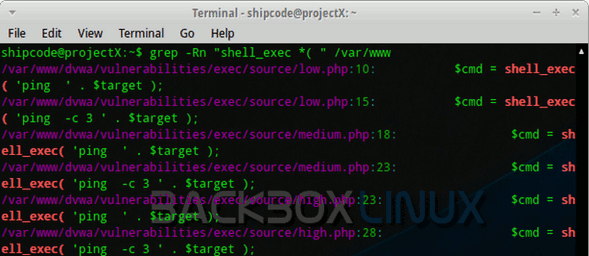

Grep

Ir paskutinis, bet ne mažiau svarbus dalykas - turime komandą grep, kuri yra galingas komandų eilutės įrankis Unix ir Linux. Naudojamas ieškoti ir išbandyti eilučių, atitinkančių įprastą išraišką, zondo duomenų rinkinius. Trumpai tariant, šią priemonę 3 m. Kovo 1973 d. „Unix“ užkodavo Kenas Thompsonas. Šiandien Grepas yra žinomas dėl to, kad aptiko ir ieško ir erzinančių užpakalinių korpusų bei kenkėjiškų scenarijų.

„Grep“ taip pat gali būti naudojamas pažeidžiamiems scenarijams aptikti (pavyzdžiui, PHP funkcija shell_exec, kuri yra rizikinga PHP funkcija, leidžianti vykdyti nuotolinį kodo vykdymą arba komandų vykdymą). Mes galime naudoti komandą „grep“, norėdami ieškoti „shell_exec“ () naudos mūsų / var / www kataloge, kad patikrintume galimus PHP failus, pažeidžiamus ICE ar komandų įpurškimo. Štai komanda:

grep-Rn "shell_exec * (" / var / www

„Grep“ yra gera rankinio aptikimo ir teismo ekspertizės priemonė.

Fuente: „Linuxaria“ & Taringa

Apie #Avastą tai baisu ... Aš jį įdiegiau ir iš tikrųjų neveikia.

Puikus straipsnis ... Turiu išbandyti kitas priemones!

Oho! Puikūs įrankiai, bet „avast“ man netiko, jis tik sulėtina kompiuterį ir užtrunka 20 min. pradėti

Articulazo, Pablo

Gera diena,,

Straipsnis yra įdomus, aš esu naujokas šioje temoje, todėl klausiu: pirmoje parinktyje jūs sakote, kaip įdiegti „chkrootkit“, tada komandą, kad patikrintumėte galimus šakninius rinkinius ir galines duris sistemoje, o ką tada daryti? Aš juos ištrinu, atšaukiu, užblokuoju ir jei taip, kaip juos ištrinti ar užblokuoti?

Ačiū

Geras straipsnis

Sveiki, aš esu „Fede“, aš esu jūsų labai naudingame puslapyje, tegyvuoja „Linux“ ir nemokama programinė įranga tūkstančių programuotojų ir įsilaužėlių iš viso pasaulio dėka. ačiū LINUS TOORVALD, RICHARD STALLMAN, ERICK RAIMOND ir daugeliui kitų, netrukus susitiksime ir atsiprašau už klaidas pavadinimuose AČIŪ.

Aš nieko nesuprantu sušikti motina!

Žiūrėk, aš irgi nelabai suprantu, bet kitame komentare buvo teigiama, kad gerai. „Clam av apart“, kad turi pamoką, manau, geriausia tai išbandyti, tiesa? XD

debcheckroot (https://www.elstel.org/debcheckroot/) iš elstel.org trūksta šiame sąraše. Šiuo metu tai yra geriausia priemonė, leidžianti rasti rootkit. Daugelis programų, pvz., „Rkhunter“ ir „chkrootkit“, nebegali aptikti „rootkit“, kai tik jis šiek tiek pakeistas. debcheckroot yra kitoks. Jis palygina kiekvieno įdiegto failo sha256sum su paketo antrašte.