pēdējo nedēļu laikā mēs dalāmies šeit emuārādaži no jaunumi kas tika darīti zināmi par uzlaušanas gadījumiem a Nvidia un Samsung hakeru grupa Lapsus$, kuram arī izdevās piekļūt informācijai no Ubisoft.

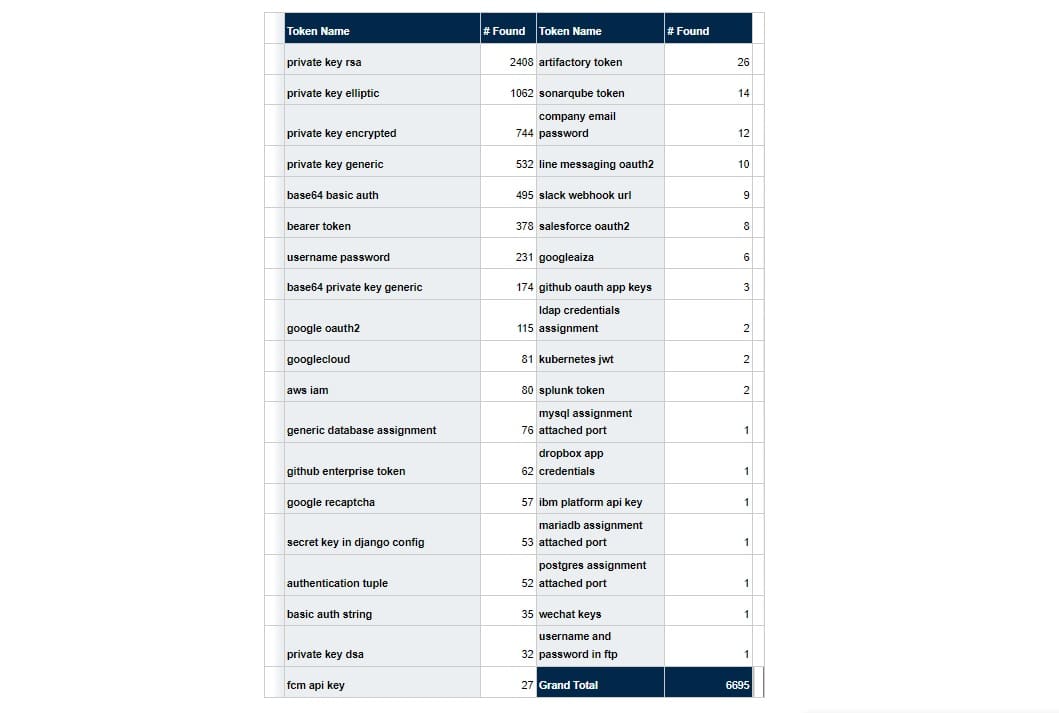

Un tas ir nesen GitGuardian skenēja Samsung pirmkodu, lai iegūtu informāciju konfidenciālas, piemēram, slepenās atslēgas (API atslēgas, sertifikāti) un atklāja 6695 no tiem. Šis rezultāts tika iegūts analīzē, kurā tika izmantoti vairāk nekā 350 atsevišķi detektori, katrs meklējot slepenās atslēgas veida specifiskās īpašības, sniedzot rezultātus ar lielu precizitāti.

Šajā meklēšanā pētnieki GitGuardian izslēgtie rezultāti no vispārējiem augstas entropijas detektoriem un vispārējiem paroļu detektoriem, jo tie parasti var ietvert kļūdaini pozitīvus rezultātus un tādējādi radīt pārspīlētus rezultātus. Paturot to prātā, faktiskais slepeno atslēgu skaits varētu būt daudz lielāks.

Tiem, kas nav pazīstami ar GitGuardian, jums jāzina, ka šo uzņēmumu 2017. gadā dibināja Džeremijs Tomass un Ēriks Furjē un kas ir saņēmis 2021. gada FIC Start-up balvu un ir FT120 dalībnieks.

Uzņēmums ir sevi pierādījis kā speciālistu slepeno atslēgu noteikšanā un koncentrē savus pētniecības un attīstības centienus uz risinājumiem, kas atbilst dalītās atbildības modelim ap AppSec ieviešanu, ņemot vērā izstrādātāju pieredzi.

Kā redzams rezultātu kopsavilkumā, pirmie astoņi rezultāti veido 90% no atklājumiem, un, lai gan tā ir ļoti sensitīva informācija, uzbrucējam to var būt grūtāk izmantot, jo tas, iespējams, attiecas uz iekšējām sistēmām.

Šis atstāj nedaudz vairāk par 600 slepenām autentifikācijas atslēgām kas nodrošina piekļuvi plašam dažādu pakalpojumu un sistēmu klāstam, ko uzbrucējs varētu izmantot, lai sāniski iekļūtu citās sistēmās.

» No vairāk nekā 6600 atslēgām, kas atrodamas Samsung pirmkodā, aptuveni 90% ir paredzēti iekšējiem Samsung pakalpojumiem un infrastruktūrai, savukārt kritiskie atlikušie 10% varētu nodrošināt piekļuvi ārējiem Samsung pakalpojumiem vai rīkiem, piemēram, AWS, GitHub, artefaktiem, un Google,” skaidro Makenzija Džeksone, GitGuardian izstrādātāju advokāte.

Nesenais GitGuardian ziņojums parādīja, ka organizācijā, kurā ir vidēji 400 izstrādātāju, iekšējos pirmkoda krātuvēs tiek atrastas vairāk nekā 1000 slepeno atslēgu (Source State of Secrets Sprawl 2022).

Ja šādas slepenās atslēgas tiek nopludinātas, tas var ietekmēt Samsung spēju lai droši atjauninātu tālruņus, sniegtu pretiniekiem piekļuvi sensitīvai klientu informācijai vai piešķirtu viņiem piekļuvi Samsung iekšējai infrastruktūrai ar iespēju veikt citus uzbrukumus.

Makenzija Džeksone piebilst:

Šie uzbrukumi atklāj problēmu, par kuru daudzi drošības nozares pārstāvji ir izsaukuši trauksmi: iekšējais pirmkods satur arvien lielāku sensitīvu datu daudzumu, tomēr tas joprojām ir ļoti neuzticams īpašums. Avota kods ir plaši pieejams izstrādātājiem visā uzņēmumā, dublēts dažādos serveros, saglabāts izstrādātāju lokālajās iekārtās un pat koplietots, izmantojot iekšējo dokumentāciju vai e-pasta pakalpojumus. Tas padara tos par ļoti pievilcīgu mērķi pretiniekiem, un tāpēc mēs redzam šo uzbrukumu biežuma noturību.

Lapsus$ Telegram kanālā varēsim redzēt, kā hakeru grupa iegūst piekļuvi šīm krātuvēm, nosūtot būtībā aicinājumu lielu organizāciju darbiniekiem atklāt savu piekļuvi.

Diemžēl mēs vēl neesam redzējuši šādus uzbrukumus. Grupa tagad atkal dalās aptaujās, izmantojot savu Telegram kanālu, jautājot savai auditorijai, kāds avota kods viņiem būtu jānopludina nākamreiz, norādot, ka, visticamāk, būs vēl daudz iekšējā avota koda. nākotnē.

Beidzot Ja jūs interesē uzzināt vairāk par to, jūs varat pārbaudīt informāciju Šajā saitē.