लिनक्स ऑडिट फ्रेमवर्क: ऑडिट कमांड बद्दल सर्व

काही दिवसांपूर्वी, फेब्रुवारीपासून आम्ही ए विशेष पोस्ट एक उत्तम अत्यावश्यक आदेशांचे संकलन (मूलभूत आणि मध्यवर्ती) GNU/Linux वर आधारित बर्याच विनामूल्य आणि खुल्या ऑपरेटिंग सिस्टमवर उपलब्ध. परिणामी, काही अगदी सोप्या होत्या, आणि ज्याद्वारे फोल्डर आणि फाइल्स हाताळल्या जाऊ शकतात आणि त्यावर माहिती प्रदर्शित केली जाऊ शकते. इतर अधिक जटिल असताना, आणि ज्यासह कॉन्फिगरेशन आणि पॅरामीटर्स व्यवस्थापित केले जाऊ शकतात.

परंतु, या संग्रहात केवळ माफक प्रमाणात समावेश आहे 60 लिनक्स कमांड. आणि हे पाहता, बहुतेक GNU/Linux डिस्ट्रिब्युशनमध्ये सरासरी शेकडो कमांड्स उपलब्ध आहेत, इतर तत्सम किंवा अधिक महत्त्वाच्या, प्रगत किंवा विशिष्ट गोष्टींना संबोधित करण्याची वेळ आहे. जसे की, द लिनक्स ऑडिट कमांड o "लिनक्स ऑडिट फ्रेमवर्क", ज्याला आपण आज या पोस्टमध्ये संबोधित करू.

लिनक्स कमांड्स: 2023 मध्ये मास्टर करण्यासाठी सर्वात आवश्यक

पण, बद्दल हे मनोरंजक पोस्ट सुरू करण्यापूर्वी लिनक्स ऑडिट कमांड o "लिनक्स ऑडिट फ्रेमवर्क", आम्ही नंतरच्या वाचनासाठी मागील प्रकाशनाची शिफारस करतो:

लिनक्स ऑडिट फ्रेमवर्क: शक्तिशाली लिनक्स ऑडिटिंग वातावरण

ऑडिट कमांड (लिनक्स ऑडिट फ्रेमवर्क) म्हणजे काय?

थोडक्यात, आम्ही सांगितले वर्णन करू शकता ऑडिट आदेश एक सॉफ्टवेअर टूल (फ्रेमवर्क) म्हणून लिनक्ससाठी ऑडिटिंग, जे प्रदान करते a CAPP अनुरूप ऑडिट प्रणाली (नियंत्रित प्रवेश संरक्षण प्रोफाइल, इंग्रजीमध्ये, किंवा नियंत्रित प्रवेश संरक्षण प्रोफाइल, स्पॅनिशमध्ये). तर आहे विश्वसनीयरित्या माहिती गोळा करण्यास सक्षम लिनक्स ऑपरेटिंग सिस्टममधील सुरक्षिततेसाठी संबंधित (किंवा नाही) कोणत्याही इव्हेंटबद्दल.

परिणामी, बनवताना आम्हाला पाठिंबा देणे योग्य आहे OS मध्ये केलेल्या क्रियांचे निरीक्षण. अशा प्रकारे, ऑडिट कमांड किंवा द लिनक्स ऑडिट फ्रेमवर्क (लिनक्स ऑडिट फ्रेमवर्क किंवा एलएएफ) राखण्यास मदत करण्यास सक्षम आहे आमचे सर्वात सुरक्षित OS, आम्हाला त्यामध्ये काय घडते याचे विस्तृत तपशीलासह विश्लेषण करण्यासाठी आवश्यक माध्यम प्रदान केल्याबद्दल धन्यवाद.

तथापि, आणि समजून घेण्यासारखे आहे, अतिरिक्त आत्मविश्वास प्रदान करत नाही, म्हणजे, ते आमच्या OS चे कोड खराबी किंवा दुर्भावनापूर्ण सॉफ्टवेअर किंवा अनाहूत हल्ल्यांद्वारे कोणत्याही प्रकारच्या शोषणापासून संरक्षण करत नाही. परंतु, पुढील विश्लेषण आणि दुरुस्तीसाठी संभाव्य समस्यांचा मागोवा घेण्यासाठी हे उपयुक्त आहे., अशा प्रकारे, त्यांना कमी करण्यासाठी आणि त्यांना टाळण्यासाठी अतिरिक्त सुरक्षा उपाय करणे. शेवटी, तो एलएएफ हे कर्नलद्वारे नोंदवलेल्या घटना ऐकून आणि नंतरच्या विश्लेषणासाठी लॉग फाइलमध्ये लॉग करून आणि वापरकर्त्याला परत अहवाल देऊन कार्य करते.

हे सुरक्षा ऑडिटिंगसाठी वापरकर्ता स्पेस टूल्स आहे. ऑडिट पॅकेजमध्ये आवृत्ती २.६ पासून लिनक्स कर्नल ऑडिट सबसिस्टमद्वारे व्युत्पन्न केलेले ऑडिट लॉग संग्रहित करण्यासाठी आणि शोधण्यासाठी वापरकर्ता लँड उपयुक्तता समाविष्ट आहे. ऑडिट पॅकेज (डेबियनवर)

तुम्ही Auditd कमांड कशी स्थापित आणि वापराल?

बर्याच कमांड्सप्रमाणे, टर्मिनल (सीएलआय) द्वारे, ते सहजपणे आणि नियमितपणे स्थापित केले जाऊ शकते. तुमच्या GNU/Linux डिस्ट्रोचे डीफॉल्ट किंवा पसंतीचे पॅकेज व्यवस्थापक वापरणे.

उदाहरणार्थ, मध्ये डेबियन जीएनयू / लिनक्स आणि व्युत्पन्न असे असतील:

sudo apt install auditdदरम्यान मध्ये Fedora GNU/Linux आणि Red Hat, आणि त्याचे समान असेल:

sudo dnf install auditdsudo yum install auditआणि त्याच्या मूलभूत आणि डीफॉल्ट वापरासाठी, फक्त खालील कमांड ऑर्डरची अंमलबजावणी करणे आवश्यक आहे:

- अंमलबजावणी स्थिती तपासा

sudo systemctl status audit- पार्श्वभूमी सेवा सक्षम करा

sudo systemctl enable auditd- सध्या कॉन्फिगर केलेले नियम पहा

sudo auditctl -l- डिस्प्ले नियम (वॉच) किंवा नियंत्रण (syscall) तयार करणे

sudo auditctl -w /carpeta/archivo -p permisos-otorgadossudo auditctl -a action,filter -S syscall -F field=value -k keyword- तयार केलेले सर्व नियम व्यवस्थापित करा

sudo vim /etc/audit/audit.rules- PID, संबंधित कीवर्ड, पथ किंवा फाइल किंवा सिस्टम कॉल्सनुसार विशिष्ट प्रक्रियेशी संबंधित असलेल्या सर्व घटनांची यादी करा.

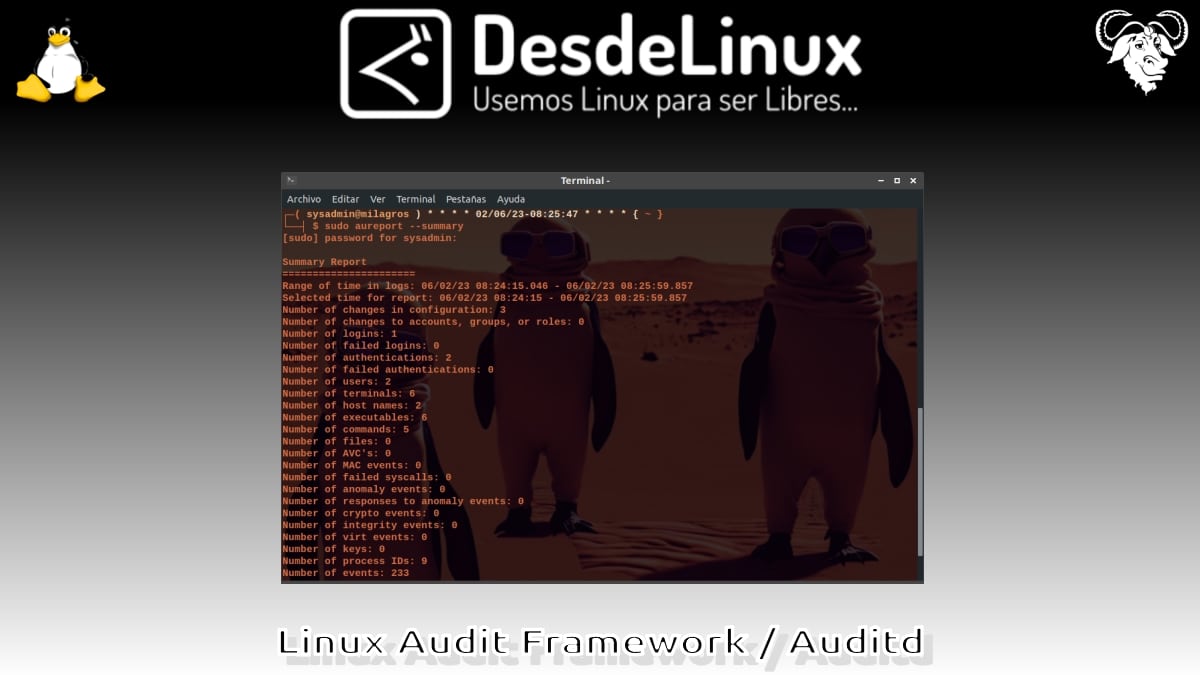

sudo ausearch -p PIDsudo ausearch -k keywordsudo ausearch -f rutasudo ausearch -sc syscall- लेखापरीक्षण अहवाल तयार करा

sudo aureport -nsudo aureport --summarysudo aureport -f --summarysudo aureport -l --summarysudo aureport --failed- प्रक्रियेच्या अंमलबजावणीचा मागोवा घ्या

sudo autracet /ruta/comandoतथापि, त्याबद्दल अधिक जाणून घेण्यासाठी आम्ही खालील दुवे एक्सप्लोर करण्याची शिफारस करतो:

- डेबियन मॅनपेजेस: ऑडिट

- अधिकृत संकेतस्थळ

- GitHub वर अधिकृत विभाग

- ArchLinux Wiki: Auditd

- Red Hat Linux सुरक्षा मार्गदर्शक: प्रणाली धडा ऑडिटिंग

- SUSE सुरक्षा मार्गदर्शक: अध्याय लिनक्स ऑडिट फ्रेमवर्क

- OpenSUSE सुरक्षा आणि हार्डनिंग मार्गदर्शक: अध्याय लिनक्स फ्रेमवर्क ऑडिट

Resumen

सारांश, आम्ही आशा करतो की हे प्रकाशन संबंधित आहे GNU/Linux मध्ये एकत्रित केलेले शक्तिशाली ऑडिटिंग वातावरण म्हणून ओळखले जाते "लिनक्स ऑडिट फ्रेमवर्क", जे द्वारे प्रदान केले जाते लिनक्स ऑडिट कमांड, अनेक परवानगी, शक्ती ऑडिट (परीक्षण आणि मूल्यमापन) GNU/Linux वर आधारित त्याच्या विनामूल्य आणि खुल्या ऑपरेटिंग सिस्टमच्या सर्व क्रियाकलाप. आणि अशा प्रकारे, ते कोणत्याही विसंगती, अयोग्य किंवा हानिकारक कॉन्फिगरेशन किंवा क्रियाकलाप त्वरित शोधू शकतात आणि दुरुस्त करू शकतात.

शेवटी, टिप्पण्यांद्वारे, आजच्या विषयावर आपले मत देण्यास विसरू नका. आणि जर तुम्हाला ही पोस्ट आवडली असेल तर, इतरांबरोबर शेअर करणे थांबवू नका. तसेच, लक्षात ठेवा आमच्या मुख्यपृष्ठास भेट द्या en «DesdeLinux» अधिक बातम्या एक्सप्लोर करण्यासाठी आणि आमच्या अधिकृत चॅनेलमध्ये सामील व्हा च्या टेलीग्राम DesdeLinux, पश्चिम गट आजच्या विषयावर अधिक माहितीसाठी.