Baru 2 minggu yang lalu Saya memberitahu mereka mengenai cara mengukur prestasi pelayan web anda dengan Penanda Aras Apache, dan kemudian grafiknya dengan GNUPlot.

Kali ini saya akan memberitahu anda mengenai alternatif daripada Apache Benchmark, saya akan memberitahu anda mengenai: Pengepungan

Apa itu Siege dan bagaimana memasangnya?

Dengan Siege kami mensimulasikan akses ke laman web, iaitu, kami menunjukkan jumlah permintaan akhir yang harus dibuat ke laman web tertentu, berapa banyak serentak, jika kami ingin anda mengunjungi URL tertentu atau sekumpulan dari mereka, dll. Pada akhirnya kami mendapat output yang akan memberitahu kami berapa lama pelayan web kami dapat memenuhi semua permintaan, dll. Pada akhirnya, data yang membantu kita mengetahui apakah tugas pengoptimuman yang mungkin kita lakukan berkesan atau tidak.

Untuk memasang Siege, cukup pasang pakej dengan nama yang sama di distro kami, di Debian, Ubuntu atau seumpamanya:

sudo apt-get install siege

Dalam ArchLinux atau derivatifnya adalah:

sudo pacman -S siege

Bagaimana cara menggunakan Siege?

Seperti Apache Benchmark, dengan satu parameter kami melewati semua permintaan yang akan dibuatnya dan dengan yang lain kami menunjukkan jumlah permintaan serentak:

siege --concurrent=50 --reps=100 http://www.misitio.com

Mengikut contoh ini, kami akan membuat sejumlah 100 permintaan, 50 serentak.

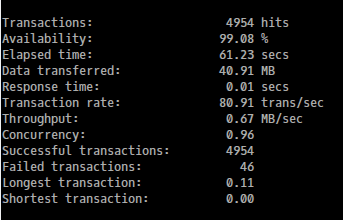

Hasilnya akan seperti ini:

Ini hanya membuat permintaan ke indeks laman web, perkara yang paling penting untuk dipertimbangkan adalah masa tindak balas.

Perkara yang sama jika kita membuat fail (urls.txt misalnya) dan di dalamnya kami meletakkan beberapa URL dari laman web yang sama, kemudian dengan pengepungan kami menggunakan baris berikut untuk mengunjungi URL tersebut dan mengukur prestasinya, ini adalah praktik yang lebih nyata atau mungkin, kerana tidak ada manusia yang mengunjungi 100 kali indeks laman web berturut-turut 🙂

siege --concurrent=50 --reps=100 -f urls.txt

akhir

Setakat ini saya tidak dapat memetakan hasilnya dengan GNUPlot (seperti yang saya lakukan dengan Apache Benchmark), ini adalah tugas yang masih saya miliki di ToDo 😉

Saya mempunyai soalan, seperti yang anda nyatakan, biasanya satu orang tidak akan mengunjungi url yang sama 100 atau x kali berturut-turut dalam jangka masa yang singkat, jadi ini tidak boleh dianggap sebagai serangan DDoS dan bahawa pelayan yang sama menyekat kita?, dengan andaian bahawa kita mempunyai keselamatan minimum yang dipasang.

Best regards.

Saya suka, lebih daripada ini