Indeks umum siri: Rangkaian Komputer untuk PKS: Pengenalan

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Helo rakan-rakan dan rakan-rakan!

Artikel ini adalah kesinambungan dari Pengesahan Squid + PAM di CentOS 7- SMB Networks.

Sistem operasi UNIX / Linux menawarkan persekitaran berbilang pengguna SEBENAR, di mana banyak pengguna dapat bekerja secara serentak pada sistem yang sama dan berkongsi sumber seperti pemproses, cakera keras, memori, antara muka rangkaian, peranti yang dimasukkan ke dalam sistem, dan sebagainya.

Atas sebab ini, Pentadbir Sistem berkewajiban untuk terus mengatur pengguna dan kumpulan sistem dan untuk merumuskan dan melaksanakan strategi pentadbiran yang baik.

Seterusnya kita akan melihat secara ringkas aspek umum aktiviti penting ini dalam Pentadbiran Sistem Linux.

Kadang-kadang lebih baik untuk menawarkan Utiliti dan kemudian Perlu.

Ini adalah contoh khas pesanan itu. Pertama kita tunjukkan cara melaksanakan perkhidmatan Proksi Internet dengan pengguna Squid dan tempatan. Sekarang kita mesti bertanya kepada diri sendiri:

- ¿bagaimana saya boleh melaksanakan perkhidmatan rangkaian pada UNIX / Linux LAN dari pengguna tempatan dan dengan keselamatan yang boleh diterima?.

Tidak menjadi masalah, sebagai tambahan, klien Windows disambungkan ke rangkaian ini. Hanya keperluan untuk perkhidmatan mana yang diperlukan oleh Rangkaian UKM dan cara termudah dan paling murah untuk melaksanakannya.

- ¿Mungkin mekanisme pengesahan semasa kelahiran ARPANET, Internet dan rangkaian lain Wide Akawasan NRangkaian o Ltempatan Akawasan NRangkaian inisial didasarkan pada LDAP, Perkhidmatan Direktori, atau dalam Microsoft LSASS, atau dalam Active Directory, atau oleh Kerberos?, hanya untuk menyebut beberapa.

Soalan yang baik bahawa semua orang harus mencari jawapan mereka. Saya menjemput anda untuk mencari istilah «pengesahan»Di Wikipedia dalam Bahasa Inggeris, yang sejauh ini paling lengkap dan konsisten dari segi kandungan asli-dalam Bahasa Inggeris-.

Menurut Sejarah sudah kira-kira bercakap, pertama adalah Pengesahan y Kebenaran tempatan, selepas NIS Sistem Maklumat Rangkaian dibangunkan oleh Sun Microsystem dan juga dikenali sebagai Yellow Pages o ypdan kemudian LDAP Protokol Akses Direktori Ringan.

Bagaimana dengan «Keselamatan yang boleh diterima»Muncul kerana banyak kali kita bimbang tentang keselamatan rangkaian tempatan kita, sementara kita mengakses Facebook, Gmail, Yahoo, dan lain-lain - untuk menyebut hanya beberapa- dan kami memberikan Privasi Kami di dalamnya. Dan lihat sebilangan besar artikel dan dokumentari yang berkenaan dengan Tiada Privasi di Internet mereka wujud

Catatan mengenai CentOS dan Debian

CentOS / Red Hat dan Debian mempunyai falsafah mereka sendiri tentang bagaimana melaksanakan keselamatan, yang pada asasnya tidak berbeza. Walau bagaimanapun, kami menegaskan bahawa kedua-duanya sangat stabil, selamat dan boleh dipercayai. Sebagai contoh, dalam CentOS konteks SELinux diaktifkan secara lalai. Di Debian kita mesti memasang pakej selinux-asas, yang menunjukkan bahawa kita juga dapat menggunakan SELinux.

Di CentOS, FreeBSD, dan sistem operasi lain, kumpulan-sistem dibuat roda untuk membenarkan akses sebagai akar hanya untuk pengguna sistem yang tergolong dalam kumpulan itu. Baca /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Dan /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian tidak menggabungkan kumpulan roda.

Fail dan arahan utama

rekod

Fail utama yang berkaitan dengan pengurusan pengguna tempatan dalam sistem operasi Linux adalah:

CentOS dan Debian

- / etc / passwd: maklumat akaun pengguna.

- / etc / bayangan- Maklumat keselamatan akaun pengguna.

- / dll / kumpulan: maklumat akaun kumpulan.

- / etc / gshadow- Maklumat keselamatan untuk akaun kumpulan.

- / etc / default / useradd: nilai lalai untuk pembuatan akaun.

- / dll / skel /: direktori yang mengandungi fail lalai yang akan dimasukkan ke dalam direktori HOME pengguna baru.

- /etc/login.defs- Suite konfigurasi keselamatan kata laluan.

Debian

- /etc/adduser.conf: nilai lalai untuk pembuatan akaun.

Perintah mengenai CentOS dan Debian

[root @ linuxbox ~] # chpasswd -h # Kemas kini kata laluan dalam mod kumpulan Cara menggunakan: chpasswd [options] Options: -c, --crypt-method KAEDAH kaedah crypt (salah satu TIADA DES MD5 SHA256 SHA512) -e, - kata laluan yang dienkripsi yang disediakan dienkripsi -h, - membantu menunjukkan ini bantu cepat dan hentikan kata laluan enkripsi -m, --md5 dengan jelas menggunakan algoritma MD5 -R, -rroot CHROOT_DIR direktori untuk menyisipkan ke -s, --sha-putaran bilangan pusingan SHA untuk algoritma penyulitan SHA * # kumpulan- Jalankan perintah apabila beban sistem memungkinkan. Dengan kata lain # apabila beban rata-rata jatuh di bawah 0.8 atau nilai yang ditentukan semasa memanggil perintah # the atd. Maklumat lanjut kumpulan lelaki. [root @ linuxbox ~] # gpasswd -h # Menyatakan Pentadbir di / etc / group dan / etc / gshadow Cara menggunakan: gpasswd [options] GROUP Options: -a, --add USER menambah USER ke GROUP -d, --delete USER membuang USER dari GROUP -h, --help menunjukkan mesej bantuan ini dan berakhir -Q, - - - root root CHROOT_DIR untuk chroot menjadi -r, --delete-password hapus kata laluan GROUP -R, - hadkan had akses ke GROUP kepada ahlinya -M, --membeli PENGGUNA, ... menetapkan senarai ahli GROUP - A, --administrators ADMIN, ... menetapkan senarai pentadbir GROUP Kecuali untuk pilihan -A dan -M, pilihan tidak dapat digabungkan. [root @ linuxbox ~] # kumpulan -h # Buat kumpulan baru Cara menggunakan: groupadd [options] GROUP Options: -f, --force terminate if group sudah ada, dan batalkan -g jika GID sudah digunakan -g, --gid GID gunakan GID untuk group baru - h, - help memaparkan mesej bantuan ini dan berakhir -K, --key KEY = VALUE menimpa nilai lalai "/etc/login.defs" -o, --non-unik membolehkan anda membuat kumpulan dengan GID (tidak unik) pendua -p, - kata laluan PASSWORD menggunakan kata laluan yang dienkripsi ini untuk kumpulan baru -r, --sistem membuat akaun sistem -R, --root CHROOT_DIR direktori untuk chroot ke [root @ linuxbox ~] # kumpulan kumpulan -h # Padamkan kumpulan yang ada Cara menggunakan: groupdel [options] GROUP Options: -h, --help show this help message and terminate -R, --root CHROOT_DIR to chroot to [root @ linuxbox ~] # kumpulan -h # Menyatakan Pentadbir dalam kumpulan utama pengguna Cara menggunakan: groupmems [options] [action] Options: -g, --group GROUP menukar nama kumpulan dan bukannya kumpulan pengguna (hanya dapat dilakukan oleh pentadbir) -R, --root CHROOT_DIR direktori to chroot ke dalam Tindakan: -a, - tambah USER menambahkan USER kepada ahli kumpulan -d, --delete USER membuang USER dari senarai ahli kumpulan -h, --help memaparkan mesej bantuan ini dan berakhir -p, - membersihkan membersihkan semua ahli kumpulan - l, - senarai senarai ahli kumpulan [root @ linuxbox ~] # kumpulan kumpulan -h # Ubah suai definisi kumpulan Cara menggunakan: groupmod [options] GROUP Options: -g, --gid GID mengubah pengenal kumpulan menjadi GID -h, --help menunjukkan mesej bantuan ini dan berakhir -n, --new-name NEW_Group menukar nama NEW_GROUP - o, --non-unik memungkinkan untuk menggunakan pendua GID (tidak unik) -p, --password PASSWORD menukar kata laluan ke PASSWORD (dienkripsi) -R, --root CHROOT_DIR direktori untuk chroot ke [root @ linuxbox ~] # grpck -h # Periksa integriti fail kumpulan Cara menggunakan: grpck [options] [group [gshadow]] Options: -h, --help show this help message and exit -r, - read-only error and Warnings tetapi tidak menukar fail -R, - - root CHROOT_DIR direktori untuk chroot menjadi -s, --sort sort entri mengikut UID [root @ linuxbox ~] # grpconv # Perintah yang berkaitan: pwconv, pwunconv, grpconv, grpunconv # Digunakan untuk menukar ke dan dari kata laluan bayangan dan kumpulan # Keempat perintah beroperasi pada fail / etc / passwd, / etc / group, / etc / shadow, # dan / etc / gshadow. Untuk maklumat lanjut lelaki grpconv. [root @ linuxbox ~] # sg -h # Jalankan perintah dengan ID kumpulan atau GID yang berbeza Cara menggunakan: kumpulan sg [[-c] order] [root @ linuxbox ~] # newgrp -h # Tukar GID semasa semasa log masuk Cara menggunakan: newgrp [-] [kumpulan] [root @ linuxbox ~] # pengguna baru -h # Kemas kini dan buat pengguna baru dalam mod kumpulan Mod penggunaan: newusers [options] Options: -c, --crypt-method METODE kaedah crypt (salah satu TIADA DES MD5 SHA256 SHA512) -h, --membantu menunjukkan mesej bantuan ini dan keluar -r, --sistem membuat sistem akaun -R, --roro CHROOT_DIR direktori untuk memasukkan ke -s, --sha-bulat bilangan pusingan SHA untuk algoritma penyulitan SHA * [root @ linuxbox ~] # pwck -h # Periksa integriti fail kata laluan Cara menggunakan: pwck [options] [passwd [shadow]] Options: -h, --help show this help message and exit -q, --quiet report error only -r, - read-only error and Warnings tetapi jangan ubah fail -R, --roro CHROOT_DIR direktori ke chroot menjadi -s, --sort sort sort entri mengikut UID [root @ linuxbox ~] # penggunaad -h # Buat pengguna baru atau kemas kini # maklumat lalai pengguna baru Cara menggunakan: useradd [options] USER useradd -D useradd -D [options] Options: -b, --base-dir BAS_DIR direktori asas untuk direktori utama akaun baru -c, --komen KOMEC GECOS bidang akaun baru -d, --home-dir PERSONAL_DIR direktori utama akaun baru -D, --kemasukan mencetak atau mengubah tetapan lalai penggunaadd -e, - tamat EXPIRY_DATE tarikh luput akaun baru -f, - tempoh tidak aktif yang tidak aktif kata laluan akaun baru kumpulan pekerja -g, --gid KUMPULAN nama atau pengenal kumpulan utama akaun baru -G, --kelompok senarai kumpulan tambahan akaun baru -h, --help menunjukkan mesej bantuan ini dan berakhir -k, - skel DIR_SKEL menggunakan direktori "kerangka" alternatif ini - K, --key KEY = VALUE menimpa nilai lalai "/etc/login.defs" -l, --no-log-init tidak menambahkan pengguna ke pangkalan data dari lastlog dan faillog -m, --create-home membuat direktori home pengguna -M, --no-create-home tidak membuat direktori home pengguna -N, --no-user-group tidak membuat kumpulan dengan nama yang sama dengan pengguna -o, --non-unik membolehkan membuat pengguna dengan pendua (tidak unik) pengenal (UID) -p, - kata laluan sandi PASSWORD yang disulitkan dari akaun baru -r, - sistem membuat akaun dari sistem -R, --roro CHROOT_DIR direktori untuk chroot menjadi -s, --boleh konsol akses CONSOLE dari akaun baru -u, - pengenal pengguna UID dari akaun baru -U, --user-group buatkumpulan dengan nama yang sama dengan pengguna -Z, --selinux-pengguna USER_SE menggunakan pengguna yang ditentukan untuk pengguna SELinux [root @ linuxbox ~] # penggunadel -h # Padamkan akaun pengguna dan fail yang berkaitan Mod penggunaan: userdel [options] USER Options: -f, --paksa memaksa beberapa tindakan yang akan gagal sebaliknya, membuang pengguna yang masih log masuk atau fail, walaupun tidak dimiliki oleh pengguna -h, --help memaparkan mesej ini Bantuan dan selesaikan -r, --hapus hapus direktori home dan kotak surat -R, --root CHROOT_DIR direktori untuk chroot menjadi -Z, --selinux-user hapus pemetaan pengguna SELinux untuk pengguna [root @ linuxbox ~] # usermod -h # Ubah suai akaun pengguna Cara menggunakan: usermod [options] USER Options: -c, --comment KOMEN nilai baru bidang GECOS -d, --home PERSONAL_DIR direktori peribadi baru pengguna baru -e, - expiredate EXPIRED_DATE menetapkan tarikh luput akaun hingga EXPIRED_DATE -f, --inactive INACTIVE menetapkan masa senggang setelah akaun tamat menjadi INACTIVE -g, --gg GROUP memaksa penggunaan GROUP untuk akaun pengguna baru -G, --kumpulan GROUPS senarai kumpulan tambahan -a, - lampirkan tambahkan pengguna ke KUMPULAN tambahan yang disebutkan oleh pilihan -G tanpa mengeluarkannya dari kumpulan lain -h, --membantu memaparkan mesej bantuan ini dan menamatkan -l, - log NAMA lagi nama untuk pengguna -L, - kunci mengunci akaun pengguna -m, --move-home memindahkan kandungan direktori home ke direktori baru (hanya digunakan bersama dengan -d) -o, --non-unik memungkinkan untuk menggunakan Pendua UID (tidak unik) -p, - -PANDUAN PASSWORD menggunakan kata laluan yang dienkripsi untuk akaun baru -R, --root CHR Direktori OOT_DIR untuk chroot ke -s, --membeli CONSOLE konsol akses baru untuk akaun pengguna -u, --Uid UID memaksa penggunaan UID untuk akaun pengguna baru -U, - membuka kunci membuka akaun pengguna -Z, --selinux-pengguna SEUSER pemetaan pengguna SELinux baru untuk akaun pengguna

Perintah dalam Debian

Debian membezakan antara penggunaad y adduser. Mengesyorkan agar Pentadbir Sistem menggunakan adduser.

root @ sysadmin: / rumah / xeon # adduser -h # Tambahkan pengguna ke sistem root @ sysadmin: / rumah / xeon # kumpulan tambah -h # Tambahkan kumpulan ke sistem adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup KUMPULAN | --gid ID] [--disabled-password] [--disabled-login] PENGGUNA Tambah penambah pengguna biasa --sistem [--RUMAH PENGHANTARAN] [--shell SHELL] [--no-create-home] [ - ID id] [--gecos GECOS] [--kumpulan | --KUMPULAN kumpulan | --gid ID] [--disabled-password] [--disabled-login] PENGGUNA Tambahkan penambah pengguna sistem --kumpulan [--gid ID] KUMPULAN tambah kumpulan [--gid ID] KUMPULAN Tambah kumpulan pengguna kumpulan pengguna - sistem [--gid ID] KUMPULAN Tambah kumpulan sistem penambah PENGGUNA KUMPULAN Tambah pengguna sedia ada ke pilihan umum kumpulan yang ada: --quiet | -q tidak memaparkan maklumat proses pada output standard --force-badname membenarkan nama pengguna yang tidak sepadan dengan pemboleh ubah konfigurasi NAME_REGEX --help | -mesej penggunaan --versi | -v nombor versi dan hak cipta --conf | -c FILE menggunakan FILE sebagai fail konfigurasi root @ sysadmin: / rumah / xeon # pengabaian -h # Keluarkan pengguna biasa dari sistem root @ sysadmin: / rumah / xeon # kumpulan pekerja -h # Keluarkan kumpulan normal dari sistem deluser USER membuang pengguna biasa dari contoh sistem: deluser miguel --remove-home membuang direktori rumah pengguna dan barisan e-mel. --remove-all-files membuang semua fail yang dimiliki oleh pengguna. - sandaran membuat sandaran fail sebelum memadam. - sandaran ke direktori tujuan untuk sandaran. Direktori semasa digunakan secara lalai. --sistem hanya dikeluarkan jika anda pengguna sistem. delgroup GROUP deluser --group GROUP membuang kumpulan dari sistem contoh: deluser --group students - sistem hanya mengeluarkan jika ia adalah kumpulan dari sistem. - hanya-jika-kosong sahaja keluarkan jika mereka tidak mempunyai ahli lagi. deluser USER GROUP mengeluarkan pengguna dari kumpulan contoh: pelajar deluser miguel pilihan umum: --quiet | -q jangan berikan maklumat proses di stdout --help | -mesej penggunaan --versi | nombor versi v dan hak cipta --conf | -c FILE menggunakan FILE sebagai fail konfigurasi

Polisi

Terdapat dua jenis dasar yang harus kita pertimbangkan semasa membuat akaun pengguna:

- Dasar Akaun Pengguna

- Dasar penuaan kata laluan

Dasar Akaun Pengguna

Dalam praktiknya, komponen asas yang mengenal pasti akaun pengguna adalah:

- Nama akaun pengguna - pengguna LOG MASUK, bukan nama dan nama keluarga.

- ID Pengguna - UID.

- Kumpulan utama yang menjadi miliknya - GID.

- Kata Laluan - kata laluan.

- Permit akses - kebenaran akses.

Faktor utama yang perlu dipertimbangkan semasa membuat akaun pengguna adalah:

- Lamanya masa pengguna mempunyai akses ke sistem fail dan sumber daya.

- Jumlah masa di mana pengguna mesti menukar kata laluan mereka - secara berkala - atas alasan keselamatan.

- Jumlah masa log masuk-log masuk tetap aktif.

Tambahan pula, semasa memberikan pengguna miliknya UID y kata laluan, kita mesti ingat bahawa:

- Nilai integer UID ia mesti unik dan tidak negatif.

- El kata laluan mestilah panjang dan kerumitan yang mencukupi sehingga sukar untuk diuraikan.

Dasar penuaan kata laluan

Pada sistem Linux, kata laluan pengguna tidak diberikan masa tamat lalai. Sekiranya kita menggunakan dasar penuaan kata laluan, kita dapat mengubah tingkah laku lalai dan ketika membuat pengguna, kebijakan yang ditentukan akan dipertimbangkan.

Dalam praktiknya, terdapat dua faktor yang perlu dipertimbangkan ketika menetapkan usia kata laluan:

- Keselamatan.

- Kemudahan pengguna.

Kata laluan lebih selamat semakin pendek tempoh tamatnya. Tidak banyak risiko ia dibocorkan kepada pengguna lain.

Untuk menetapkan dasar penuaan kata laluan, kita dapat menggunakan perintah mengejar:

[root @ linuxbox ~] # chage Mod penggunaan: chage [options] Pilihan PENGGUNA: -d, --lastday LAST_DAY menetapkan hari pertukaran kata laluan terakhir menjadi LAST_DAY -E, - expiredate CAD_DATE menetapkan tarikh luput menjadi CAD_DATE -h, --membantu memaparkan mesej bantuan ini dan berakhir -Saya, --aktif AKTIF mematikan akaun setelah INAKTIF hari dari tarikh luput -l, - senarai menunjukkan maklumat usia akaun -m, --mindays MINDAYS menetapkan bilangan hari minimum sebelum menukar kata laluan menjadi MIN_DAYS -M, --maxdays MAX_DAYS menetapkan bilangan hari maksimum sebelum kata laluan ditukar menjadi MAX_DAYS -R, - direktori CHROOT_DIR akar untuk disisipkan ke -W, --warndays WARNING_DAYS menetapkan hari pemberitahuan tamat pada DAYS_NOTICE

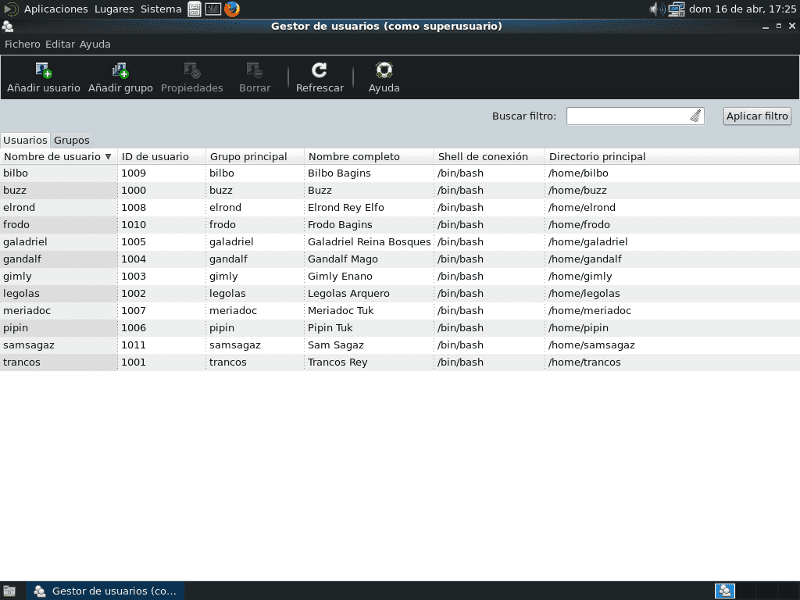

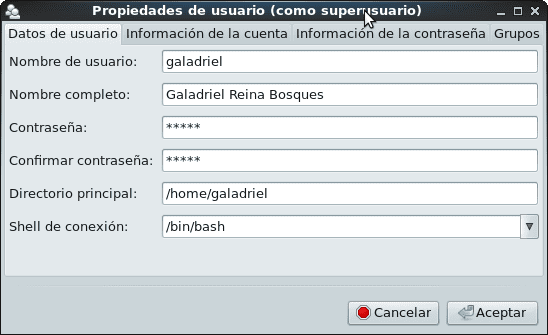

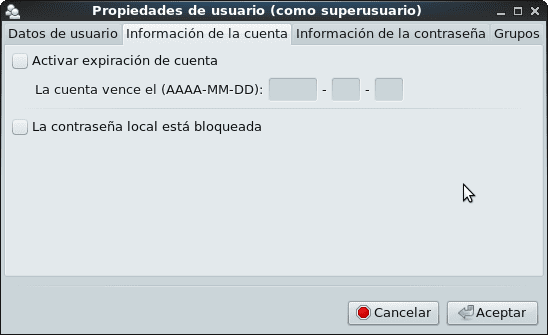

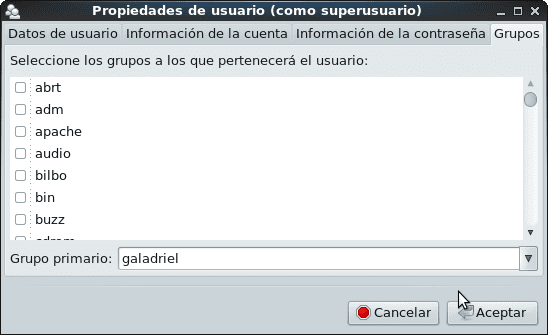

Dalam artikel sebelumnya kami membuat beberapa pengguna sebagai contoh. Sekiranya kita ingin mengetahui nilai umur akaun pengguna dengan LOG MASUK Galadriel:

[root @ linuxbox ~] # chage - senarai galadriel Perubahan kata laluan terakhir: 21 Apr 2017 Kata laluan tamat: tidak pernah Kata laluan tidak aktif: tidak pernah Akaun tamat: tidak pernah Jumlah hari minimum antara pertukaran kata laluan: 0 Bilangan hari maksimum antara pertukaran kata laluan: 99999 Bilangan hari pemberitahuan sebelum kata laluan tamat: 7

Itu adalah nilai lalai yang dimiliki sistem ketika kami membuat akaun pengguna menggunakan utiliti pentadbiran grafik "Pengguna dan kumpulan":

Untuk menukar lalai penuaan kata laluan, disarankan untuk mengedit fail /etc/login.defs y ubah jumlah nilai minimum yang kita perlukan. Dalam fail itu kita hanya akan mengubah nilai berikut:

# Kawalan penuaan kata laluan: # # PASS_MAX_DAYS Jumlah hari maksimum kata laluan boleh digunakan. # PASS_MIN_DAYS Bilangan hari minimum yang dibenarkan antara pertukaran kata laluan. # PASS_MIN_LEN Panjang kata laluan minimum yang boleh diterima. # PASS_WARN_AGE Amaran bilangan hari yang diberikan sebelum kata laluan tamat. # PASS_MAX_DAYS 99999 #! Lebih daripada 273 tahun! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

untuk nilai yang kami pilih mengikut kriteria dan keperluan kami:

PASS_MAX_DAYS 42 # 42 hari berterusan yang boleh anda gunakan kata laluan PASS_MIN_DAYS 0 # kata laluan boleh diubah bila-bila masa PASS_MIN_LEN 8 # panjang kata laluan minimum PASS_WARN_AGE 7 # Bilangan hari sistem memberi amaran kepada anda untuk # menukar kata laluan sebelum habis.

Kami meninggalkan fail yang selebihnya dan kami mengesyorkan agar tidak mengubah parameter lain sehingga kami mengetahui dengan baik apa yang kami lakukan.

Nilai-nilai baru akan dipertimbangkan ketika kita membuat pengguna baru. Sekiranya kita menukar kata laluan pengguna yang sudah dibuat, nilai panjang kata laluan minimum akan dihormati. Sekiranya kita menggunakan perintah passwd bukannya utiliti grafik dan kami menulis bahawa kata laluan akan menjadi «legolas17«, Sistem mengeluh seperti alat grafik« Pengguna dan kumpulan »dan ia menjawab bahawa«Entah bagaimana kata laluan membaca nama penggunaWalaupun pada akhirnya saya menerima kata laluan yang lemah.

[root @ linuxbox ~] # passwd legolas Menukar kata laluan pengguna legolas. Kata laluan baharu: pemanah # kurang daripada 7 aksara KATA KATA LALUAN: Kata Laluan kurang daripada 8 aksara Taip semula kata laluan baru: legolas17 Kata laluan tidak sepadan. # Logik kan? Kata laluan baru: legolas17 KATA KATA LALUAN: Entah bagaimana, kata laluan membaca nama pengguna Ketik semula kata laluan baru: legolas17 passwd: semua token pengesahan berjaya dikemas kini.

Kami menanggung "kelemahan" menyatakan kata laluan yang merangkumi LOG MASUK pengguna. Itu adalah amalan yang tidak digalakkan. Cara yang betul adalah:

[root @ linuxbox ~] # passwd legolas Menukar kata laluan pengguna legolas. Kata laluan baharu: gunung tinggi01 Taip semula kata laluan baru: gunung tinggi01 passwd: semua token pengesahan berjaya dikemas kini.

Untuk menukar nilai luput kata laluan de Galadriel, kita menggunakan perintah chage, dan kita hanya perlu mengubah nilai LULUS_MAX_DAYS dari 99999 hingga 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Perubahan kata laluan terakhir: 21 Apr 2017 Kata laluan tamat: 02 Jun 2017 Kata laluan tidak aktif: tidak pernah Akaun tamat: tidak pernah Bilangan minimum hari antara pertukaran kata laluan: 0 Bilangan hari maksimum antara pertukaran kata laluan: 42

Bilangan hari pemberitahuan sebelum kata laluan tamat: 7

Dan seterusnya, kita boleh menukar kata laluan pengguna yang telah dibuat dan nilai luputnya secara manual, menggunakan alat grafik «Pengguna dan kumpulan», atau menggunakan skrip - skrip yang mengautomasikan sebahagian daripada kerja yang tidak interaktif.

- Dengan cara ini, jika kita membuat pengguna sistem lokal dengan cara yang tidak disarankan oleh amalan yang paling umum mengenai keselamatan, kita dapat mengubah tingkah laku tersebut sebelum terus menerapkan lebih banyak layanan berbasis PAM..

Sekiranya kita membuat pengguna anduin dengan LOG MASUK «anduin»Dan kata laluan«Kata Laluan El»Kami akan memperoleh hasil berikut:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Menukar kata laluan pengguna dan. Kata laluan baharu: Kata Laluan El KATA KATA LALUAN: Kata laluan tidak lulus pengesahan kamus - Ia berdasarkan kata dalam kamus. Taip semula kata laluan baru: Kata Laluan El passwd - Semua token pengesahan berjaya dikemas kini.

Dengan kata lain, sistem ini cukup kreatif untuk menunjukkan kelemahan kata laluan.

[root @ linuxbox ~] # passwd anduin Menukar kata laluan pengguna dan. Kata laluan baharu: gunung tinggi02 Taip semula kata laluan baru: gunung tinggi02 passwd - Semua token pengesahan berjaya dikemas kini.

Ringkasan Dasar

- Jelas, polisi kerumitan kata laluan, serta panjang minimum 5 aksara, diaktifkan secara lalai di CentOS. Di Debian, pemeriksaan kerumitan berfungsi untuk pengguna biasa ketika mereka mencoba menukar kata laluan mereka dengan memanggil perintah passwd. Untuk pengguna akar, tidak ada batasan lalai.

- Penting untuk mengetahui pelbagai pilihan yang boleh kita nyatakan dalam fail /etc/login.defs menggunakan arahan masuk lelaki.defs.

- Juga, periksa kandungan fail / etc / default / useradd, dan juga di Debian /etc/adduser.conf.

Pengguna dan Kumpulan Sistem

Dalam proses pemasangan sistem operasi, seluruh rangkaian pengguna dan kumpulan dibuat yang, satu literatur memanggil Pengguna Standard dan Pengguna Sistem yang lain. Kami lebih suka memanggil mereka Pengguna Sistem dan Kumpulan.

Sebagai peraturan, pengguna sistem mempunyai UID <1000 dan akaun anda digunakan oleh aplikasi sistem operasi yang berbeza. Contohnya, akaun pengguna «sotong»Digunakan oleh program Squid, sementara akaun« lp »digunakan untuk proses pencetakan dari editor kata atau teks.

Sekiranya kita ingin menyenaraikan pengguna dan kumpulan tersebut, kita dapat melakukannya dengan menggunakan perintah:

[root @ linuxbox ~] # kucing / etc / passwd [root @ linuxbox ~] # kucing / etc / group

Sama sekali tidak disarankan untuk mengubah pengguna dan kumpulan sistem. 😉

Oleh kerana pentingnya, kami mengulanginya di CentOS, FreeBSD, dan sistem operasi lain, kumpulan-sistem dibuat roda untuk membenarkan akses sebagai akar hanya untuk pengguna sistem yang tergolong dalam kumpulan itu. Baca /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Dan /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian tidak menggabungkan kumpulan roda.

Menguruskan akaun pengguna dan kumpulan

Cara terbaik untuk belajar mengurus akaun pengguna dan kumpulan adalah:

- Mempraktikkan penggunaan arahan yang disenaraikan di atas, lebih baik di mesin maya dan sebelum untuk menggunakan alat grafik.

- Rujuk manual atau halaman lelaki setiap arahan sebelum mencari maklumat lain di Internet.

Amalan adalah kriteria kebenaran terbaik.

Ringkasan

Sejauh ini, satu artikel yang dikhaskan untuk Menguruskan Pengguna dan Kumpulan Tempatan tidak mencukupi. Tahap pengetahuan yang diperoleh setiap Pentadbir akan bergantung pada minat peribadi untuk belajar dan mendalam mengenai perkara ini dan topik-topik lain yang berkaitan. Sama seperti dengan semua aspek yang telah kami kembangkan dalam rangkaian artikel Rangkaian PKS. Dengan cara yang sama anda dapat menikmati versi ini dalam bentuk pdf di sini

Penghantaran seterusnya

Kami akan terus melaksanakan perkhidmatan dengan pengesahan terhadap pengguna tempatan. Kami kemudian akan memasang perkhidmatan pesanan segera berdasarkan program Prosodi.

Jumpa lagi!

Halo, artikel hebat, saya bertanya di mana saya bekerja, pencetaknya banyak dikongsi, masalahnya ada dalam cawan, kadangkala hang dan mereka tidak dapat mencetak kerana saya boleh memberi mereka kebenaran untuk memulakannya semula (kerana kebanyakan masa kita bekerja di kawasan lain) tanpa memberikan root kata laluan kerana satu-satunya cara yang saya dapati adalah menukarnya supaya pengguna tertentu dapat memulakannya semula.

Dari sudah terima kasih banyak.

Salam HO2GI !. Sebagai contoh, katakan bahawa pengguna anhebu anda mahu memberikannya kebenaran untuk hanya memulakan semula perkhidmatan CUPS, dengan menggunakan arahan sudo, yang mesti dipasang:

[root @ linuxbox ~] # visudo

Spesifikasi alias cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups mulakan semula

Spesifikasi hak istimewa pengguna

root ALL = (ALL: ALL) SEMUA

legolas SEMUA = PEMULIHAN

Simpan perubahan yang dibuat pada fail sudoers. Log masuk sebagai pengguna Legolas:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid reload

[sudo] kata laluan untuk legolas:

Maaf, legolas pengguna tidak dibenarkan untuk melaksanakan '/etc/init.d/postfix reload' sebagai root pada linuxbox.desdelinux.kipas.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups dimulakan semula

[sudo] kata laluan untuk legolas:

[ok] Memulakan semula Sistem Pencetakan Unix Biasa: cupsd.

Anda memaafkan saya jika arahannya berbeza di CentOS, kerana saya telah dipandu oleh apa yang baru saya lakukan di Debian Wheezy. ;-). Di mana saya berada sekarang, saya tidak mempunyai CentOS.

Sebaliknya, jika anda ingin menambahkan Pengguna Sistem lain sebagai Pentadbir CUPS penuh - mereka boleh mengkonfigurasinya dengan salah - anda menjadikan mereka ahli kumpulan lpadmin, yang dibuat semasa anda memasang CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Terima kasih seribu Fico saya akan mencubanya sekarang.

HO2GI, di CentOS / Red -Hanya:

[root @ linuxbox ~] # visudo

Perkhidmatan

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl restart cups, / usr / bin / systemctl status cups

Benarkan root menjalankan sebarang arahan di mana sahaja

root SEMUA = (SEMUA) SEMUA

legolas SEMUA = PEMULIHAN

Simpan perubahan

[root @ linuxbox ~] # keluar

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

kata laluan legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl mulakan semula cawan

Kami yakin anda telah menerima kuliah biasa dari Sistem tempatan

Pentadbir. Biasanya terdapat tiga perkara berikut:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] kata laluan untuk legolas:

[legolas @ linuxbox ~] $ sudo systemctl status cups

● perkhidmatan cawan - Perkhidmatan Percetakan CUPS

Dimuat: dimuat (/usr/lib/systemd/system/cups.service; diaktifkan; pratetap vendor: diaktifkan)

Aktif: aktif (berjalan) sejak Mar 2017-04-25 22:23:10 EDT; 6s yang lalu

PID Utama: 1594 (cupsd)

Kumpulan Kumpulan: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl mulakan semula squid.service

Maaf, legolas pengguna tidak dibenarkan menjalankan '/ bin / systemctl restart squid.service' sebagai root pada linuxbox.

[legolas @ linuxbox ~] $ keluar