Lynis: Software voor beveiligingscontrole op Linux, macOS en UNIX

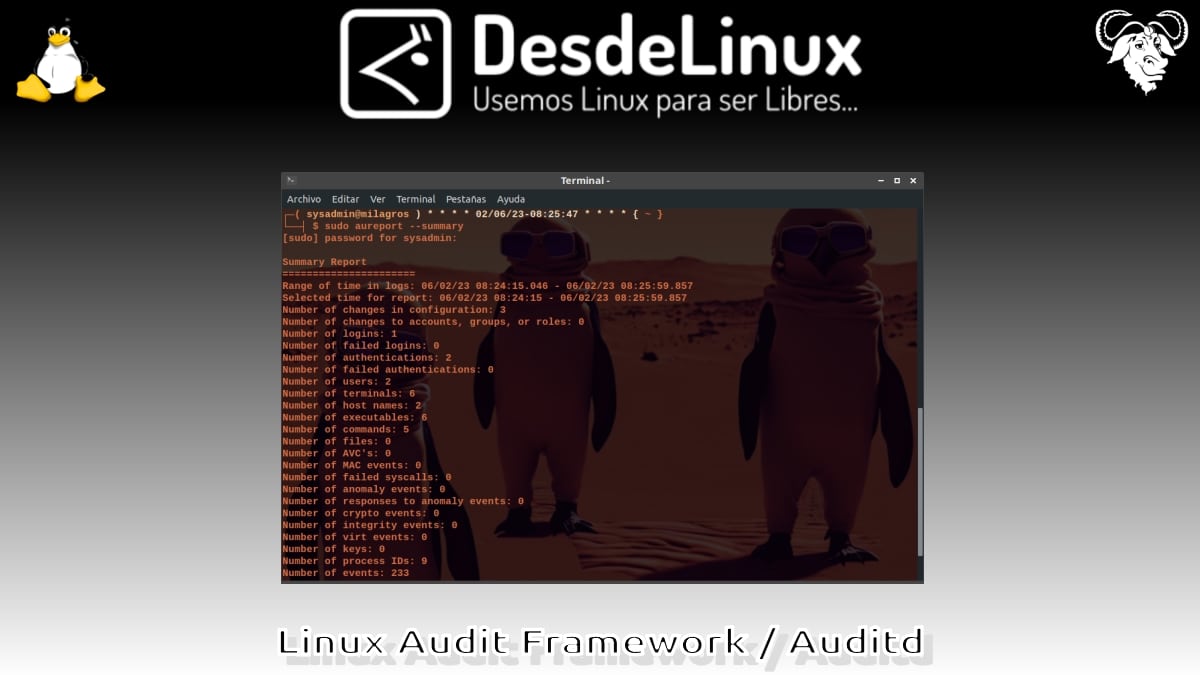

In de post die hier onmiddellijk aan voorafging, hebben we een tutorial behandeld over de technische details, installatie en gebruik van de controle opdracht, beter bekend als de Linux Audit Framework (Linux Audit Framework). Welke, en zoals de naam al aangeeft, verschaft een CAPP-conform auditsysteem, die op betrouwbare wijze informatie kan verzamelen over elke beveiligingsrelevante (of niet) gebeurtenis op een Linux-besturingssysteem.

Om deze reden hebben we gezien dat het gepast en relevant is om vandaag vergelijkbare software aan te pakken, veel completer, geavanceerder en praktischer, genaamd "Lynis". dat is ook een software voor beveiligingsaudits, gratis, open en gratis, en dient hetzelfde en meer, zoals we hieronder zullen zien.

Linux Audit Framework: alles over het Auditd-commando

Maar voordat u begint met dit interessante bericht over de software voor beveiligingsaudits "Lynis", raden wij de vorige gerelateerde post, voor later lezen:

Lynis: geautomatiseerde beveiligingscontroletool

Wat is Lynis?

Volgens de officiële website beschrijven de ontwikkelaars deze software in het kort als volgt:

“Lynis is een beproefde beveiligingstool voor systemen met Linux-, macOS- of Unix-gebaseerde besturingssystemen. Voert een uitgebreide analyse uit van de gezondheid van uw systemen ter ondersteuning van systeemverharding en nalevingstesten. Het project is open source software met een licentie onder de GPL en is beschikbaar sinds 2007." Lynis: Audit, systeemverharding, nalevingstesten

Dat maakt het doel en de werking heel duidelijk. Echter in zijn officiële sectie op GitHub, voeg er het volgende aan toe:

“Het belangrijkste doel van Lynis is het testen van beveiligingsmechanismen en het geven van suggesties om het systeem verder te versterken. Hiervoor het zoekt naar algemene systeeminformatie, kwetsbare softwarepakketten en mogelijke configuratieproblemen. Wat maakt het geschikt, zodat systeembeheerders en IT-auditors kunnen de beveiliging van hun systemen en de apparatuur van een organisatie beoordelen.

Verder is het belangrijk om te benadrukken LynisDat dankzij je geweldige cbegin van tools inbegrepen, het is een favoriete tool voor velen pentesters (Systeempenetratietesters) en andere informatiebeveiligingsprofessionals over de hele wereld.

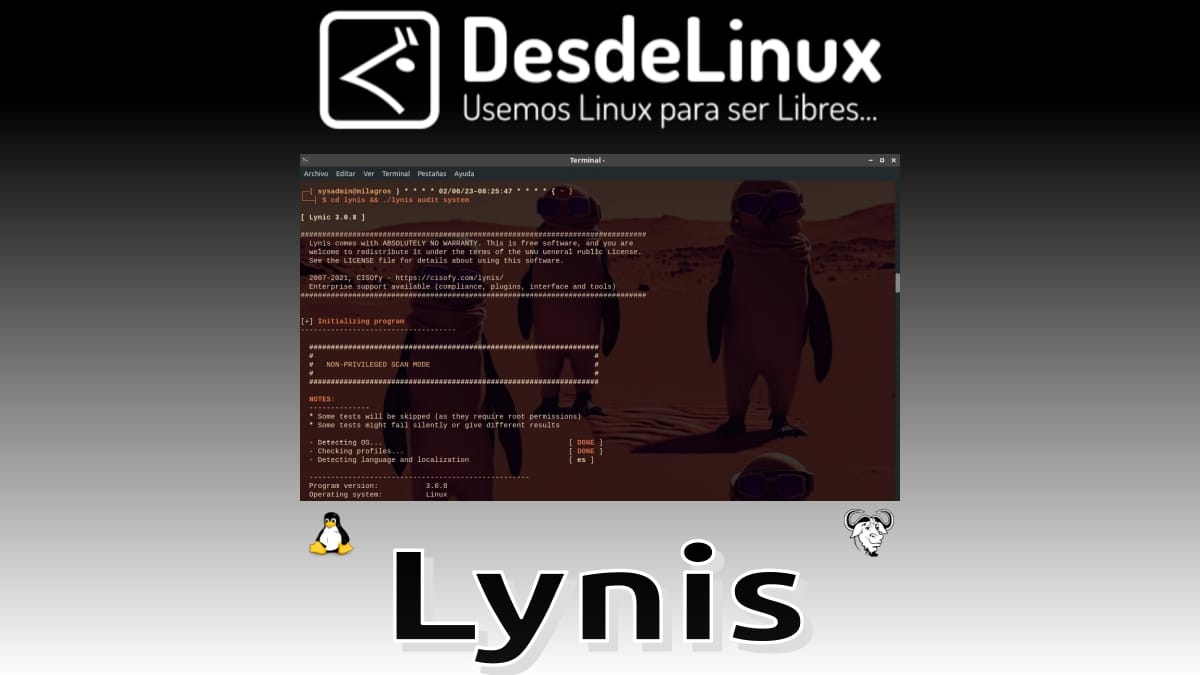

Hoe wordt het geïnstalleerd en gebruikt op Linux?

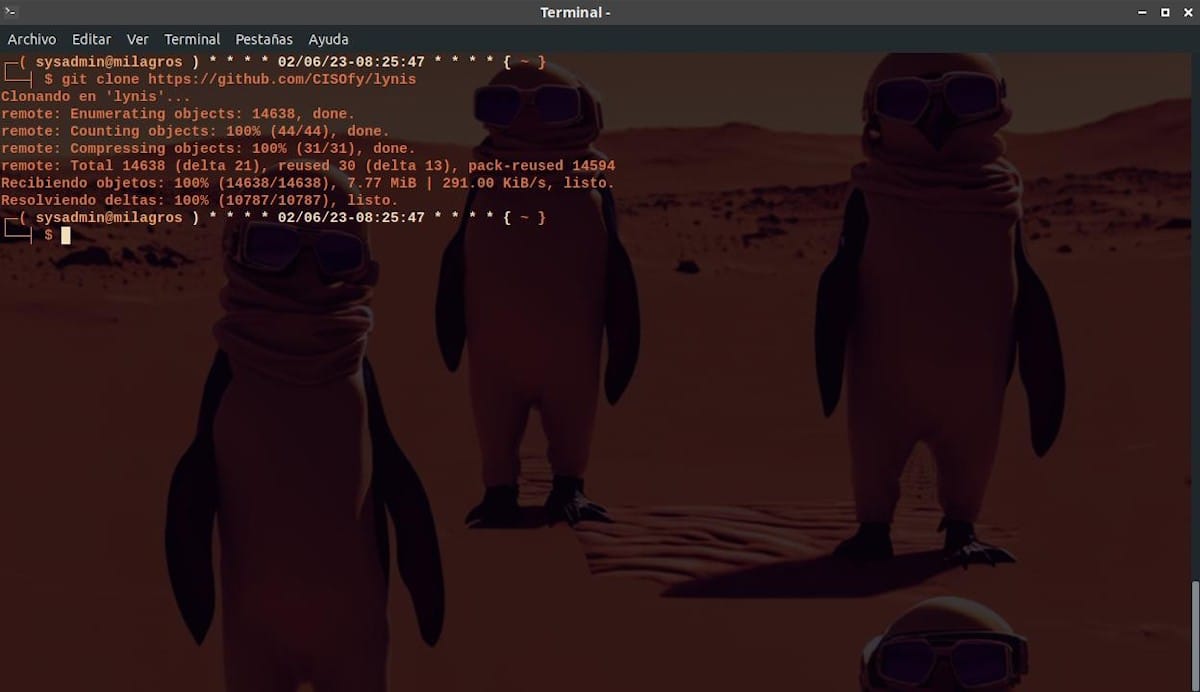

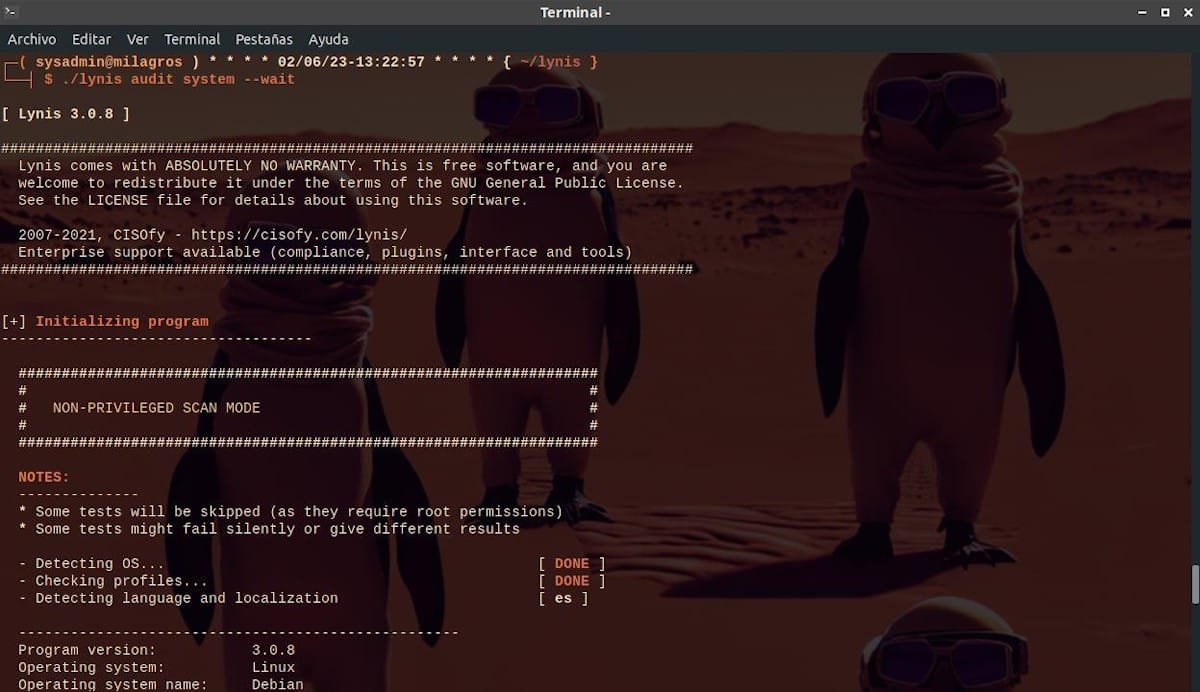

Het installeren vanaf GitHub en het uitvoeren op Linux is heel gemakkelijk en snel. Om dit te doen, hoeft u alleen de volgende 2 stappen uit te voeren:

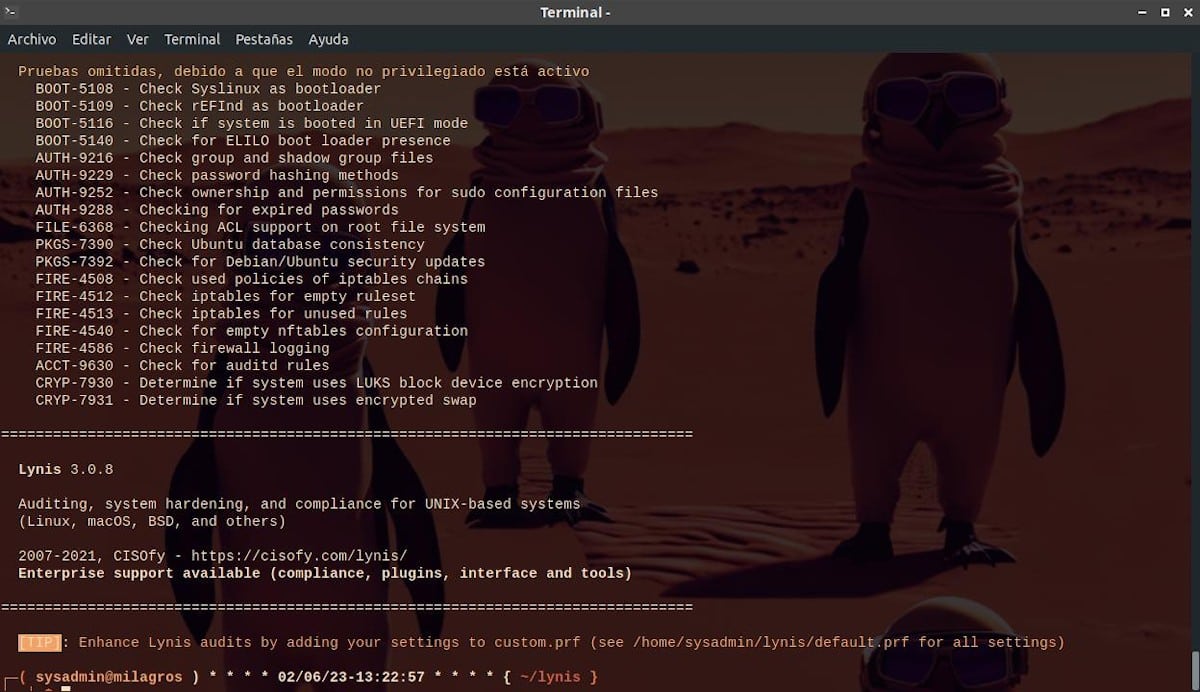

git clone https://github.com/CISOfy/lyniscd lynis && ./lynis audit systemEn dan, elke keer dat het moet worden uitgevoerd, alleen de laatste opdrachtregel. Indien nodig kunnen echter variaties van de volgende volgorde worden gebruikt:

cd lynis && ./lynis audit system --quick

cd lynis && ./lynis audit system --wait

Voor een snellere uitvoering of een langzamere uitvoering met tussenkomst van de gebruiker die het uitvoert.

Welke informatie biedt het?

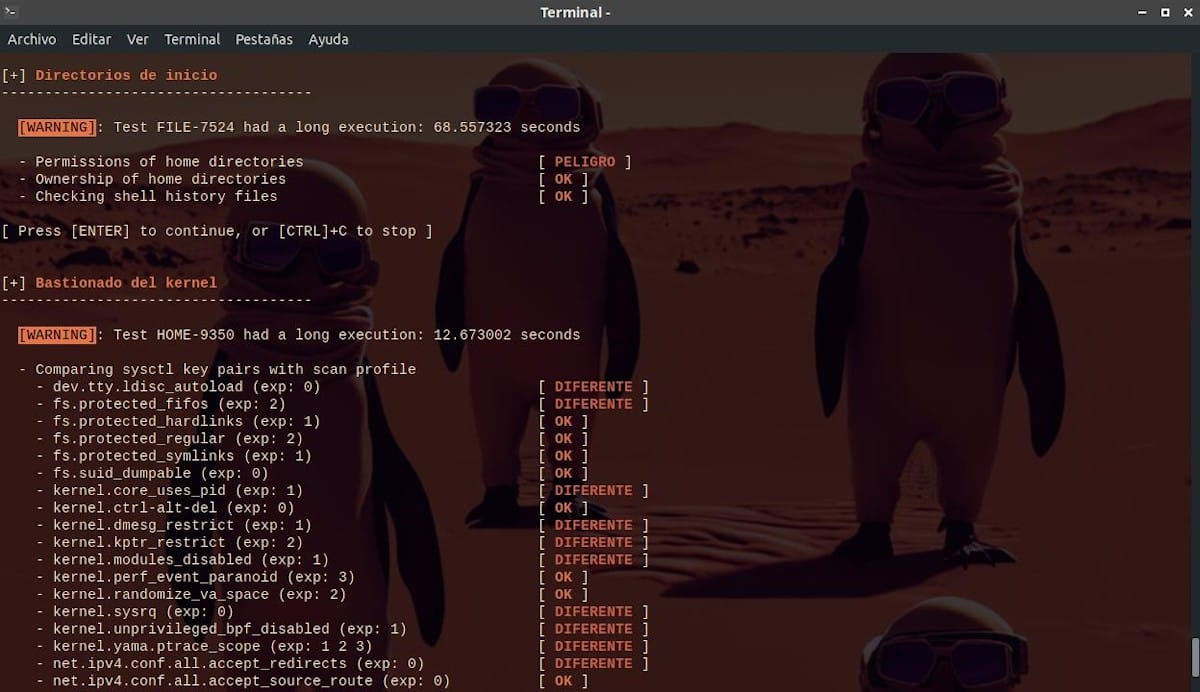

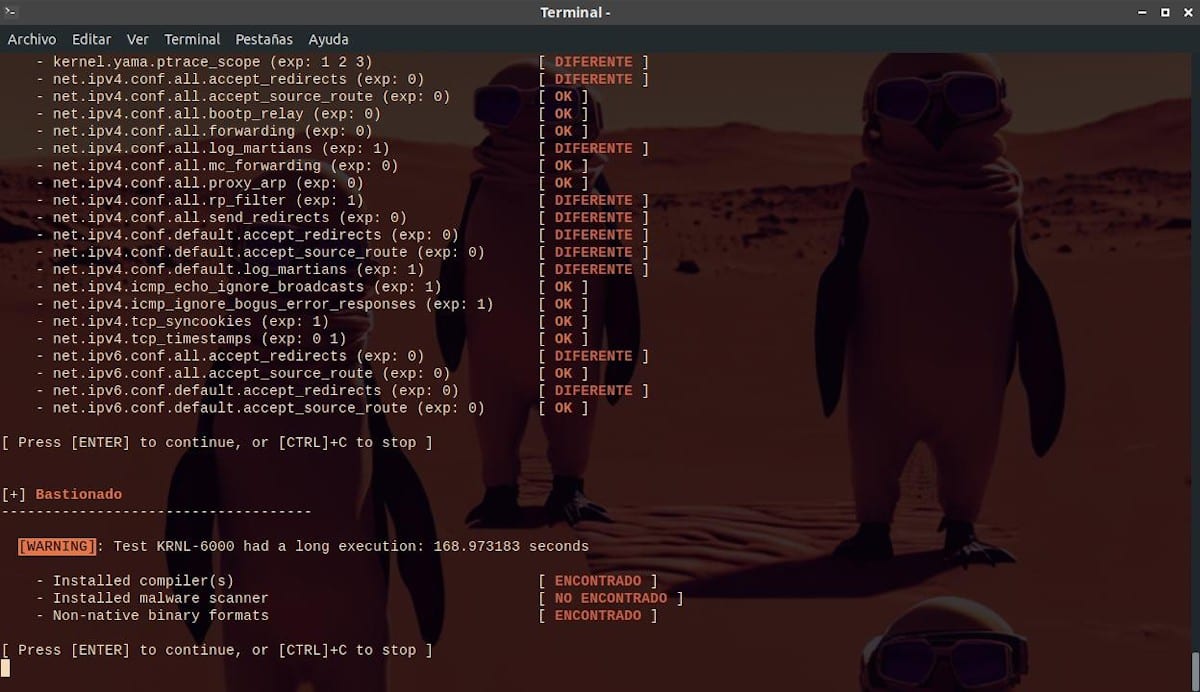

Zodra het is uitgevoerd, biedt het informatie over de volgende technische punten:

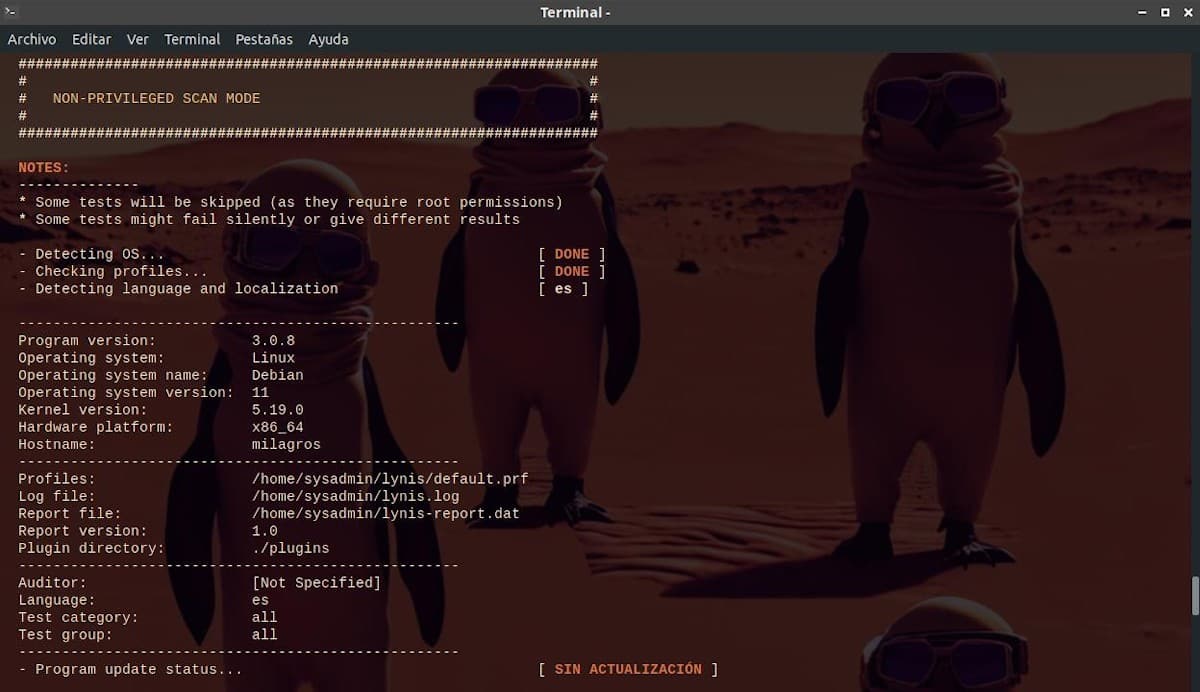

In het begin

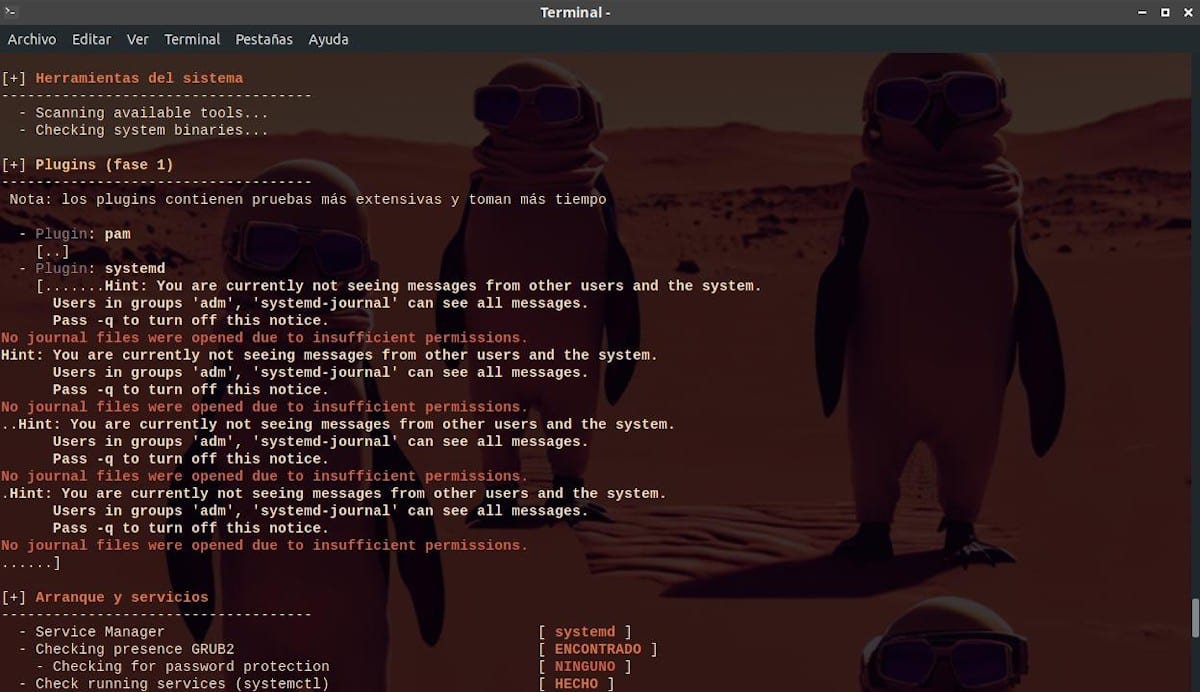

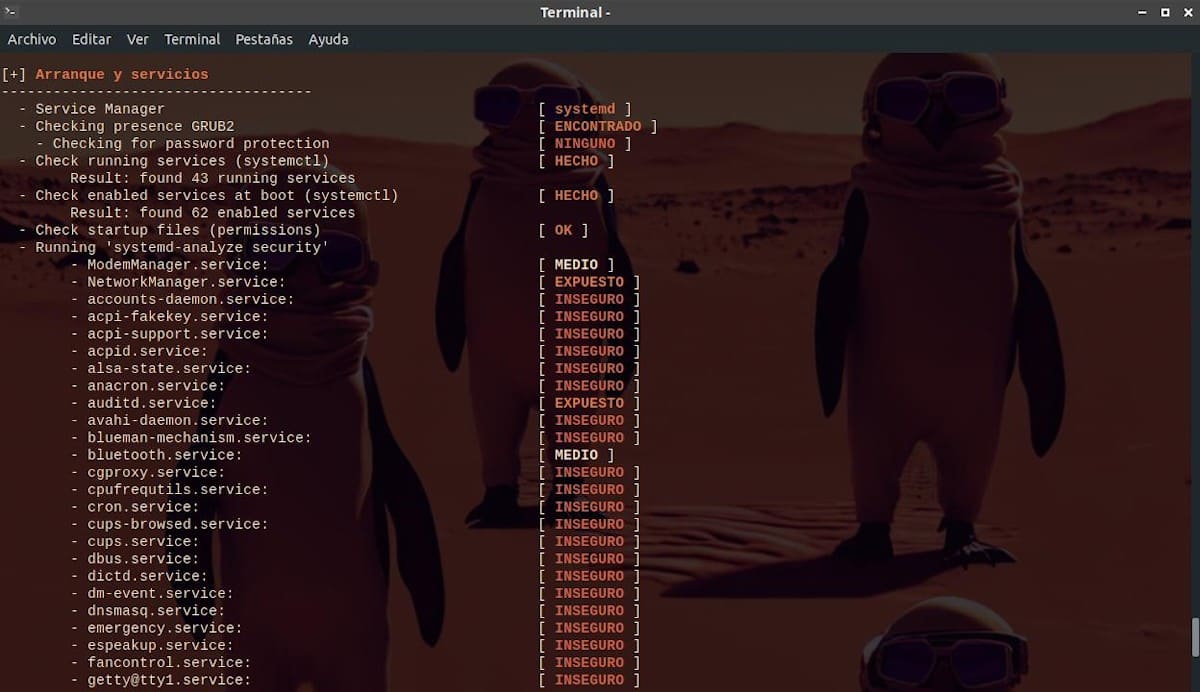

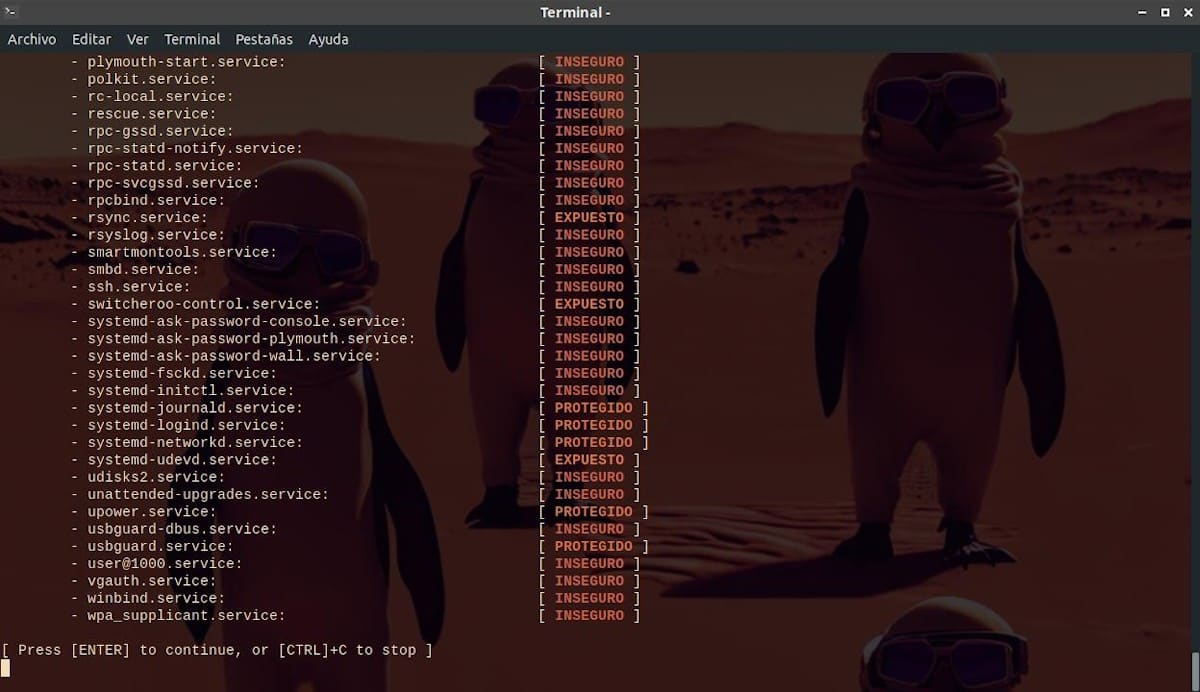

- De initialisatiewaarden van de Lynis-tool, het gebruikte besturingssysteem, de tools en plug-ins die al dan niet zijn geïnstalleerd, en de opstartconfiguraties en services die erop zijn gedetecteerd.

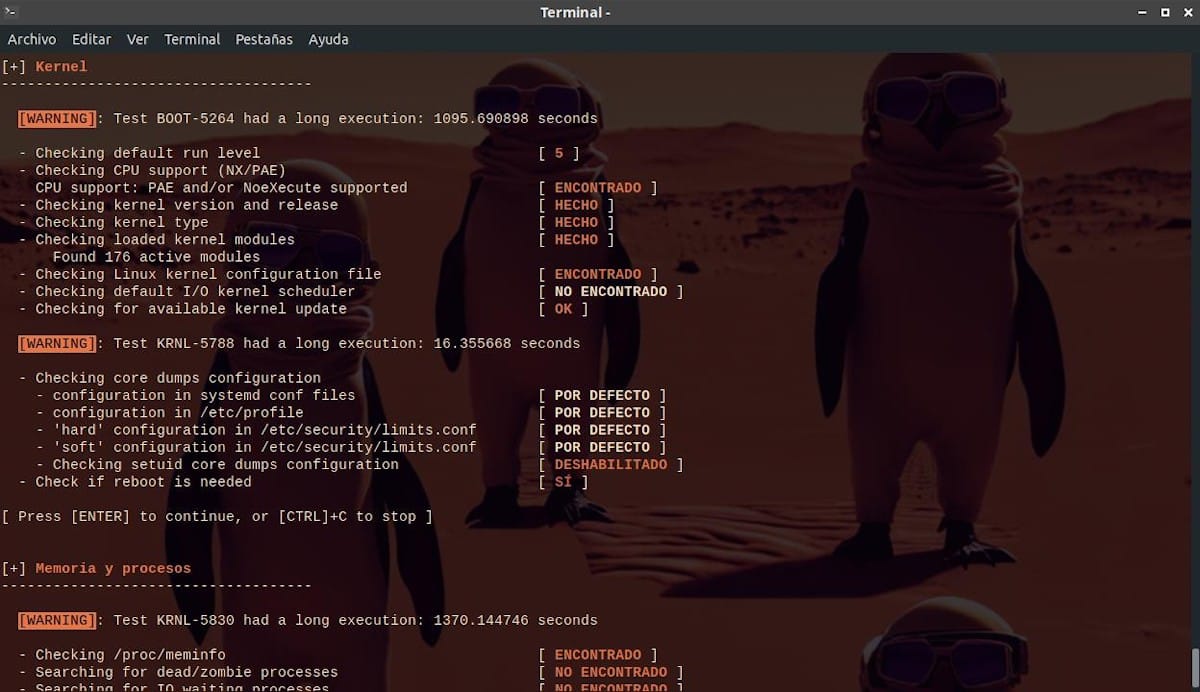

- De kernel-, geheugen- en OS-processen.

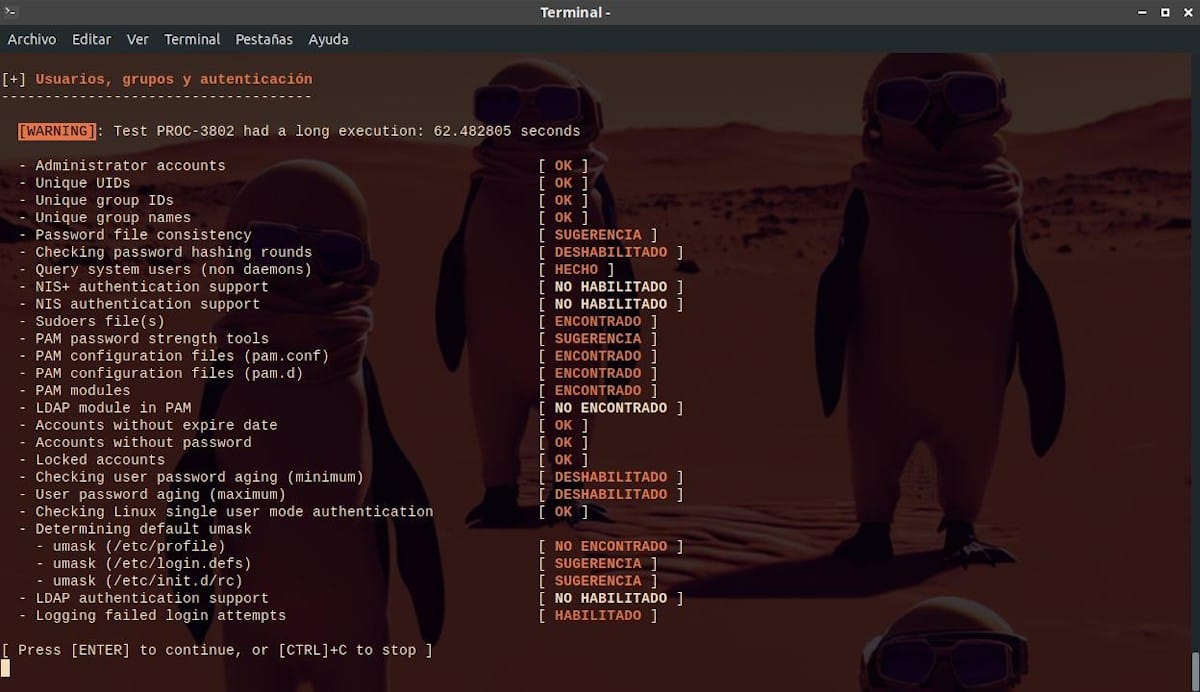

- Gebruikers en groepen, en OS-authenticatie.

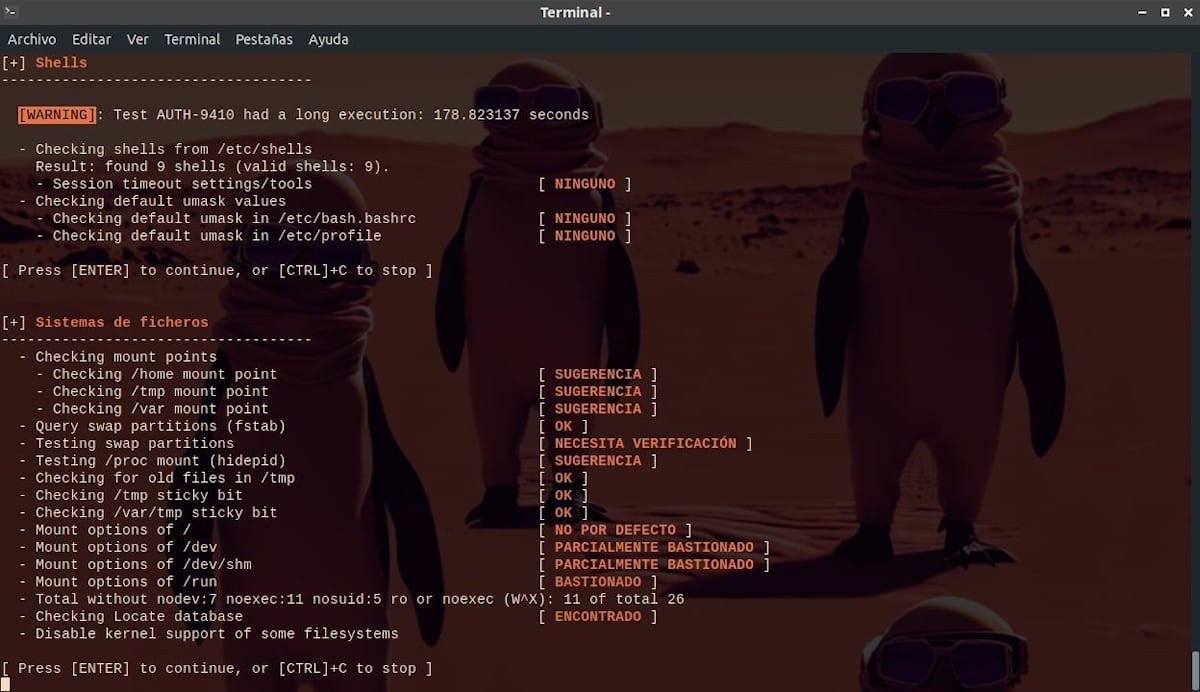

- De shell en bestandssystemen van het besturingssysteem.

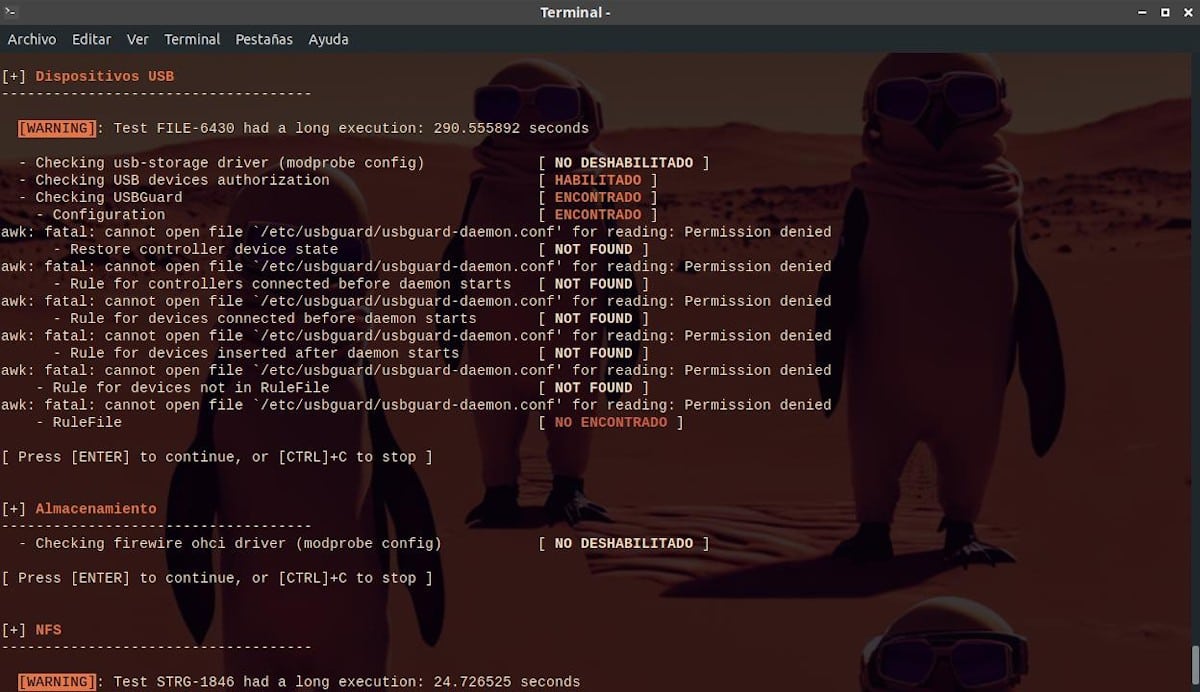

- auditinformatie op: De USB- en opslagapparaten die aanwezig zijn in het besturingssysteem.

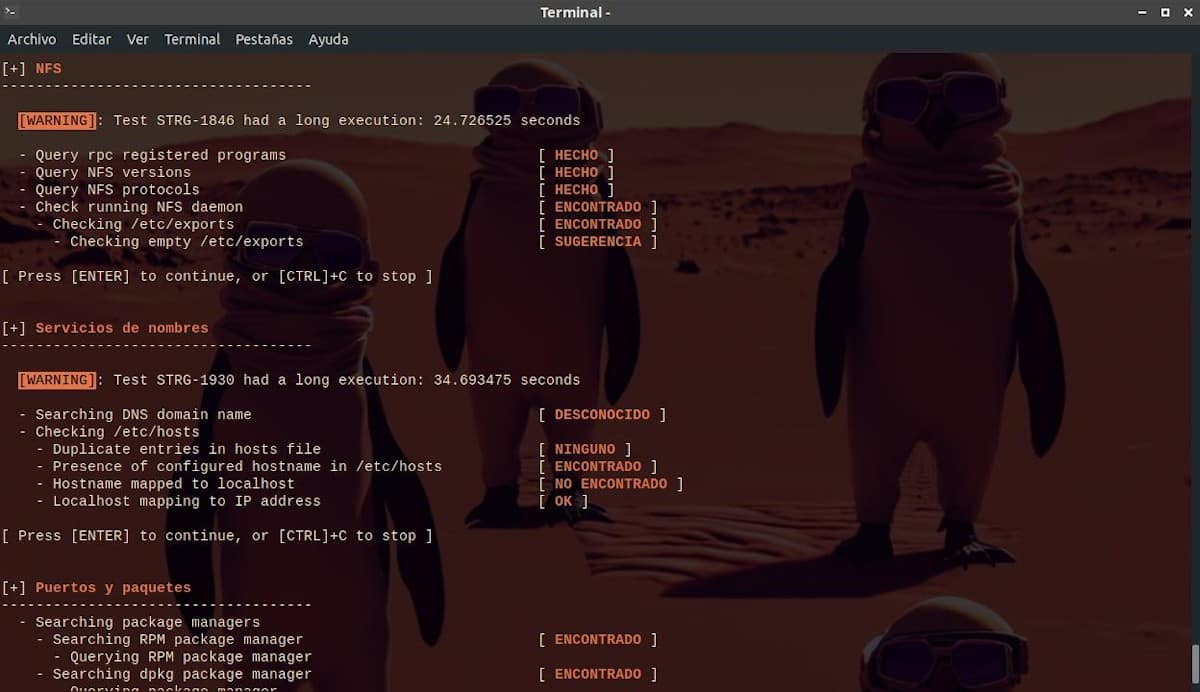

- De NFS, DNS, poorten en pakketten van het besturingssysteem.

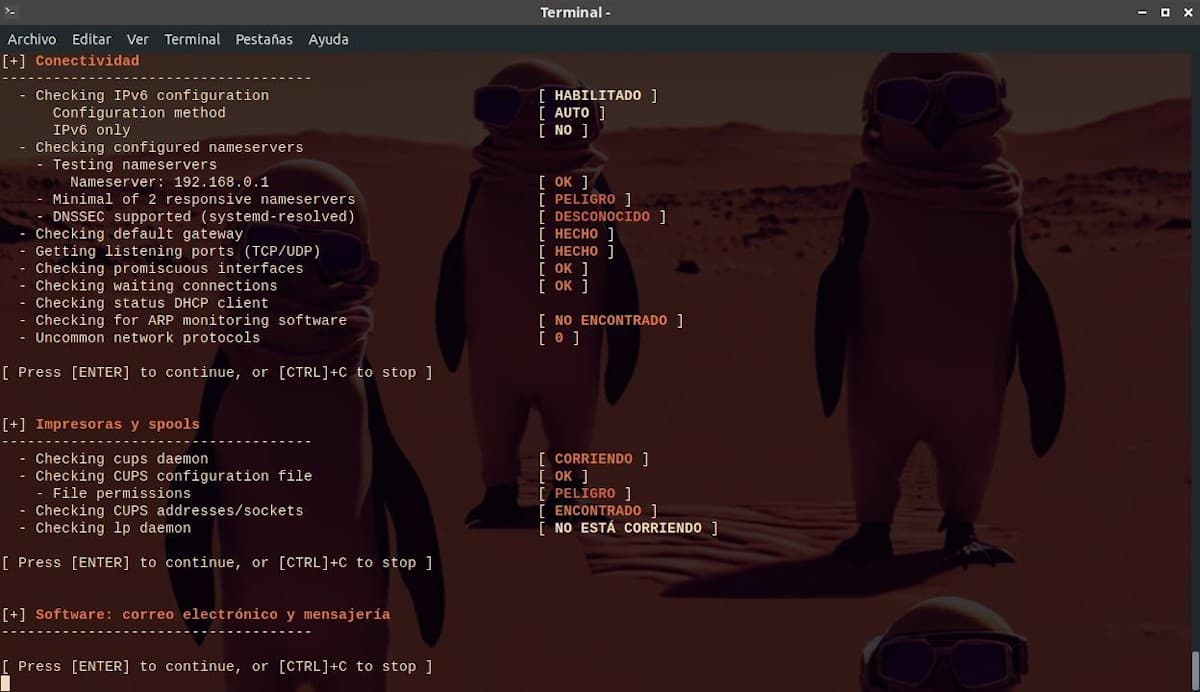

- Netwerkconnectiviteit, printers en spools, en e-mail- en berichtensoftware geïnstalleerd.

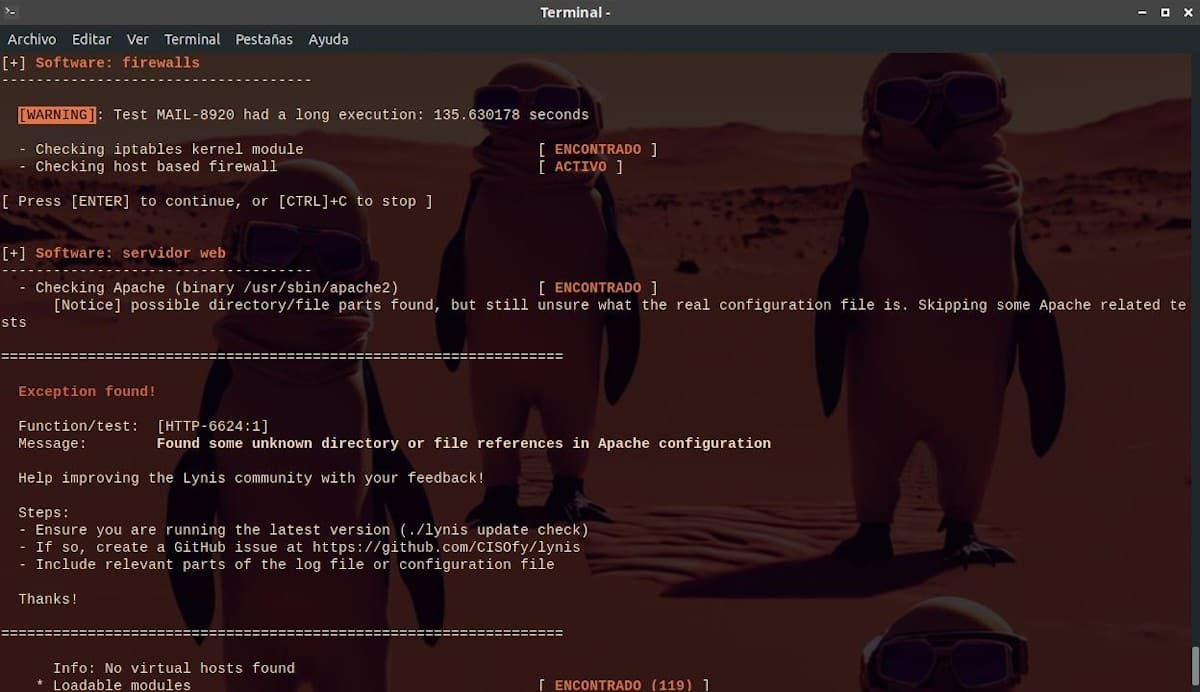

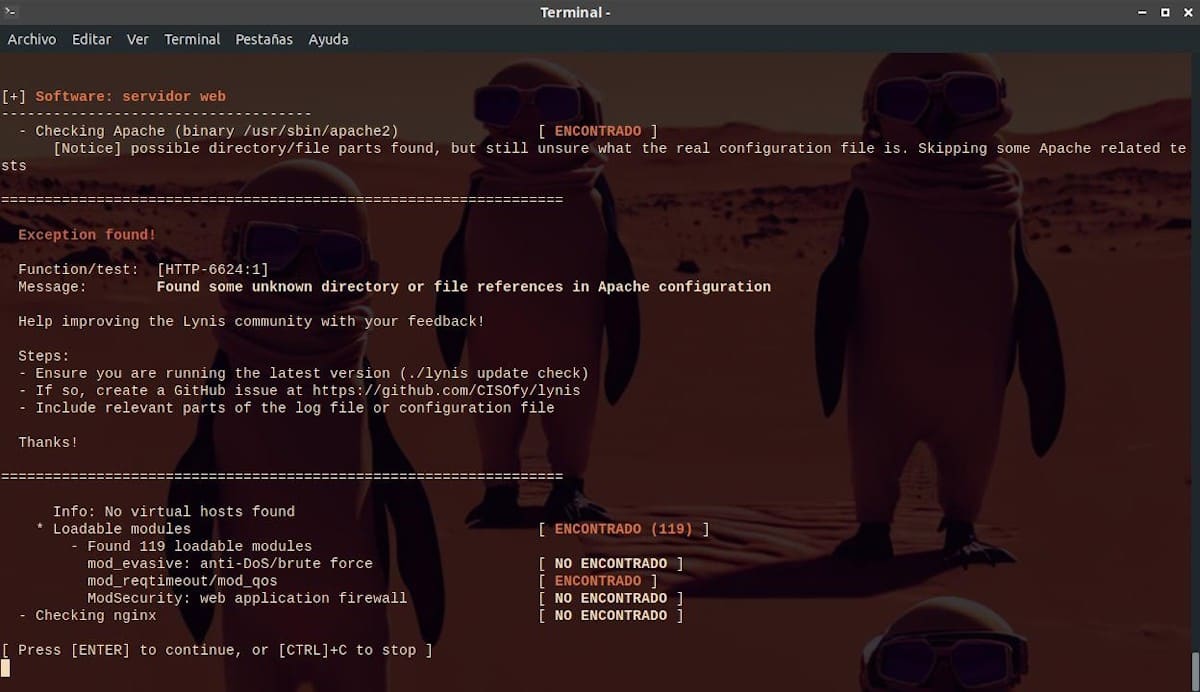

- Firewalls en webservers geïnstalleerd in het besturingssysteem.

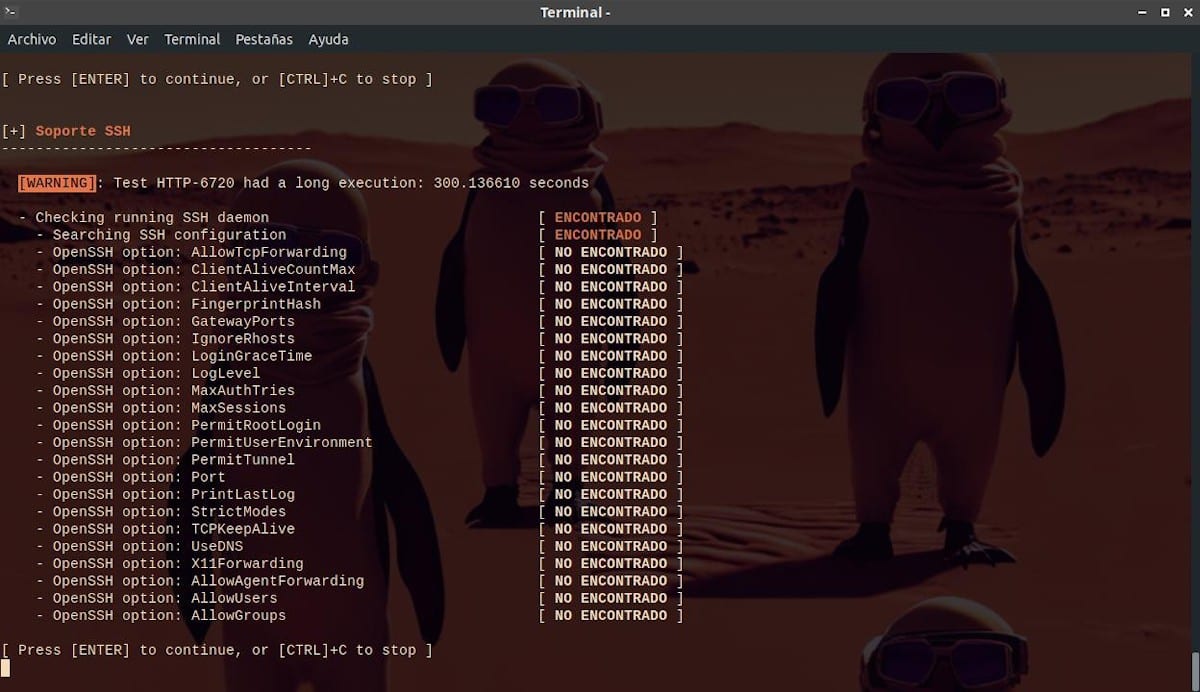

- De SSH-service die is geconfigureerd in het besturingssysteem.

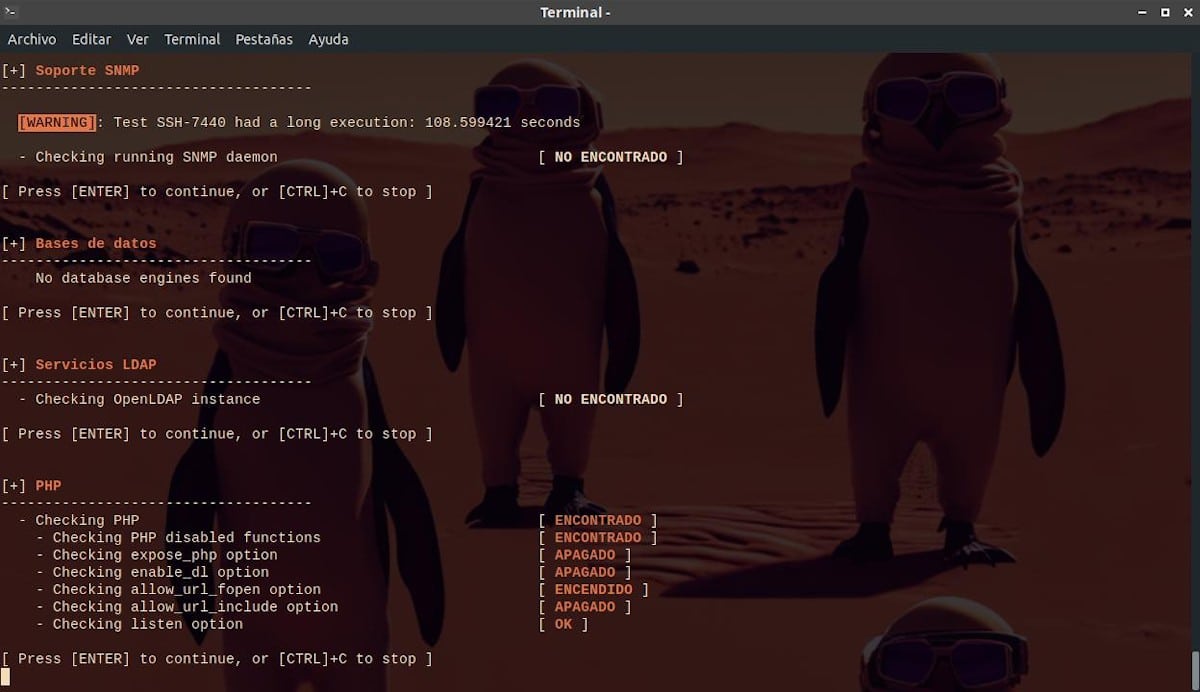

- SNMP-ondersteuning, de databases, de LDAP-service en het PHP-systeem geconfigureerd in het besturingssysteem.

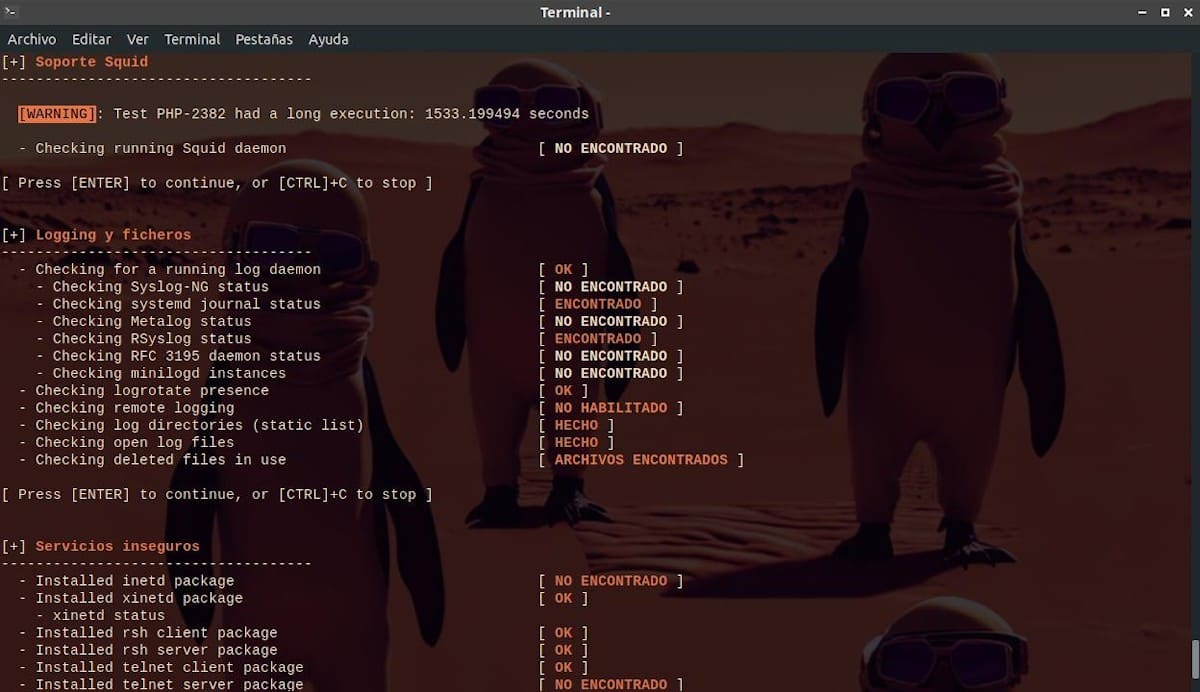

- Squid-ondersteuning, Logging en zijn bestanden, onveilige Services en Banners en identificatiemechanismen geconfigureerd in het besturingssysteem.

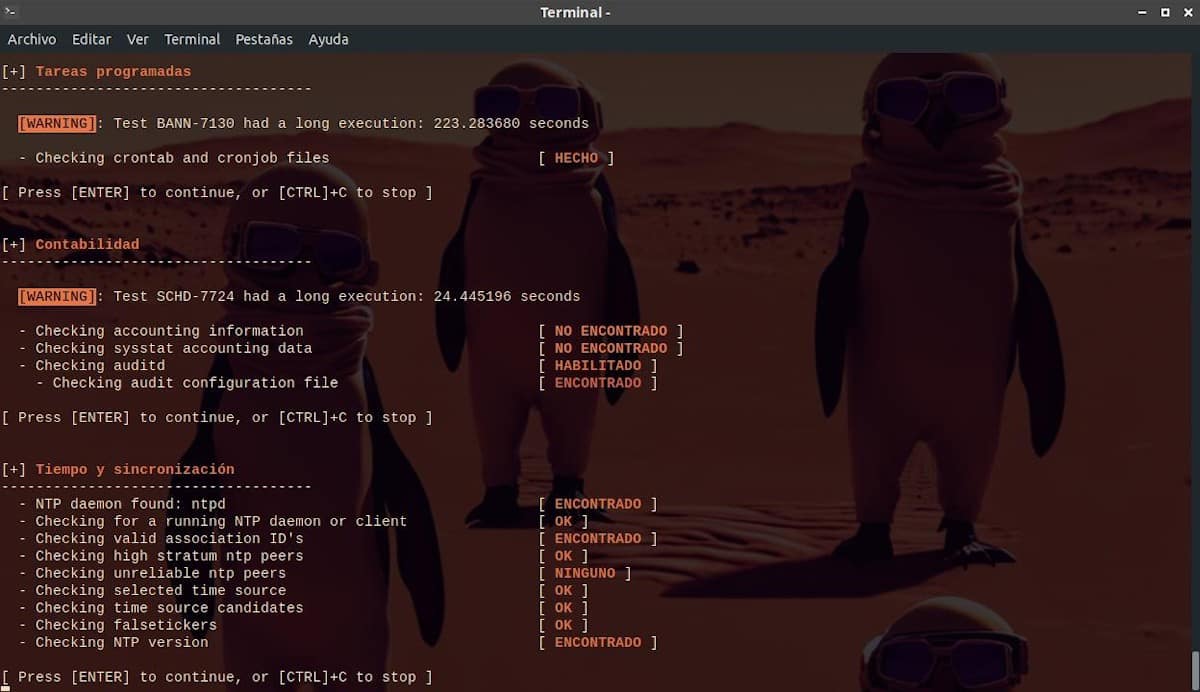

- Geplande taken, Boekhouding, Tijd en synchronisatie.

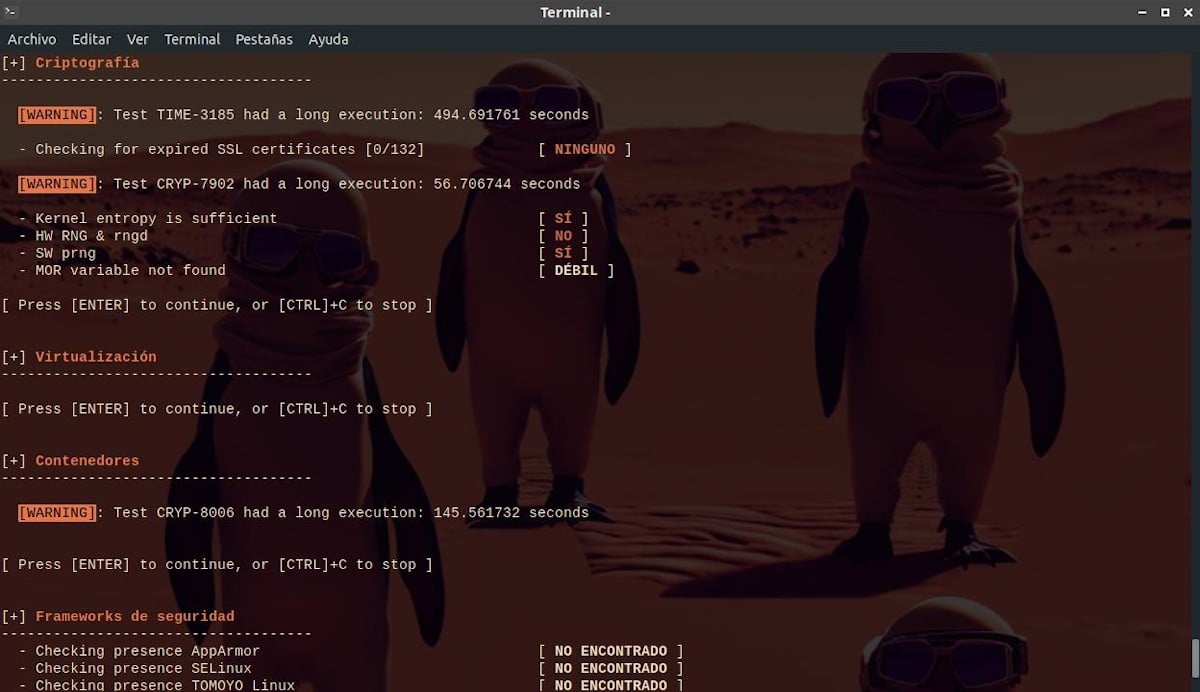

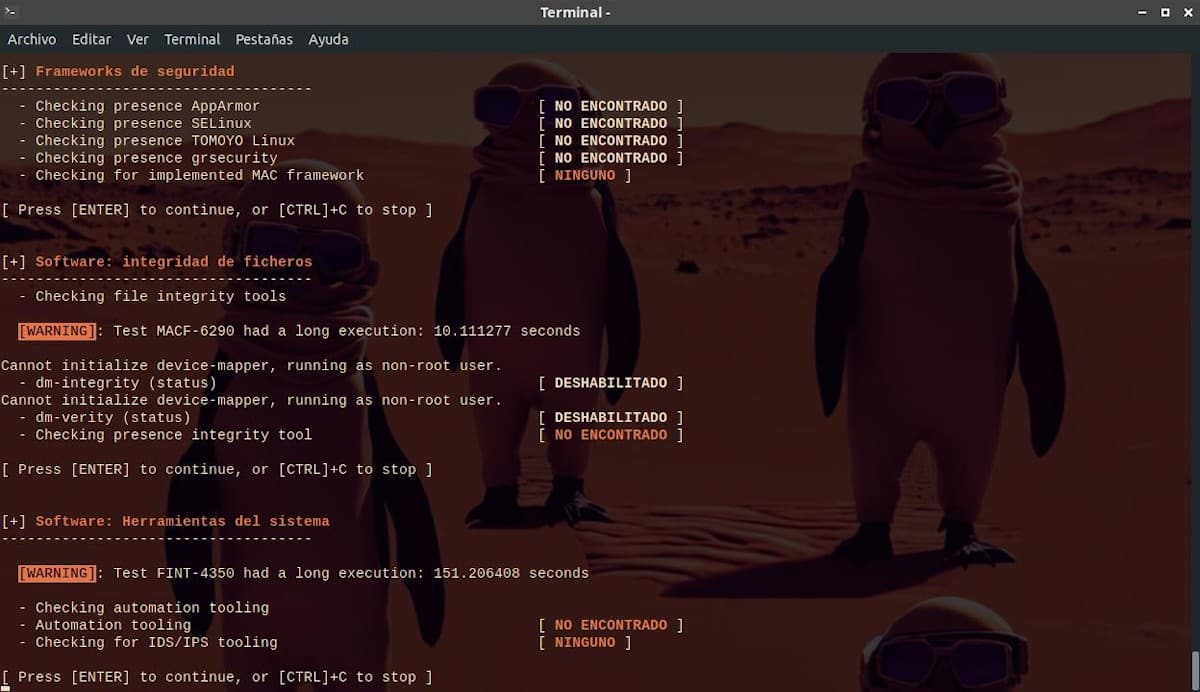

- Cryptografie, virtualisatie, containersystemen, beveiligingsframeworks en software met betrekking tot bestandsintegriteit en systeemtools

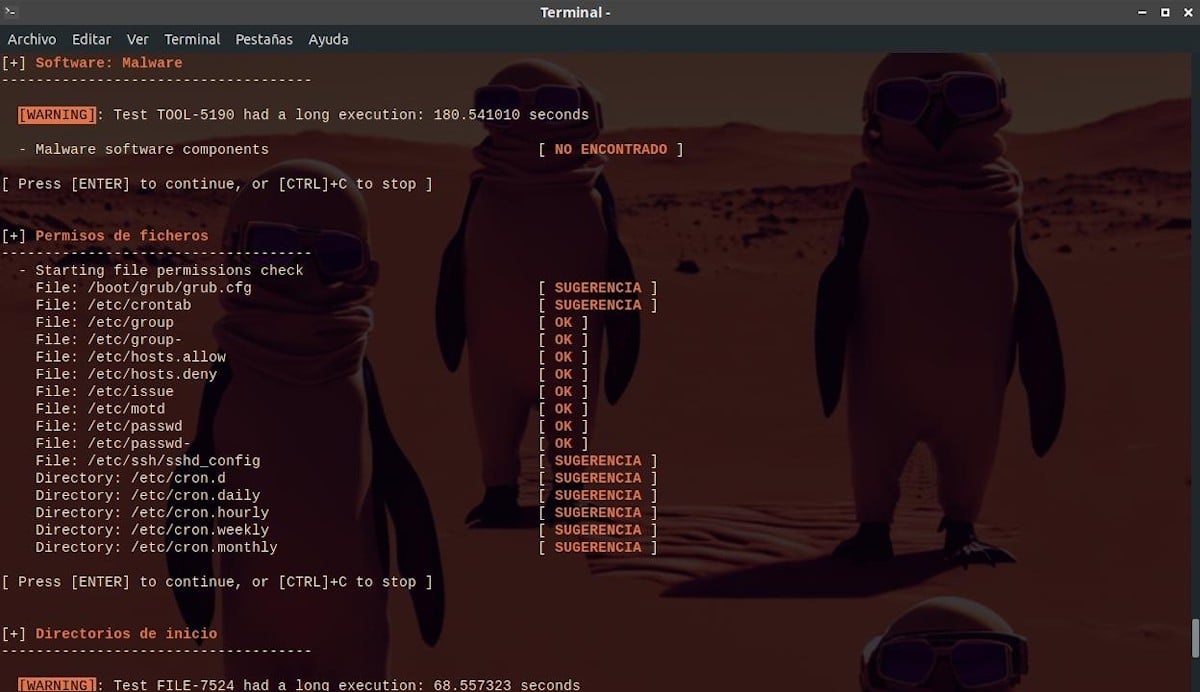

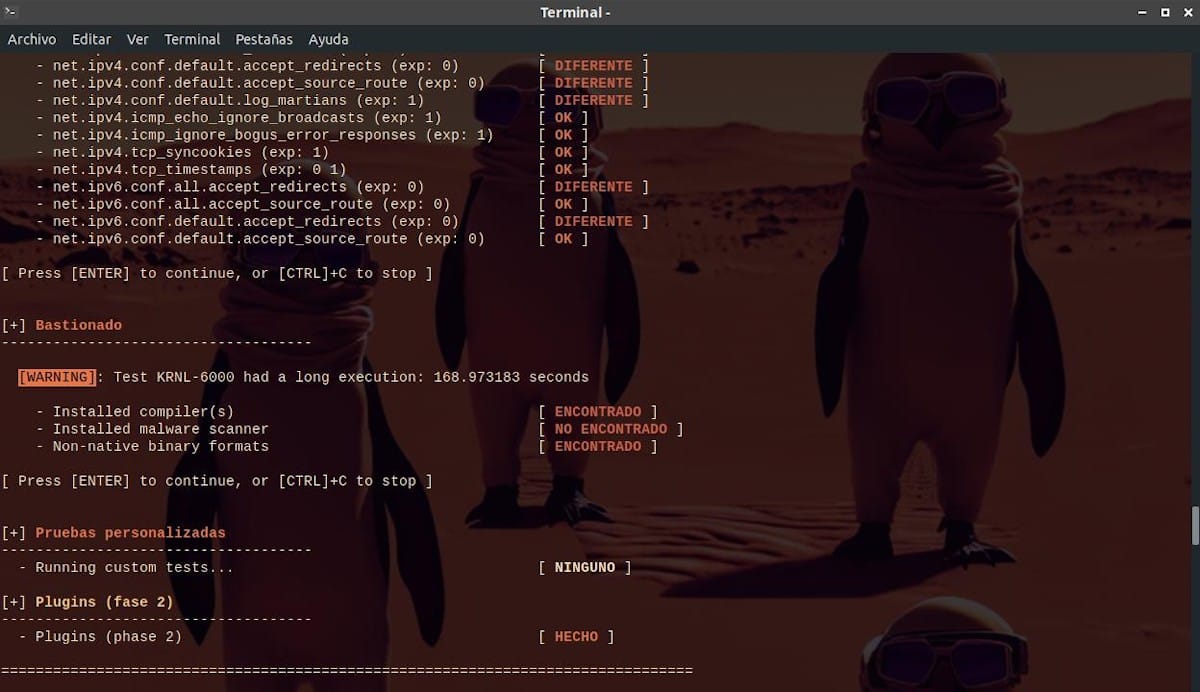

- Software van het malwaretype, bestandsmachtigingen, homedirectories, kernelhardening en algemene hardening, en aangepaste tests.

Aan het einde

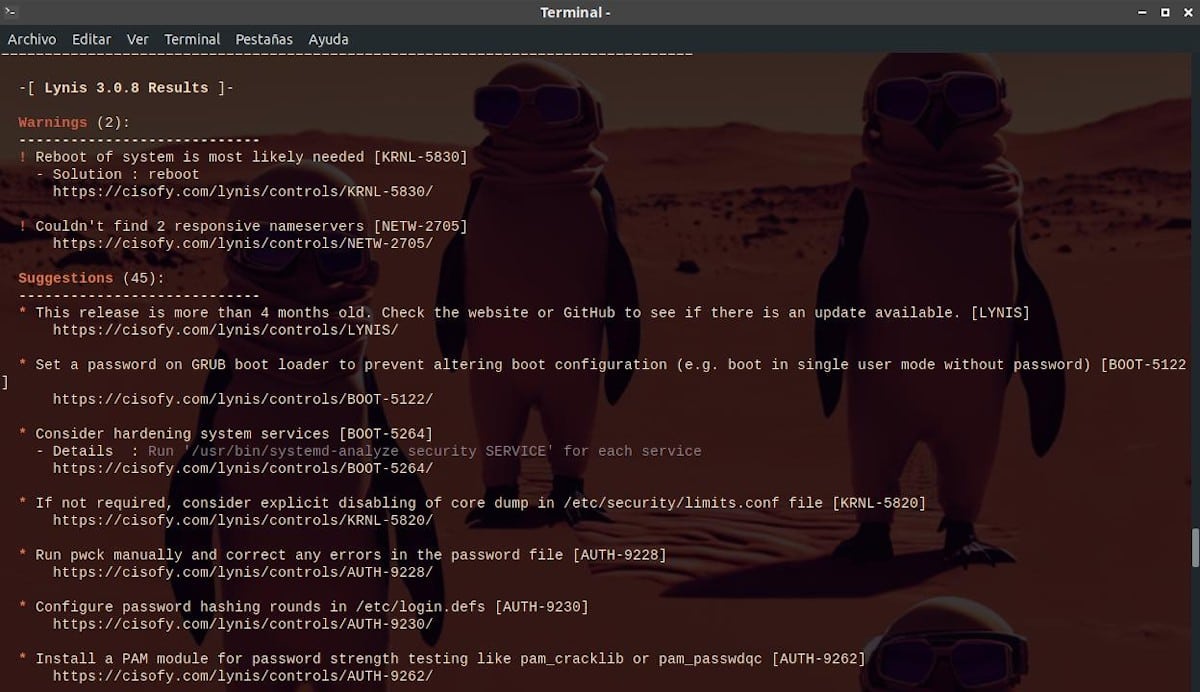

Wanneer Lynis loopt af, vat de gevonden resultaten samen, verdeeld in:

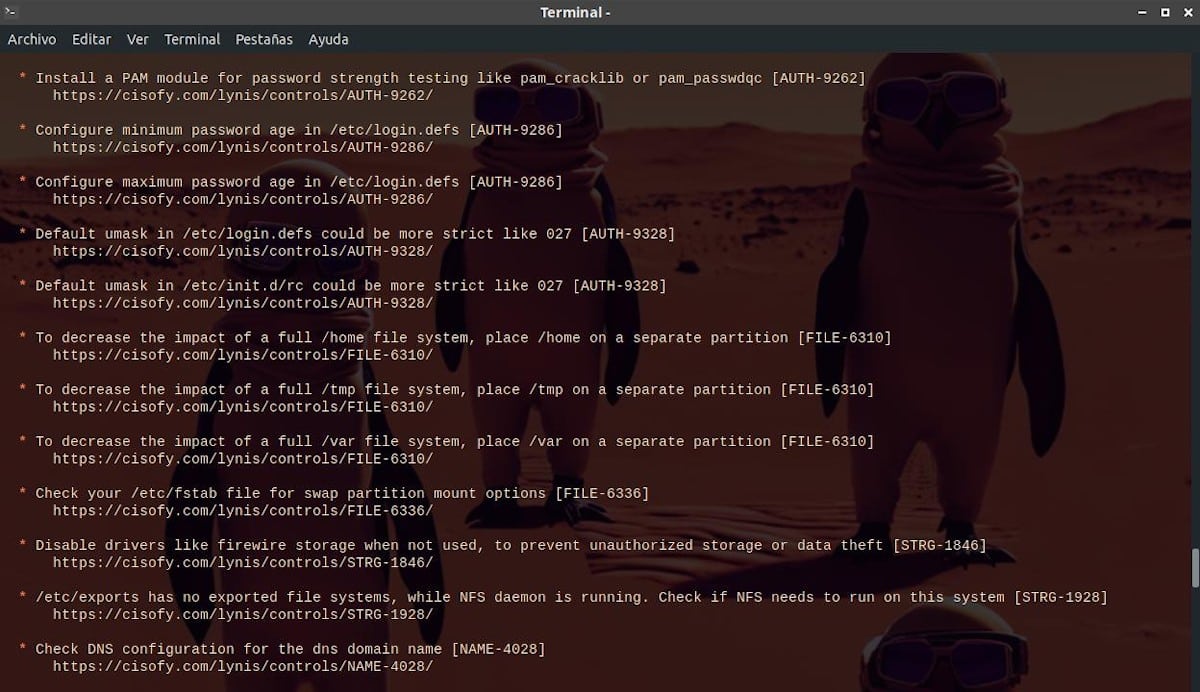

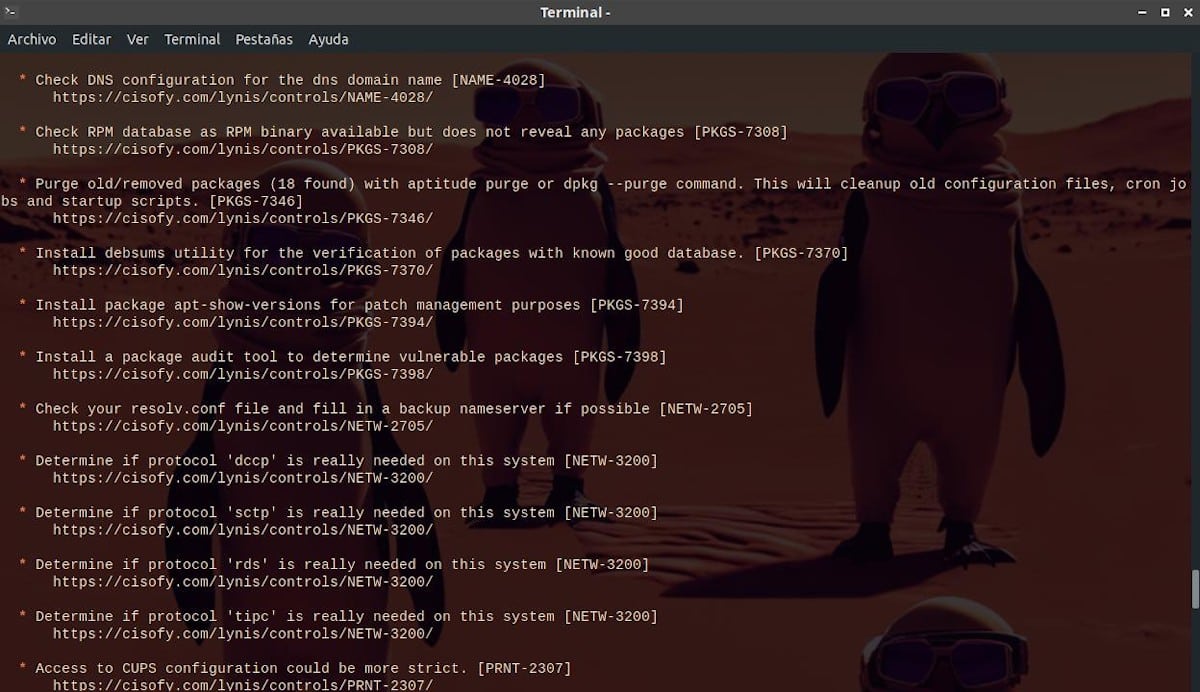

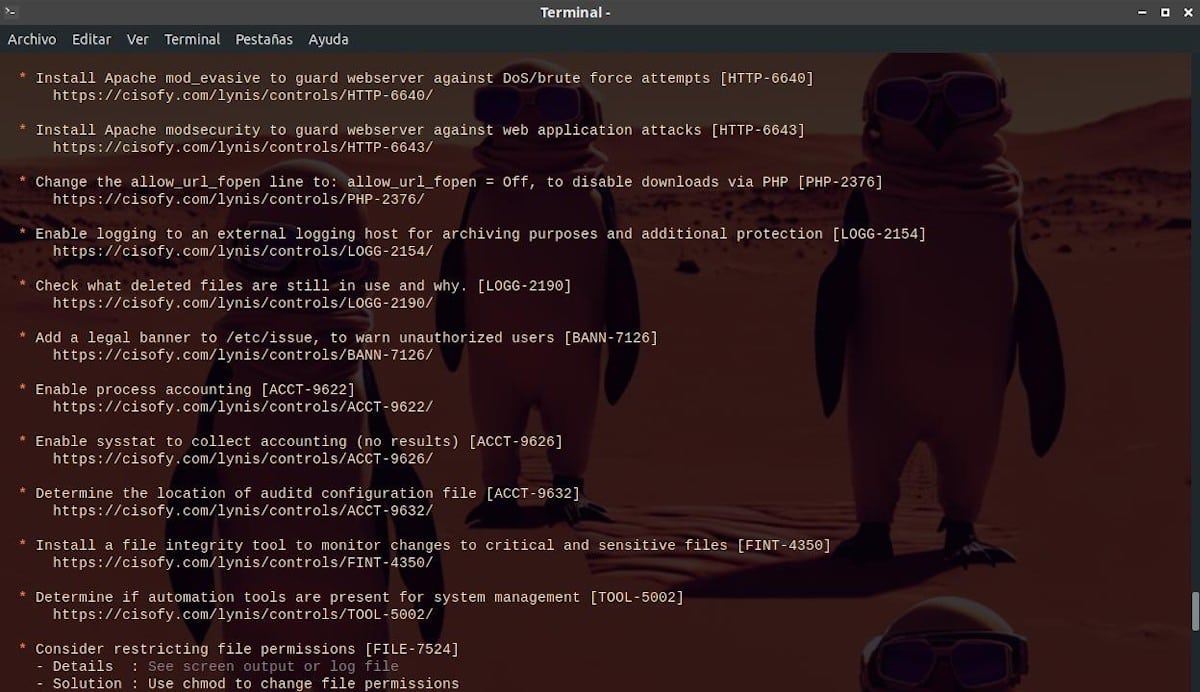

- Waarschuwingen en suggesties (urgente problemen en belangrijke suggesties)

notitie: Om later de waarschuwingen en suggesties te zien, kunnen we de volgende opdrachten uitvoeren

sudo grep Warning /var/log/lynis.log

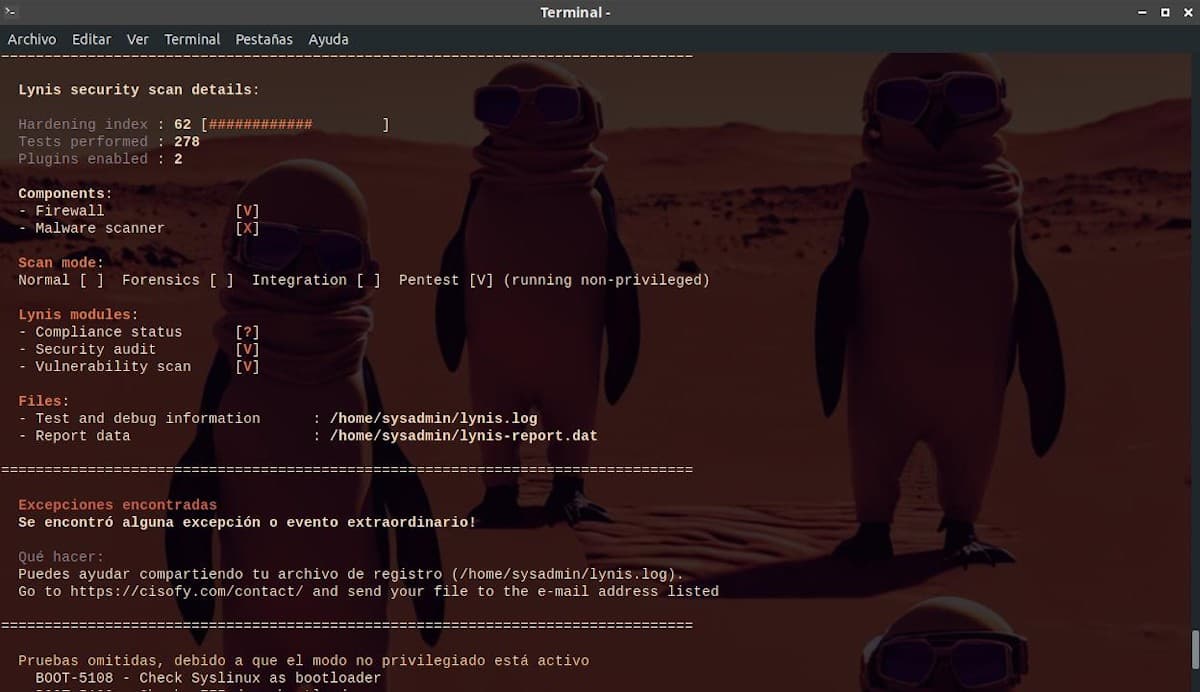

sudo grep Suggestion /var/log/lynis.log- De details van de security scan

Op dit punt zullen we beetje bij beetje in staat zijn Bekijk de bestanden met de gegenereerde audit, in het aangegeven pad, zoals weergegeven in de voorlaatste afbeelding hierboven, om te beginnen met het oplossen van elk gedetecteerd probleem, elke tekortkoming en kwetsbaarheid.

Bestanden (bestanden met de gegenereerde audit):

- Test- en foutopsporingsinformatie: /home/myuser/lynis.log

– Gegevens rapporteren: /home/mijngebruikersnaam/lynis-report.dat

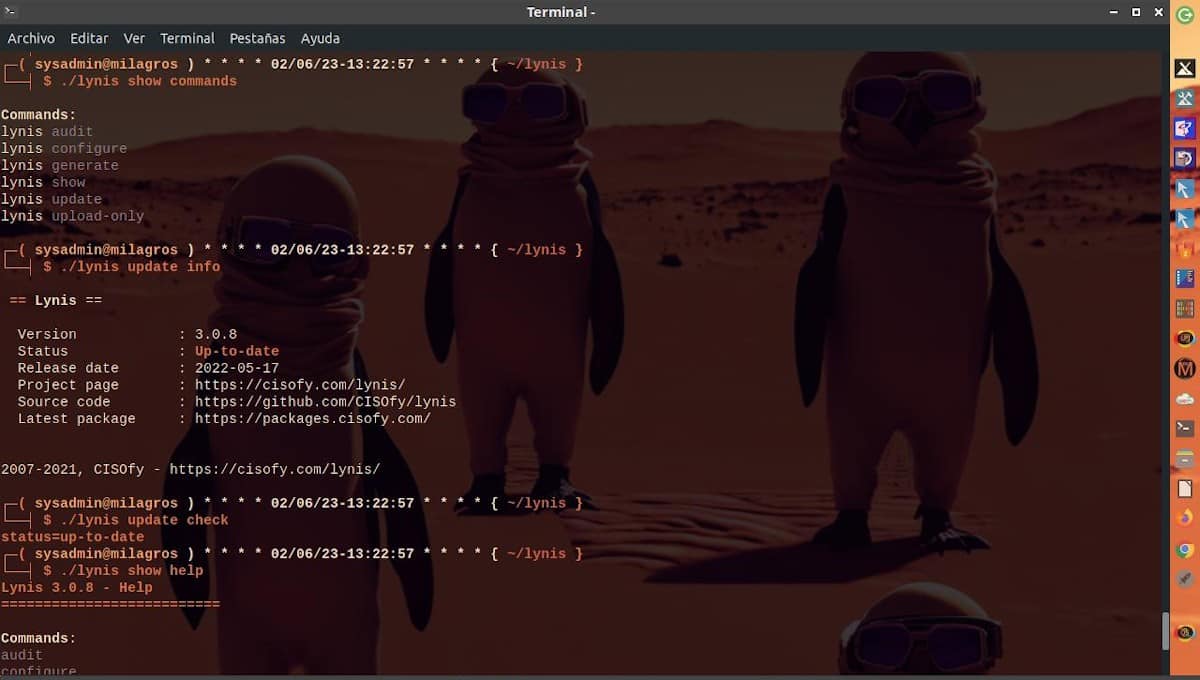

En ten slotte biedt Lynis de mogelijkheid om meer informatie te krijgen over elke gegenereerde suggestie, met behulp van de opdracht toon details gevolgd door nummer TEST_ID, zoals hieronder weergegeven:

lynis show details KRNL-5830

lynis show details FILE-7524

En naar Meer over Lynis de volgende koppelingen zijn beschikbaar:

Overzicht

Samenvattend hopen we dat deze publicatie betrekking heeft op gratis, open en gratis, beveiligingscontrolesoftware op Linux, macOS en Unix riep "Lynis", laat velen, de kracht audit (onderzoeken en evalueren) hun respectieve computer- en serverbesturingssystemen gemakkelijker. Zodat ze ze bijgevolg kunnen versterken (verharden) in termen van software, door elk aspect of configuratie, gebrekkig, ontoereikend of niet-bestaand, te detecteren en te corrigeren. Op zo'n manier om mogelijke storingen of aanvallen door onbekende kwetsbaarheden te kunnen beperken en voorkomen.

Vergeet ten slotte niet uw mening te geven over het onderwerp van vandaag, via opmerkingen. En als je dit bericht leuk vond, stop niet met delen met anderen. Onthoud ook: bezoek onze homepage en «DesdeLinux» om meer nieuws te ontdekken en lid te worden van ons officiële kanaal van Telegram van DesdeLinux, West groep voor meer informatie over het onderwerp van vandaag.