El Zed Aanval Proxy (ZAP) is een gratis tool geschreven in Java afkomstig uit OWASP-project om in eerste instantie penetratietesten uit te voeren in webapplicaties, maar ook door ontwikkelaars in hun dagelijkse werk. Vanaf vandaag is het in zijn versie 2.1.0 en heeft het nodig Java 7 om uit te voeren, hoewel ik het gebruik in Debian GNU / Linux laag OpenJDK 7. Voor degenen onder ons die beginnen in de wereld van webapplicatiebeveiliging, is het een uitstekende tool om onze vaardigheden te verbeteren.

Onder de vele kenmerken van ZAP, Zal ik op het volgende reageren:

- Proxy voor onderschepping: Ideaal voor degenen onder ons die nieuwkomers zijn op dit gebied van beveiliging, op de juiste manier geconfigureerd, het maakt het mogelijk om al het verkeer tussen de browser en de webserver van het moment te zien, waarbij op een eenvoudige manier de headers en body van de HTTP-berichten worden weergegeven, ongeacht de gebruikte methode (HEAD, GET, POST, enz.). Bovendien kunnen we wijzig het HTTP-verkeer naar believen in beide communicatierichtingen (tussen de webserver en de browser).

- Spin: Het is een functie die helpt om nieuwe URL's op de gecontroleerde site te ontdekken. Een van de manieren waarop het dit doet, is door de HTML-code van de pagina te ontleden om tags te ontdekken en volg hun attributen href.

- Geforceerd browsen: Probeer niet-geïndexeerde bestanden en mappen op de site te ontdekken, zoals inlogpagina's. Om dit te bereiken, heeft het standaard een reeks woordenboeken die het zal gebruiken om verzoeken aan de wachtende server te doen status code antwoord 200.

- Actieve scan: Genereert automatisch verschillende webaanvallen tegen de site, zoals CSRF, XSS, SQL Injection en andere.

- En vele anderen: Eigenlijk zijn er nog veel meer functies zoals: Ondersteuning voor websockets vanaf versie 2.0.0, AJAX Spider, Fuzzer en een paar andere.

Configuratie met Firefox

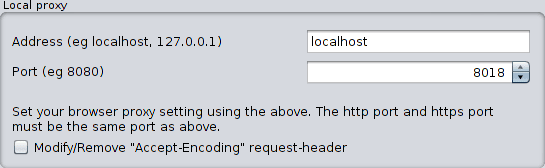

We kunnen de aansluiting configureren waarmee ZAP zal luisteren als we dat willen Extra -> Opties -> Lokale proxy. In mijn geval luister ik naar poort 8018:

Configuratie «Lokale proxy»

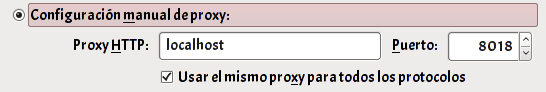

Vervolgens openen we de Firefox-voorkeuren en dat doen we Geavanceerd -> Netwerk -> Configuratie -> Handmatige proxyconfiguratie. We geven de socket aan die we eerder in ZAP hebben geconfigureerd:

Configureer proxy in Firefox

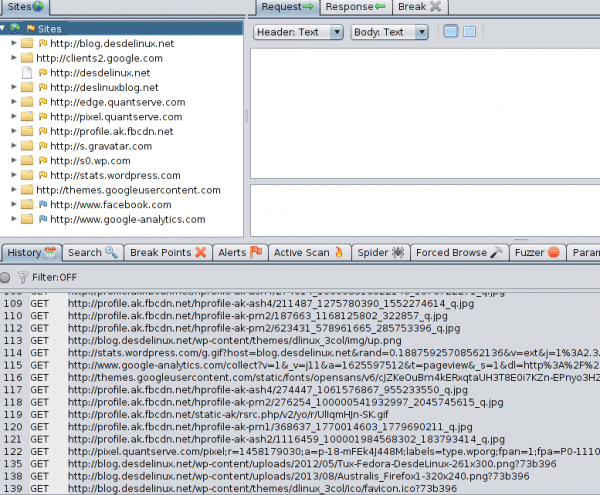

Als alles goed is gegaan, sturen we al ons HTTP-verkeer naar ZAP en het zal het omleiden zoals elke proxy dat zou doen. Als voorbeeld voer ik deze blog vanuit de browser in en kijk wat er in ZAP gebeurt:

We kunnen zien dat er meer dan 100 HTTP-berichten (de meeste met behulp van de GET-methode) zijn gegenereerd om de pagina volledig te laden. Zoals we zien op het tabblad Locaties Er is niet alleen verkeer naar deze blog gegenereerd, maar ook naar andere pagina's. Een daarvan is Facebook en het wordt gegenereerd door de sociale plug-in onderaan de pagina «Volg ons op facebook". Ook deed Google Analytics wat de aanwezigheid aangeeft van genoemde tool voor de analyse en visualisatie van statistieken van deze blog door de beheerders van de site.

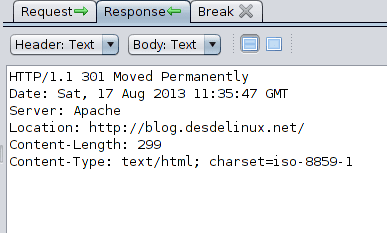

We kunnen ook elk van de uitgewisselde HTTP-berichten in detail bekijken, laten we eens kijken naar het antwoord dat werd gegenereerd door de webserver van deze blog toen ik het adres invoerde http://desdelinux.net het kiezen van het respectievelijke HTTP GET-verzoek:

HTTP-berichtdetails

We merken op dat a status code 301, wat een omleiding aangeeft die is gericht op https://blog.desdelinux.net/.

ZAP wordt een uitstekend volledig gratis alternatief voor Burp Suite Voor degenen onder ons die beginnen in deze opwindende wereld van webbeveiliging, we zullen zeker uren en uren in de voorhoede van deze tool doorbrengen met het leren van verschillende webhacking-technieken, Ik draag er een paar

Dat is iets dat ik moet doen, vooral om te bewijzen wat ik doe.

Het is best interessant

Deze tool ziet er veel completer uit dan de Microsoft Network Monitor. De bijdrage wordt gewaardeerd.

Uitstekend, heel erg bedankt voor de informatie en uitleg.

Groeten.

IMHO, ik denk dat deze tools moeten worden achtergelaten voor beveiligingsgebieden en niet op een linux-blog moeten worden gepubliceerd. Er zijn mensen die het onverantwoord of onbewust kunnen gebruiken.

De tools zullen altijd tweesnijdend gereedschap zijn, omdat ze worden gebruikt door de goeden en de slechten, helaas kan dat niet worden vermeden. OWASP ZAP is een tool die wordt erkend door de EH-gemeenschap op het gebied van webbeveiliging en wordt gebruikt voor webaudits. Onthoud: "Met grote kracht komt grote verantwoordelijkheid."

Ik heb dit artikel gepubliceerd omdat ik autodidact studeer om in de toekomst HD-diensten aan te bieden en ik dacht dat het interessant zou zijn voor andere lezers. Het einde is niet dat ze het illegaal gebruiken, laat staan, vandaar de waarschuwing aan het begin van de post.

Groeten!

PD1 ->: dat is verdacht: Troll gedetecteerd? Ik twijfel….

PD2 -> Jhahaha Verander dit alsjeblieft niet in een vlammenoorlog van hier naar beneden zoals in andere berichten.