WordPress: 10 best practices op het gebied van beveiliging

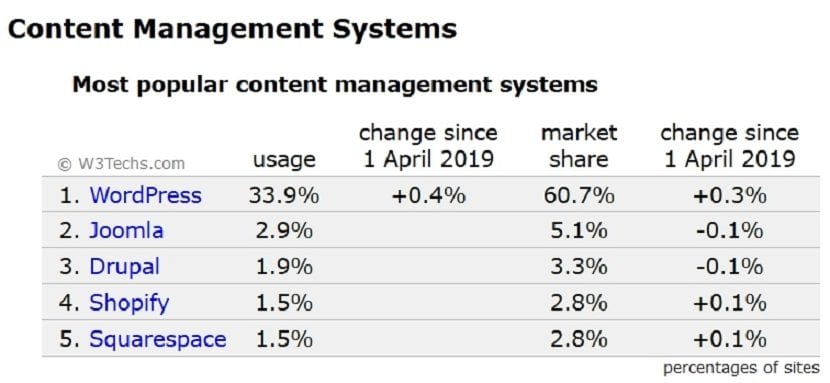

WordPress (WP) staat bekend als de meest populaire CMS, onder andere ontworpen met de nadruk op toegankelijkheid, prestaties en gebruiksgemak, voortdurend in ontwikkeling (huidige versie 5.2), hebben een enorme gemeenschap van gebruikers in vele talen en hebben een enorme aanpassingscapaciteit door het gebruik van eigen of externe thema's en add-ons.

Ook omdat ze erg veilig zijn, maar daarvoor moeten, zoals bij elke toepassing of systeem, goede praktijken worden gevolgd om een veilige implementatie op lange termijn te bereiken. En in dit bericht willen we in dit verband enkele basisaanbevelingen doen.

Introducción

WP is het meest populaire CMS voor het bouwen van websites, is meestal ook een frequent doelwit van computeraanvallen, dus afgezien van de constante updates, vereist regelmatig onderhoud, updates en beveiligingsprocedures voor vermijd dus zwakke punten als gevolg van kwetsbaarheden in add-ons, zwakke wachtwoorden, verouderde software, naast vele andere redenen, dat wil zeggen, bereiken uw kwetsbaarheid voor bedoelde of onvoorziene aanval aanzienlijk verminderen.

Bovendien stelt WP u net als elk ander Content Management Systemen (CMS) in staat om snel en efficiënt een website te bouwen en deze vervolgens online te zetten. Zijn hoge capaciteit voor werk en groei, via modules en complementaire thema's, maakt het gemakkelijker dan ooit om deze taak te volbrengen, maar zonder de noodzaak van de lange jaren van leren die hiervoor gewoonlijk vereist zijn.

Echter een bijwerking niets prettigs dat hieruit kan voortkomen, het kan zijn dat sommige managers van genoemde tool meestal bypass, de maatregelen die nodig zijn om ervoor te zorgen dat de gemaakte of onderhouden website veilig is. Om deze reden is het belangrijk om enkele algemene en specifieke maatregelen (goede praktijken) in gedachten te houden over WP of een ander CMS en website om het veilig te houden.

Goede oefeningen

1.- Versterk uw veiligheid in het algemeen

WP overschrijdt vandaag zeker gemakkelijk 30% van de basis van actieve websites op internet, waardoor het een favoriet doelwit is voor indringers en / of aanvallers (hackers / crackers) met goede of slechte bedoelingen. Daarom zal een bekende en reeds met succes misbruikte kwetsbaarheid op een vergelijkbare WP-site worden geprobeerd op andere vergelijkbare WP-sites.

Dus als u een of meer website (s) beheert en / of gebruikt met WP, zorg dan dat u zorgvuldiger, grondiger en bewust bent van hun online veiligheid. Houd er rekening mee dat de meeste beveiligingsovertredingen die zijn geanalyseerd en gerapporteerd op websites met WP weinig of niets te maken hebben met de kern van de applicatie zelf, maar veel te maken hebben met alles wat te maken heeft met de implementatie, configuratie en algemeen onderhoud, onjuist uitgevoerd door ontwikkelaars of beheerders. '

2.- Ken uw kwetsbaarheden

WordPress heeft ongeveer 4.000 bekende beveiligingsproblemen, als volgt verdeeld: WP Core (37%), Plug-ins (52%) en Thema's (11%), volgens een recent rapport van de WPScans-website, die nu wordt genoemd WPSec (sinds 01-05-2019). Onderzoek de beveiligingsproblemen waarmee uw website wordt geconfronteerd en zoek een oplossing om deze problemen op te lossen. Gebruik geen onveilige versies van WP Core of zijn plug-ins en thema's.

Concentreer u op de volgende beveiligingsonderwerpen op uw WP of website, dat wil zeggen op De verschillende soorten Aanvallen van:

- Brute kracht: Versterking van de beveiliging op uw inlogpagina.

- Bestandsopname: Versterking van de beveiliging van uw wp-config.php-configuratiebestand.

- SQL injectie: Versterking van de beveiliging van uw MySQL-database die is gekoppeld aan WP.

- Cross-site scripting: Versterking van de beveiliging van gebruikte WP-plug-ins.

- Malware-infectie: Versterking van de algemene beveiliging van uw website om ongeautoriseerde toegang, het invoegen van malware en de daaropvolgende verzameling van vertrouwelijke gegevens door deze kwaadaardige codes te voorkomen. De meest voorkomende malware of aanvallen zijn meestal van het type: Backdoor, SEO Spam, HackTool, Mailer, Defacement en Phishing. Bescherm uw site tegen elk van deze soorten malware of aanvallen.

Onthoud dat als een website eenmaal is gecompromitteerd, de SEO-ranking eronder kan lijden. Omdat zoekmachines de neiging hebben om gecompromitteerde websites snel te loggen, zodat browsers waarschuwingssignalen aan bezoekers signaleren of hun mogelijkheid om door die sites te navigeren volledig blokkeren.

3.- Ken de infrastructuur van uw hostingprovider

Als uw website externe hosting gebruikt, dat wil zeggen, ingehuurd buiten uw infrastructuur, beknibbel niet op kosten om de kwaliteit van de service van uw hostingprovider te garanderen. Vooral als hij zijn site host onder het "shared hosting" -schema.

als 'shared hosting' van slechte kwaliteit kan uw site kwetsbaarder maken wanneer een van de verschillende websites die op dezelfde server zijn opgeslagen, wordt aangetast. Dat wil zeggen, als een website wordt gehackt op een server met "shared hosting", kunnen aanvallers ook toegang krijgen tot andere websites en hun gegevens.

4.- Ken de eweb technische specificaties van uw hostingprovider

Als het gaat om het evalueren van een hostingprovider, is zijn infrastructuur niet alles. De technische webspecificaties die door uw hostingprovider worden gebruikt om een betere beveiliging van de gehoste websites te bereiken, zijn ook belangrijk. Zorg ervoor dat het de volgende aanbevolen beveiligingsrichtlijnen volgt voor het hosten van uw website:

- Eenvoudige installatie van SSL-certificaten

- Actief beheer van softwareversies van webservers.

- Firewall bescherming

- Registratie van toegang tot de website

- Routine beveiligingsaudits

- Detectie van schadelijke activiteiten

- Ondersteuning voor SFTP (niet alleen FTP), TLS 1.2 en 1.3 en voor PHP 5.6 minimaal, hoewel 7.0 en hoger wordt aanbevolen.

Dit alles is minimaal nodig om de beveiliging van uw website met of zonder WP als gebruikt CMS te vergroten.

5.- Pas op voor de gebruikte thema's en aanvullingen

De plug-ins en thema's die zijn geïnstalleerd, zijn erg belangrijk op beveiligingsniveau. Gebruik alleen officiële WP- of Community-gecertificeerde thema's en plug-ins, bekende commerciële repositories of rechtstreeks van gerenommeerde ontwikkelaars. Omdat veel van hen (niet gecertificeerd) schadelijke code kunnen bevatten.

Het maakt niet uit hoeveel u uw website tegen WP beschermt als u de malware installeert. Doe uw onderzoek voordat u thema's en plug-ins of hun website voor ontwikkelaars of promotors downloadt en installeert en reserveer bij de gratis of met korting.

6.- Probeer uw CMS regelmatig bij te werken

Updates voor uw webplatform zijn erg belangrijk voor uw veiligheid. of WP uw CMS of niet, verouderde versies van uw kern, thema of plug-ins kunnen ertoe leiden dat u bekende kwetsbaarheden op uw website herbergt. In het geval van WP, dat open source is, is er binnen de kern van de applicatie een team dat zich specifiek aan dit probleem heeft gewijd.

Elke beveiligingslek die in WP wordt ontdekt, wordt onmiddellijk gecorrigeerd en geëlimineerd om elk nieuw beveiligingsprobleem dat in WP wordt ontdekt, op te lossen. Vanwege die update WP en al zijn thema's en plug-ins naar de nieuwste versie is een essentieel onderdeel van een succesvolle beveiligingsstrategie.

7.- Ik heb een geschikt wachtwoord gevonden

De kwaliteit of sterkte van onze wachtwoorden op websites is erg belangrijk. Aanmelden bij onze websites is een belangrijk doelwit voor het misbruiken van kwetsbaarheden, omdat het de gemakkelijkste toegang biedt tot de beheerpagina van uw website.

Brute force-aanvallen zijn de meest gebruikelijke methode om uw login te misbruiken, het ontdekken van de gebruikersnaam en wachtwoordcombinaties om toegang te krijgen tot de website. In het specifieke geval van WP beperkt het standaard niet het aantal mislukte inlogpogingen dat iemand kan doen, daarom is het meest aanbevolen om een complex wachtwoord te gebruiken voor het inloggen van uw WP-beheerder.

Houd bij het kiezen van een wachtwoord rekening met deze 3 fundamentele vereisten op basis van het CLU-formaat (Complex, Lang, Uniek):

- COMPLEX: Wachtwoorden moeten zo willekeurig mogelijk zijn en zo min mogelijk verband houden met de webbeheerder of de website.

- LANG: Wachtwoorden moeten 12 of meer tekens lang zijn. En versterkt met beperkingen of beperkingen op het aantal mislukte verbindingspogingen.

- ENKEL EN ALLEEN: Gebruik wachtwoorden niet opnieuw. Elk wachtwoord moet uniek zijn in de tijd. Deze eenvoudige regel beperkt dramatisch de impact van elk wachtwoord dat gecompromitteerd is.

aanbeveling: Gebruik een wachtwoordbeheerder zoals "LastPass" (online) en "KeePass 2" (offline) om al uw wachtwoorden te genereren en op te slaan in een gecodeerd formaat.

8.- Zorg altijd dat uw rampenplan is opgesteld

Als u WP gebruikt, onthoud dan dat het geen ingebouwd back-upsysteem heeft. Voeg er een toe als prioriteit, zodat u altijd een up-to-date back-up van uw website heeft. Back-ups zijn van cruciaal belang en een algemene beveiligingsstrategie die moet worden geïmplementeerd.

Vergeet niet dat u dat niet alleen moet doen maak een back-up van uw gebruikte websites en databasesmaar alles de instellingen van de hele server door geautomatiseerde taken met script- of gekloonde image-systemen, om de nodige restauraties en herinstallaties in de kortst mogelijke tijd te vergemakkelijken.

9.- Verhoog uw beveiliging met 2FA

Versterk uw WP-beheerderslogin of uw website met behulp van tweefactorauthenticatiemechanisme (2FA), wat een van de beste manieren is om uw website vandaag te beveiligen. Tweefactorauthenticatie voegt een extra beschermingslaag toe aan het inloggen op uw website, door te eisen dat voor het gebruik van uw wachtwoord een extra tijdgevoelige code van een ander apparaat, zoals uw smartphone, nodig is om met succes in te loggen. .

In het geval van WP die deze functionaliteit niet standaard biedt embed hetzelfde door een plug-in te gebruikenzoals iThemes Security om hetzelfde toe te voegen.

10.- Gebruik de nodige veiligheidsaccessoires

De meeste CMS zoals WP maken gebruik van plug-ins om het beveiligingspotentieel van zichzelf te vergroten. In het specifieke geval van WP wordt het gebruik van de beveiligingsplug-in iThemes Security aanbevolen. om uw website nog beter te beschermen. Deze plug-in blokkeert WP, repareert bekende gaten, stopt geautomatiseerde aanvallen en versterkt gebruikersreferenties.

Het heeft een gratis versie (iThemes Security) en een betaalde versie (iThemes Security Pro) die uiteraard meer beveiligingsfuncties biedt, zoals 2FA, geplande malwarescans, gebruikersregistratie, onder andere.

Conclusie

Of het nu via WP of een ander CMS is, u kunt de meeste websitebeveiligingsproblemen voorkomen door simpelweg deze beste of goede beveiligingspraktijken te volgen. Uw website verdient en moet de nodige veiligheidsmaatregelen hebben om de onschendbaarheid ervan te garanderen of te minimaliseren in deze tijden die zo gestoord zijn door de activiteit van hackers en crackers.

Eindelijk en als toevoeging, we raden je aan om dit andere artikel op onze blog te lezen over dit onderwerp om de beveiliging van uw website te versterken, genaamd: Linux-machtigingen voor systeembeheerders en ontwikkelaars.