Lynis: Programvare for sikkerhetsrevisjon på Linux, macOS og UNIX

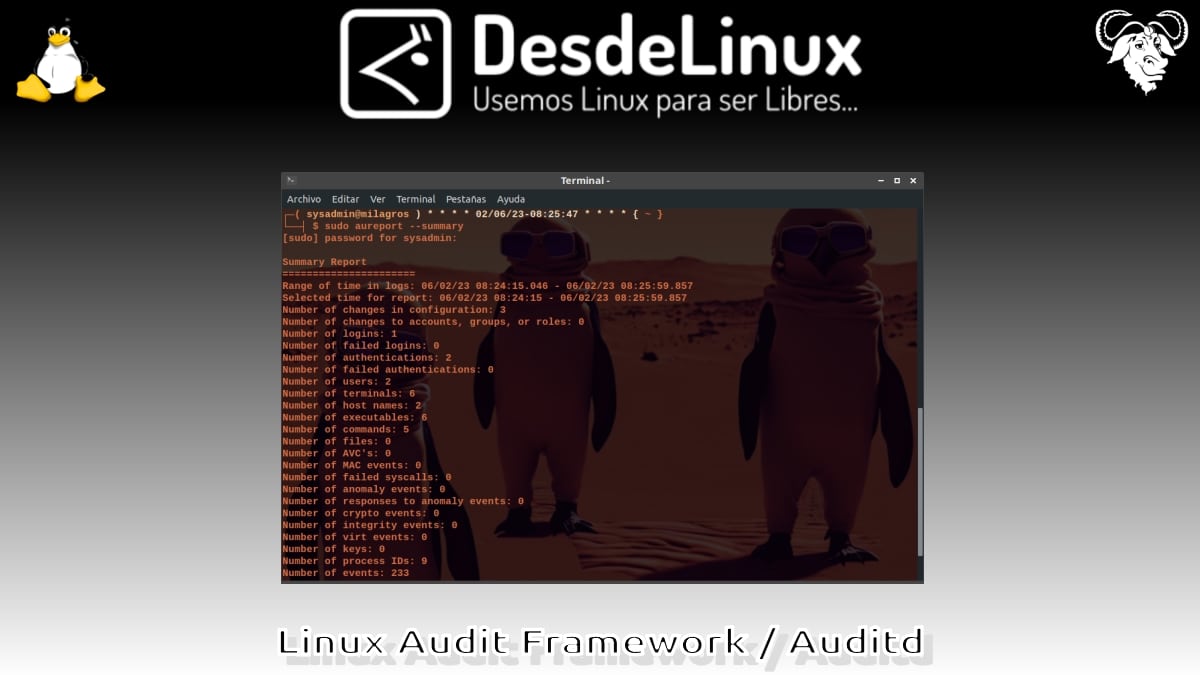

I innlegget umiddelbart før dette har vi dekket en veiledning om tekniske detaljer, installasjon og bruk av revisjonskommando, bedre kjent som Linux Audit Framework (Linux Audit Framework). Som, og som navnet reflekterer, gir en CAPP-kompatibelt revisjonssystem, som er i stand til pålitelig å samle informasjon om enhver sikkerhetsrelevant (eller ikke) hendelse på et Linux-operativsystem.

Av denne grunn har vi sett at det er hensiktsmessig og relevant å ta for seg i dag en lignende programvare, mye mer komplett, avansert og praktisk, kalt "Lynis". som også er en programvare for sikkerhetsrevisjon, gratis, åpen og gratis, og serverer det samme og mer, som vi vil se nedenfor.

Linux Audit Framework: Alt om Auditd-kommandoen

Men før du starter dette interessante innlegget om programvare for sikkerhetsrevisjon "Lynis", anbefaler vi forrige relaterte innlegg, for senere lesing:

Lynis: Automatisert sikkerhetsrevisjonsverktøy

Hva er Lynis?

I følge det offisielle nettstedet beskriver utviklerne kort nevnte programvare, som følger:

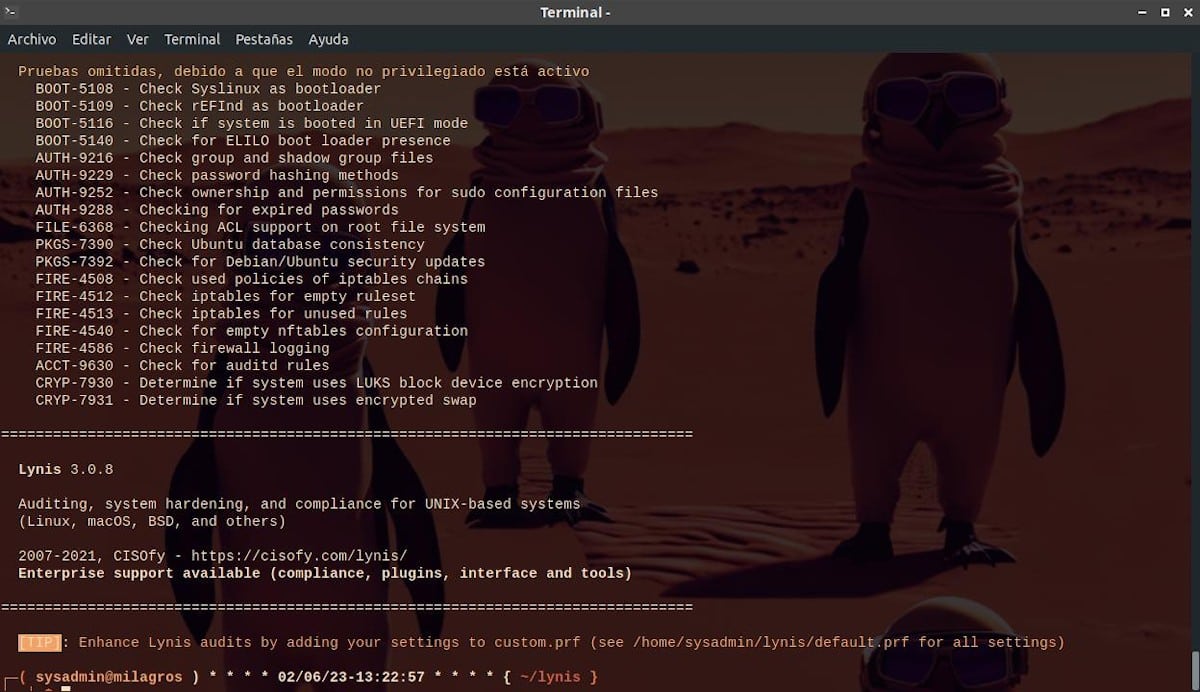

"Lynis er et kamptestet sikkerhetsverktøy for systemer som kjører Linux, macOS eller Unix-baserte operativsystemer. Utfører en omfattende analyse av helsetilstanden til systemene dine for å støtte systemherding og samsvarstesting. Prosjektet er åpen kildekode-programvare lisensiert under GPL og har vært tilgjengelig siden 2007." Lynis: Revisjon, systemherding, samsvarstesting

Noe som gjør dets mål og virkemåte veldig tydelig. Imidlertid i hans offisiell seksjon på GitHub, legg til følgende:

"Hovedformålet med Lynis er å teste sikkerhetsforsvar og gi forslag for å styrke systemet ytterligere. For å gjøre dette, den ser etter generell systeminformasjon, sårbare programvarepakker og mulige konfigurasjonsproblemer. Hva gjør det egnet, slik at systemadministratorer og IT-revisorer kan vurdere sikkerhetsforsvaret til systemene deres og en organisasjons utstyr.

Videre er det viktig å fremheve LynisAt takket være din flotte cutbruddet av verktøy inkludert, er det et foretrukket verktøy for mange pennetestere (Systempenetrasjonstestere) og andre profesjonelle innen informasjonssikkerhet rundt om i verden.

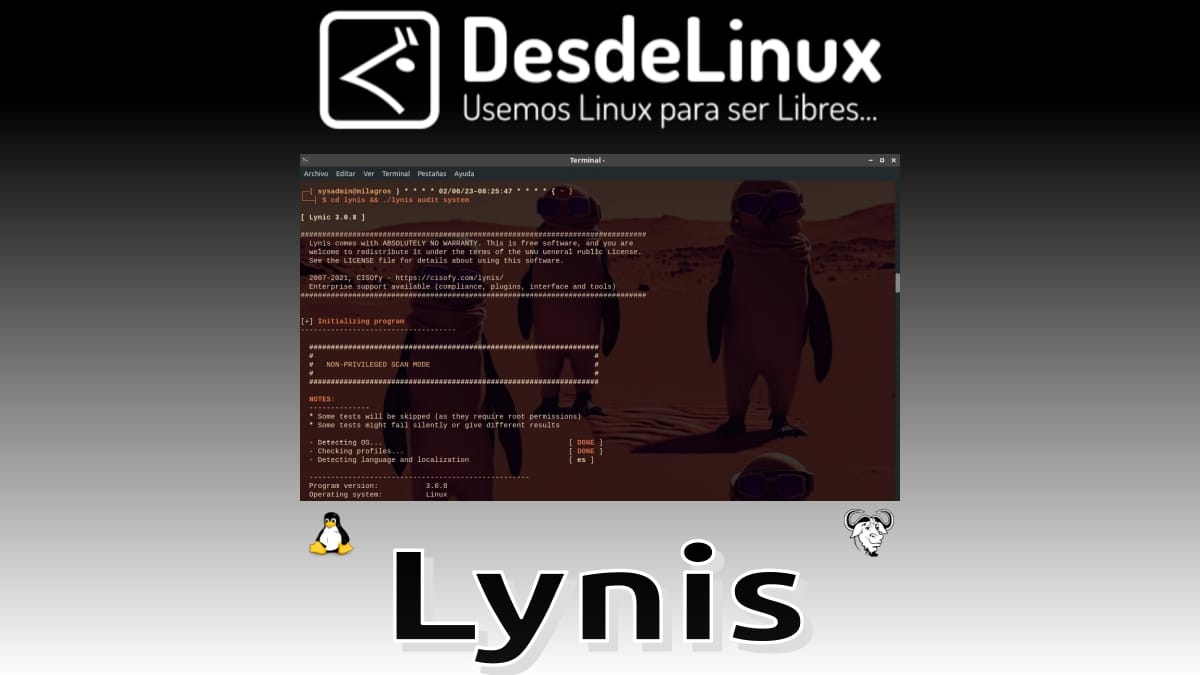

Hvordan er det installert og brukt på Linux?

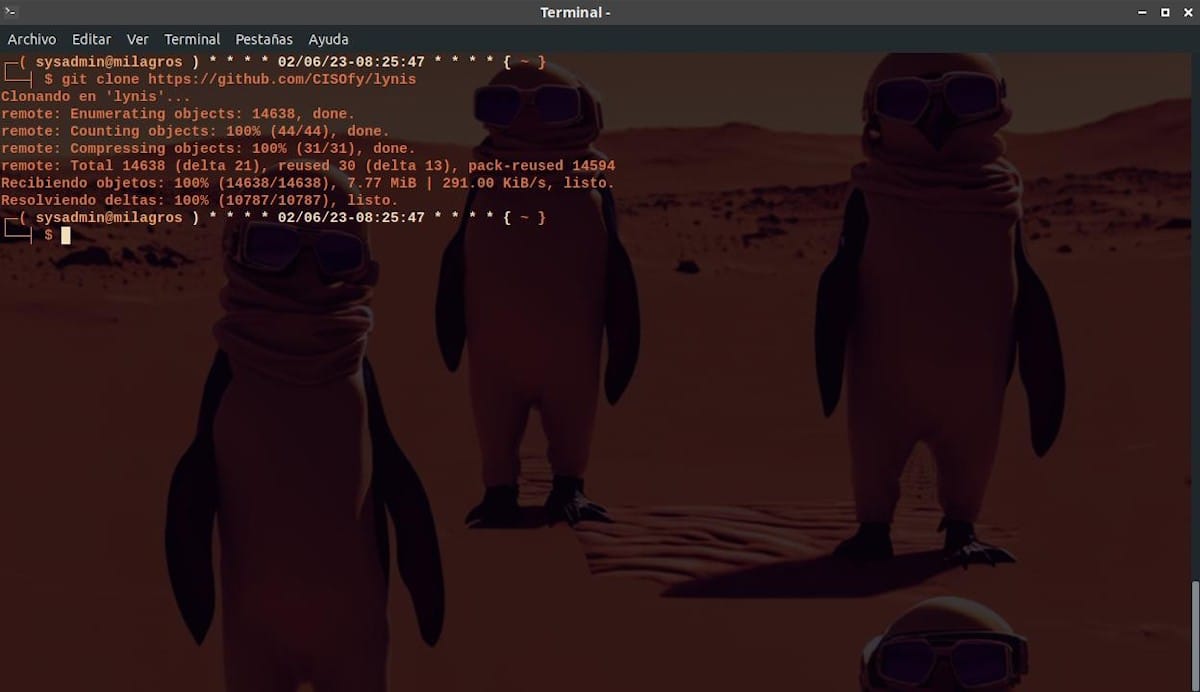

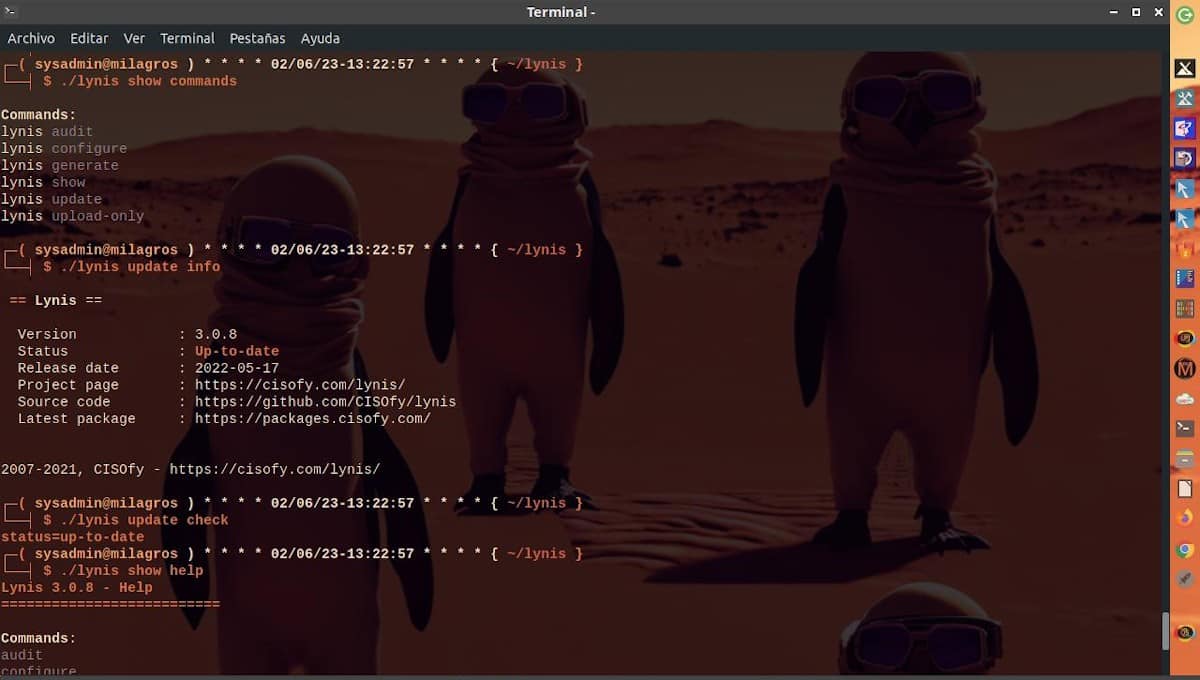

Å installere det fra GitHub og kjøre det på Linux er veldig enkelt og raskt. For å gjøre dette trenger du bare å utføre følgende 2 trinn:

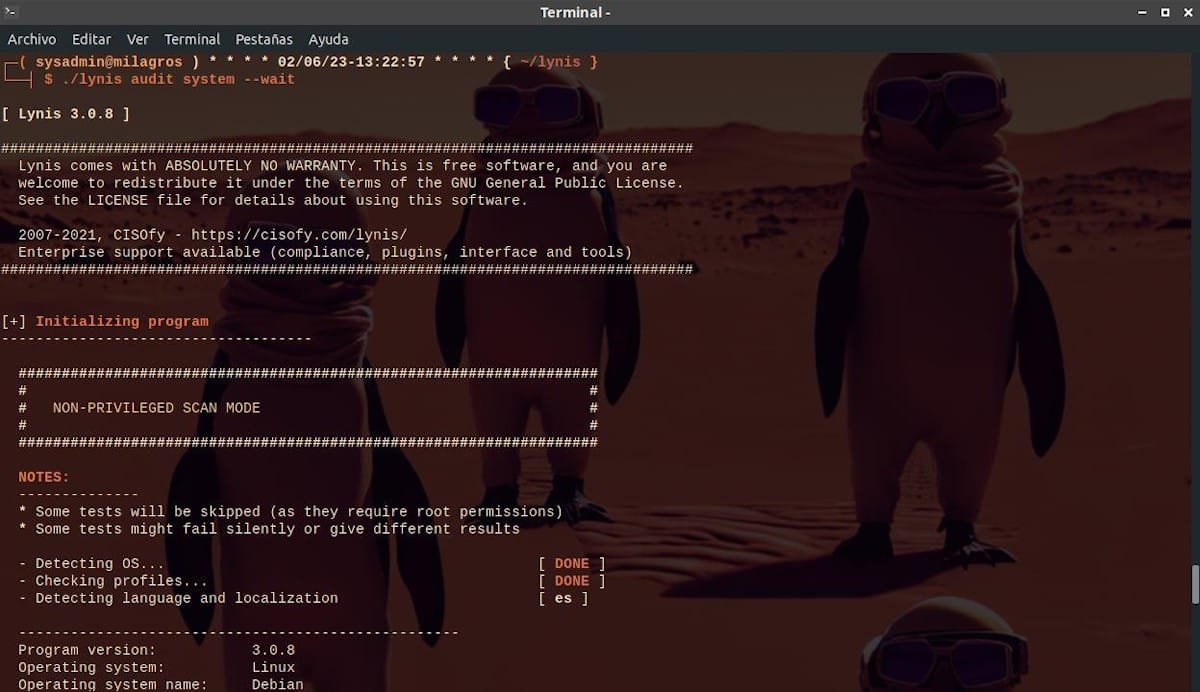

git clone https://github.com/CISOfy/lyniscd lynis && ./lynis audit systemOg så, hver gang det må utføres, bare den siste kommandolinjen. Variasjoner av følgende rekkefølge kan imidlertid brukes om nødvendig:

cd lynis && ./lynis audit system --quick

cd lynis && ./lynis audit system --wait

For en mer ekspress utførelse eller en langsommere utførelse med inngripen fra brukeren som utfører den.

Hvilken informasjon gir den?

Når den er utført, gir den informasjon om følgende tekniske punkter:

I begynnelsen

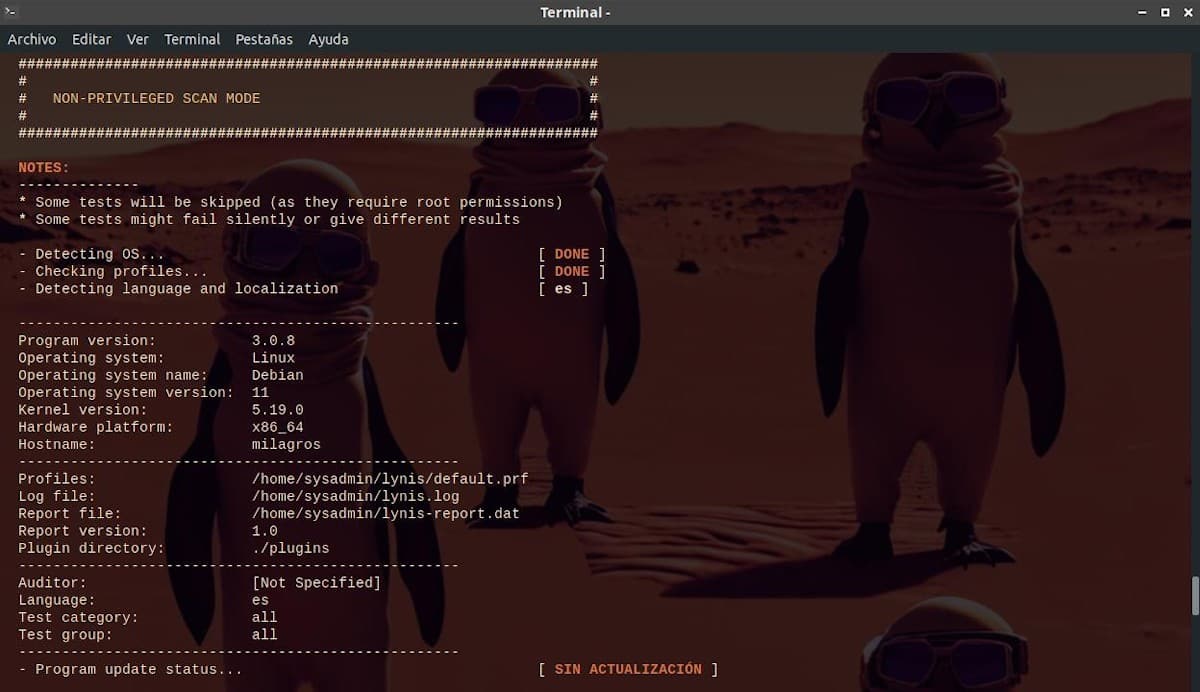

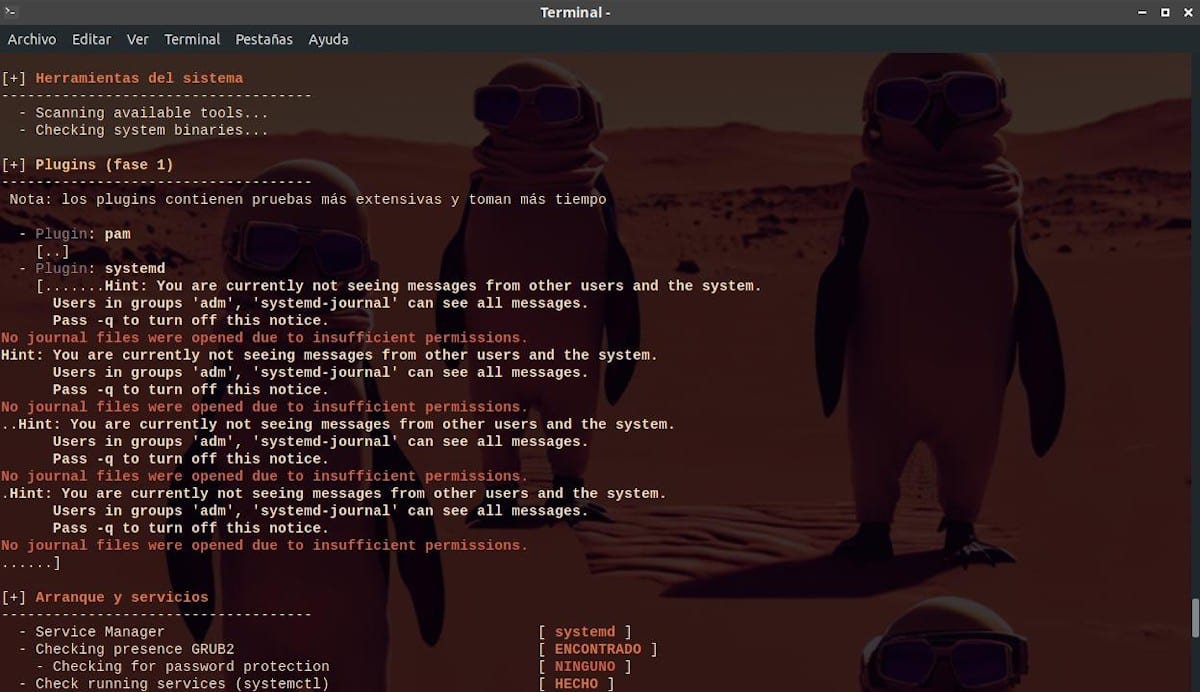

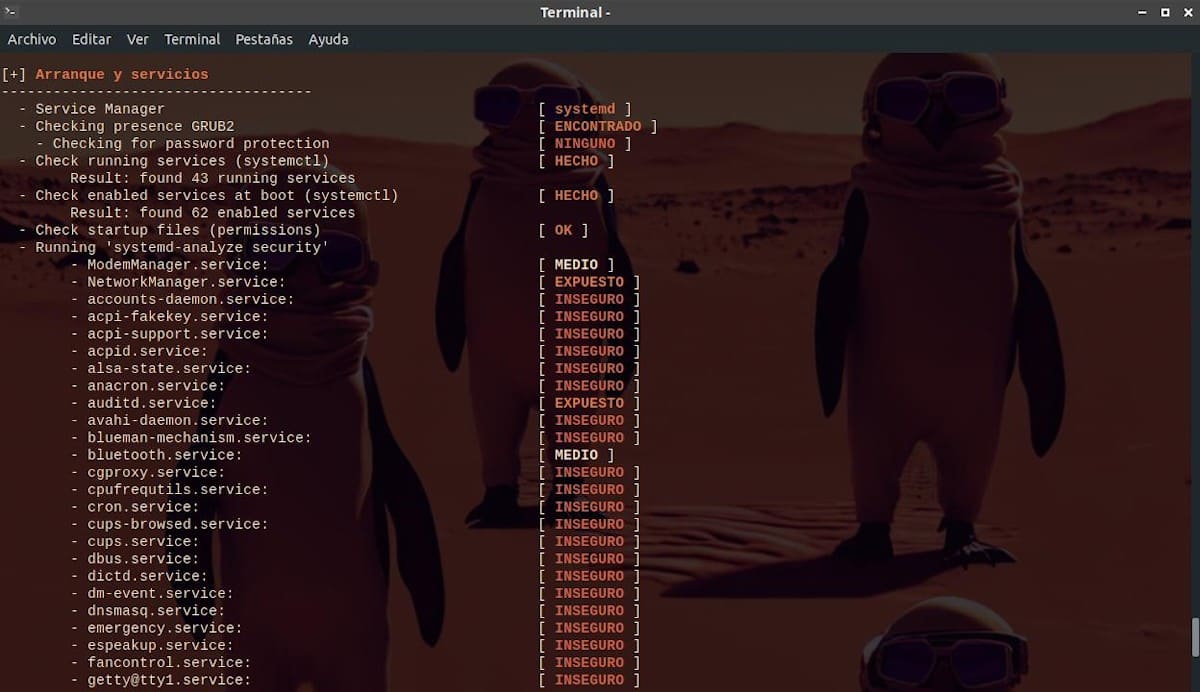

- Initialiseringsverdiene til Lynis-verktøyet, operativsystemet som brukes, verktøyene og pluginene som er installert eller ikke, og oppstartskonfigurasjonene og tjenestene som er oppdaget på det.

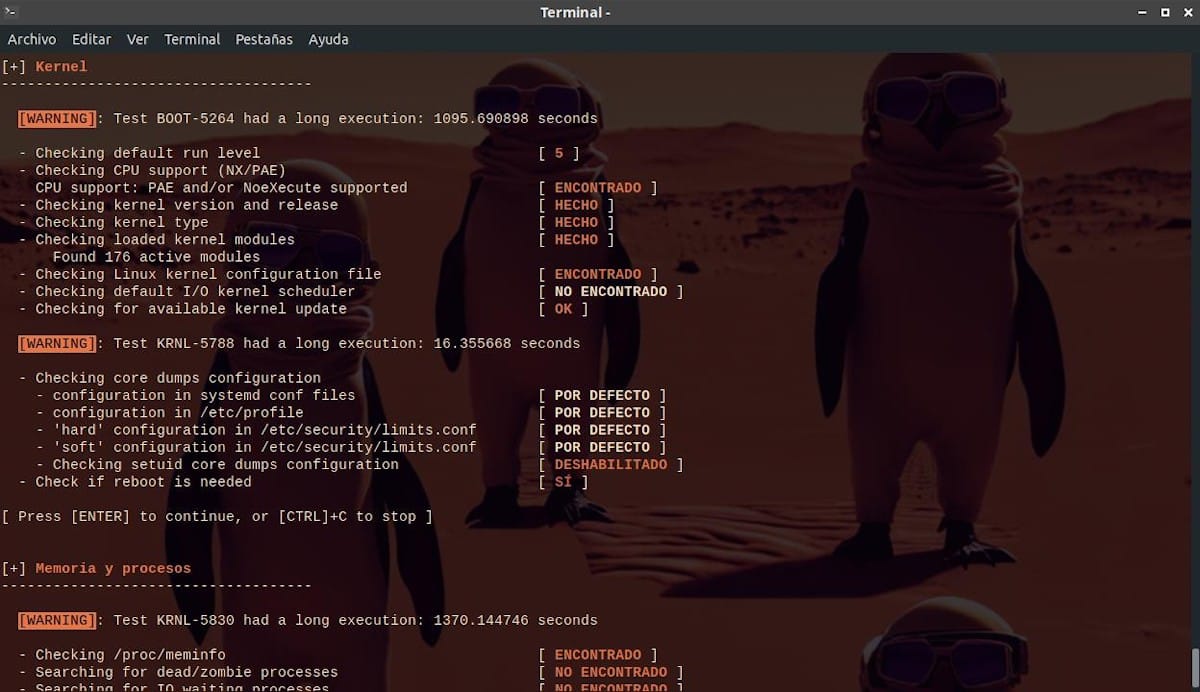

- Kjernen, minnet og OS-prosessene.

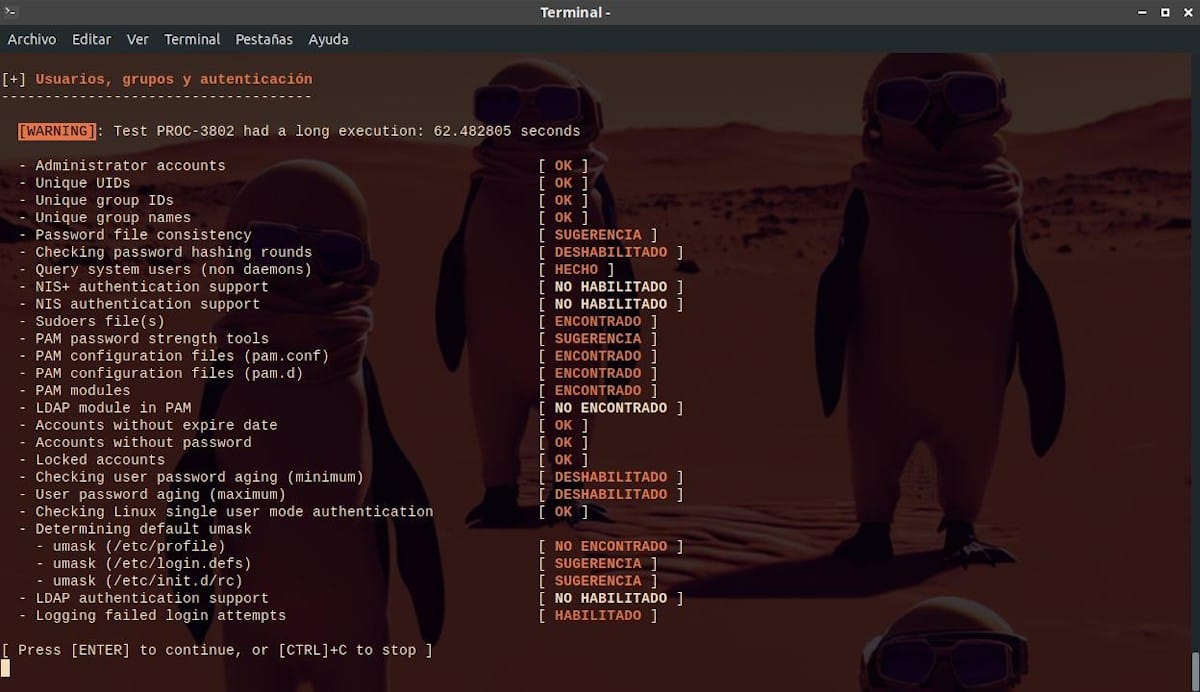

- Brukere og grupper, og OS-autentisering.

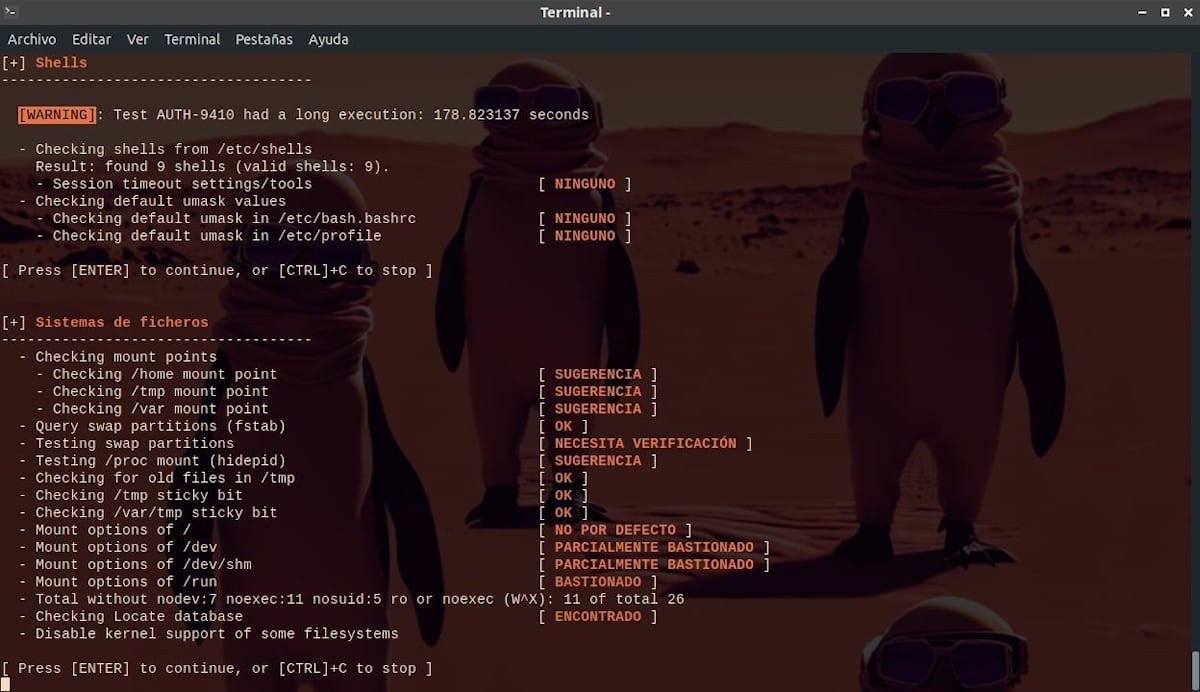

- Shell- og filsystemene til operativsystemet.

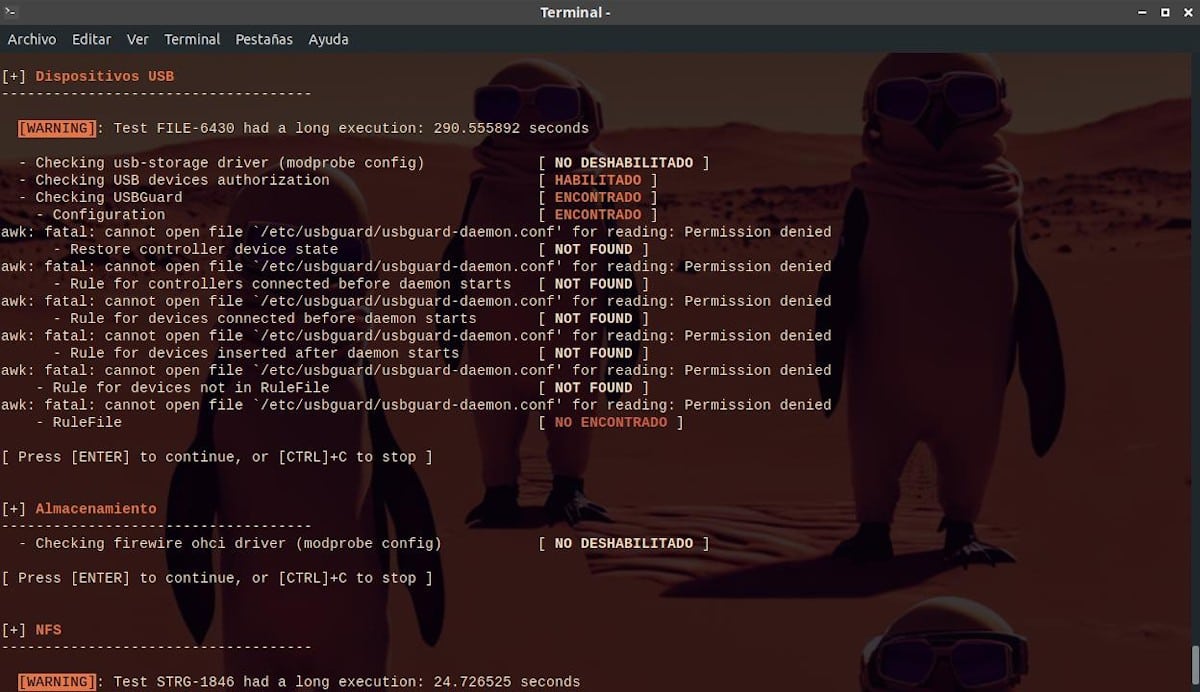

- revisjonsinformasjon om: USB- og lagringsenhetene som finnes i operativsystemet.

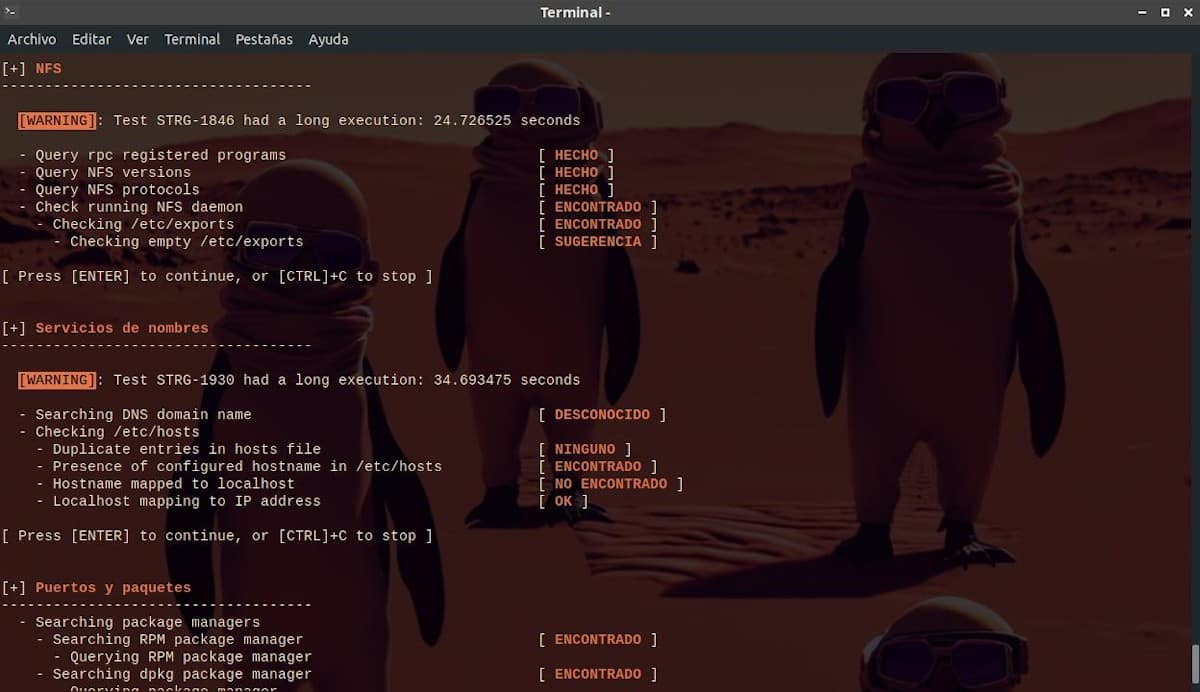

- NFS, DNS, porter og pakker til operativsystemet.

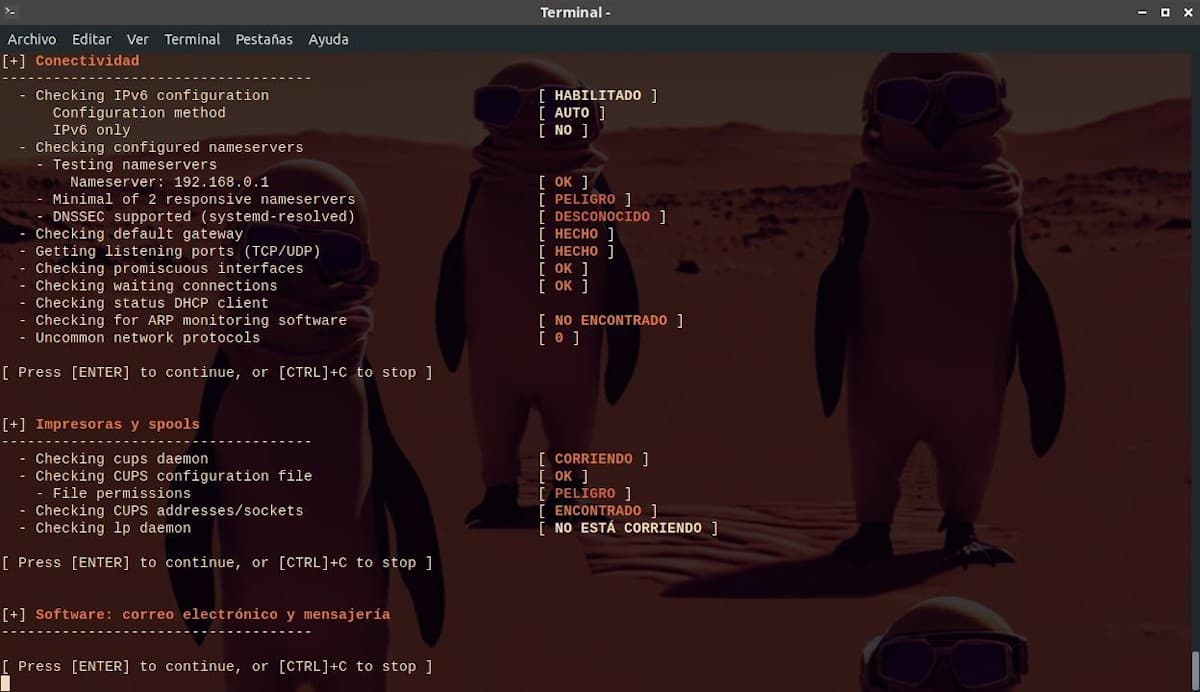

- Nettverkstilkobling, skrivere og spoler og programvare for e-post og meldinger installert.

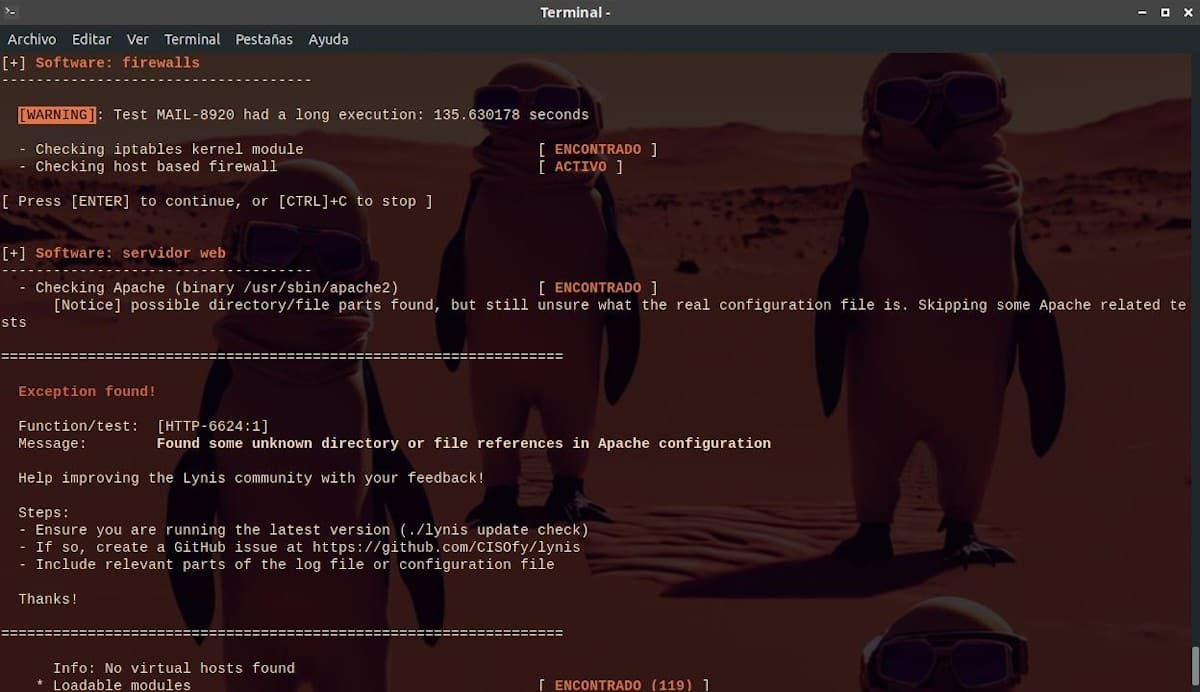

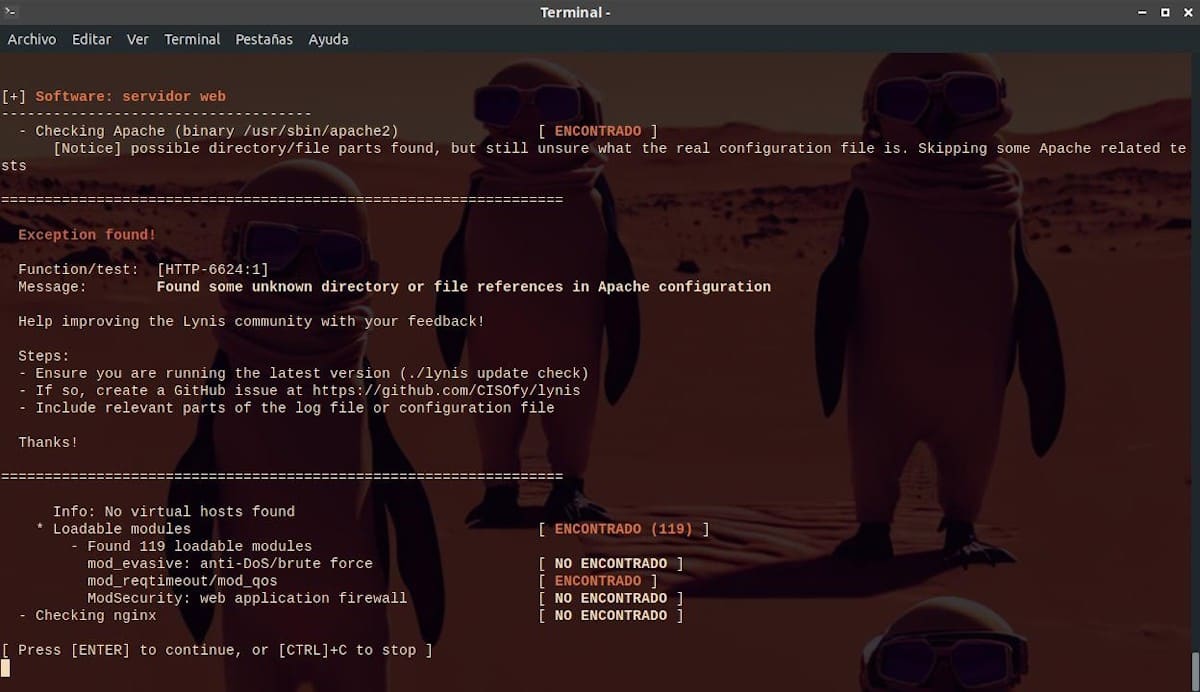

- Brannmurer og webservere installert i operativsystemet.

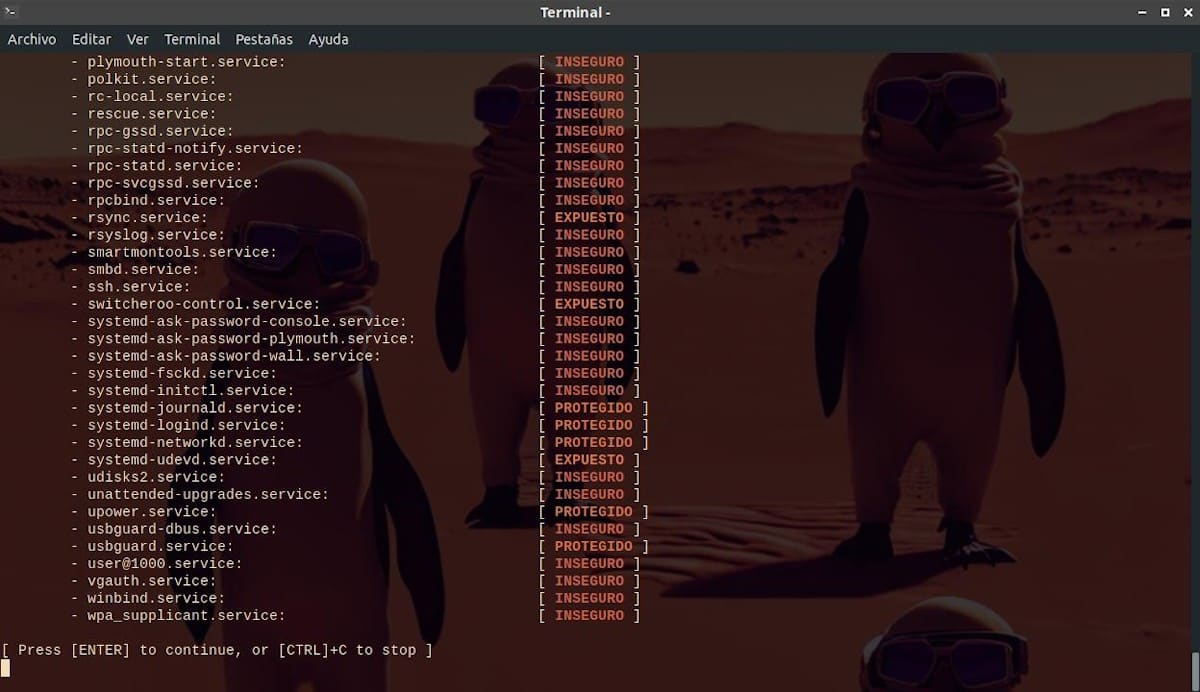

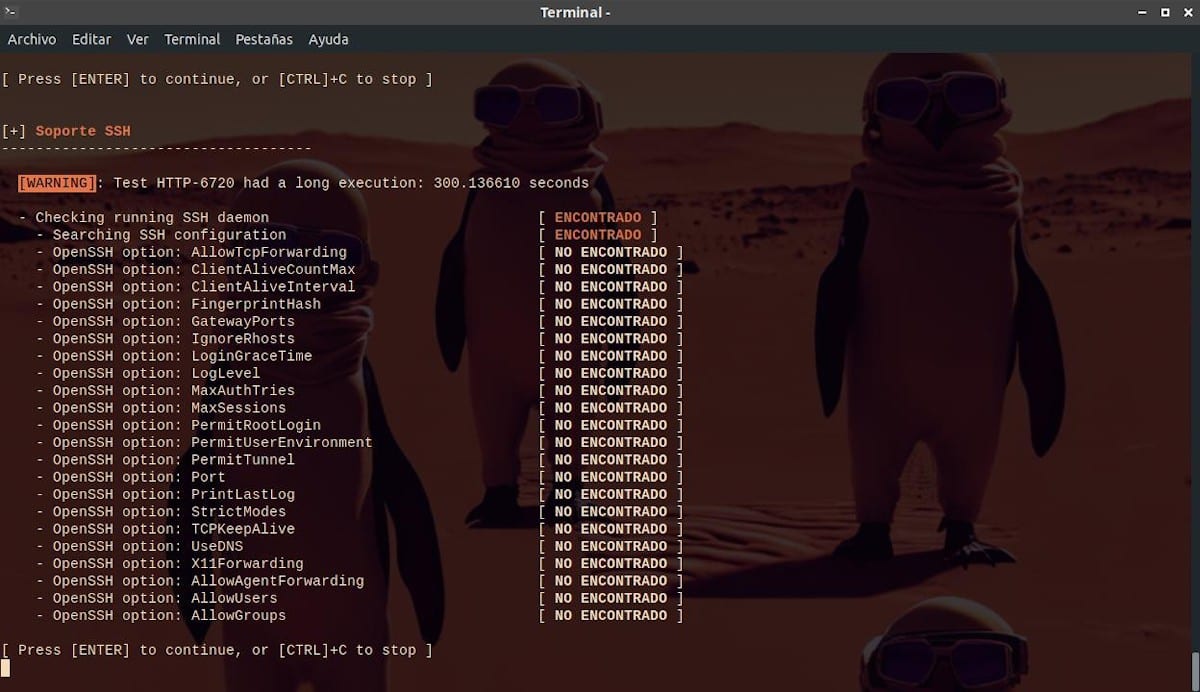

- SSH-tjenesten konfigurert i OS.

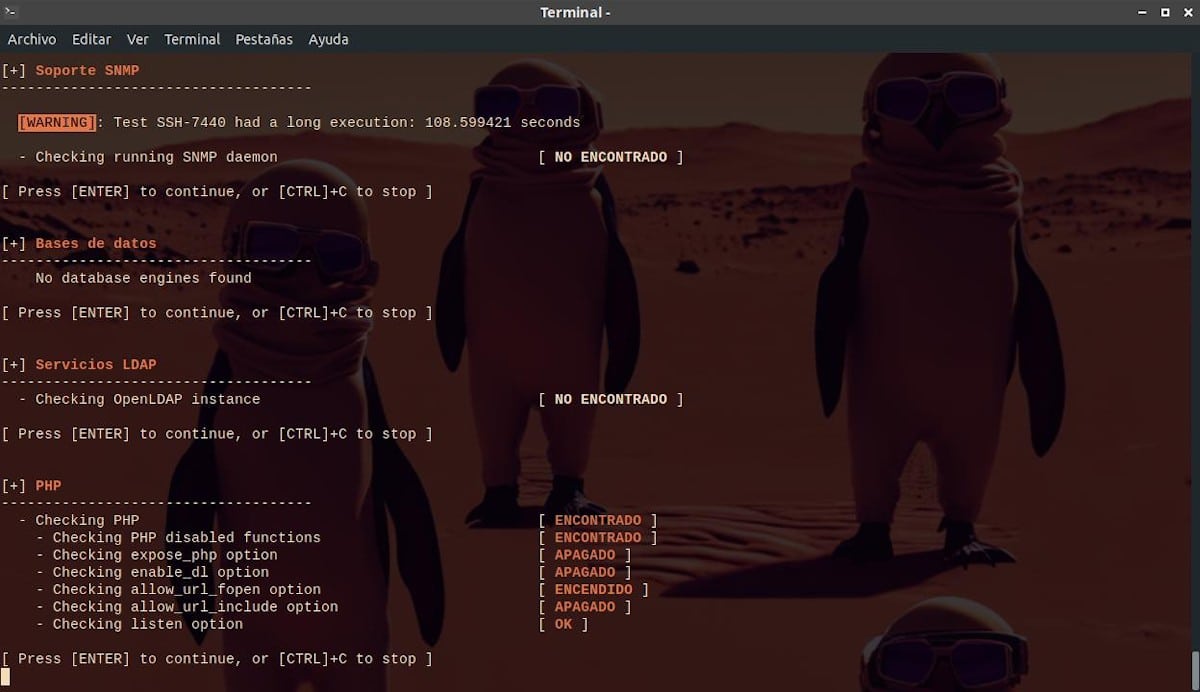

- SNMP-støtte, databasene, LDAP-tjenesten og PHP-systemet konfigurert i OS.

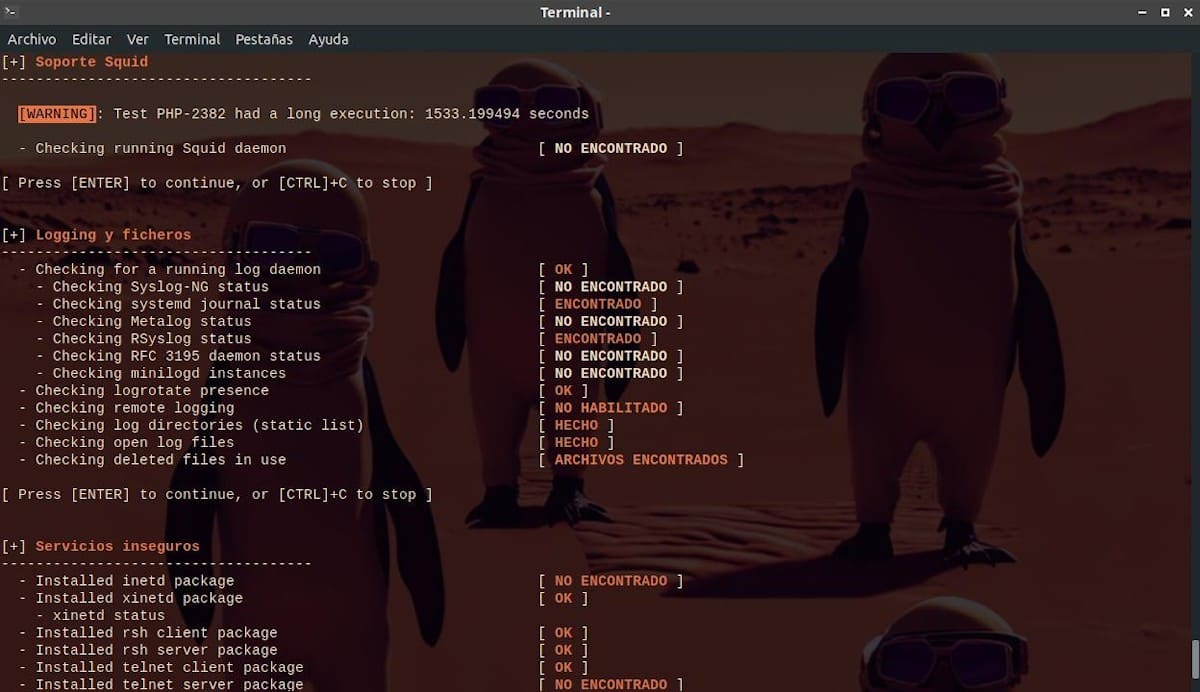

- Squid-støtte, Logging og dens filer, usikre tjenester og bannere og identifiseringsmekanismer konfigurert i OS.

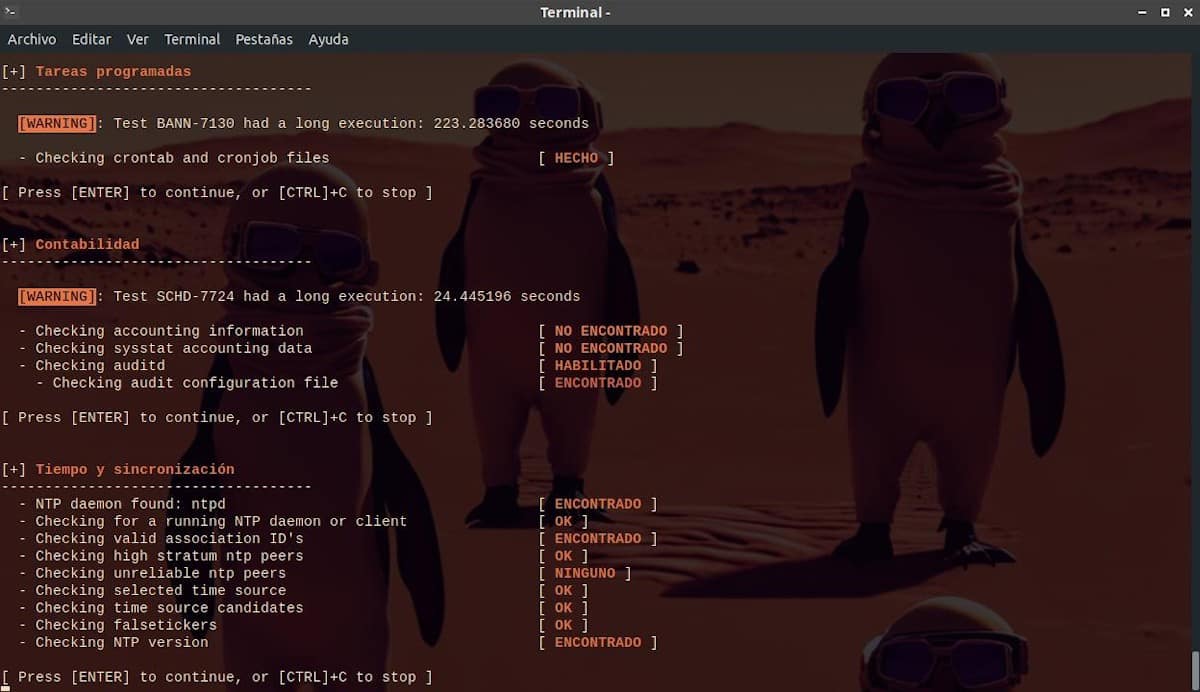

- Planlagte oppgaver, Regnskap, Tid og synkronisering.

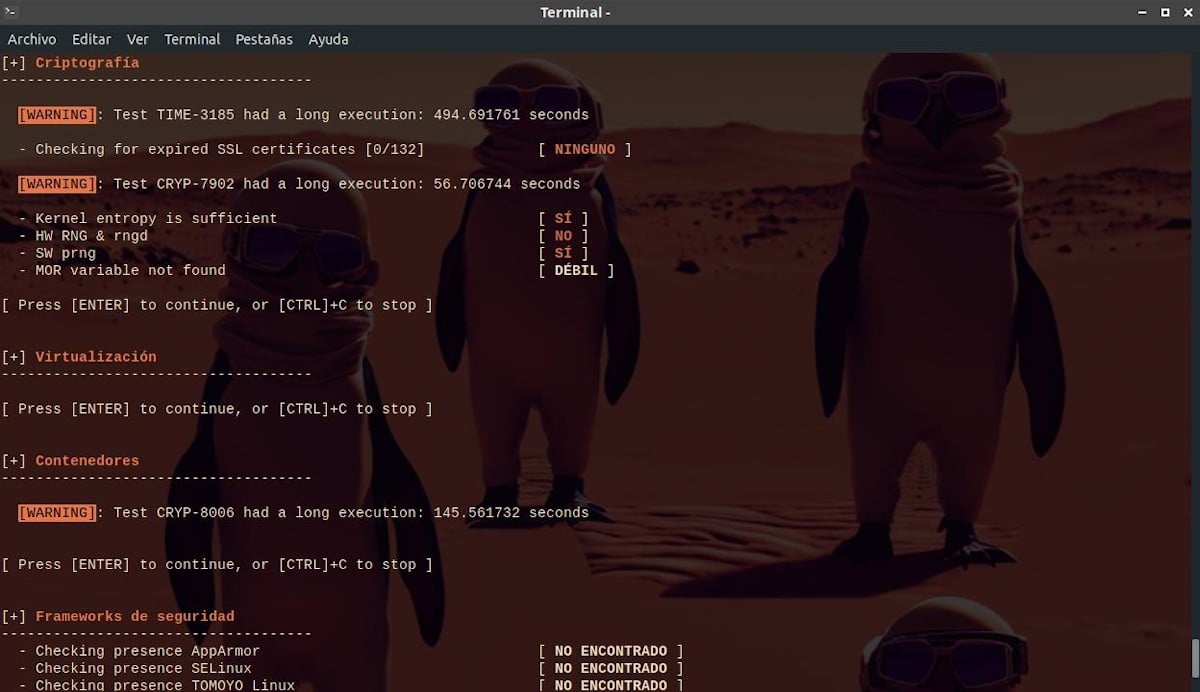

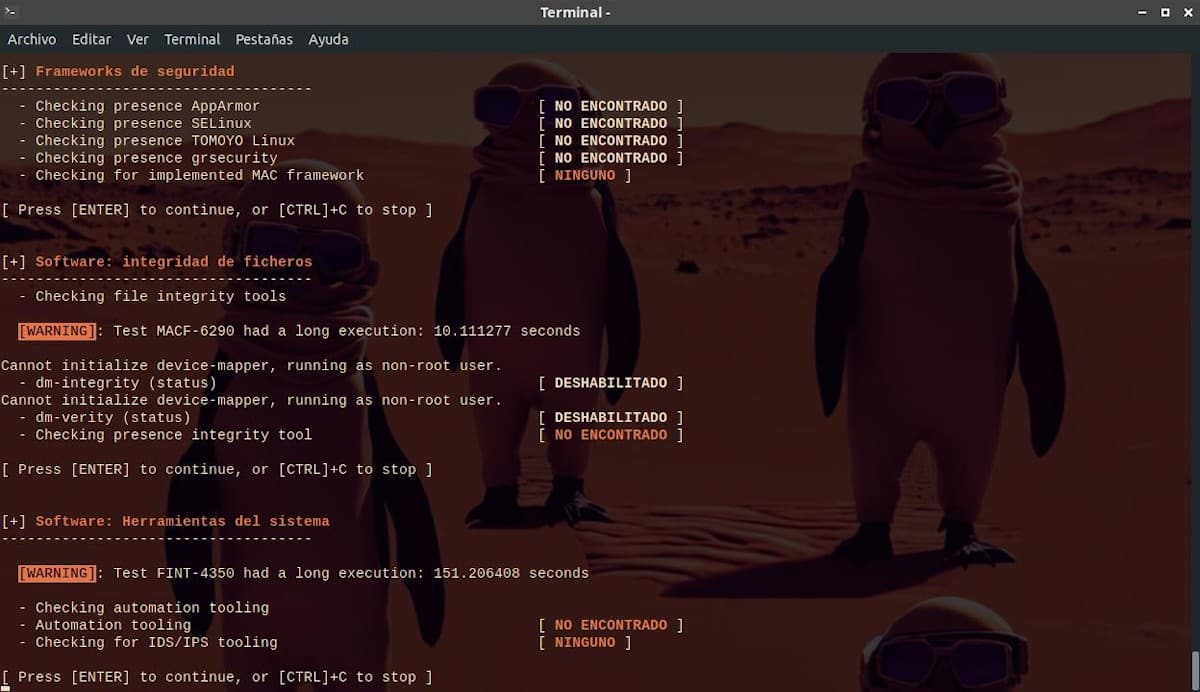

- Kryptografi, virtualisering, containersystemer, sikkerhetsrammer og programvare relatert til filintegritet og systemverktøy

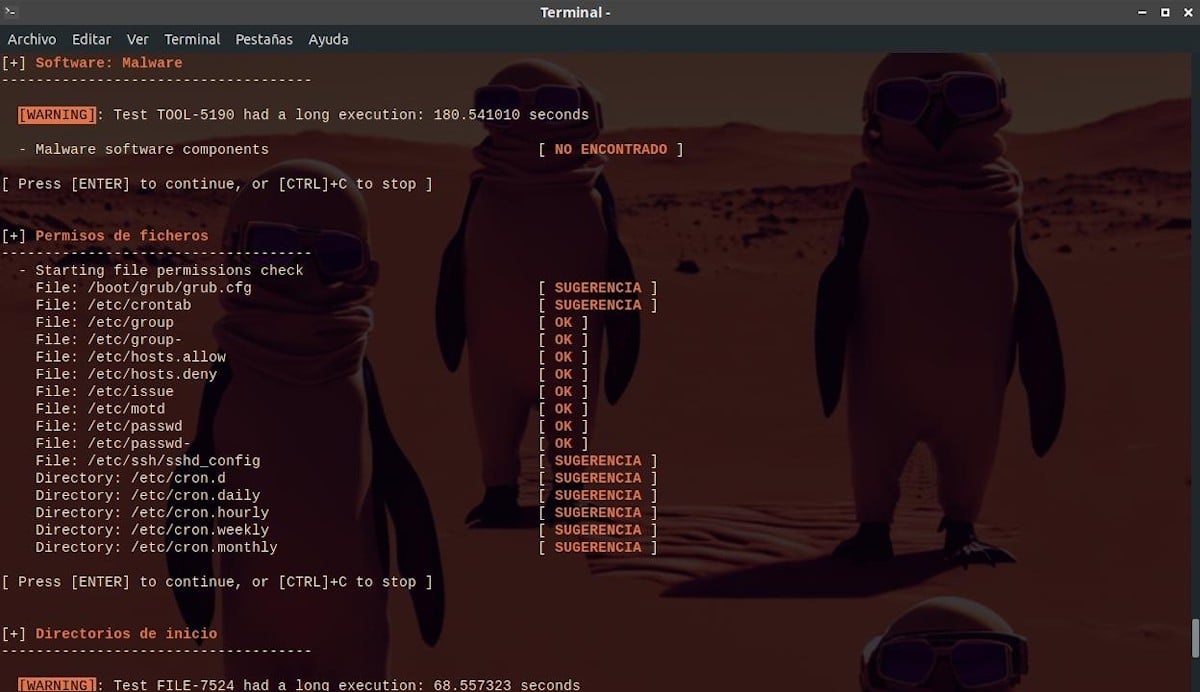

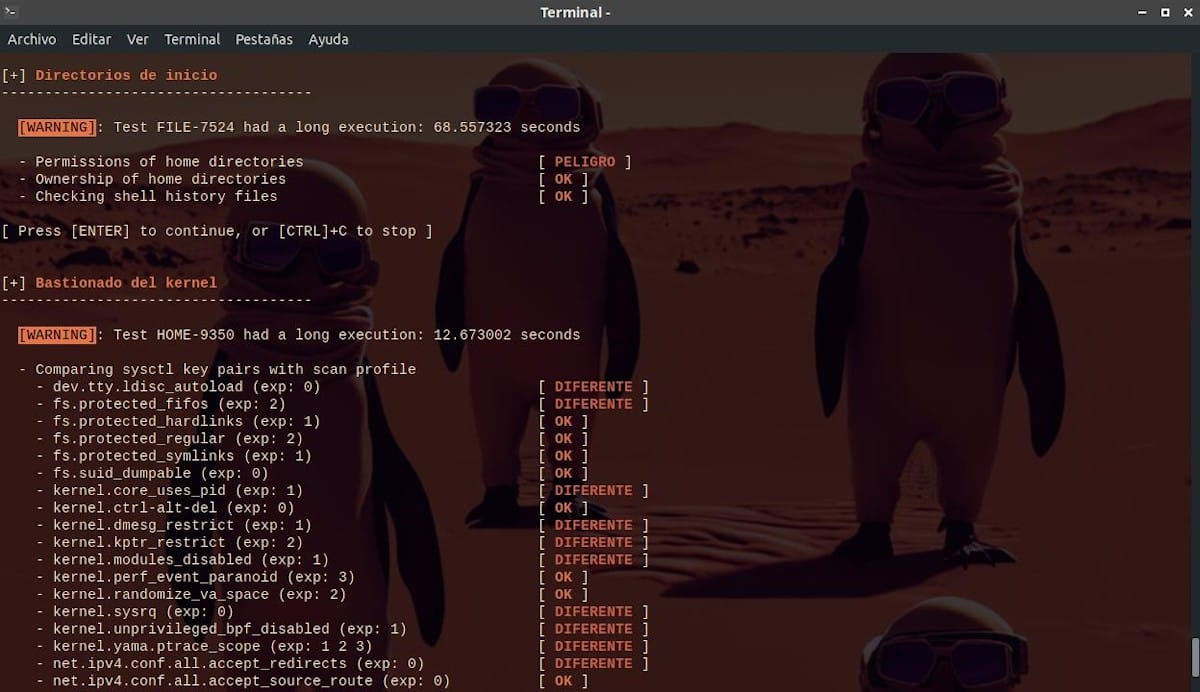

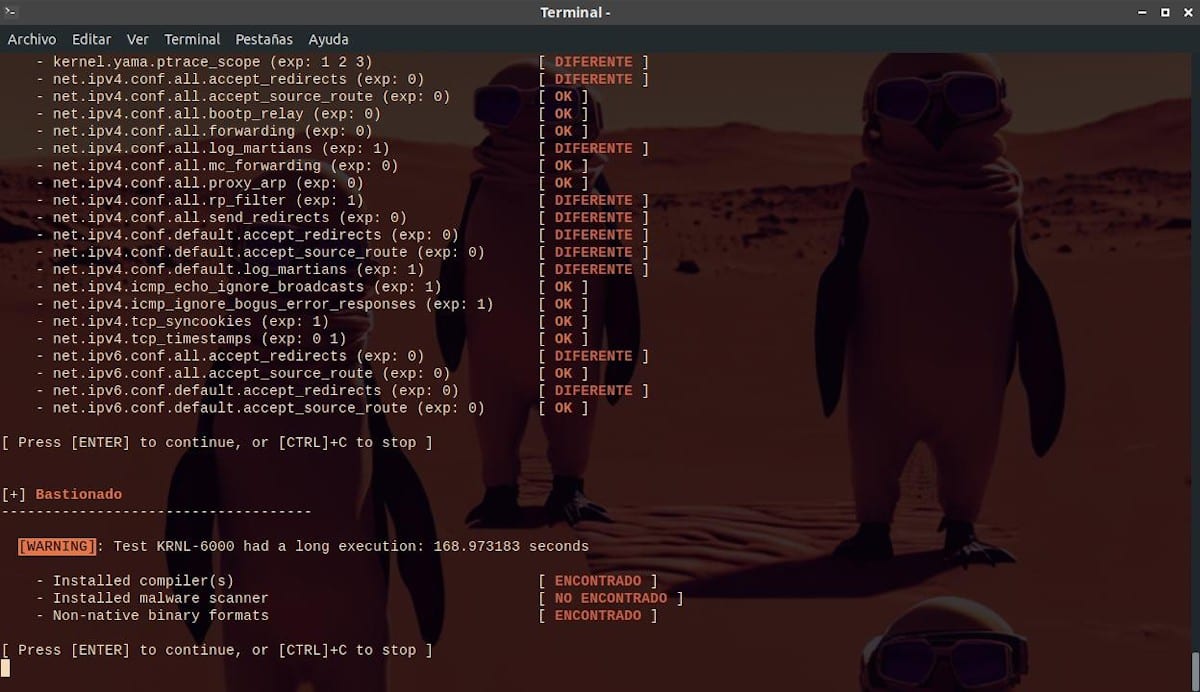

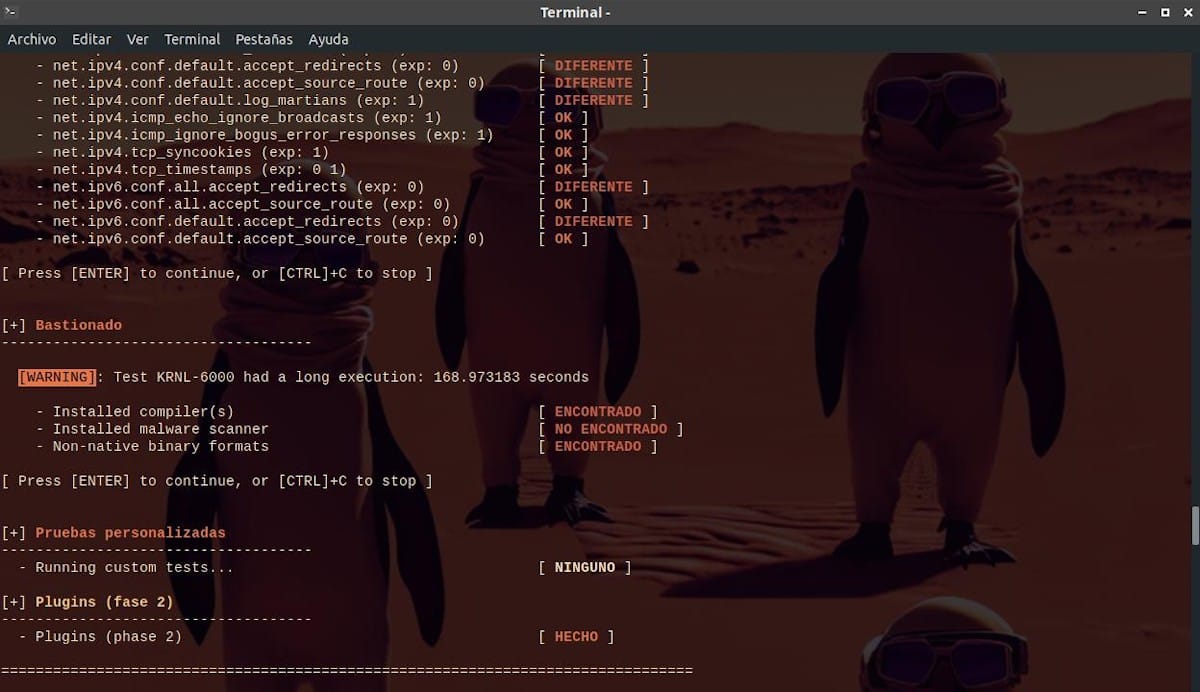

- Programvare av typen skadelig programvare, filtillatelser, hjemmekataloger, kjerneherding og generell herding, og tilpasset testing.

På slutten

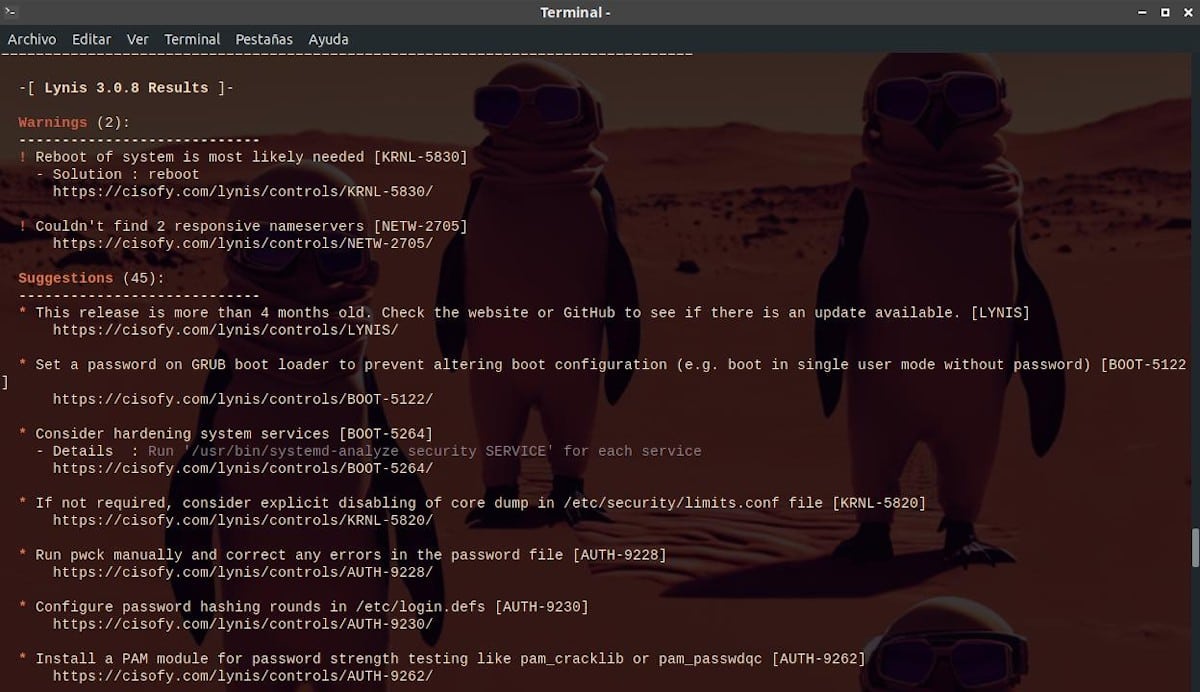

Når Lynis slutter, oppsummerer resultatene som er funnet, delt i:

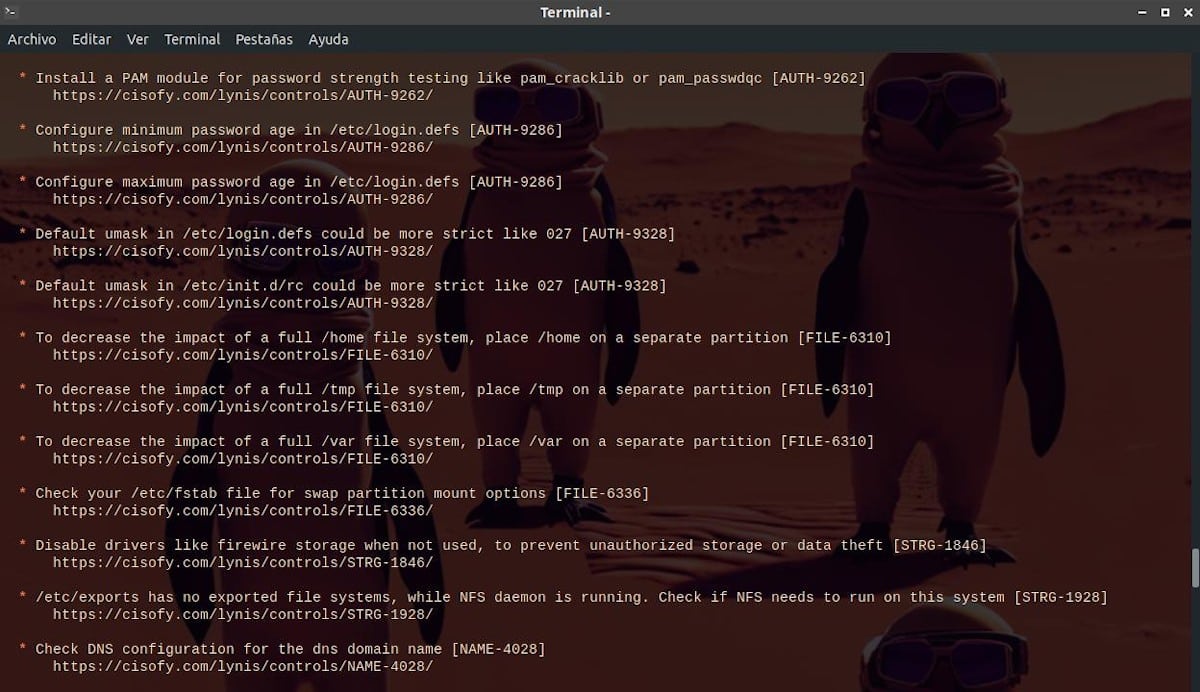

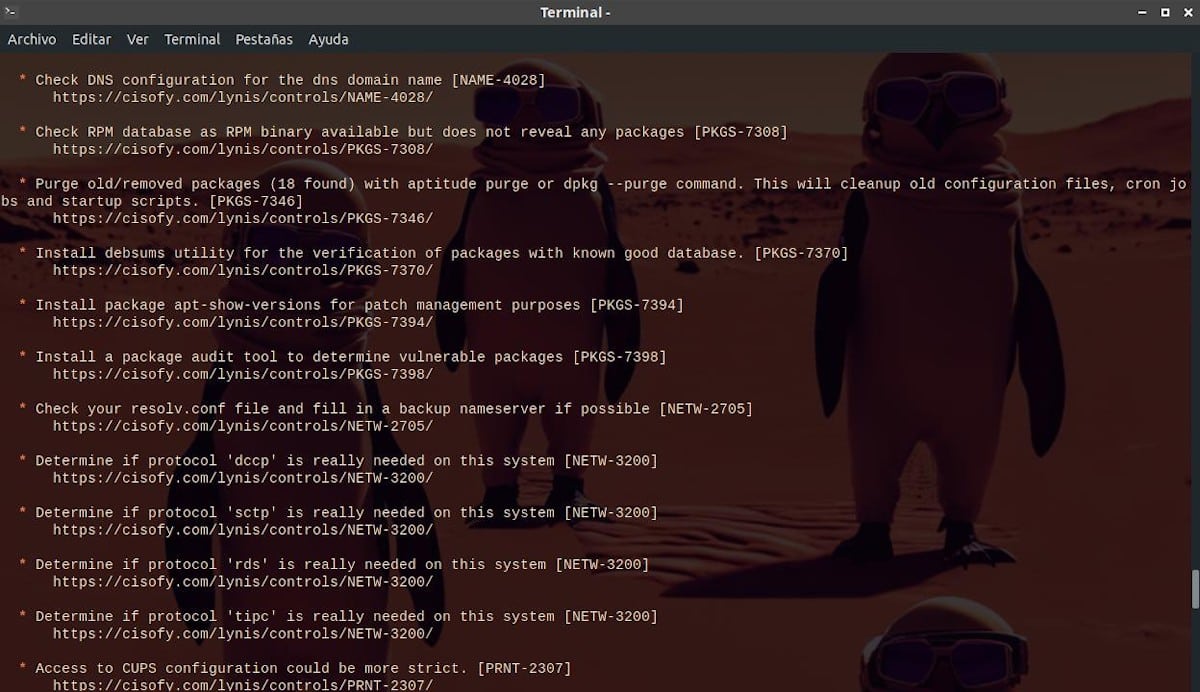

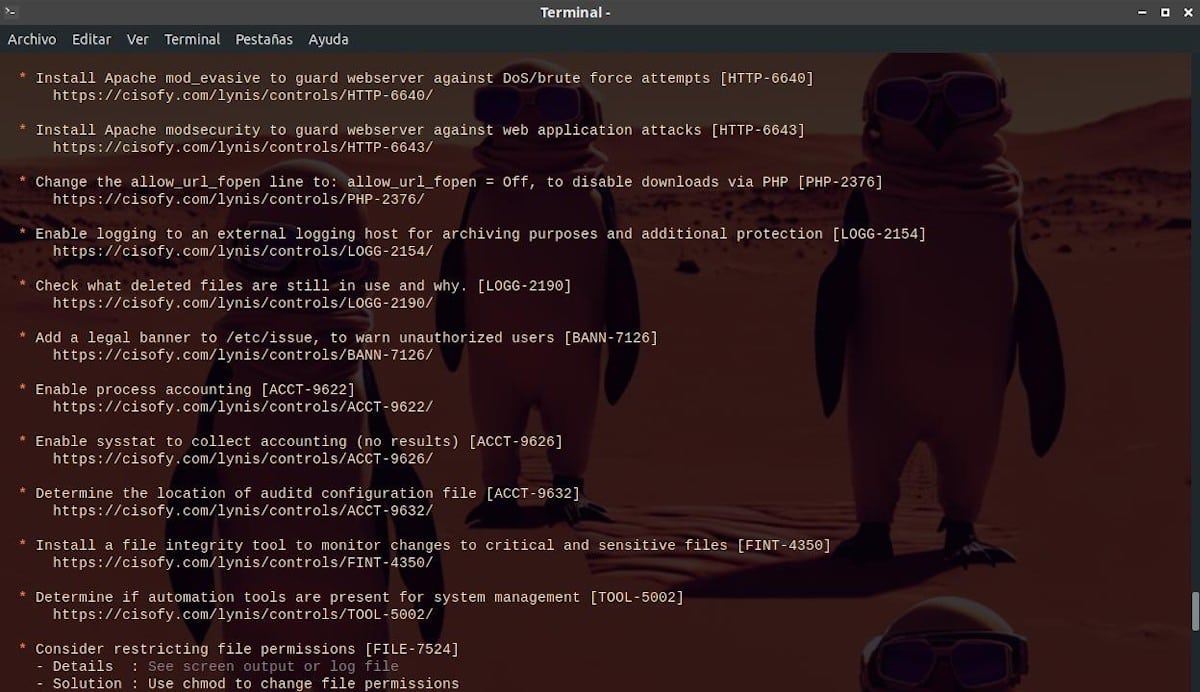

- Advarsler og forslag (hastende problemer og viktige forslag)

note: For å se senere, advarslene og forslagene kan vi utføre følgende kommandoer

sudo grep Warning /var/log/lynis.log

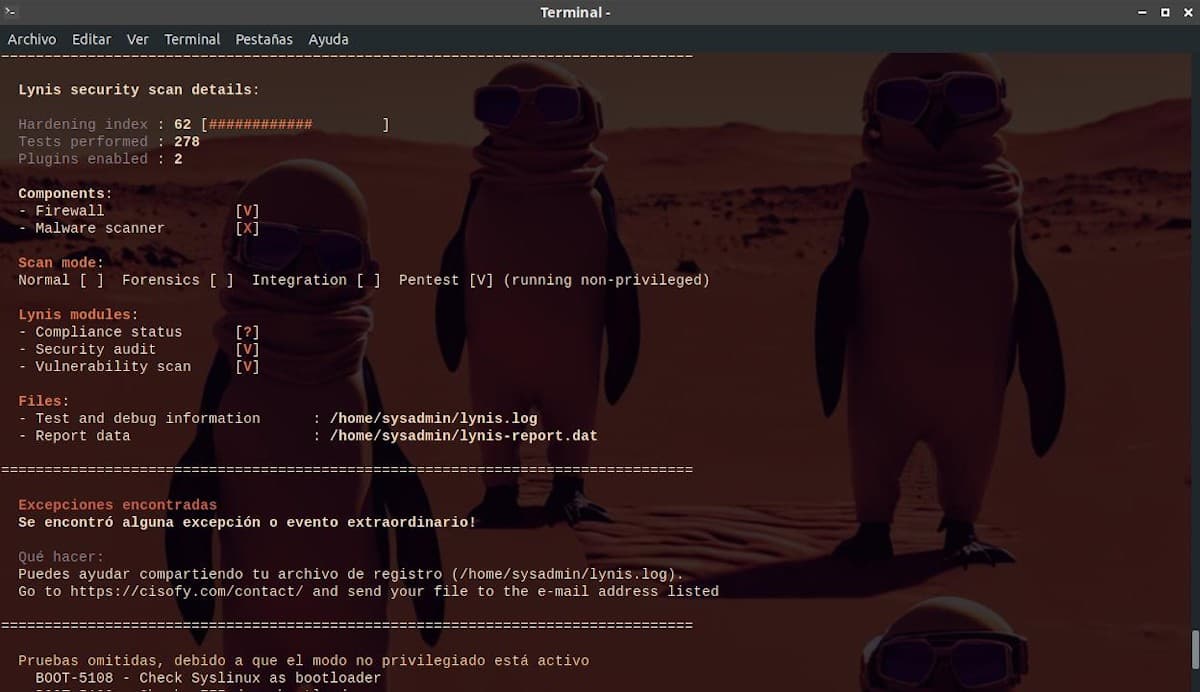

sudo grep Suggestion /var/log/lynis.log- Detaljene i sikkerhetsskanningen

På dette tidspunktet vil vi kunne litt etter litt Se gjennom filene med den genererte revisjonen, i den angitte banen, som vist i det nest siste bildet ovenfor, for å begynne å løse hvert oppdaget problem, mangel og sårbarhet.

Filer (filer med generert revisjon):

– Test- og feilsøkingsinformasjon: /home/myuser/lynis.log

– Rapportdata : /home/mittbrukernavn/lynis-report.dat

Og til slutt tilbyr Lynis muligheten til å få mer informasjon om hvert forslag som genereres, ved å bruke kommandoen Vis detaljer etterfulgt av nummer TEST_ID, som vist under:

lynis show details KRNL-5830

lynis show details FILE-7524

Og til Mer om Lynis følgende lenker er tilgjengelige:

Oppsummering

Oppsummert håper vi at denne publikasjonen relatert til gratis, åpen og gratis, programvare for sikkerhetsrevisjon på Linux, macOS og Unix kalt "Lynis", tillate mange, makten revisjon (undersøke og evaluere) deres respektive datamaskin- og serveroperativsystemer lettere. Slik at de følgelig kan styrke (herde) dem når det gjelder programvare, ved å oppdage og korrigere ethvert aspekt eller konfigurasjon, mangelfull, utilstrekkelig eller ikke-eksisterende. På en slik måte, for å kunne redusere og unngå mulige feil eller angrep gjennom ukjente sårbarheter.

Til slutt, ikke glem å bidra med din mening om dagens tema, via kommentarer. Og hvis du likte dette innlegget, ikke slutte å dele den med andre. Husk også besøk vår hjemmeside en «DesdeLinux» for å utforske flere nyheter, og bli med i vår offisielle kanal av Telegram av DesdeLinux, Vest gruppe for mer informasjon om dagens tema.