i løpet av de siste ukene deler vi her på bloggennoen av nyheter som ble gjort kjent om hackingsaker a Nvidia og Samsung av hackergruppen Lapsus$, som også klarte å få tilgang til informasjon fra Ubisoft.

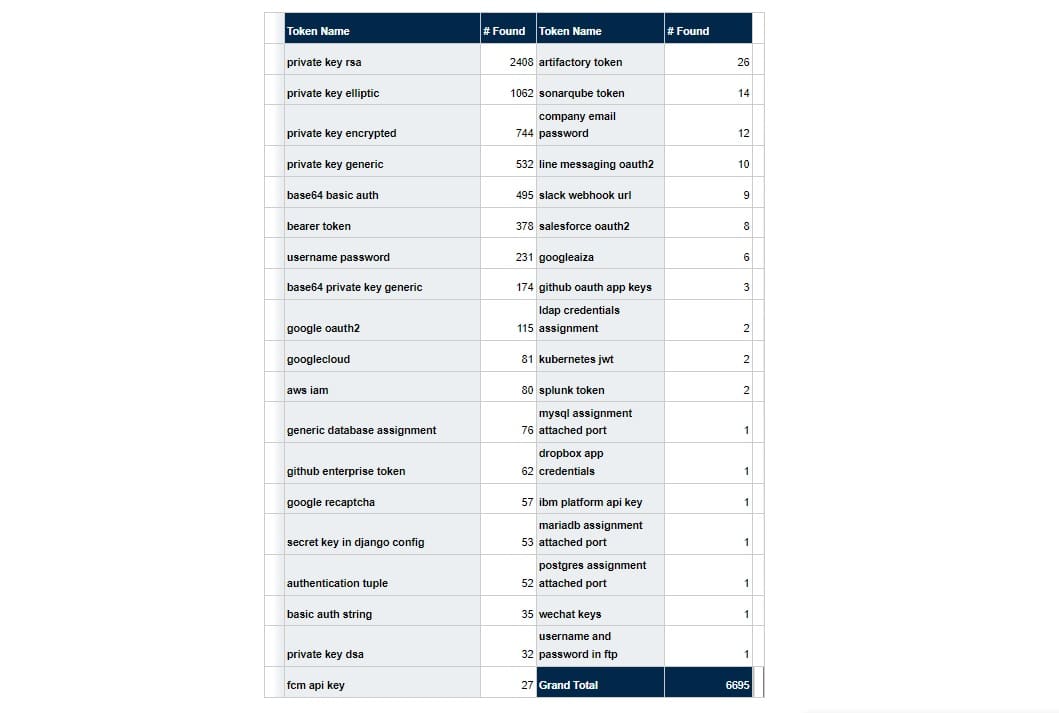

Og det er det nylig GitGuardian skannet Samsungs kildekode for informasjon konfidensielt, for eksempel hemmelige nøkler (API-nøkler, sertifikater) og oppdaget 6695 av dem. Dette resultatet ble oppnådd under en analyse som brukte mer enn 350 individuelle detektorer, som hver lette etter de spesifikke egenskapene til en type hemmelig nøkkel, og ga resultater med stor presisjon.

I dette søket, forskere GitGuardian ekskluderte resultater fra generiske høyentropidetektorer og generiske passorddetektorer, siden de vanligvis kan inkludere falske positiver og derfor generere oppblåste resultater. Med det i tankene kan det faktiske antallet hemmelige nøkler være mye høyere.

For de som ikke er kjent med GitGuardian, bør du vite at dette er et selskap grunnlagt i 2017 av Jérémy Thomas og Eric Fourrier og som har mottatt 2021 FIC Start-up Award og er medlem av FT120.

Selskapet har etablert seg som en spesialist på oppdagelse av hemmelige nøkler og fokuserer sin FoU-innsats på løsninger som er i samsvar med delt ansvarsmodellen rundt implementering av AppSec under hensyntagen til utvikleres erfaring.

Som vi kan se i resultatoppsummeringen representerer de første åtte resultatene 90 % av funnene, og selv om det er svært sensitiv informasjon, kan det være vanskeligere for en angriper å bruke, siden det sannsynligvis refererer til interne systemer.

Dette etterlater litt over 600 hemmelige autentiseringsnøkler som gir tilgang til et bredt spekter av forskjellige tjenester og systemer som en angriper kan bruke for å penetrere andre systemer sideveis.

» Av de mer enn 6600 nøklene som finnes i Samsung-kildekoden, er omtrent 90 % for interne Samsung-tjenester og infrastruktur, mens de kritiske resterende 10 % kan gi tilgang til eksterne tjenester eller verktøy fra Samsung, som AWS, GitHub, artefakter, og Google,” forklarer Mackenzie Jackson, utvikleradvokat hos GitGuardian.

En fersk GitGuardian-rapport viste at i en organisasjon med et gjennomsnitt på 400 utviklere, finnes mer enn 1000 hemmelige nøkler i interne kildekodelagre (Source State of Secrets Sprawl 2022).

Hvis slike hemmelige nøkler lekkes, kan det påvirke Samsungs evne til å å oppdatere telefoner på en sikker måte, gi motstandere tilgang til sensitiv kundeinformasjon, eller gi dem tilgang til Samsungs interne infrastruktur, med mulighet til å sette i gang andre angrep.

Mackenzie Jackson legger til:

Disse angrepene avslører et problem som mange i sikkerhetsbransjen har slått alarm om: intern kildekode inneholder en stadig økende mengde sensitive data, men er fortsatt en svært upålitelig ressurs. Kildekoden er allment tilgjengelig for utviklere over hele selskapet, sikkerhetskopiert på forskjellige servere, lagret på utviklerens lokale maskiner og til og med delt via intern dokumentasjon eller e-posttjenester. Dette gjør dem til et veldig attraktivt mål for motstandere, og vi ser derfor en utholdenhet i frekvensen av disse angrepene.»

På Lapsus$ Telegram-kanalen vil vi kunne se hvordan hackergruppen får tilgang til disse lagrene ved å sende det som egentlig er en oppfordring til ansatte i store organisasjoner om å avsløre tilgangen deres.

Dessverre er vi ikke ferdige med å se angrep som dette, gruppen deler nå meningsmålinger, igjen via Telegram-kanalen deres, og spør publikum om hvilken kildekode de skal lekke videre, noe som indikerer at det sannsynligvis vil komme mange flere lekkasjer. av intern kildekode i fremtiden.

Endelig Hvis du er interessert i å vite mer om det, kan du sjekke detaljene I den følgende lenken.