Hei venner!. Vennligst, gjentar jeg, les før «Introduksjon til et nettverk med fri programvare (I): Presentasjon av ClearOS»Og last ned ClearOS Step-by-Step installasjonsbilder-pakken (1,1 mega) for å være klar over hva vi snakker om. Uten den lesingen vil det være vanskelig å følge oss.

System Security Service Daemon

Programmet SSSD o Daemon for System Security Service, er et prosjekt av Fedora, som ble født fra et annet prosjekt - også fra Fedora - kalt FreeIPA. Ifølge sine egne skapere vil en kort og fritt oversatt definisjon være:

SSSD er en tjeneste som gir tilgang til forskjellige leverandører av identitet og godkjenning. Den kan konfigureres for et naturlig LDAP-domene (LDAP-basert identitetsleverandør med LDAP-godkjenning), eller for en LDAP-identitetsleverandør med Kerberos-godkjenning. SSSD gir grensesnittet til systemet gjennom NSS y PAM, og en innsettbar backend for å koble til flere og forskjellige kontoopprinnelser.

Vi mener at vi står overfor en mer omfattende og robust løsning for identifisering og autentisering av registrerte brukere i en OpenLDAP, enn de som er omtalt i de foregående artiklene, et aspekt som er overlatt til skjønn for alle og deres egne erfaringer..

Løsningen som er foreslått i denne artikkelen, er den mest anbefalte for mobile datamaskiner og bærbare datamaskiner, siden den lar oss jobbe frakoblet, siden SSSD lagrer legitimasjonen på den lokale datamaskinen.

Eksempel på nettverk

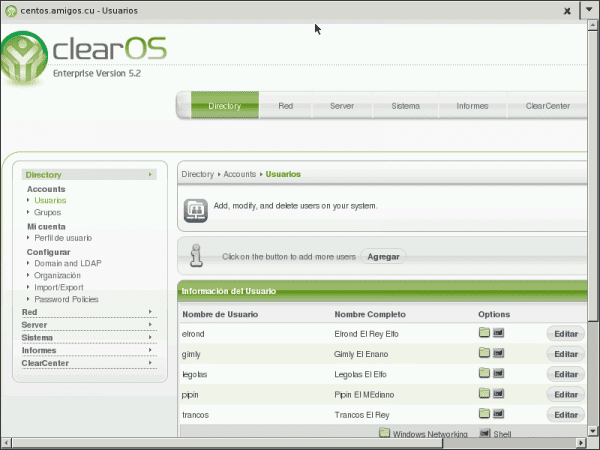

- Domenekontroller, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Kontrollerens navn: CentOS

- Domenenavn: venner.cu

- Kontroller-IP: 10.10.10.60

- ---------------

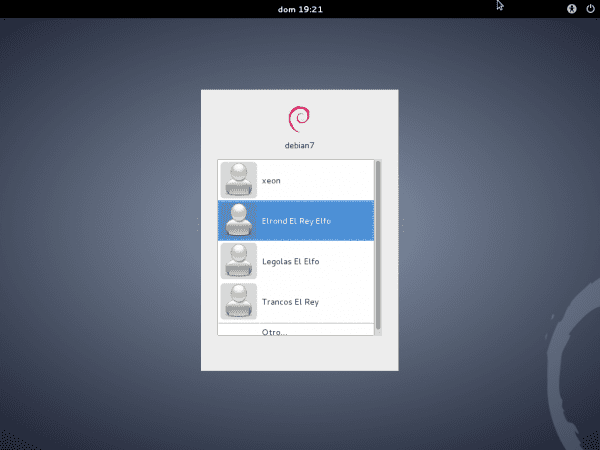

- Debian-versjon: Hvitende.

- Lagnavn: debian7

- IP-adresse: Bruker DHCP

Vi sjekker at LDAP-serveren fungerer

Vi endrer filen /etc/ldap/ldap.conf og installer pakken ldap-utils:

: ~ # nano /etc/ldap/ldap.conf [----] BASE dc = venner, dc = cu URI ldap: //centos.amigos.cu [----]

: ~ # aptitude installer ldap-utils: ~ $ ldapsearch -x -b 'dc = venner, dc = cu' '(objectclass = *)': ~ $ ldapsearch -x -b dc = venner, dc = cu 'uid = skritt : ~ $ ldapsearch -x -b dc = venner, dc = cu 'uid = legolas' cn gidNumber

Med de to siste kommandoene sjekker vi tilgjengeligheten av OpenLDAP-serveren til ClearOS. La oss ta en god titt på utgangene til de forrige kommandoene.

Viktig: vi har også bekreftet at identifikasjonstjenesten i OpenLDAP-serveren vår fungerer riktig.

Vi installerer sssd-pakken

Det anbefales også å installere pakken finger å gjøre sjekker mer drikkbare enn ldapsearch:

: ~ # aptitude installer sssd finger

Etter fullført installasjon, tjenesten ssd starter ikke på grunn av manglende fil /etc/sssd/sssd.conf. Produksjonen fra installasjonen gjenspeiler dette. Derfor må vi lage den filen og la den være med neste minimumsinnhold:

: ~ # nano /etc/sssd/sssd.conf [sssd] config_file_version = 2 services = nss, pam # SSSD starter ikke hvis du ikke konfigurerer noen domener. # Legg til nye domenekonfigurasjoner som [domene / ] seksjoner, og # legg deretter til listen over domener (i den rekkefølgen du vil at de skal bli spurt #) til attributtet "domener" nedenfor, og fjern kommentaren. domener = amigos.cu [nss] filter_groups = root filter_users = root reconnection_retries = 3 [pam] reconnection_retries = 3 # LDAP domain [domain / amigos.cu] id_provider = ldap auth_provider = ldap chpass_provider = ldap # ldap_schema kan settes til "rfc2307", som lagrer navnene på gruppemedlemmer i attributtet # "memberuid", eller til "rfc2307bis", som lagrer gruppemedlems-DN i # "medlem" -attributtet. Hvis du ikke kjenner denne verdien, kan du spørre LDAP # -administratoren. # fungerer med ClearOS ldap_schema = rfc2307 ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = venner, dc = cu # Merk at aktivering av opptelling vil ha en moderat ytelsespåvirkning. # Derfor er standardverdien for oppregning FALSK. # Se mannssiden sssd.conf for detaljer. enumerate = false # Tillat frakoblede pålogginger ved å lagre passordhash lokalt (standard: false). cache_credentials = true ldap_tls_reqcert = tillat ldap_tls_cacert = /etc/ssl/certs/ca-certificates.crt

Når filen er opprettet, tildeler vi de tilsvarende tillatelsene og starter tjenesten på nytt:

: ~ # chmod 0600 /etc/sssd/sssd.conf : ~ # service sssd restart

Hvis vi vil berike innholdet i den forrige filen, anbefaler vi at du kjører den mann sssd.conf og / eller se den eksisterende dokumentasjonen på Internett, og start med lenkene i begynnelsen av innlegget. Også konsultere mann sssd-ldap. Pakken ssd inkluderer et eksempel i /usr/share/doc/sssd/examples/sssd-example.conf, som kan brukes til å autentisere mot en Microsoft Active Directory.

Nå kan vi bruke de mest drikkbare kommandoene finger y høflig:

: ~ $ finger skritt Pålogging: strides Navn: Strides El Rey Directory: / home / strides Shell: / bin / bash Aldri logget inn. Ingen post. Ingen plan. : ~ $ sudo getent passwd legolas legolas: *: 1004: 63000: Legolas The Elf: / home / legolas: / bin / bash

Vi kan fortsatt ikke godkjenne som bruker av LDAP-serveren. Før vi må endre filen /etc/pam.d/common-session, slik at brukerens mappe opprettes automatisk når du starter økten, hvis den ikke eksisterer, og deretter starter systemet på nytt:

[----]

økt kreves pam_mkhomedir.so skel = / etc / skel / umask = 0022

### Linjen ovenfor må være inkludert FØR

# her er modulene per pakke ("Primær" -blokken) [----]

Vi starter Wheezy på nytt:

: ~ # omstart

Etter at du har logget på, kobler du fra nettverket ved hjelp av Connection Manager og logger ut og igjen. Raskere ingenting. Kjør i en terminal ifconfig og de vil se at eth0 det er ikke konfigurert i det hele tatt.

Aktiver nettverket. Vennligst logg ut og logg inn igjen. Sjekk igjen med ifconfig.

For å jobbe frakoblet er det selvfølgelig nødvendig å logge på minst en gang mens OpenLDAP er online, slik at legitimasjonen lagres på datamaskinen vår.

La oss ikke glemme å gjøre den eksterne brukeren registrert i OpenLDAP til et medlem av de nødvendige gruppene, og vær alltid oppmerksom på brukeren som ble opprettet under installasjonen.

note:

Erklære alternativ ldap_tls_reqcert = aldri, i filen /etc/sssd/sssd.conf, utgjør en sikkerhetsrisiko som angitt på siden SSSD - FAQ. Standardverdien er «etterspørsel«. Se mann sssd-ldap. Imidlertid i kapittelet 8.2.5 Konfigurere domener Fra Fedora-dokumentasjonen er følgende oppgitt:

SSSD støtter ikke autentisering over en ukryptert kanal. Derfor, hvis du også vil autentisere mot en LDAP-server

TLS/SSLorLDAPSer nødvendig.SSSD den støtter ikke autentisering over en ukryptert kanal. Derfor, hvis du vil autentisere mot en LDAP-server, vil det være nødvendig TLS / SLL o LDAP.

Vi tenker personlig at løsningen adressert det er tilstrekkelig for et Enterprise LAN, fra et sikkerhetsmessig synspunkt. Gjennom WWW Village anbefaler vi å implementere en kryptert kanal ved hjelp av TLS eller «Transportsikkerhetslag », mellom klientdatamaskinen og serveren.

Vi prøver å oppnå det fra riktig generering av selvsignerte sertifikater eller «Selvsignert “På ClearOS-serveren, men vi kunne ikke. Det er faktisk et ventende problem. Hvis noen lesere vet hvordan du gjør det, kan du gjerne forklare det!

Utmerket.

Hilsen ElioTime3000 og takk for at du kommenterte !!!

Hilsen eliotime3000 og takk for ros av artikkelen !!!

Utmerket! Jeg ønsker å rette en enorm gratulasjon til forfatteren av publikasjonen for å dele sin enorme kunnskap og til bloggen for å tillate publisering av den.

Takk!

Tusen takk for ros og kommentar !!! Styrke at du gir meg til å fortsette å dele kunnskap med samfunnet der vi alle lærer.

God artikkel! Vær oppmerksom på at når du genererer sertifikatet, må du legge til ldap-konfigurasjonen (cn = config) når du genererer sertifikatet:

olcLocalSSF: 71

olcTLSCACertificateFile: / path / to / ca / cert

olcTLSCertificateFile: / path / to / public / cert

olcTLSCertificateKeyFile: / sti / til / privat / nøkkel

olcTLSVerifyClient: prøv

olcTLSCipherSuite: + RSA: + AES-256-CBC: + SHA1

Med dette (og generering av sertifikatene) vil du ha SSL-støtte.

Greetings!

Takk for ditt bidrag !!! Imidlertid publiserer jeg 7 artikler om OpenLDAP i:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

I dem legger jeg vekt på bruken av Start TLS før SSL, som anbefales av openldap.org. Hilsen @phenobarbital, og tusen takk for at du kommenterer.

E-posten min er federico@dch.ch.gob.cu, i tilfelle du vil bytte mer. Å få tilgang til Internett er veldig tregt for meg.

For TLS er konfigurasjonen den samme, og husk at med SSL blir transporten gjort gjennomsiktig over en kryptert kanal, mens det i TLS forhandles om en toveiskryptering for transport av data; med TLS kan håndtrykket forhandles på samme port (389) mens med SSL forhandlingen skjer på en alternativ port.

Endre følgende:

olcLocalSSF: 128

olcTLSVerifyClient: tillat

olcTLSCipherSuite: NORMAL

(hvis du er paranoid om sikkerhet du bruker:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

og start på nytt, du vil se senere med:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

Løser 'ldap.ipm.org.gt' ...

Ser etter SSL 3.0-støtte ... ja

Kontrollerer om% COMPAT kreves ... nei

Ser etter TLS 1.0-støtte ... ja

Ser etter TLS 1.1-støtte ... ja

Kontrollerer tilbakeslag fra TLS 1.1 til… Ikke relevant

Ser etter TLS 1.2-støtte ... ja

Ser etter Safe reforhandlingsstøtte ... ja

Sjekker for Safe reforhandlingsstøtte (SCSV) ... ja

Med hvilken støtten for TLS også er aktivert, bruker du 389 (eller 636) for TLS og 636 (ldaps) for SSL; de er helt uavhengige av hverandre, og du trenger ikke å ha en deaktivert for å bruke den andre.

Greetings!