God dag. I dag gir jeg deg noen små tips, vi skal se de åpne portene vi har. For dette vil vi bruke NMap, så vi fortsetter å installere det.

En Debian / Ubuntu:

# apt-get install nmap

deretter for å se de åpne portene på din PC. (På lokalt)

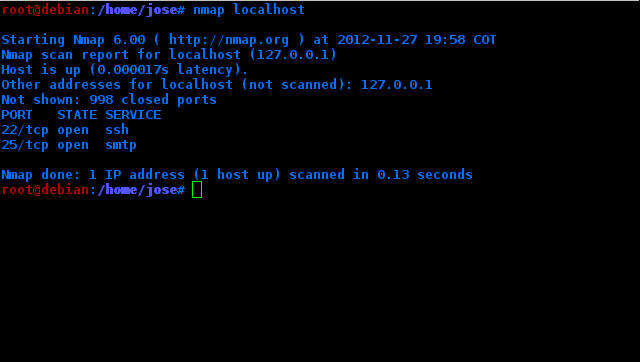

#nmap localhost

Dette er portene som er åpne lokalt, det vil si at de ikke nødvendigvis går til internett. I mitt tilfelle er 22 åpen for ssh og 25 for smtp.

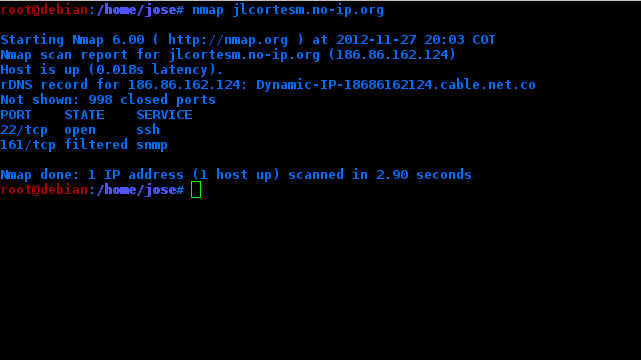

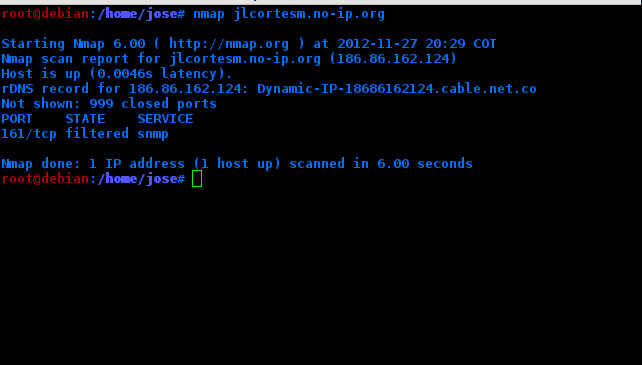

For å se de åpne portene på pc-en min, men på internett, gjør jeg det samme nmap, men med ip-adressen min

I mitt tilfelle ser det ut til at verten er på, men den ser ingen åpne porter (den skanner bare 1000). Dette er fordi selv om porten er åpen på datamaskinen min, filtrerer ruteren den.

Men hvis jeg åpner den respektive porten på ruteren ...

Det at de kan se hvilke porter som er åpne på pc-en min, utgjør en viss risiko på maskinen min. Så jeg skal sikre ssh-serveren min litt. For dette skal jeg endre standardporten (22) for alle andre ...

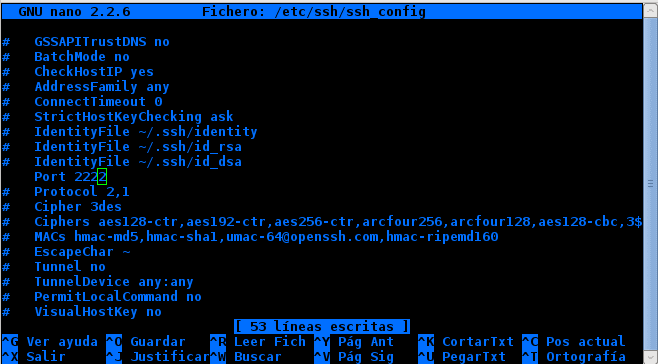

Jeg går som rot til filen / etc / ssh_config:

# nano /etc/ssh/ssh_config

la oss gå dit det står # port 22 .. vi sletter # og endrer porten for den vi ønsker ..

I mitt tilfelle vil jeg bruke 2222

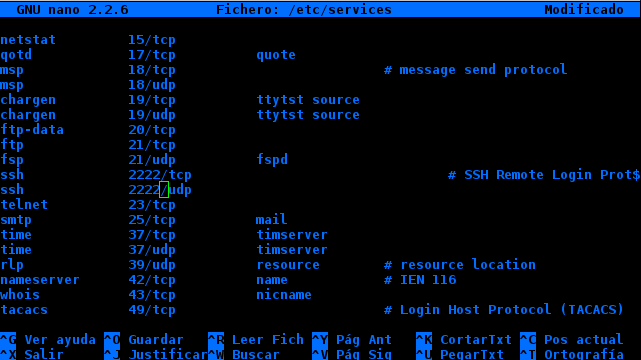

Vi gjør det samme på jakt etter ordet "port" i filen / Etc / ssh / sshd_config endre den til samme port som vi skal bruke. Nå redigerer vi / etc / tjenester

Vi leter etter ssh og vi endrer de to portene for den vi byttet før.

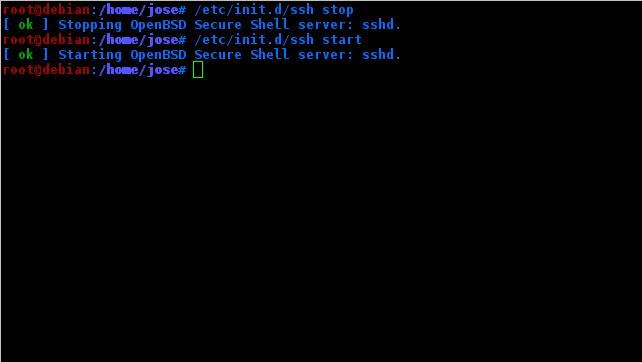

Nå tilbakestiller vi tjenesten.

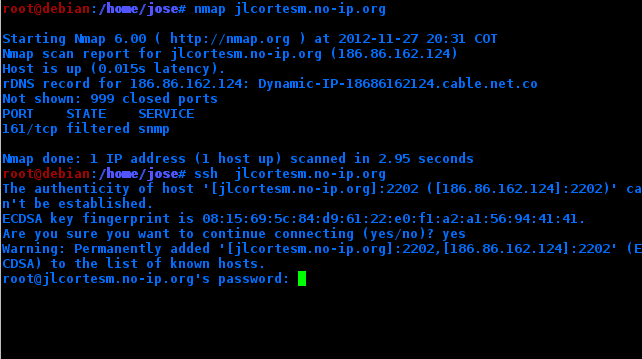

Og det gjør vi nmap en gang til.

Som du kan se. Ingenting om porten og / eller ssh-tjenesten kommer ut.

Men fungerer ssh?

SELVFØLGELIG.

Viktig er at hvis du skal gå inn fra en annen datamaskin, må du åpenbart angi porten du bruker.

ssh -p 2222 IP (For eksempel)

Så du kan endre portene til andre tjenester.

Jubel.!

Takk for tipset, interessant.

Og på spansk? ha ha ha ha ha ha

Dette er en vitenskap, jeg prøvde det og den koblet ikke lenger til internett, haha, en venn hjalp meg med å løse det etter å ha lest artikkelen på fanget, han likte det mye og installerte ubuntu på den bærbare datamaskinen sin han fortalte meg at det ikke var for ham.

Hilsen

haha jeg vet ikke hva du har flyttet galt .. Men jeg sa det så eksplisitt som mulig. Men hvis du vil, kan jeg lage en video for deg. 🙂

Naaaaah, jeg blir nektet for nettverk og engelsk, jeg har ønsket å lære i lang tid, og jeg har egentlig ikke funnet en instruktør som har tålmodighet for meg, forestill deg.

Lær en 40 år gammel mann som om han er 10, hahahaha

haha Det er ingenting .. Med et hangout eller noe .. Jada du forstår meg.

Velkommen til den hangouten !!

^^

Landsmann, utmerket bidrag.

Jeg tør å starte denne utfordringen for å se om port 2222 oO ikke vises

Kjør: sudo nmap -v -sS -A -p 1-65535 localhost

PS: skanningen vil være treg ... Jeg legger til "-v" -alternativet slik at du ikke kjeder deg når du ser terminalen gjøre noe.

Åpenbart hvis .. Men jeg snakker om normal skanning. Nmap har mange alternativer og funksjoner, og vet hvordan du bruker det. ingen havner unnslipper ham.

Dessuten er det alltid en måte .. Spesielt i linux er ingenting helt trygt .. Det er bare et lite tips: s

Hensikten min var ikke å bagatellisere innhyllingstaktikken, men nmap-kommandoen som jeg legger igjen når man ikke husker porten som ble valgt som standard erstatning er god (det er vanskelig å huske ips og porter ...). I mitt tilfelle har jeg måttet koble eksternt via VNC til PC-er der porten ikke er den typiske 5900 eller 5901; en normal skanning vil fortelle meg at det ikke er noen lytteport for vnc, så hva er løsningen? Svar: Bruk nmap og tving den til å spørre alle porter. 😉

Visst, jeg ble ikke fornærmet langt fra det, vi vet at alt ikke er helt trygt. Det er bare sikkerhetsnivåer. Og det er alltid noe utover ... det er alltid noe som bryter sikkerheten. Det er et godt bidrag, du kan gjøre en liten opplæring om nmap. 🙂 Hilsen.

Et perfekt supplement til forrige innlegg. Jeg vet ikke om du gjorde det med vilje, men det ble bra. 🙂

Dette er bare sikkerhet for uklarhet, dessverre med alternativet -v for nmap identifiserer du at porten du legger tilsvarer nmap. For å prøve å beskytte deg mot nmap, må du bruke iptables-regler, som heller ikke kan beskytte en skanning helt. Men hei, det virker mot hacking av nybegynnere ...

Hei, et spørsmål, jeg forstår ikke hvorfor nmap ikke fjerner porten etter å ha endret den, gir den et portområde som skal skannes som standard?

Ja, nmap skanner som standard 1000 porter. Hvis vi vet hvordan vi skal håndtere det, er dette ikke nok til å beskytte ssh eller andre tjenester mot nmap-klørne. Det beste ville være en fail2ban og en psad.

@Jlcmux

Tillat meg å gjøre noen rettelser om det du la ut, jeg korrigerer i deler:

1.

"Dette er portene som er åpne lokalt, det vil si at de ikke nødvendigvis går til internett. I mitt tilfelle er den 22. åpen for ssh og 25. for smtp."

Dette er ikke slik. Dette er portene som er åpne på verten som du vil skanne innenfor rekkevidden til de første 1024 portene, som er området NMAP skanner som standard.

"Dette er portene som er åpne lokalt, det vil si at de ikke nødvendigvis går til internett .."

Du bør avklare at den eneste måten at de ikke "går ut" til nettet er å være maskinen din på et svømmenettverk (NAT per definisjon er i sin tur en primitiv brannmur) og så lenge portene ikke er åpne på enheten som gjør at NAT (vanligvis ruteren) og omdirigerer (FORWARDING) de portene som er åpne for maskinen din.

Selvfølgelig, hvis maskinen er direkte koblet til modemet, blir den utsatt for nettet.

Til kommandoen publisert av @taregon, som er den riktige for å skanne og trykke på alle portene på en maskin, kan du blant annet legge til -sV slik at nmap prøver å oppdage hvilken tjeneste som kjører på hver port: sudo nmap - v -sS -sV -A -p 1-65535 lokal vert

Eksempel:

Starter Nmap 6.25 ( http://nmap.org ) kl. 2012 12:06 ART

Nmap-skanningsrapport for localhost.localdomain (127.0.0.1)

Verten er oppe (0.00021 s forsinkelse).

Ikke vist: 999 lukkede porter

VERSJON PORT STATE SERVICE

631 / tcp åpen ipp CUPS 1.6

2222 / tcp åpen ssh OpenSSH 6.1 (protokoll 2.0)

2.

«Det at de kan se hvilke porter som er åpne på PC-en min, utgjør en viss risiko for maskinen min. Så jeg skal sikre ssh-serveren min litt. For dette skal jeg endre standardporten (22) for alle andre ...

Jeg går som root til / etc / ssh_config filen:

# nano / etc / ssh / ssh_config

vi går dit der det står # port 22 .. vi sletter # og vi bytter port for den vi ønsker .. »

NEI! Den ene tingen har ingenting med den andre å gjøre!

/ etc / ssh / ssh_config håndterer kun klientalternativer, så porten du angir der vil være den ssh-klienten bruker som standard for å koble til ssh-servere i stedet for port 22.

Du endrer bare lytteporten du leter etter ved å endre alternativet som er nevnt i / etc / ssh / sshd_config-filen.

Til slutt, med dette nettverktøyet kan vi teste hvilke porter som er eller ikke er åpne på maskinen vår, hvilke som er skjult, sjekk at pingekkoet er deaktivert og noen andre ting: https://www.grc.com/x/ne.dll?bh0bkyd2

Hilsener.

Veldig bra anmeldelse. jeg likte takk 😀

Flott opplæring av nmap

🙂 Hilsen !!!

kolleger, er det noen som vet hvordan jeg kan gjøre for å kjenne de åpne portene til en annen person ??? fra datamaskinen min ???

Bruk kommandoen: nmap XXXX

Hvor x-ene er ip på datamaskinen som skal skannes

Hei, først og fremst takk for at du delte.

Jeg har et problem, forhåpentligvis kan du hjelpe meg: Når jeg gjør en nmap med ip fra samme maskin, forteller den meg at port 3306 er åpen og med netstat ser jeg at porten lytter; Imidlertid, når du gjør en skanning med nmap fra en annen pc, indikerer det ikke den åpne porten 3306.

Også endret jeg allerede søppeladressen til 0.0.0.0

Jeg prøver å koble en java-applikasjon til en DB på en LAMP-server, og applikasjonen fungerer fordi jeg allerede har gjort spørsmål på en annen pc hvor jeg setter opp en wamp-server for testing og alt er ok.

Noen ideer? Jeg vet ikke hva jeg ellers skal gjøre