Zeek: Narzędzie bezpieczeństwa sieci typu open source

Kontynuując naszą serię artykułów na temat istniejących i przydatnych aplikacji i systemów (narzędzi programowych) z zakresu bezpieczeństwa komputerowego, które są również zwykle bezpłatne, otwarte i bezpłatne, dzisiaj zajmiemy się jednym znanym jako „zeczek”. Który jest znany jako doskonały narzędzie do monitorowania bezpieczeństwa sieci typu open source.

Być może niektórzy znali go i używali go lata temu (do 2018 r.), za jego czasów Dawna nazwaIe Bro. Przede wszystkim, dlaczego to oprogramowanie się liczy z długą historią użytkowania (1990/2023) w świecie open source i bezpieczeństwo cyfrowe. Więc dzisiaj zamierzamy go zbadać, aby przyczynić się do jego rozpowszechniania i używania przez Linuksa i innych specjalistów IT.

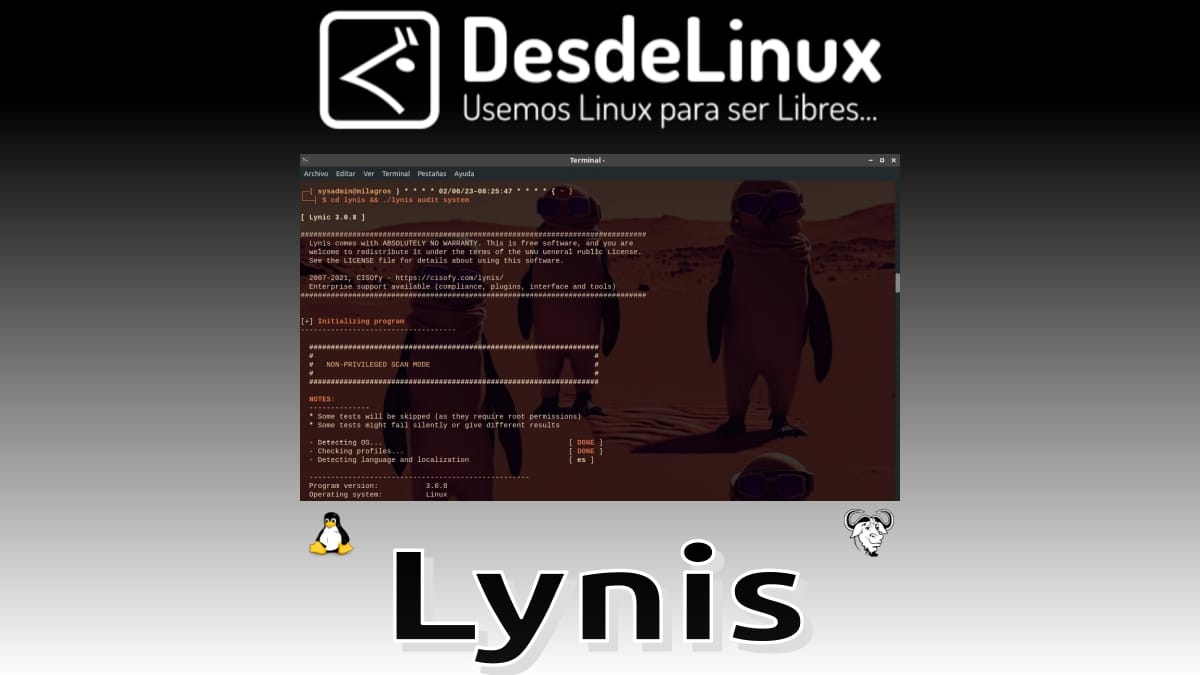

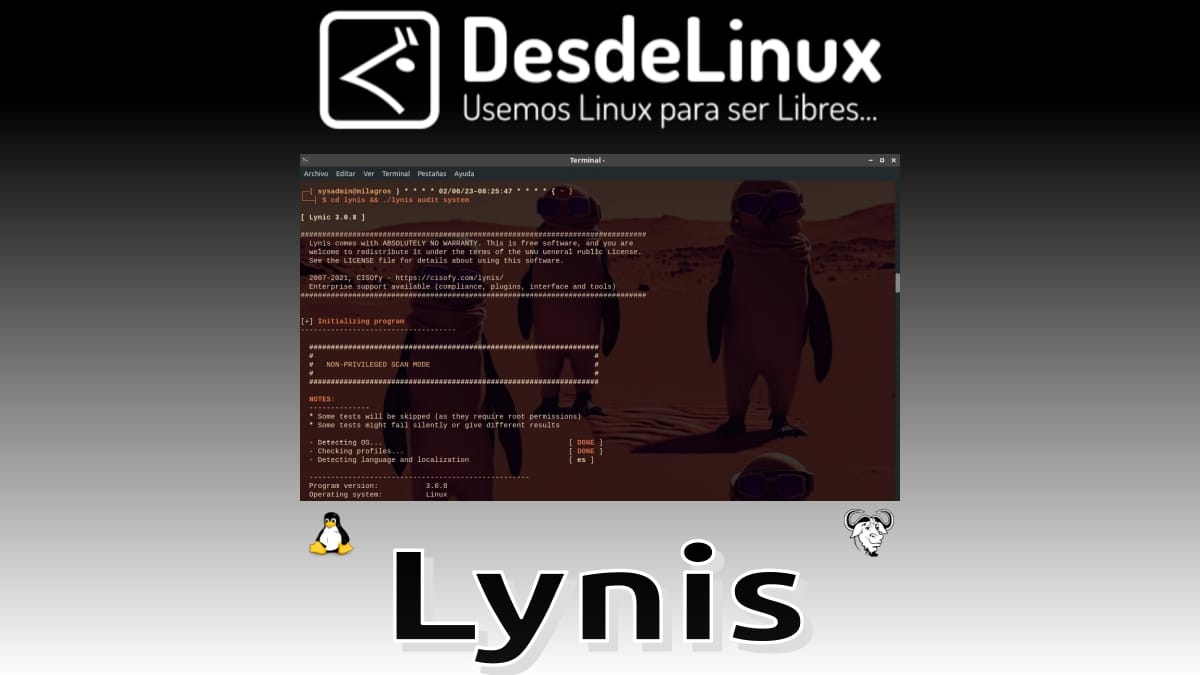

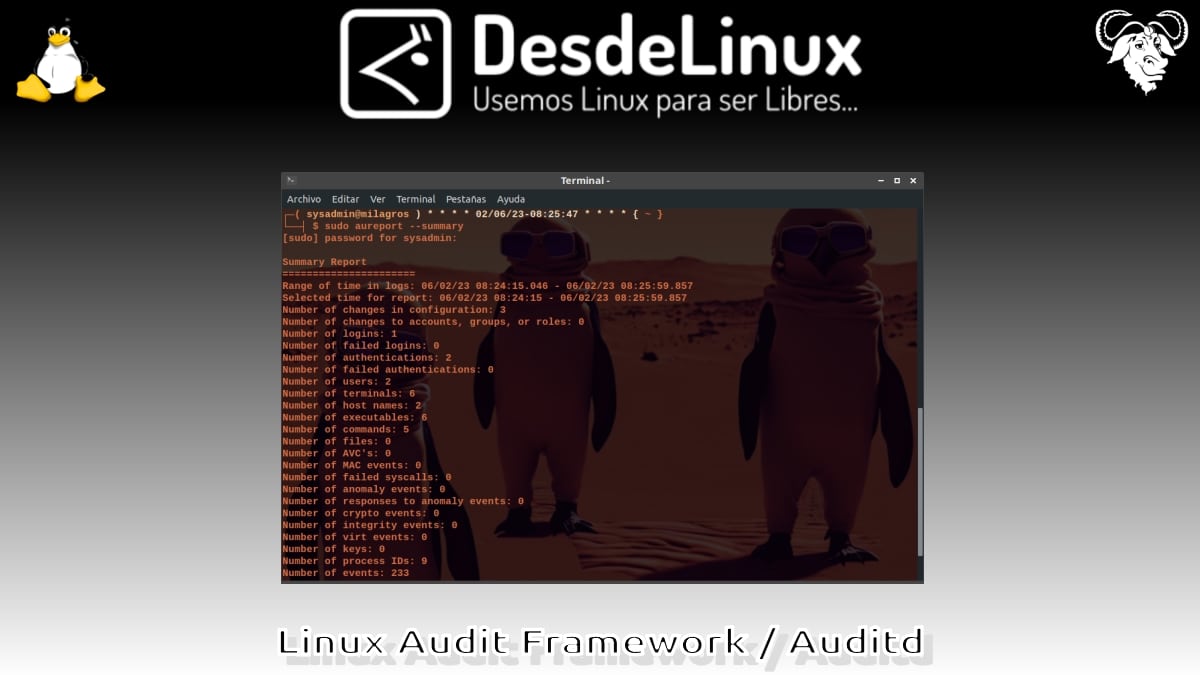

Lynis: oprogramowanie do audytu bezpieczeństwa w systemach Linux, macOS i UNIX

Ale przed rozpoczęciem tego interesującego postu na temat narzędzia bezpieczeństwa sieci typu open source „zeczek”, polecamy poprzedni powiązany post, do późniejszego czytania:

Zeek: Narzędzie do monitorowania bezpieczeństwa sieci

Co to jest Zeek?

Eksplorowanie i analizowanie Twoich oficjalna strona internetowa, możemy wyodrębnić następujące Ważne punkty o tym narzędziu programowym:

- Jest to platforma oprogramowania typu open source, która zapewnia zwarte dzienniki transakcji o wysokiej wierności, zawartość plików i w pełni dostosowane wyniki dla analityków, od najmniejszego biura domowego po największe i najszybsze sieci badawcze i biznesowe.

- Pomaga organizacjom zrozumieć, w jaki sposób używana jest ich sieć, wspierając misje bezpieczeństwa, wydajności, audytu i pojemności. Dzięki językowi programowania zoptymalizowanemu pod kątem sieci, tętniącej życiem społeczności open source i globalnemu zasięgowi Zeek zapewnia dane i spostrzeżenia potrzebne do sprostania najtrudniejszym dzisiejszym wyzwaniom sieciowym — w korporacyjnych środowiskach komputerowych, w chmurze i przemyśle

- Jest licencjonowany na podstawie permisywnej licencji BSD. Będąc siedzibąProjekt Zeek w Międzynarodowym Instytucie Informatyki (ICSI) w Berkeley w Kalifornii. Który, jest organizacją non-profit.

- Nlub jest to aktywne urządzenie zabezpieczające, takie jak zapora ogniowa lub system zapobiegania włamaniom. Można go raczej rozumieć jako „czujnik” na platformie sprzętowej, programowej, wirtualnej lub chmurowej, który cicho i dyskretnie obserwuje ruch sieciowy. tak, interpretować to, co widzi i tworzyć dzienniki transakcji w plikach z dostosowywalnymi wynikami; których zawartością można łatwo zarządzać ręcznie lub automatycznie.

Zeek to potężne narzędzie do analizy ruchu sieciowego i monitorowania bezpieczeństwa, które bardzo różni się od typowego systemu IDS, który możesz znać. Ponadto jest rozwijany na GitHub przez społeczność. Dziś, dzięki niezliczonym wkładom, Zeek jest używany operacyjnie na całym świecie przez duże firmy, instytucje edukacyjne i naukowe do ochrony ich infrastruktury cybernetycznej. Zeek na GitHubie

cechy

Między twoim Główne cechy można wymienić:

- Przeprowadź dogłębną analizę: Ponieważ zawiera parsery dla wielu protokołów, umożliwiając analizę semantyczną wysokiego poziomu w warstwie aplikacji.

- Jest dopasowujący się i elastyczny: Dzięki zastosowaniu specyficznego dla domeny języka skryptowego Zeek, który umożliwia projektowanie i wykonywanie zasad monitorowania specyficznych dla witryny i sprawia, że nie jesteś ograniczony do żadnego konkretnego podejścia do wykrywania.

- jest bardzo wydajny: Tak więc bez większych problemów można go używać w sieciach o wysokiej wydajności iw różnych dużych witrynach.

- Jest bardzo wytrzymały: Ponieważ utrzymuje rozległy stan warstwy aplikacji w sieci, która monitoruje i zapewnia archiwizację aktywności sieciowej na wysokim poziomie.

- Jest nowoczesny, dobrze aktualizowany i łatwy w instalacji: Dlatego twój najnowsza stabilna wersja jest Wersja 5.20, która została wydana 02 lutego 2023 r. i zawiera przydatne zmiany i nowe funkcje. I można go łatwo zainstalować za pomocą następujących czynności Instrukcje Instalacji.

Zeek to open source i pasywny analizator ruchu sieciowego, używany przez wielu jako Network Security Monitor (NSM) w celu wspierania dochodzeń w sprawie podejrzanych lub złośliwych działań. Ponadto jest niezwykle przydatny, ponieważ obsługuje szeroki zakres zadań analizy ruchu poza domeną bezpieczeństwa, w tym pomiar wydajności i rozwiązywanie problemów. Oficjalna dokumentacja

streszczenie

Podsumowując, mamy nadzieję, że ten post dotyczył elastycznych, otwartych i bezpłatnych Oprogramowanie zabezpieczające sieć typu open source dla systemów Linux/Unix nazywa „zeczek”, pozwalają wielu, uprawnienia do wykonywania niezbędnych doanaliza ruchu sieciowego swoich platform, wykorzystując szczególny nacisk na monitorowanie bezpieczeństwa semantycznego w skali oferowanej przez to oprogramowanie.

Na koniec, jeśli znasz lub korzystałeś z tego oprogramowania, koniecznie podziel się swoją opinią na dzisiejszy temat w komentarzach. A jeśli spodobał Ci się ten wpis, nie przestawaj dzielić się nim z innymi. Pamiętaj też odwiedź naszą stronę główną en «DesdeLinux» aby poznać więcej wiadomości i dołączyć do naszego oficjalnego kanału Telegram z DesdeLinux, Zachód grupa aby uzyskać więcej informacji na dzisiejszy temat.